会议简介

MOSEC移动安全技术峰会始办于2015年,由盘古团队和POC主办,至今已成功举办三届。会议立足于高质量的安全技术,覆盖iOS、Android、Windows三大移动平台,致力于分享移动安全领域前沿性的技术议题及发展趋势,曾创造了15天售空所有入场券的佳绩。峰会高质量的安全技术信息分享,赢得了与会者及业内的一致好评。

图文直播

第四届MOSEC移动安全技术峰会今天在上海万达瑞华酒店举行。酒店坐落在外滩金融中心,与陆家嘴隔江相望。承袭前三届的传统,第四届峰会将有更多神秘重量级演讲嘉宾等待你的到来,来自全球的优秀互联网安全专家将再次聚首上海,向世界分享最新安全研究成果,安全客也将为小伙伴们带来最前线的现场图文直播,敬请期待吧~

大家开始陆续的签到进场~

小编从众多签到者中一眼发现了这个帅气的男子!可能有些人就是自带光辉吧

接下来会议就要正式开始咯~

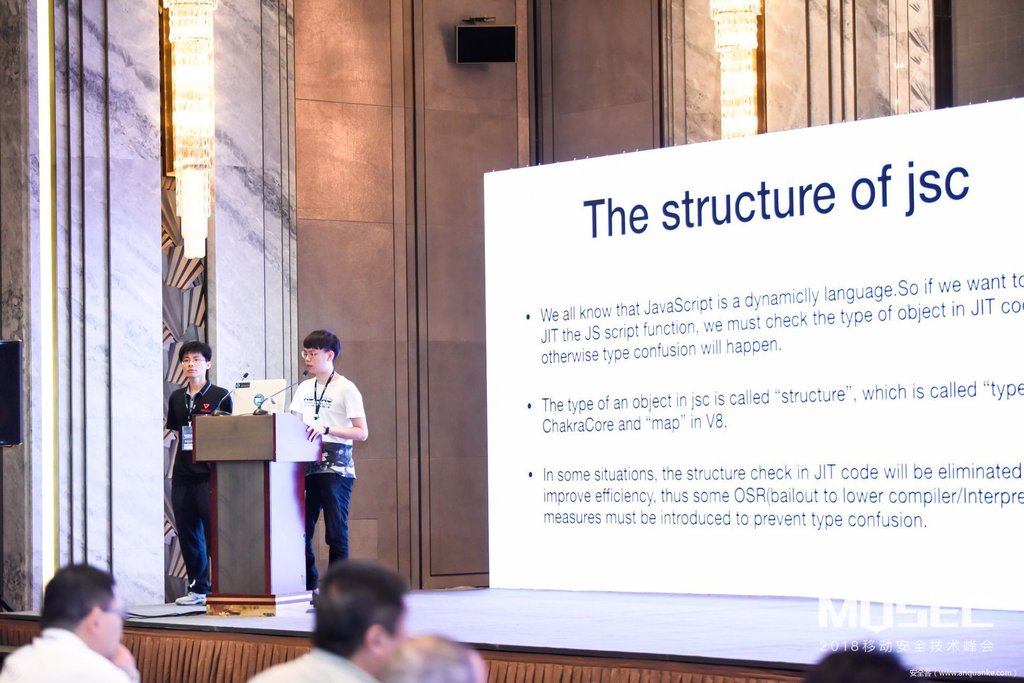

议题一:手机浏览器中的远程代码执行 – Mobile Pwn2Own实例分享

讲者:奇虎360 Vulcan Team安全研究员古河、招啟汛

议题概要:

近年来,手机浏览器的安全问题一直是安全研究的焦点。大量的漏洞修补以及浏览器、操作系统层面的保护使得浏览器远程代码执行越来越难。在Mobile Pwn2Own 2017中,讲者曾成功攻破了iPhone 7的Wifi和Mobile Safari项目。在这个议题中,讲者着重介绍了他们为Mobile Pwn2Own 2017准备的(用上的和没用上的)浏览器远程执行漏洞,包括Webkit JIT漏洞,WebKit DOM漏洞,Chrome的JS引擎漏洞。会中介绍了漏洞相关原理,挖掘方法以及利用技巧。值得一提的是,讲者用到了两个WebKit JIT引擎的漏洞。最近一年来,浏览器的JIT引擎漏洞受到越来越多的关注,讲者也针对相关内容做出了一些展开介绍。

作为一种通用的漏洞缓解(Exploit Mitigation)技术,隔离堆(Isolated Heap)已经成功运用于多个主流浏览器如Chrome、FireFox、Edge、IE等。2017年下半年讲者注意到WebKit代码中也开始引入了隔离堆机制。WebKit中的隔离堆对于传统Exploit中的Heap Spray,UAF占位、任意地址读写等方面均造成了一定的影响。议题中也介绍了WebKit隔离堆的基本原理,它对今后WebKit漏洞发掘和利用的影响,以及讲者在Mobile Pwn2Own比赛前针对隔离堆机制实现的Exploit预案。

议题二:两个Malloc的故事:Android libc内存分配器

讲者:Shmarya Rubenstein,作为一名攻防安全研究员已经工作了12多年。他曾经是思科的安全威胁分析和逆向工程中心的高级技术负责人,然后去了NSO集团作为一个攻防安全研究员。他是天生的黑客,其最大的乐趣是破解复杂的软件和硬件系统。他的工作涉猎到多个平台,专注于逆向工程,漏洞发现和漏洞利用开发,目前专注于嵌入式和移动平台。他在家里逆向多种架构和操作系统,以及焊接烙铁、示波器和逻辑分析仪。他为多个开源项目做出贡献,包括将Frida二进制测试框架移植到MIPS、ARM- Linux和ARM-QNX。他每天面对的挑战之一是在Android平台上创建稳定、通用的漏洞利用。

议题三:构造你自己的iOS内核调试器

讲者:Ian Beer在Google的Project Zero团队从事漏洞挖掘与利用的相关研究。

议题四:Shannon之旅 – Pwn2Own基带漏洞利用

讲者:Amat是在塞内加尔的一名独立安全研究员。他曾经在UCSB、高通、长亭科技从事安全研究工作。2016年他在Geekpwn上海演示了针对CSGO和DOTA2的游戏引擎的远程攻击,并进入名人堂。2017年他在Mobile Pwn2Own东京的比赛中成功演示针对三星S8手机的基带攻击。他也是一名CTF爱好者。

当前针对智能手机主流的攻击集中在应用处理器上运行的软件,利用基带漏洞这种攻击方式是打破手机的基带处理器,在基带堆栈中导致远程执行代码的攻击,这是一个较新的领域。

议题五:Bread: 接踵而来的短信诈骗

讲者:Alec Guertin,Alec是Google Play Protect的软件/逆向工程师,主要研究方向是如何检测针对Android系统的恶意软件。

在2010年,FakePlayer是第一个被发现的针对Android系统的恶意样本,它会在用户不知情的情况下发送短信。8年后的今天,短信诈骗仍然是一种流行的方式来为恶意软件开发者带来收益。不过,随着保护和检测机制的不断加强,恶意软件开发者需要更多的努力来躲避检测。

议题中介绍了Bread,这是Google Play Protect检测到的最庞大的恶意软件家族之一。讲者会深入分析Bread的作者运用了哪些创新的技术来躲避检测并欺骗用户。其中的一些技术包括动态根据运行环境调整内容,伪造的隐私申明以及通过原生代码或者服务器的Javascript来发送短信。

议题六:粉碎栈:LTE智能手机的安全性

讲者:Arthur Garipov / Chaouki Kasmi,Arthur Garipov和Chaouki Kasmi是移动和电信实验室的安全研究员,DarkMatter LLC。由于两位讲者和主办方的要求,这两位议题讲者暂时不对外公开演讲照片和分享内容,小编先认真遵守主办方的规则暂时不放图文啦~就根据已有内容给大家简单介绍一下这两位讲者解解馋吧。

Arthur在3年的SCADA / ICS相关工作经验后,在Positive Technologies的2年时间主要研究DPI和电信领域。他在无线安全和嵌入式设备方面的工作成果已在多个会议上发表。

Chaouki在法国网络和信息安全局的无线安全实验室工作了8年,担任电磁和无线安全研究员。在过去的8年中,他在国内和国际会议上发表了70多篇论文,并获得多个奖项。他是2016年以来HPEM生活高功率电磁社区的成员 – Summa基金会。

议题七:回顾苹果的iBoot

讲者:Xerub,在信息安全领域有12年的从业经验。白天研究防御技术,晚上研究攻击技术。擅长的领域包括逆向工程,恶意代码分析,模拟器以及iOS漏洞利用。

iBoot 是 iOS 系统的关键源码之一,它确保了操作系统的可信任启动,相当于是 Windows 电脑的 BIOS 系统。长期以来,尽管苹果部分开源了 macOS 和 iOS,但 iBoot 源码一直被其谨慎保密,本议题就介绍了如何针对iOS系统的iBoot编写漏洞利用,以及相关的安全概念、弱点、漏洞。

会议时间

2018年6月22日

会议地点

上海万达瑞华酒店

主办方

盘古团队 & POC Security

盘古实验室 是由多名资深安全研究人员组成的专业安全研究团队。团队成员兼具高水平学术理论研究和丰富的工业研发能力,在主流操作系统和重要应用程序中曾发现过数百个0day安全漏洞,研究成果多次发表在极具影响力的工业安全峰会 (Black hat, CanSecWest, Syscan, RUXCON, HITCon, PoC, XCon)和顶级学术会议 (IEEE S&P, USENIX Security, ACM CCS, NDSS) 上。团队研究范围覆盖iOS、Android、Windows三大移动平台,团队因多次发布iOS完美越狱工具而闻名,是国内首个自主实现苹果iOS完美越狱的团队,也是全球范围内第一个实现针对iOS 8和iOS 9系统完美越狱的团队。在Android研究领域也多有建树,在研究基础上,开发了包括Android安全评估检测平台、恶意检测检测平台、和移动威胁情报挖掘平台。

POC是韩国最大的安全技术峰会, 2015年已经是POC的第十届大会,2006年一群韩国黑客与安全研究专家决定以“交流技术、分享知识”为目的举办会议,并将其命名为POC(Power of Community,社区力量),它是目前互联网安全界举办历史最悠久的大会之一,时至今日,POC已经成为了国际知名的安全技术交流峰会。

发表评论

您还未登录,请先登录。

登录