结论

本次8291扫描事件由更新后的Hajime僵尸网络引起,在新版本中,有两个新的特性:

- 利用对8291端口的扫描来确定存在’Chimay Red’ Stack Clash Remote Code Execution漏洞MikroTik设备。

- 利用上述漏洞进行蠕虫传播。

起因

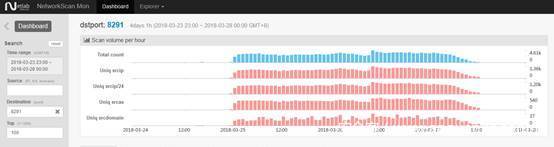

北京时间3月25日0点前后,互联网上8291端口出现大量扫描告警。

下午2点左右,蜜罐数据显示该告警可能和 Hajime 有关,初步判断(UPX壳特有幻数+脱壳后样本特征)后,确认该样本为Hajime样本。并在其atk模块中发现了“’Chimay Red’ Stack Clash Remote Code Execution”漏洞相关攻击代码。https://www.exploit-db.com/exploits/44283/

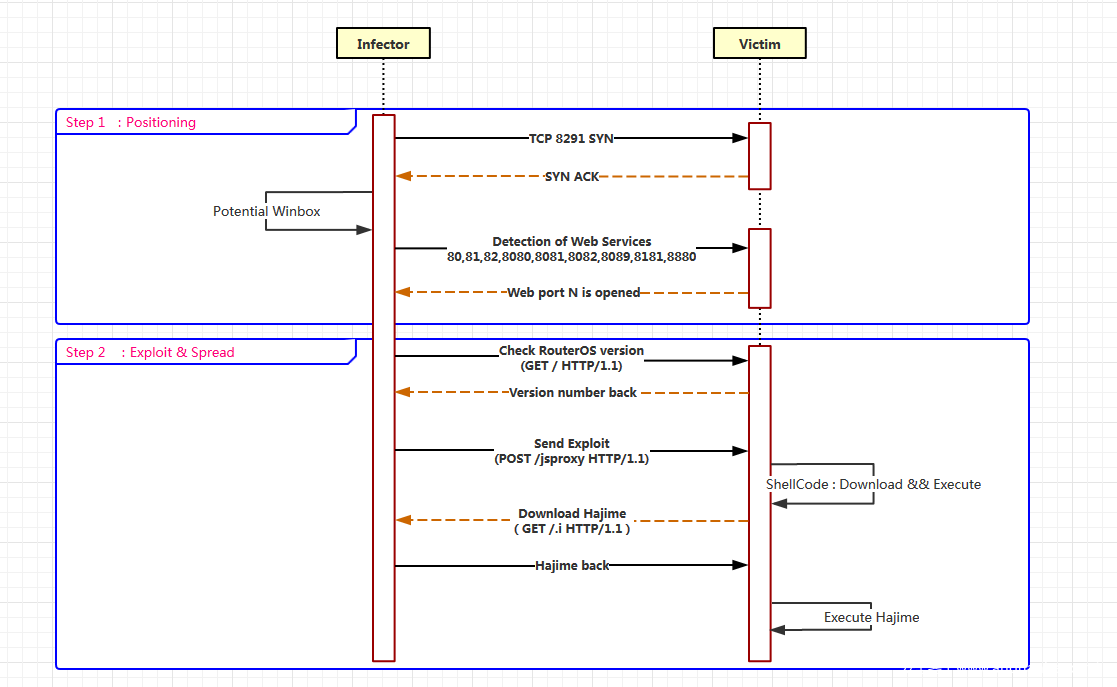

感染过程

更新后的Hajime除已有传播方式外还可以通过利用“’Chimay Red’ Stack Clash Remote Code Execution”漏洞的方式进行蠕虫式传播,其传播过程大致分为两步:

- 找到符合利用条件的MikroTik设备:挑选方法为探测8291端口的开放情况,在这一步中还会顺便探测出设备web端口(80,81,82,8080,8081,8082,8089,8181,8880)的开放情况,为后面漏洞利用做好铺垫。

- 检查设备的版本号并发送Exploit,一旦漏洞成功触发便会执行随Exploit携带的Shellcode片段,该片段的具体功能就是获取Hajime母体并执行。

扫描源规模

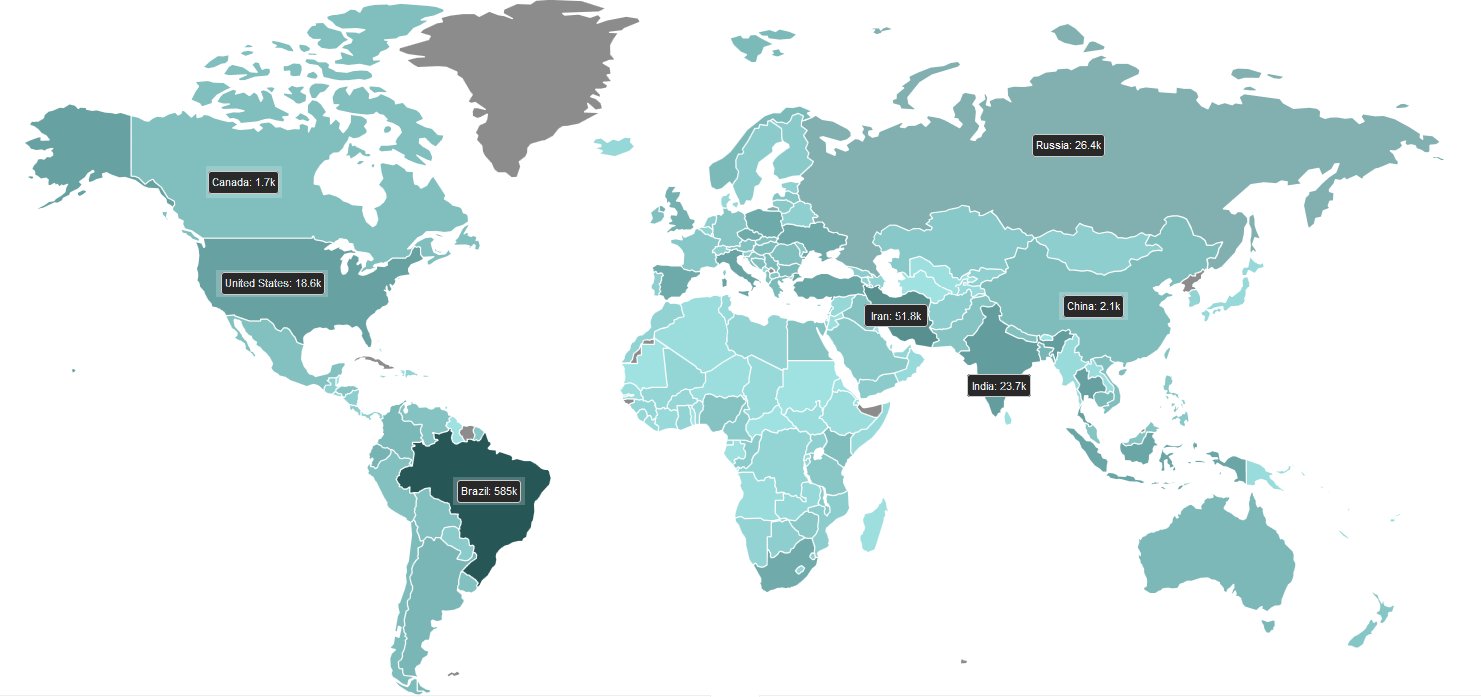

截止本日中午(北京时间2018-03-27 12:36),从darknet中共看到861,131个扫描源IP(72小时内)。并试图从这样的一个视角评估当前网络上整体情况。

我们认为,互联网中目前至少有860k 个IP(不排除由于设备重启等情况导致的一个设备对应多个IP的可能,同时也会有一些噪音比如安全人员的IP等)正在对 8291 端口发起扫描,它们很大概率已被Hajime感染,可能是从(’Chimay Red’ Stack Clash Remote Code Execution)漏洞攻陷的,也可能是通过其他方式(参考我们上一篇关于Hajime的分析报告)被攻陷的。

扫描源分布

从上图不难发现扫描源的前三甲分别为:巴西(585k),伊朗(51.8k),俄罗斯(26.4k)。

修复方案

- 防火墙侧屏蔽 8291 端口探测。

- MikroTik已发布更新,将已有MikroTik升级到最新版本。

IOC

06B4D50254C6C112437A3ED893EF40B4 .i.mipseb

93A1A080FCDE07E512E7485C92861B69 atk.mipseb

fc834c015b357c687477cb9116531de7 atk.mipseb.upx.unpack

参考

- https://scan.netlab.360.com/#/dashboard?tsbeg=1521648000000&tsend=1522252800000&dstport=8291&toplistname=srcip&topn=10&sortby=sum

- https://forum.mikrotik.com/viewtopic.php?f=2&t=132368&sid=7f731eb96b119d6e9e1a90227270fdd4

- https://www.exploit-db.com/exploits/44283/

- https://blog.netlab.360.com/hajime-status-report/

- https://blog.netlab.360.com/hajime-status-report-en/

发表评论

您还未登录,请先登录。

登录