传送门:HITBSecConf2018第九届荷兰HITB安全大会

摘要

在即将到来的第九届年度黑客大会(Hack in the Box Security Conference)上研究人员将演示如何远程杀死联网汽车的电子控制单元(ECU)并使其停止工作。演讲者为ElevenPaths首席安全大使Claudio Caracciolo和信息安全专家Sheila Ayelen Berta。同时,在公开的CommSec Track中,研究人员还会讨论家用联网设备,特别是Linksys和Dlink路由器以及Sonos和Bose无线扬声器系统的漏洞。

该后门允许远程控制汽车

阿姆斯特丹 – 2018年3月16日:可以控制汽车一个或多个区域的电子控制单元(ECU)使智能联网汽车不仅仅是有四个轮子的计算机。ECU通过控制器区域网络简称CAN的系统进行实时通信。下个月将在阿姆斯特丹举行的Hack In The Box会议上,Claudio Caracciolo和Sheila Ayelan Berta将展示他们硬件设备Bicho的新功能,该功能利用CAN总线实现远程接管目标车辆。演讲者称该设备可以远程攻击任何支持CAN的车辆,而不受制造商或型号的限制。该设备支持多种payload,并提供用于定制payload的直观的图形界面。Claudio和Sheila将在演讲《利用Bicho远程控制汽车》中介绍这一新功能,并展示如何远程控制汽车使其停止工作。

硬件后门Bicho

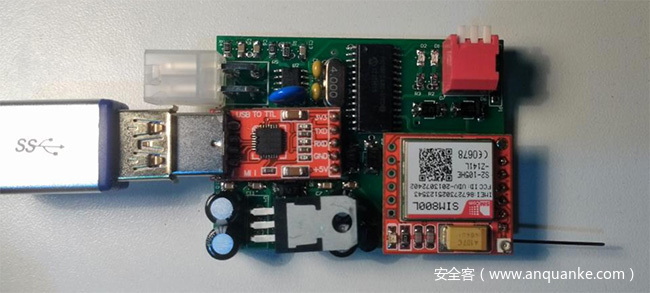

“Bicho”一词来自于西班牙语,指小虫子/昆虫。该硬件后门(开源)由于体积小而易于隐藏。它基于PIC18F2580微控制器,可以通过短信(SMS)接收命令。该功能由深受业余爱好者和Arduino社区欢迎的SIM800L GSM模块提供。

“我们没有使用Arduino而是开发了自己的硬件,并且集成了SIM800L,”Berta告诉记者。

“在SIM800L内部,必须通过插入GSM芯片来获取电话号码。将短信发送到该电话号码后,我们的Bicho的固件知道该怎么做。”

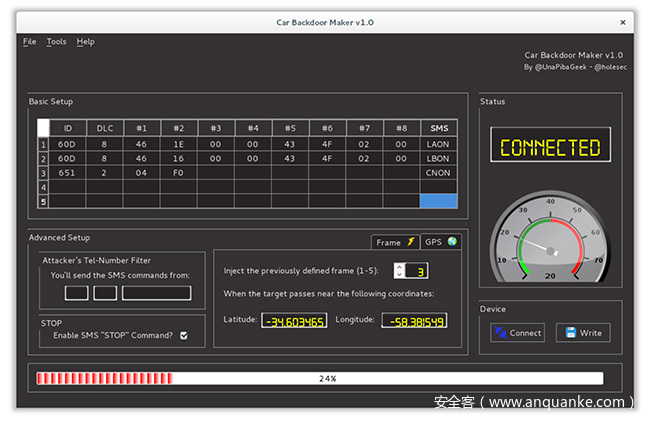

图形界面

Bicho通过开源的“Car Backdoor Maker”桌面软件进行预先编程。在使用后门之前,需要通过USB连接到运行该软件的计算机,并预先加载各种有效载荷以便远程注入。

通过usb连接电脑

“有效载荷是CAN帧,所以你需要知道你想要执行哪个CAN帧,”Berta说。

他们还建立了一个在线的CAN帧数据库OpenCANdb,用户通过数据库可以获得不同汽车的CAN帧。但它仍处于早期阶段,希望其他对此项目感兴趣的黑客能够对该数据库进行补充。

Bicho可以触发什么样的行为?

Bicho支持多种攻击有效载荷,可用于任何支持CAN的车辆,而不受制造商或型号的限制。每一个有效载荷都可以通过世界上任何地方的SMS命令进行控制。

“它的攻击面是难以想象的。”贝塔告诉记者。

“汽车在CAN总线上暴露出的东西越多,Bicho的应用范围越广。比如控制有些汽车暴露出的灯光、油门位置、刹车等等。 “

你也可配置在目标车辆接近给定的GPS位置,超过设定速度,低于设定的燃料等时Bicho自动执行攻击载荷。

他们的硬件设备也可以在会议上购买,他们的演示文稿摘录如下

除此之外,趋势科技高级威胁研究员Stephen Hilt将介绍他对两种流行品牌无线扬声器系统的漏洞的研究,进一步指出设备的缺省配置导致的安全漏洞可能使其被黑客接管。此外,香港的一位独立研究人员Kelvin Wong也将爆出一些物联网安全漏洞,他们将展示针对Linksys和Dlink路由器的新攻击,该攻击可以获得设备的访问控制权。 Stephen和Kelvin的演讲摘要可以在这里找到https://conference.hitb.org/hitbsecconf2018ams/commsec-track/。

对自己的行为负责

Bicho通过车辆的OBD-II端口连接到CAN总线,OBD-II端口通常位于车辆方向盘的下方。显然,潜在的攻击者必须获得目标车辆的物理访问权才能植入后门进一步利用它。

毫无疑问,研究人员希望汽车黑客爱好者用自己的汽车或经过业主允许的汽车来使用他们的硬件、软件和数据库。

“虽然知道一些人会使用我们的硬件做坏事,但每个人都应为紫的不良行为负责。”贝塔说。

他们的研究和演示的目的是让人们和制造商意识到汽车被黑客攻击的危险。

发表评论

您还未登录,请先登录。

登录