0x00 漏洞概述

本月早些时候,Oracle为其WebLogic服务器的一个严重漏洞打上了补丁。前些日子,Oracle刚刚发布了最近一个季度的补丁,整整254个,它们以Java和Spectre补丁为主,这个安全漏洞当时得到了修复。

安全研究人员表示WebLogic补丁可以被人绕过,并发布了概念证明代码。

0x01 漏洞影响面

影响版本:

Weblogic 10.3.6.0

Weblogic 12.1.3.0

Weblogic 12.2.1.2

Weblogic 12.2.1.3

0x02 漏洞详情

一

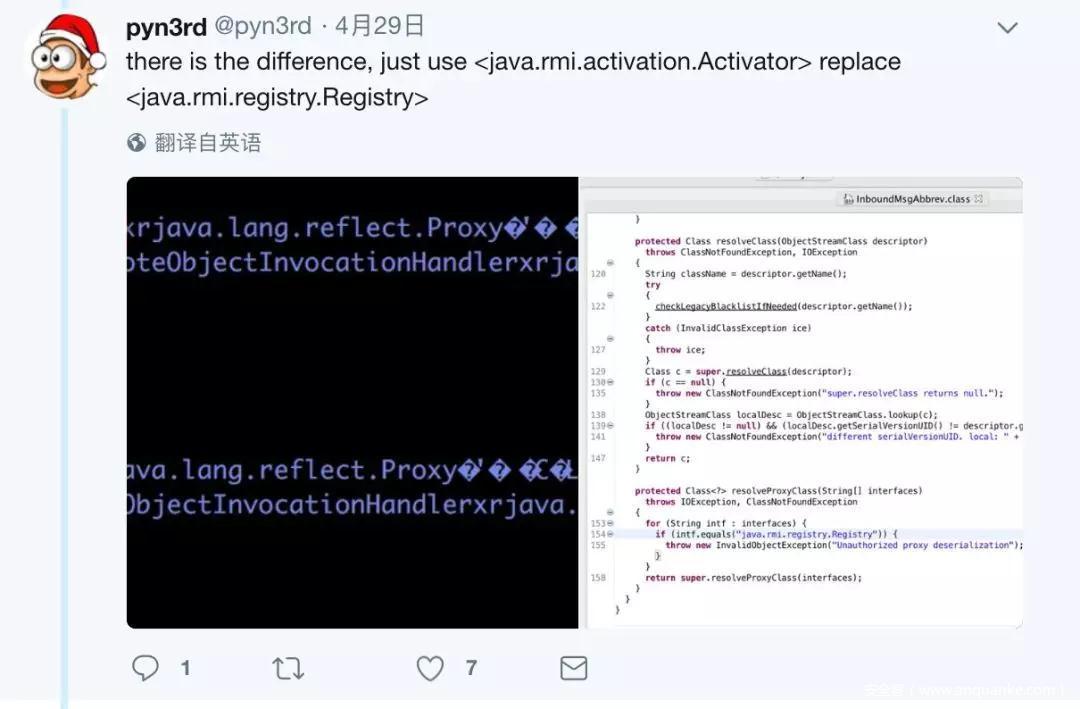

周末,帐号为@pyn3rd的用户发推文称,“2018.4的关键补丁更新版可以轻松绕过”,同时还发布了概念证明(PoC)。

#CVE-2018-2628 Weblogic服务器反序列化远程命令执行。不幸的是,2018.4的重要补丁更新版可以轻松绕过。

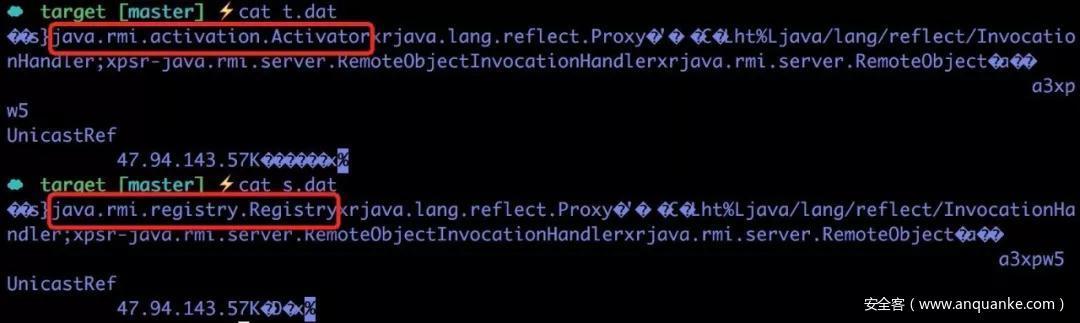

不同的是,它是使用<java.rmi.activation.Activator> 取代<java.rmi.registry.Registry>。看起来Oracle甚至没有解决这个问题,它只是将一些命令列入黑名单。这种情况下,它并没有注意到下一个命令。

二

该漏洞为Oracle融合中间件(子组件:WLS核心组件)的Oracle WebLogic Server组件中的漏洞。

易受攻击的weblogic服务允许未经身份验证的攻击者通过T3网络访问及破坏Oracle WebLogic Server。此漏洞的成功攻击可能导致攻击者接管Oracle WebLogic Server,造成远程代码执行。

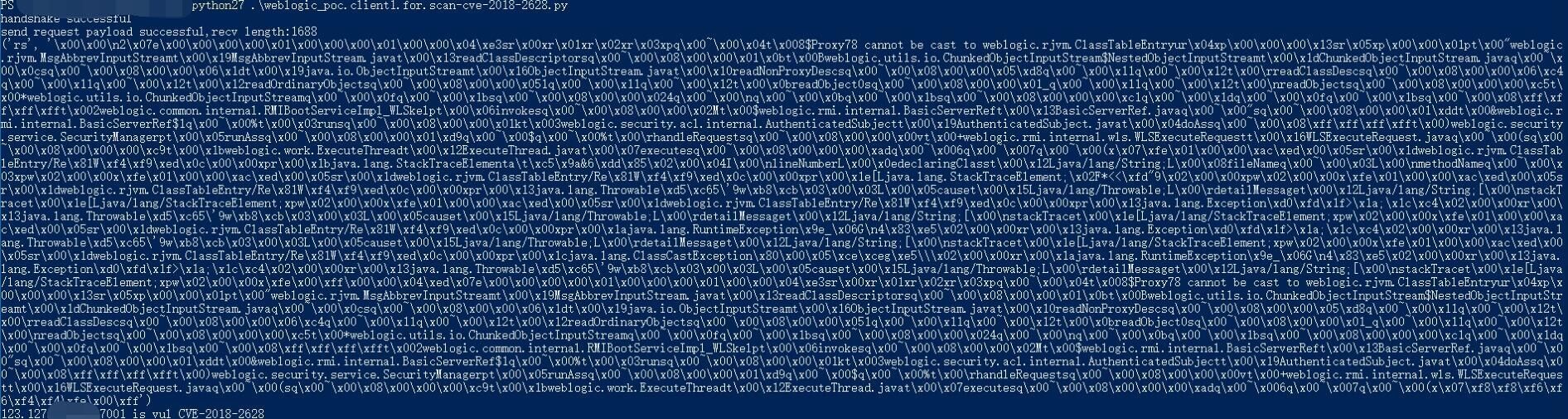

目前相关PoC已经公开,漏洞验证如下图:

影响范围:

通过QUAKE资产系统检索,全球范围内暴露在互联网上的weblogic服务多达11125台,中国区有2690台。

0x03 修复建议

Oracle今天发布的安全补丁中,修复了该漏洞,强烈建议受影响的用户尽快升级更新。

用户使用正版软件许可账号,可在https://support.oracle.com 处下载Oracle官方补丁。

0x04 时间线

2018-04-18 Oracle 发布季度安全更新,其中包含 cve-2018-2628

2018-04-18 360-CERT 对更新进行研判,发布预警

发表评论

您还未登录,请先登录。

登录