声明:

本文中所有数据均来自于威胁猎人威胁情报中心,任何机构和个人不得在未经威胁猎人授权的情况下转载本文或使用本文中的数据。

概述

美团凭借资本和流量强势入局网约车,滴滴被迫迎战。近期也爆发了网约车新一轮的乱战,交通运输部连发三文评论烧钱补贴一事。在网约车入局者为市场拼死战斗的同时,另一群人兴奋了——网约车黑灰产从业者。巨大的流量和资金补贴强有力的吸引着黑产的目光,利用模拟定位刷单,抢单软件刷单,为不合规网约车代开账户,用着当年滴滴快的大战时的套路,他们轻车熟路的快速“上车”了,不知道已经经历过一次考验的滴滴是否能更为从容应对。

其中刷单用到的虚拟定位、虚拟行驶软件,即为改机工具。改机工具是一种可以安装在移动端设备上的app,能够修改包括手机型号、串码、IMEI、GPS定位、MAC地址、无线名称、手机号等在内的设备信息,通过不断刷新伪造设备指纹,可以达成欺骗厂商设备检测的目的,使一部手机可以虚拟裂变为多部手机,极大地降低了黑灰产在移动端设备上的成本。

本篇报告从一个实际测试的案例入手,为大家阐述改机工具在黑灰产攻击中的一个应用实例,后续会介绍改机工具当前的市场情况,以及针对当前市场占有率最高的改机工具iGrimace的细节分析。

一、改机工具应用案例

二、改机工具市场现状以及技术分析

1.改机工具应用场景举例

2.改机工具市场占比和功能对比

3.改机工具iGrimace细节分析

3.1 iGrimace工具基本信息

3.2 应用场景

3.3 功能分析

3.3.1 iGrimace工具执行流程

3.3.2 修改地理位置

3.3.3 伪造手机号

3.3.4 修改设备信息

三、总结

一、改机工具应用案例

近两年,短视频行业发展得如火如荼,短视频app已经成为很多人手机里的必备app之一。短视频行业繁荣的同时,巨大的真实用户流量也吸引了黑灰产从业者(尤其是引流行业)的注意力。作为资深“抖友”,猎人君利用抖音和改机工具复现了一次真实的引流。

引流:将真实用户的流量从一个平台引到另一个平台上。

实验工具:

手机:华为Mate 7

系统:EMUI系统4.0(Android 6.0)

抖音app版本:v1.8.1

改机软件:海鱼魔器

猎人君利用改机软件伪造位置抖音附近视频的功能做引流,诱导附近看到视频的人添加猎人君的微信小号。复现的过程很简单,首先,猎人君利用改机软件海鱼魔器修改手机的定位信息如下:

为获得更多的曝光量,猎人君专门挑选了一个一线城市广州,定位到人流量较大的广州火车站。百度地图的定位也显示位置修改成功:

其次,我们打开抖音,上传我们“精心”制作的图集视频,并配上包含微信号的文字,添加地理位置时,顺利定位到了广州火车站。上传好的视频截图如下:

视频发出去之后,很快就有人上钩,加了猎人君的微信小号:

至此,便完成一次简单的引流操作。黑灰产从业者会通过自动批量的操作,以及更高明的“文案”,在短时间,完成大量引流。如此例所示,通过美女视频或图片引流来的用户在业内中称为“色粉”,大多为男性用户,可被定向引流至销售男性用品的微商,或被诱导发红包观看色情视频,最终上当受骗。

二、改机工具市场现场以及技术分析

随着厂商的业务体系越来越庞大,各类优惠活动的次数相应的也越发频繁,尤其是一些有“新用户”限制的活动,导致黑灰产从业人员需要更多的新设备获取利益,而改机工具可以解决黑灰产在移动端的设备成本问题。

改机工具通过劫持系统函数,伪造模拟移动端设备的设备信息(包括型号、串码、IMEI、定位、MAC地址、无线名称、手机号等),能够欺骗厂商在设备指纹维度的检测。改机工具会从系统层面劫持获取设备基本信息的接口,厂商app只能得到伪造的假数据。

1

改机工具应用场景举例

常见应用场景举例:

批量注册账号:通常针对某一厂商,每一部手机能够注册的账号数量是有限的,通过伪造新的设备指纹就可以达到单部手机的复用,进而批量注册账号;

还原账号关联的设备信息:越来越多的厂商会对账号的登录地点、联网状态、设备标识进行检测,以判断是否是用户的常用设备。黑灰产的应对方式是将改机工具的备份数据连同账号一起销售,买家只要和卖家使用同一款改机工具,将数据导入就可以还原注册时的场景,降低被封号的概率;

伪造数据:如通过虚拟定位参加有地点限制的活动。

2

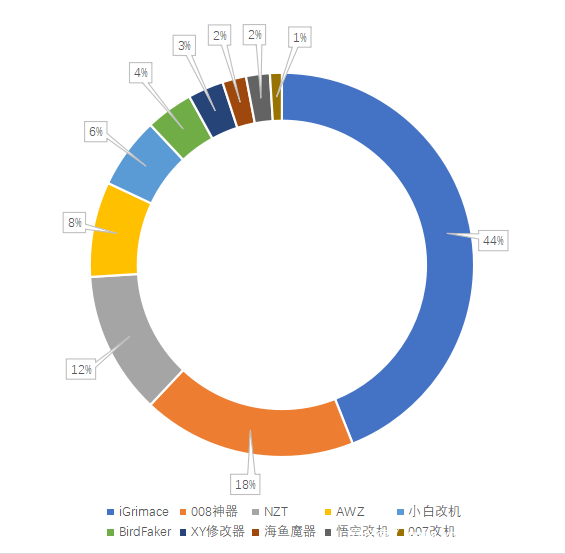

改机工具市场占比和功能占比

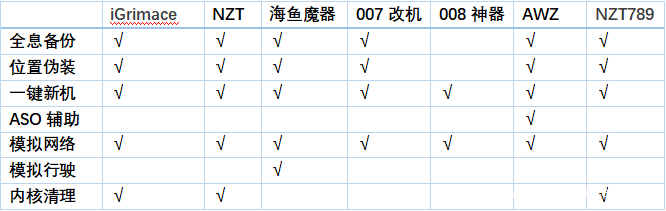

当前市场上主流的针对Android系统的主流改机工具功能对比:

当前市场上主流的针对iOS系统的主流改机工具功能对比:

3

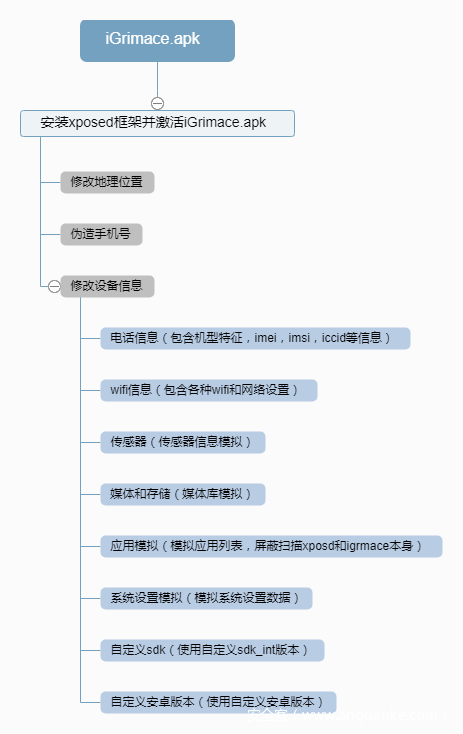

改机工具iGrimace细节分析

猎人君挑选市场占比最高的iGrimace(Android版)进行进一步分析。

可覆盖大部分移动领域:

-

金融类app:支付宝、京东金融等;

-

社交类app:微博、今日头条等;

-

生活类app:饿了么、美团、百度外卖等;

-

新闻类app:腾讯新闻、网易新闻等;

-

娱乐类app:腾讯视频、搜狐视频、凤凰视频等。

场景举例:

-

注册账号领取新用户红包;

-

领取邀请新用户福利红包;

-

针对有地理限制的红包领取机制,修改地理位置实现异地领取;

-

刷赞、刷分享、刷评分和刷榜。

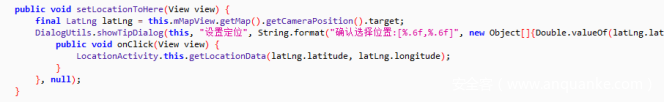

1)设置定位:

在方法:public void setLocationToHere(View view)处设置定位:

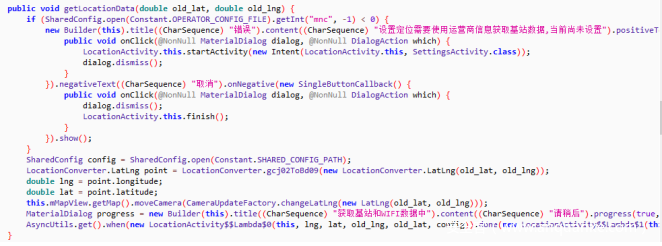

2)获取指定位置:

在方法:public void getLocationData(double old_lat,double old_lng)获取数据:

3)具体原理:

a)通过LocationConverter.gcj02ToBd09获取经纬度(国测局坐标转百度坐标);

b)再利用高德地图的接口:

this.mMapView.getMap().moveCamera设置获取的经纬度;

c)再使用getWifiData(double lng, double lat)根据经纬度获取WiFi数据;

d)通过URL请求:

WifiRequestUtils.getUrl(System.currentTimeMillis(),WifiApiUtils.caculateCheckString(body.get(“body”).toString()))获取当前位置是否有免费WiFi:

e)再使用getCellLocation(double lng, double lat)确定当前设置位置的基站运营商信息,其内部使用:

getApplicationContext().getSystemService(“phone”)).getSubscriberId().substring(0,5)获取IMSI,根据IMSI判断基站运营商,比如编码46007、46002为中国移动,46001为中国联通;

f)如果getWifiData和getCellLocation都获取正常,接下来修改位置才会成功。

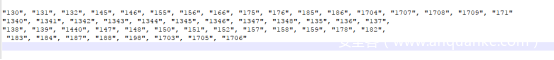

1)伪造联通、移动手机号

在方法public void setOperatorInfo()伪造手机号:

2)具体原理

a)通过:

SettingsActivity.this.queryOperatorMnc获取MNC;

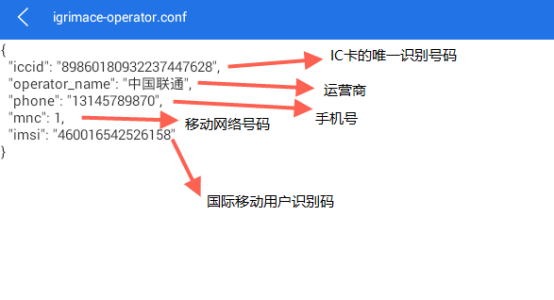

b)根据MCC判断基站运营商信息,将其写入SD卡根目录下名为igrimace-operator.conf的配置文件中;

c)支持以下号段:

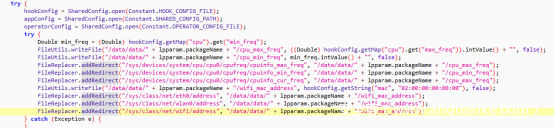

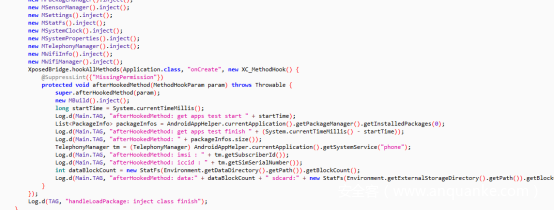

1)修改电话信息、WiFi信息、传感器、媒体和存储、应用模拟、系统设置模拟、自定义、自定义安卓版本在方法:

handleLoadPackage(LoadPackageParamlpparam)内完成。

读取配置文件:

利用Xposed注入:

开始hook:

2)具体原理:

a)读取SD卡根目录下的配置文件;

b)igrimace.conf保存需要被hook的app:

c)igrimace-operator.conf保存ICCID、运营商、手机号、MNC、IMSI:

d)根据被读取的配置文件,再利用Xposed注入和hook,向厂商app提交修改过的信息。

结语:

“上有政策,下有对策”,可以很形象地描述黑灰产和厂商之间的对抗。对于厂商推出的策略更新,黑灰产都能很快地将其突破。改机工具只是万千攻防对抗实例中的一个,再结合群控类型的工具(通过一台PC控制多台移动设备)的使用,可对厂商造成自动化、批量化的攻击压力。对于厂商而言,面对黑灰产快速迭代的技术更新,只有做到对黑灰产最新动态的及时发现和持续跟踪,提升威胁感知能力和安全防御能力,才能在攻防对抗的过程中掌握更多的主动权。

发表评论

您还未登录,请先登录。

登录