简介

今天早些时候,@ killamjr发现以下的SHA256哈希文件:

• 4412d28a156716d16eb684ea4699a69f06f0346d99c23cd84065433252f02b99 /

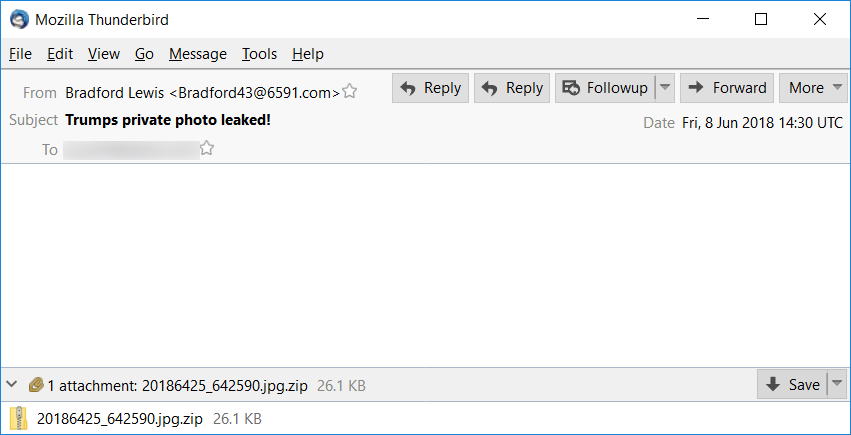

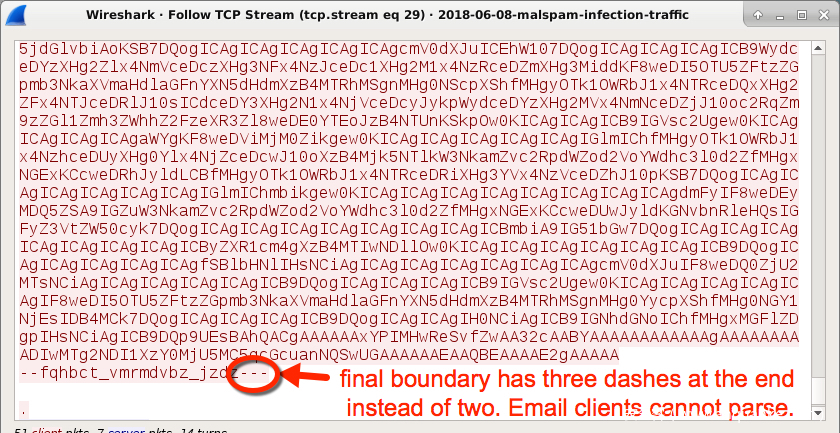

是一个JavaScript下载器,它起源于带有zip附件的malspam。经过进一步调查,malspam在最终边界标记中出现错误,所以附件在电子邮件客户端中不能正确显示,直到我将其修复成为正常文件为止。

今天的文章内容是malspam和相关的感染流量。

malspam和附件

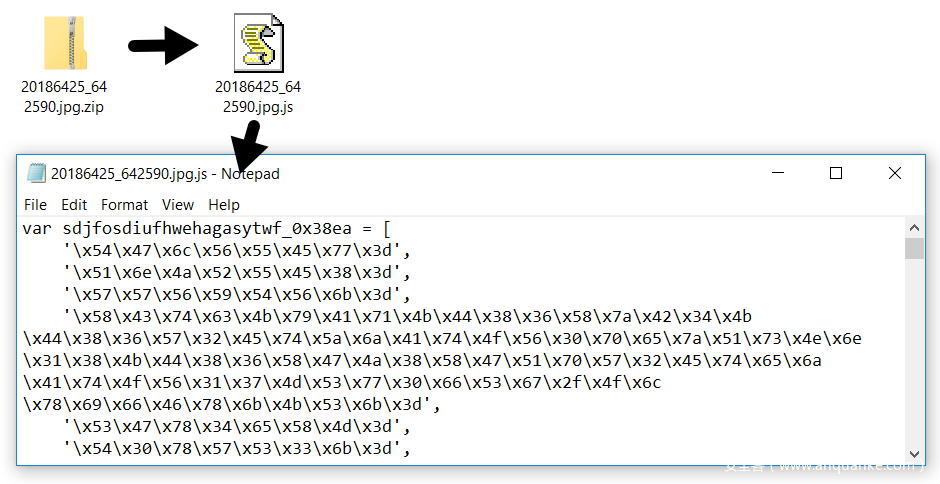

这些电子邮件没有消息文本,只包含一个附加的zip压缩文件。该zip存档包含一个JavaScript(.js)文件。解压缩并双击易受攻击的Windows主机时,.js文件会导致Windows脚本主机下载并安装恶意软件。

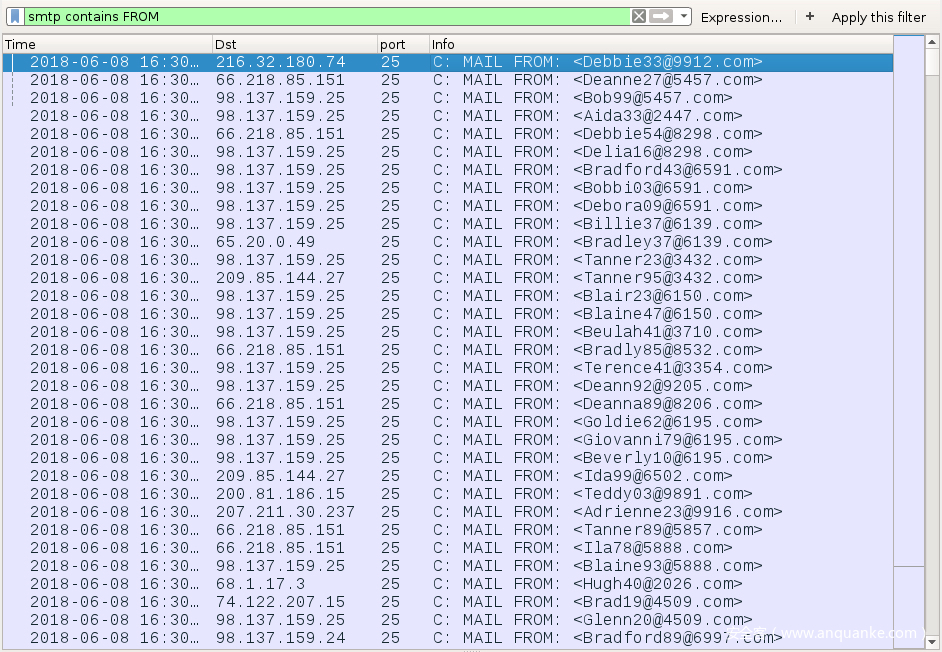

我的实验室主机也受感染,变成了malspambot,并发送了类似的消息。以下是我从受感染的实验室主机处看到的20个发件人和主题行的示例:

• From: Aida Davis Aida33@2447.com – Subject: Is she hot? Take a look at her

• From: Aida Perez Aida78@5781.com – Subject: Keep this photo private please

• From: Beulah Johnson Beulah41@3710.com – Subject: Rate my new photo please

• From: Billie Roberts Billie37@6139.com – Subject: Someone told me it’s you???

• From: Blaine Howard Blaine47@6150.com – Subject: Someone takes photos from you

• From: Blair Nelson Blair23@6150.com – Subject: Your best photo

• From: Bob Brooks Bob99@5457.com – Subject: Please rate my picture

• From: Bobbi Bailey Bobbi03@6591.com – Subject: Damn I can’t get her out my head

• From: Bradford Lewis Bradford43@6591.com – Subject: Trumps private photo leaked!

• From: Deanne Thomas Deanne27@5457.com – Subject: Is this you?

• From: Debbie Mitchell Debbie54@8298.com – Subject: Time for a change

• From: Debora Peterson Debora09@6591.com – Subject: Why you took that picture?!

• From: Deena Cook Deena39@5356.com – Subject: Unbelivable photo

• From: Delia Wright Delia16@8298.com – Subject: Your opinion needed

• From: Goldie Gray Goldie39@2664.com – Subject: Photo of my new girlfriend

• From: Gordon Rogers Gordon67@6943.com – Subject: Took photo of you

• From: Tania Roberts Tania15@4347.com – Subject: I simply love this photo of you!

• From: Tanner Thomas Tanner95@3432.com – Subject: LOL seen this photo?

• From: Tara Wood Tara09@9774.com – Subject: My love for you

• From: Teresa Cook Teresa57@5781.com – Subject: My picture

来自我的malspambot的每封邮件都具有相同的zip附件,其中包含相同的.js文件。它有一个不同于我最初感染实验室主机的文件,但它基本上是相同的文件。

来自受感染实验室主机的流量

双击.js文件后,我看到了几个针对恶意软件的HTTP请求。其中一个HTTP请求返回了由我新感染的Windows主机发送的来自malspam的附件中使用的.js文件。另一个HTTP请求返回了收件人的邮件列表以发送masepam。

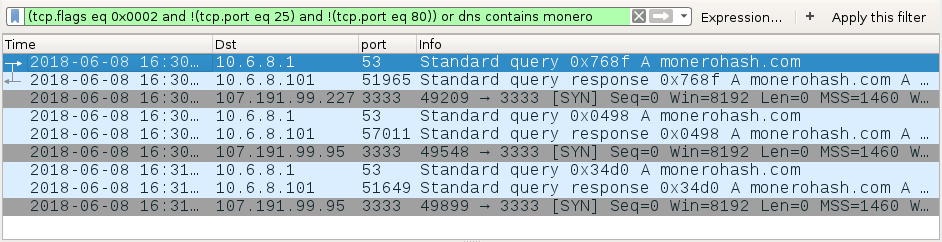

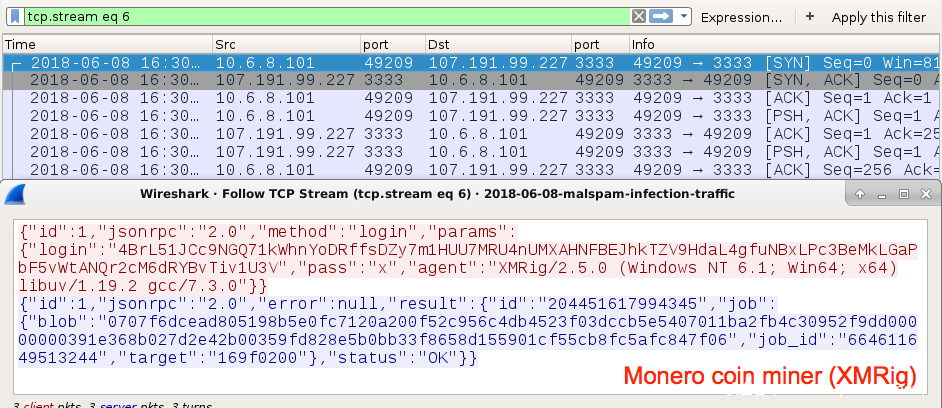

除了TCP端口25上的SMTP流量之外,我还看到了一个Monero硬币采矿机(XMRig)的感染后流量。

在感染实验室主机发送的所有电子邮件末尾,我发现最终边界线上有错误。该行有一个额外的破折号(3个或2个破折号)来关闭消息。这使附件无法读取任何正常的电子邮件客户端。如果该消息将其发送给其预期的收件人,则收件人可能会看到一条空白消息。

如上图所示:Wireshark中感染流量的HTTP请求。

在受感染的Windows主机上进行取证

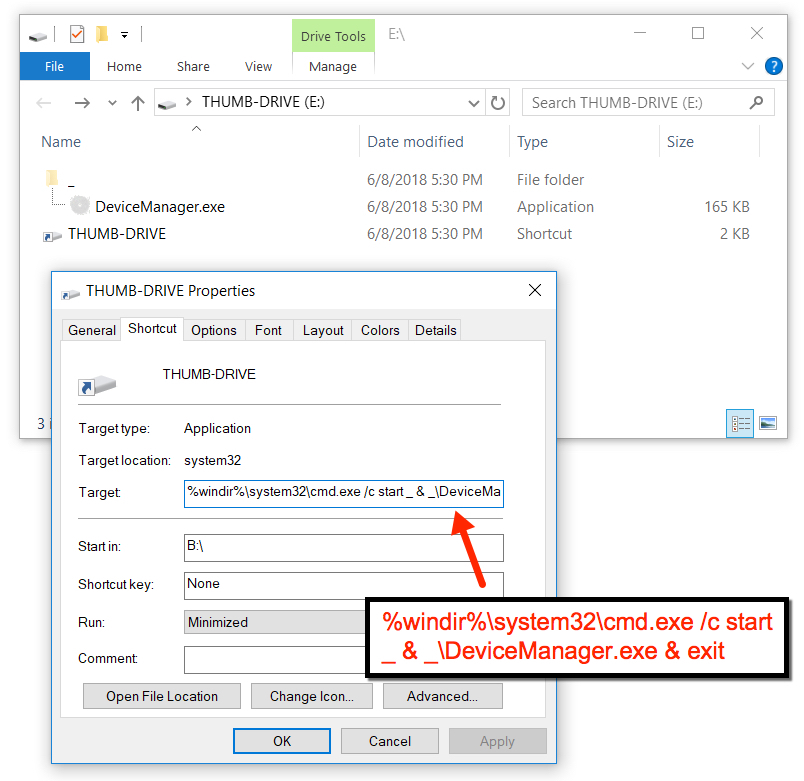

我使用Windows 7主机进行感染流量。当我尝试感染Windows 10主机时,我没有成功。我感染的Windows 7主机有注册表项有恶意软件写入的启动项。其中一个恶意软件二进制文件也被保存到一个USB驱动器中,该驱动器恰好被插入受感染的实验室主机中。

IoC

以下是我分析样本期间发现的IoC:

SHA256 hash:4412d28a156716d16eb684ea4699a69f06f0346d99c23cd84065433252f02b99

• 文件大小:26,219字节

• 文件说明:母体文件Original .js

SHA256 hash:2e5674a738e1409d32a559d4bddcff3243fdf68b4fc4482b29dff38dfa6e3dc1

• 文件大小:26,591字节

• 文件位置:hxxp://92.63.197.60/d.js

• 文件描述:来自我的malspambot实验室主机发送的来自malspam的恶意JavaScript

SHA256 hash:3c0fd1377e620229daa0175758112f712f54474db2135c695761afffef6510ea

• 文件大小:26,733字节

• 文件名:20186425_642590.jpg.zip

• 文件描述:我的malspambot实验室主机发送的masepam中的实际zip附件

SHA256 hash:1be4cbc9f9b6eea7804e08df92cff7453aa72f0bb862b0fb8f118c5e3ffdaad6

• 文件大小:168,960字节

• 文件位置:hxxp://92.63.197.60/c.exe

• 文件描述:恶意软件(未指定)

SHA256 hash:73f0880358701566ed1792014b639c02f357da42981344a6ad644aae494d3e36

• 文件大小:808,960字节

• 文件位置:hxxp://92.63.197.60/m.exe

• 文件描述:Cryptocurrency miner(Monero)

SHA256 hash:fdb9eacca47469ddb1d91694171fb1df8f891fb12a6c6a8184a5def539784cc6

• 文件大小:172,032字节

• 文件位置:hxxp://92.63.197.60/o.exe

• 文件描述:恶意软件(未指定)

SHA256 hash:1437e8518c62383d57fd38debdad1a76813c229061d3aa060c2f3151eac41027

• 文件大小:219,648字节

• 文件位置:hxxp://92.63.197.60/t.exe

• 文件描述:恶意软件(未指定)

来自感染的网络流量:

• 92.63.197.60通过TCP端口80 – 92.63.197.60 – 跟进恶意软件和其他流量

• 通过TCP端口80 发送198.105.244.228 – booomaahuuoooapl.ru – 与92.63.197.60一起尝试下载相同的下载

• 107.391.99.227通过TCP端口3333 – monerohash.com – XMRig流量(Monero硬币矿工)

• TCP端口25上的各种IP地址 – 来自我新感染的malspambot主机的SMTP流量

最后的话

像往常一样,及时更新Windows最新补丁,从而防止主机受到感染。这些malspam消息中的边界错误可能确保没有预期的收件人甚至看到恶意软件。此外,系统管理员和技术倾斜人员还可以实施软件限制策略(SRP).aspx)或AppLocker.aspx)等最佳方法,以防止这些类型的感染。

值得注意的是,这个masspam的电子邮件标题与我在前几个月的“Zero Gand”活动中看到的类似。今天的malspam可能使用了与之前早期恶意活动相同的感染渠道。

今天文章中的Pcap和恶意软件样本可以在这里找到。

Brad Duncan

brad [at] malware-traffic-analysis.net

发表评论

您还未登录,请先登录。

登录