Black Hat官网地址:https://www.blackhat.com/

会议介绍

BlackHat作为全球信息安全行业的最高盛会,有着悠久历史,今年已经进入了第21个年头,每次会议的议题筛选都极为严格。众多议题提交后通过率不足20%,所以Black Hat也被称为最具技术性的信息安全会议。

安全客在本届BlackHat会议上,邀请了众多参会的安全大牛,在大会现场同步和大家分享看到的精彩议题。

时间:2018年8月8日-9日

议题速递——首日上半场

Keynote议题

Optimistic Dissatisfaction with the Status Quo: Steps We Must Take to Improve Security in Complex Landscapes

演讲人:Parisa Tabriz | Director of Engineering, Google

演讲时间:9:00-10:00

Working in security is a principled decision. Many of us do this because we want to help make technology more reliable and safer for our friends, our family – for humanity. Your skills got you a job, but your principles and drive got you the skills.

Turning your ideals into real, concrete outcomes at scale is… daunting. Interconnected networks, billions of lines of ever-evolving code, third party dependencies and legacy requirements, competing priorities, conflicting incentives, snake oil solutions; these are just a few of the challenges that are familiar to security professionals, and that doesn’t even include the social and communication barriers or endless philosophical debates.

So, how do you actually make technology in complex landscapes safer, at scale?

This talk offers guiding advice that we as security practitioners and leaders must embrace in order to succeed. Drawing on her experiences leading some of the biggest, ongoing security efforts that aim to make technology safer for all users, Parisa will first share how throwing out the rule book on vulnerability disclosure has been moving giants of the software industry toward measurably faster patching and end-user security. Next, she will share how a grassroots side project grew to shift the majority of the web ecosystem to secure transport, nearly 25 years after the technology was first made available. Finally, she will review the major effort to implement an intern’s publication in one of today’s largest open source projects, and how they persevered for 5+ years of refactoring, avoiding efforts to defund the work along the way. (Coincidentally, this project helped the world’s most popular browser mitigate a new class of hardware vulnerabilities earlier this year!)

会议开始前现场已经座无虚席,场面十分火爆

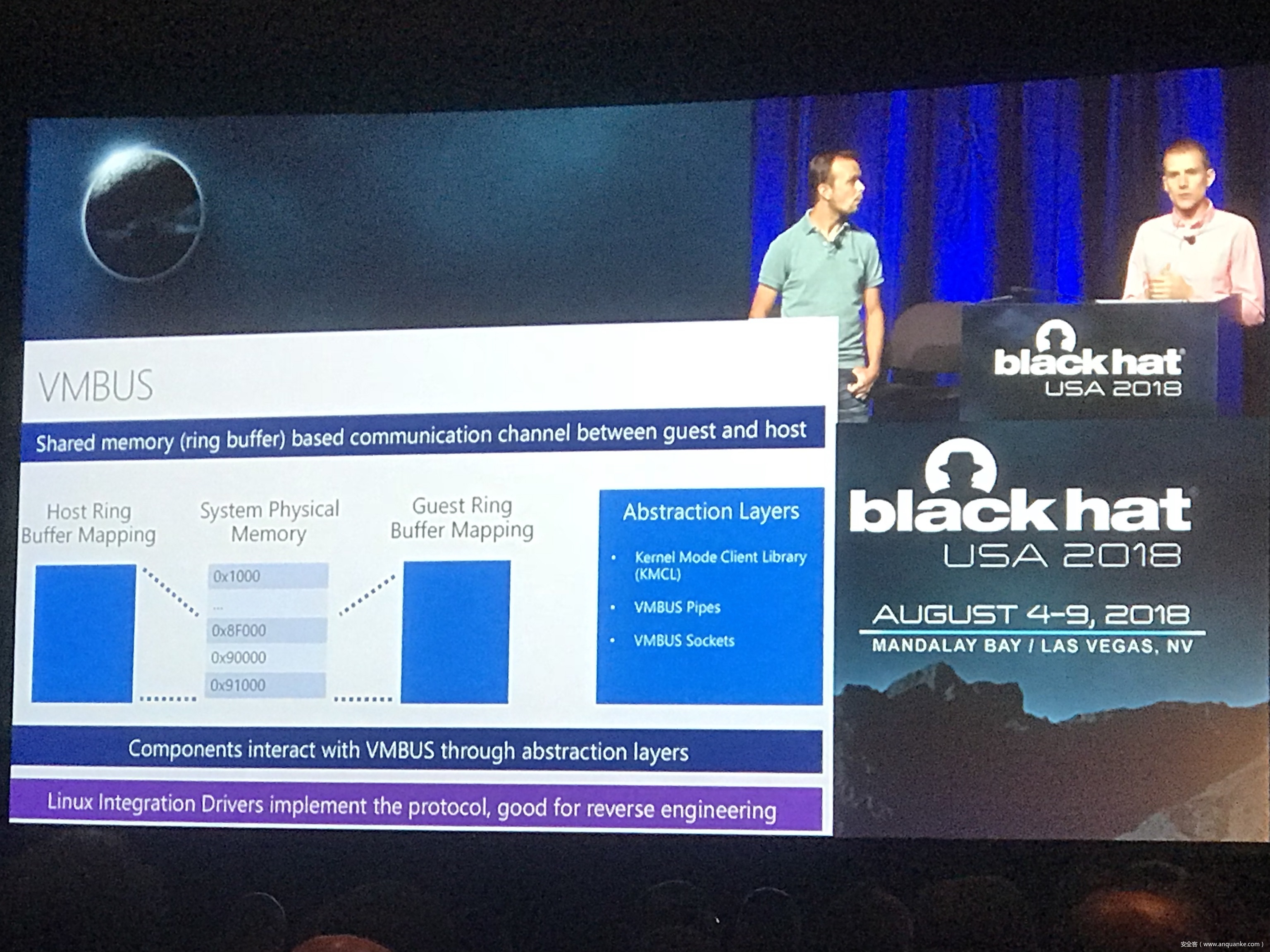

深入分析Hyper-V架构及漏洞

演讲人:

Joe Bialek(微软安全工程师)

Nicolas Joly(微软安全工程师)

演讲时间:11:15-12:05

主题标签: 平台安全、逆向工程

虚拟化技术正逐步成为构建平台安全性以及云安全性方面越来越普遍的基础。然而,这类虚拟化栈归根到底还是软件,而所有软件都存在漏洞,并且有些漏洞远比单纯的虚拟机穿透(guest-to-host)漏洞更为美丽(或更加可怕)。

在这个前沿领域做研究不仅是一件有趣的事,而且收益也非常可观。微软提供了一个漏洞奖励计划,其中针对Hyper-V的漏洞奖金高达250,000美元。为了减轻这方面漏洞挖掘的难度,我们将概述Hyper-V的工作原理,同时从安全研究人员角度出发,重点关注挖掘此类漏洞要注意的一些信息。演讲内容将涵盖Hyper-V hypervisor以及所支持的内核态及用户态组件。我们还将展示已在Hyper-V中发现的一些有趣漏洞,并与大家探讨如果把这些漏洞通过漏洞奖励计划反馈会得到哪些收获。

360冰刃实验室将为安全客独家提供这个议题专业的深度议题解读,大家敬请期待~

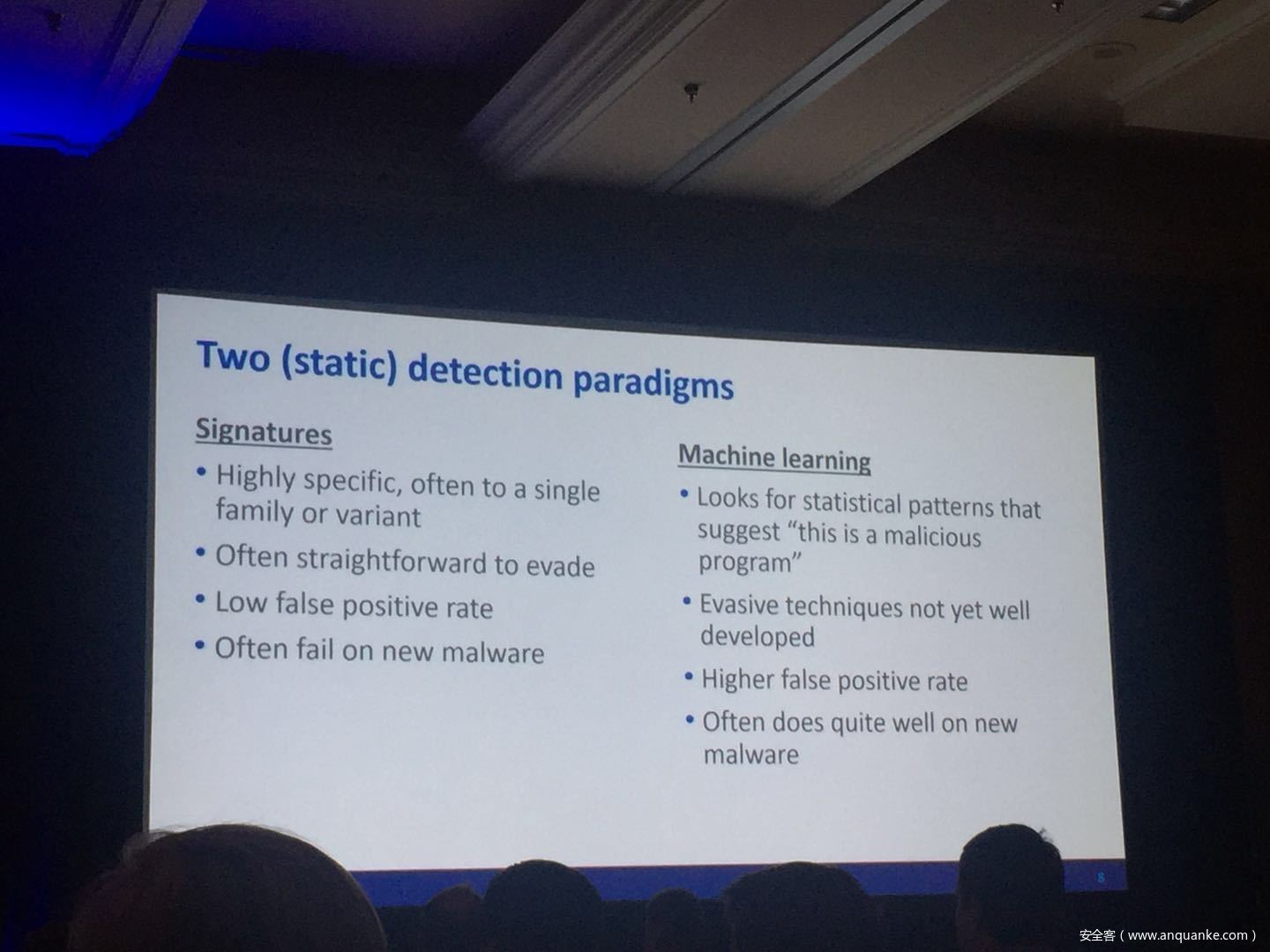

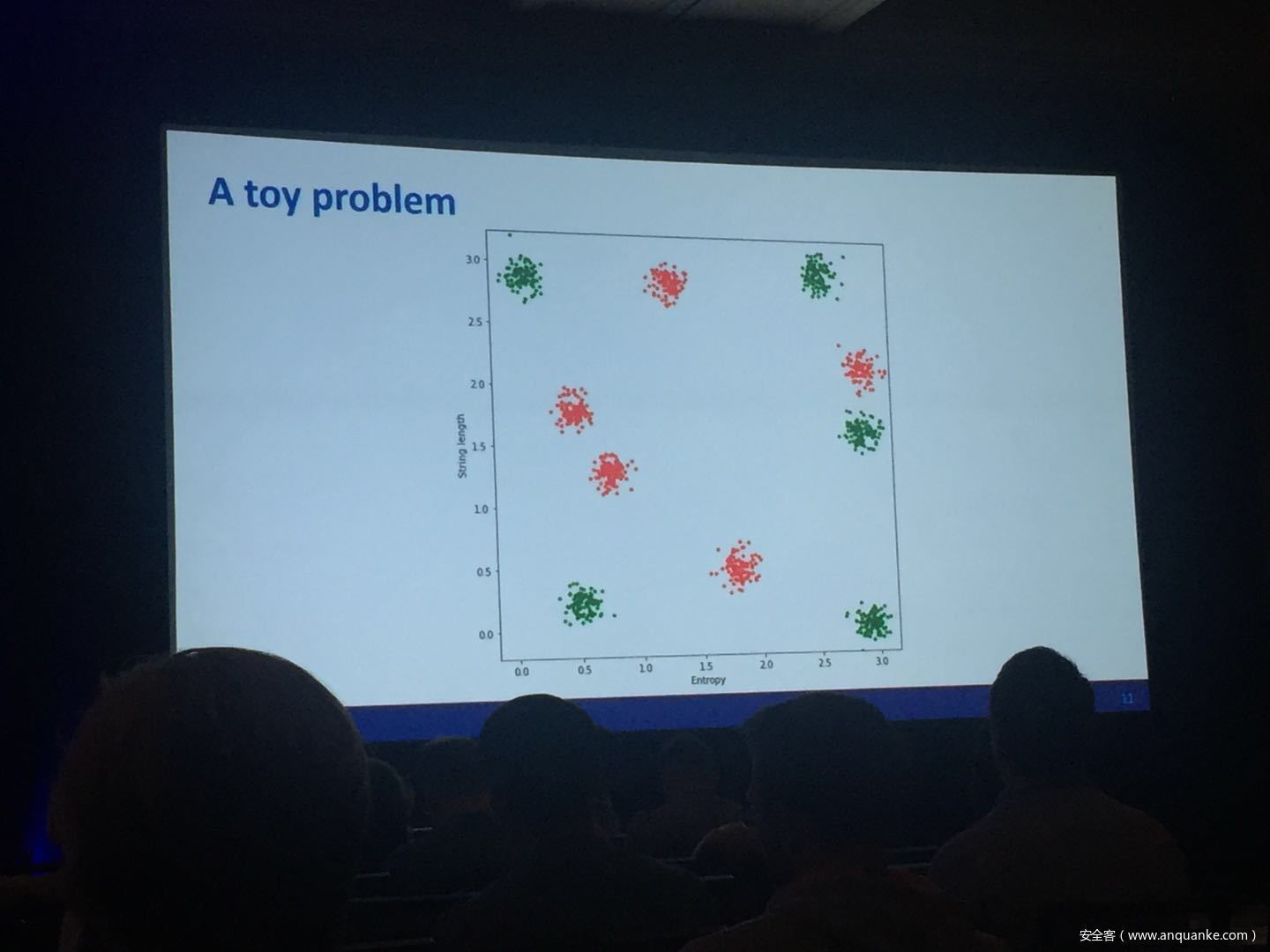

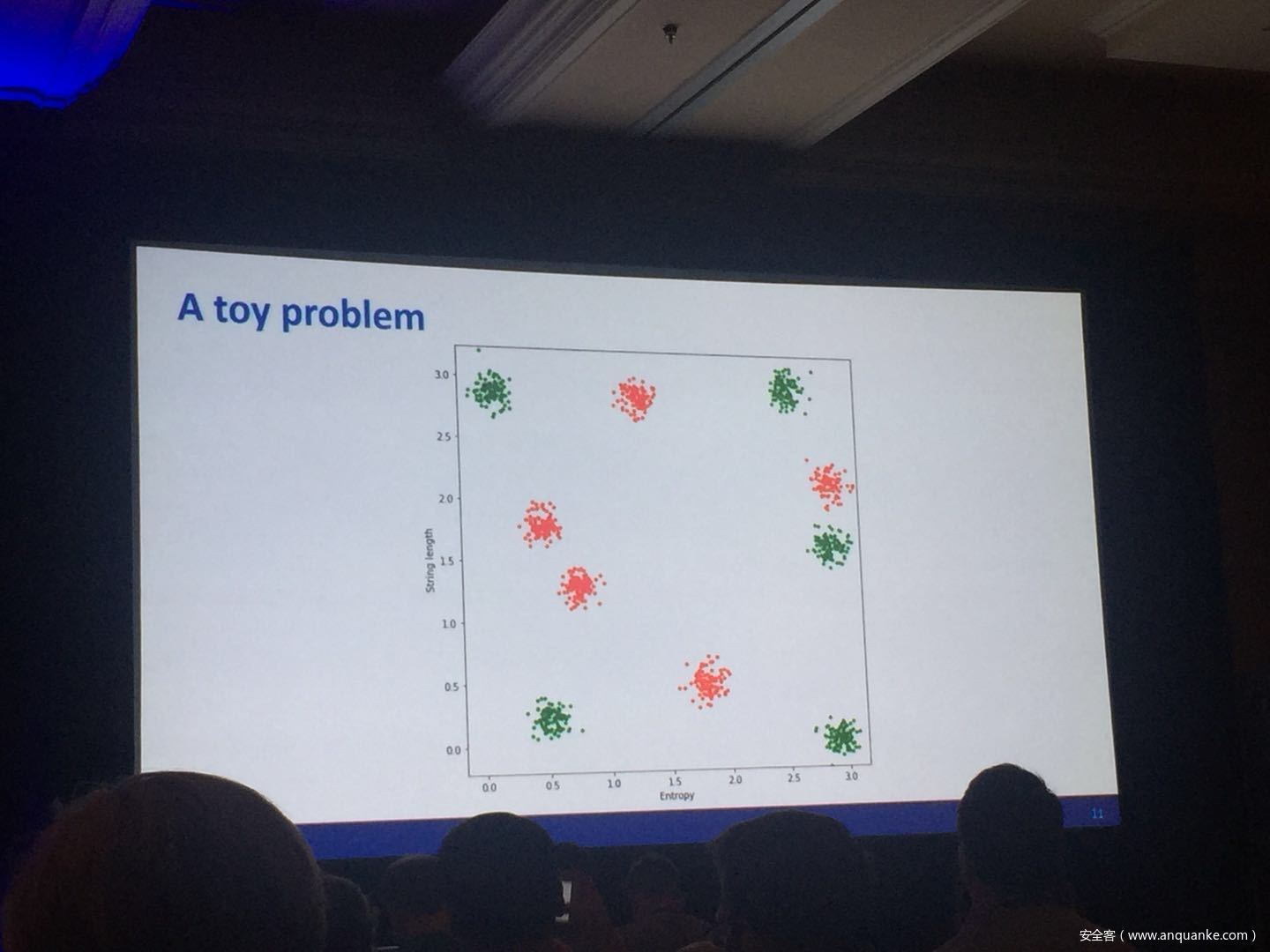

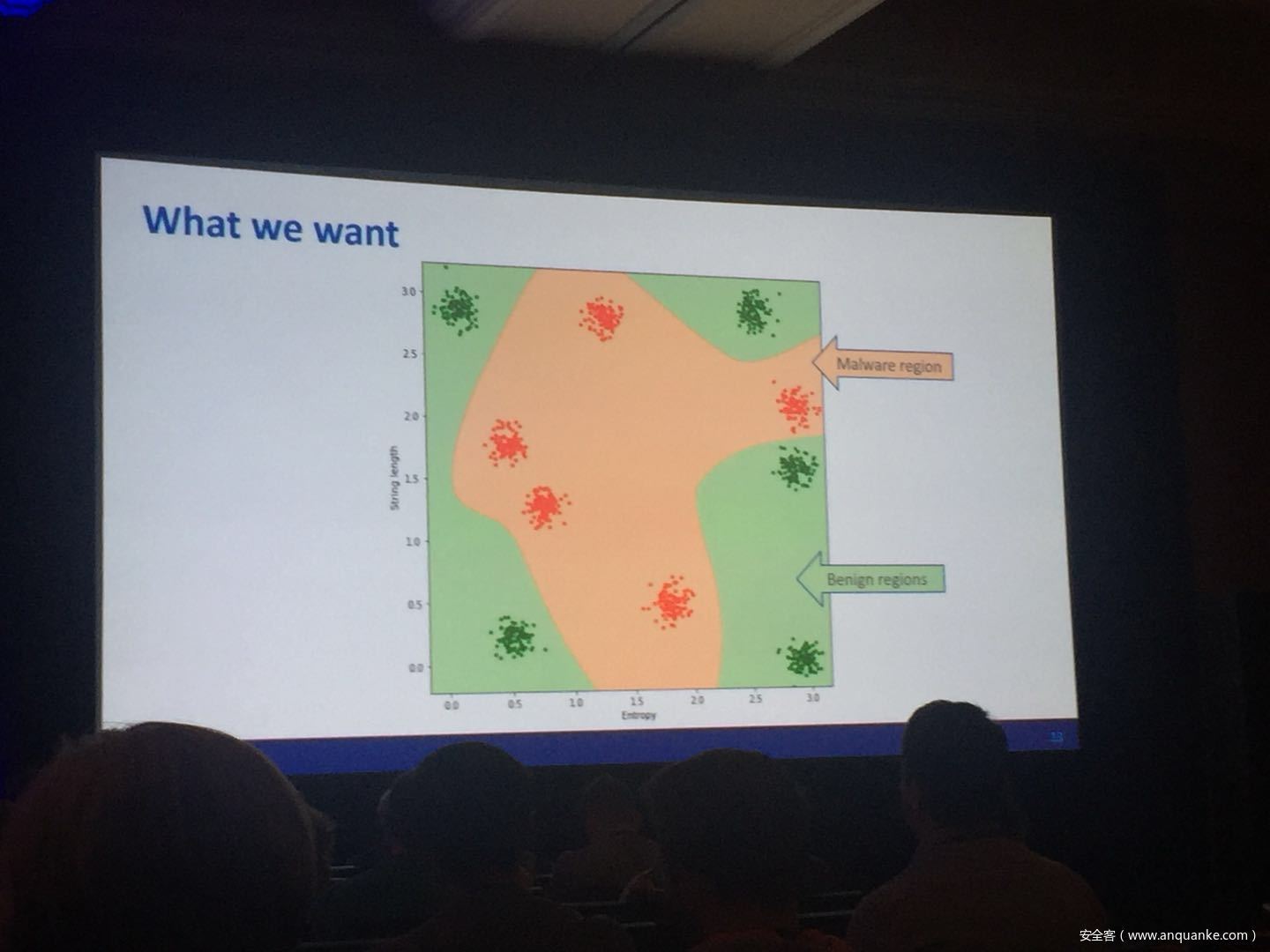

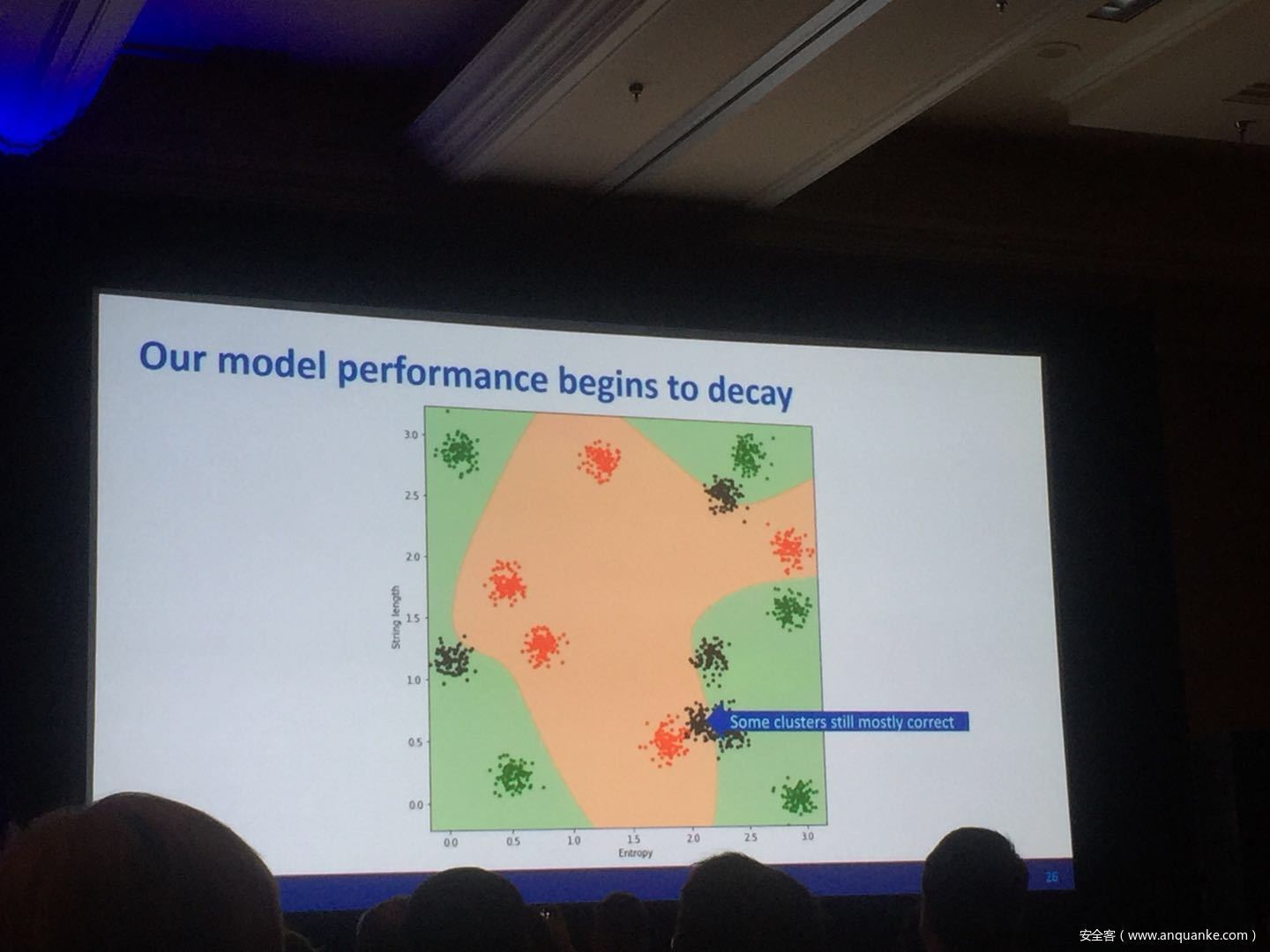

猫捉老鼠-漫谈恶意软件的检测和规避

演讲人:

Sophos数据专家- Felipe Ducau

Sophos首席数据专家-Richard Harang

演讲时间:10:30-10:55

主题标签: 恶意软件

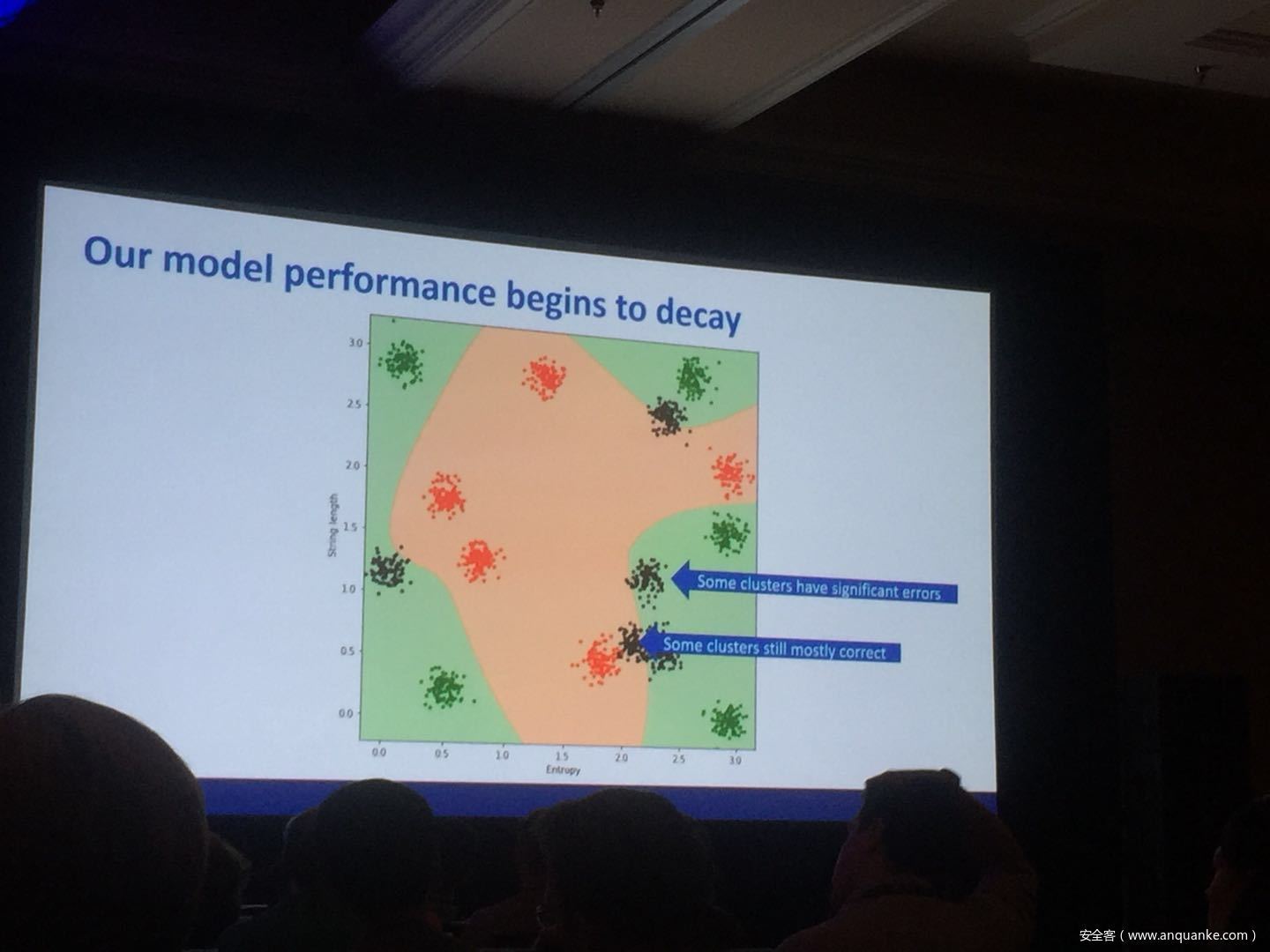

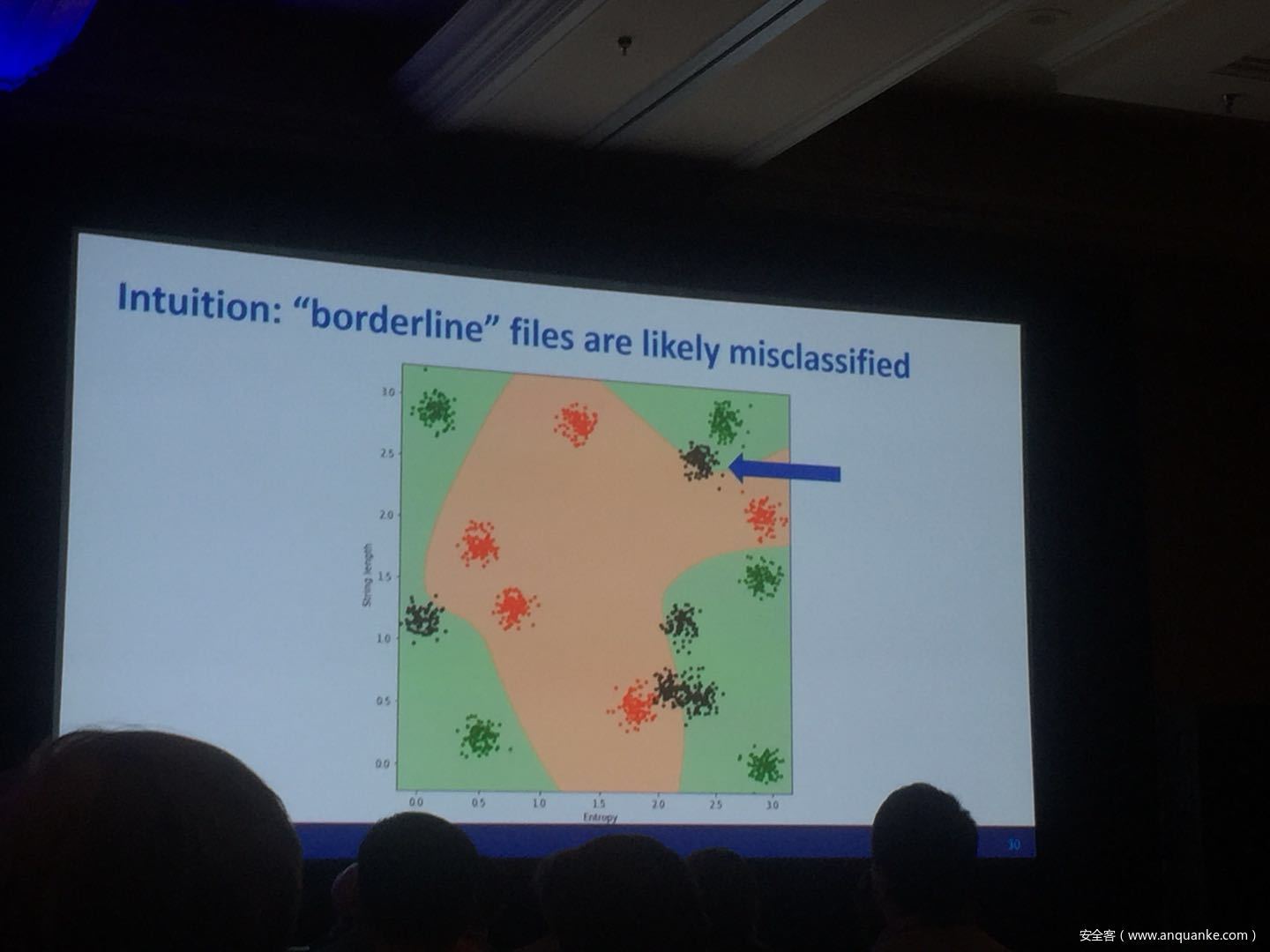

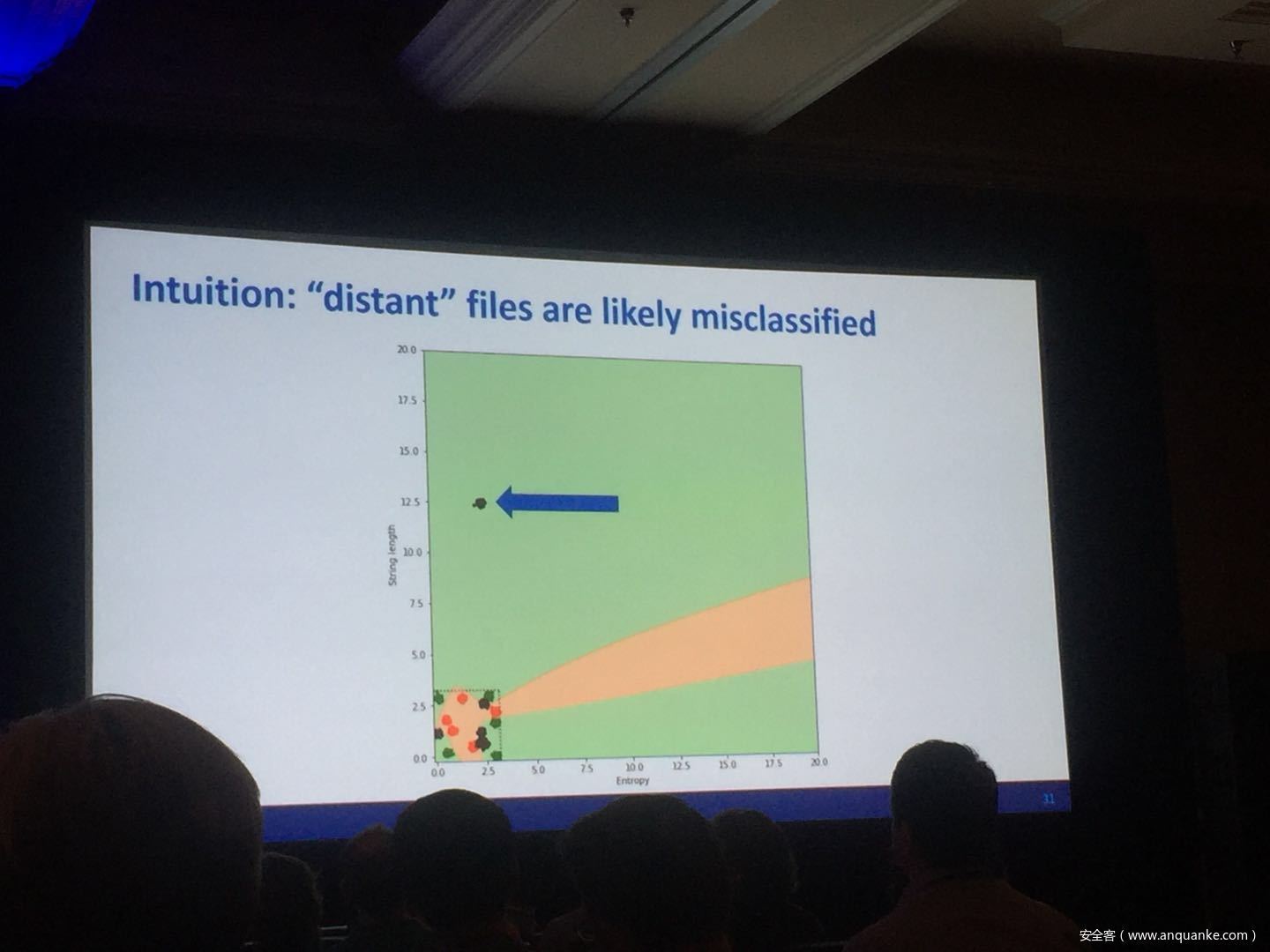

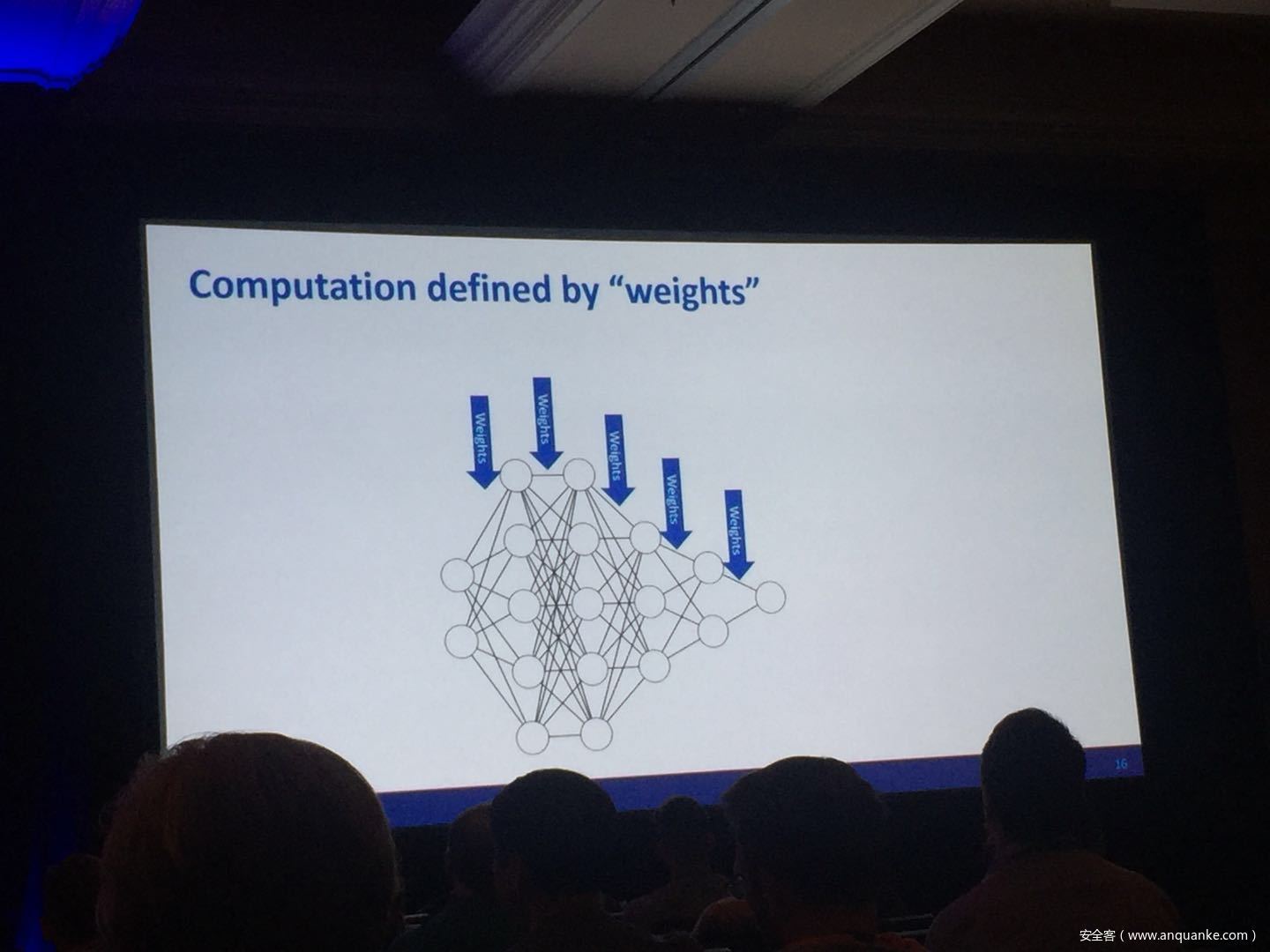

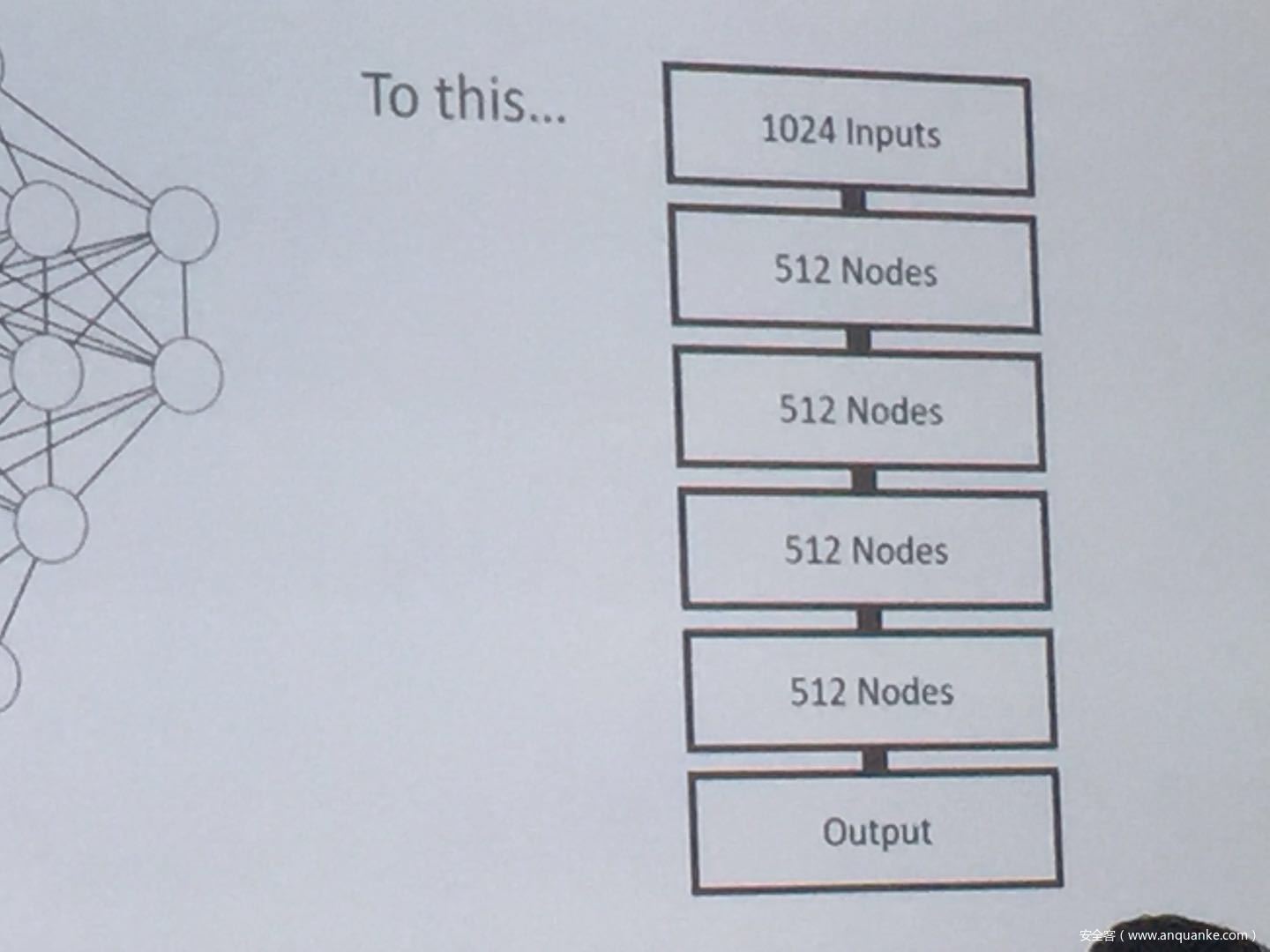

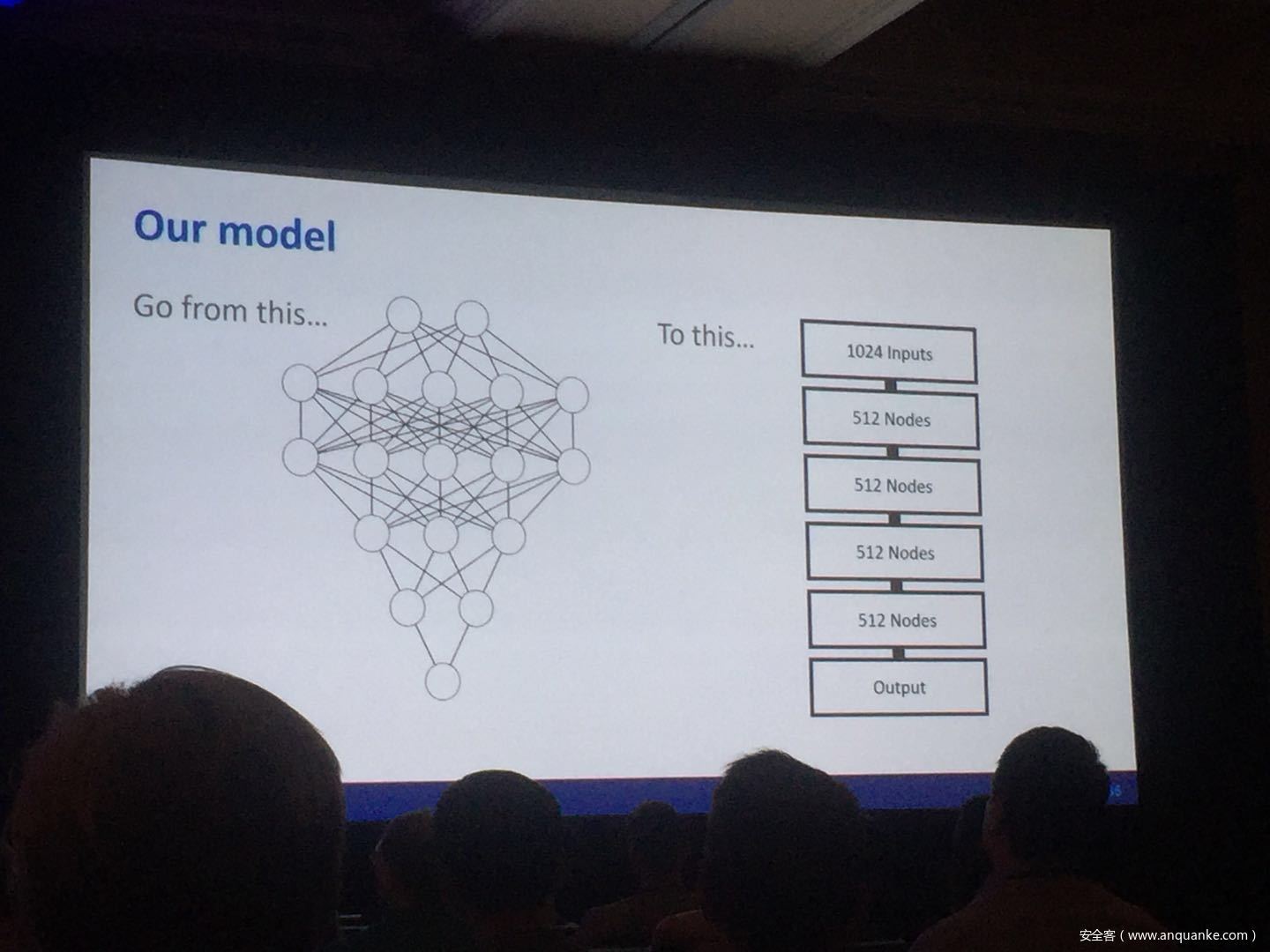

信息安全就是一场猫捉老鼠的持久战游戏,安全研究人员需要不断努力来跟上恶意软件的发展速度,而攻击者又要不断引入新的技术来试图躲避安全产品的检测。在这种类似“军备竞赛”一样的“游戏”中,通过引入机器学习的统计方法,我们就可以研究一个非常有趣的问题了,这个问题就是:为了应对来自安全防御端的压力,网络犯罪分子们更新恶意软件的速度到底能有多快?机器学习模型检测恶意软件的能力已经是众所周知的了,在我们的此次演讲过程中,我们将引入一种新的技术,这种技术需要使用经过训练的模型来对某个网络攻击活动中的恶意软件样本进行分析,其中包括整个攻击活动周期内所有涉及到的恶意软件版本,以及新活动所使用的恶意软件修改版本。通过引入基于距离的测量方法以及Fisher信息处理方式,我们可以对恶意软件活动的整个发展进化周期进行观察和分析,并且发现了很多有意思的东西。除此之外,我们还会在演讲过程中发布一款基于PyTorch的工具,这款工具就是我们在研究过程中使用到的工具,它可以帮助研究人员对调查和收集到的数据进行深入分析。

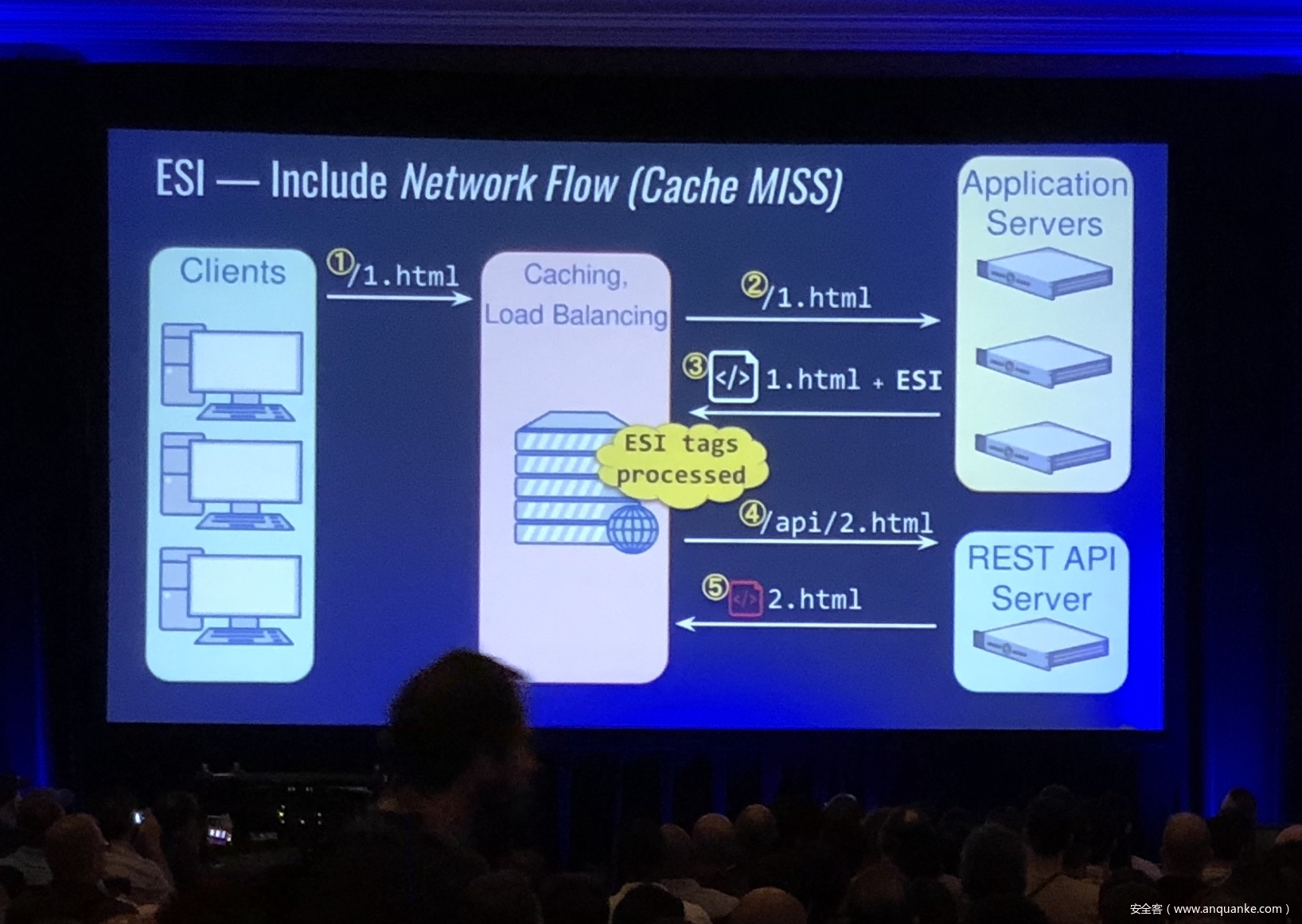

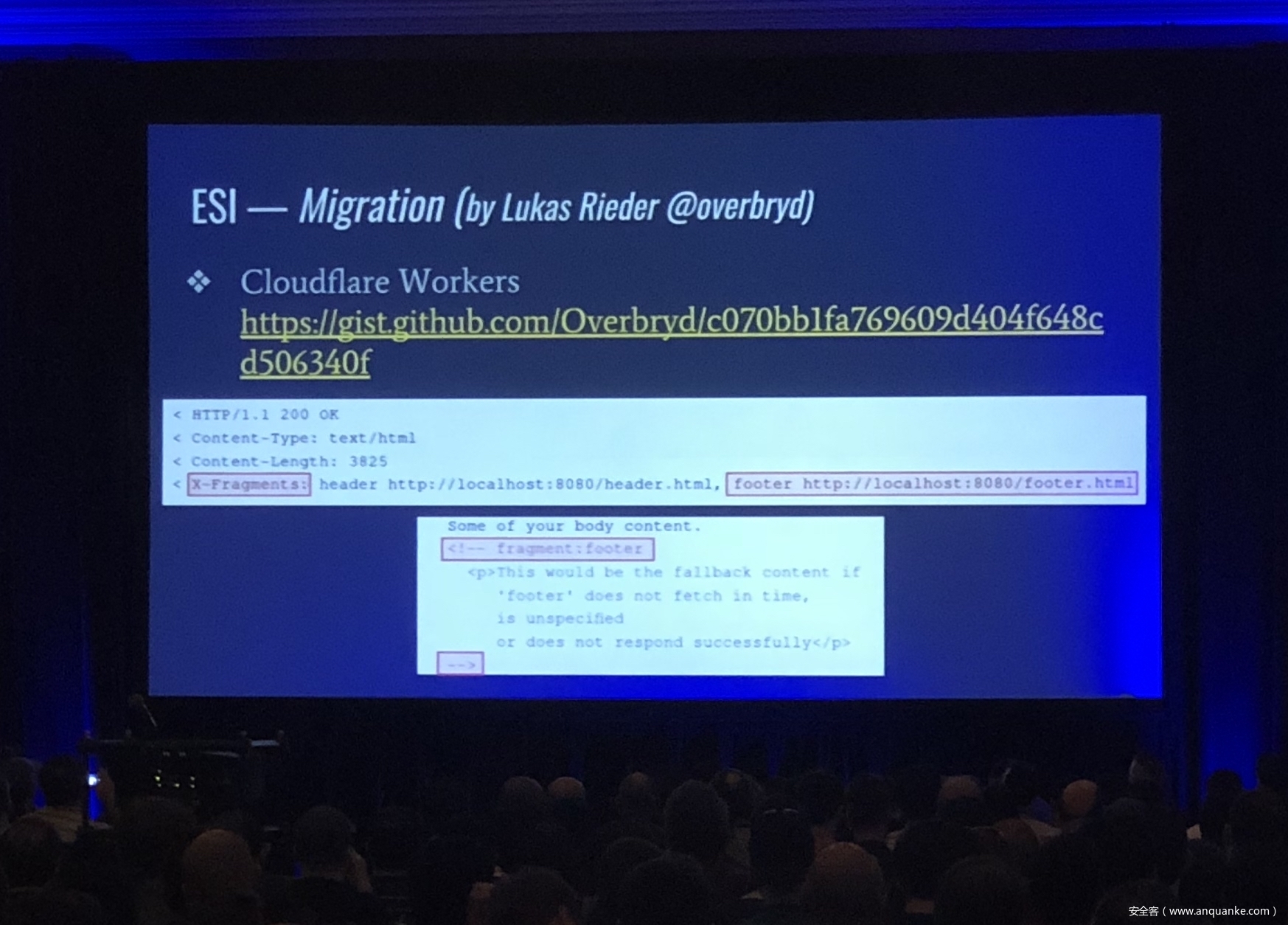

ESI注入:如何将缓存服务器应用到SSRF以及会话劫持当中

演讲人:GoSecure安全分析师- Louis Dion-Marcil

演讲时间:10:30-10:55

主题标签: Web应用安全、网络防御

自从缓存服务器和均衡负载整合到互联网基础设施中之后,厂商引入了一种名叫ESI(Edge Side Includes)的技术,缓存系统在引入了这种技术之后,将能够提升功能的可扩展性。现在几乎所有流行的HTTP代理(缓存/负载均衡服务)都实现了这种遗留技术,而这种技术又存在设计缺陷,并且会给相应的服务带来安全风险。

ESI语言由一小套XML指令集组成,托管在后端应用服务器中,并在边缘服务器上进行处理(负载均衡器或反向代理)。考虑到边缘服务器的各方面因素,ESI引擎在对这些指令进行解析和执行的时候,并不能区分这些ESI指令到底是由合法应用服务器发送过来的,还是由攻击者通过恶意方式注入进来的。我们通过研究发现,在这种情况下,目标服务器将可能存在ESI注入风险。我们发现,ESI可以用来实现SSRF攻击,绕过反射型XSS过滤器(Chrome),或者在后台提取cookie。由于这种攻击方式利用的是边缘服务器的漏洞,而不是客户端漏洞,因此ESI引擎将能够被攻击者用来窃取所有的cookie数据,其中也包括那些受到HttpOnly标记保护的数据,并进一步实现会话劫持攻击。

目前为止,受影响的厂商包括Akamai、Varnish Cache、Squid Proxy、Fastly、IBM WebSphere、Oracle WebLogic、F5以及各类语言解决方案(NodeJS和Ruby等)。在此次演讲中,我们首先会介绍跟ESI有关的内容,并利用这种攻击模型来演示攻击一些典型的基础设施。除此之外,我们还会对目前热门的ESI引擎安全性进行分析,并给出一些可行的缓解方案。

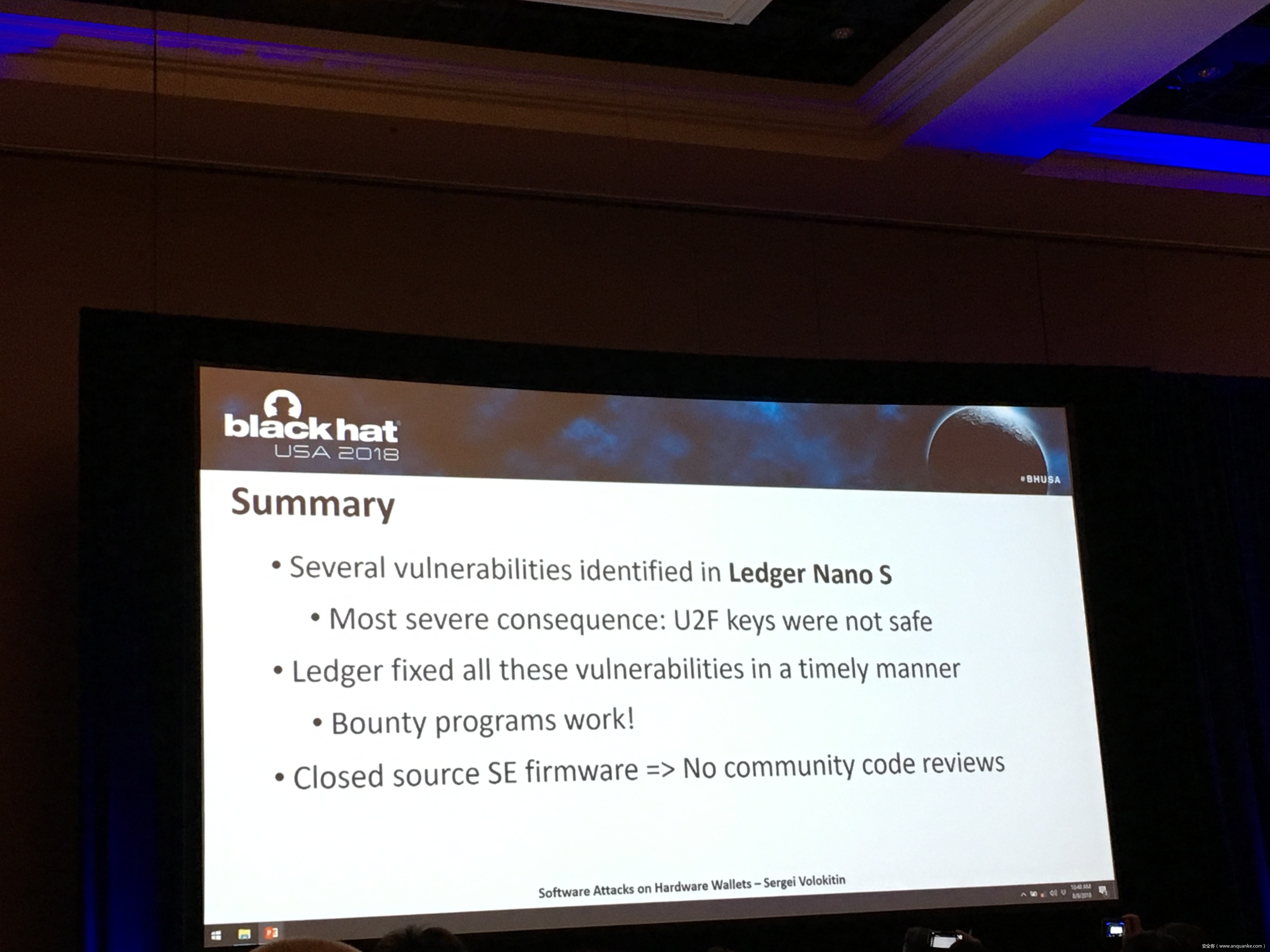

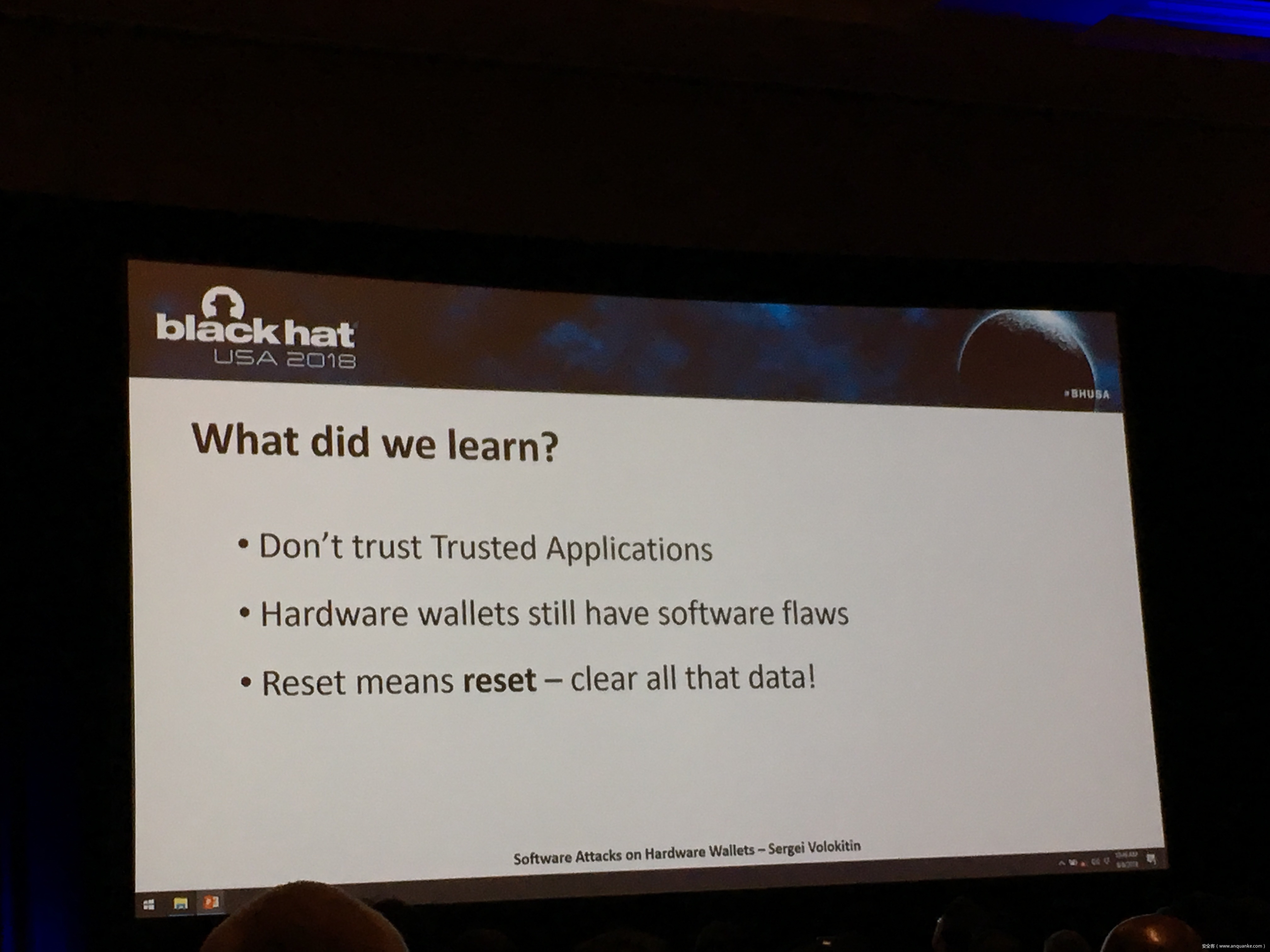

针对硬件钱包的软件攻击分析

演讲人:

Riscure安全分析师-Alyssa Milburn

Riscure安全分析师-Sergei Volokitin

演讲时间:10:30-10:55

主题标签:硬件安全

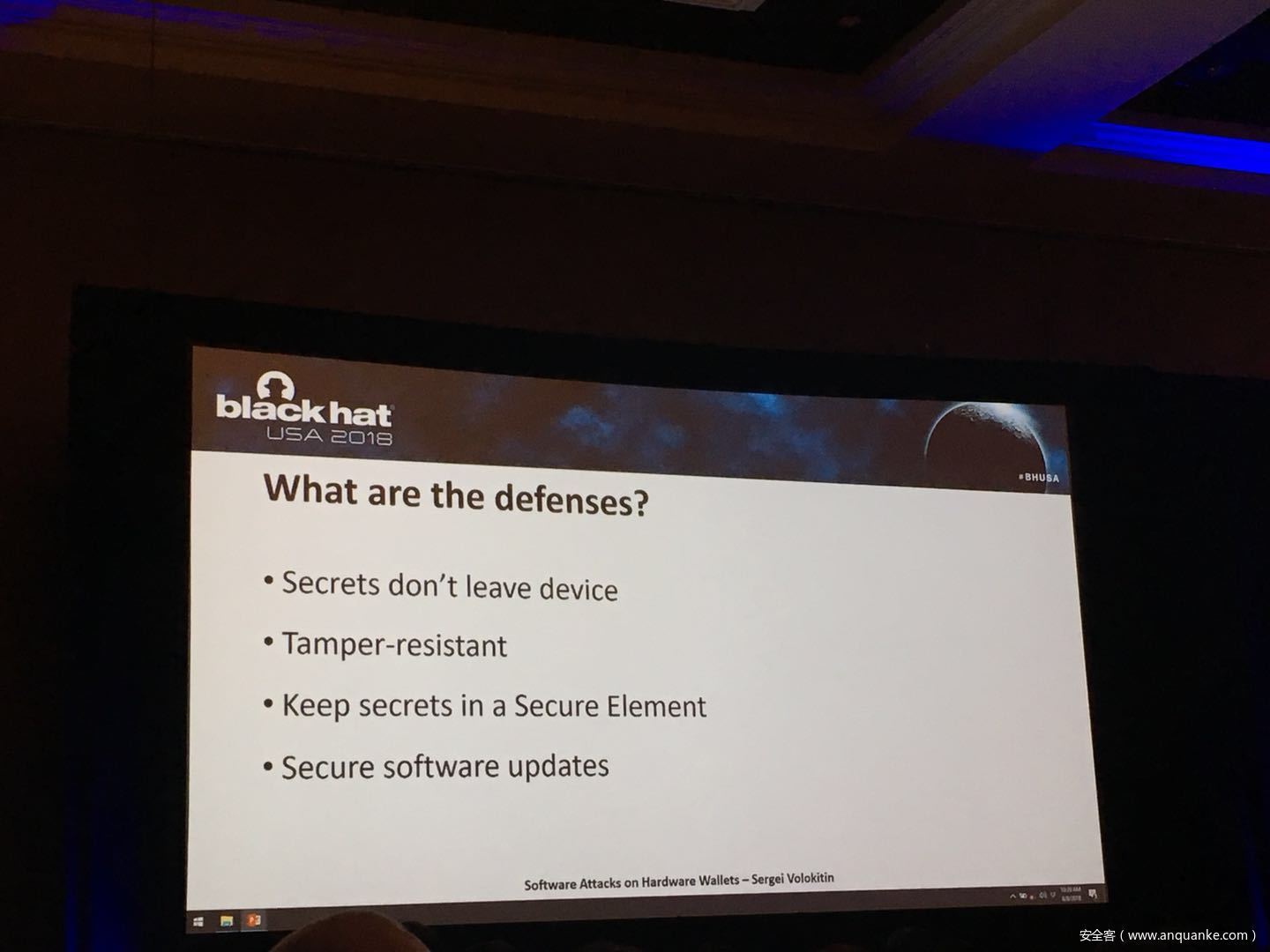

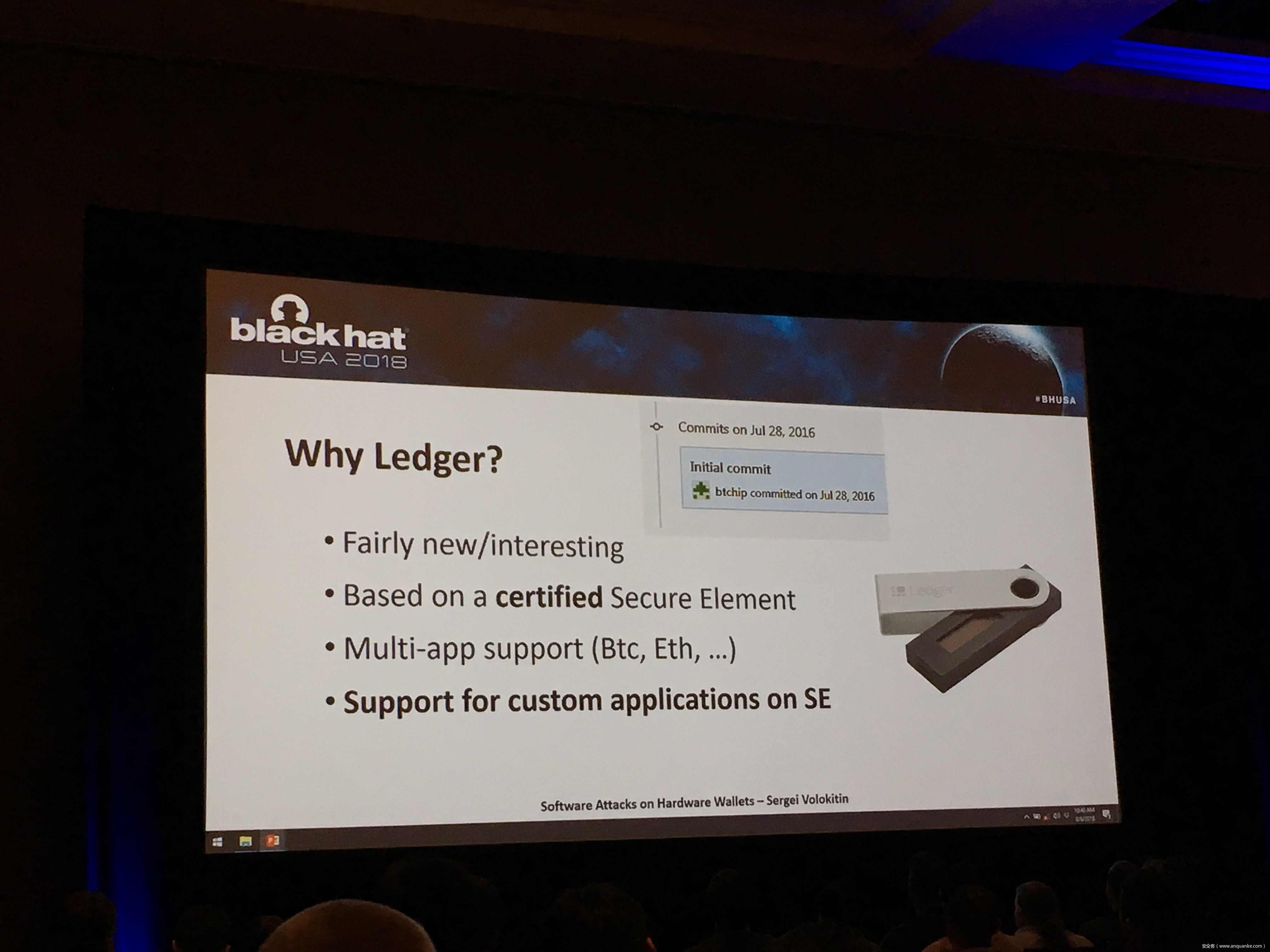

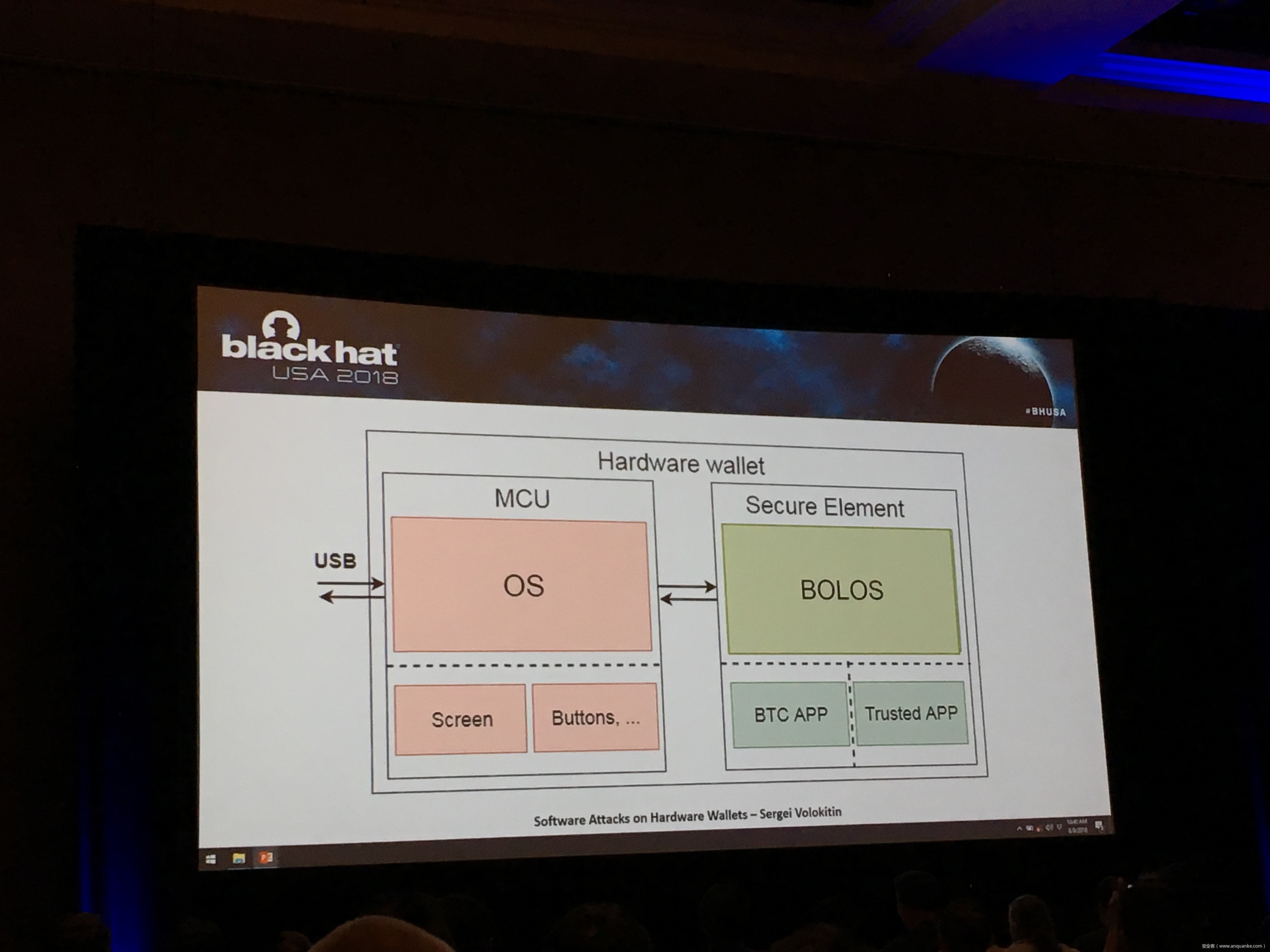

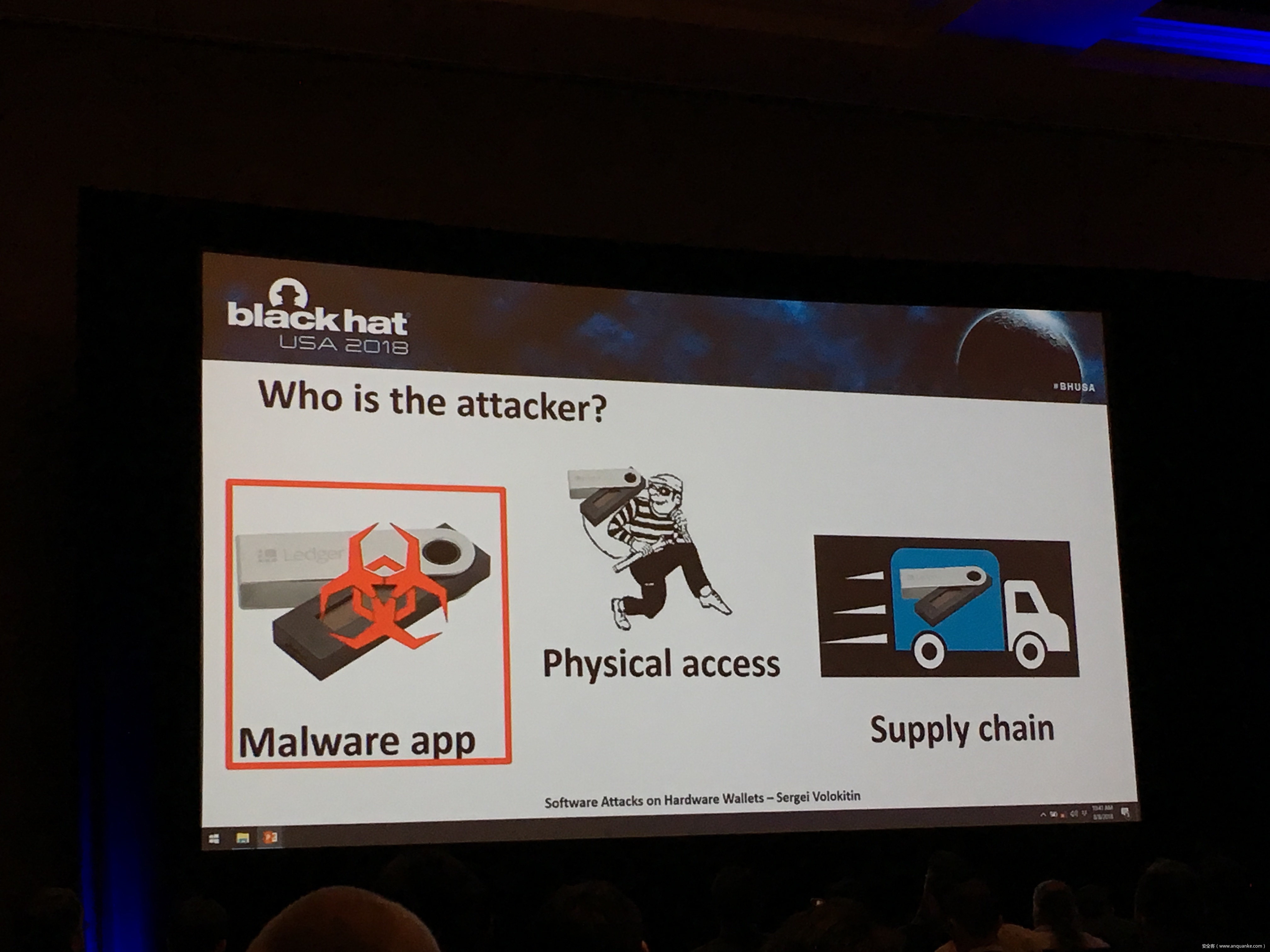

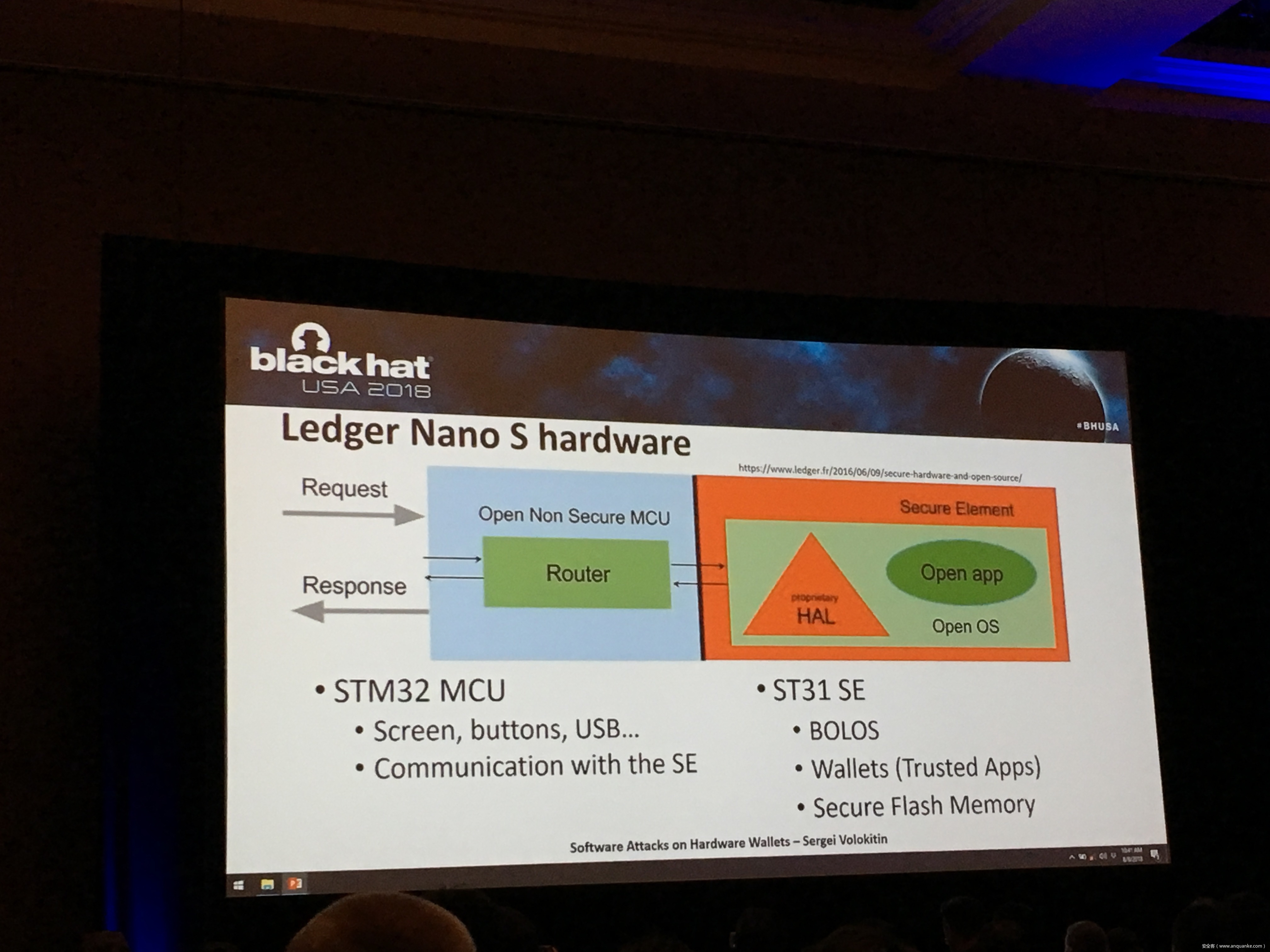

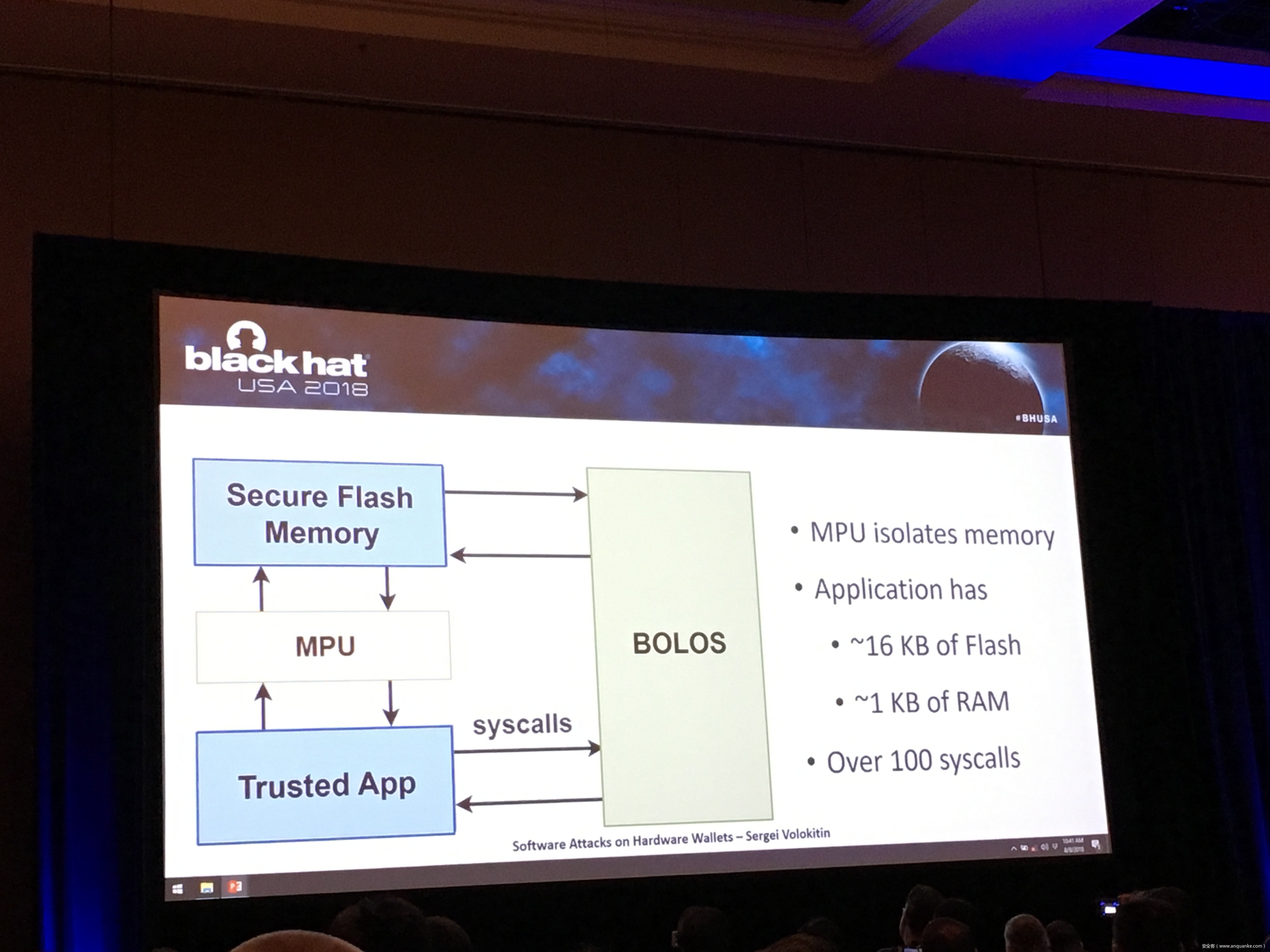

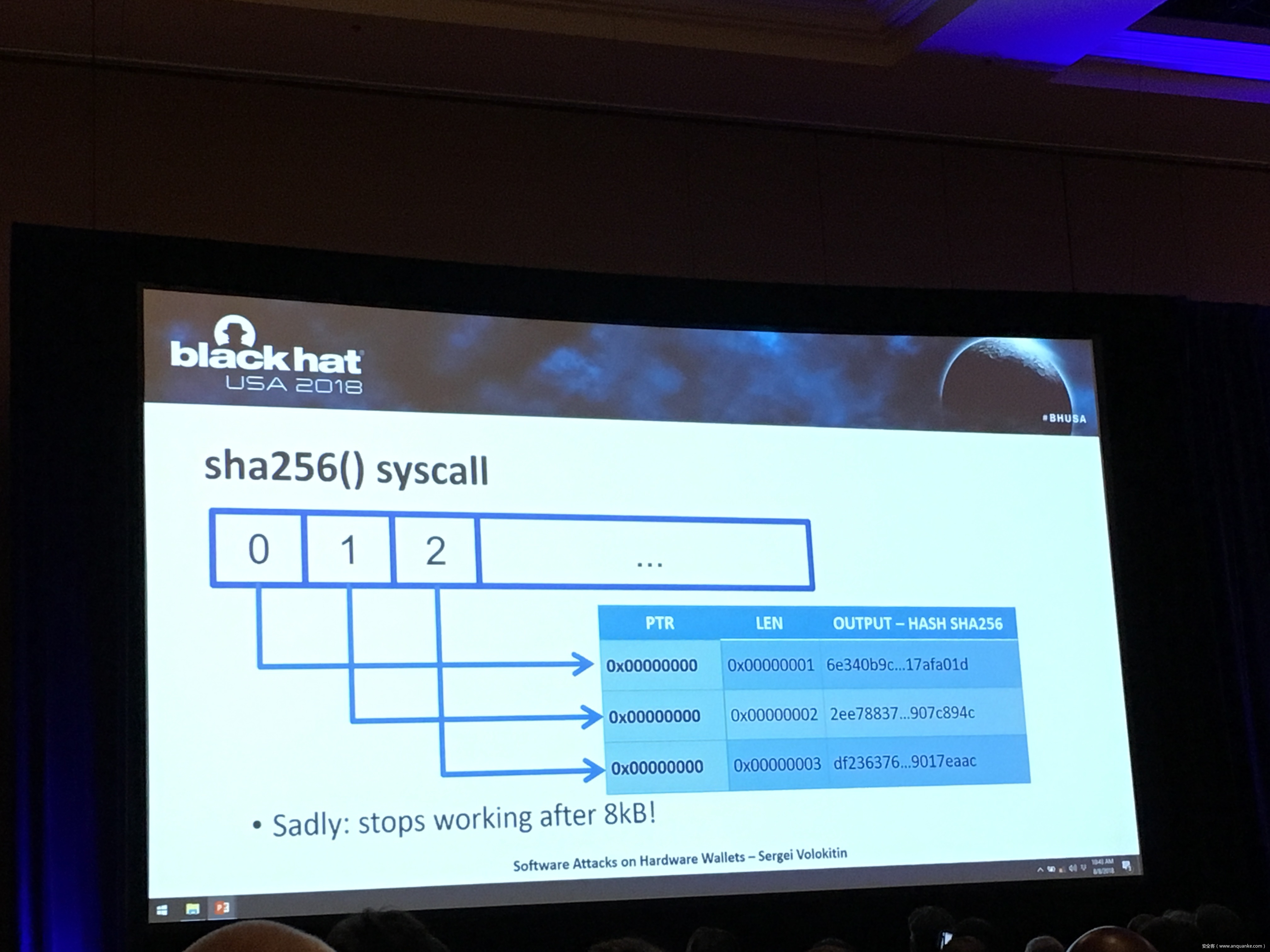

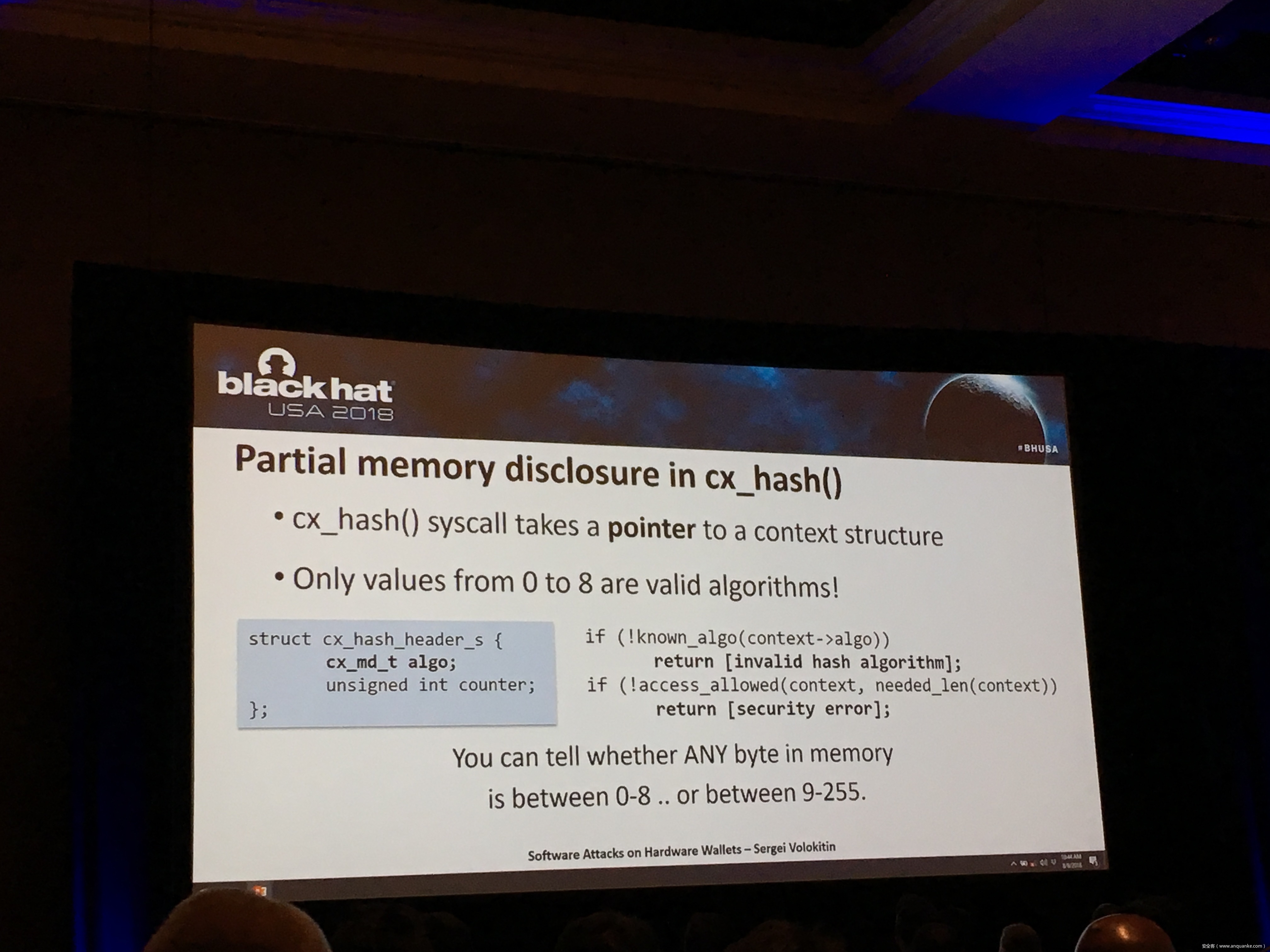

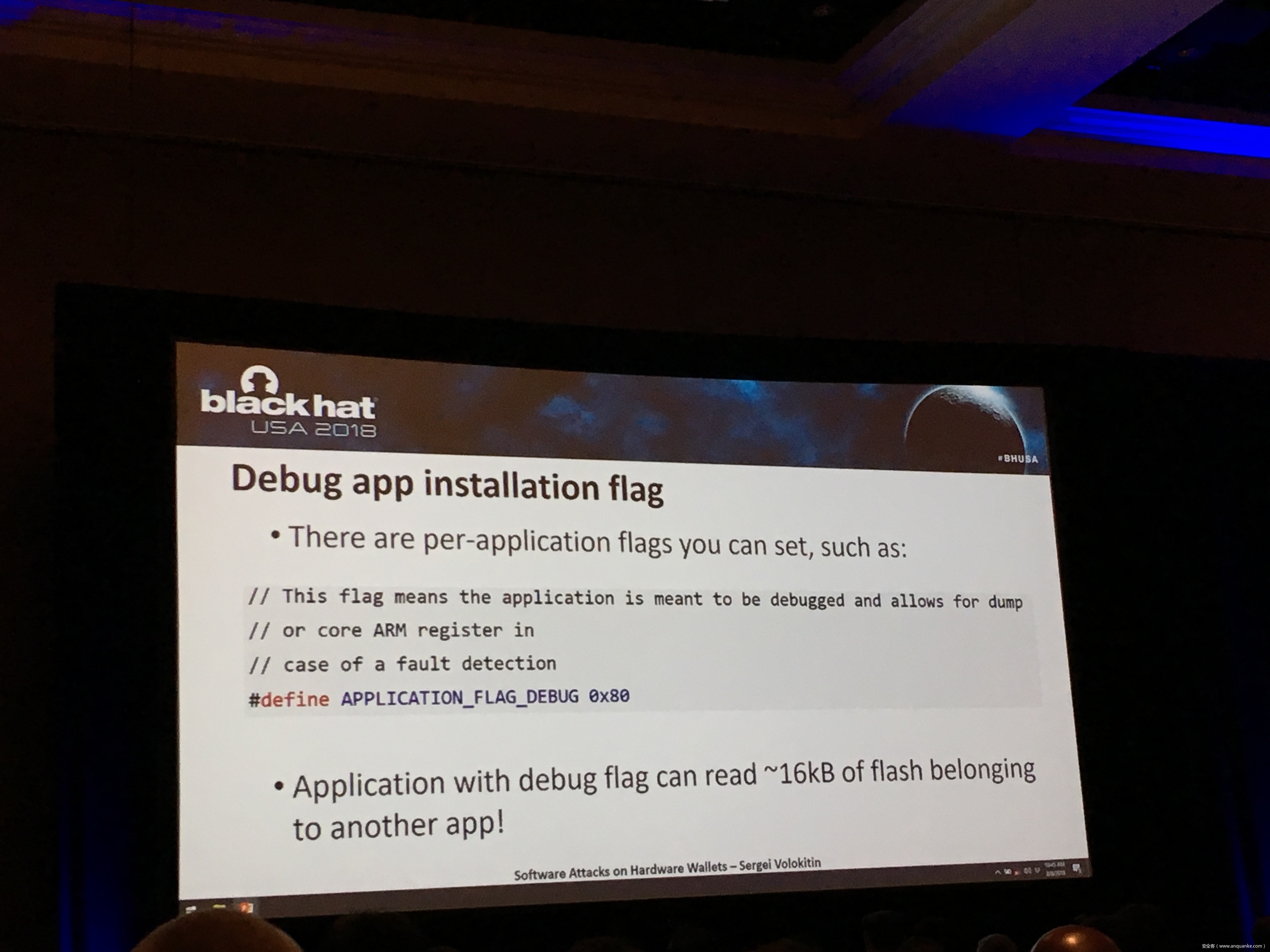

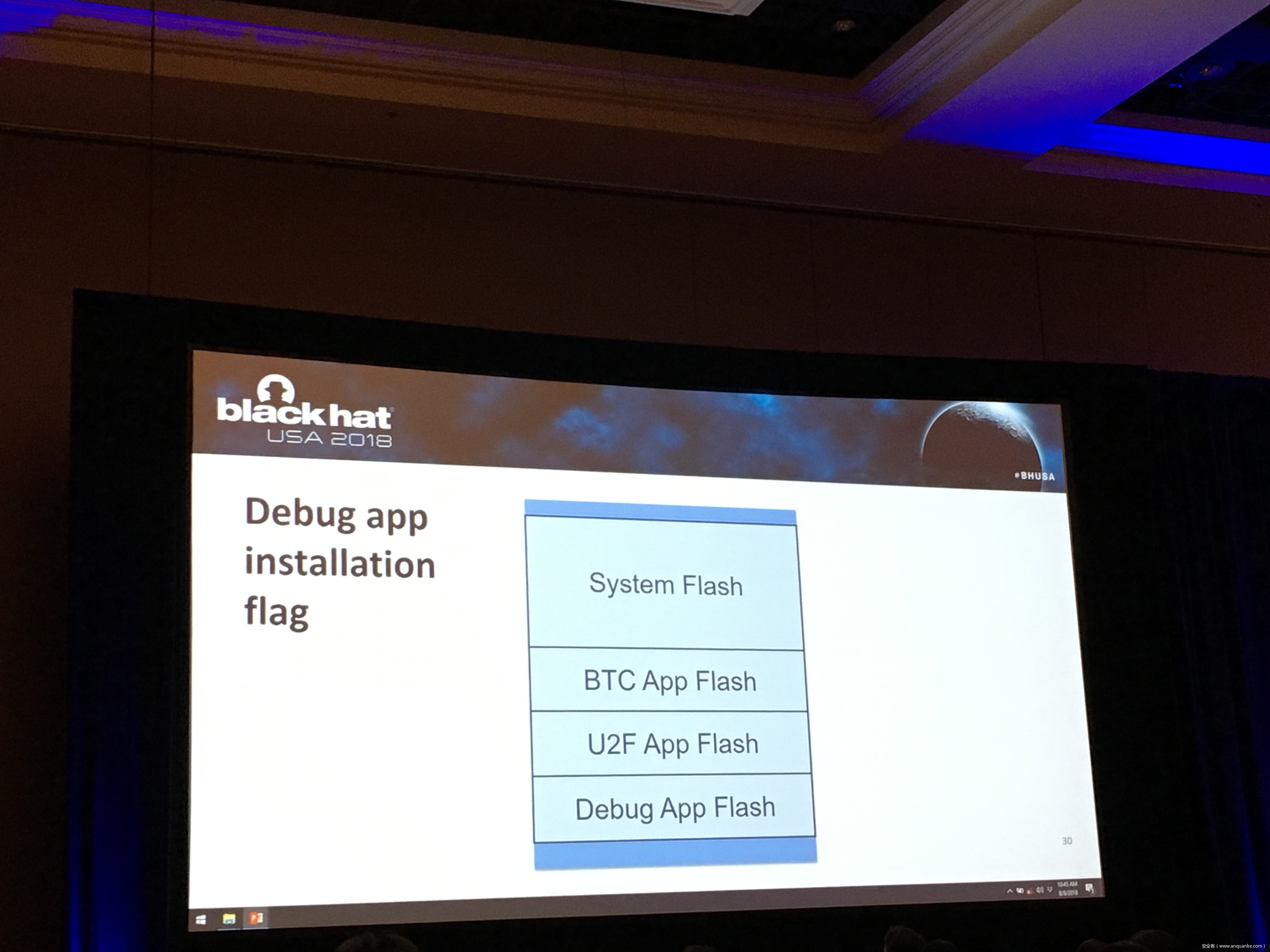

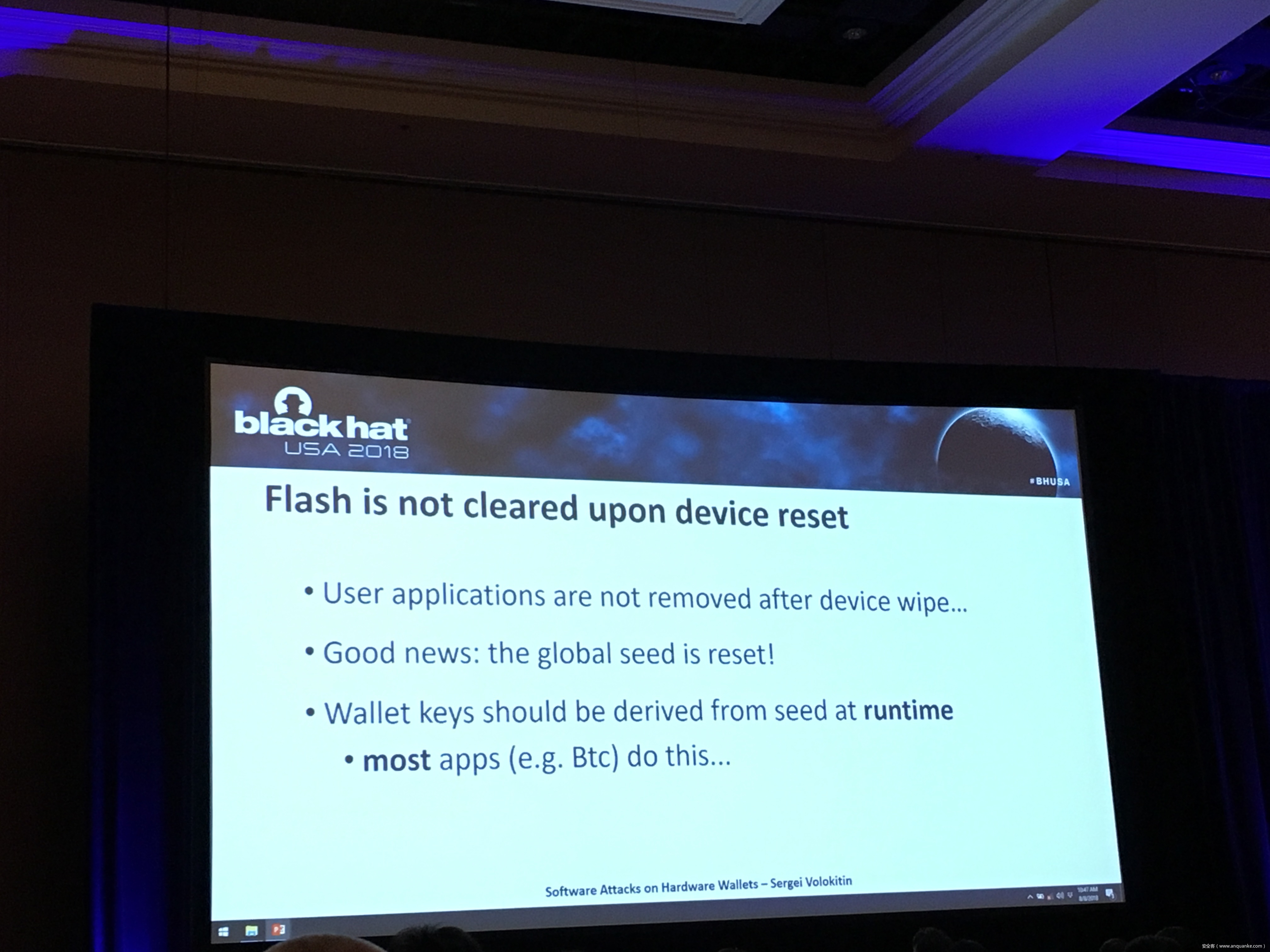

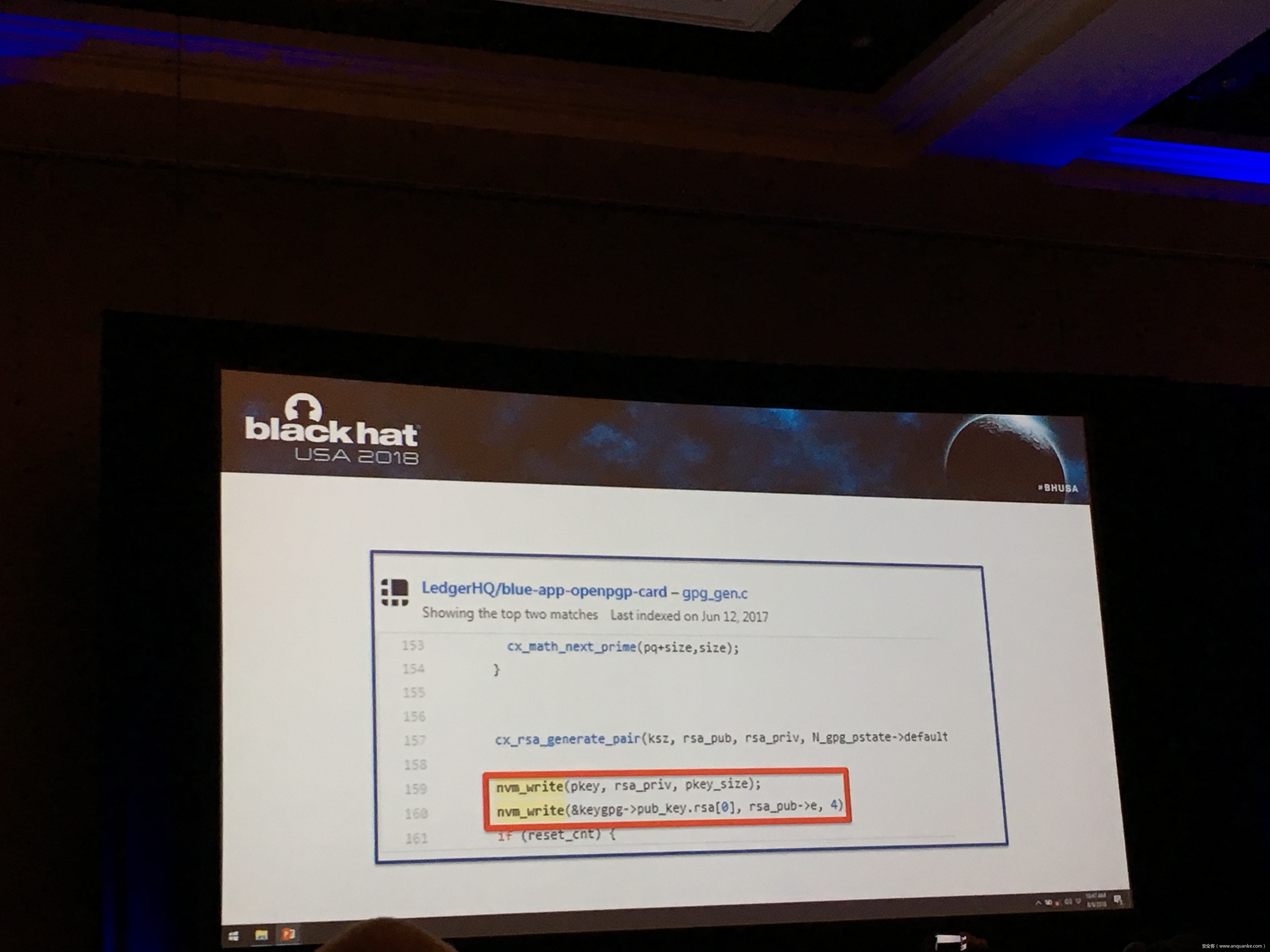

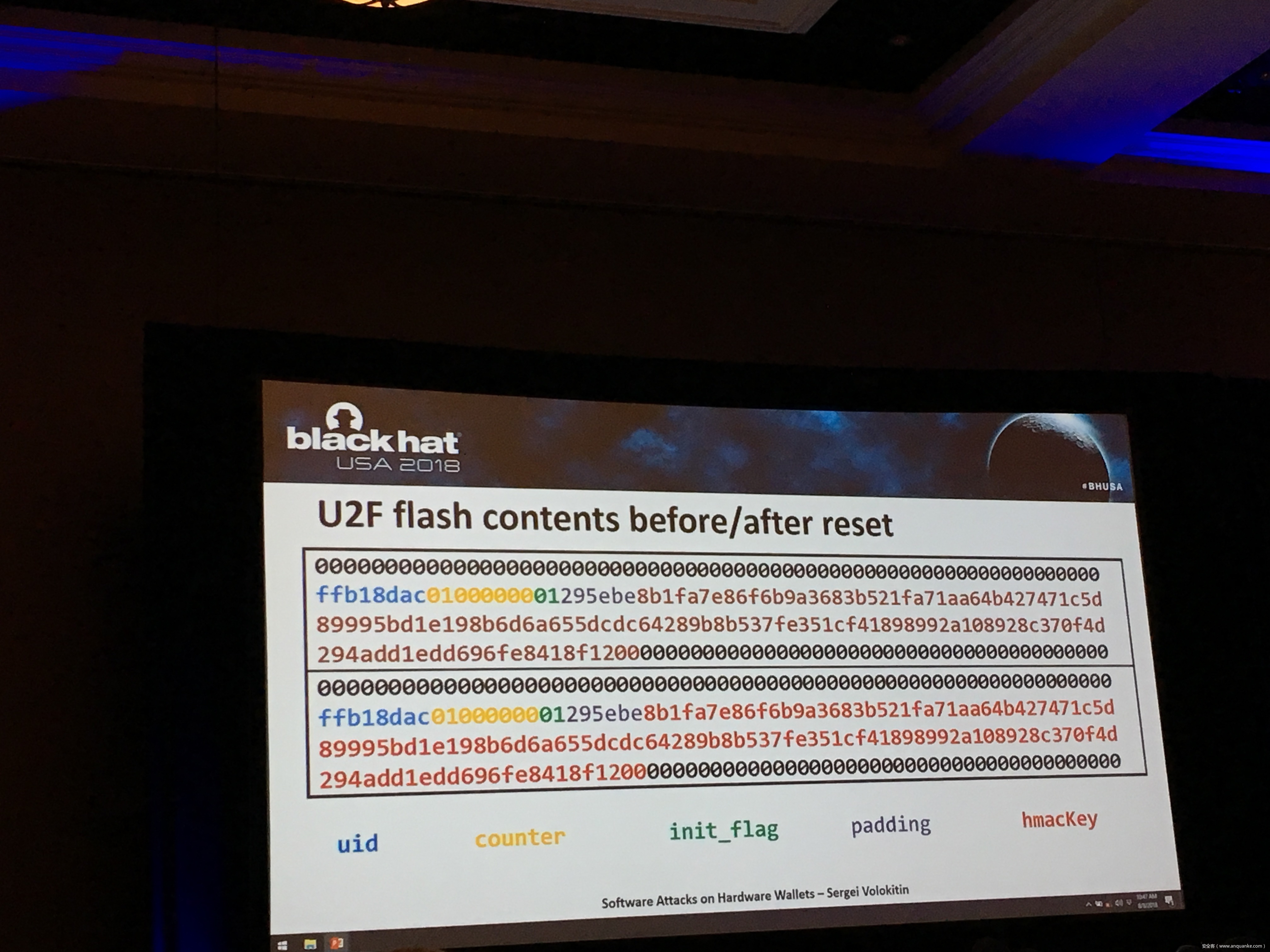

几乎所有的安全研究都会有一个待解决的问题没有回答:如果研究发现的安全漏洞被攻击者成功利用,会带来多大的经济损失?这个问题很难回答,安全社区中几乎没有人可以直接回答上来,除非攻击真实发生了,并且相关部门将已造成的损失公之于众。加密货币的诞生也让安全社区控制网络攻击影响的难度变得越来越大,因为加密货币(钱包)的安全完全依赖于钱包的私钥,而这个私钥是要受到绝对保护的,这一点大家都清楚。但是加密货币钱包以及加密货币交易平台却一直在被全球的网络攻击者攻击,为了解决这个问题,某些公司已经推出了更安全的硬件存储设备来不惜一切代价保护好加密钱包的安全。

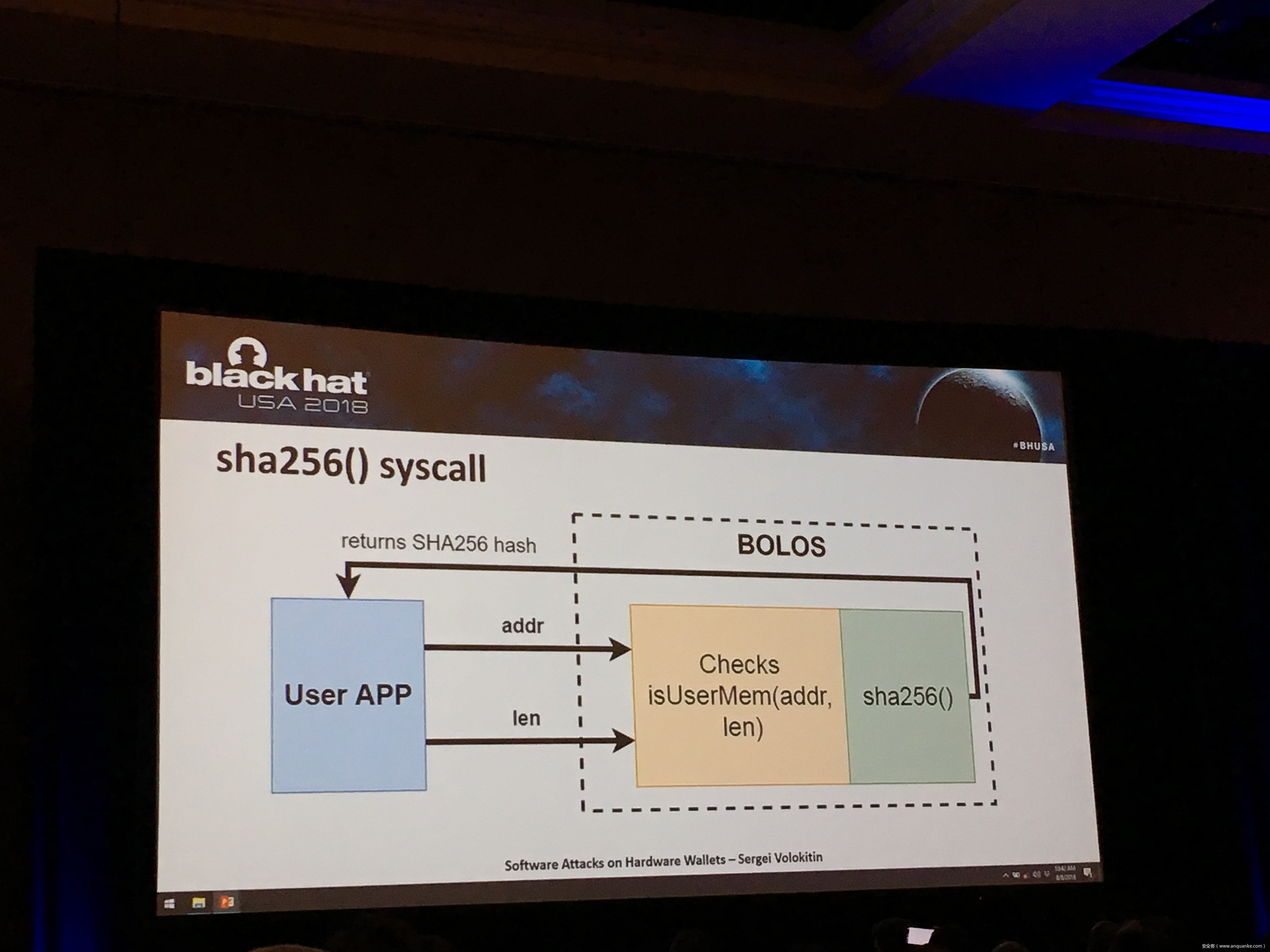

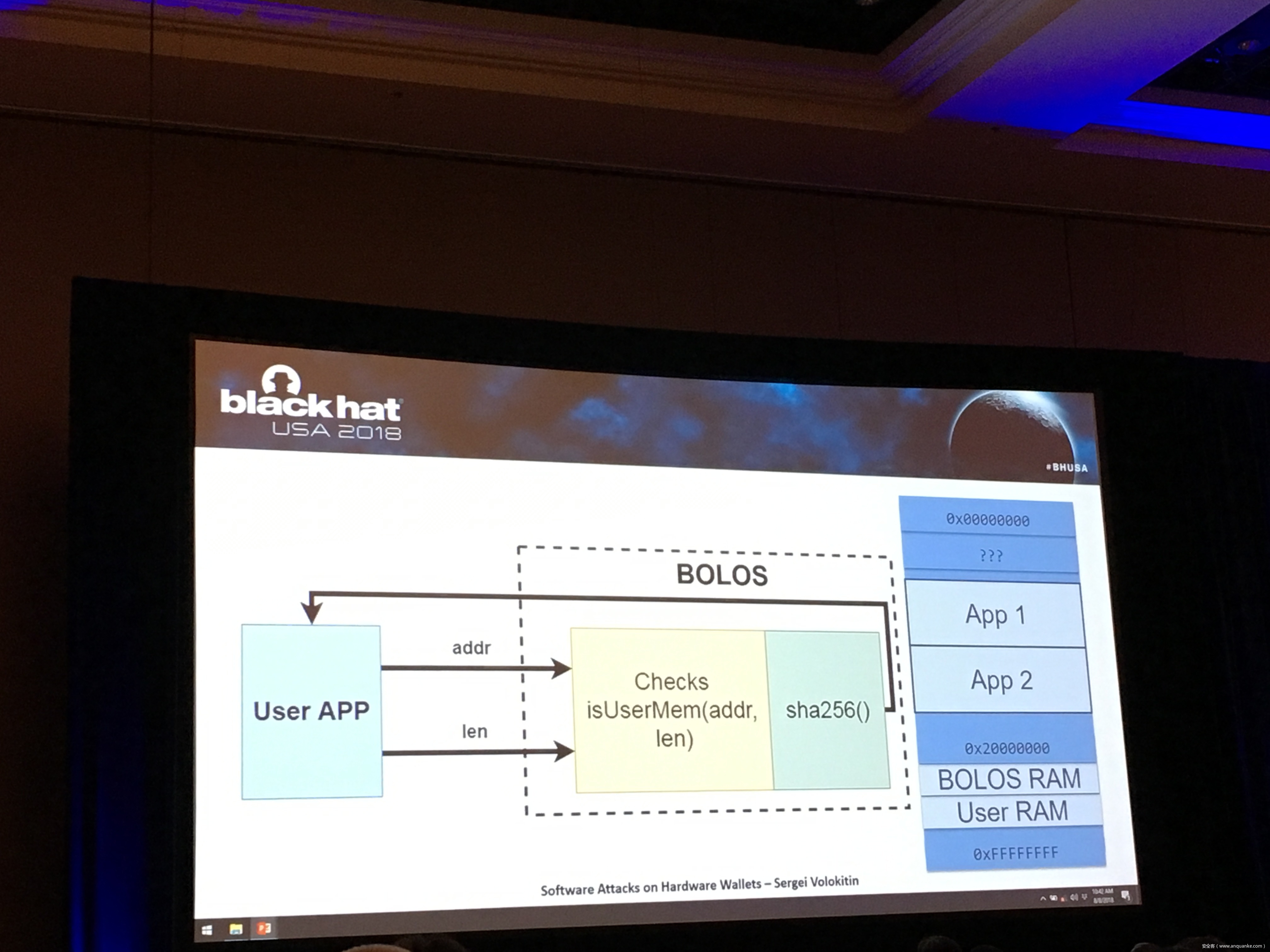

但是这些设备到底有多安全呢?在我们的这项研究中,我们将演示如何通过软件攻击来打破硬件钱包的安全保护机制。我们会对硬件钱包的安全实现进行分析,并介绍相关元素是如何被攻击者利用的。我们将介绍我们在硬件钱包中发现的安全漏洞,并描述TEE操作系统中的这些安全漏洞将如何导致攻击者成功入侵设备的内存隔离区域。除此之外,我们还会对硬件钱包的操作系统以及其他用户端应用程序进行深入分析。最后,基于我们发现的漏洞提出一种新型的攻击模型,这种攻击技术将允许任意用户获取目标钱包的安全密钥以及通信数据。接下来,我们会介绍如何利用这些漏洞来构成供应链攻击,而这种攻击方式将允许攻击者绕过目标设备的安全保护功能,并进一步拿到设备的完整控制权。

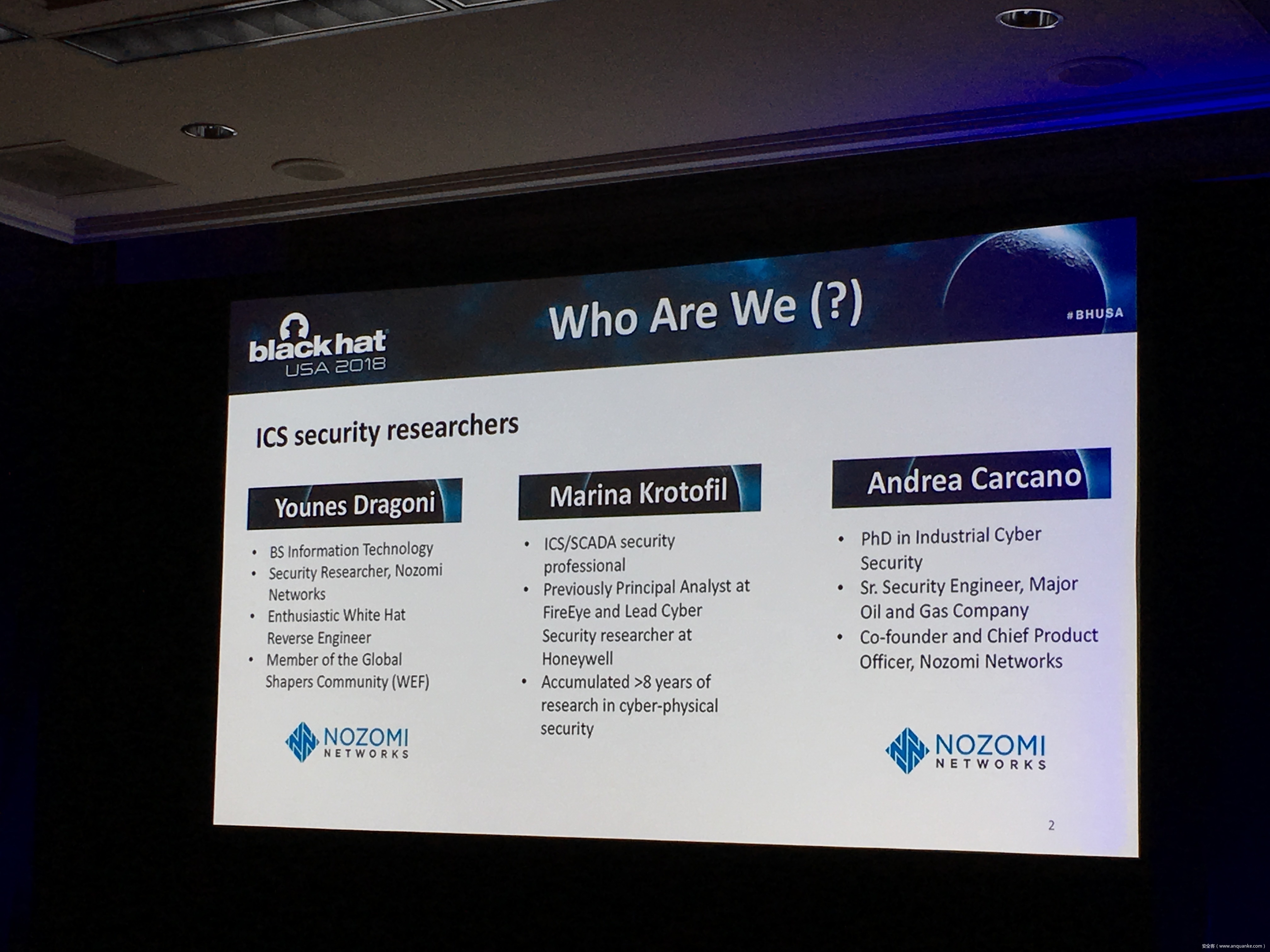

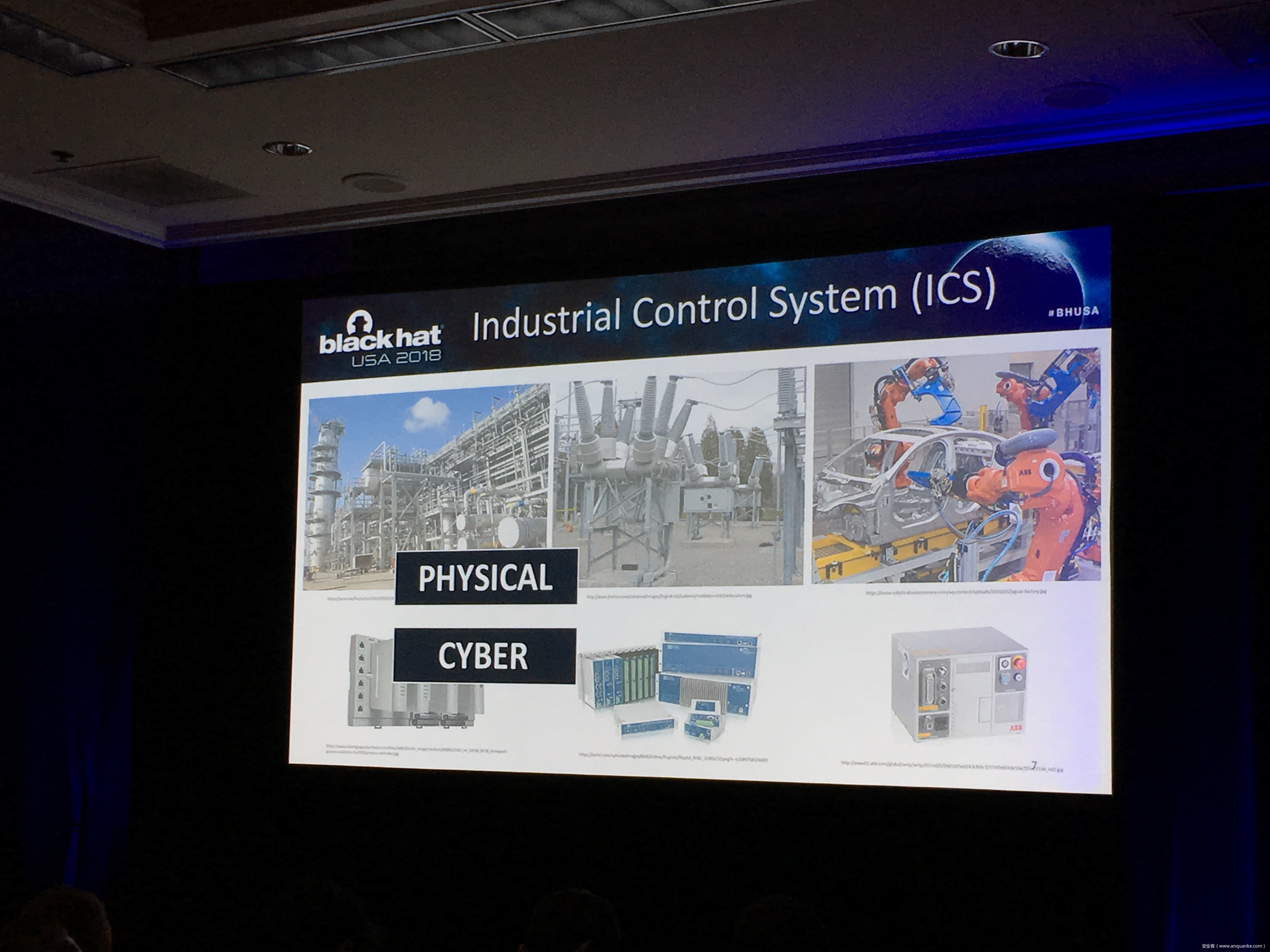

工业控制系统的安全威胁分析

演讲人:

Nozomi Networks联合创始人兼首席产品官- Andrea Carcano

独立研究员- Marina Krotofil

Nozomi Networks安全研究专家- Younes Dragoni

演讲时间:11:15-12:05

主题标签:工控系统安全、硬件/嵌入式

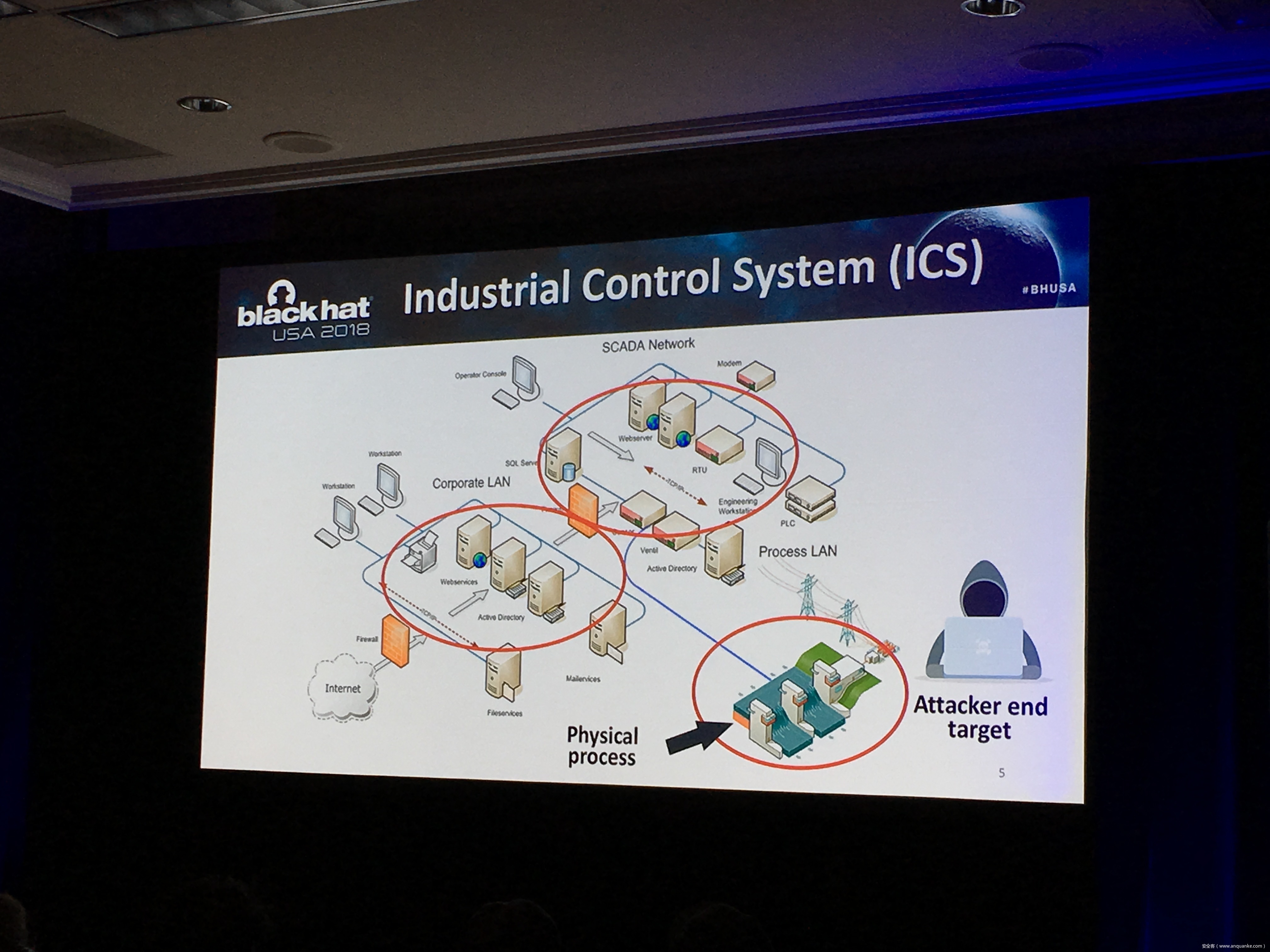

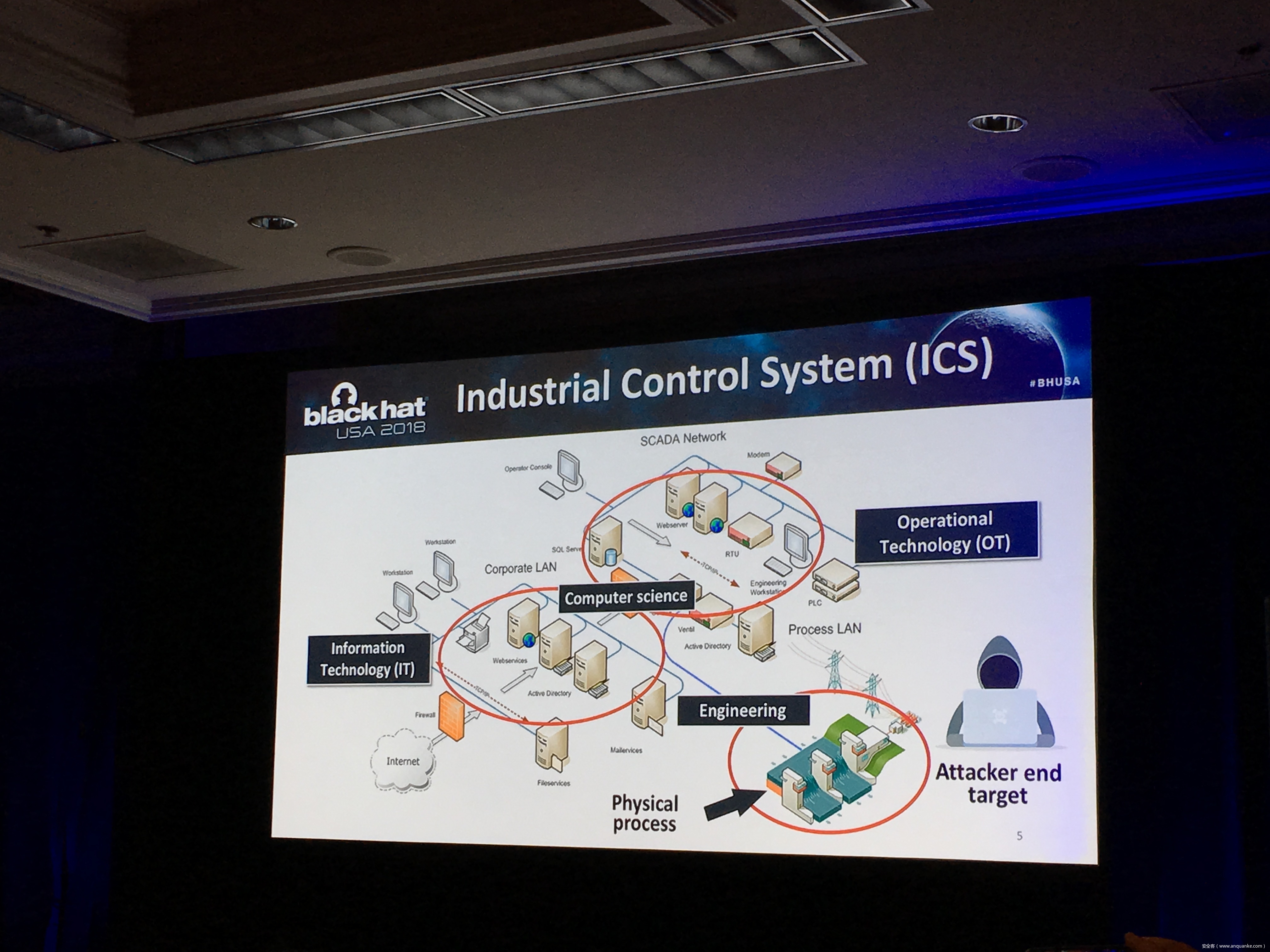

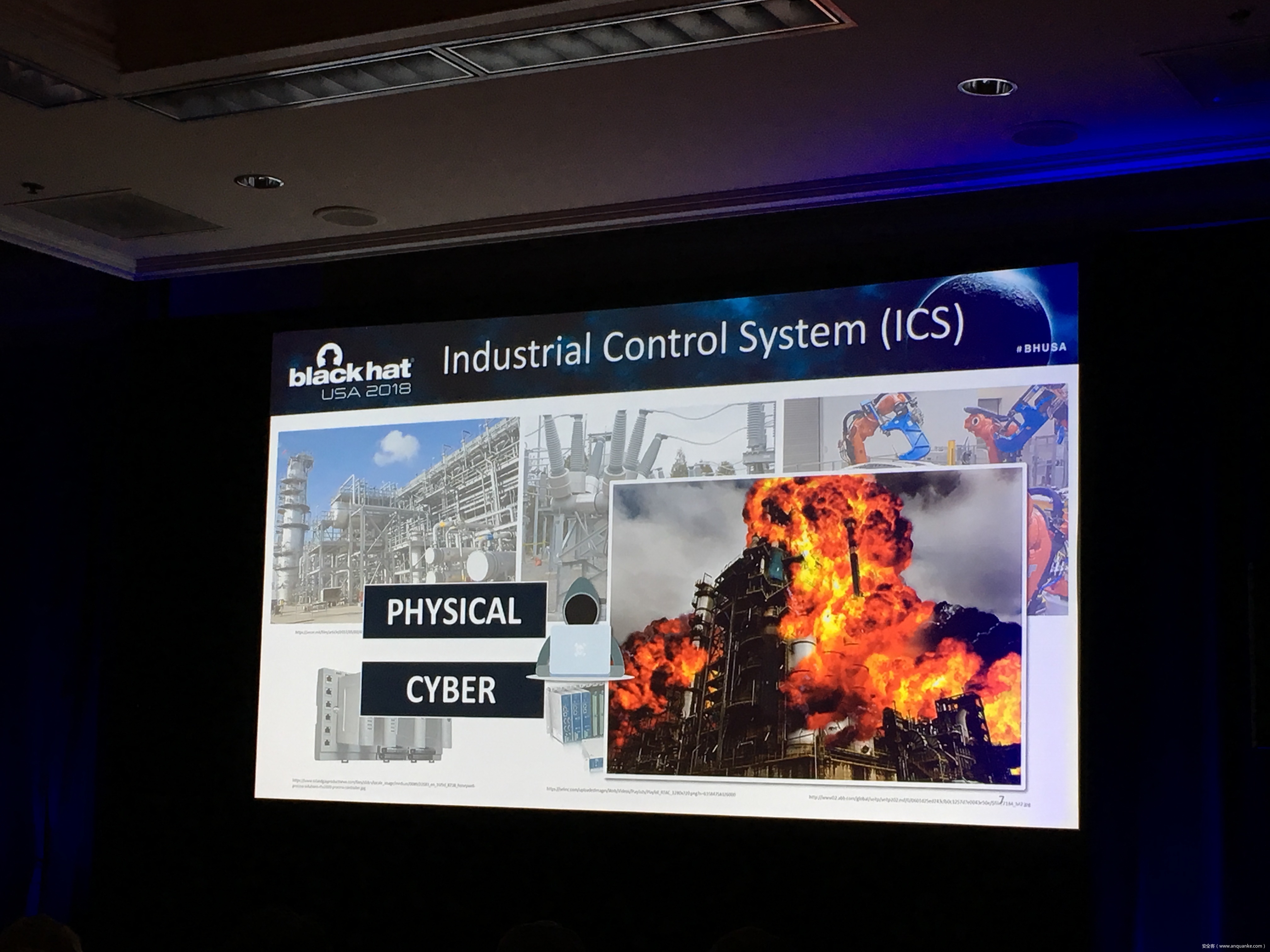

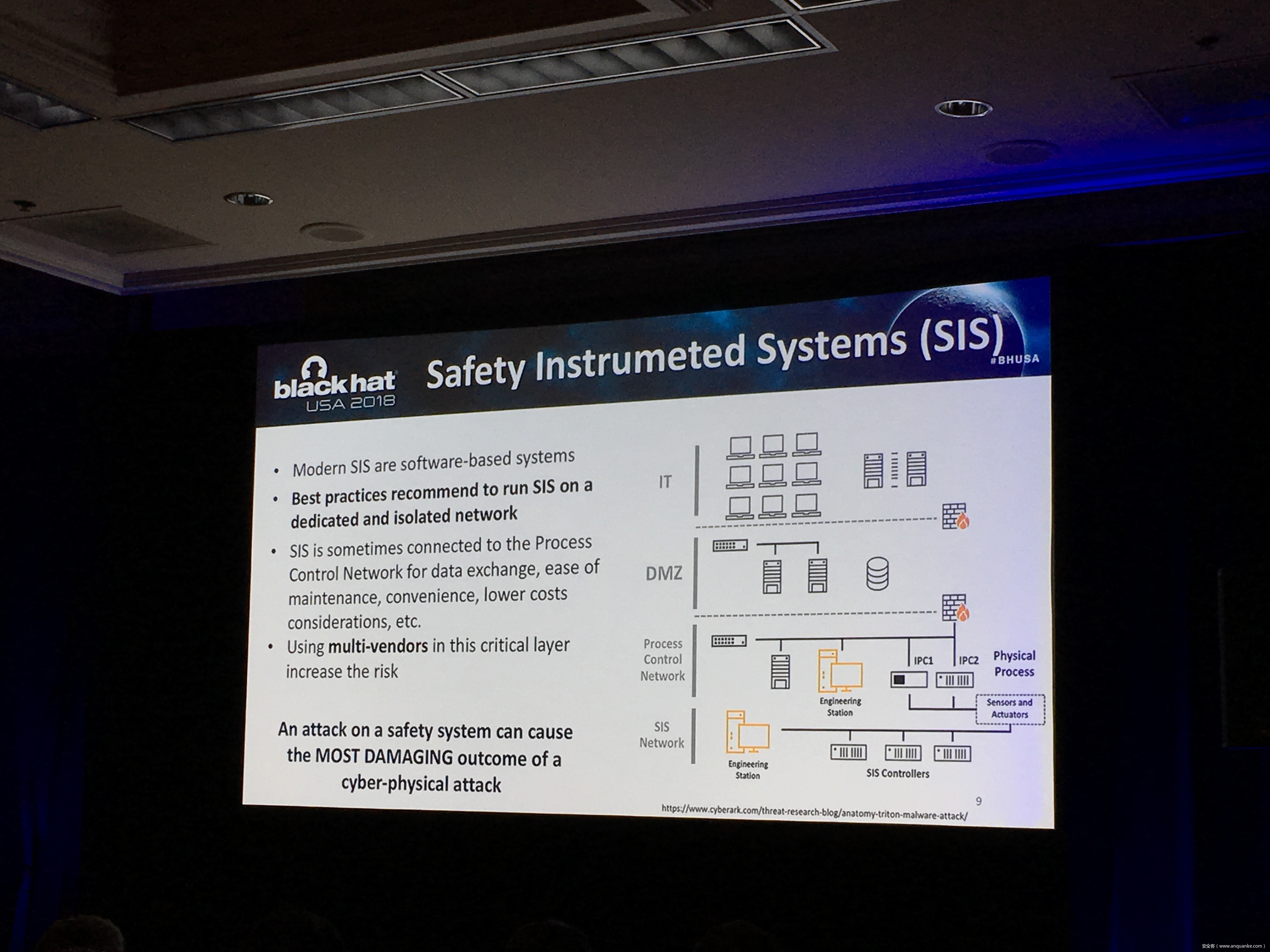

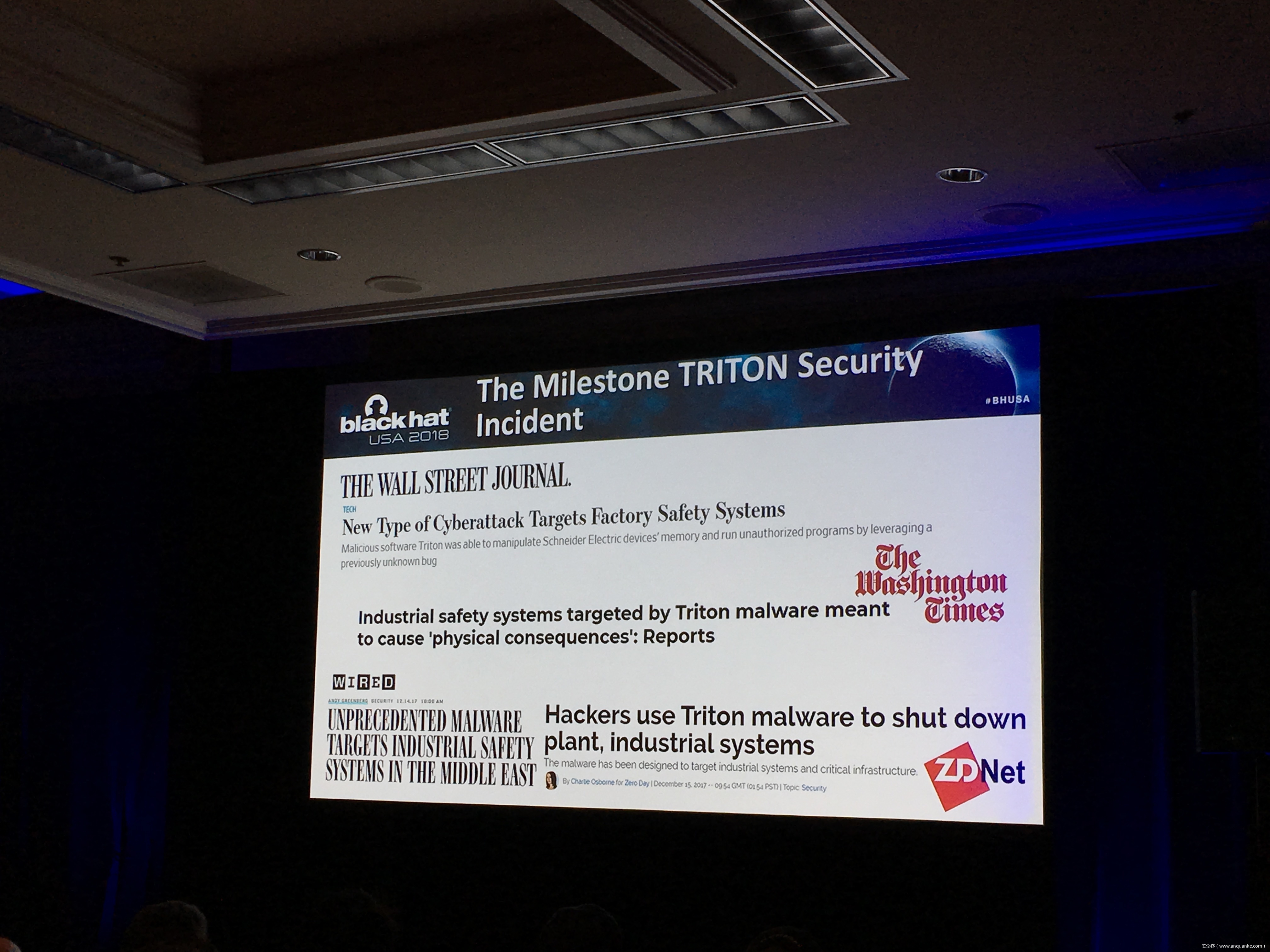

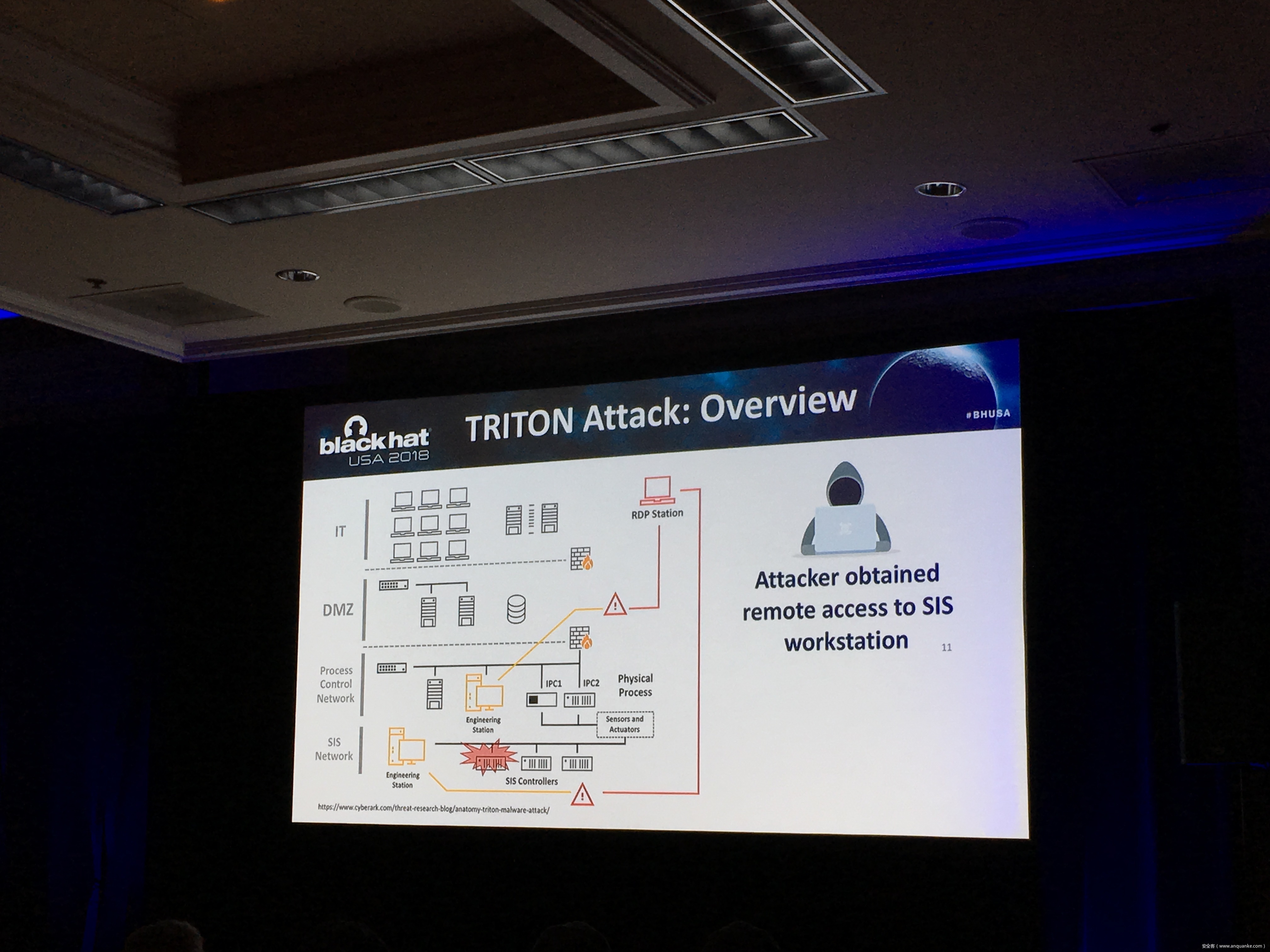

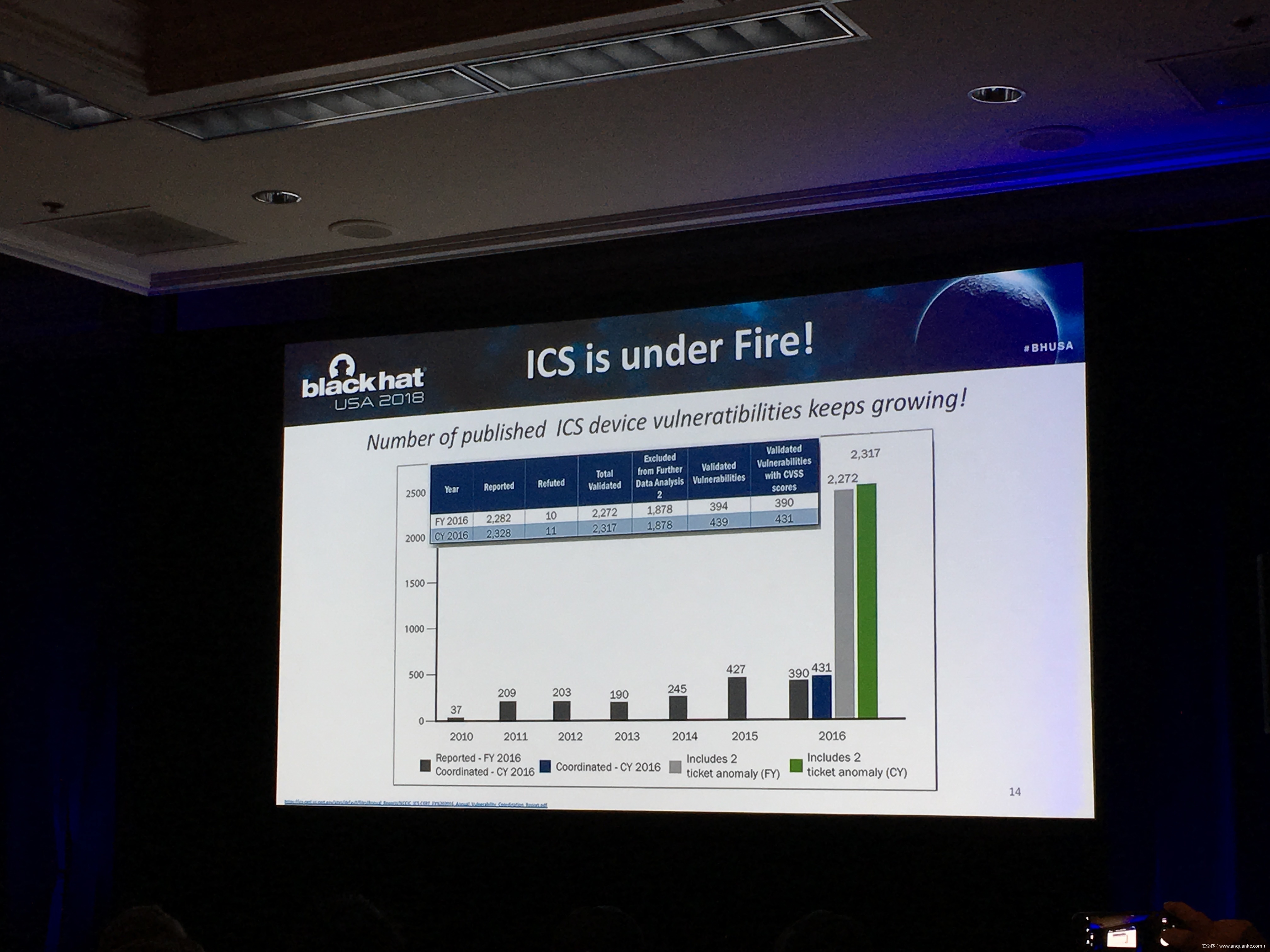

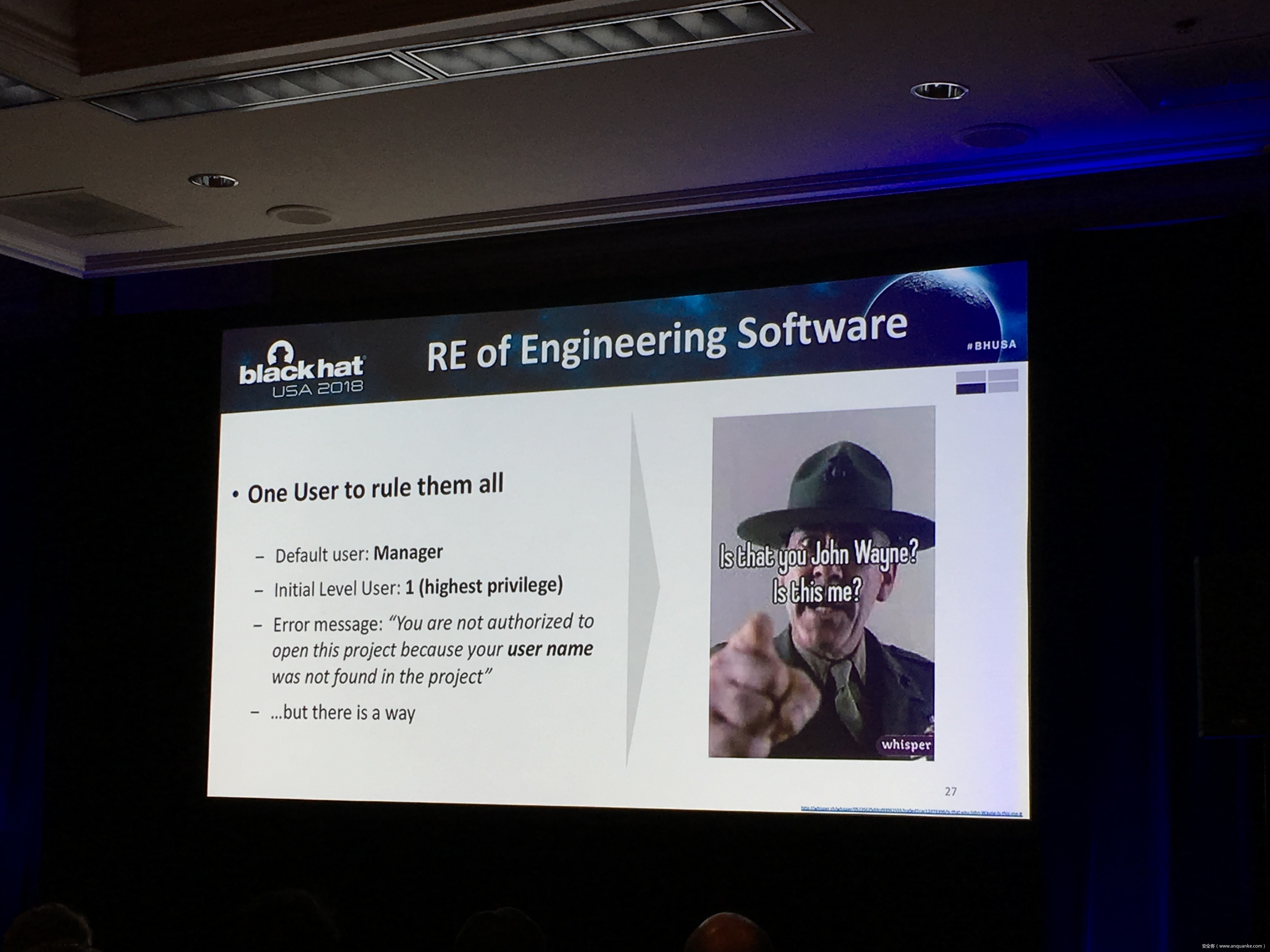

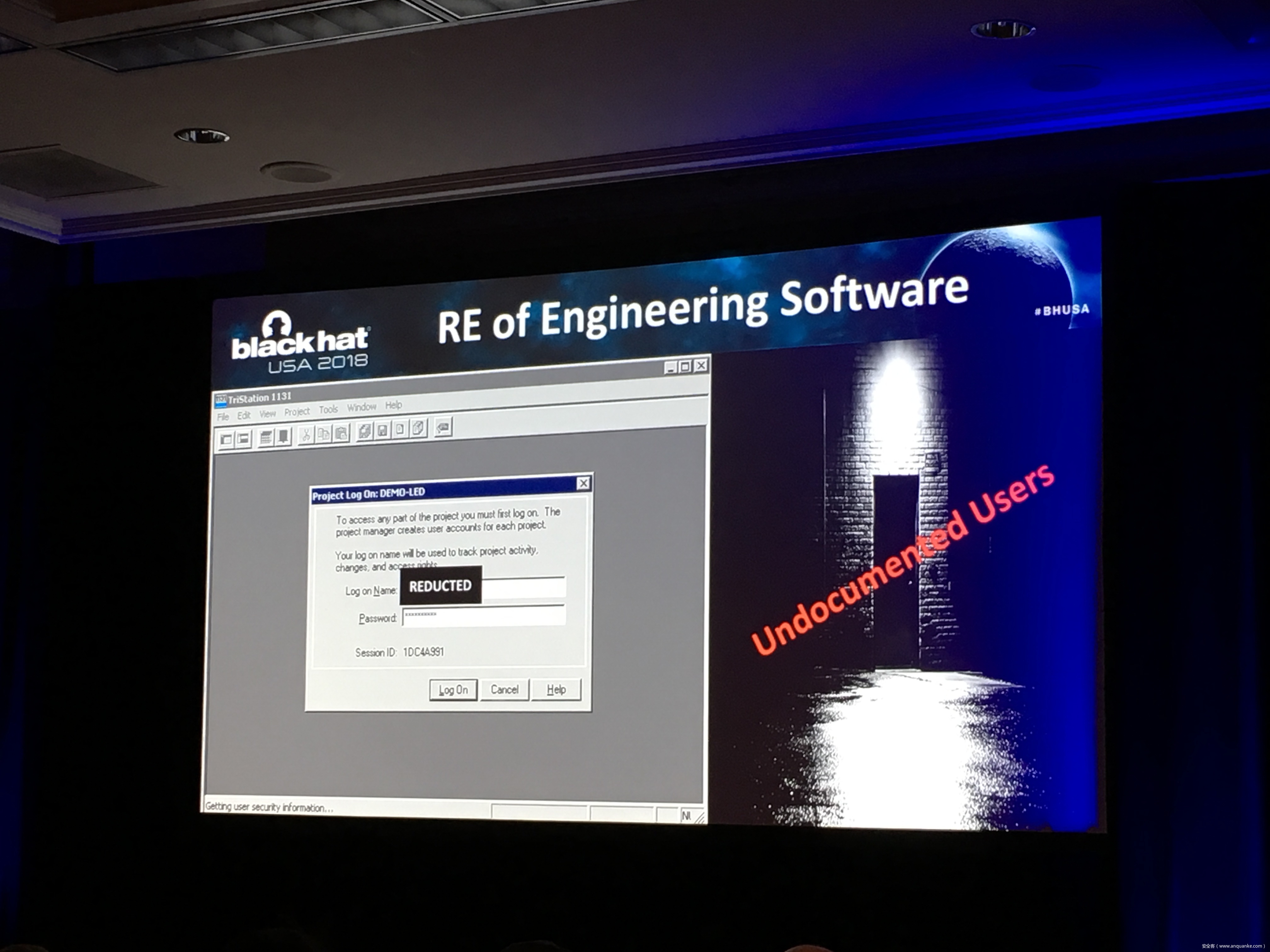

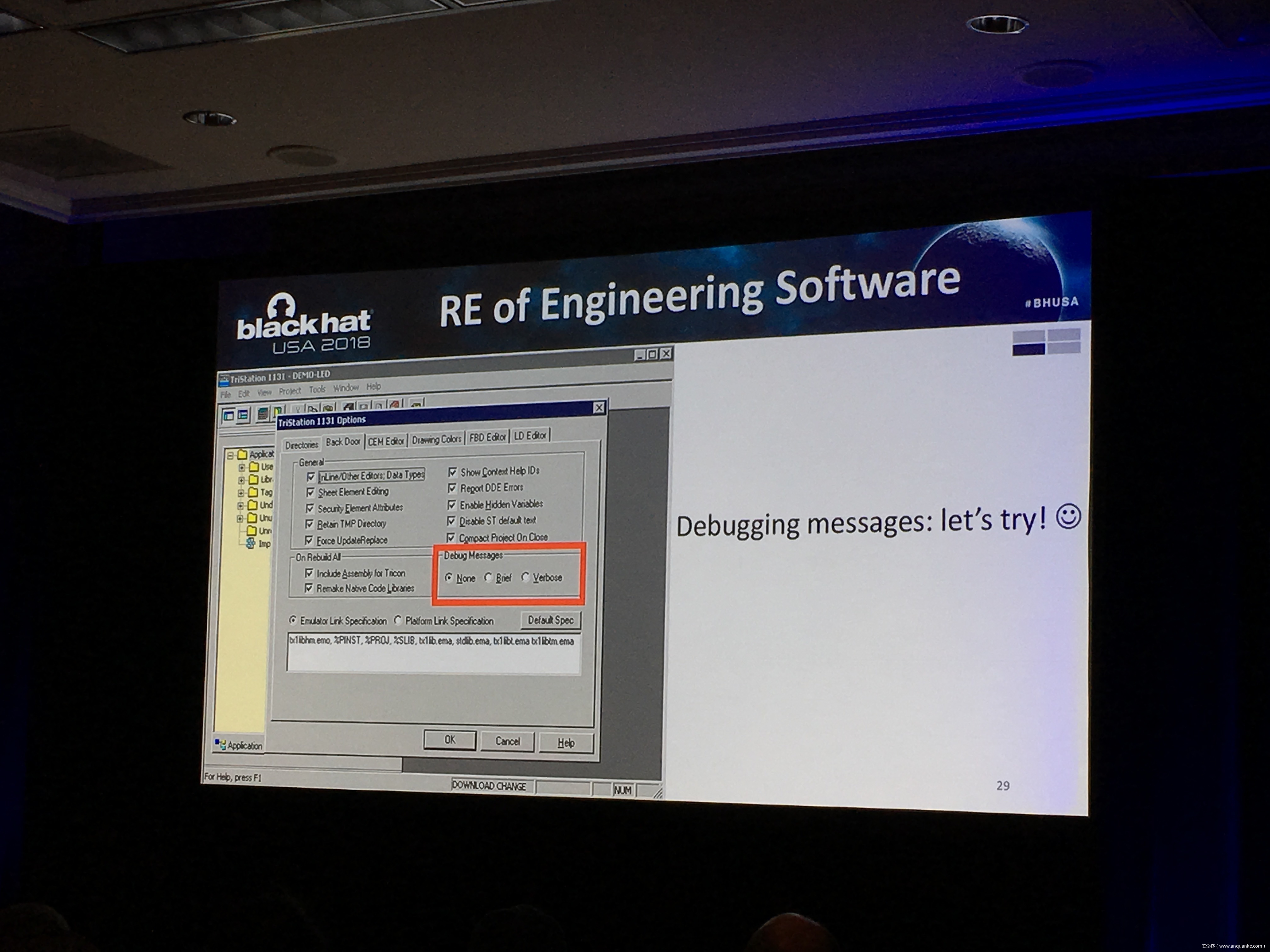

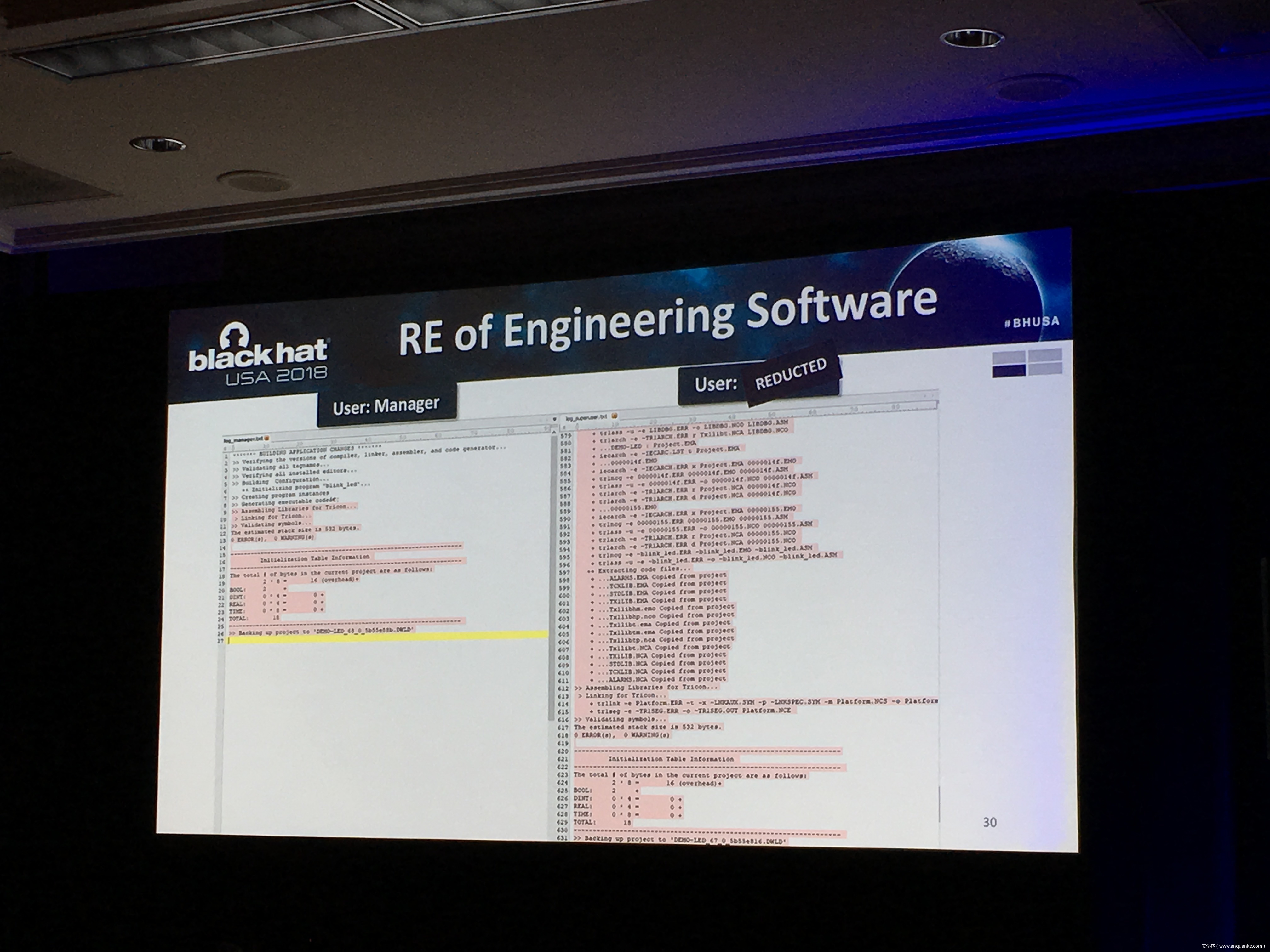

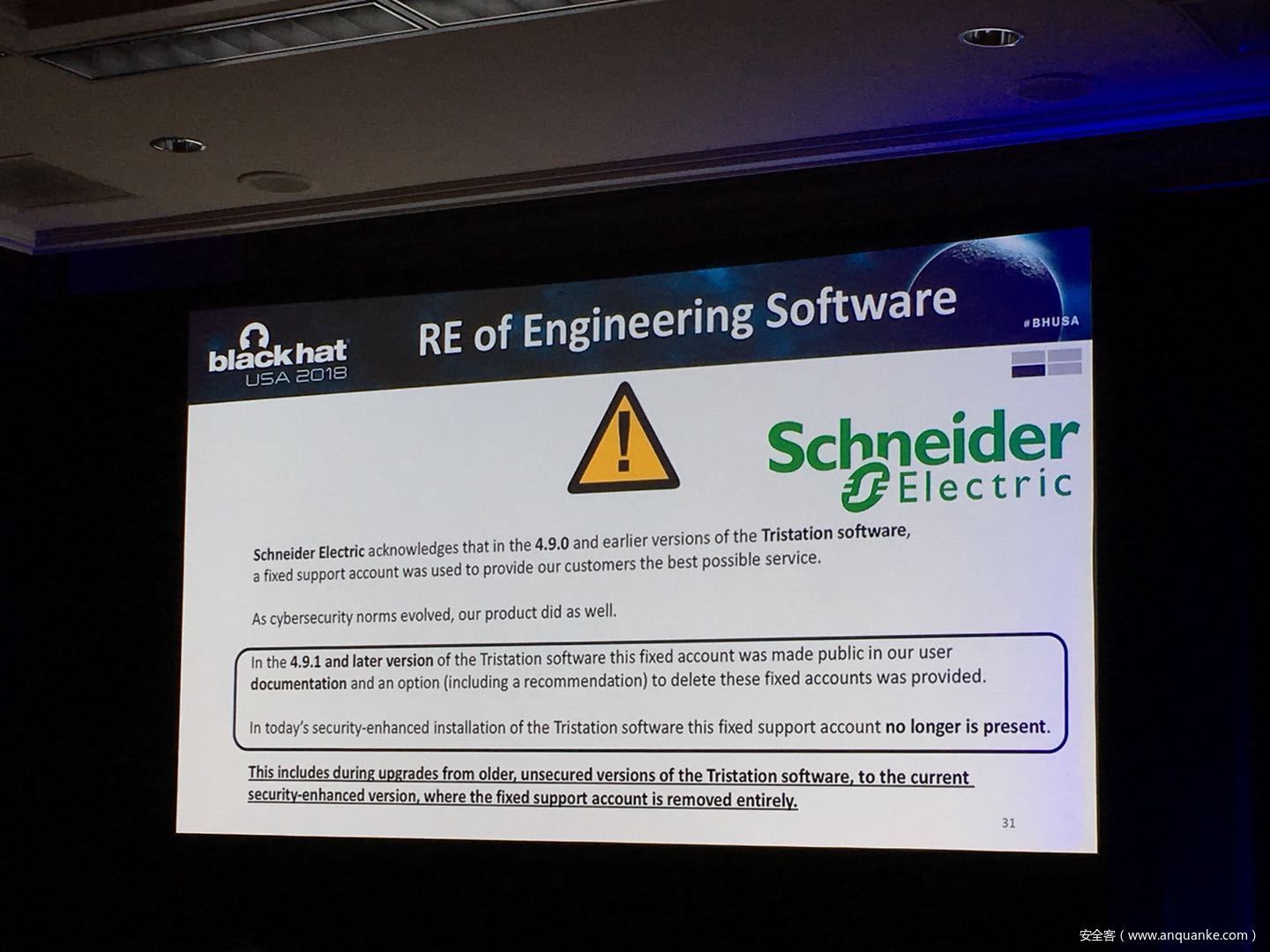

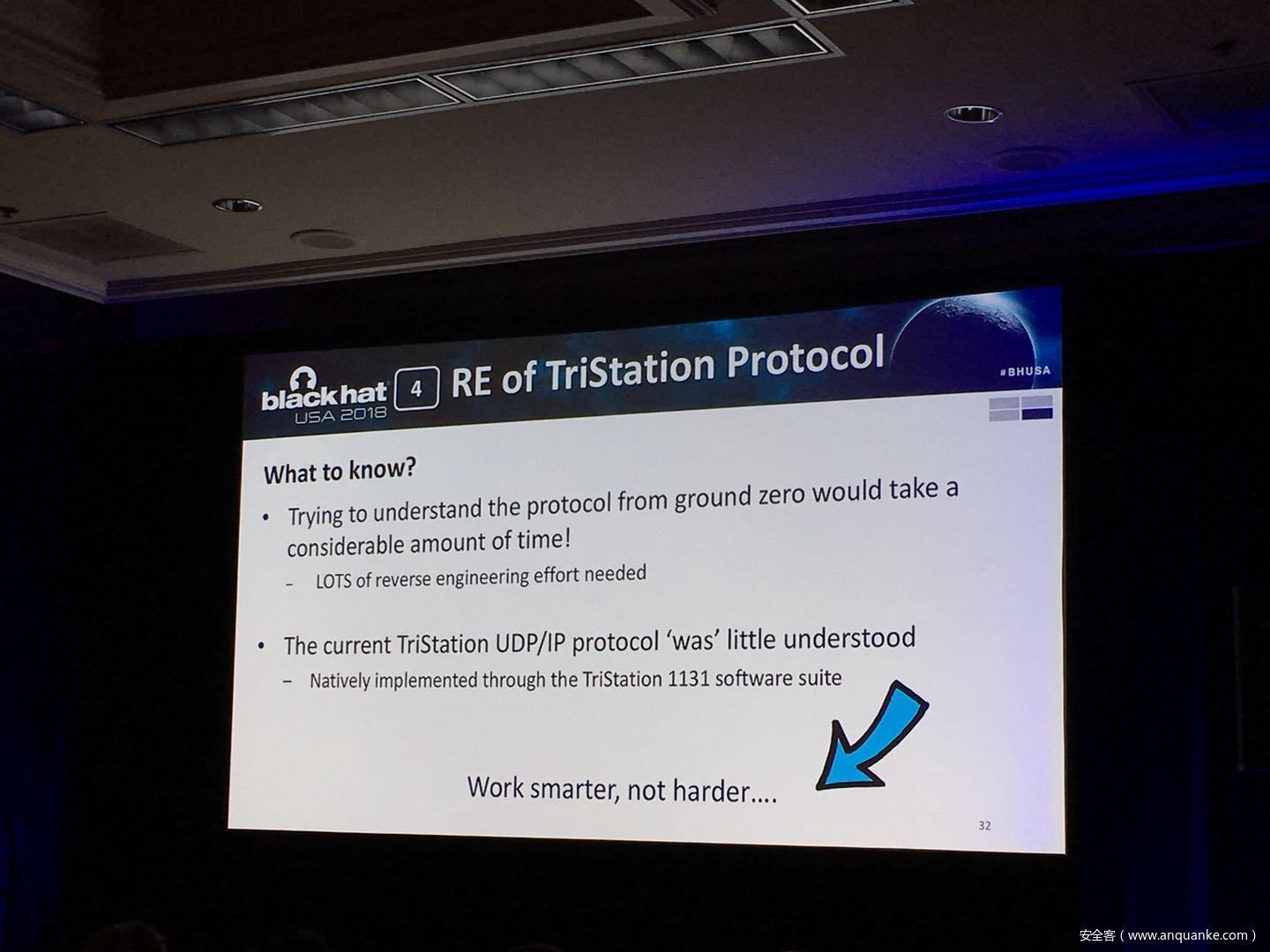

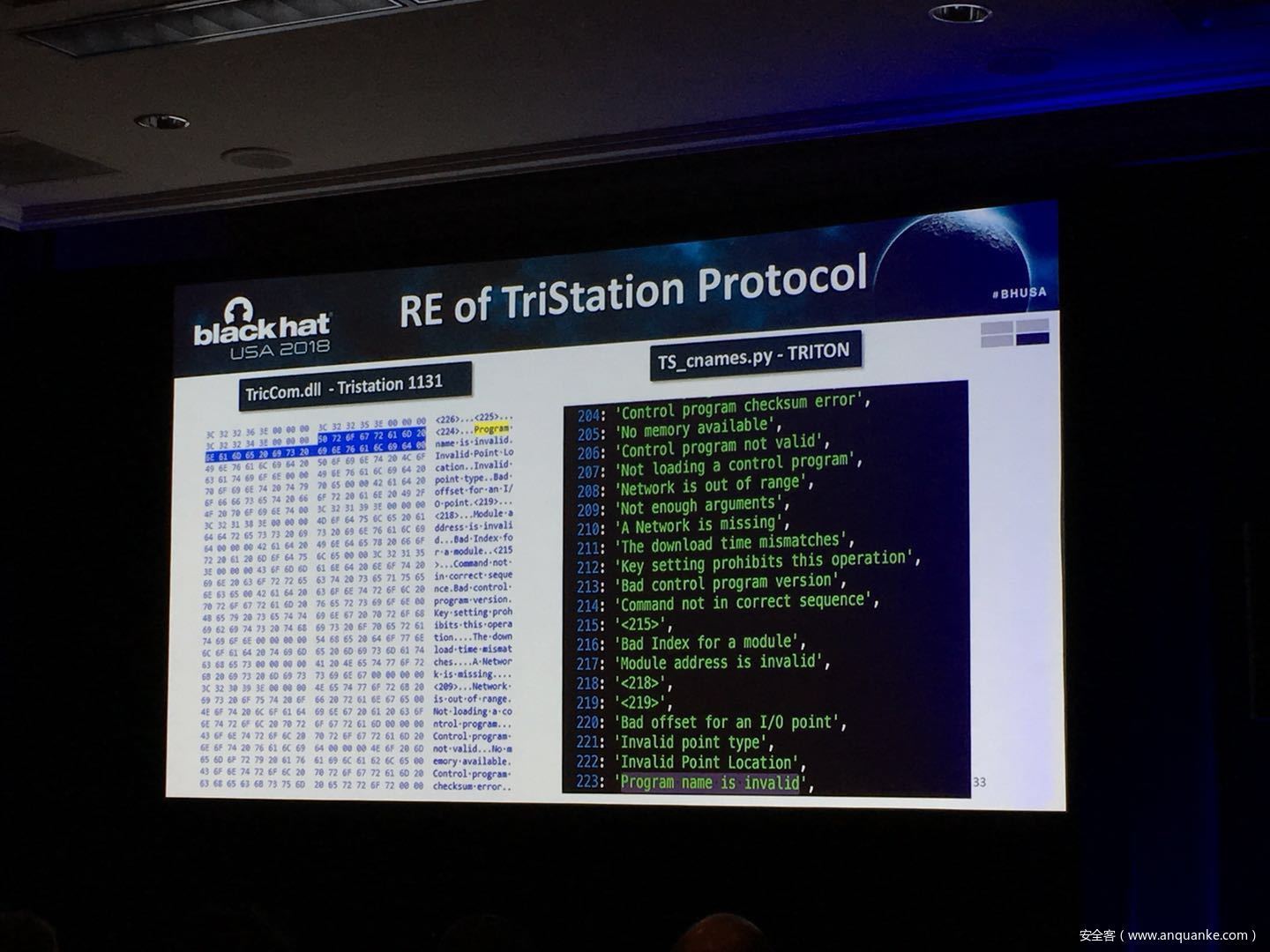

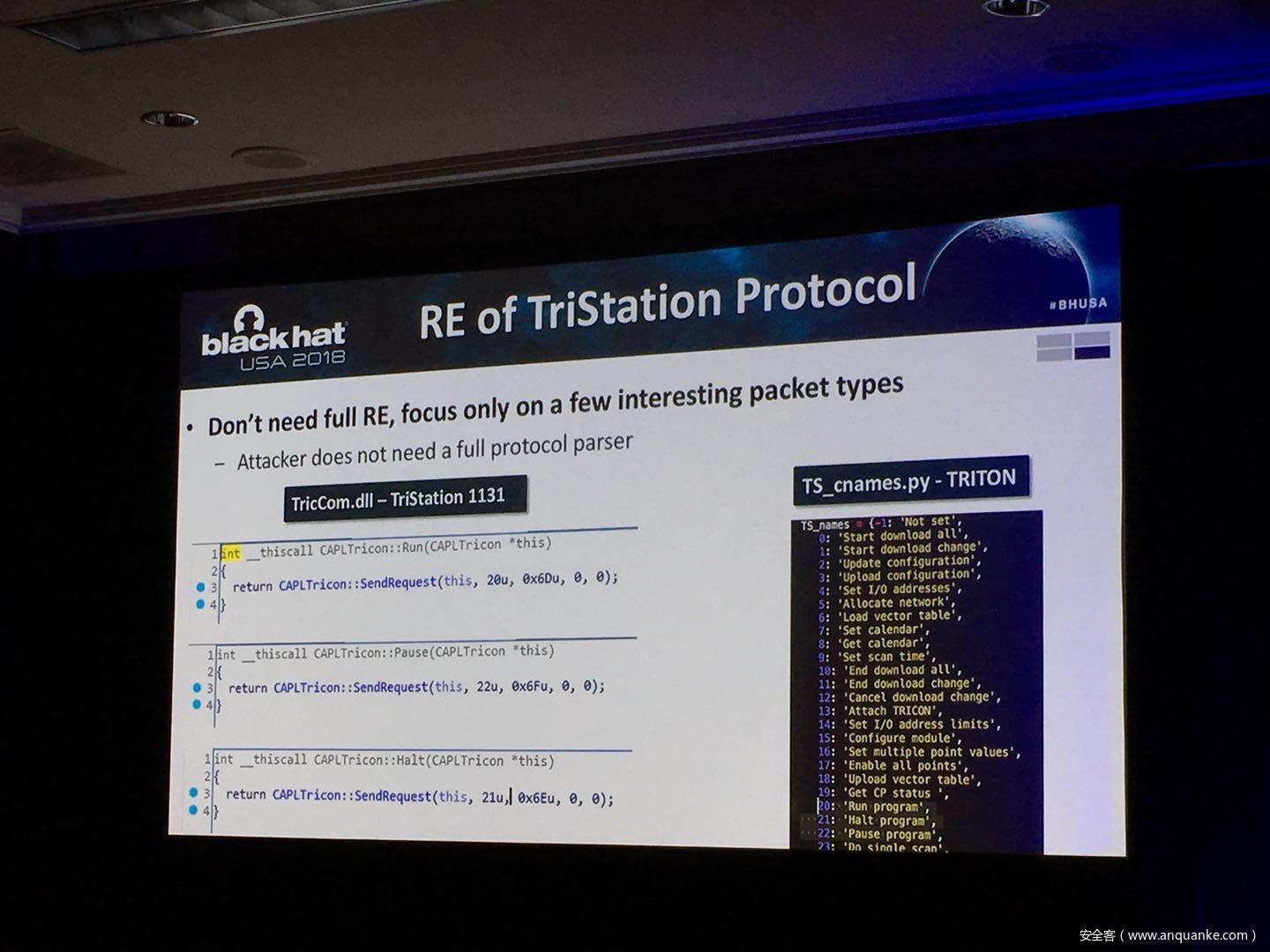

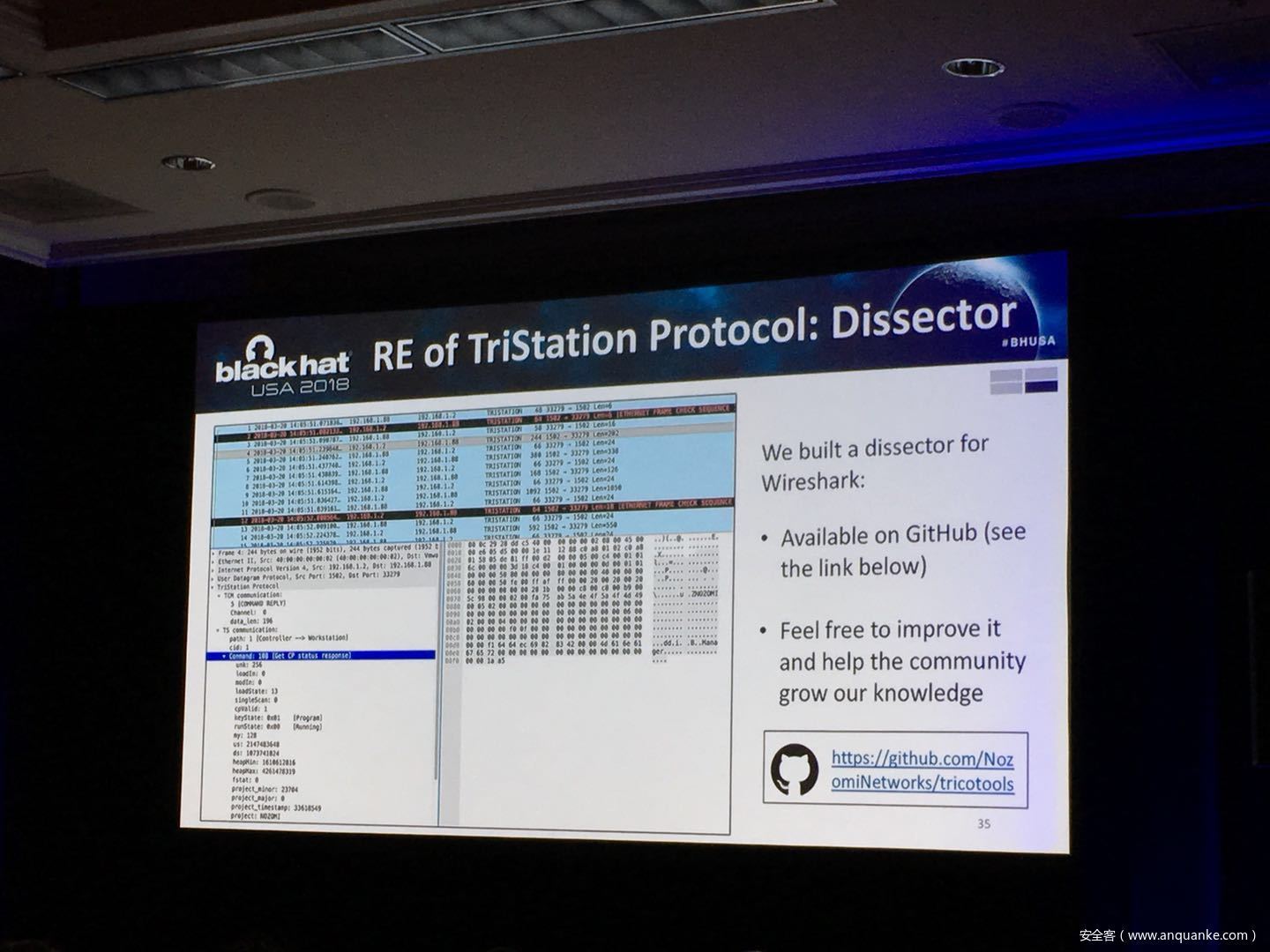

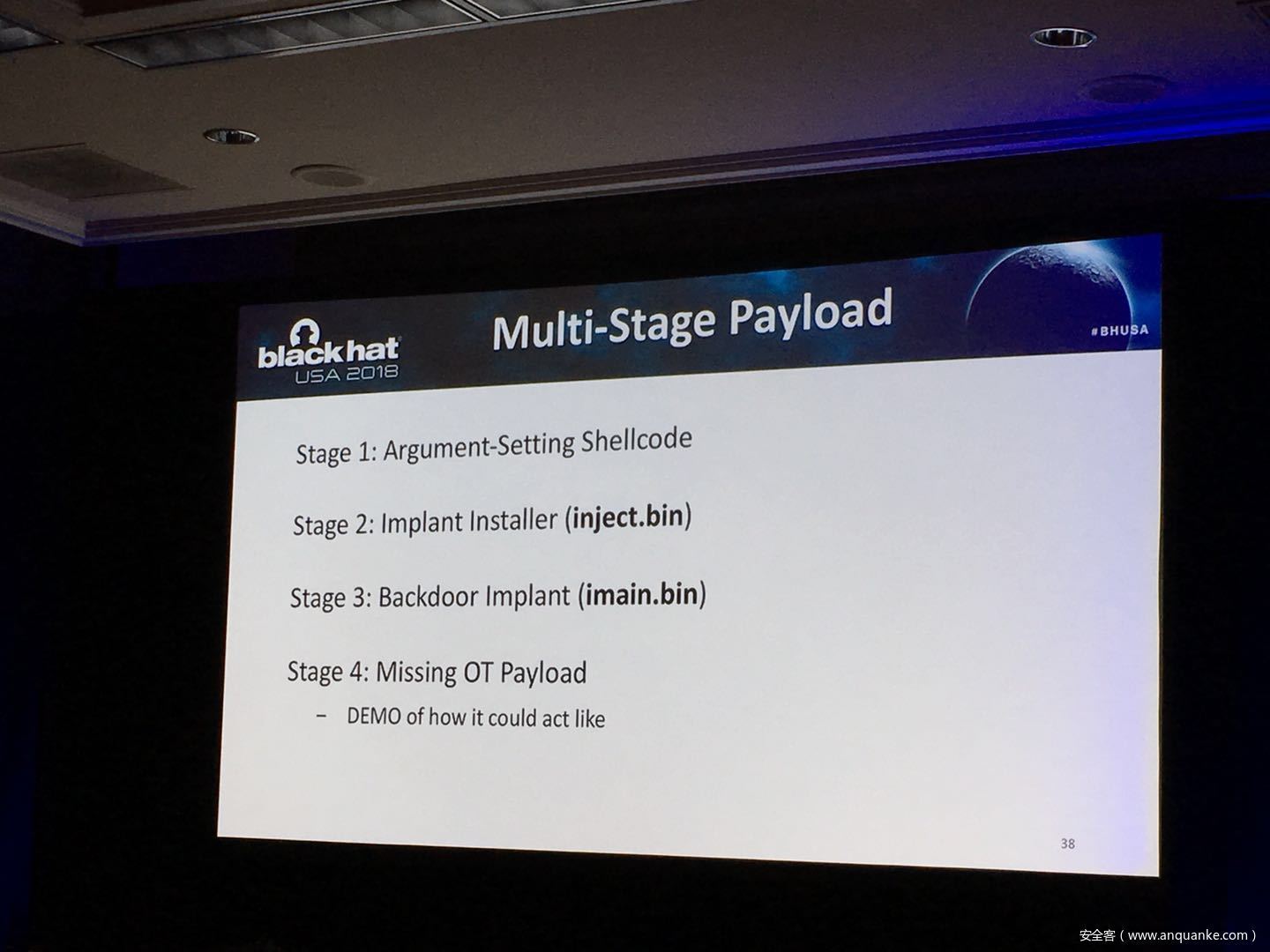

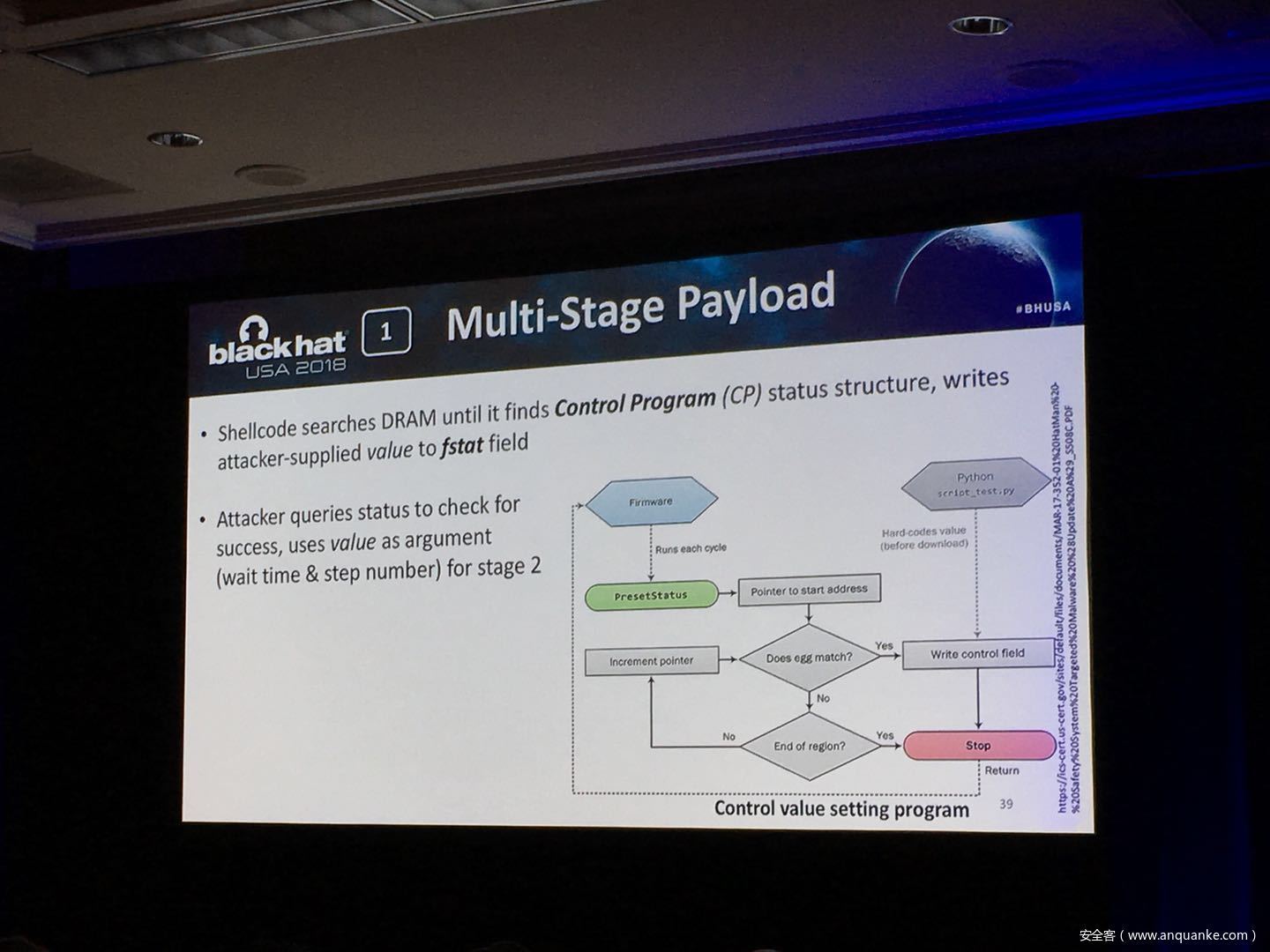

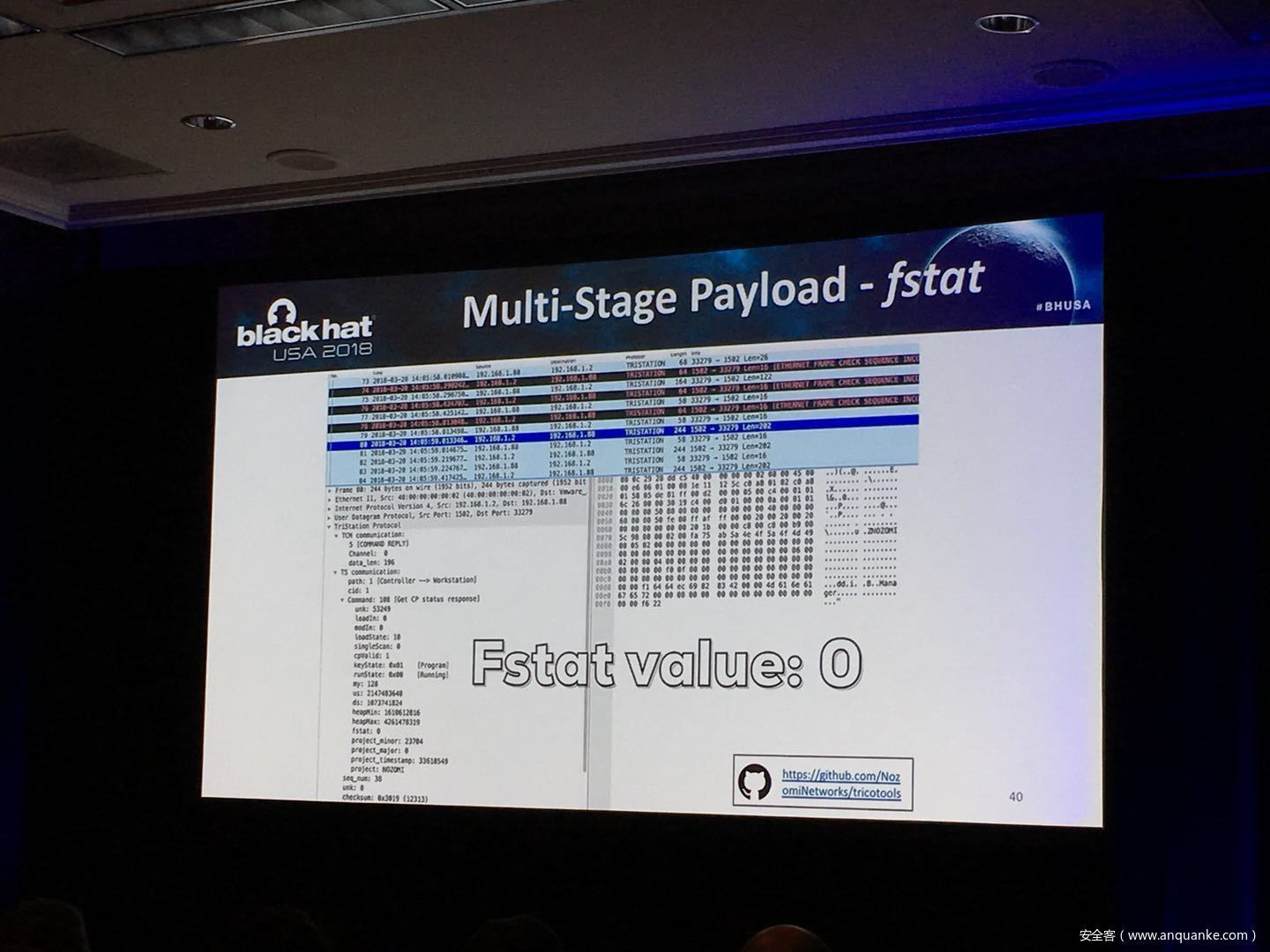

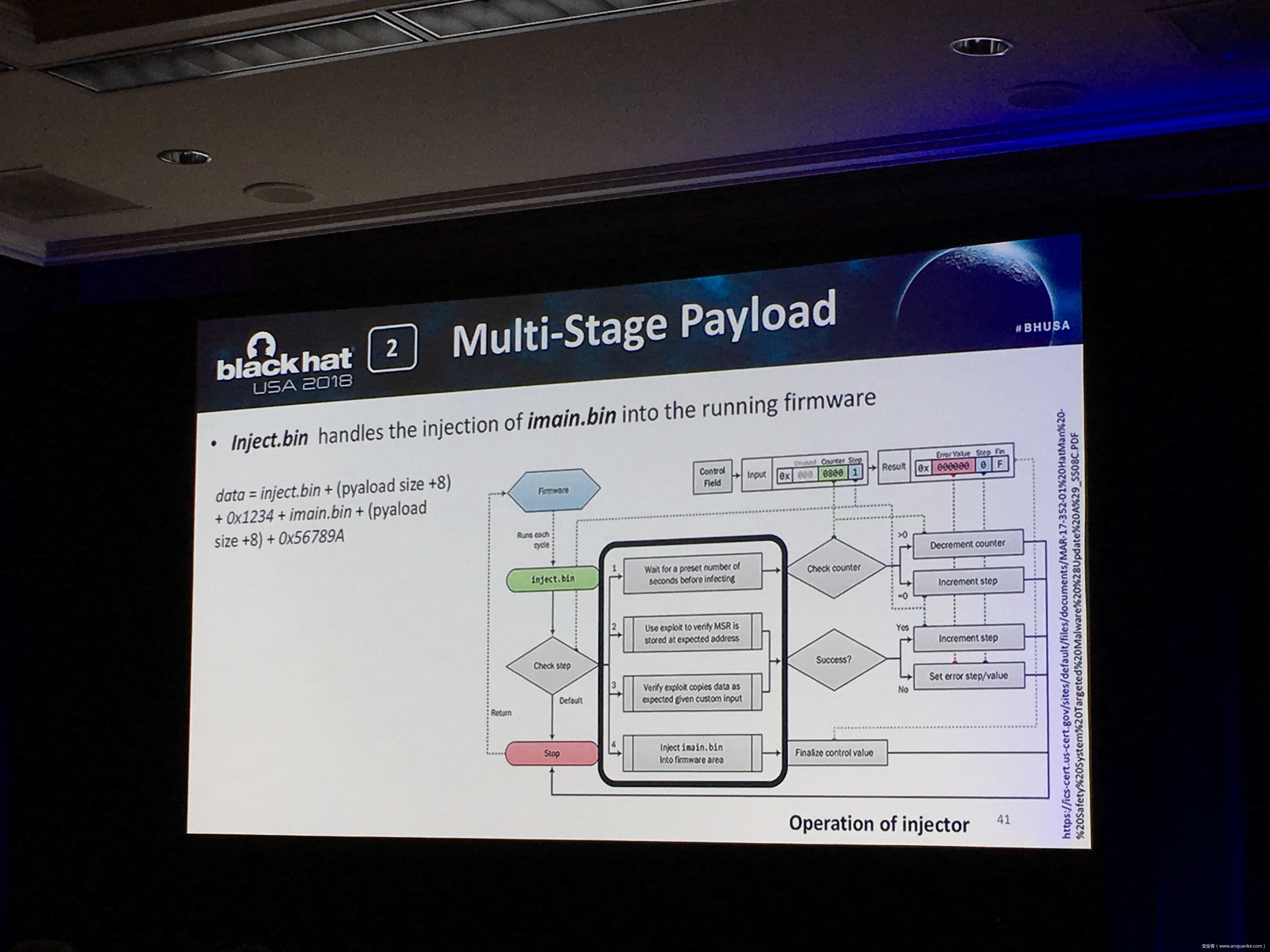

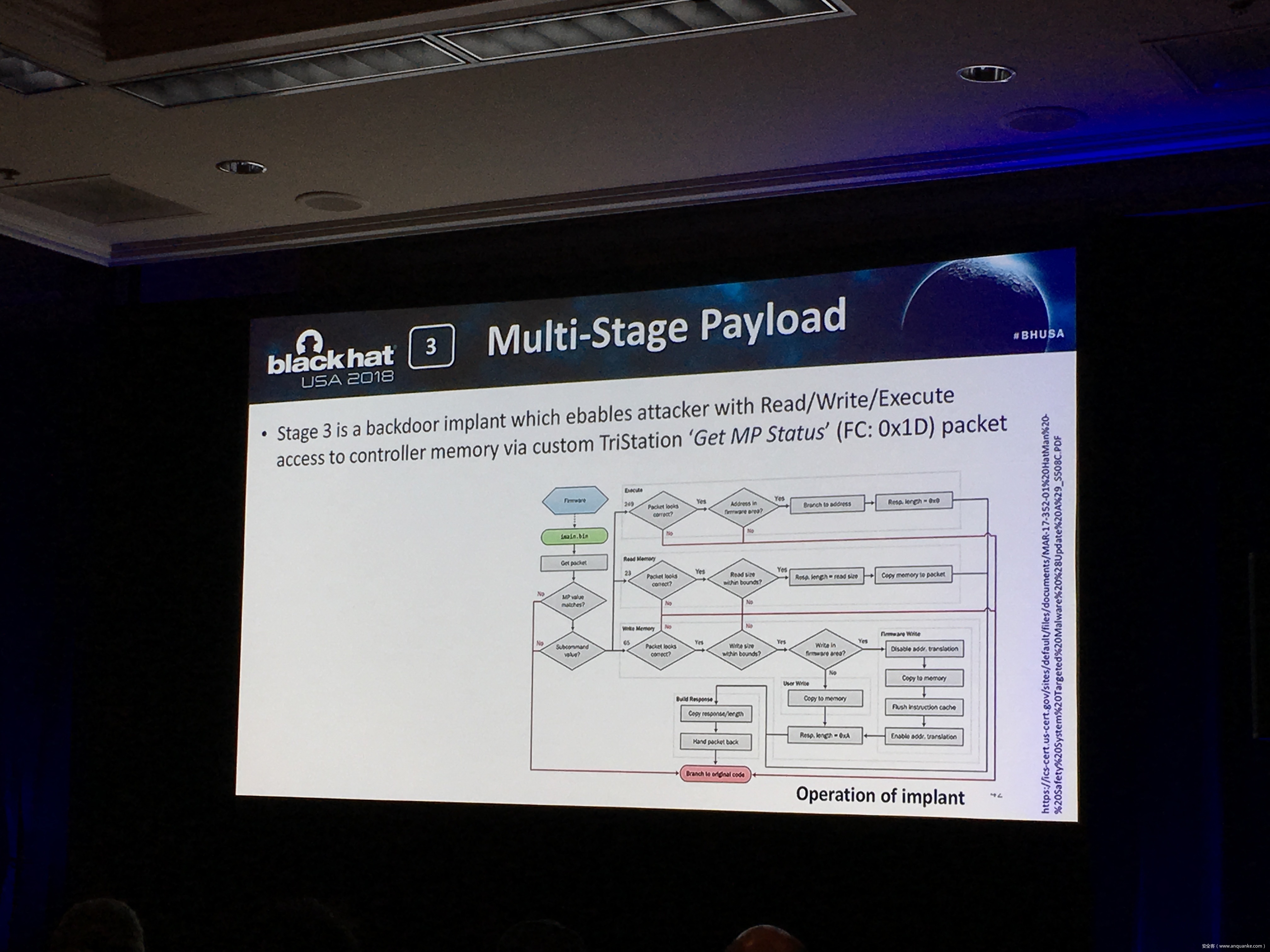

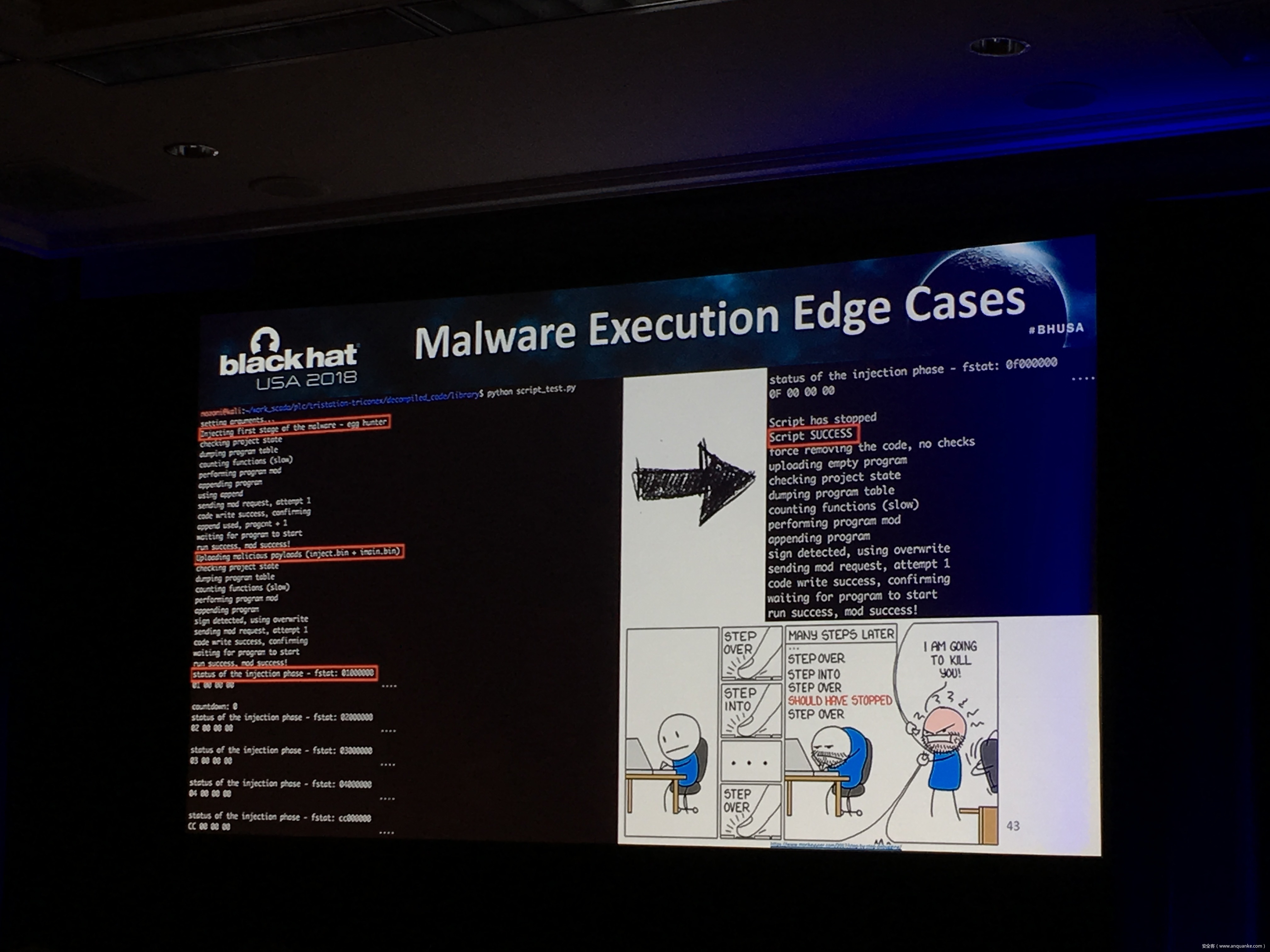

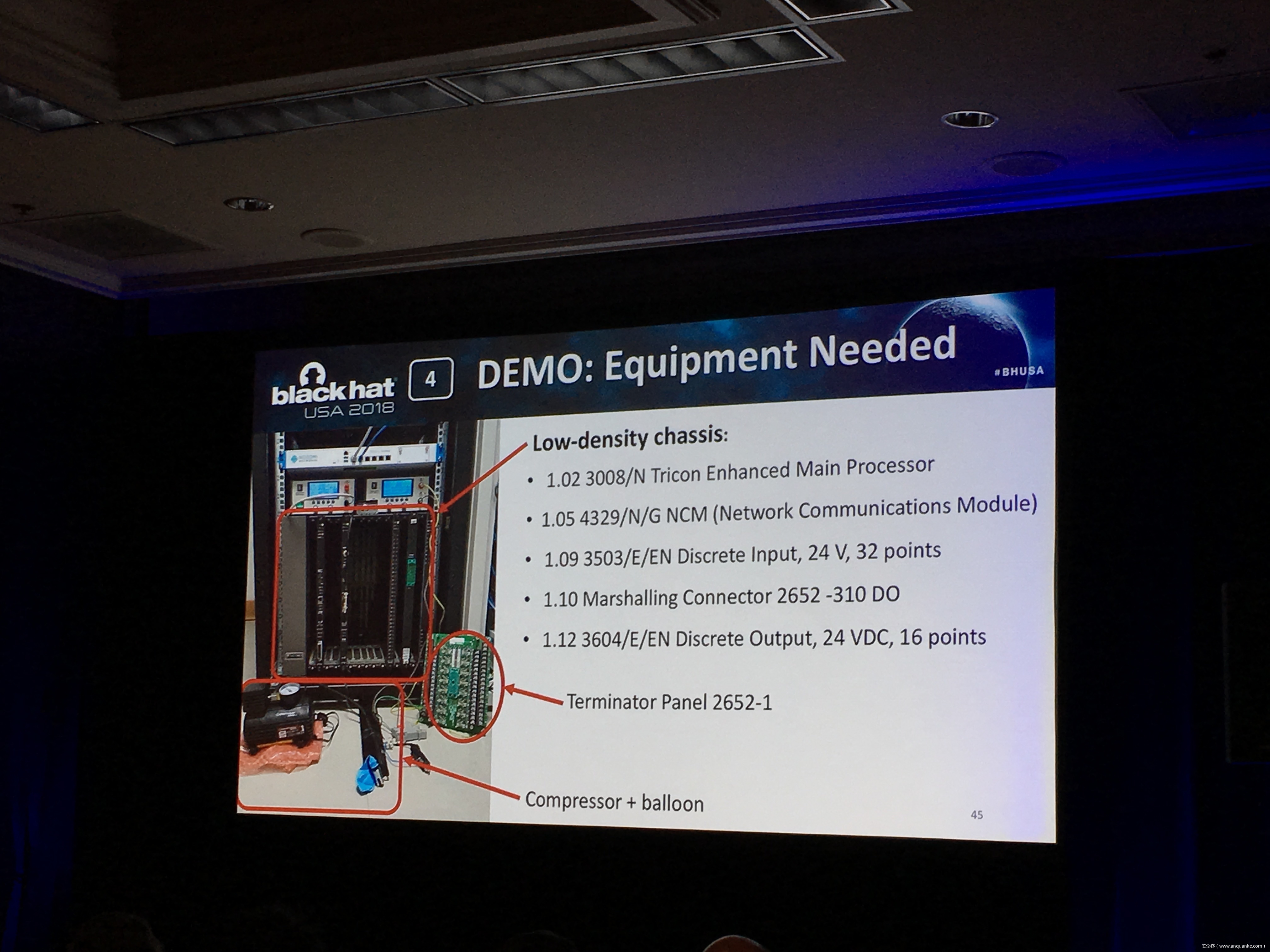

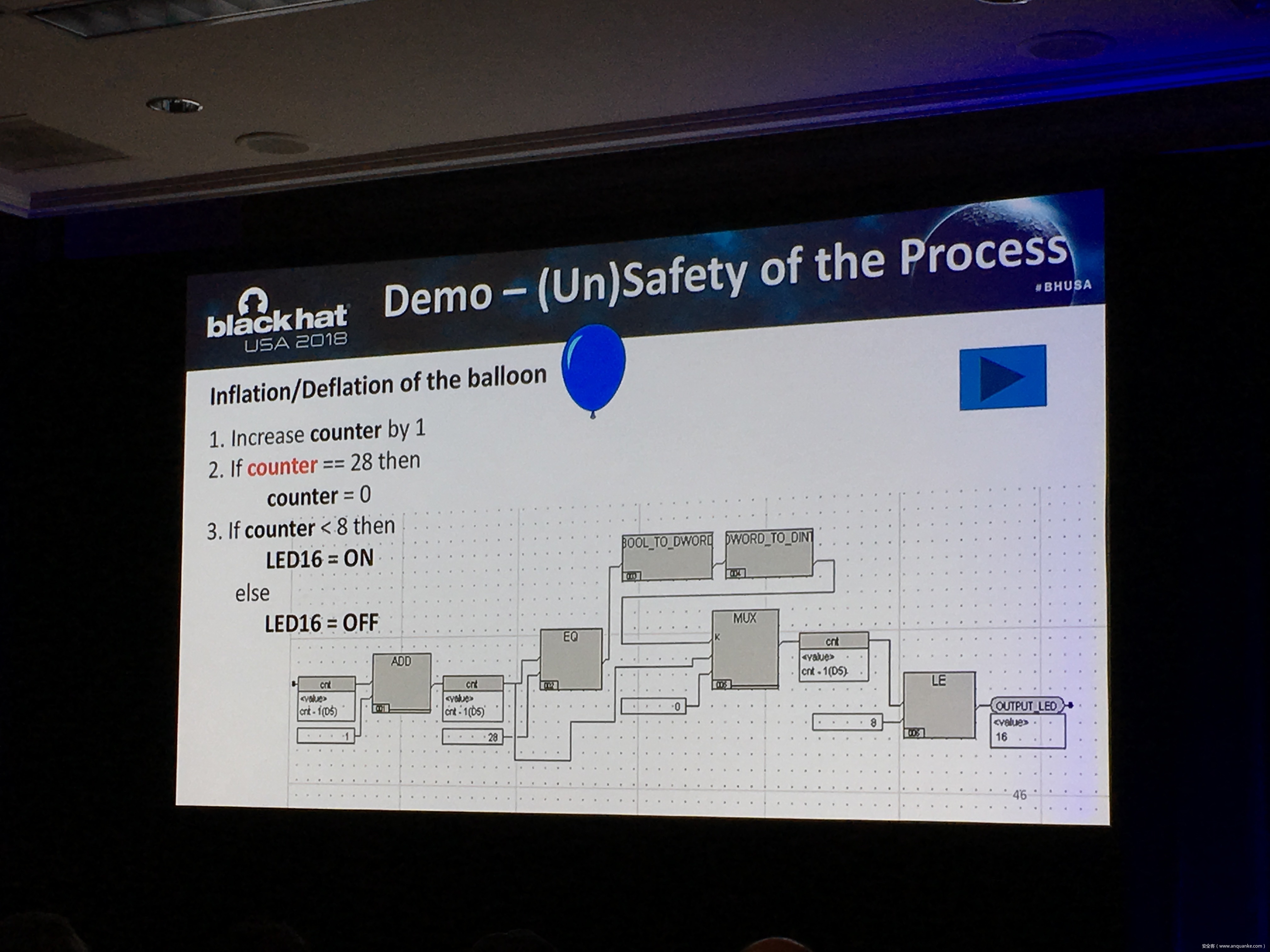

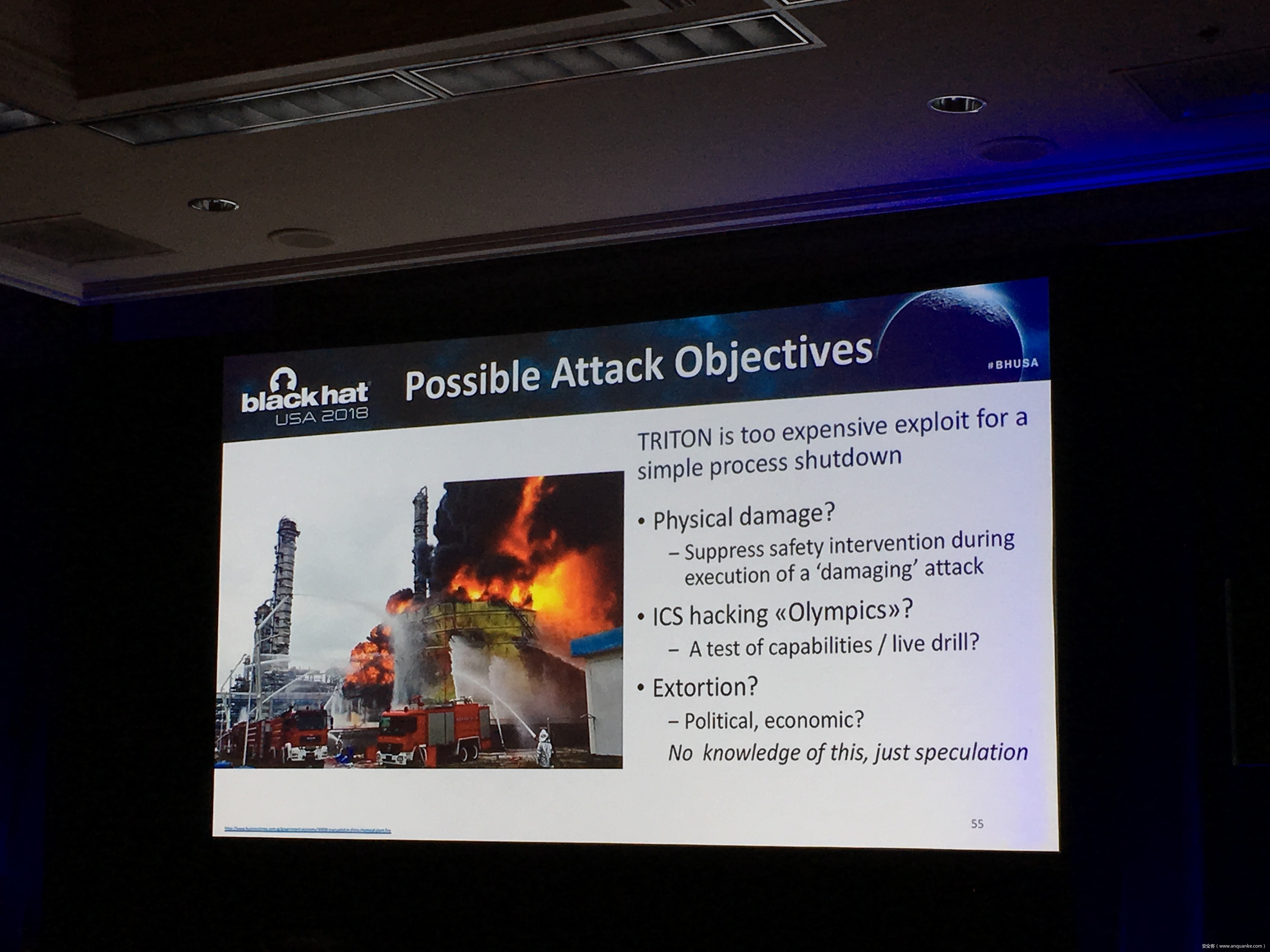

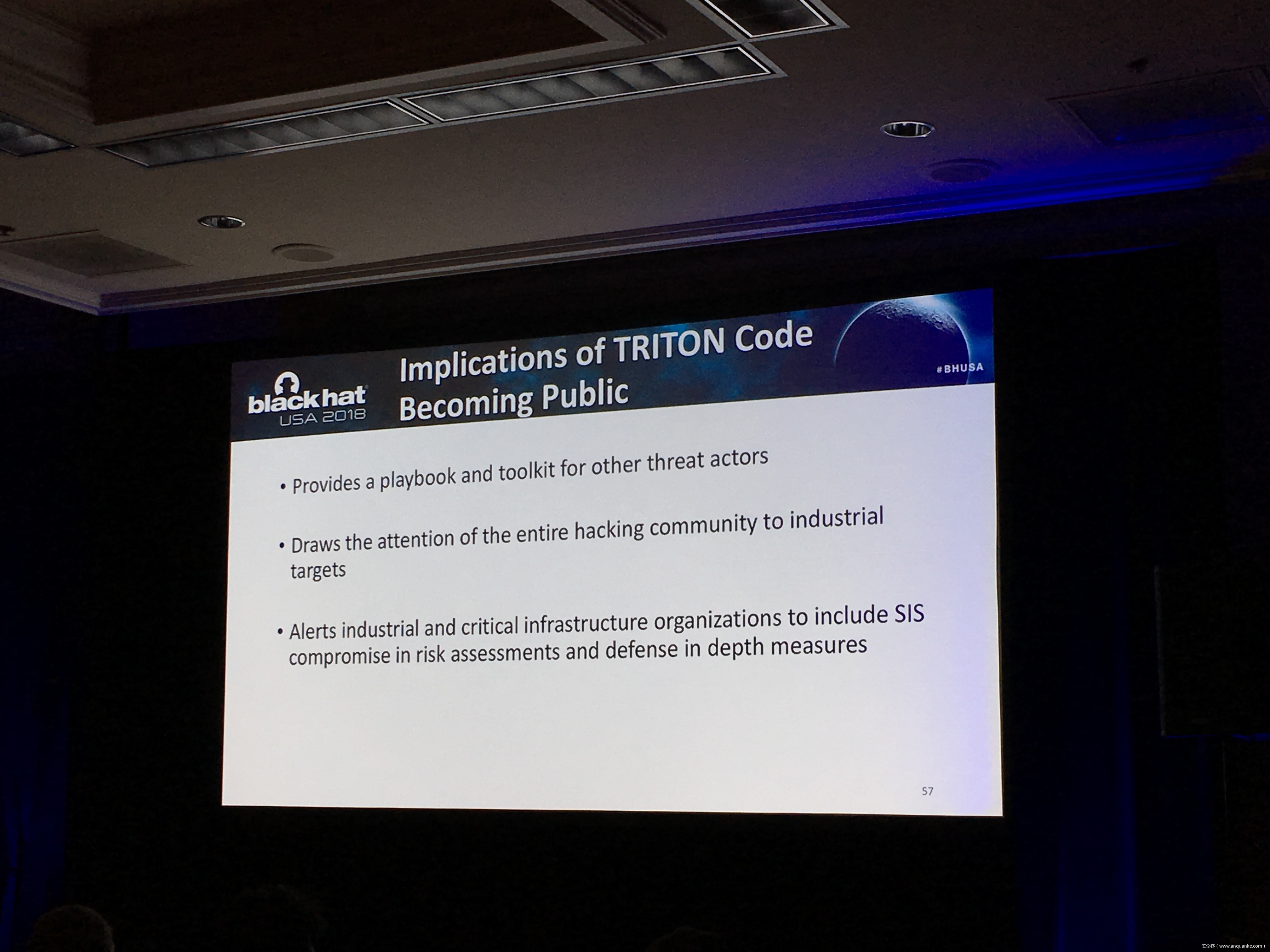

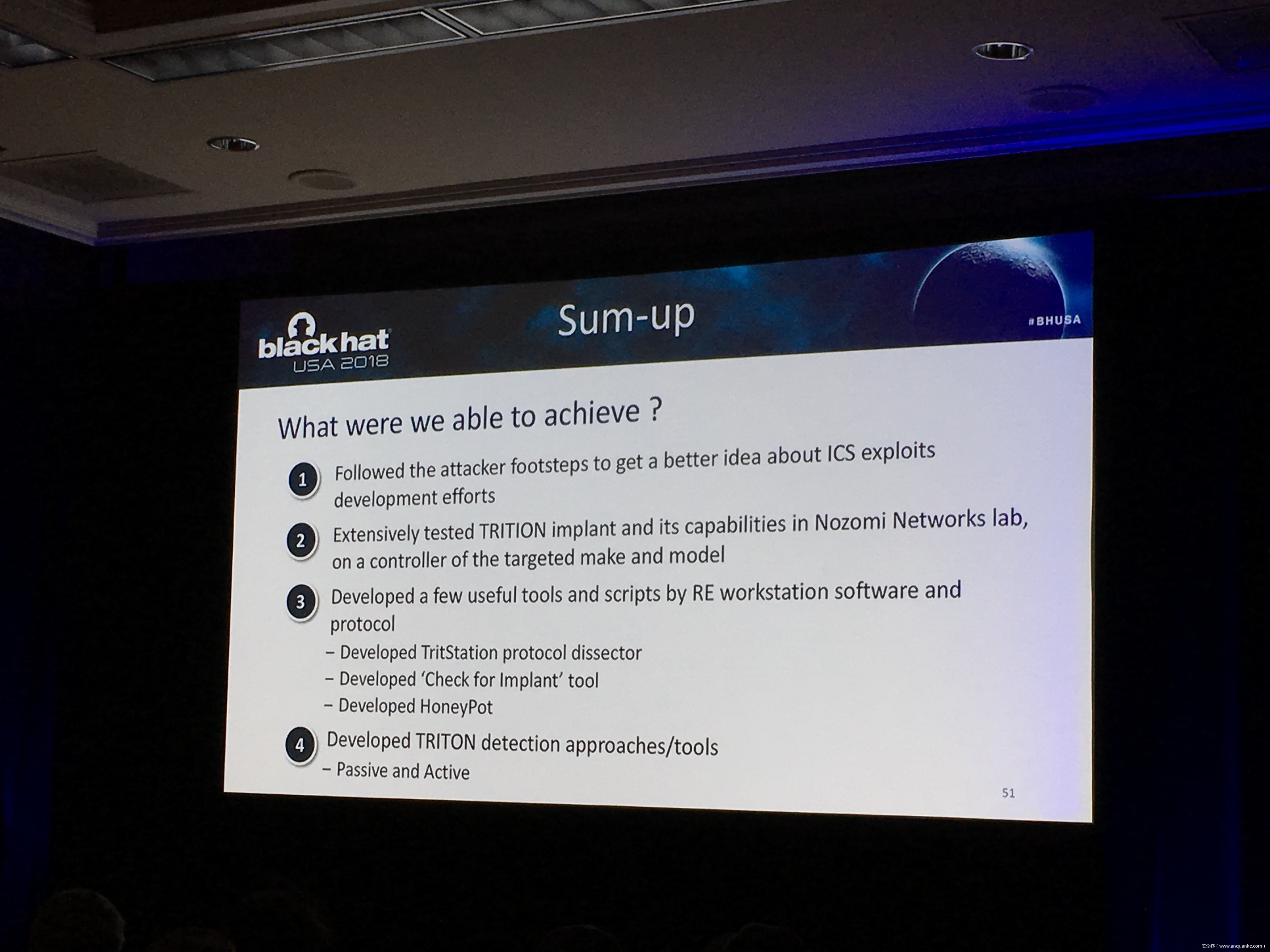

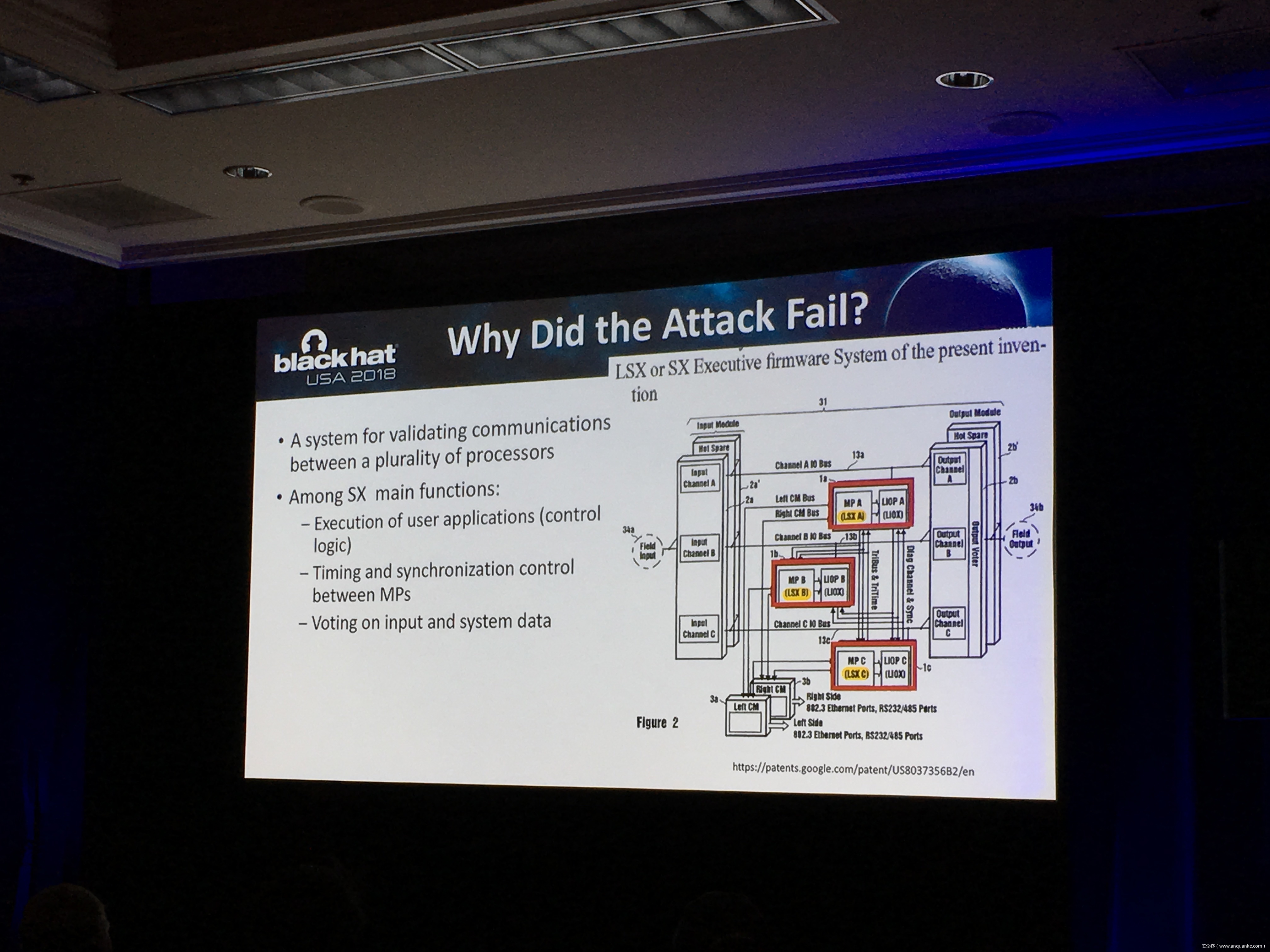

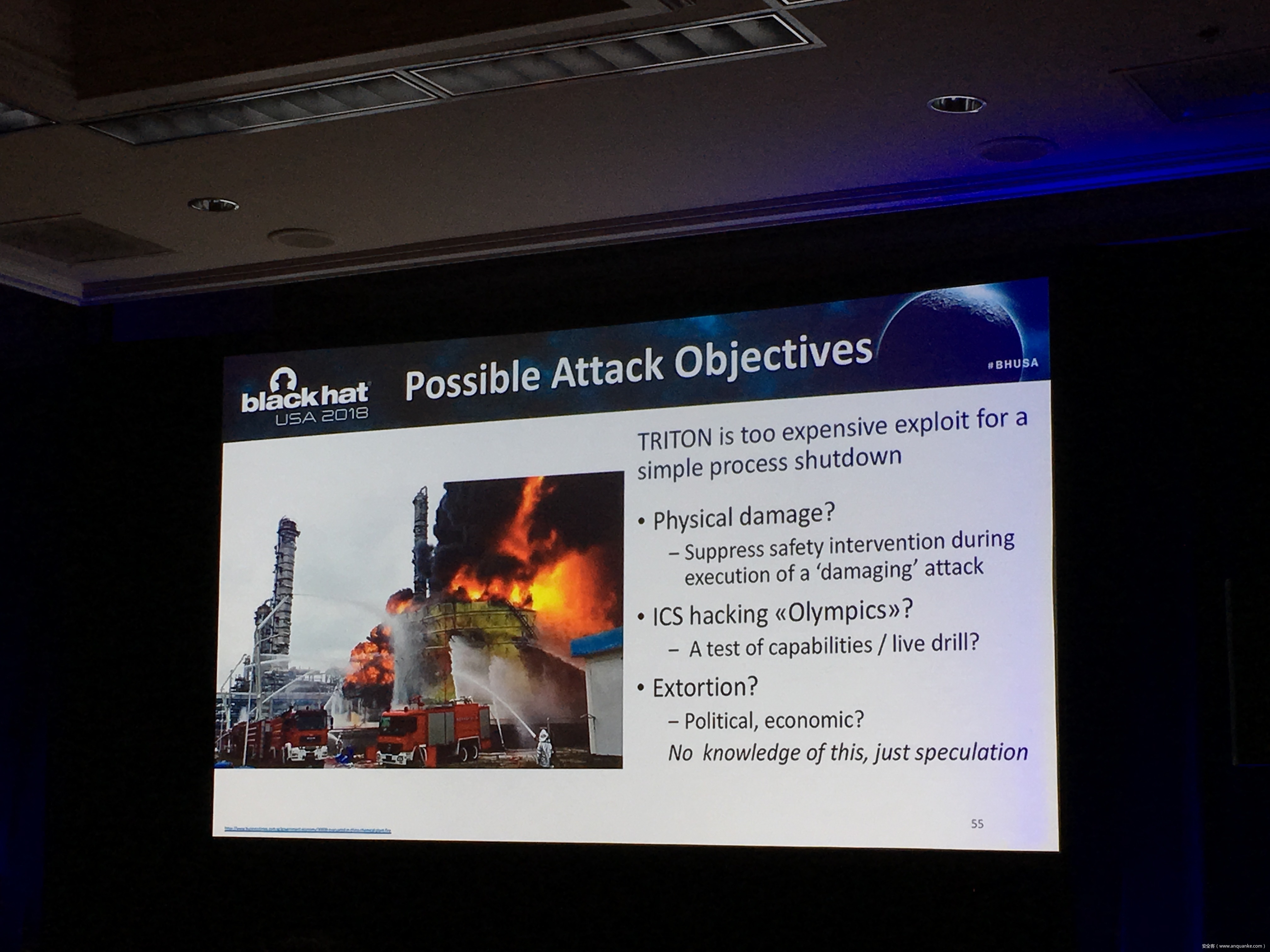

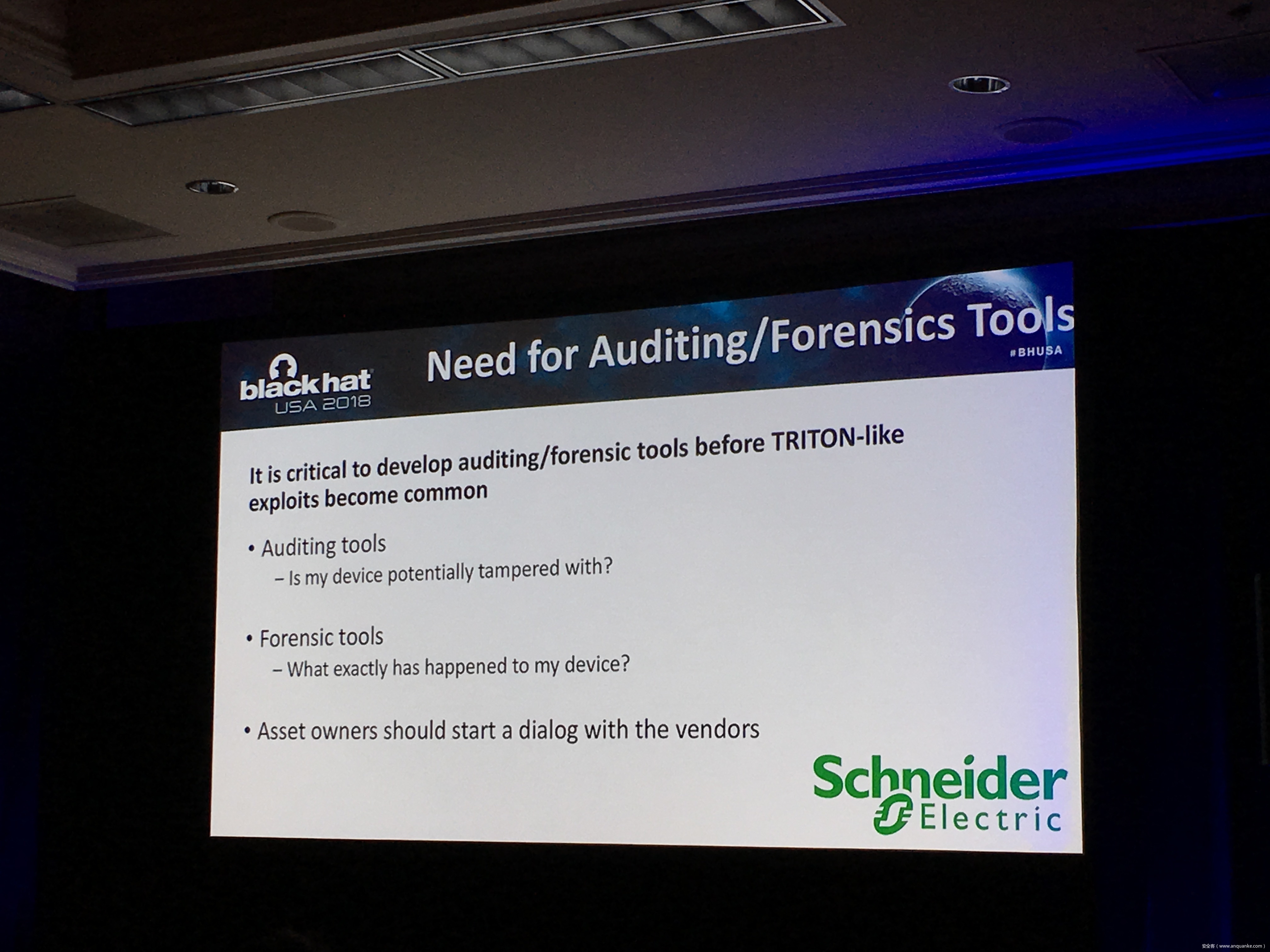

在2017年,一个网络犯罪组织设计并采用了一种名叫TRITON攻击框架,而这种攻击框架将能够控制核心基础设施中的安全保护系统。在这次演讲中,我们将给大家提供一些关于TRITON攻击框架的新的见解,它也是网络战历史上前所未有的里程碑,因为它是第一个公开观察到的专门针对保护人类生命安全功能的恶意软件。虽然我们在其实现最终攻击目标之前检测到了它,并阻止了攻击的发生,但是TRITON的出现也不得不给整个安全社区敲响警钟,因为提升工业控制系统安全性已经是一个迫在眉睫的任务了。

我们的演讲和研究内容将包括:

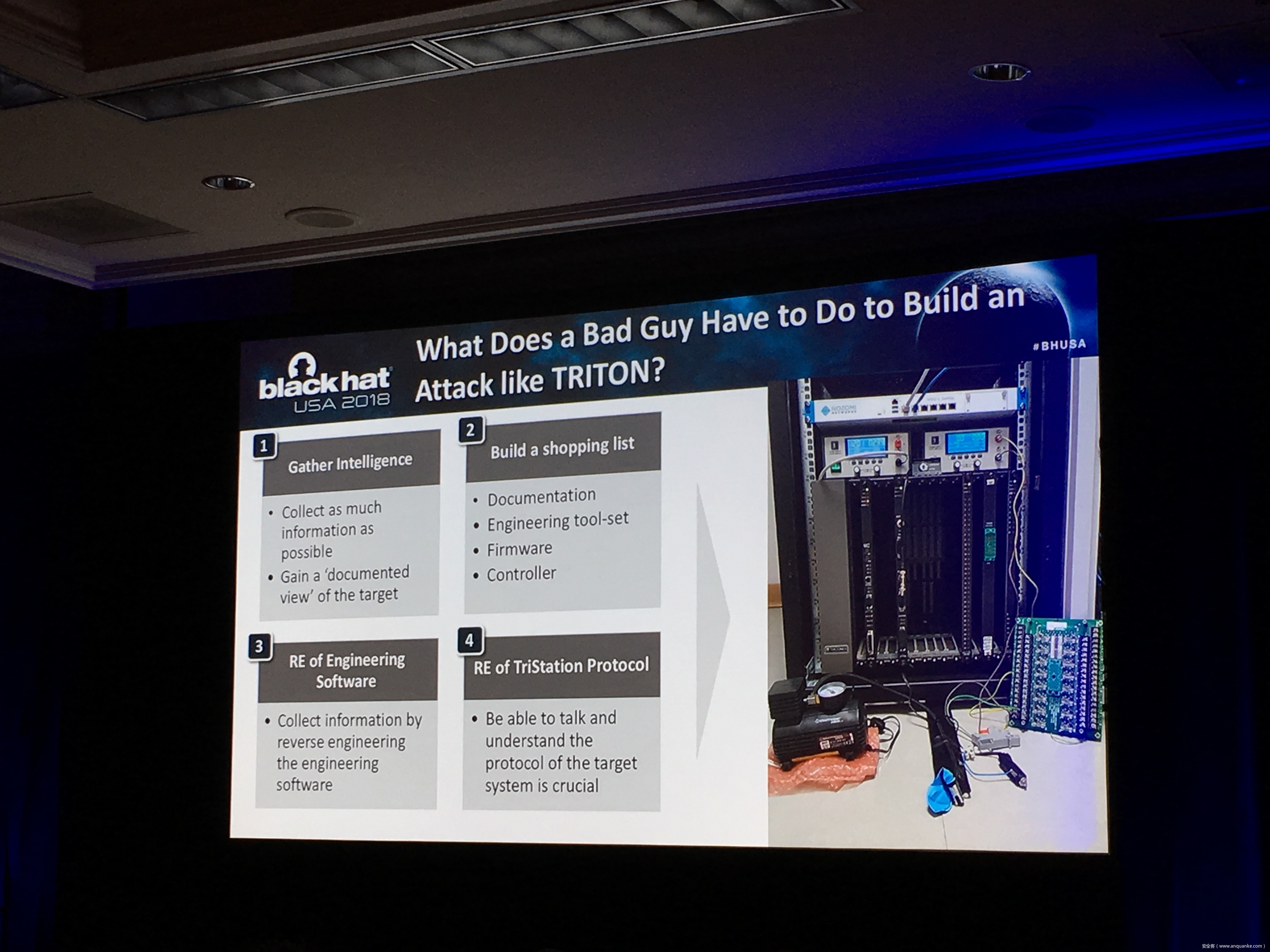

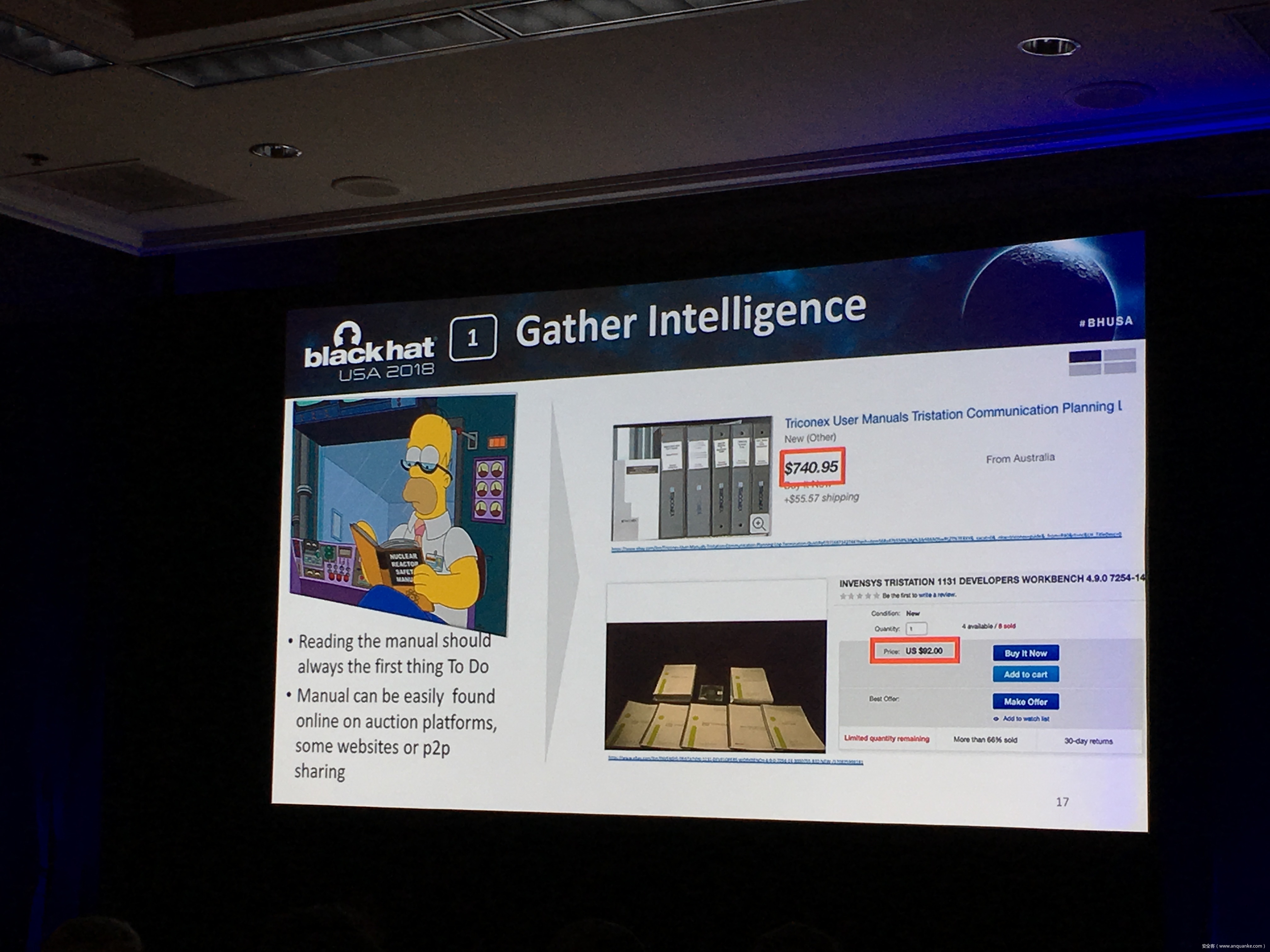

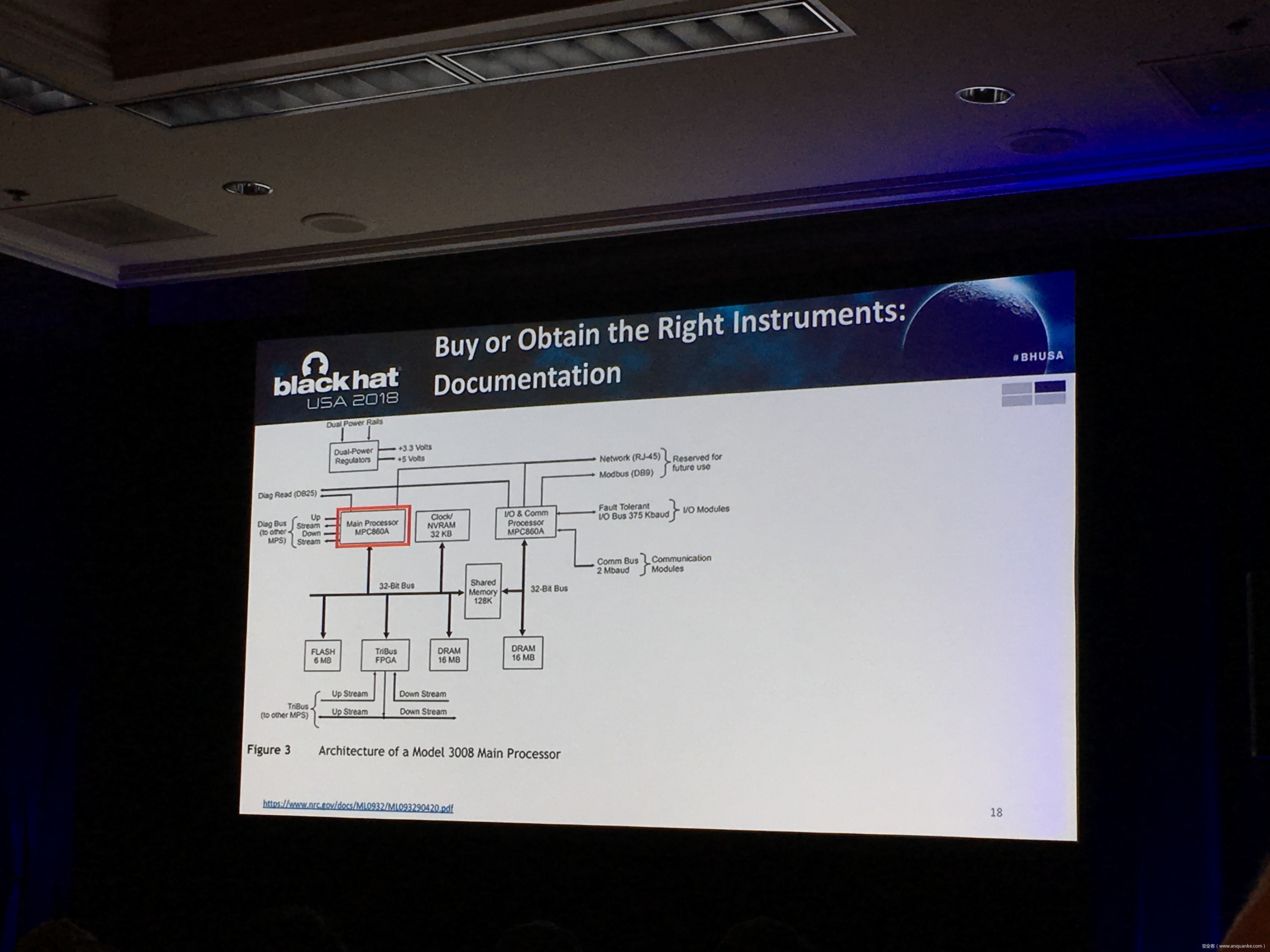

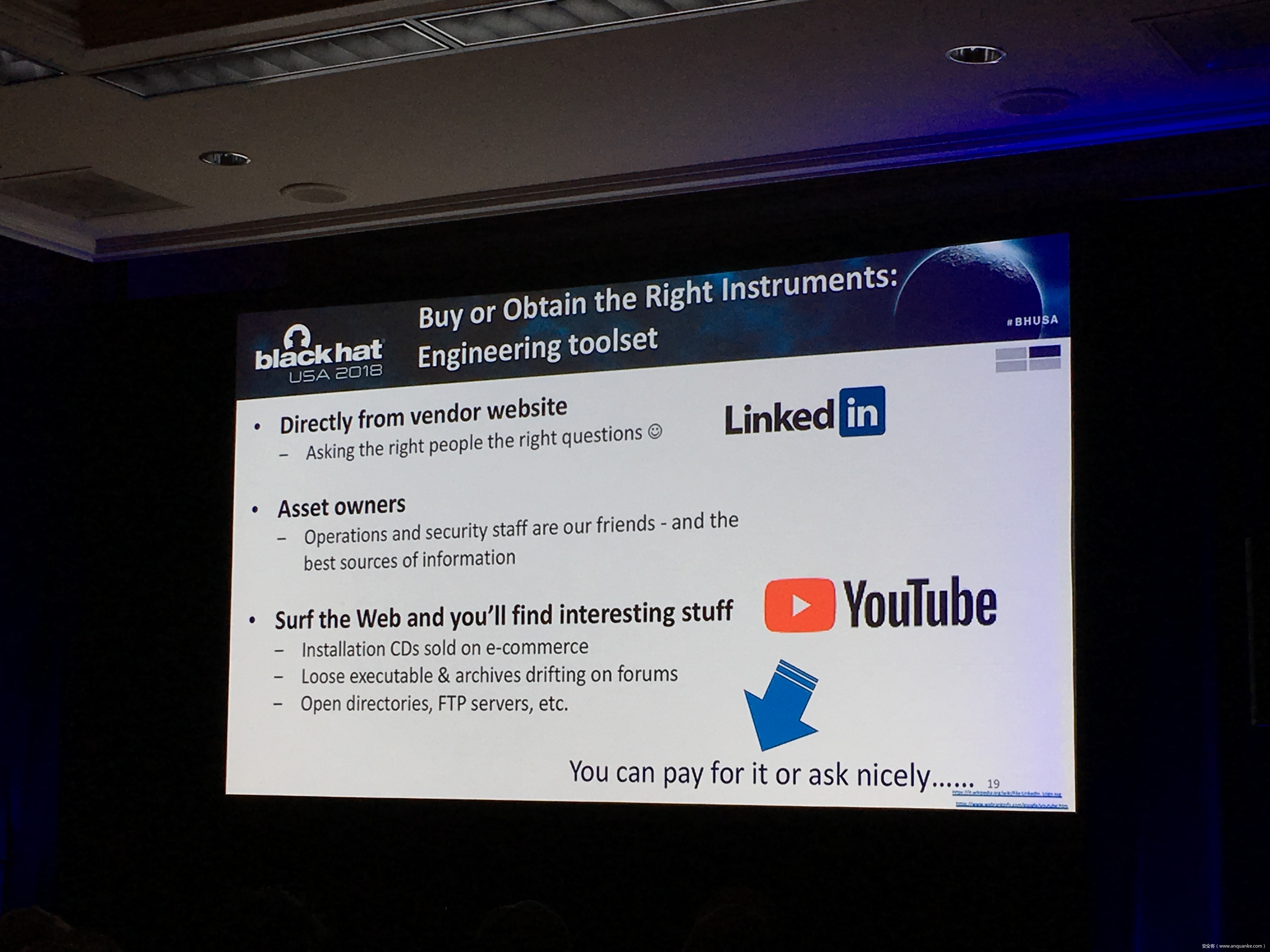

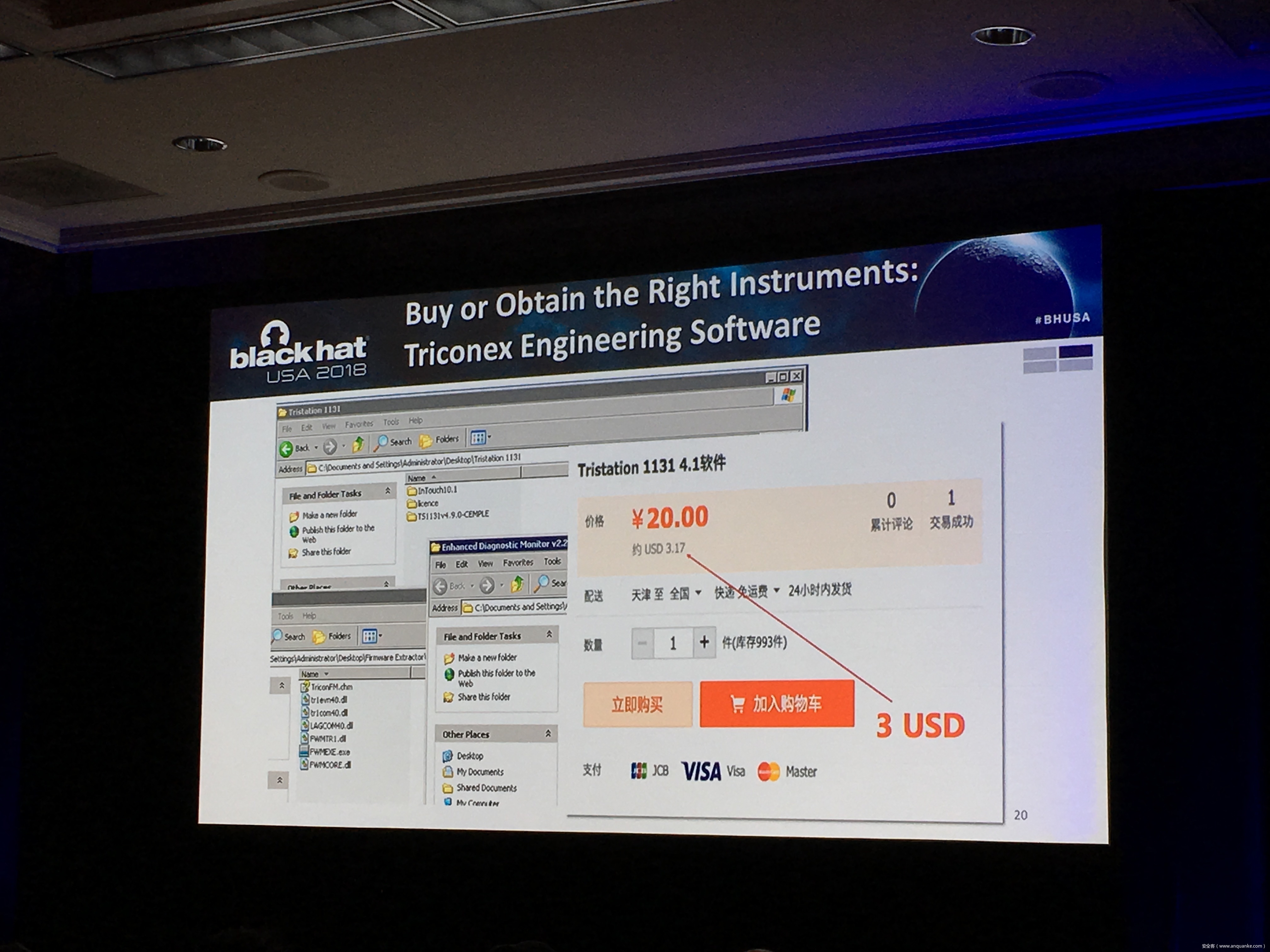

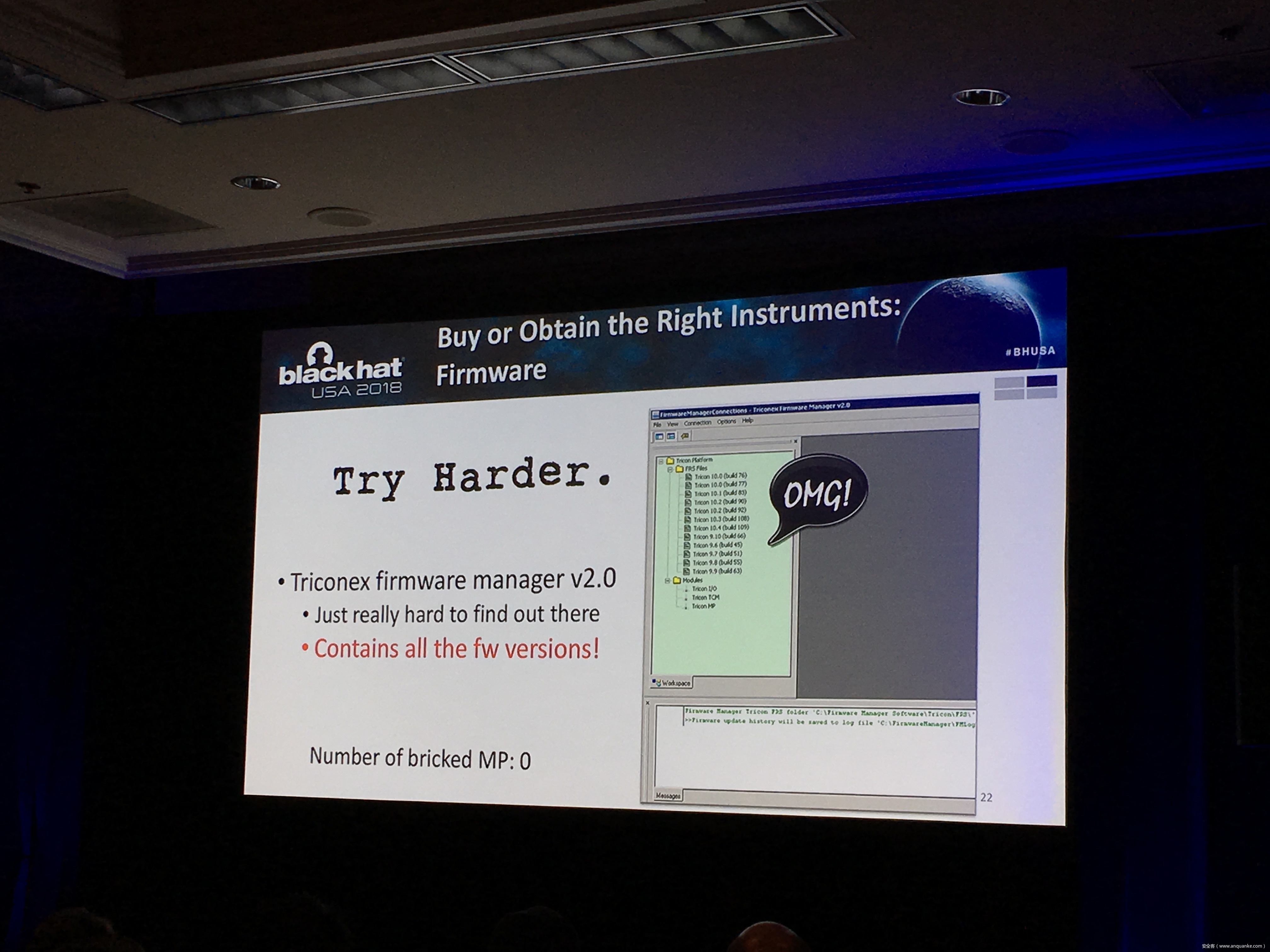

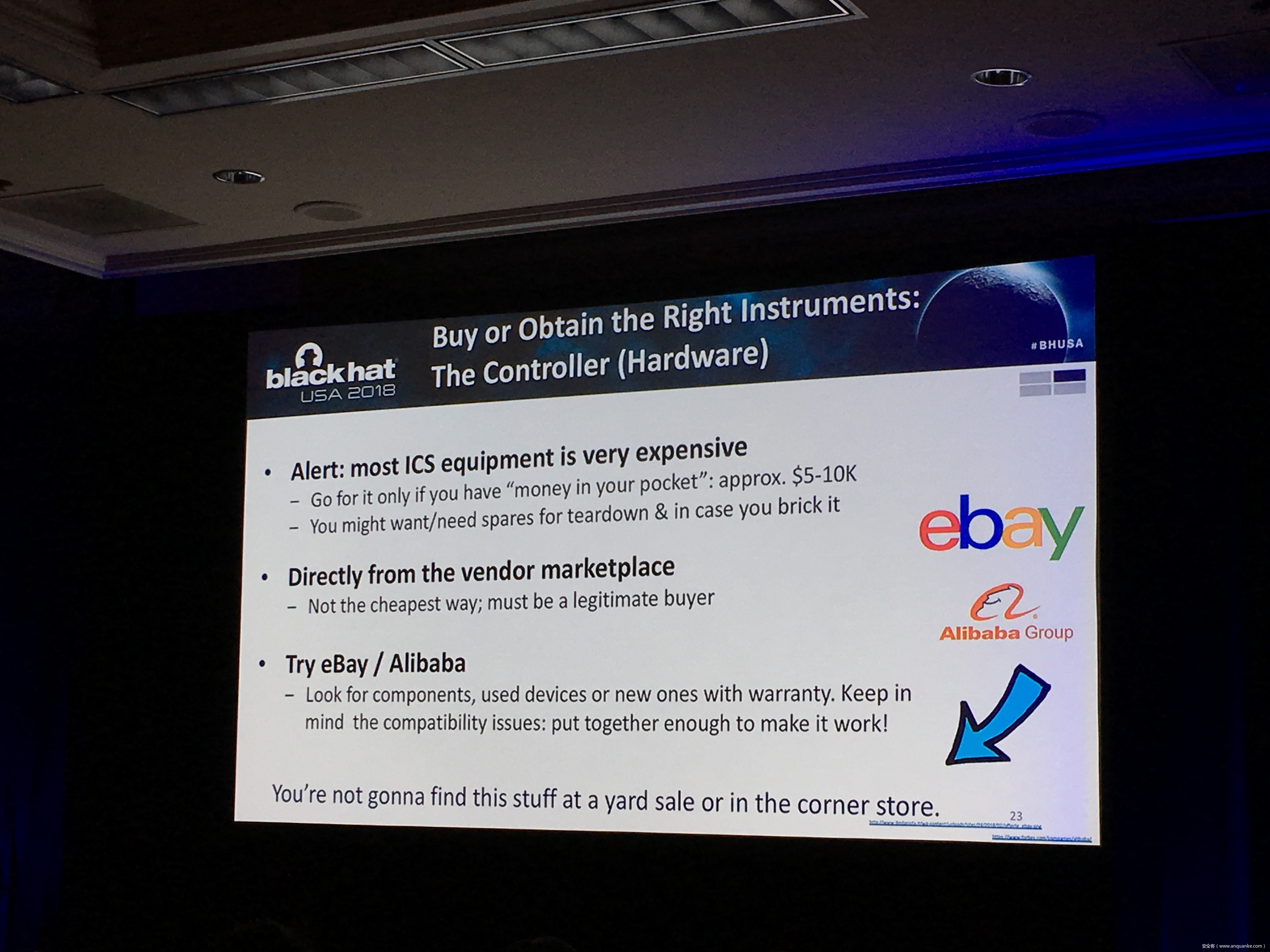

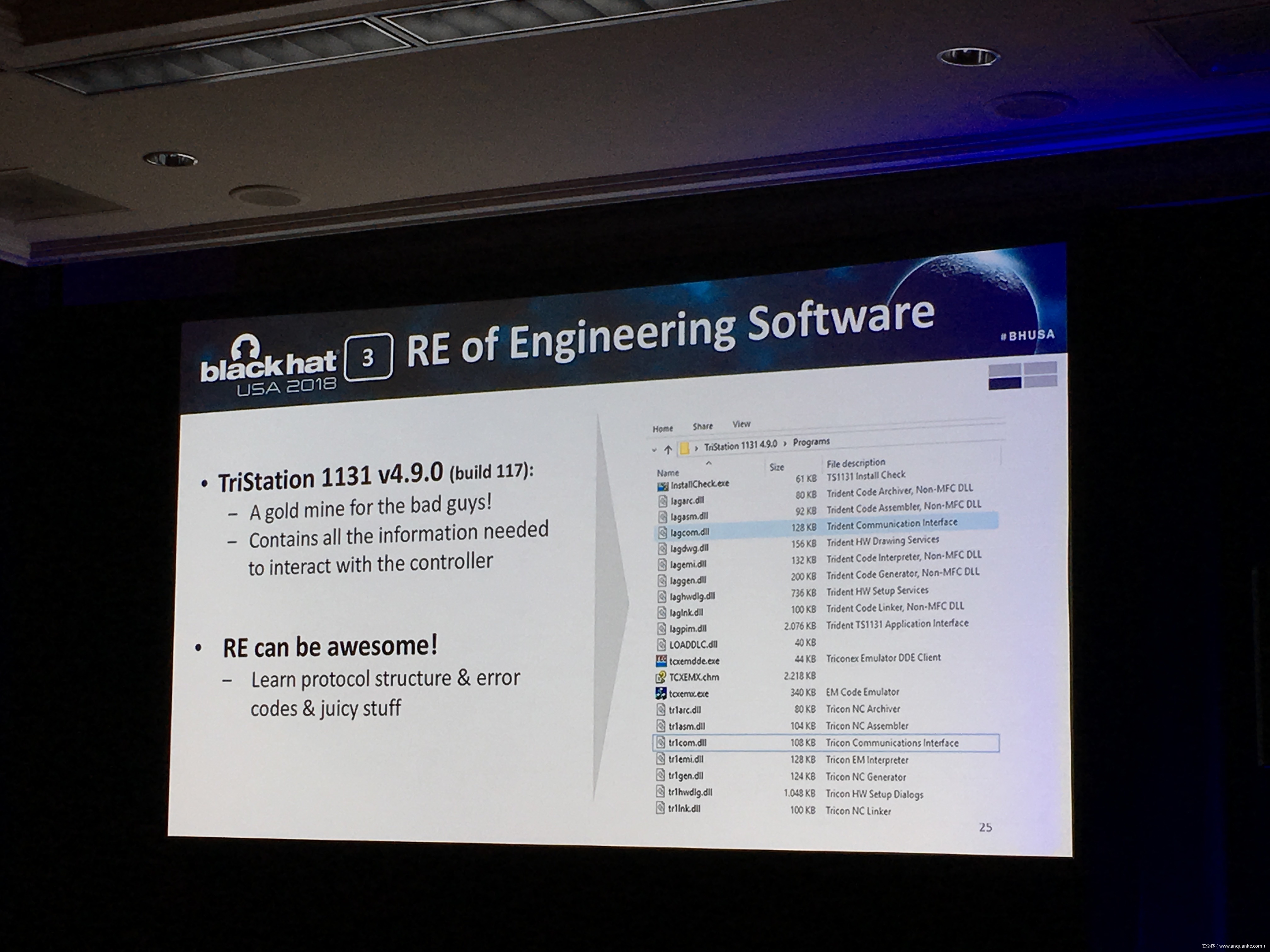

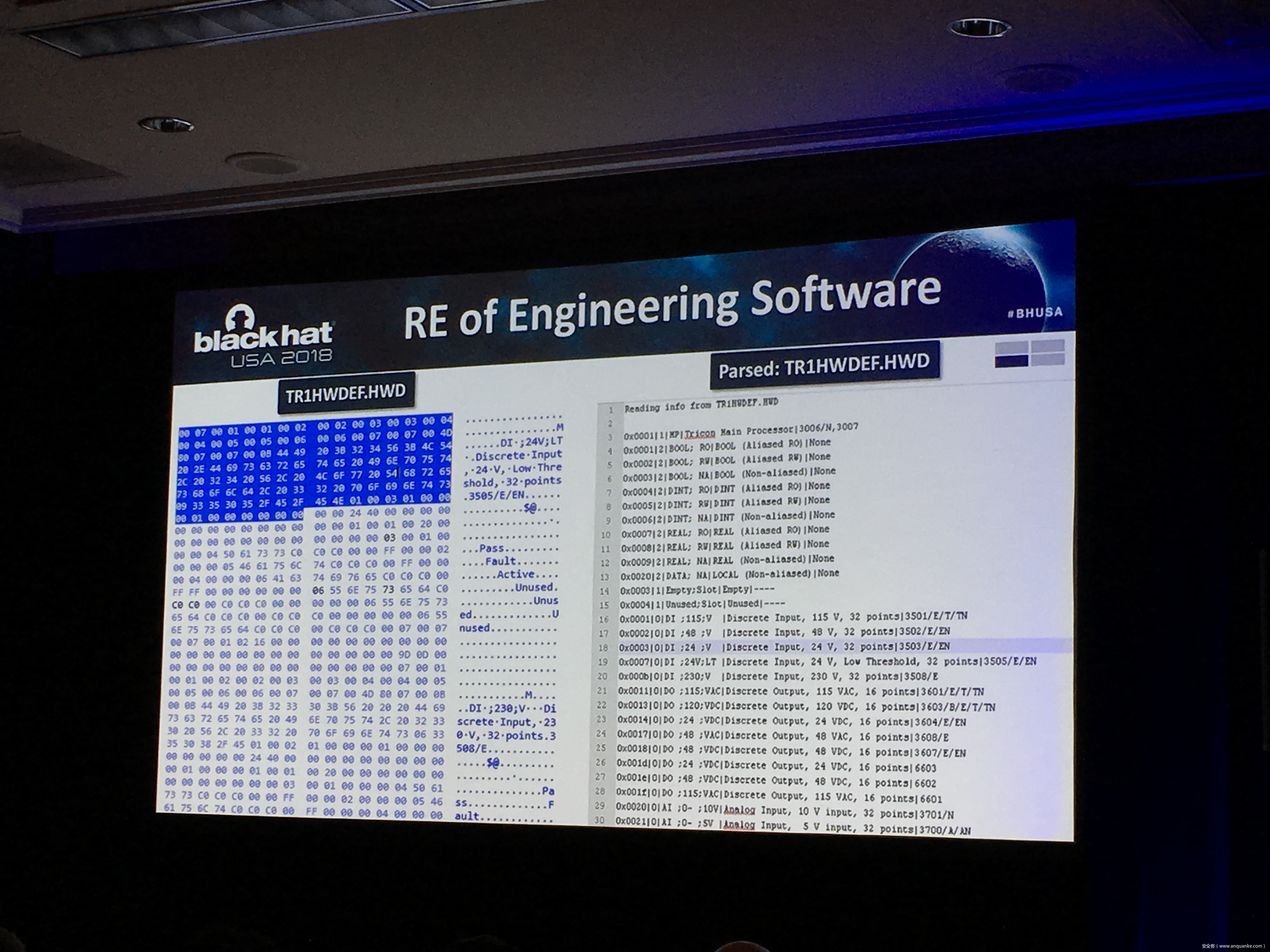

1. 根据我们的经验,分析网络攻击者是如何获取到跟目标设备相关的固件系统及文档的。

2. 从多个方面分析开发类似TRITON这样复杂的嵌入式攻击框架需要哪些资源(时间、金钱或技术等)。

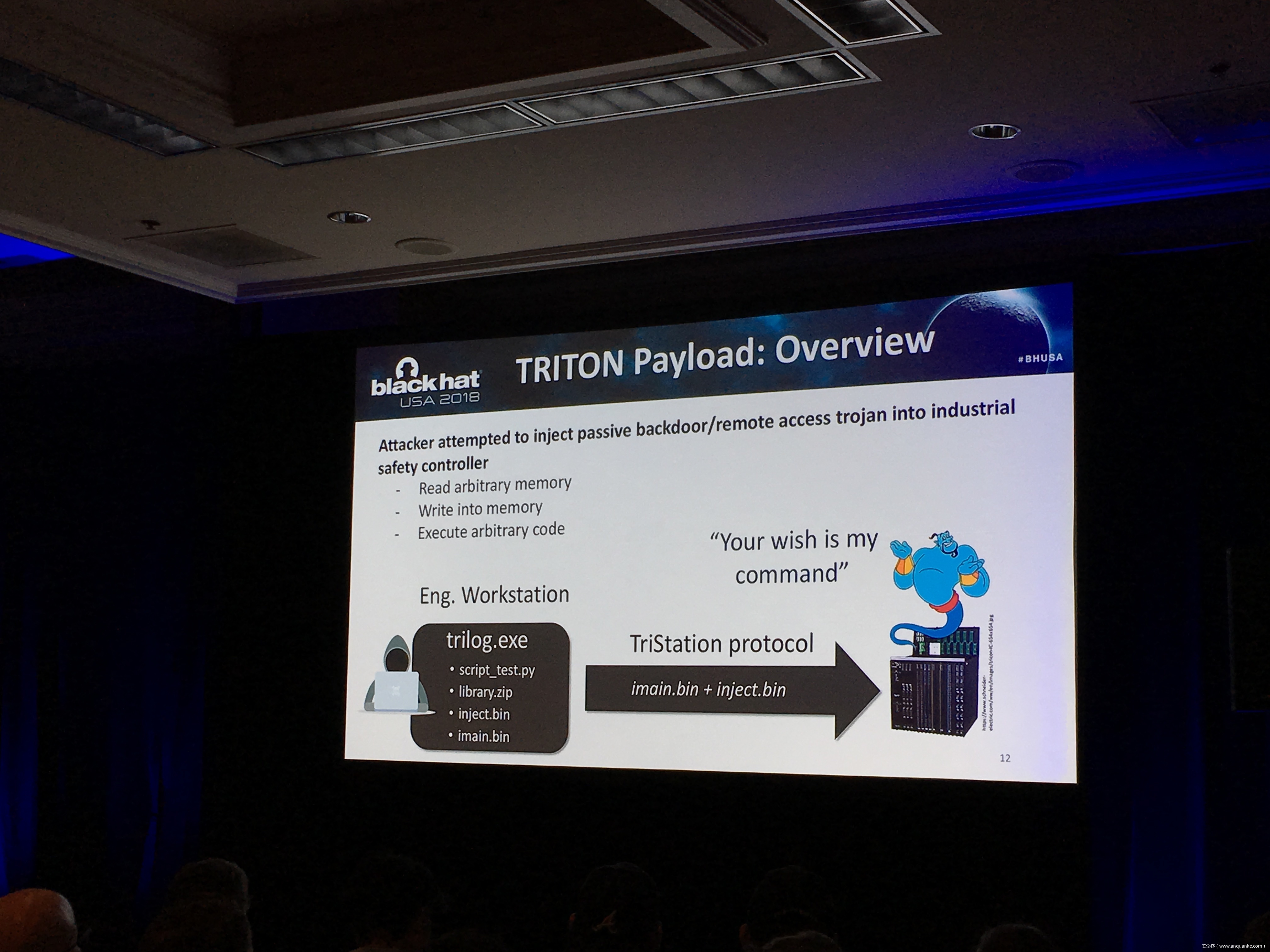

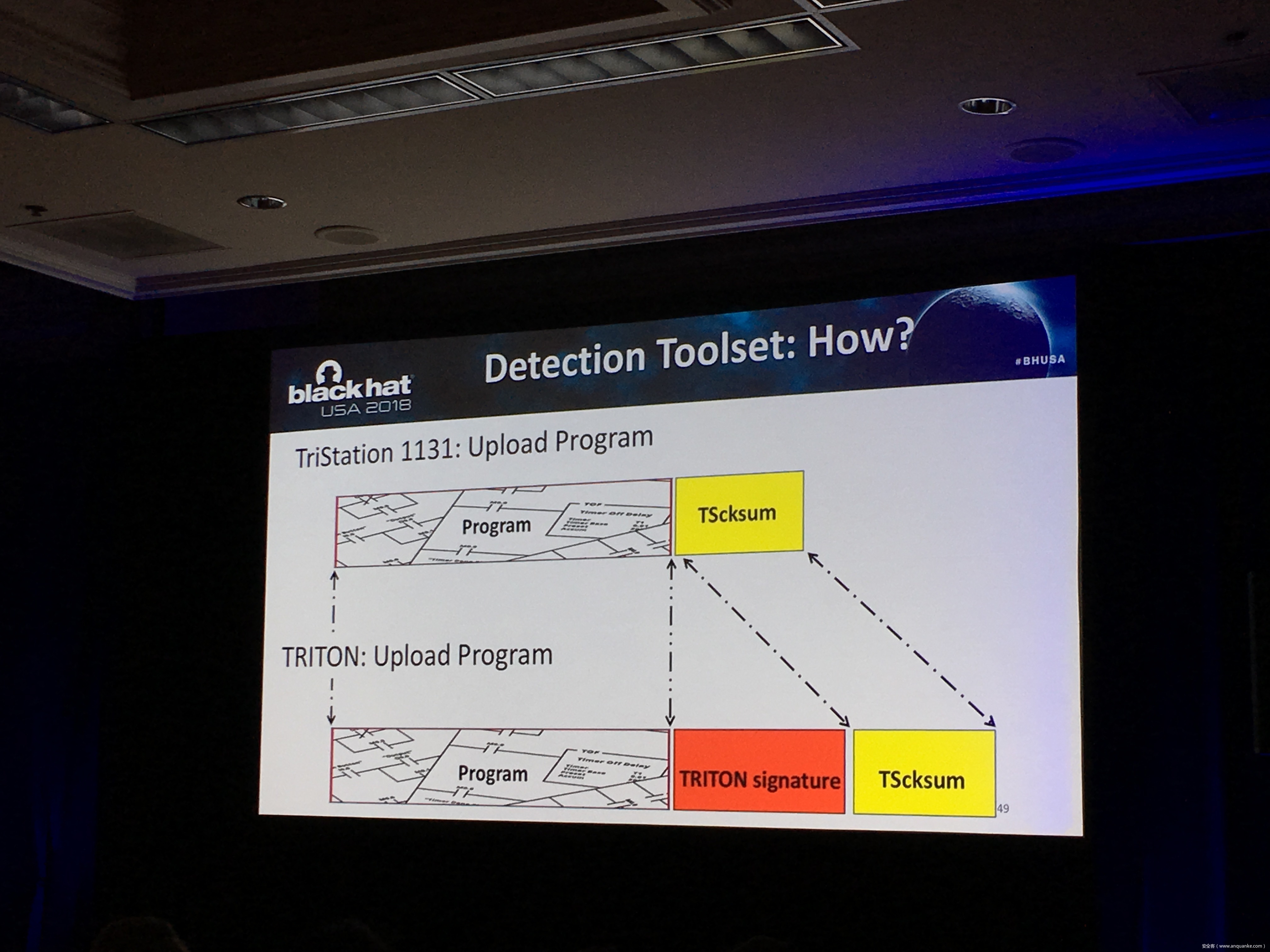

3. 介绍这款恶意软件在施耐德电气Triconex安全保护系统中植入后门时所采用的先进技术,其中涉及到对恶意代码的静态和动态分析。

4. 演示并分析TRITON恶意软件样本在Triconex控制器上的执行过程。

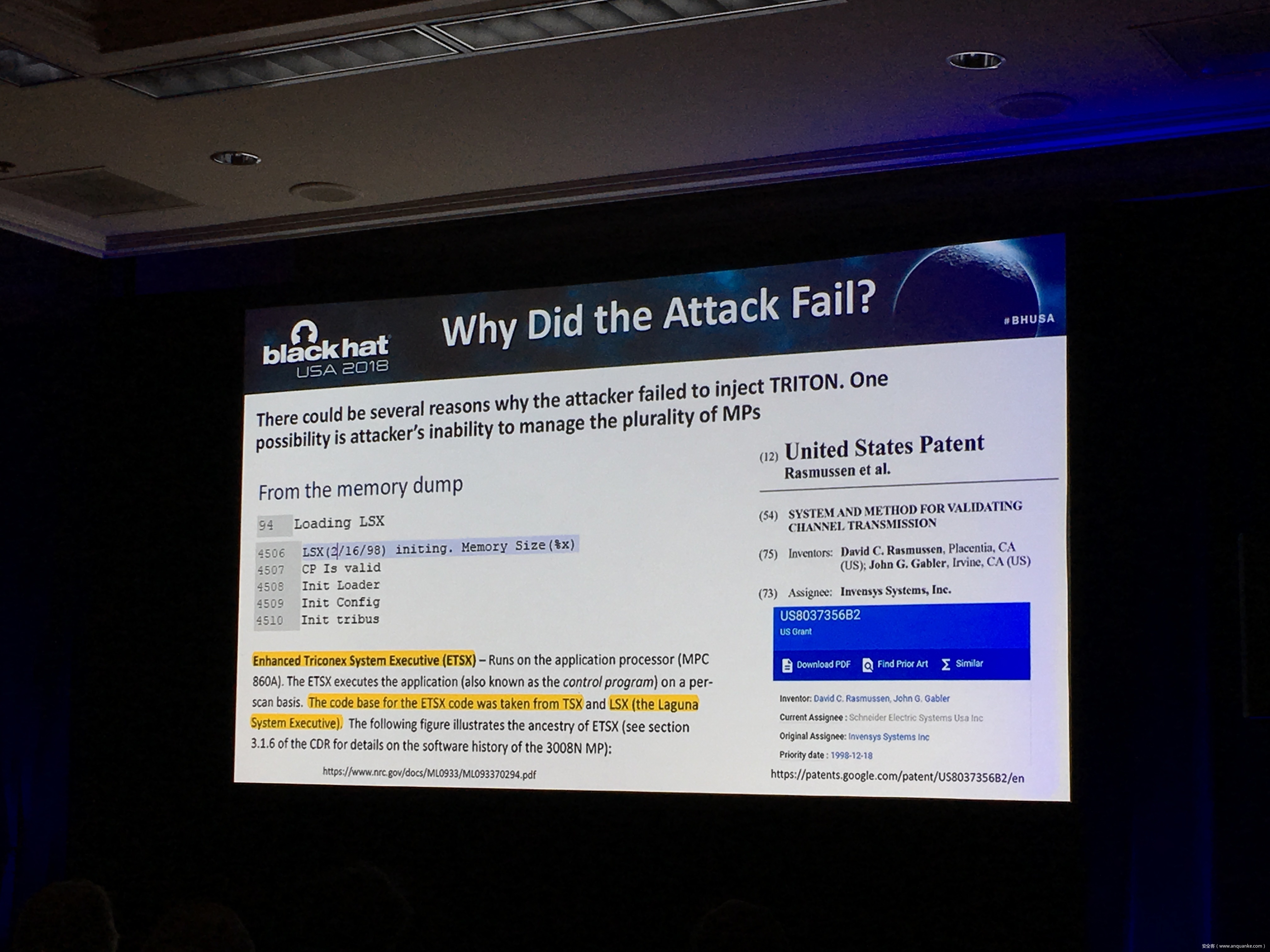

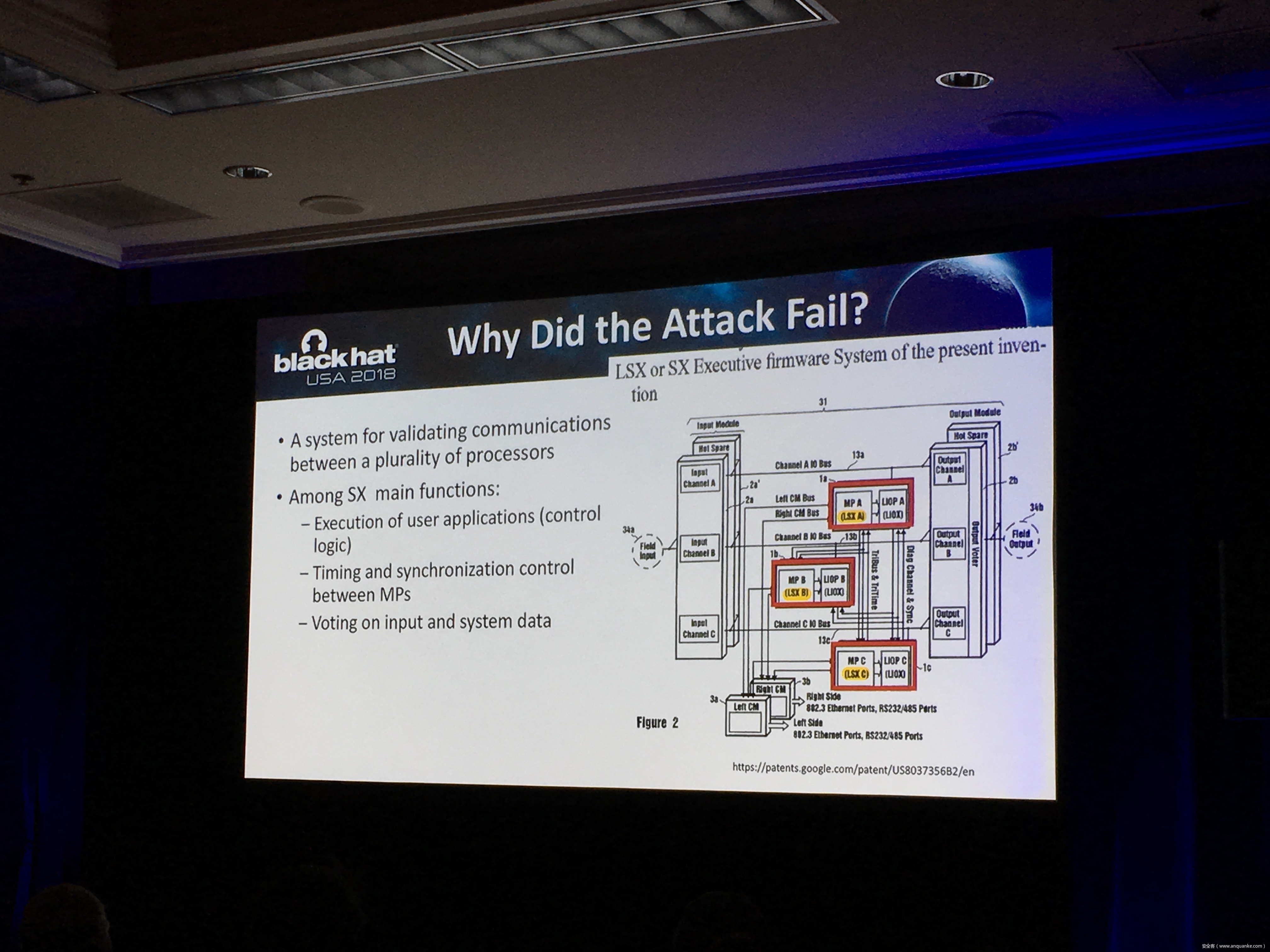

5. 分析攻击者为什么没有成功在目标设备中注入Payload。

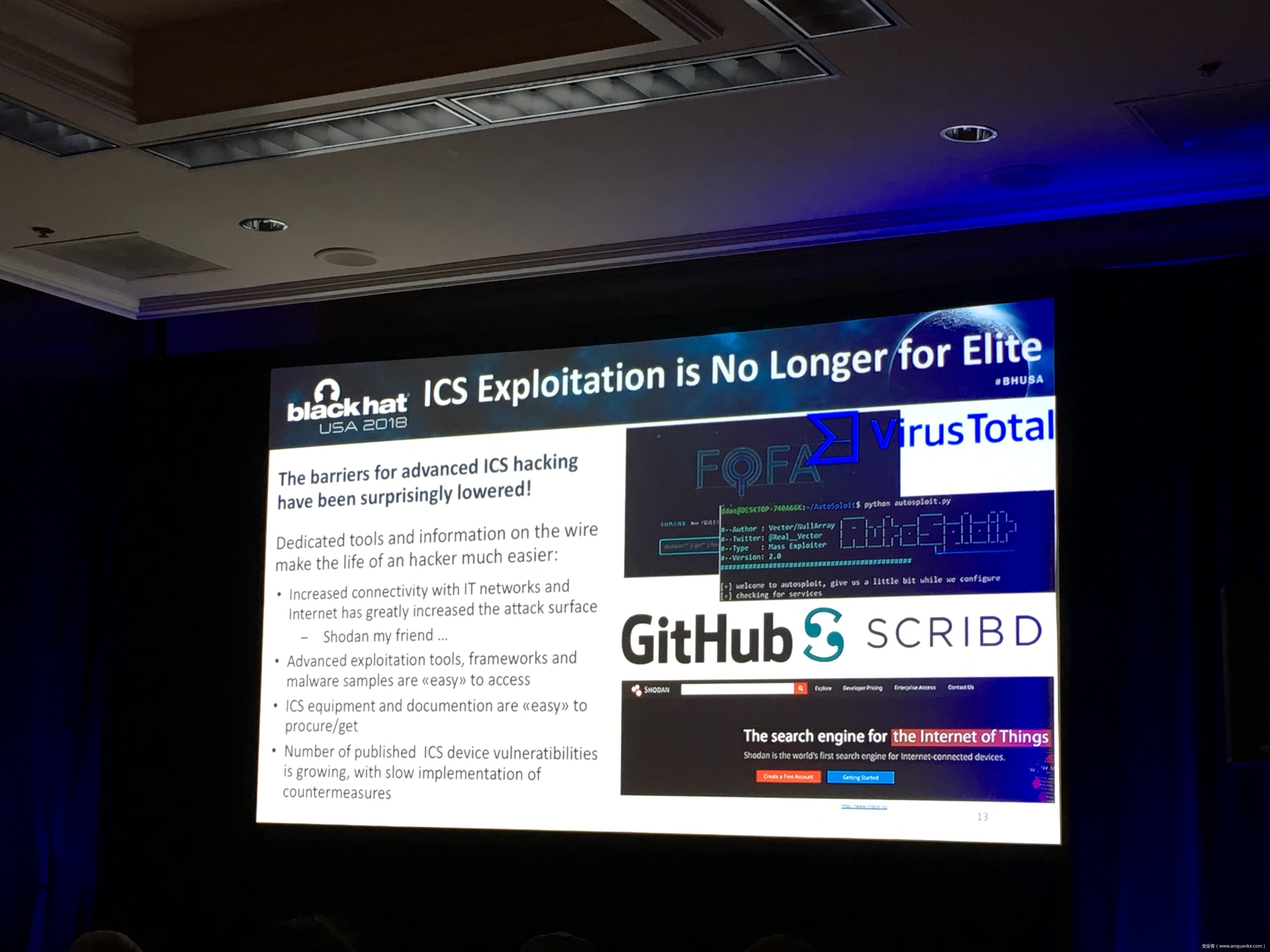

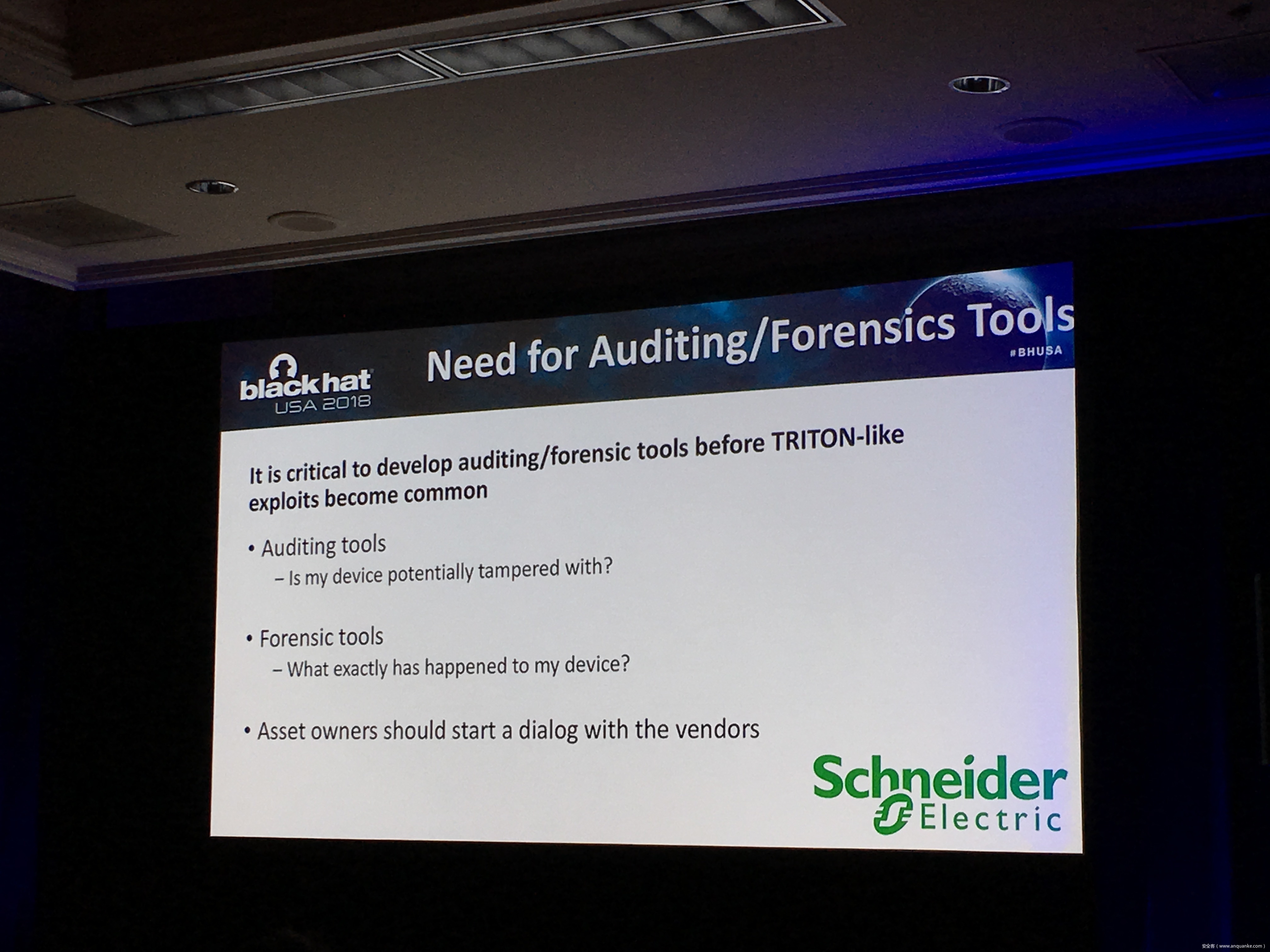

最后,我们将向各大供应商介绍为什么现在迫切需要针对工控系统的设备安全审计工具以及取证工具。这些工具必须在TRITON攻击演变成大规模网络攻击之前设计并部署到各大关键基础设施之中,现在就是我们展开这部分工作的时候了。黑客领域是一个高速发展的领域,一旦某种攻击技术的可用性达到了攻击者的要求,他们每个人都会跃跃欲试。

在此次演讲过程中,我们将给大家提供关于工业控制系统安全的全方位见解,并介绍迄今为止针对工业控制系统的最复杂的一种攻击模型,然后讨论我们应该如何检测和发现这种攻击。我们的演讲内容,对于寻求关键基础设施保护方案的用户来说,是非常重要的。

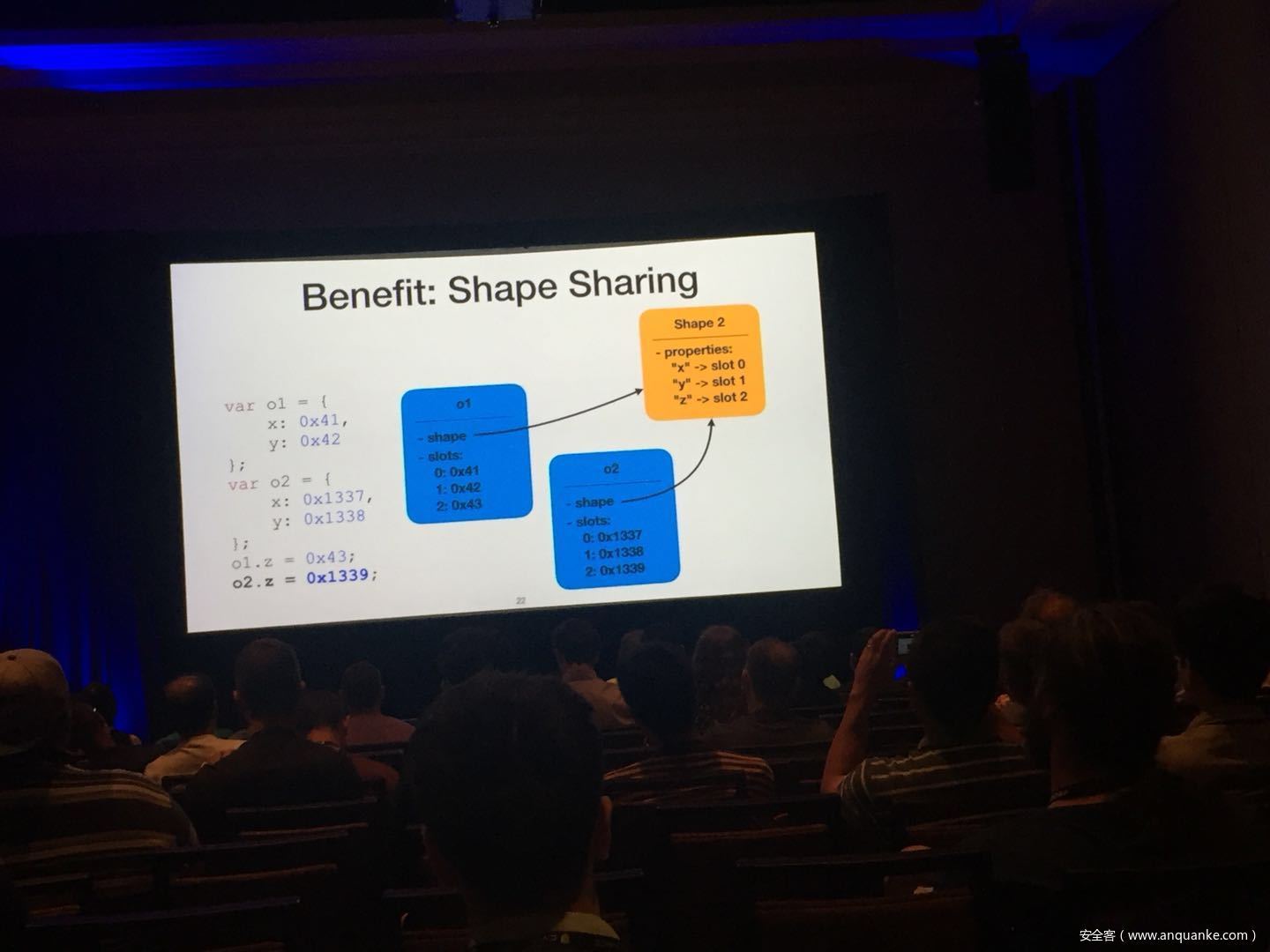

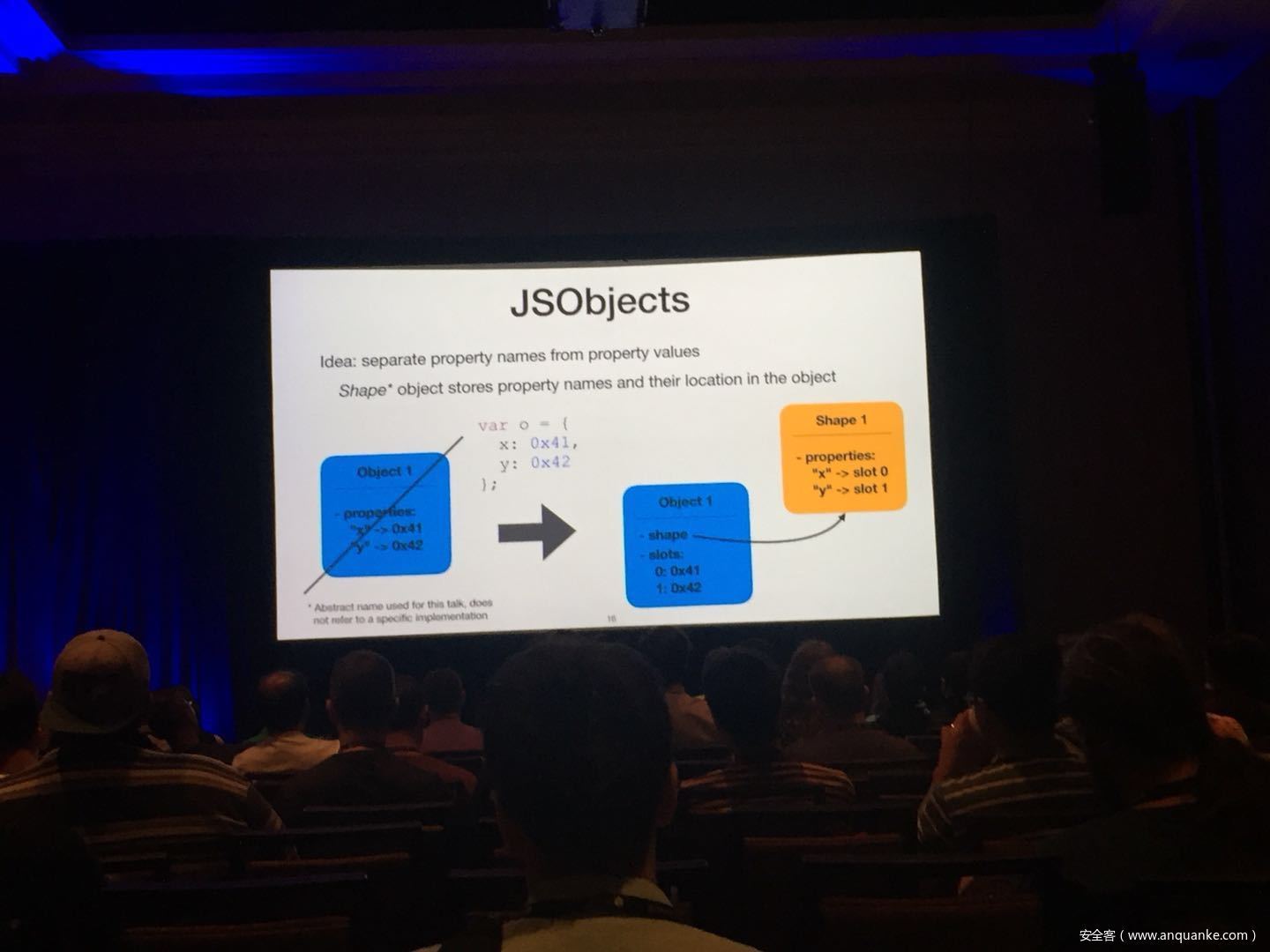

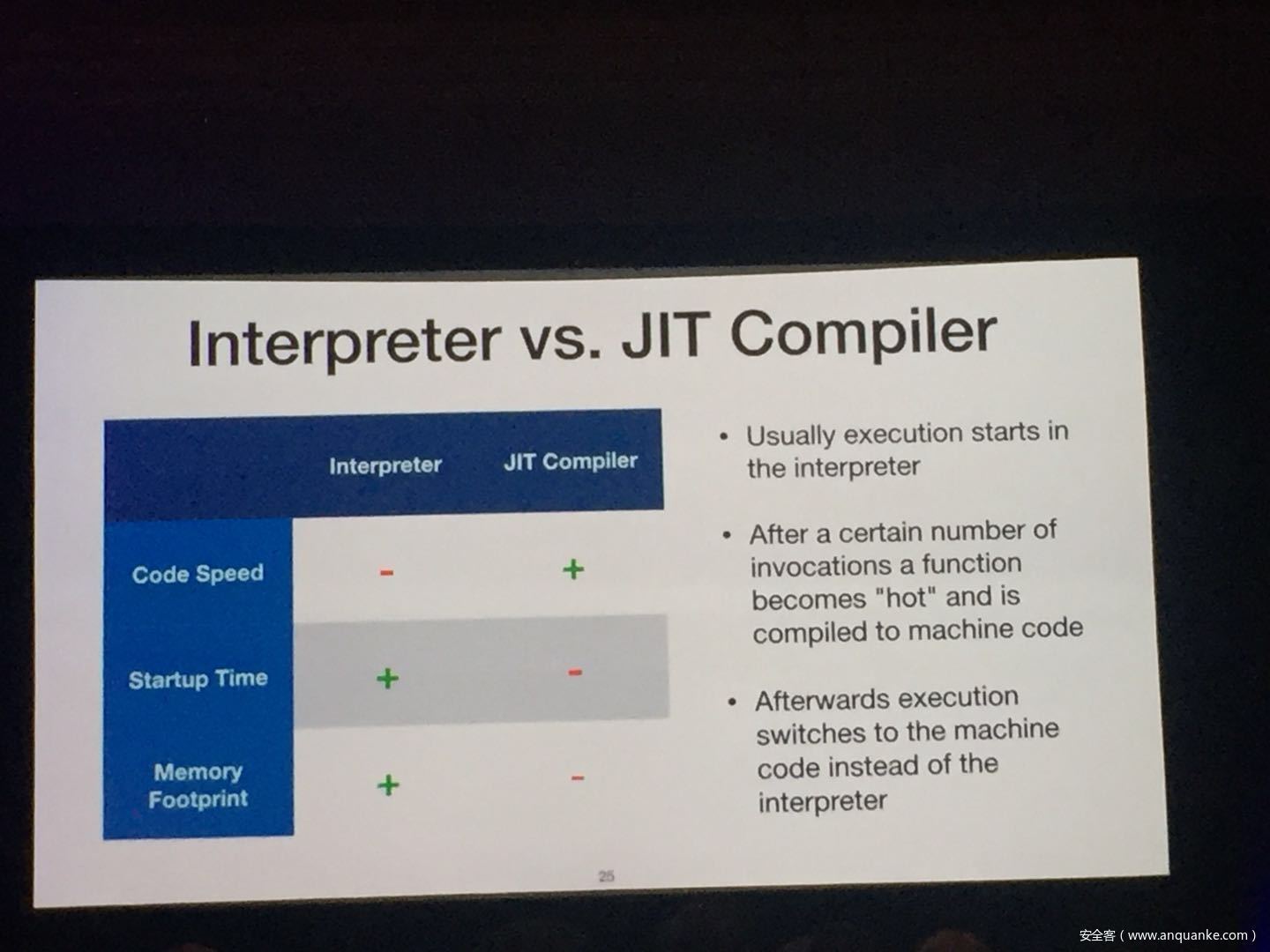

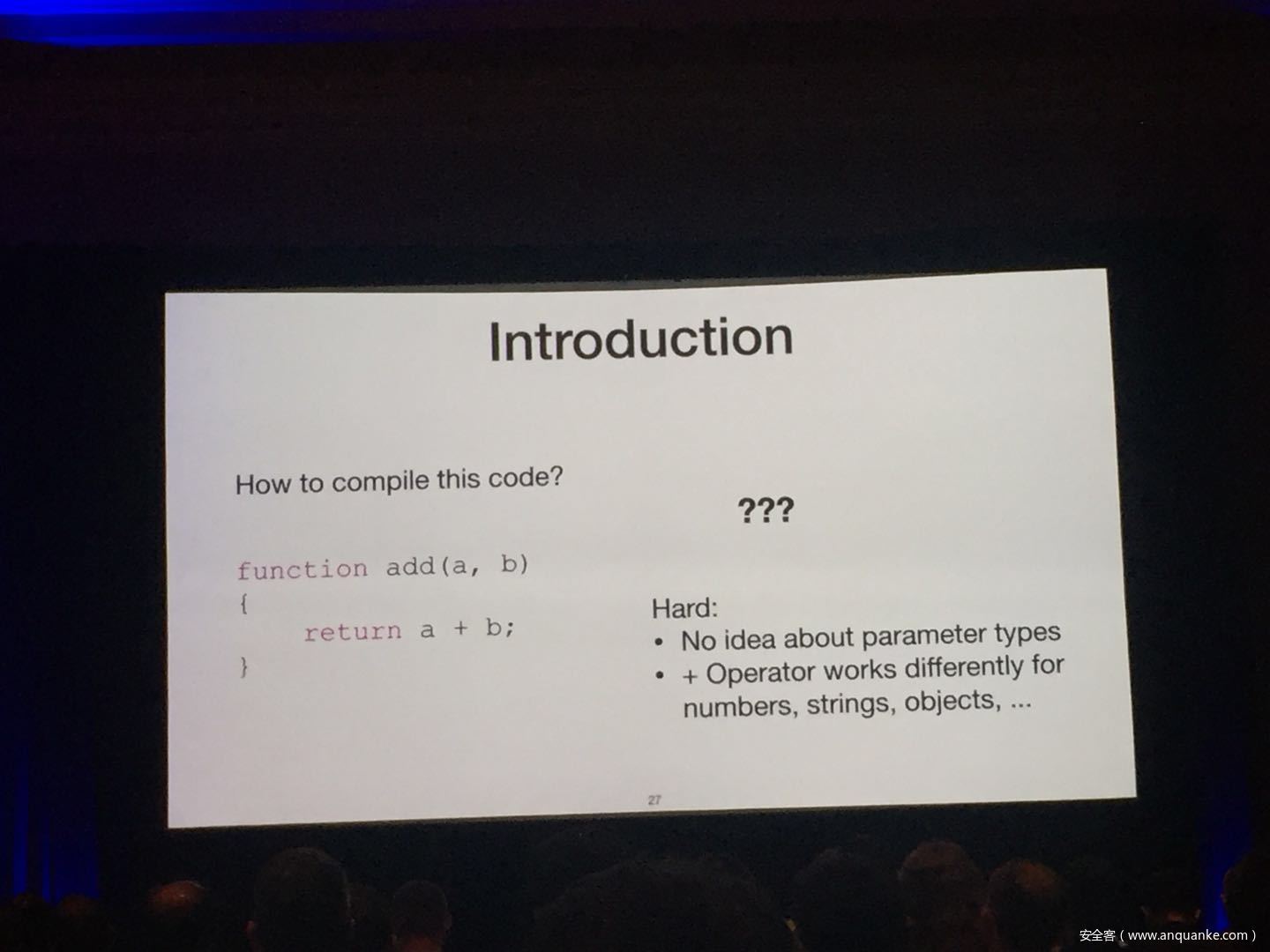

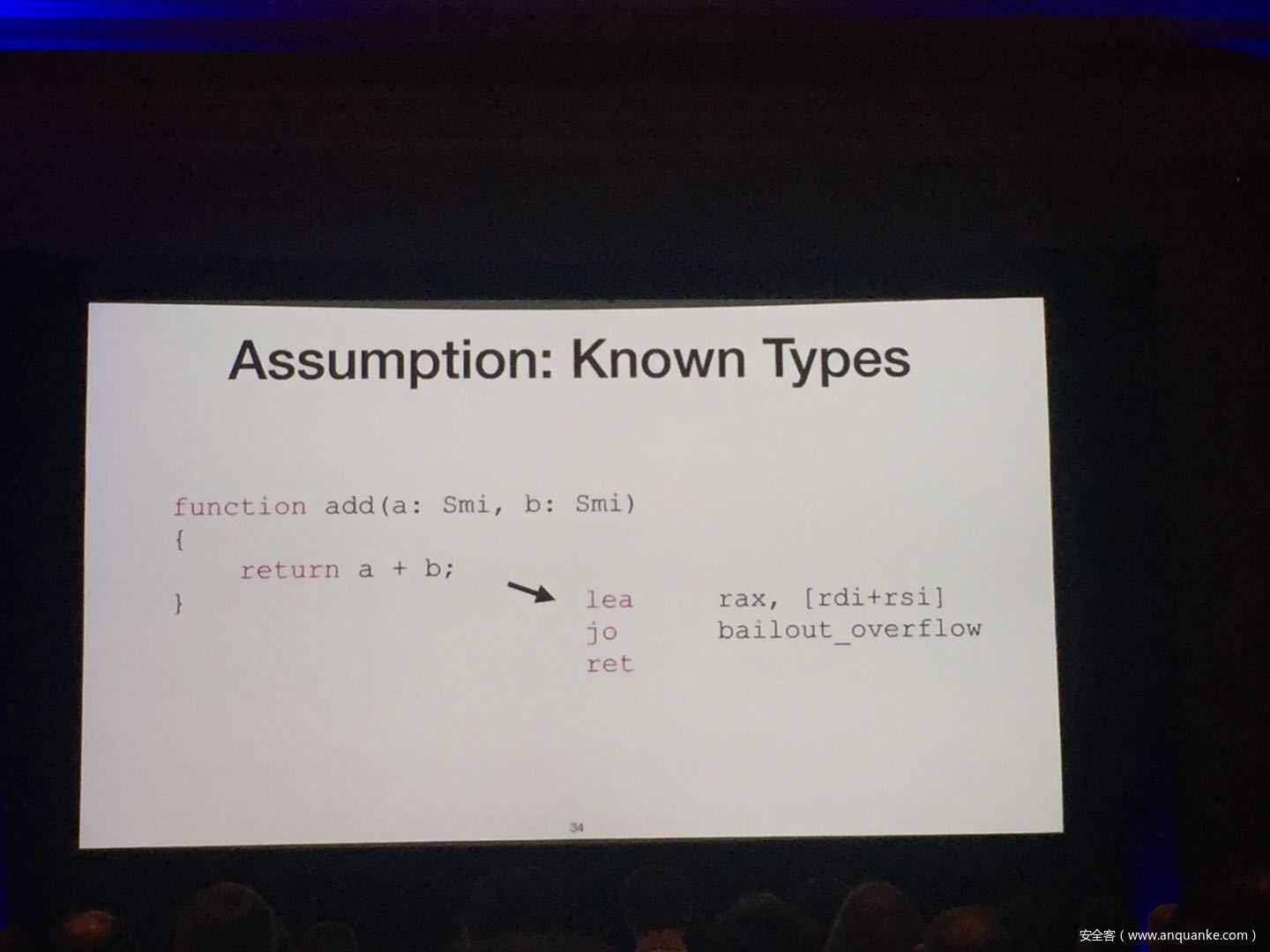

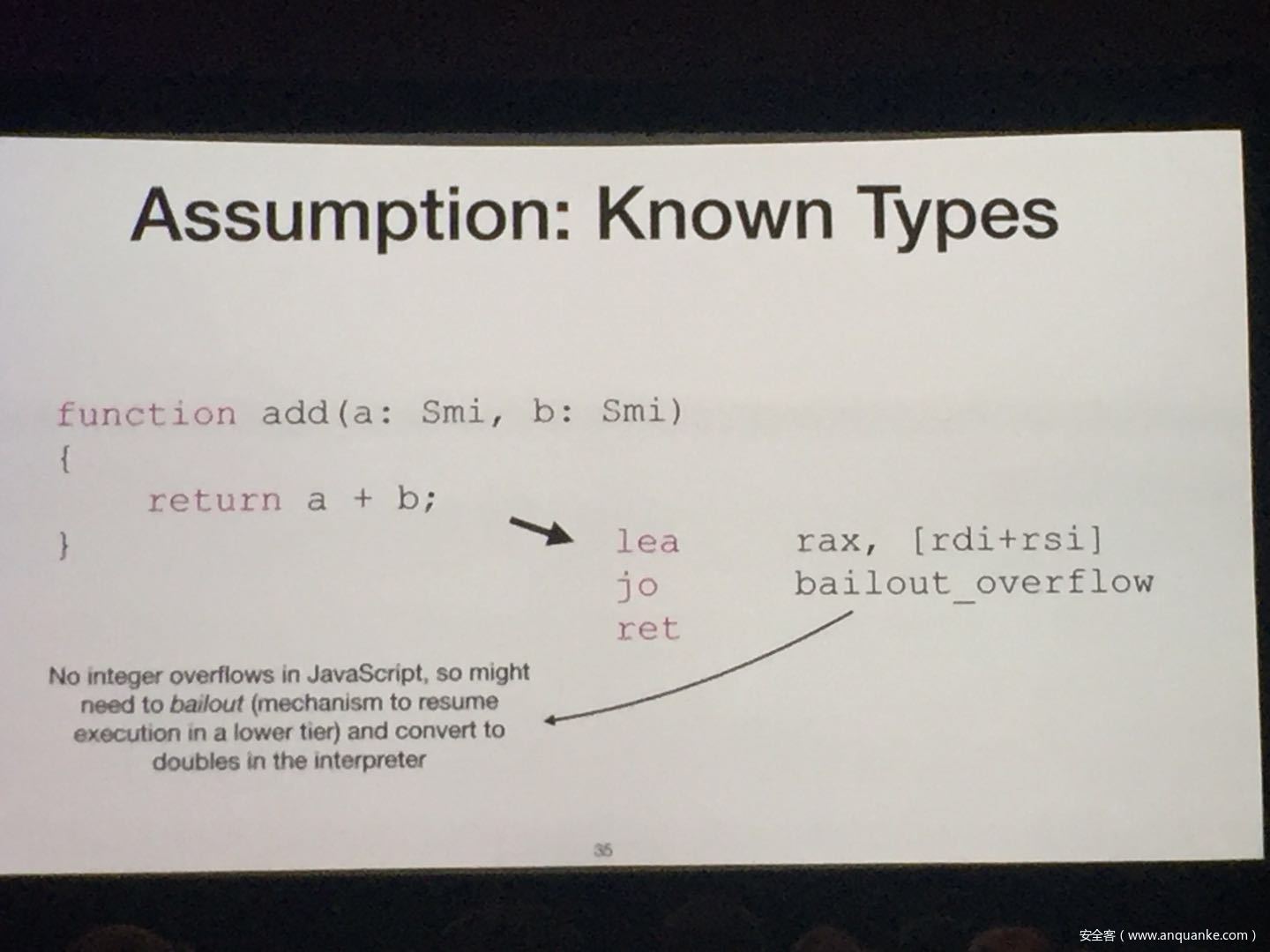

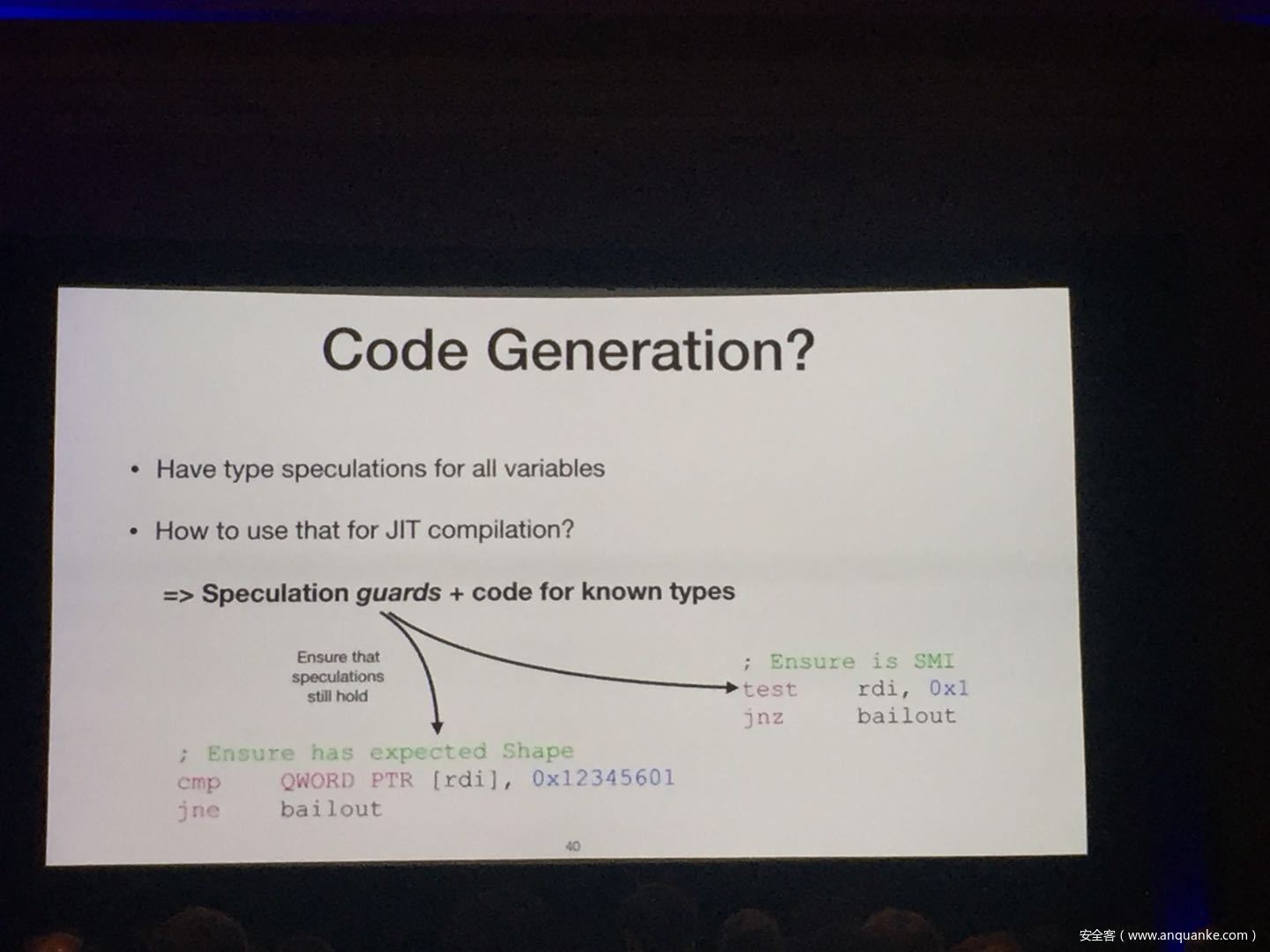

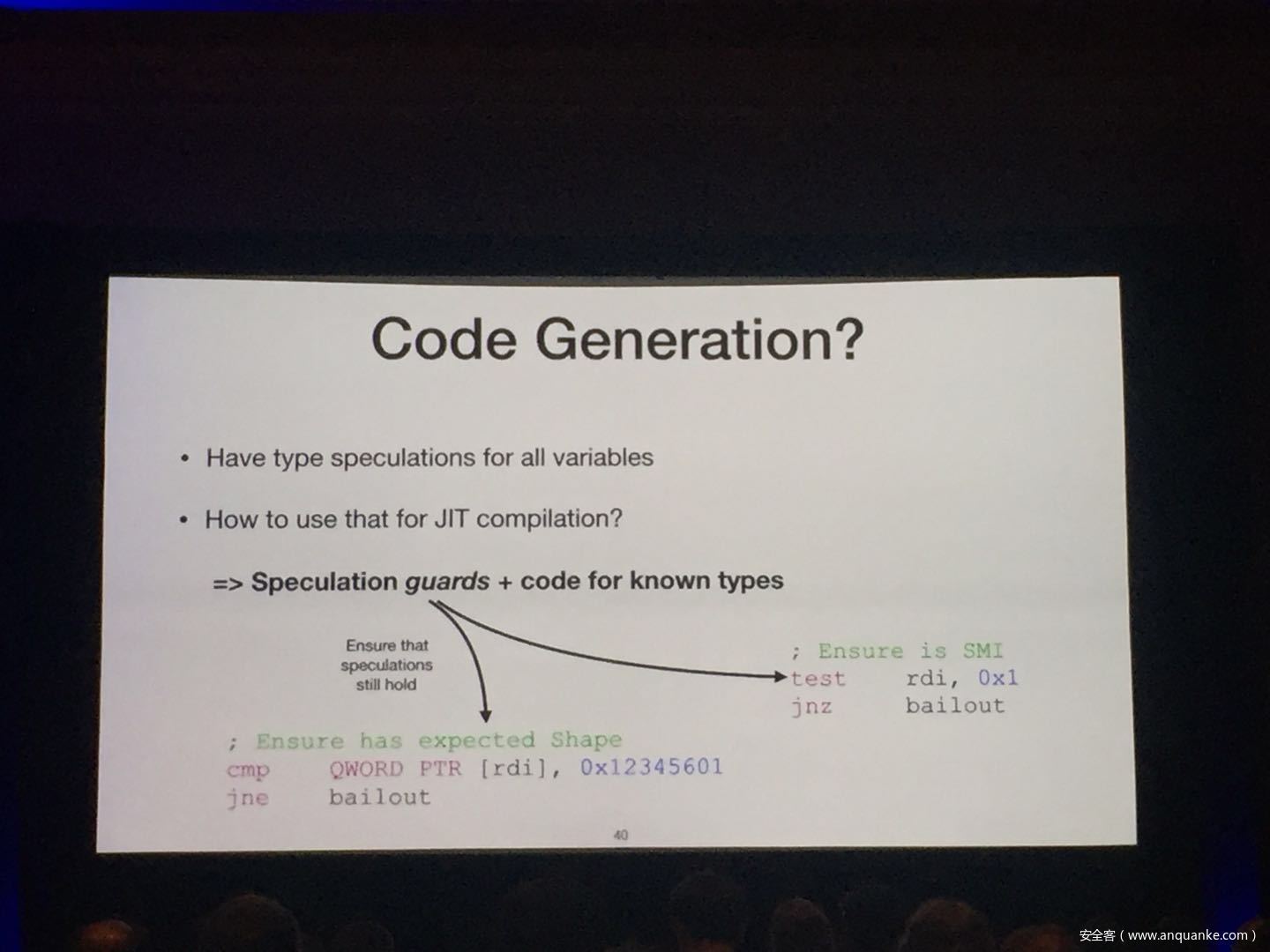

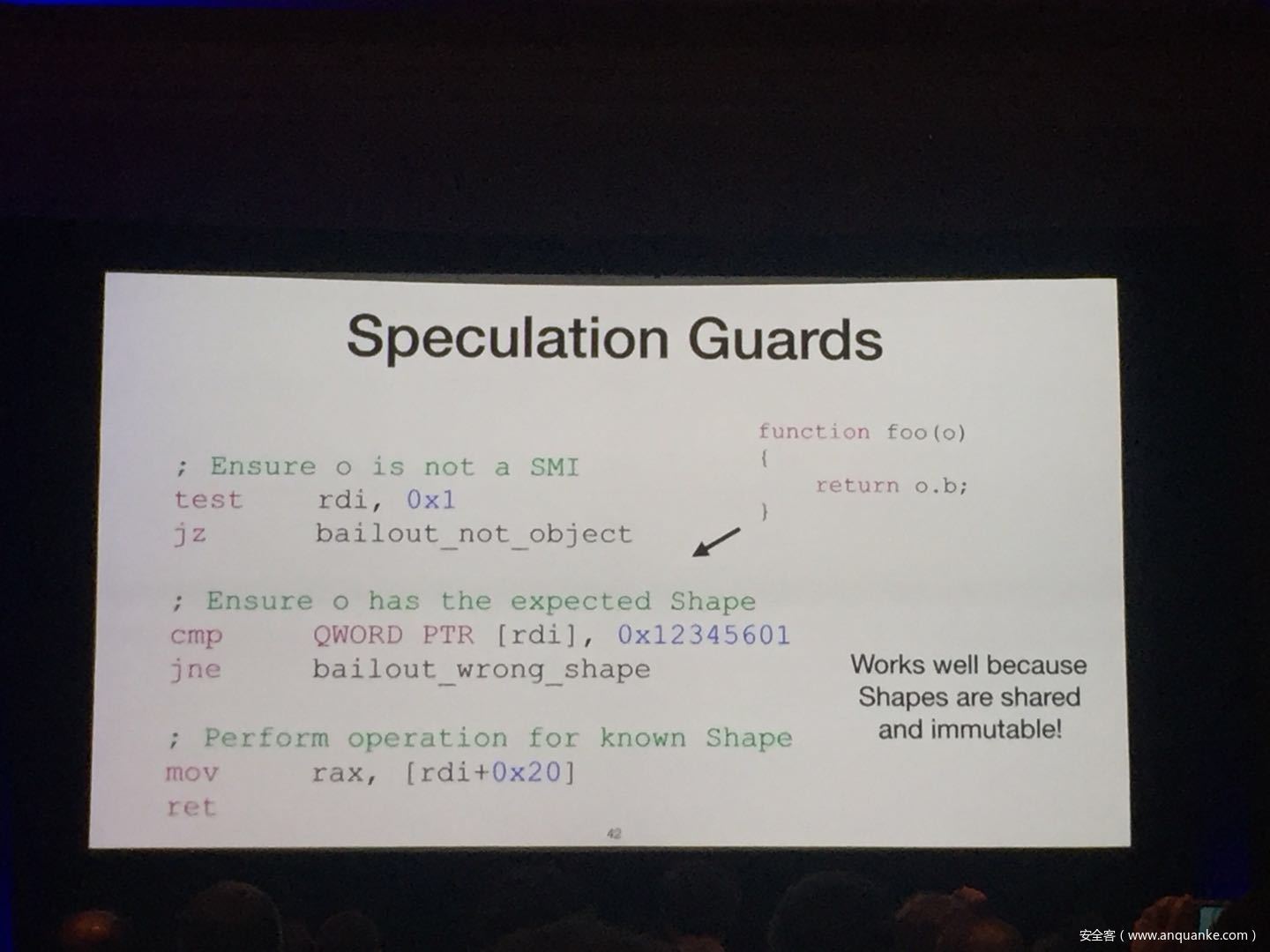

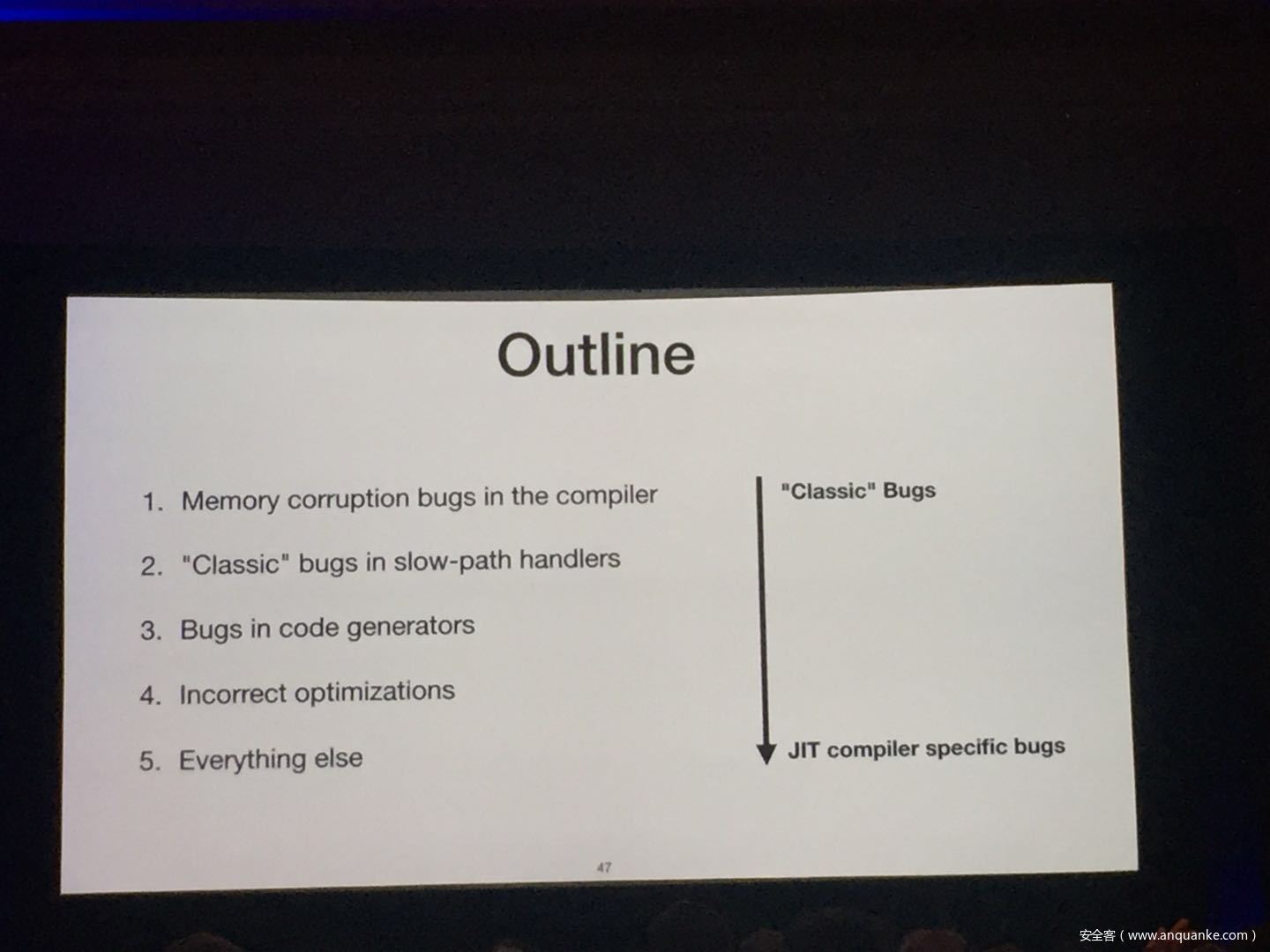

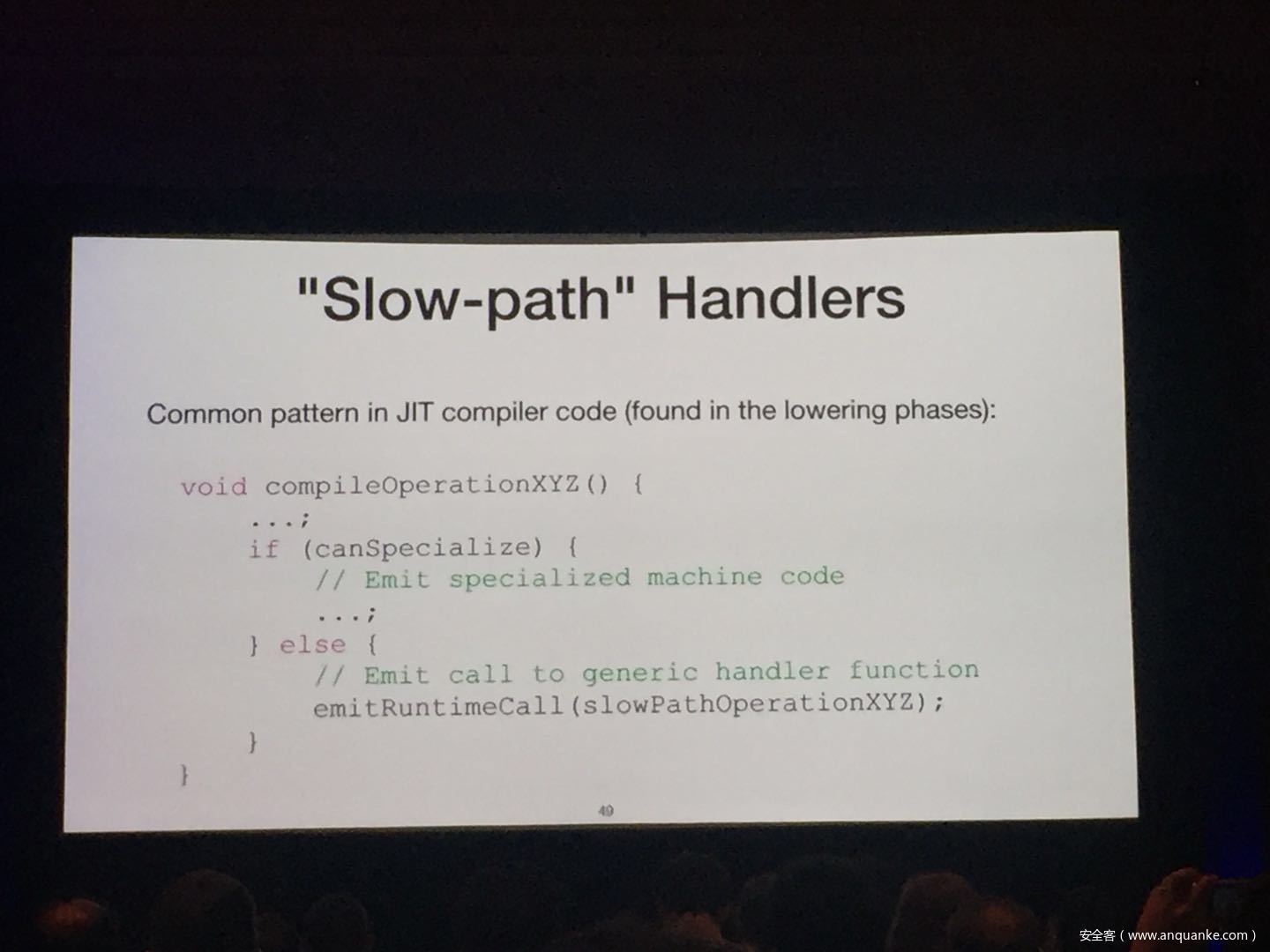

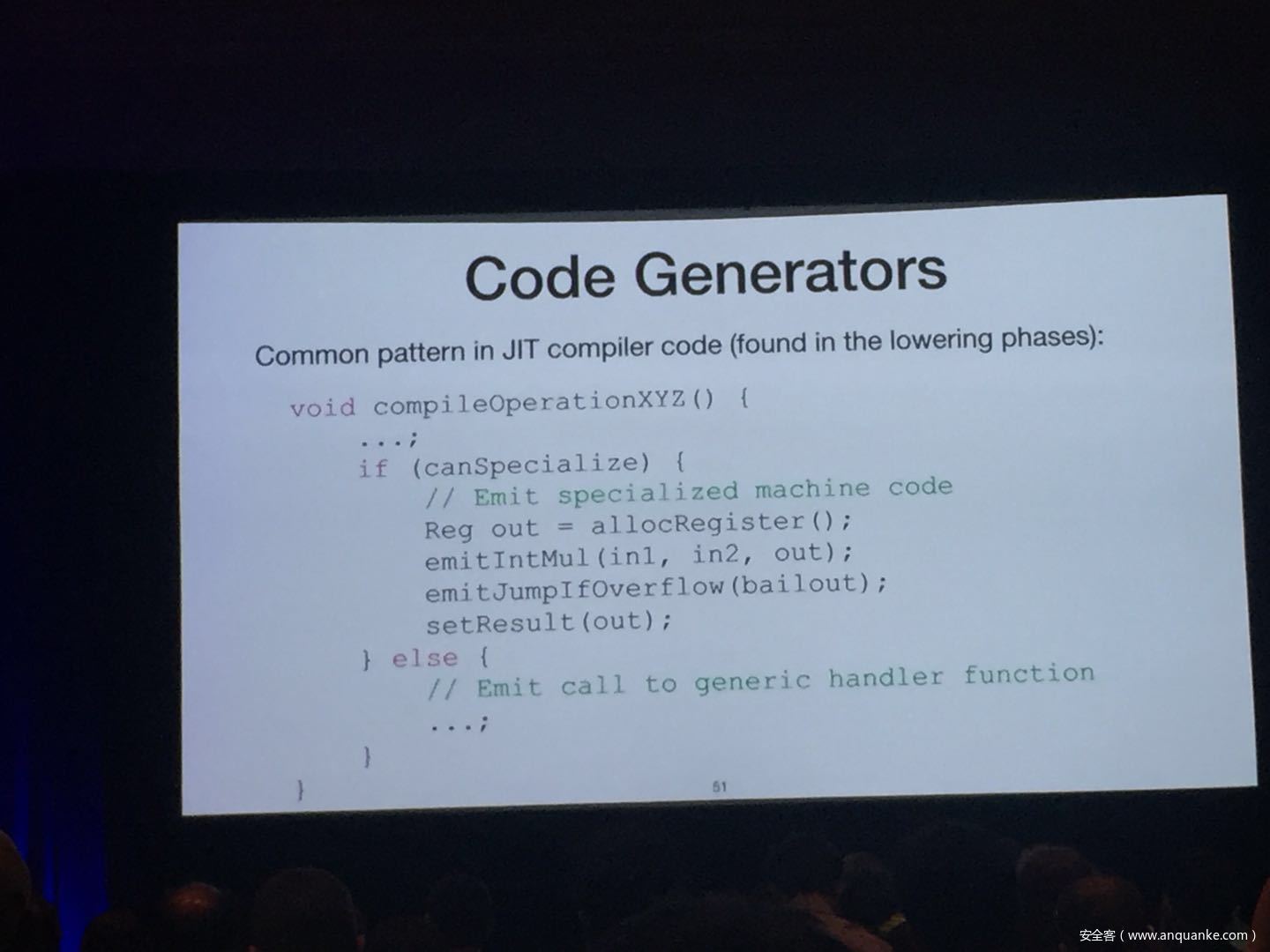

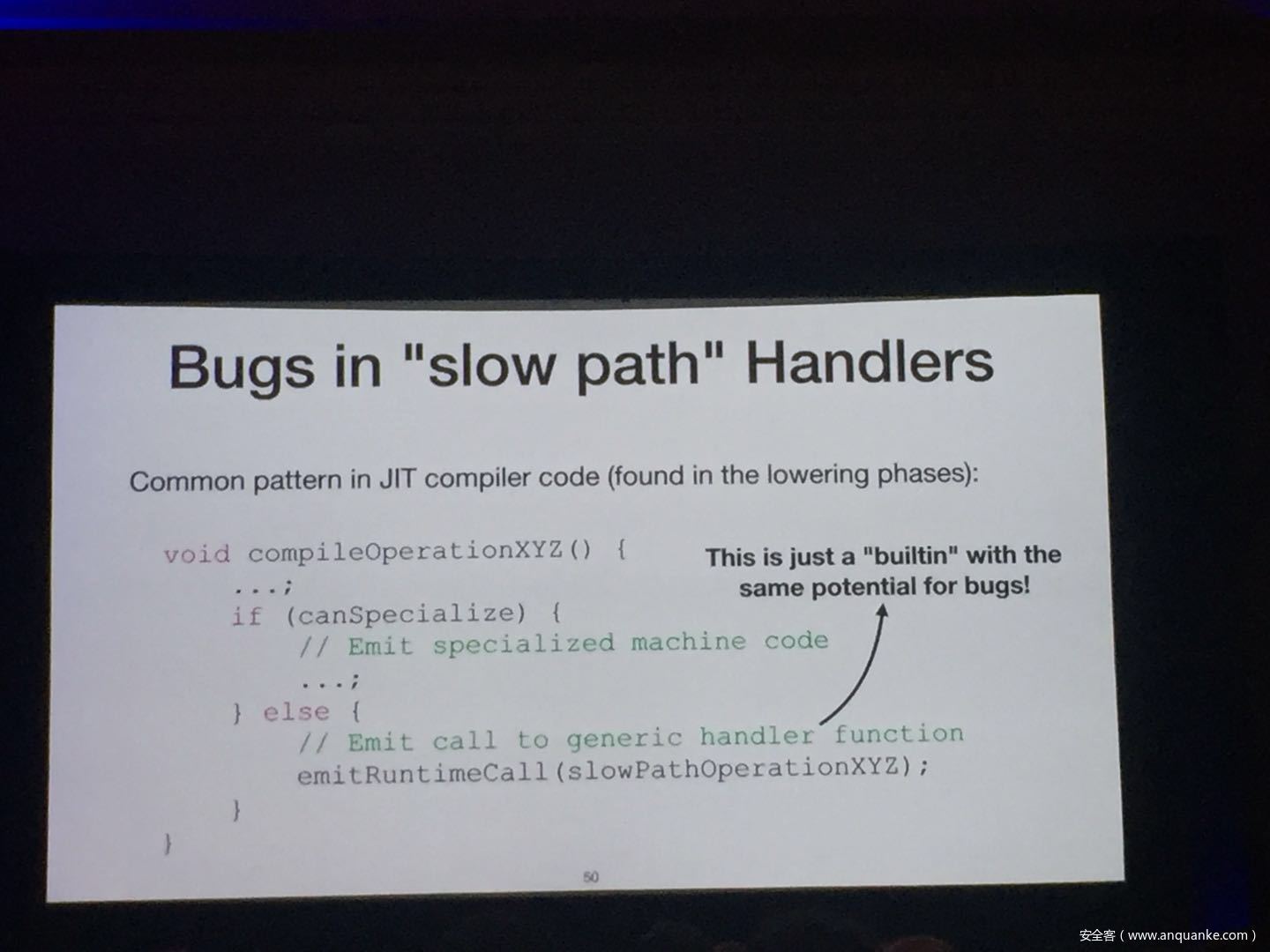

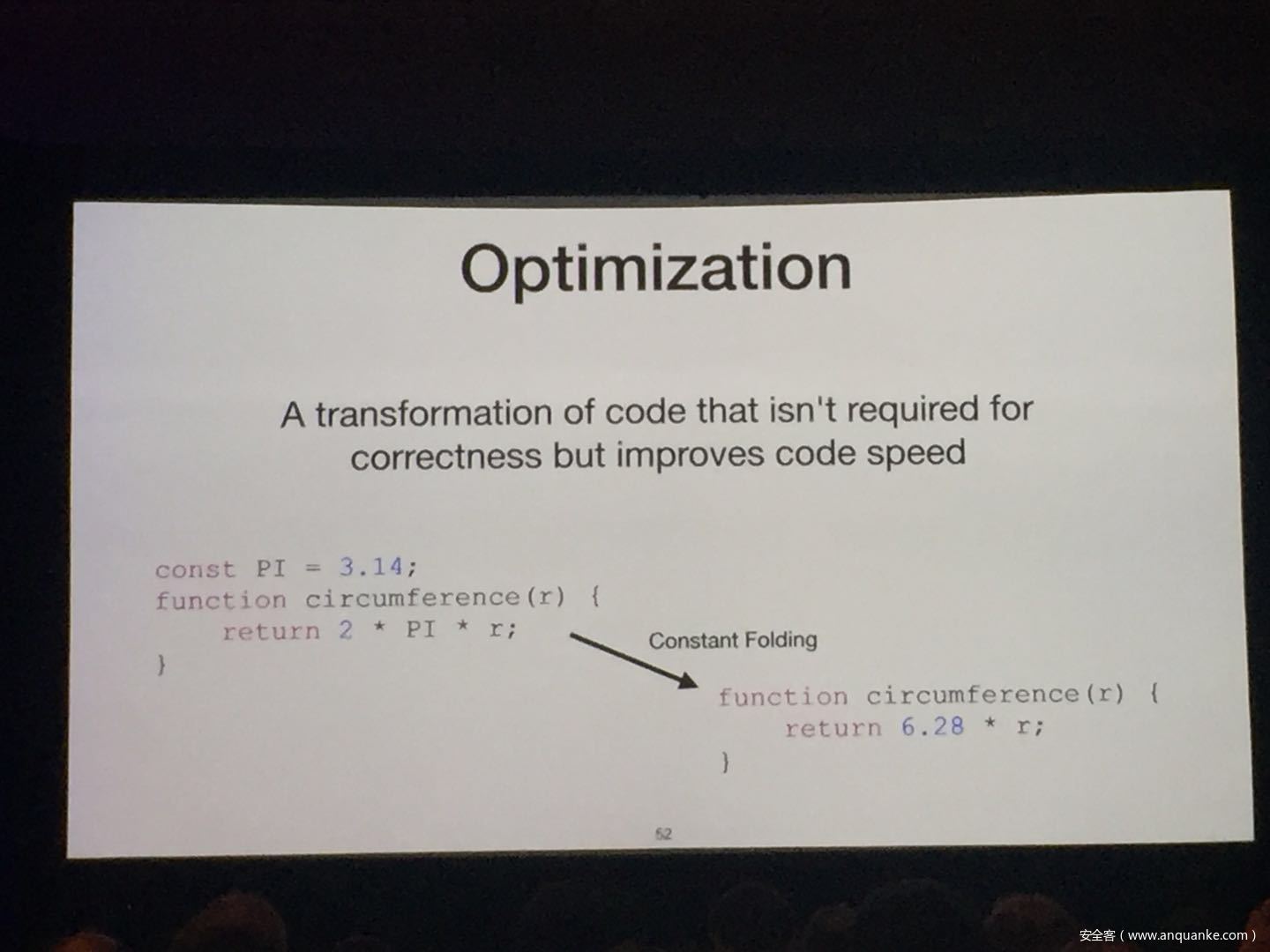

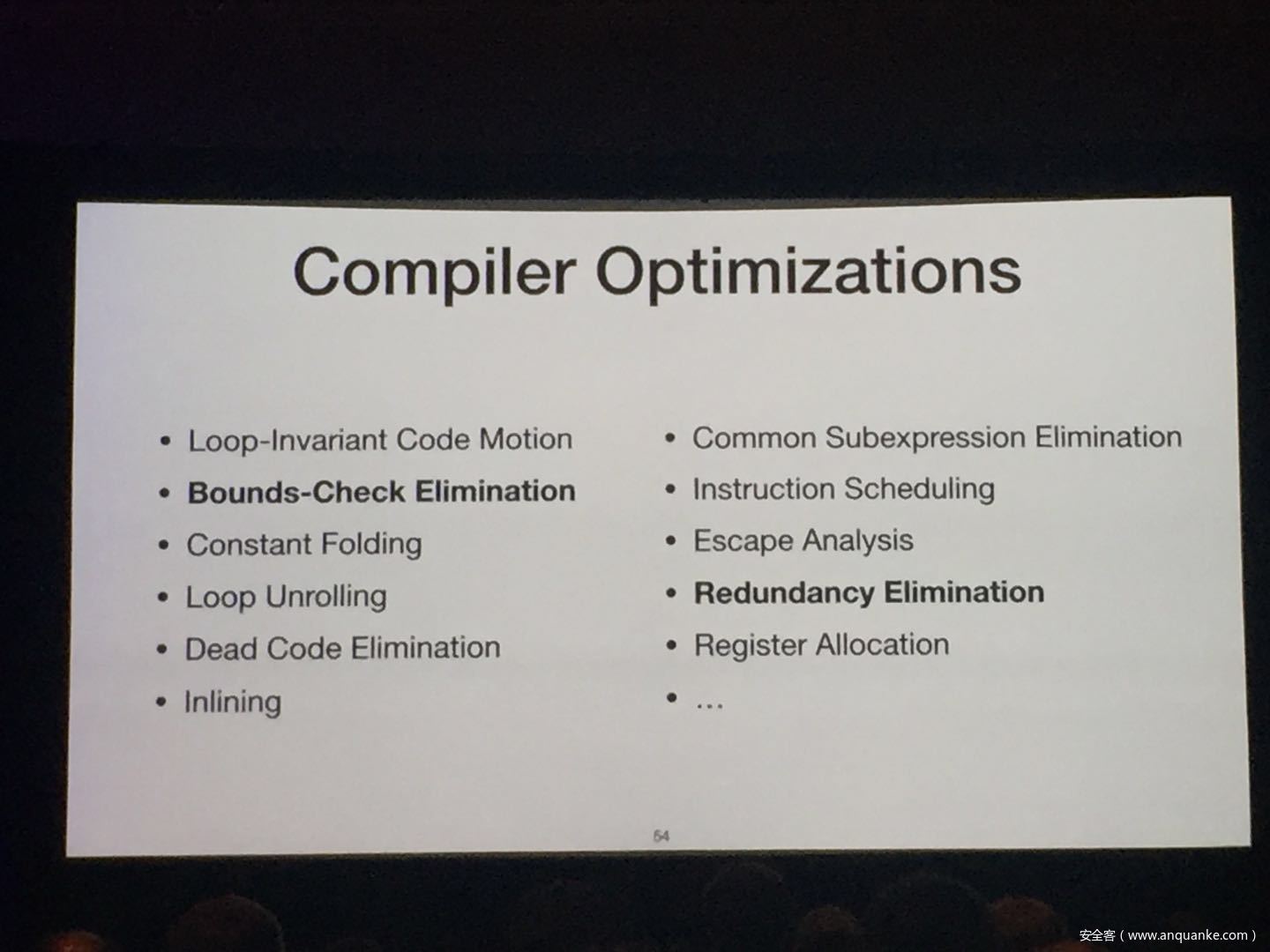

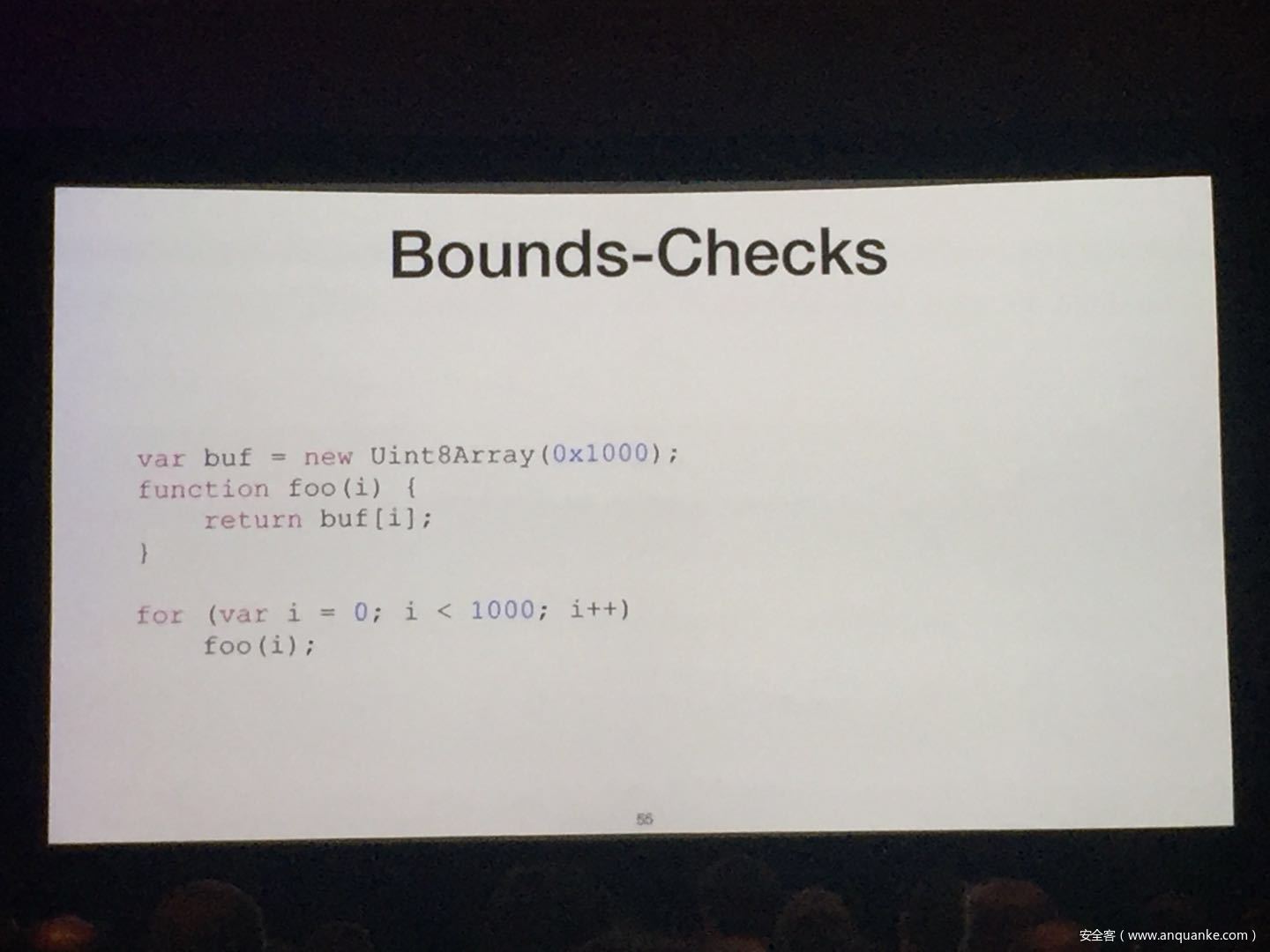

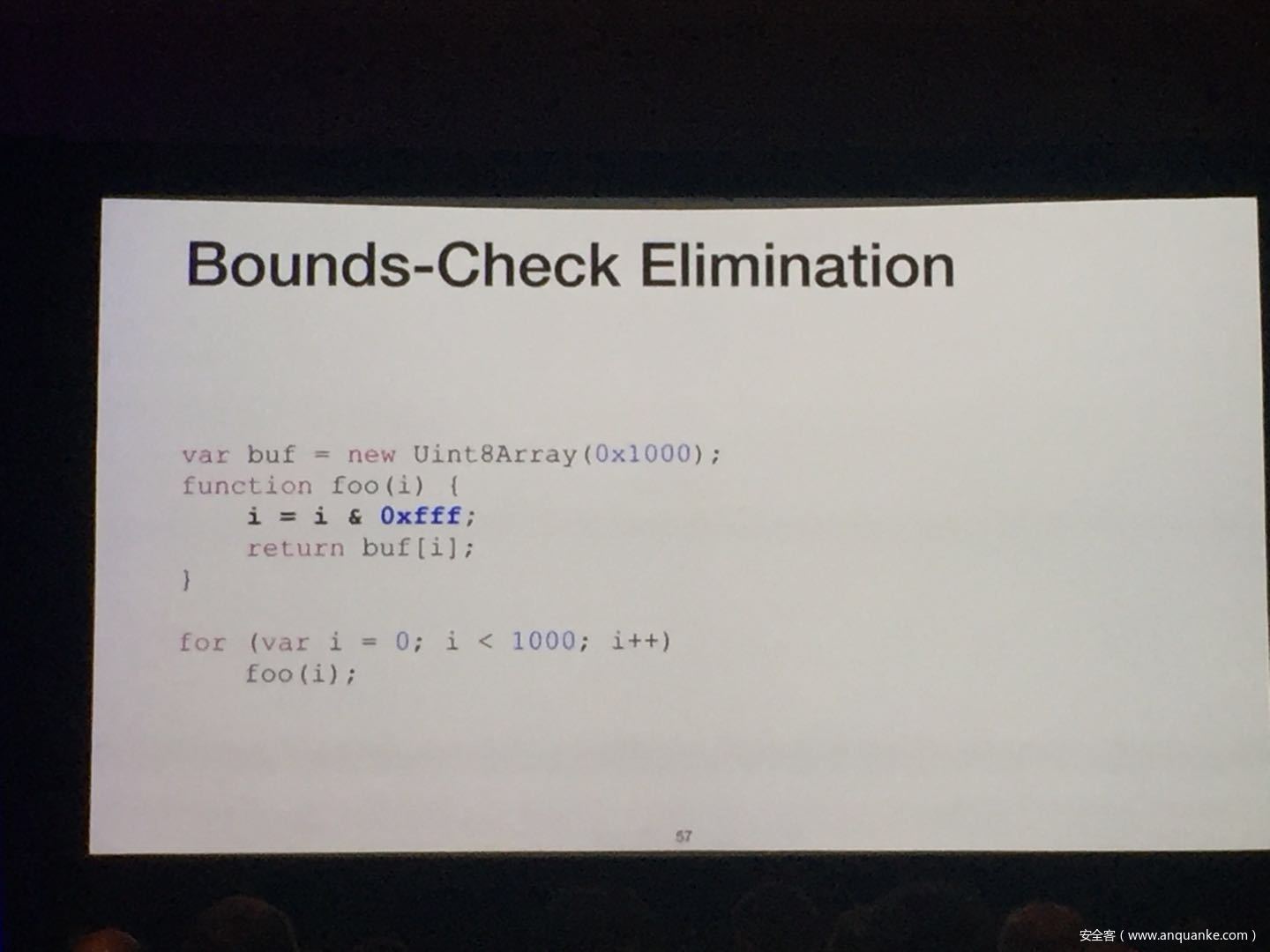

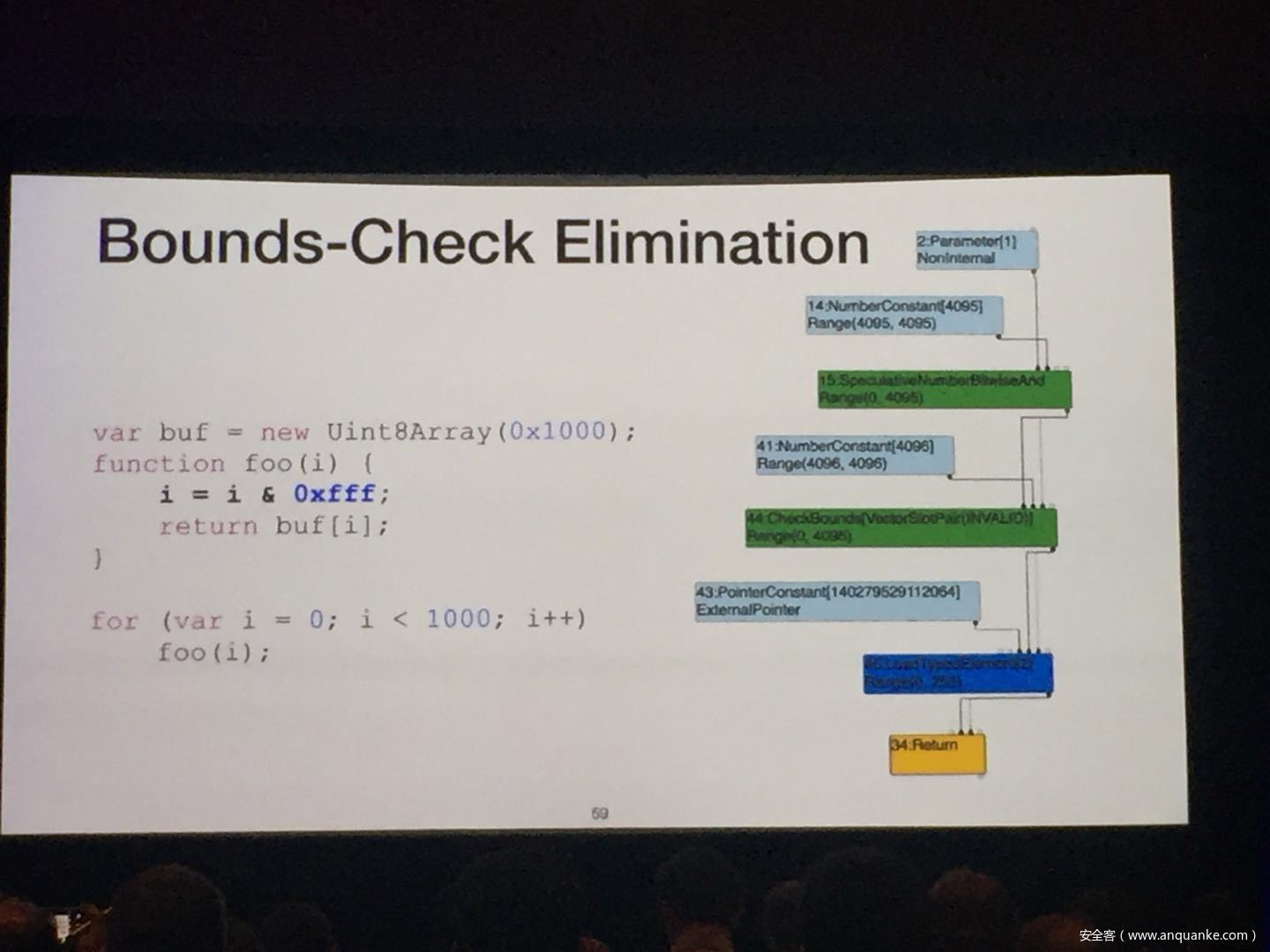

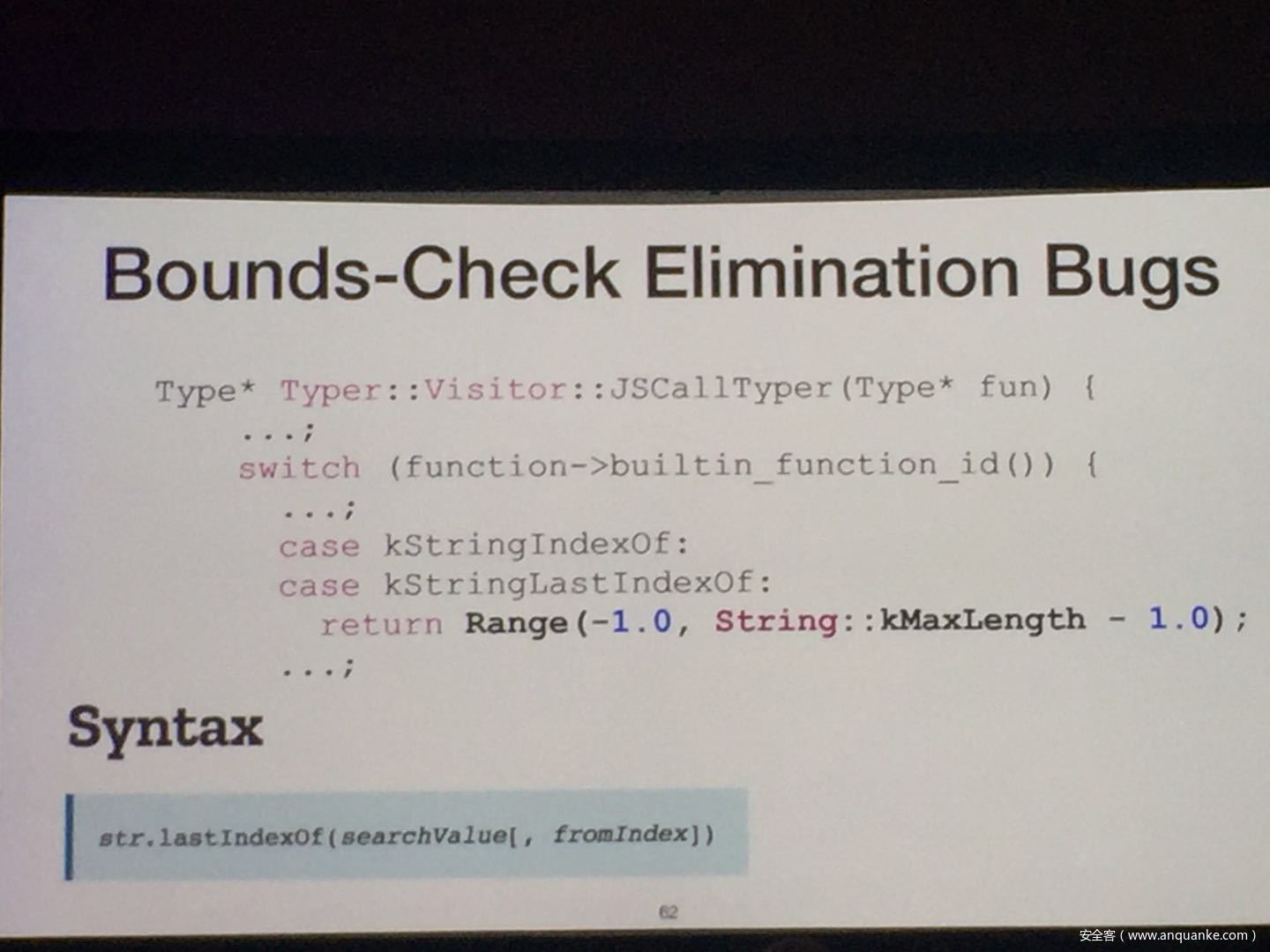

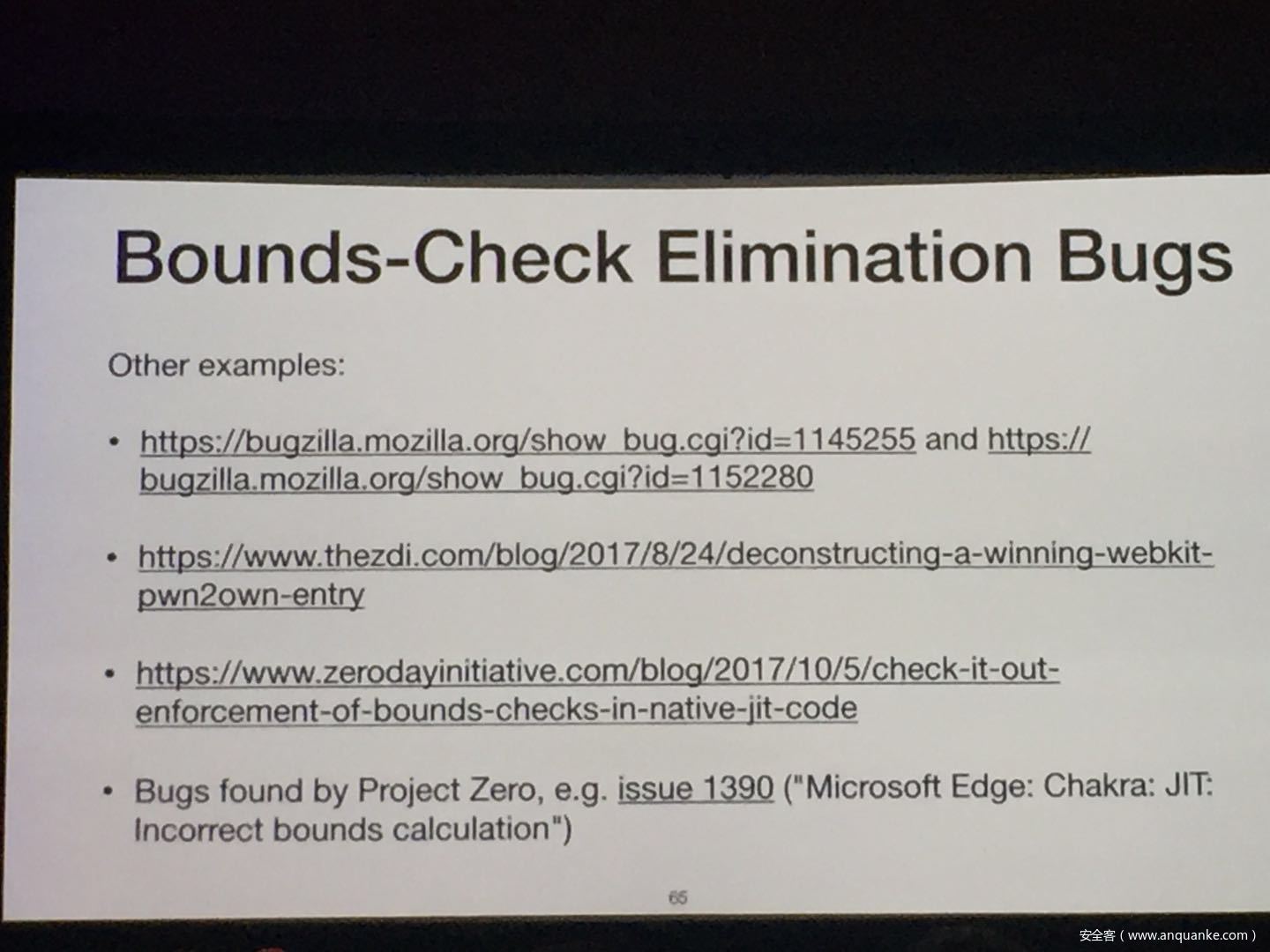

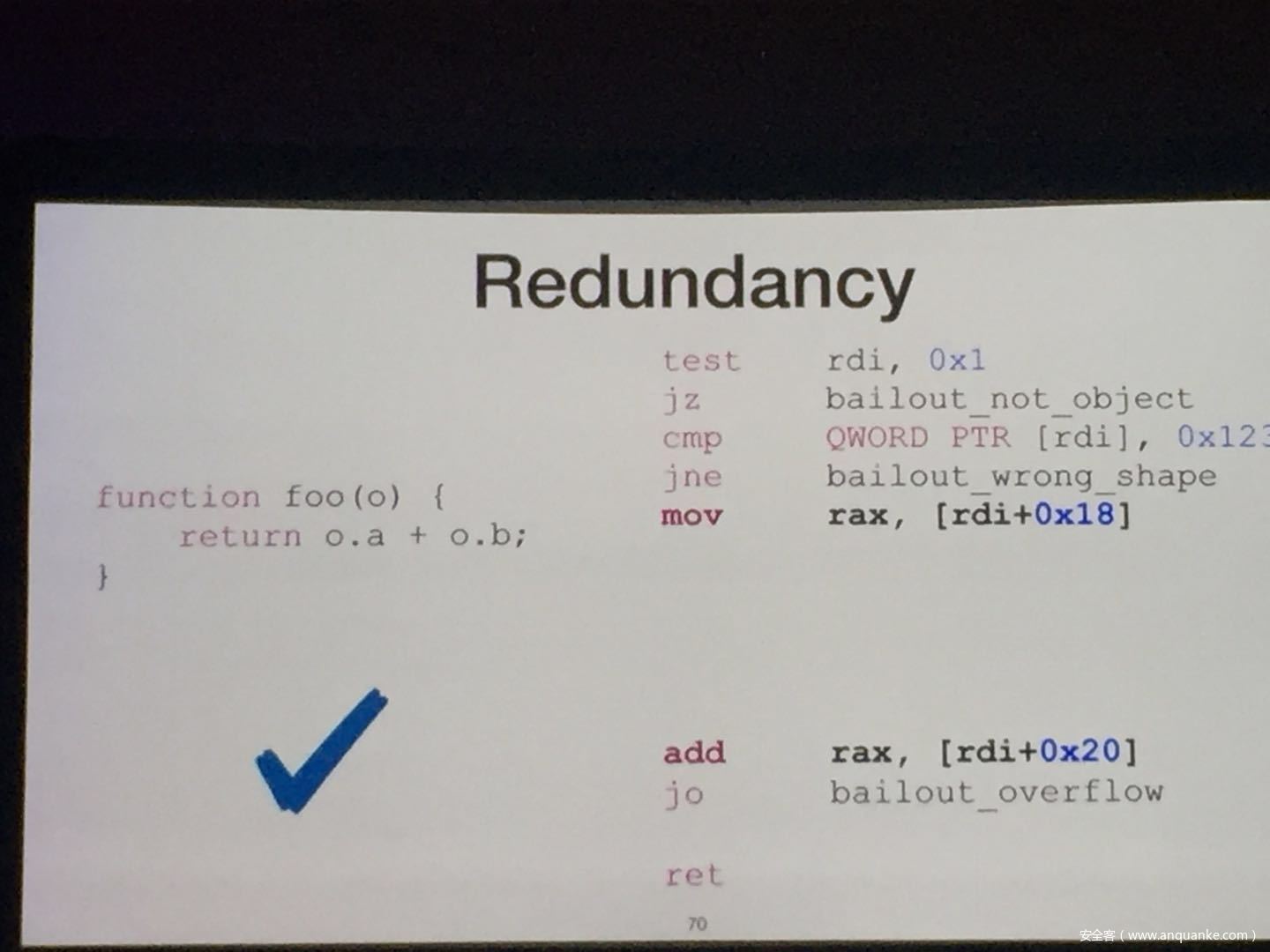

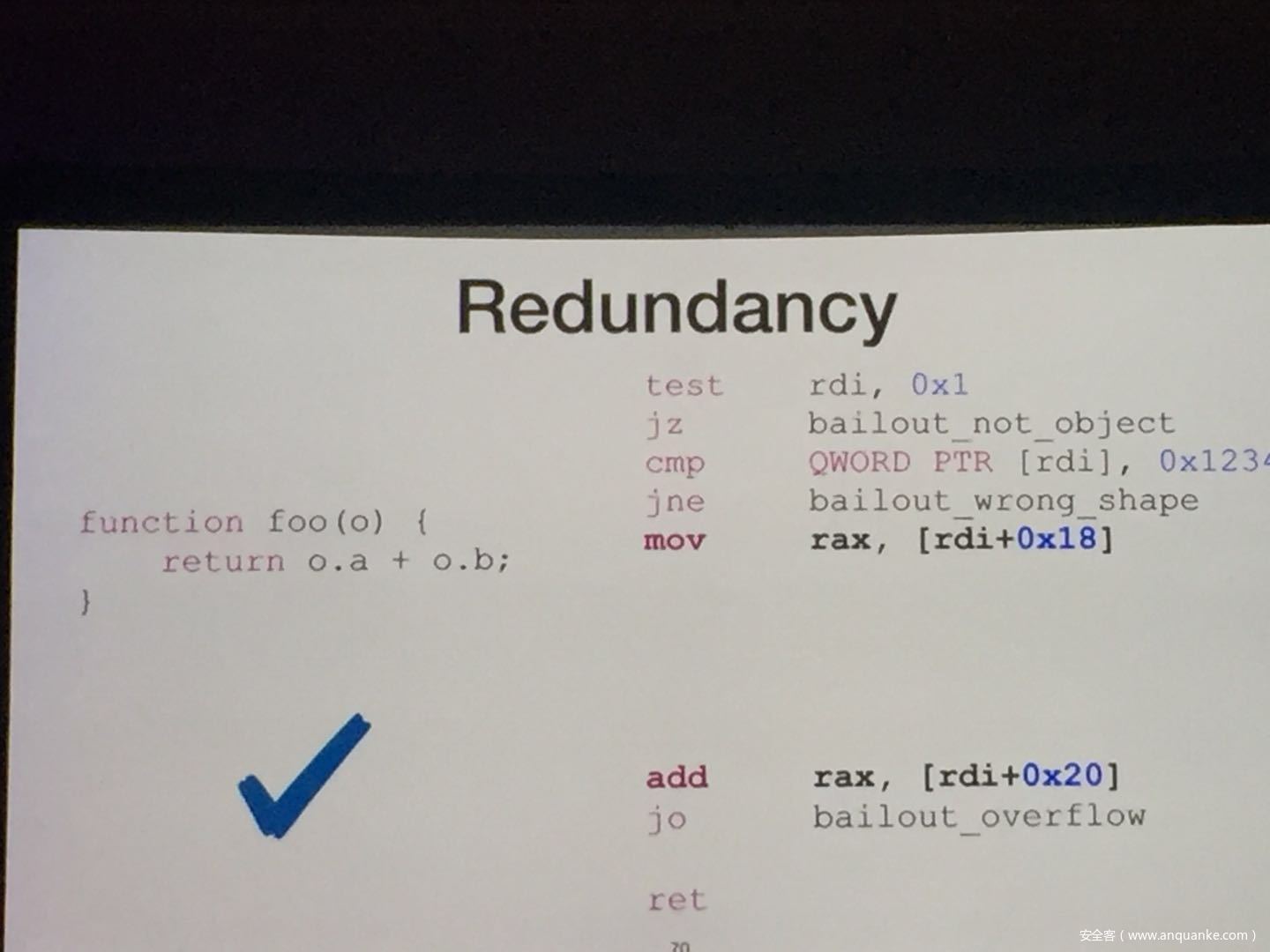

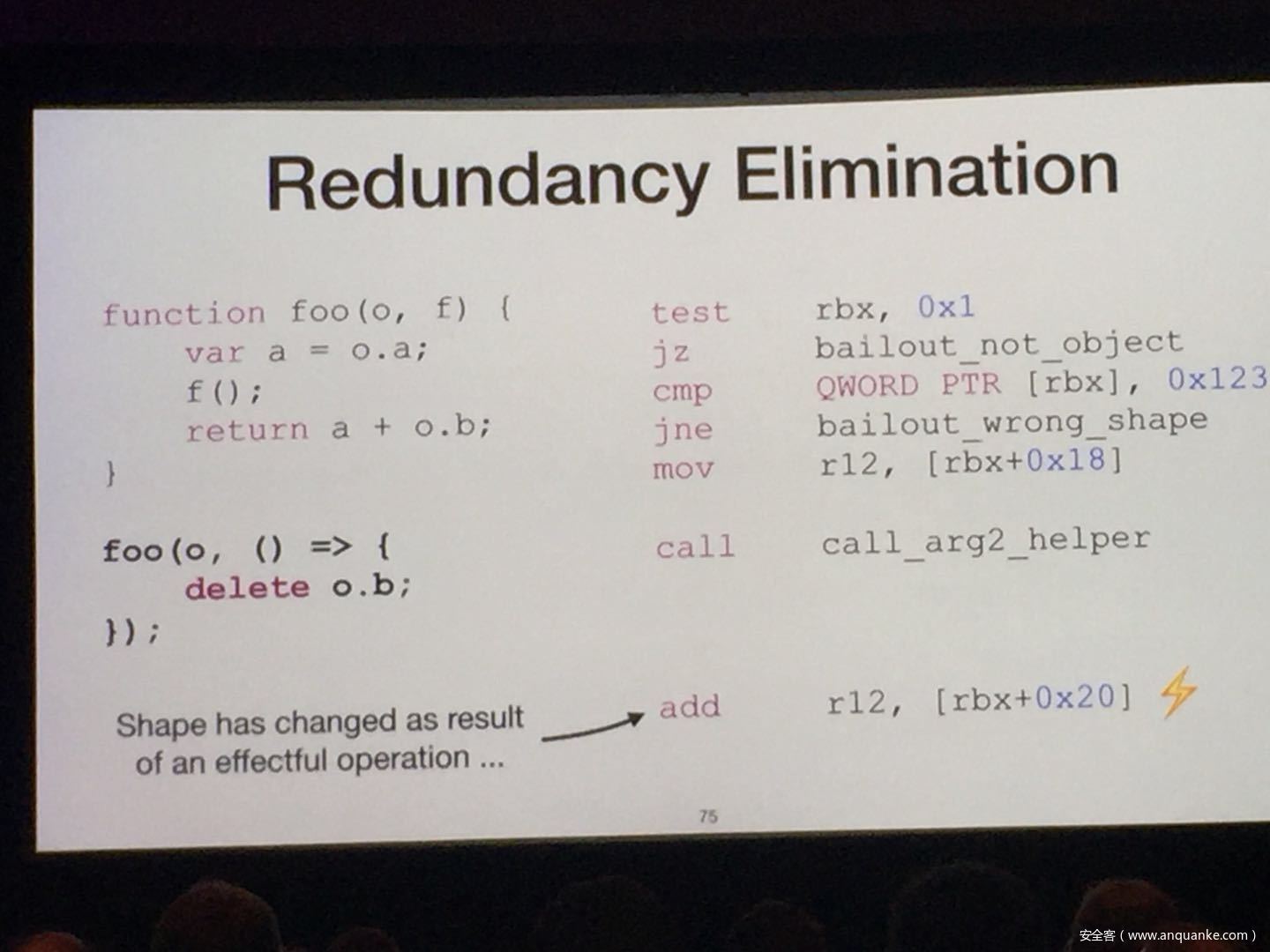

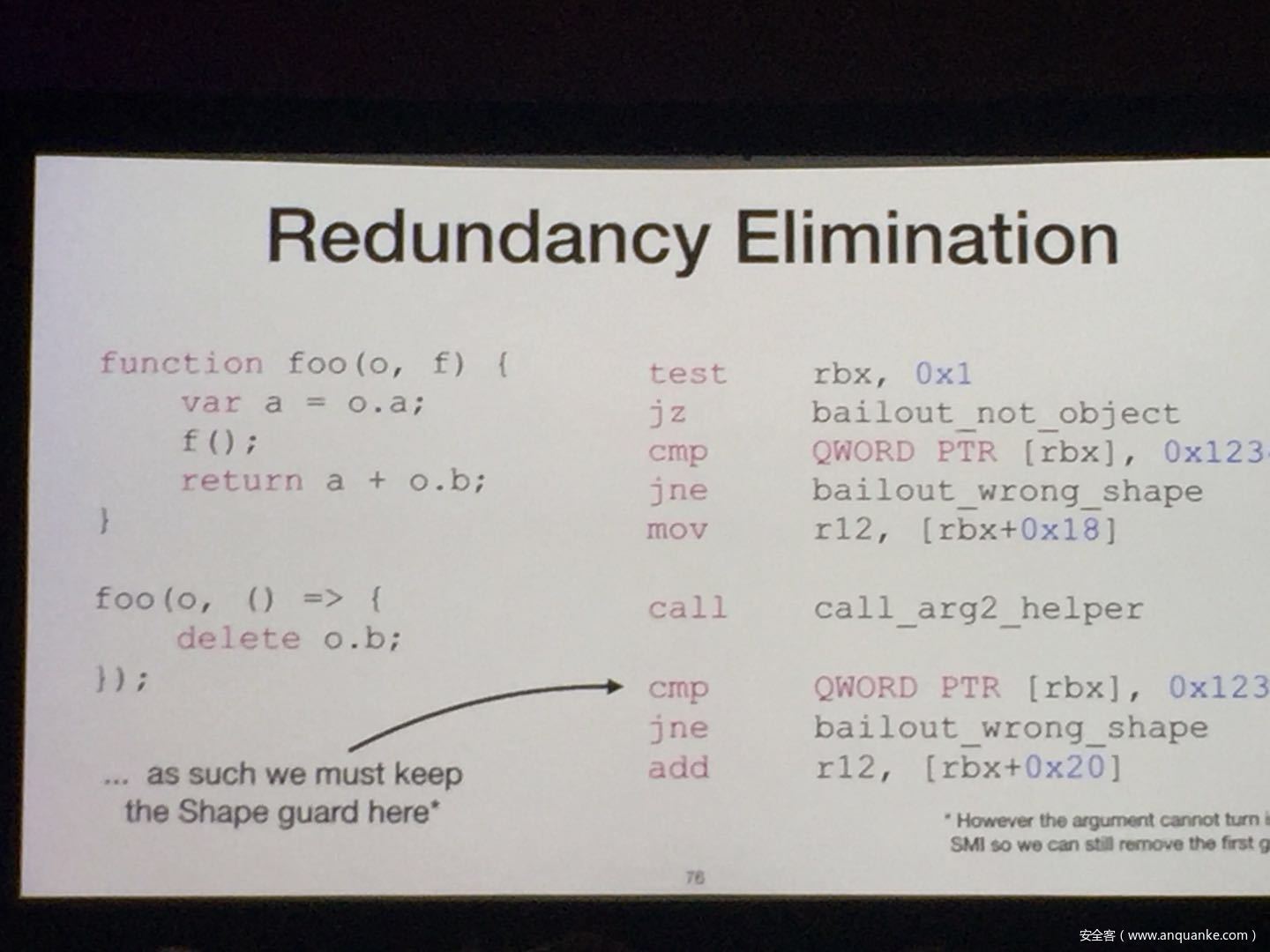

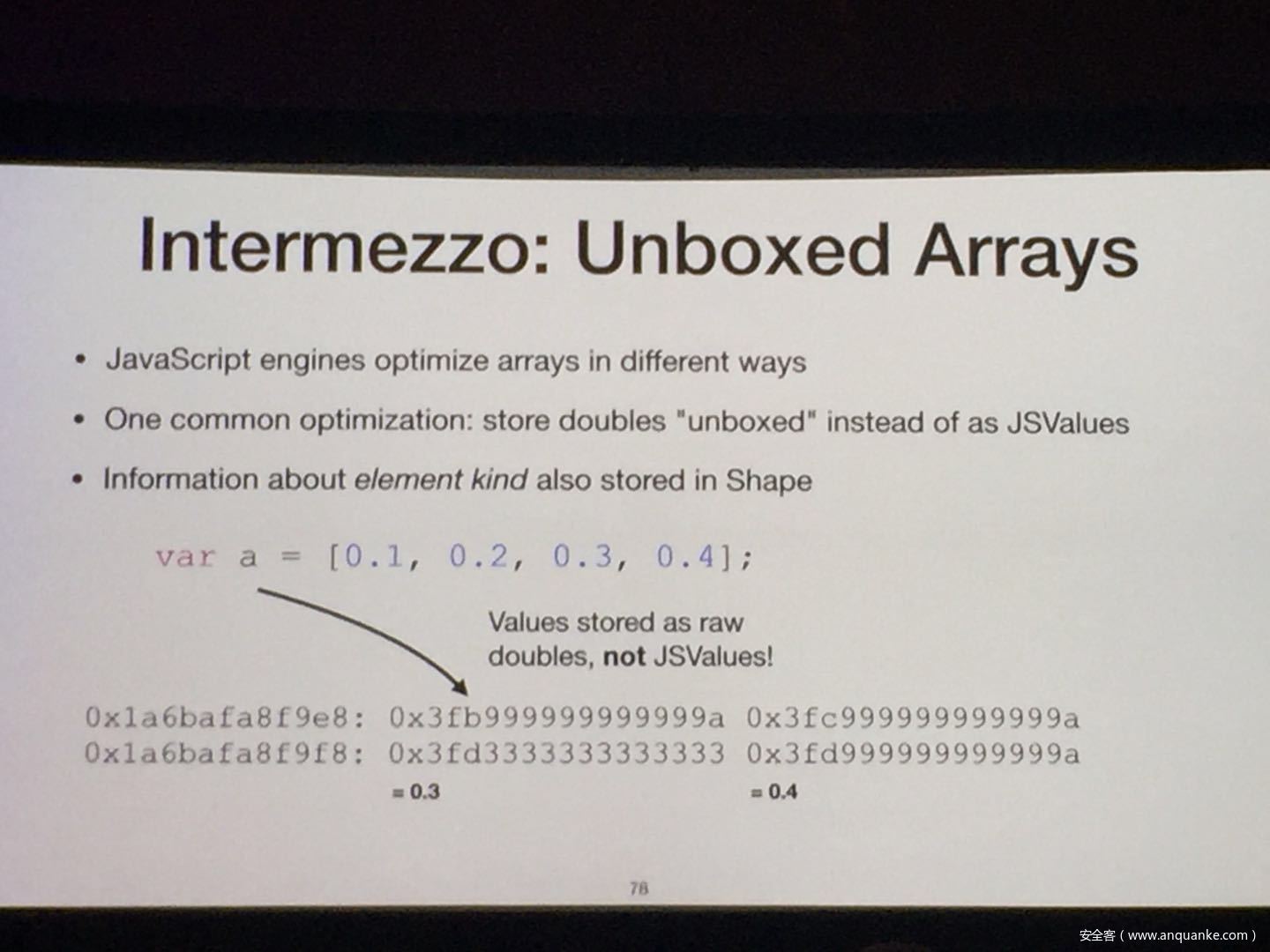

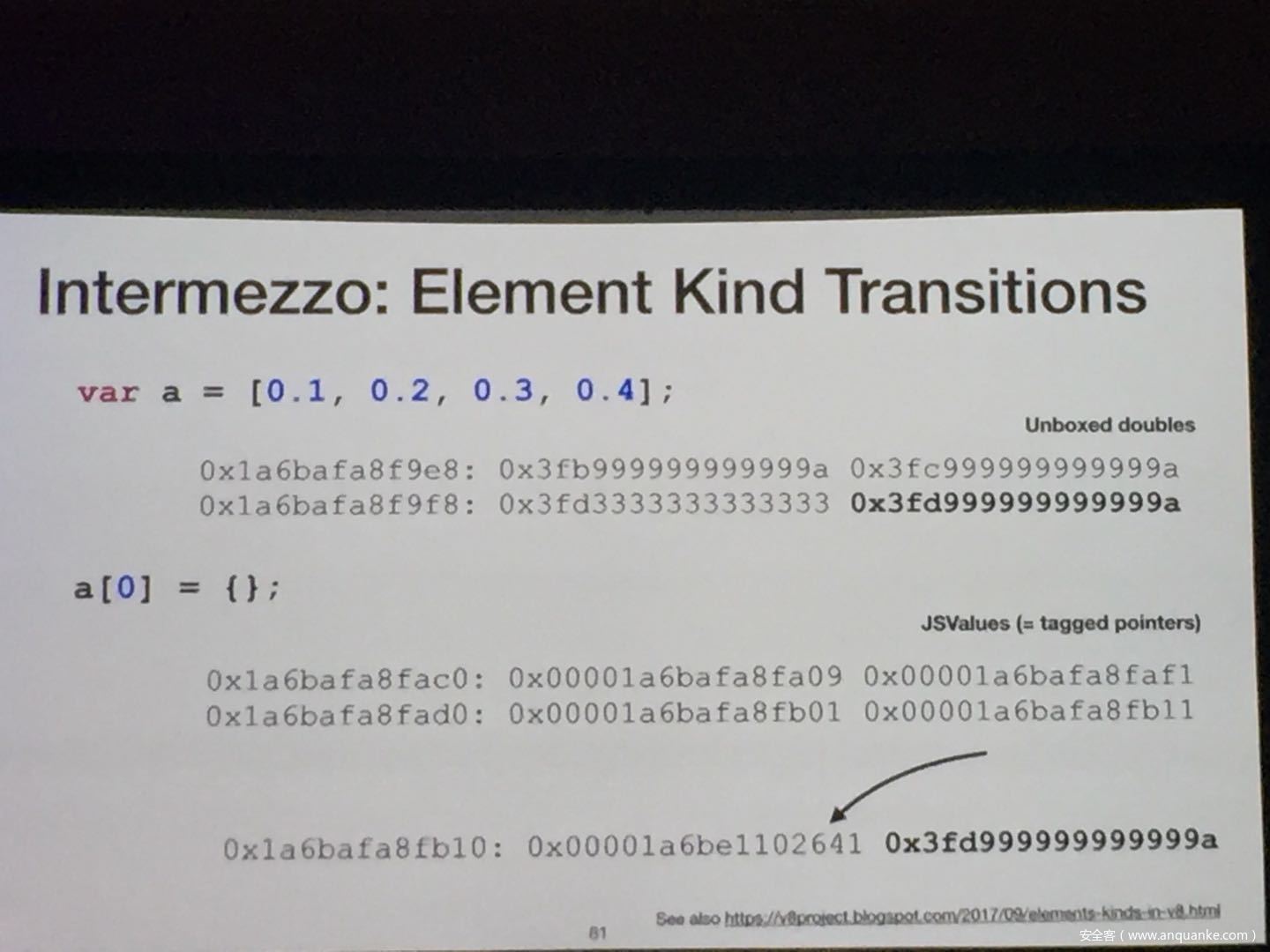

浏览器利用的新趋势:攻击客户端JIT编译器

演讲人:独立研究员- Samuel Groß

演讲时间:11:15-12:05

主题标签:漏洞利用开发、逆向工程分析

现在,想要在Web浏览器引擎中寻找到稳定可利用的安全漏洞,已经变得越来越困难了,很多攻击者也开始去那些以前很少探索的代码区域寻找新的机会了。我们通过研究发现了一个非常有趣的东西:JavaScript引擎嵌入了JIT编译器,并在运行时通过将JavaScript代码转换为优化后的机器代码来最大限度地提升引擎性能。目前,社区对JIT的关注主要集中在其性能方面,很多开发者为了追求JIT编译器的性能,已经将JIT编译器的架构变得非常复杂了,而这也让它成为了很多安全研究人员研究的目标。除此之外,根据我们的研究发现,JIT编译器中的安全漏洞不仅寻找难度低,而且利用难度也并不大。值得一提的是,JIT编译器在将来很可能会成为黑客领域中一个常见的攻击目标。

在本次演讲过程中,我们将讨论JavaScript语言中JIT编译器的工作机制,并对其安全方面相关的内容进行介绍。首先,我们会介绍JIT编译器当前所面临的安全风险,并给出相应的缓解方案。接下来,我们会对客户端JIT编译器的攻击面进行分析,然后介绍JIT编译器中几种常见的安全漏洞。最后,我们会给出我们在研究过程中所发现的几种典型JIT编译器漏洞,并介绍漏洞的详细挖掘过程。需要注意的是,在2018年的Pwn2Own黑客大赛上,我们曾利用这个漏洞成功攻击了macOS平台的Safari浏览器。在演讲过程中,我们还会给出一段攻击演示,我们所设计的漏洞利用方案可以在几毫秒内100%(稳定)的利用目标系统中的安全漏洞,并实现攻击。

发表评论

您还未登录,请先登录。

登录