2018年10月中旬,白帽汇安全研究院监测到网络上出现了多型号D-Link路由器任意文件下载漏洞。该漏洞是允许黑客在未授权的情况下,通过/uir页面远程下载任意文件。包括系统敏感文件(/etc/passwd等)以及存储了明文密码的存储文件(/tmp/XXX/0)在内(涉及CVE-2018-10824),都可被黑客直接获得,使得设备易受到挖矿和僵尸网络等安全威胁。

而此次漏洞爆发的主要原因在于CVE-2017-6190(也是任意文件下载漏洞,利用方法基本一致)漏洞的修复有缺陷,只对当时披露的型号设备进行修复,而未对所有型号的设备进行检查,导致了如今的漏洞爆发。而且在一些更新的固件版本还出现了同样的漏洞,有可能是修复不完善所致。

D-Link设备在全球占据极大市场

概况

友讯集团(D-Link)成立于1986年,是中国台湾地区第一家上市(1994年)的网络公司,以D-Link品牌行销全球二十多年,在世界各地吸取优秀人才,于全球67个国家设立超过189个业务点,产品遍布全球上百个国家,可以说有网络之地,就有D-Link的设备。

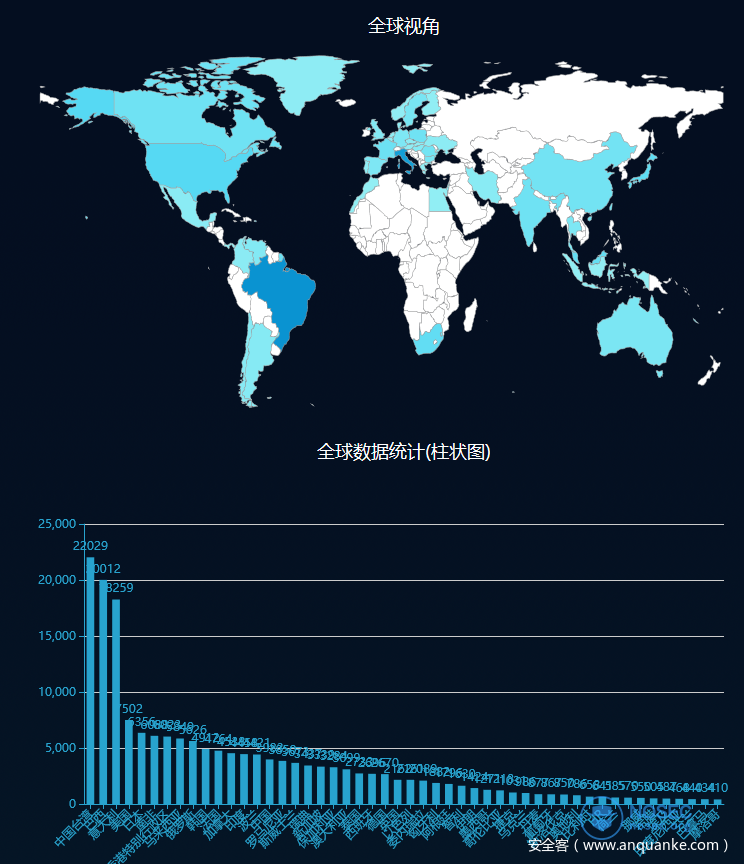

目前FOFA系统最新数据(一年内数据)显示全球范围内共有187635个版本有缺陷的D-Link路由设备处于公网。中国台湾地区使用数量最多,共有22029台,巴西第二,共有20012台,意大利第三,共有18259台,美国第四,共有7502台,日本第五,共有6356台。白帽汇安全研究院抽样检测发现全球存在该硬编码密码漏洞的比例为百分之2。

全球范围内设备分布情况(仅为分布情况,非漏洞影响情况)

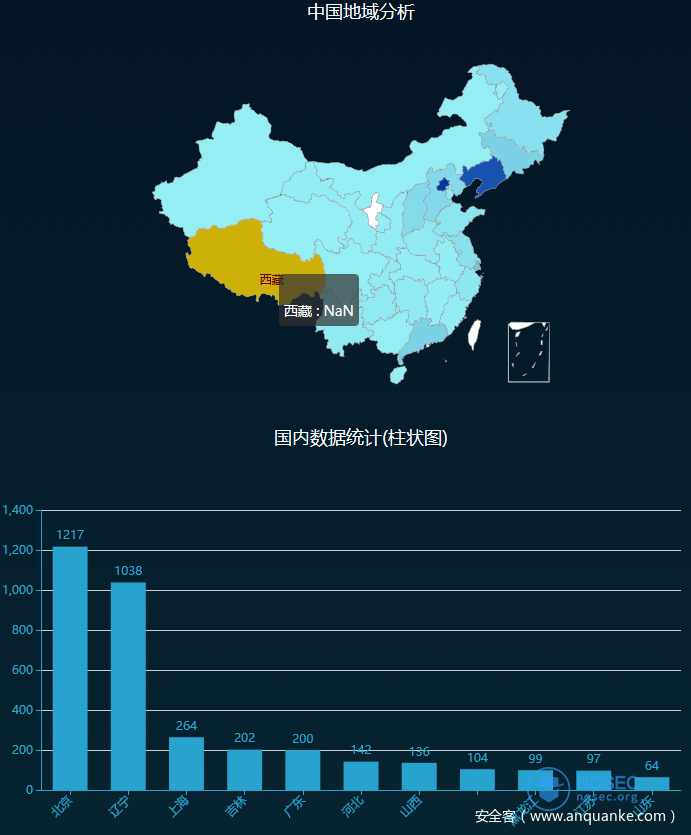

中国范围里中国台湾地区最多22029台,除此之外,在大陆地区中,北京市使用用数量最多,共有1217台;辽宁省第二,共有1038台,上海市第三,共有264台,吉林省第四,共有202台,广东省第五,共有200台。

中国大陆地区设备分布情况(仅为分布情况,非漏洞影响情况)

危害等级

高危

漏洞原理

CVE-2018-10822

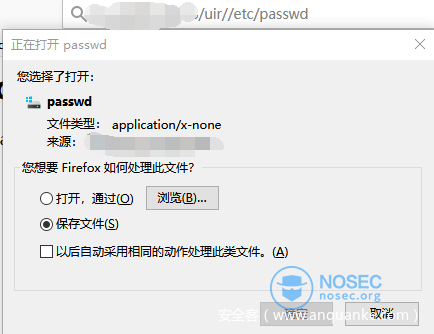

漏洞原因在于T-Link设备中的uir页面可直接通过 /.. 跳转目录或者使用 // 直接读取绝对路径下的系统敏感文件。

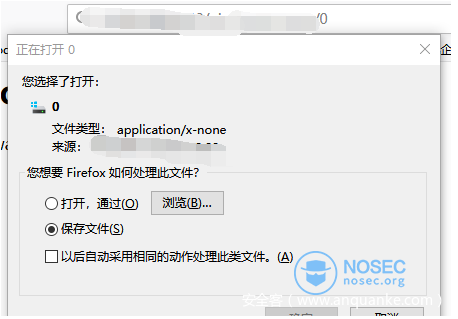

某个存在漏洞设备的/etc/passwd文件泄露

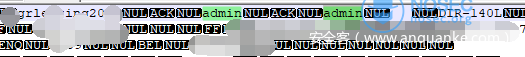

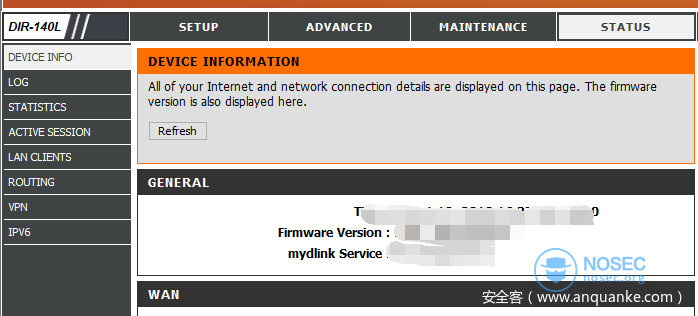

值得注意的是,在差不多同期爆出的CVE-2018-10824漏洞,揭露了多个D-Link设备的管理密码是以明文形式存储在设备的特定文件中,所以这两个漏洞可以配合使用,使得黑客直接以管理员身份登入设备。

获取密码,然后登入

再根据CVE-2018-10823漏洞的内容,大量型号的D-Link设备在攻击者在登入情况下可通过恶意url直接执行系统命令。黑客可以利用前面的步骤获得设备管理员权限后,进行挖矿和搭建僵尸网络等违法行为。

漏洞影响

目前漏洞影响版本号包括:

DWR-116型号 固件版本低于 1.06

DIR-140L型号 固件版本低于 1.02

DIR-640L型号 固件版本低于 1.02

DWR-512型号 固件版本低于 2.02

DWR-712型号 固件版本低于 2.02

DWR-912型号 固件版本低于 2.02

DWR-921型号 固件版本低于 2.02

DWR-111型号 固件版本低于 1.01

影响范围

结合FOFA系统,白帽汇安全研究院抽样检测发现全球存在CVE-2018-10822漏洞的比例为百分之2。

漏洞POC

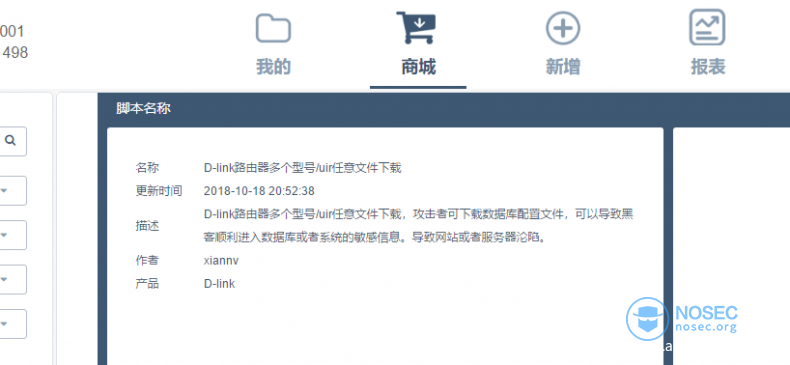

目前FOFA客户端平台已经更新CVE-2018-10822检测POC。

CVE-2018-10822 POC截图

CVE编号

CVE-2018-10822

修复建议

1、对路由器的访问作权限控制,只允许特定ip访问设备。

2、及时把路由器更新到固件的最新版本。官网固件下载地址:https://tsd.dlink.com.tw/

白帽汇会持续对该漏洞进行跟进。后续可以持续关注链接https://nosec.org/home/detail/1913.html。

参考

[1] https://seclists.org/fulldisclosure/2018/Oct/36

白帽汇从事信息安全,专注于安全大数据、企业威胁情报。

发表评论

您还未登录,请先登录。

登录