代码审计是使用静态分析发现源代码中安全缺陷的方法,能够辅助开发或测试人员在软件上线前较为全面地了解其安全问题,防患于未然,因此一直以来都是学术界和产业界研究的热点,并且已经成为安全开发生命周期 SDL 和 DevSecOps 等保障体系的重要技术手段。

360代码卫士团队基于自主研发的国内首款源代码安全检测商用工具,以及十余年漏洞技术研究的积累,推出“缺陷周话”系列栏目。每周针对 CWE、OWASP 等标准中的一类缺陷,结合实例和工具使用进行详细介绍,旨在为广大开发和安全人员提供代码审计的基础性标准化教程。

1、缓冲区上溢

缓冲区溢出是指向缓冲区填充数据时溢出了缓冲区的边界导致覆盖相邻的内存而导致的安全问题。造成缓冲区溢出的原因有很多,其中主要的原因包括:

1、C/C++ 语言中存在一系列危险函数,这些函数在对缓冲区进行操作时,不执行边界检查,很容易导致溢出。(如:strcpy、strcat、sprintf、gets等)

2、数据来源于不可信源,当缓冲区操作依赖于不可信源数据的输入时,是导致缓冲区溢出的另一个重要原因。这些不可信源包括:命令行参数、配置文件、网络通讯、数据库、环境变量、注册表值以及其他来自应用程序以外的输入等。

缓冲区溢出又可以细分为缓冲区上溢和缓冲区下溢。缓冲区上溢是指当填充数据溢出时,溢出部分覆盖的是上级缓冲区;而与之对应的是缓冲区下溢,是指当填充数据溢出时,溢出部分覆盖的是下级缓冲区。本文主要介绍缓冲区上溢的相关内容,后续专题会对缓冲区下溢进行描述。

2、 缓冲区上溢的危害

缓冲区上溢是 C/C++ 程序中非常严重的漏洞类型,可能会导致程序崩溃、执行恶意代码等后果。2018年1月至10月,CVE中共有456条漏洞信息与其相关。部分漏洞如下:

| CVE | 漏洞概述 |

|---|---|

| CVE-2018-1000810 | Rust 编程语言标准库版本 1.29.0、1.28.0、1.27.2、1.27.1、127.0、126.2、126.1 和 126.0 中包含标准库中的 CWE-680 漏洞即因整数溢出造成的缓冲区溢出漏洞。攻击似乎可通过 str::repeat利用,传递大量数据,导致内部缓冲溢出。漏洞似乎已在版本1.29.1 中修复。 |

| CVE-2018-1000804 | Contiki-ng 版本4包含 AQL(Antelope 查询语言)数据库引擎中的缓冲区溢出漏洞,可能导致攻击者能够在使用 Contiki-NG 操作系统的设备上执行远程代码。攻击发生的前提是攻击者必须能够运行恶意的 AQL 代码(例如通过类似 SQL 注入的攻击)。 |

| CVE-2018-1000663 | Jsish 版本 2.4.702.047 包含一个来自 jsiEval.c 的函数 jsievalcode 中的缓冲区溢出漏洞,它因分段错误而导致崩溃。此攻击似乎可以通过受害者必须执行精心构造的 javascript 代码实施。 |

3 、示例代码

示例源于 Samate Juliet Test Suite for C/C++ v1.3 (https://samate.nist.gov/SARD/testsuite.php),源文件名:CWE124_Buffer_Underwrite__new_char_cpy_01.cpp

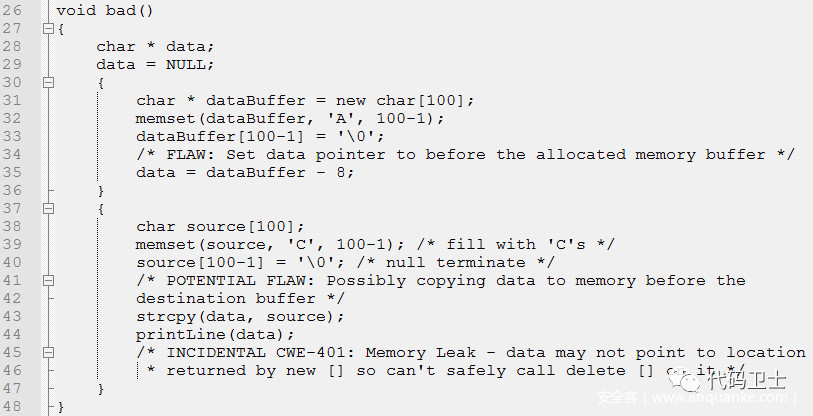

3.1缺陷代码

在上述示例代码中,在第35行对 data 进行赋值,通过赋值操作可以看出指针 data 指向的内存地址在 dataBuffer 之前,当第43行使用 srtcpy() 进行内存拷贝时,源缓冲区长度大于目的缓冲区长度从而产生溢出,溢出部分超出了 dataBuffer 的上边界,导致缓冲区上溢问题。

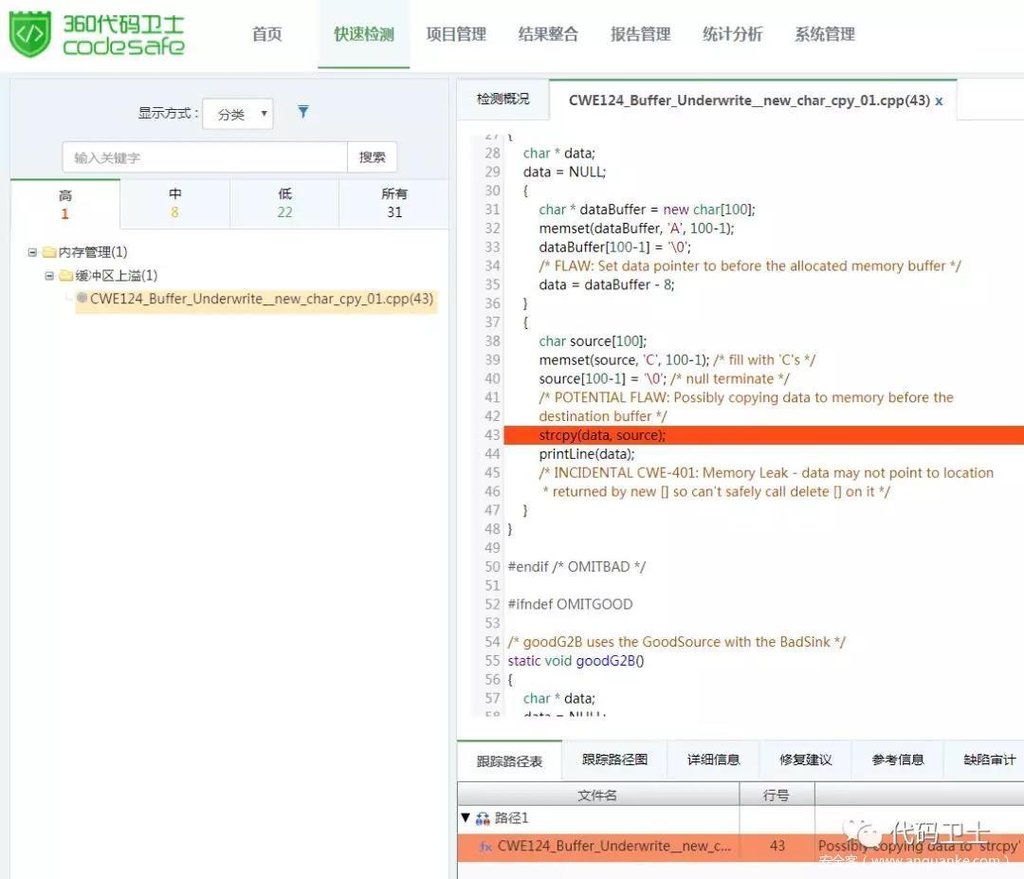

使用360代码卫士对上述示例代码进行检测,可以检出“缓冲区上溢”缺陷,显示等级为高。如图1所示:

图1 缓冲区上溢检测示例

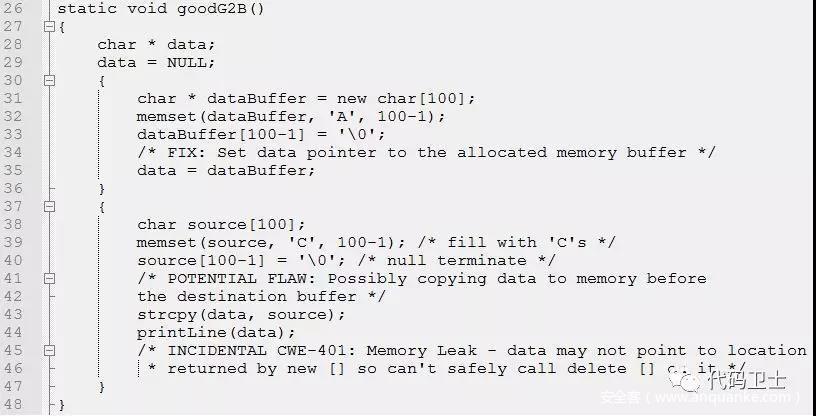

3.2 修复代码

在上述修复代码中,Samate 给出的修复方式为:在第35行对指针 data 进行赋值,将 data 指向 dataBuffer ,此时 data 的长度与 dataBuffer 一致,当第43行进行拷贝操作时,源缓冲区与目的缓冲区长度相同,从而避免了缓冲区上溢的问题。该问题也可以通过对边界进行检查来进行修复。

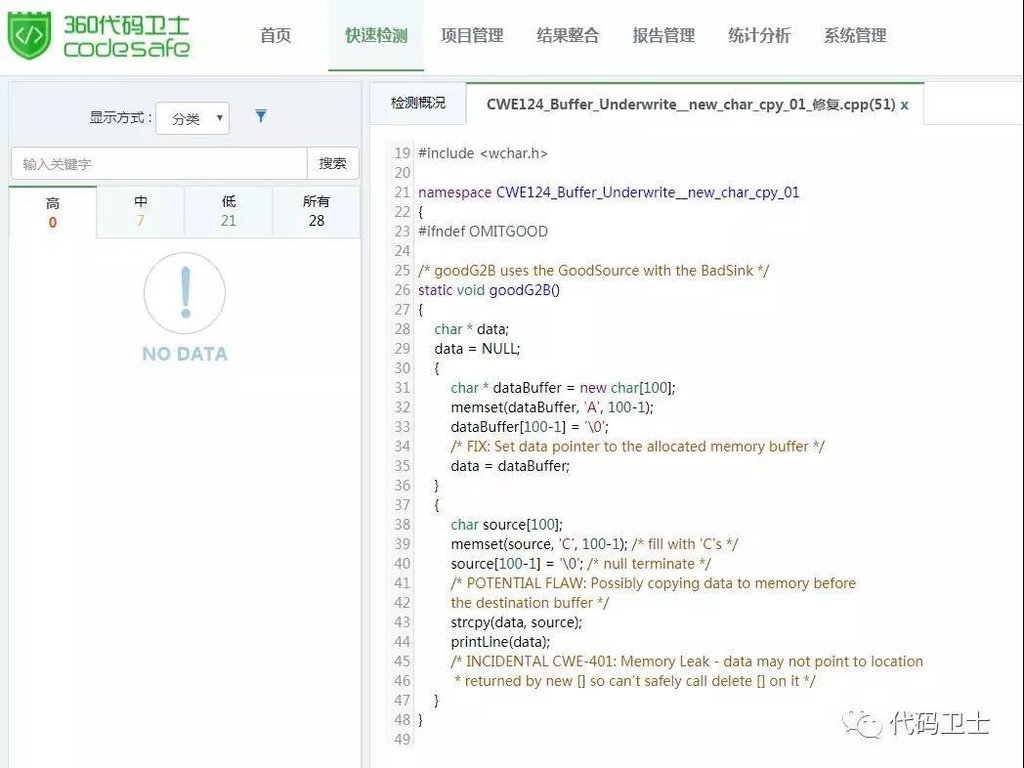

使用360代码卫士对修复后的代码进行检测,可以看到已不存在“缓冲区上溢”缺陷。如图2:

图2:修复后检测结果

4 、如何避免缓冲区上溢

要避免缓冲区上溢,需要注意以下几点:

(1)尽量避免使用不安全的内存操作函数。如:

| 函数 | 举例 |

|---|---|

| 有关字符串拷贝的API | strcpy、 wcscpy、 _tcscpy、 _mbscpy、StrCpy、StrCpyA、StrCpyW、lstrcpy、lstrcpyA、lstrcpyW、strcpyA、strcpyW、 _tccpy、 _mbccpy |

| 有关字符串合并的API | strcat、wcscat、 _tcscat、_mbscat、StrCat、StrCatA、StrCatW、lstrcat、lstrcatA、lstrcatW、StrCatBuffW、StrCatBuff、StrCatBuffA、StrCatChainW、strcatA、strcatW、 _tccat、 _mbccat |

| 有关 sprintf 的API | wnsprintf、 wnsprintfA、wnsprintfW、sprintfW、sprintfA、wsprintf、wsprintfW、wsprintfA、sprintf、swprintf、 _stprintf |

(2)在向缓冲区中填充数据时必须进行边界检查。尤其当使用外部输入数据作为数据源进行内存相关操作时,应格外注意进行边界检查,污染数据是造成缓冲区上溢的重要原因之一。

发表评论

您还未登录,请先登录。

登录