正如我们在之前分析Cannon木马的文章中所提到的那样,Sofacy组织(又名Fancy Bear、APT28、STRONTIUM、Pawn Storm、Sednit)在今年10月中旬到11月中旬期间一直在忙于攻击世界各地的各种政府和私人组织。虽然其大部分攻击目标都位于北约盟国,但也有少部分位于前苏联国家。所有这些攻击大都旨在传播我们在之前已经分析过的Zebrocy木马变种,但ESET的报告显示,其中一些恶意文档也传播了Cannon或Zebrocy Delphi变种。自2015年年中开始追踪Zebrocy的使用情况以来,我们发现该木马的使用率一直呈上升趋势。相比其他与Sofacy组织相关的后门工具,Zebrocy在攻击行动中的使用率明显要高得多。

我们将在本文中详细介绍的所有攻击都有一个共同点——恶意文档使用的都是同一个作者名称:Joohn。最初引起我们注意的恶意文档样本被命名为“crash list(Lion Air Boeing 737).docx”,旨在传播Zebrocy木马。通过利用我们的AutoFocus威胁情报平台,以及从VirusTotal收集到的数据,我们基于这份文档的元数据和行为发现了Cannon木马,以及其他更多的恶意文档、payload和攻击目标。

需要说明的是,所有这些攻击的初始攻击媒介几乎全都是鱼叉式网络钓鱼电子邮件。另外,攻击使用的都是注册到合法电子邮件服务提供商的电子邮件帐户,而不是被黑的账户。这些帐户的名称看上去与合法政府组织的名称或其他受信任的第三方实体的名称十分相似。

此外,所有这些恶意文档在功能上几乎完全相同——利用Microsoft Word的远程模板下载功能从第一阶段C2检索恶意宏,加载并执行初始payload。大多数恶意文档都不包含任何文字内容,仅包含一张通用的诱饵图片,以诱使收件人启用宏。从这一点来看,攻击者似乎主要是想通过文件名来吸引受害者,而不是文档的内容。

总的来说,我们在2018年10月17日到2018年11月15日期间共捕获了9份不同的恶意文档,它们都使用了相同作者名(即Joohn),旨在传播Zebrocy或Cannon变种。我们收集到的数据显示,Dear Joohn行动的攻击目标横跨四大洲,从联邦层面的政府机构到地方政府机构。

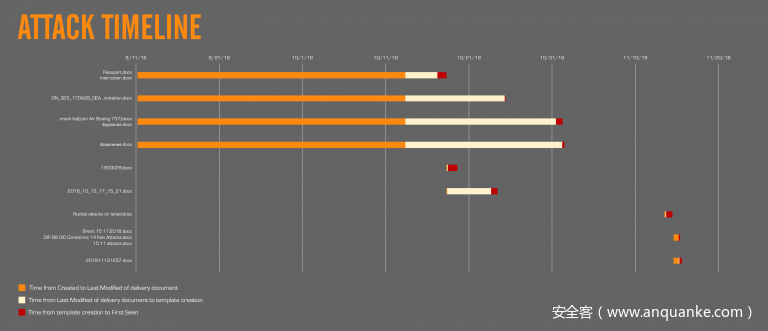

此外,我们还利用收集到的数据创建了Dear Joohn行动的时间表,从而能够更加清晰地展示Sofacy组织是在何时向他们的目标发起了攻击,以及他们是如何利用自动化工具来实施攻击的。

攻击活动分析

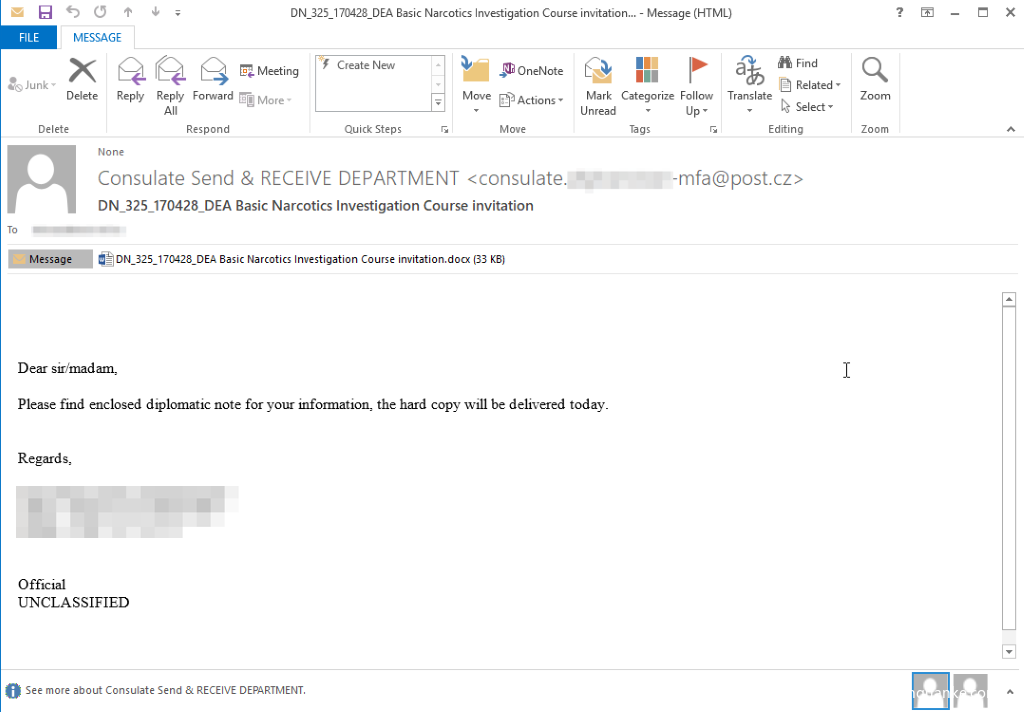

从10月17日开始,我们一共捕获到了9份不同的恶意文档,它们被发送给了位于世界各地的多个组织。具体来说,攻击目标包括一个北美外交事务组织、几个欧洲外交事务组织以及几个前苏联国家政府实体。更多的证据表明,此次行动可能还针对了世界各地的执法机构,包括北美、澳大利亚和欧洲。另外,我们的遥测数据还显示,此次行动有可能也针对了一些非政府组织、营销公司以及医疗行业的组织。所有这些攻击的攻击媒介都是鱼叉式网络钓鱼电子邮件,且使用的都是注册到免费电子邮件服务提供商Seznam的电子邮件帐户。这里需要说明一下的是,Seznam是一家位于捷克的合法电子邮件服务提供商。图1展示的是一封钓鱼电子邮件示例。

图1.在Dear Joohn行动中发送的鱼叉式网络钓鱼电子邮件示例

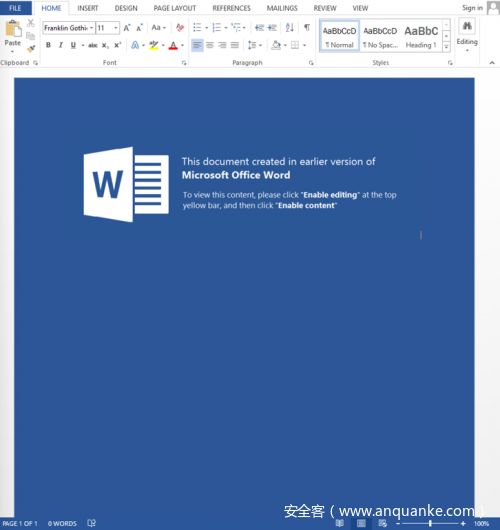

在此次行动中,Sofacy组织似乎主要是想通过文件名来吸引受害者。文档的名称包括英国脱欧(Brexit)、狮航客机坠毁,以及最近在以色列发生的火箭袭击(完整的恶意文档列表见表1)。虽然文档名称似乎透露出攻击具有高度针对性,但文档的实际内容却大体一致,都仅包含一张通用的诱饵图片,如图2所示。

图2.通用的诱饵图片

到了11月份,Sofacy组织改变了其战术,开始为他们的恶意文档使用不同的诱饵内容。在这个月,我们一共捕获到了三份针对北约盟国的恶意文档样本,它们的内容均不相同,如图3所示。

图3.有针对性的诱饵内容

其中一份文档向收件人展示的内容是模糊不清的,但可以很明显地看到北约爆炸军械处理小组(EOD)的印章。实际上,恶意文档所包含的内容仍然仅是一张图片,只是经过了模糊处理,上面的内容与一个北约研讨会议有关。另外两份文档彼此之间非常相似,向收件人展示的内容都是一堆乱码,以及有关如何正确查看文档的说明。有趣的是,其中一份文档中的说明是采用俄文编写的,这可能表明其攻击目标位于一个讲俄语的国家。

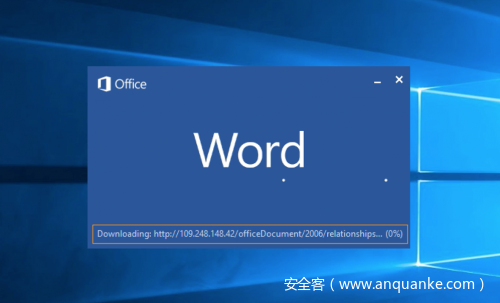

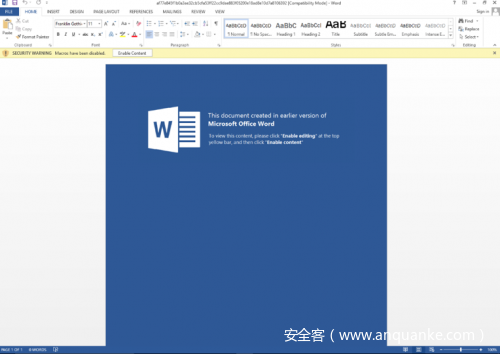

无论实际内容如何,所有恶意文档均使用了相同的策略来实施攻击。在被打开之后,恶意文档首先会利用Microsoft Word自带的功能来尝试下载一个远程模板,然后加载恶意宏,如图4所示。

图4.Microsoft Word尝试下载远程模板

如果C2服务器在文档被打开时处于开启状态,那么下载将会成功,而恶意宏将被加载到同一Microsoft Word会话中。然后,收件人将看到一个“Enable Content(启用内容)”提示,如图5所示。但如果C2服务器处于关闭状态,那么下载将会失败,收件人将不会看到“Enable Content(启用内容)”提示,因为没有宏被下载。”

图5.下载的远程模板,提示收件人单击“Enable Content”以运行宏

恶意文档分析

我们在10月和11月期间捕获的所有恶意文档都存在大量相似之处(如表1所示),这使得我们可以将这些攻击联系起来。其中最明显的相似之处就是,文档作者的名字都是Joohn。不过,这种相似性在11月份出现了一个细微的偏差。虽然我们在该月捕获的三个样本仍然使用了Joohn这个名字,但它仅作为“最后一次保存者”出现,而“作者”属性改为了使用默认的“USER/user”。

|

散列值 |

文件名 |

作者 |

最后一次保存者 |

远程模版位置 |

远程模版散列值 |

|

c20e5d56b3.. |

1500029.docx |

Joohn |

Joohn |

185.203.118[.]198 |

86bb3b00bc.. |

|

abfc14f7f7.. |

Passport.docx |

Joohn |

Joohn |

185.203.118[.]198 |

86bb3b00bc.. |

|

40318f3593.. |

DN_325_170428_DEA Basic Narcotics Investigation Course invitation.docx |

Joohn |

Joohn |

145.249.105[.]165 |

2da5a388b8.. |

|

5749eb9d7b.. |

2018_10_13_17_15_21.docx |

Joohn |

Joohn |

145.249.105[.]165 |

0d7b945b9c.. |

|

2cfc4b3686.. |

crash list(Lion Air Boeing 737).docx |

Joohn |

Joohn |

188.241.58[.]170 |

f1e2bceae8.. |

|

af77e845f1.. |

Заявление.docx |

Joohn |

Joohn |

188.241.58[.]170 |

fc69fb278e.. |

|

34bdb5b364.. |

Rocket attacks on Israel.docx |

user |

Joohn |

109.248.148[.]42 |

ed8f52cdfc.. |

|

79bd5f3486.. |

201811131257.docx |

USER |

Joohn |

109.248.148[.]42 |

b9f3af84a6.. |

|

77ff53211b.. |

Brexit 15.11.2018.docx DIP 89 OIC Condemns 14 Nov Attacks.docx 15.11 attacks.docx |

USER |

Joohn |

109.248.148[.]42 |

<未知> |

表1.出现在Dear Joohn行动中的恶意文档

此外,由表1中的恶意文档下载的远程模板也使用了相同的作者名称:xxx,如表2所示(想要查看完整的散列值和元数据,请戳这里)。

|

散列值 |

文件名 |

作者 |

创建时间 |

最后修改时间 |

托管IP |

|

f1e2bceae8.. |

office.dotm |

xxx |

10/31/18 10:52 |

10/31/18 10:52 |

188.241.58[.]170 |

|

86bb3b00bc.. |

Note_template.dotm |

xxx |

10/17/18 05:35 |

10/17/18 05:35 |

185.203.118[.]198 |

|

2da5a388b8.. |

release.dotm |

xxx |

10/25/18 07:06 |

10/25/18 07:06 |

145.249.105[.]165 |

|

0d7b945b9c.. |

message_template.dotm |

xxx |

10/23/18 13:55 |

10/23/18 13:55 |

145.249.105[.]165 |

|

fc69fb278e.. |

documents.dotm |

xxx |

11/01/18 05:00 |

11/01/18 05:06 |

188.241.58[.]170 |

|

ed8f52cdfc.. |

templates.dotm |

xxx |

11/13/18 10:52 |

11/13/18 10:52 |

109.248.148[.]42 |

|

b9f3af84a6.. |

attachedTemplate.dotm |

xxx |

11/15/18 05:35 |

11/15/18 05:35 |

109.248.148[.]42 |

表2.Dear Joohn恶意文档下载的远程模板

如表1所示,恶意文档分别从四台不同的C2服务器下载对应的远程模板,服务器的IP地址如下:

l 185.203.118[.]198

l 145.249.105[.]16

l 188.241.58[.]170

l 109.248.148[.]42

这些初始C2 服务器IP地址不仅托管了会在随后加载第一阶段Zebrocy或Cannon payload的远程模板,而且还托管了第一阶段payload的C2服务器。在Dear Joohn行动中使用的所有C2服务器都基于IP,并且基础设施与早前的Zebrocy或Sofacy基础设施之间不存在任何重叠或关联。Dear Joohn行动的基础设施网络如图6所示。

图6.Dear Joohn行动的基础设施网络

我们根据收集的数据创建了Dear Joohn行动的时间表(基于表3中的时间戳),且发现攻击主要集中在10月中下旬和11月中旬,如图7所示。

|

文件名 |

创建时间 |

最后修改时间 |

首次出现 |

时间间隔 (天) |

|

Passport.docx |

9/11/18 04:22 |

10/13/18 08:21 |

10/18/18 07:38 |

37.1 |

|

DN_325_170428_DEA…invitation.docx |

9/11/18 04:22 |

10/13/18 08:21 |

10/25/18 08:15 |

44.12 |

|

crash list(Lion Air Boeing 737).docx |

9/11/18 04:22 |

10/13/18 08:21 |

11/01/18 06:50 |

51.1 |

|

Заявление.docx |

9/11/18 04:22 |

10/13/18 08:21 |

11/01/18 11:41 |

51.3 |

|

1500029.docx |

10/18/18 06:59 |

10/18/18 07:00 |

10/18/18 08:47 |

0.4 |

|

2018_10_13_17_15_21.docx |

10/18/18 06:59 |

10/18/18 07:00 |

10/24/18 07:38 |

6.2 |

|

Rocket attacks on Israel.docx |

11/13/18 12:17 |

11/13/18 10:46 |

11/14/18 05:14 |

0.7 |

|

Brexit 15.11.2018.docx |

11/14/18 14:17 |

11/15/18 04:50 |

11/15/18 06:28 |

0.8 |

|

201811131257.docx |

11/14/18 14:33 |

11/15/18 04:50 |

11/15/18 12:31 |

0.9 |

表3.恶意文档的时间戳(所有时间均为UTC)

图7.Dear Joohn行动时间表

从时间戳来看,最初的四份恶意文档是在2018年9月11日04:22同时被创建的,并在2018年10月13日08:21同时被修改。四份恶意文档在完全相同的时间被创建并修改,但却被嵌入了三个不同的C2地址,这可能表明攻击者使用了某种自动化工具。我们都知道,这可以通过使用基于命令行的渗透测试工具包来实现。比如Phishery,它就允许我们通过一个简单的脚本,以不同的输入同时生成多个文档。总的来说,这四份文档从最初创建到用于攻击的平均时间间隔为46天。随着时间的推移,Dear Joohn行动的节奏明显加快,从文件的创建到用于攻击的平均时间间隔下降到了大约两天。

Payload分析

如上所述,出现在Dear Joohn行动中的恶意文档会下载一个远程模板,包含在其中的恶意宏被用于安装第一阶段payload。除了Cannon之外,第一阶段payload几乎都是Zebrocy木马的变种。在此次行动中传播的Zebrocy变种由多种不同的语言编写而成,包括Delphi、C#和VB.NET。表4列出了出现在Dear Joohn行动中的所有第一阶段payload的信息。

|

SHA256 |

编译日期 |

变种 |

C2 |

|

5173721f30.. |

10/23/18 |

C# Zebrocy |

145.249.105[.]165 |

|

61a1f3b4fb.. |

11/1/18 |

C# Cannon |

sahro.bella7[at]post.cz |

|

6ad3eb8b56.. |

6/19/92 |

Delphi Zebrocy |

188.241.58[.]170 |

|

9a0f00469d.. |

10/25/18 |

C# Zebrocy |

145.249.105[.]165 |

|

b41480d685.. |

6/19/92 |

Delphi Zebrocy |

109.248.148[.]42 |

|

c91843a69d.. |

6/19/92 |

Delphi Zebrocy |

185.203.118[.]198 |

|

e5aece694d.. |

11/13/18 |

VB.NET Zebrocy |

109.248.148[.]42 |

表4.出现在Dear Joohn行动中的第一阶段payload

值得注意的是,出现在Dear Joohn行动中的Zebrocy Delphi变种与我们之前在2018年6月有关Zebrocy的分析文章中讨论的Delphi downloader非常相似。因此,这个Delphi变种应该算是一种已知的变种。但是,出现在此次行动中的C#和VB.NET变种此前从未被报道过。需要指出的是,出现在此次行动中的所有Zebrocy Delphi变种均采用了UPX压缩,而其他变种都没有经过压缩。我们推测,这很可能也正是因为Zebrocy Delphi变种作为一种已知变种已经被广泛分析的原因,Sofacy组织可能是想要通过对它进行压缩来增加逃过安全检测的机率。

通过对Cannon样本的收集和分析,我们认为采用Delphi编写的Cannon也是一个全新的变种。鉴于我们已经看到Sofacy组织使用了多种语言来创建Zebrocy变种,因此该组织同样也有能力在多种编程语言中创建Cannon变种。

C#Cannon

自我们发布有关Cannon的分析文章以来,我们成功捕获了其他的一些Cannon样本,以便更好地了解它的起源。从目前看来,第一个已知的C# Cannon样本似乎是在2018年4月18日创建的,从那以后至少有7个样本被发布。表5展示了目前已知的所有C# Cannon样本、它们的编译时间以及用于C2通信的电子邮箱帐户。

|

SHA256 |

编译时间 |

C2账户 |

POP3S账户 |

SMTPS账户 |

|

861b6bc1f9.. |

4/18/18 |

sym777.g |

kae.mezhnosh |

vebek.morozh30 g0r7tsa45s marvel.polezha |

|

4405cfbf28.. |

5/14/18 |

sym777.g |

kae.mezhnosh |

vebek.morozh30 g0r7tsa45s marvel.polezha |

|

174effcdee.. |

6/15/18 |

sym777.g |

kae.mezhnosh |

vebek.morozh30 g0r7tsa45s marvel.polezha |

|

a23261e2b6.. |

6/22/18 |

sym777.g |

kae.mezhnosh |

vebek.morozh30 g0r7tsa45s marvel.polezha |

|

651d5aab82.. |

10/19/18 |

sym777.g |

kae.mezhnosh |

vebek.morozh30 g0r7tsa45s marvel.polezha |

|

68df0f924c.. |

10/22/18 |

sym777.g |

kae.mezhnosh |

vebek.morozh30 g0r7tsa45s marvel.polezha |

|

61a1f3b4fb.. |

11/1/18 |

sahro.bella7 |

trala.cosh2 |

Bishtr.cam47 Lobrek.chizh Cervot.woprov |

表5.已知的C# Cannon样本

正如我们在最初的分析文章中所提到那样,被攻击者用来充当C2的电子邮箱地址是sahro.bella7[at]post.cz,但所有早期的C# Cannon样本使用的都是sym777.g[at]post.cz。此外,所有早期的C# Cannon样本都使用了同一个帐户名kae.mezhnosh来接收来自攻击者的电子邮件,同时使用帐户名vebek.morozh30、g0r7tsa45s和marvel.polezha来向攻击者发送电子邮件。

也正如我们在最初的分析文章中所提到那样,C# Cannon能够使用POP3S登录到一个电子邮箱帐户,并检查具有特定文件名的电子邮件,该文件将被保存到目标系统并执行。需要指出的是,我们最初分析的C# Cannon样本查找的是一个文件名为auddevc.txt的附件,但其他C# Cannon样本查找的是以下文件名:

l wmssl.txt

l audev.txt

Delphi Cannon

在收集Cannon样本的过程中,我们发现了另一类使用电子邮件来进行C2通信的Cannon变种。我们之所以将它与Cannon联系起来,是因为它使用了文件名“wmssl.exe”。实际上,它是由wmssl.txt附件转换而来的,用于安装和执行一个辅助payload。当然,仅凭这一点,我们是无法将它与Cannon完全联系起来,但在收集到了Delphi Cannon的其他样本之后,我们发现了更多能够证明它们之间存在联系的证据。表6展示的是我们收集到的所有Delphi Cannon样本,其中样本(SHA256:215f7c08c2 ..)与ESET分析文章中讨论的木马非常相似。

|

SHA256 |

创建时间 |

C2电子邮箱地址 |

POP3S账户 |

SMTPS账户 |

|

5a02d4e5f6.. |

1/23/18

|

heatlth500@ambcomission[.]com |

trash023@ambcomission[.]com |

trasler22@ambcomission[.]com |

|

d06be83a40.. |

2/21/18 |

heatlth500@ambcomission[.]com |

trash023@ambcomission[.]com |

trasler22@ambcomission[.]com |

|

78adc8e5e4.. |

2/28/18 |

heatlth500@ambcomission[.]com |

trash023@ambcomission[.]com |

trasler22@ambcomission[.]com |

|

054c5aa73d.. |

3/3/18 |

heatlth500@ambcomission[.]com |

trash023@ambcomission[.]com |

trasler22@ambcomission[.]com |

|

cac630c11c.. |

4/18/18 |

N/A |

N/A |

N/A |

|

ecc5805898.. |

5/4/18 |

heatlth500@ambcomission[.]com |

trash023@ambcomission[.]com |

trasler22@ambcomission[.]com |

|

215f7c08c2.. |

6/14/18 |

rishit333@ambcomission[.]com |

tomasso25@ambcomission[.]com |

kevin30@ambcomission[.]com |

表6. 我们收集到的所有Delphi Cannon样本

从表6我们可以看出,Delphi Cannon变种的编译时间要早于我们在最初报告中讨论的变种的编译时间,因为第一个已知的Delphi样本是在2018年1月份编译的,而我们在最初报告中讨论的Cannon样本是在2018年4月份编译的。Delphi Cannon变种没有使用合法的基于Web的电子邮件服务来进行C2通信,而是使用自主域名ambcomission[.]com电子邮箱帐户,而这个域名连接到一个更大的Sofacy基础设施网络,正如ThreatConnect所报道的那样。虽然Delphi Cannon也使用了POP3S和SMTPS来进行C2通信,但由于它使用的是由攻击者控制的自主域名,因此相对Seznam这样的合法电子邮件服务提供商来说,此类电子邮件更加容易被收件人屏蔽掉。

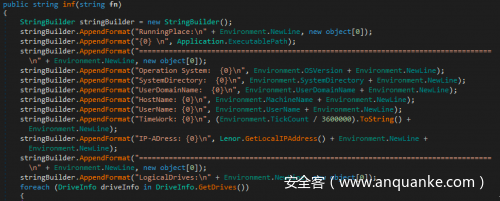

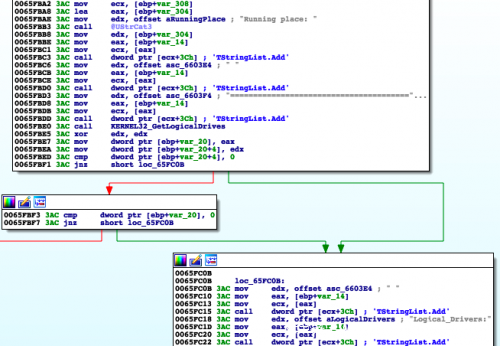

已知最早的Delphi变种样本(SHA256:5a02d4e5f6 …)为我们提供了更多能够证明Delphi Cannon和Cannon之间存在联系的证据。例如,这个样本会将收集到的系统信息发送给C2,其中涉及到将正在运行进程的路径附加到header字符串Running place,而这个字符串也可以在C# Cannon样本(SHA256:4405cfbf28 …)的inf函数中找到,如图8所示:

图8. C# Cannon的inf函数

在对比这两类Cannon变种的过程中,我们在Delphi Cannon样本(SHA256:5a02d4e5f6 …)中也发现了一个函数,它使用Running place和Logical_Drivers作为header字符串来将收集到的系统信息通过电子邮件发送给C2。虽然不完全匹配,但如图9所示,C# Cannon同样包含类似的header字符串,这使得我们更加确信,这两类变种的确来自同一个木马家族:

图9. Delphi Cannon 和C# Cannon的相似之处

VB.NET Zebrocy

VB.NET Zebrocy变种(SHA256:e5aece694d ..)与其他已知的Zebrocy变种非常相似,它会将硬盘卷序列号包含在被它用作C2 beacon的URL中。需要说明的是,这个beacon是通过使用Scripting.FileSystemObject对象从存储在Environment.SpecialFolder.LocalApplicationData中的路径调用GetDriveName获得的。然后,它会使用从GetDriveName函数获取到的硬盘卷调用GetDrive,以获取硬盘的SerialNumber。接下来,这个VB.NET变种会通过运行以下命令来收集系统信息和正在运行的进程:

systeminfo & tasklist

用于将系统信息、正在运行的进程和屏幕截图发送到C2服务器的URL如下所示:

hxxp://109.248.148[.]42/agr-enum/progress-inform/cube.php?res=[serial number]

VB.NET Zebrocy变种通过将一个HTTP POST请求发送到上面的URL来传输收集到的数据,这些数据包含在HTTP POST请求中,其结构如下(注意:“&”前后都有一个空格):

data=[system information and running processes] & arg=[screenshot in BMP format]

C# Zebrocy

C# Zebrocy变种在功能上与其他变种类似,但也有一些值得讨论的独有特性。与其他Zebrocy变种一样,C# Zebrocy变种会收集硬盘卷序列号,以用于C2服务器的出站beacon。具体来说,C# Zebrocy变种会使用Windows API函数GetVolumeInformation来获取C盘的序列号。另外,这个变种还能够捕获屏幕截图,并以JPEG格式传输到C2服务器。

除了使用的编程语言之外,C# Zebrocy变种最显着的变化是收集系统信息和正在运行的进程的方式。具体来说,C# Zebrocy变种使用的是WMI查询来收集此类信息,而不是使用systeminfo和tasklist命令。具体的WMI查询列表如下所示:

l wmic logicaldisk get Caption, Description,VolumeSerialNumber,Size,FreeSpace

l wmic diskdrive get Model, SerialNumber

l wmic computersystem get Manufacturer, Model, Name, SystemTypec

l wmic os get Caption, OSArchitecture, OSLanguage,SystemDrive,MUILanguages

l wmic process get Caption,ExecutablePath

用于将系统信息、正在运行的进程和屏幕截图发送到C2服务器的URL如下所示:

hxxp://145.249.105[.]165/resource-store/stockroom-center-service/check.php?fm=[serial number]

C# Zebrocy变种通过将一个HTTP POST请求发送到上面的URL来传输收集到的数据,这些数据包含在HTTP POST请求中,其结构如下:

spp=[system information from WMI queries] &spvg=[screenshot in JPEG format]

总结

Sofacy组织仍在继续使用类似的策略和技术来攻击全球各地的组织。我们观察到,他们在10月底到11月期间通过鱼叉式网络钓鱼电子邮件实施了攻击,通常利用近期新闻事件作为文件名来诱使收件人打开恶意附件。在这些攻击中,该组织明显倾向于使用类似Zebrocy这样的简单downloader作为第一阶段payload。另一方面,该组织显然仍在继续对Zebrocy进行开发,并已经开发出了VB.NET和C#版本。此外,他们在过去的攻击行动中似乎还使用了不同版本的Cannon。

IOC

恶意文档散列值:

2cfc4b3686511f959f14889d26d3d9a0d06e27ee2bb54c9afb1ada6b8205c55f

c20e5d56b35992fe74e92aebb09c40a9ec4f3d9b3c2a01efbe761fa7921dd97f

abfc14f7f708f662046bfcad81a719c71a35a8dc5aa111407c2c93496e52db74

40318f3593bca859673827b88d65c5d2f0d80a76948be936a60bda67dff27be9

5749eb9d7b8afa278be24a4db66f122aeb323eaa73a9c9e52d77ac3952da5e7d

af77e845f1b0a3ae32cb5cfa53ff22cc9dae883f05200e18ad8e10d7a8106392

34bdb5b364358a07f598da4d26b30bac37e139a7dc2b9914debb3a16311f3ded

79bd5f34867229176869572a027bd601bd8c0bc3f56d37443d403a6d1819a7e5

77ff53211bd994293400cb3f93e3d3df6754d8d477cb76f52221704adebad83a

远程模板散列值:

f1e2bceae81ccd54777f7862c616f22b581b47e0dda5cb02d0a722168ef194a5

86bb3b00bcd4878b081e4e4f126bba321b81a17e544d54377a0f590f95209e46

2da5a388b891e42df4ed62cffbc167db2021e2441e6075d651ecc1d0ffd32ec8

0d7b945b9c912d205974f44e3742c696b5038c2120ed4775710ed6d51fbc58ef

fc69fb278e12fc7f9c49a020eff9f84c58b71e680a9e18f78d4e6540693f557d

ed8f52cdfc5f4c4be95a6b2e935661e00b50324bee5fe8974599743ccfd8daba

b9f3af84a69cd39e2e10a86207f8612dd2839873c5839af533ffbc45fc56f809

远程模板URL:

hxxp://188.241.58[.]170/live/owa/office.dotm

hxxp://185.203.118[.]198/documents/Note_template.dotm

hxxp://185.203.118[.]198/documents/Note_template.dotm

hxxp://145.249.105[.]165/doc/temp/release.dotm

hxxp://145.249.105[.]165/messages/content/message_template.dotm

hxxp://188.241.58[.]170/version/in/documents.dotm

hxxp://109.248.148[.]42/officeDocument/2006/relationships/templates.dotm

hxxp://109.248.148[.]42/office/thememl/2012/main/attachedTemplate.dotm

hxxp://109.248.148[.]42/office/thememl/2012/main/attachedTemplate.dotm

Zebrocy散列值:

5173721f3054b92e6c0ff2a6a80e4741aa3639bc1906d8b615c3b014a7a1a8d7

61a1f3b4fb4dbd2877c91e81db4b1af8395547eab199bf920e9dd11a1127221e

6ad3eb8b5622145a70bec67b3d14868a1c13864864afd651fe70689c95b1399a

9a0f00469d67bdb60f542fabb42e8d3a90c214b82f021ac6719c7f30e69ff0b9

b41480d685a961ed033b932d9c363c2a08ad60af1d2b46d4f78b5469dc5d58e3

c91843a69dcf3fdad0dac1b2f0139d1bb072787a1cfcf7b6e34a96bc3c081d65

e5aece694d740ebcb107921e890cccc5d7e8f42471f1c4ce108ecb5170ea1e92

Zebrocy C2 URL:

hxxp://188.241.58[.]170/local/s3/filters.php

hxxp://185.203.118[.]198/en_action_device/center_correct_customer/drivers-i7-x86.php

hxxp://145.249.105[.]165/resource-store/stockroom-center-service/check.php

hxxp://109.248.148[.]42/agr-enum/progress-inform/cube.php

Cannon散列值:

861b6bc1f9869017c48930af5848930dd037fb70fc506d8a7e43e1a0dbd1e8cb

4405cfbf28e0dfafa9ea292e494f385592383d2476a9c49d12596b8d22a63c47

174effcdeec0b84c67d7dc23351418f6fa4825550d595344214cc746f1a01c1a

a23261e2b693750a7009569df96ec4cf61e57acc9424c98d6fe1087ff8c659ce

651d5aab82e53711563ce074c047cbaa0703931673fa3ad20933d6a63c5c3b12

68df0f924ce79765573156eabffee3a7bb0fa972d2b67d12dd91dea3ec255d24

61a1f3b4fb4dbd2877c91e81db4b1af8395547eab199bf920e9dd11a1127221e

5a02d4e5f6d6a89ad41554295114506540f0876e7288464e4a70c9ba51d24f12

d06be83a408f4796616b1c446e3637009d7691c131d121eb165c55bdd5ba50b4

78adc8e5e4e86146317420fa3b2274c9805f6942c9973963467479cb1bbd4ead

054c5aa73d6b6d293170785a82453446429c0efc742df75979b760682ac3026b

cac630c11c4bf6363c067fbf7741eae0ec70238d9c5e60d41f3ed8f65b56c1d1

ecc5805898e037c2ef9bc52ea6c6e59b537984f84c3d680c8436c6a38bdecdf4

215f7c08c2e3ef5835c7ebc9a329b04b8d5215773b7ebfc9fd755d93451ce1ae

与Cannon相关的电子邮箱:

sym777.g[at]post.cz

kae.mezhnosh[at]post.cz

vebek.morozh30[at]post.cz

g0r7tsa45s[at]post.cz

marvel.polezha[at]post.cz

sahro.bella7[at]post.cz

trala.cosh2[at]post.cz

Bishtr.cam47[at]post.cz

Lobrek.chizh[at]post.cz

Cervot.woprov[at]post.cz

heatlth500[at]ambcomission[.]com

trash023[at]ambcomission[.]com

trasler22[at]ambcomission[.]com

rishit333[at]ambcomission[.]com

tomasso25[at]ambcomission[.]com

发表评论

您还未登录,请先登录。

登录