1、资源未释放:流

代码质量作为软件产品的非功能性质量是衡量软件产品的一项隐性指标。重复的代码会造成维护成本的增加,不规范的代码、不良注释和复杂度过高的代码会增加阅读和理解代码的难度。代码质量重视代码细节,例如常见的使用常量调用equals(),过大的内存分配,循环创建对象引用,流资源、数据库连接、同步锁资源未释放等。其中“资源未释放:流”是指程序创建或分配流资源后,不进行合理释放。尤其是多次创建资源未释放会占用系统开销,影响程序性能。本篇文章以 JAVA 语言源代码为例,分析“资源未释放:流”产生的原因以及修复方法。 详细请参见CWE ID 404:Improper Resource Shutdown or Release (http://cwe.mitre.org/data/definitions/404.html)。

2、 “资源未释放:流” 的危害

攻击者可能会通过耗尽资源池的方式发起拒绝服务攻击。

从2018年1月至12月,CVE中共有2条漏洞信息与其相关。部分漏洞如下:

| CVE | 概述 |

|---|---|

| CVE-2018-11055 | RSA BSAFE MicroEdition Suite,4.0.11之前(4.0.x版)和4.1.6.1之前版本(4.1.x版)中包含错误释放资源漏洞。在内部释放内存之前,MES未将堆内存中的解码PKCS#12数据归零,并且恶意本地用户可以通过执行堆检查来访问未授权数据。 |

| CVE-2018-8836 | 固件版本为10及之前的Wago 750系列PLC包括远程攻击可能会利用TCP连接期间3路握手的不正确实施,从而影响与佣金和服务工具的通信。特制的数据包也可以发送到用于Codesys管理软件的端口2455 / TCP / IP,这可能导致与调试和服务工具通信的拒绝服务条件。 |

3、示例代码

示例源于 SamateJuliet Test Suite for Java v1.3 (https://samate.nist.gov/SARD/testsuite.php),源文件名:CWE404_Improper_Resource_Shutdown__FileReader_01.java。

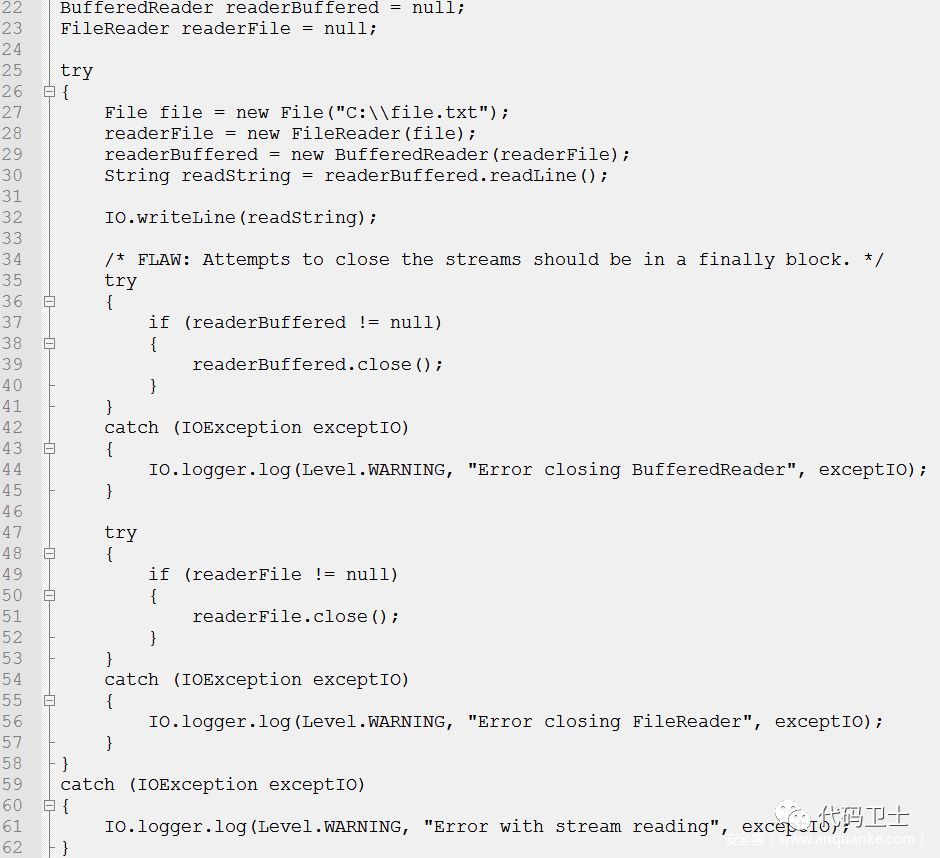

3.1缺陷代码

上述示例代码操作是一个读取文件的操作,从本地读取文件,并将读取到文本行进行输出,在代码行第39行和第51行中,readerBuffered 和 readerFile进行了关闭操作。虽然代码明显对使用的资源进行了关闭操作,但是在35行之前当代码抛出异常时,代码直接执行59行之后处理异常,则跳过关闭操作,未成功释放资源。

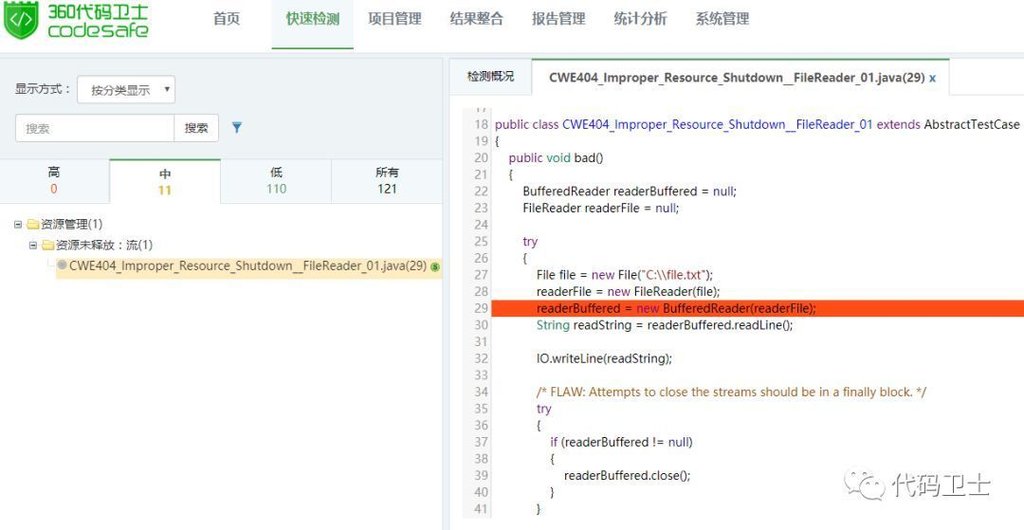

使用360代码卫士对上述示例代码进行检测,可以检出“资源未释放:流”缺陷,显示等级为中。在代码行第29行报出缺陷,如图1所示:

图1:“资源未释放:流”的检测示例

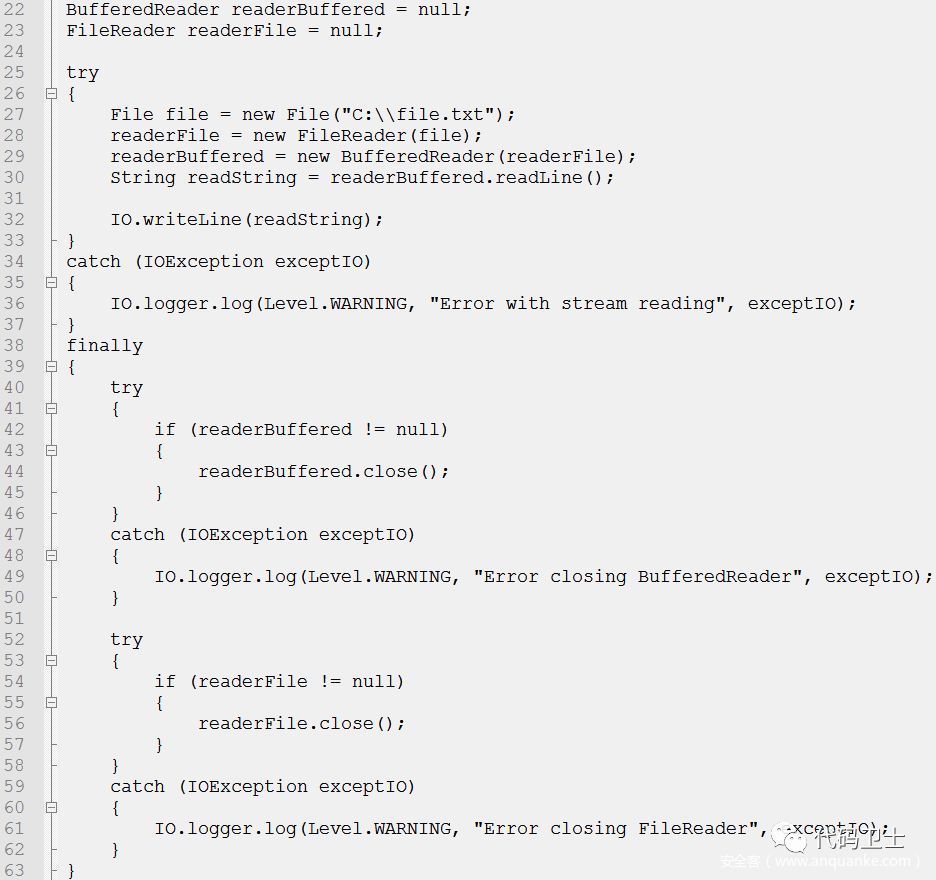

3.2 修复代码

在上述修复代码中,使用 finally 块中对readerBuffered 和 readerFile 进行关闭操作。即使在34行之前的代码抛出异常,在 finally 代码块中的语句也会正常执行,这样就保证了创建的资源可以正常释放。

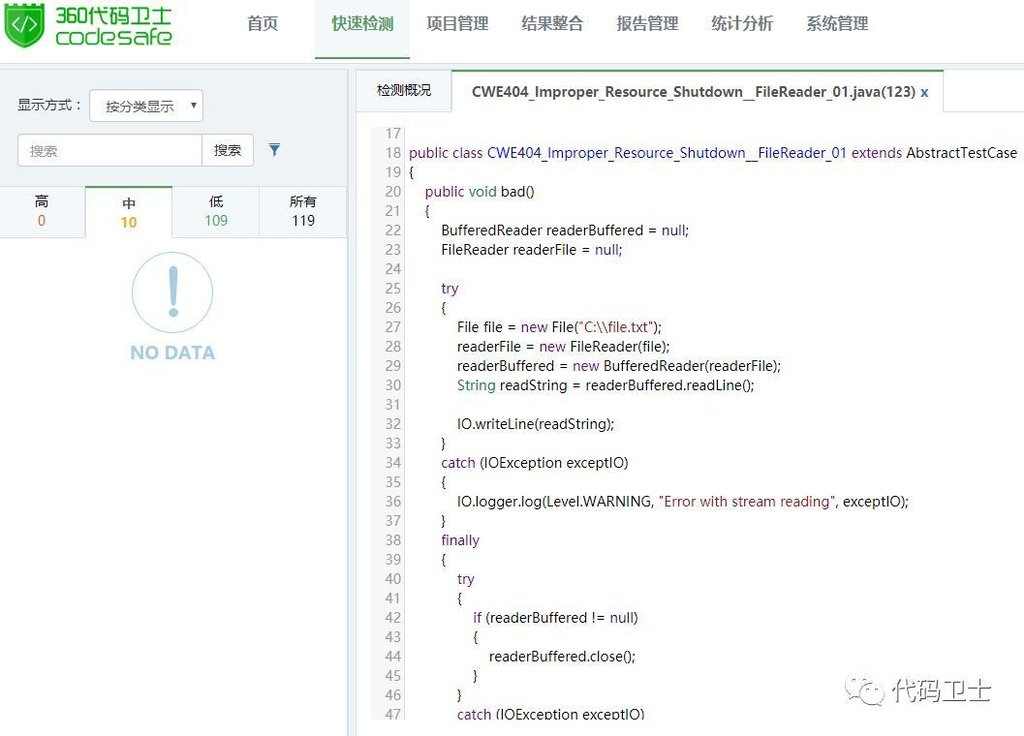

360代码卫士对修复后的代码进行检测,可以看到已不存在“资源未释放:流”缺陷。如图2:

图2:修复后检测结果

4 、如何避免资源未释放:流

要避免”资源未释放:流”,需要注意以下几点:

(1)在 finally 代码块中对流资源进行了合理的释放

(2)使用源代码静态分析工具,进行自动化的检测,可以有效的发现源代码中的“资源未释放:流”问题。

发表评论

您还未登录,请先登录。

登录