大会官网:https://www.blackhat.com/asia-19/

大会简介

今年“Black Hat ”于3月26日至29日再次于新加坡滨海湾金沙酒店举行。信息安全社区齐聚一堂进行了行业专家的实践培训,这里展示了简报会上的前沿研究报告、 Arsenal 的开源工具演示,还有以顶级解决方案和服务提供商为特色的商务大厅。

大会时间

2019年3月26日~2019年3月29日

大会地点

新加坡滨海湾金沙酒店

会议亮点

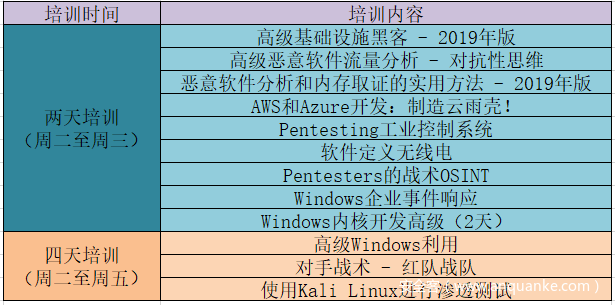

培训

星期二,3月26日 – 3月29日星期五

通常专为 Black Hat 设计,培训提供实践技术技能培养机会。Black Hat 培训由安全专家讲授,目标是定义和捍卫明天的INFOSEC环境。

简报

3月28日星期四 – 3月29日星期五

了解黑客简报中的最新信息安全风险和趋势。研究人员将分享突破性的发展,包括0天的漏洞。

周四简报

下一场军备竞赛

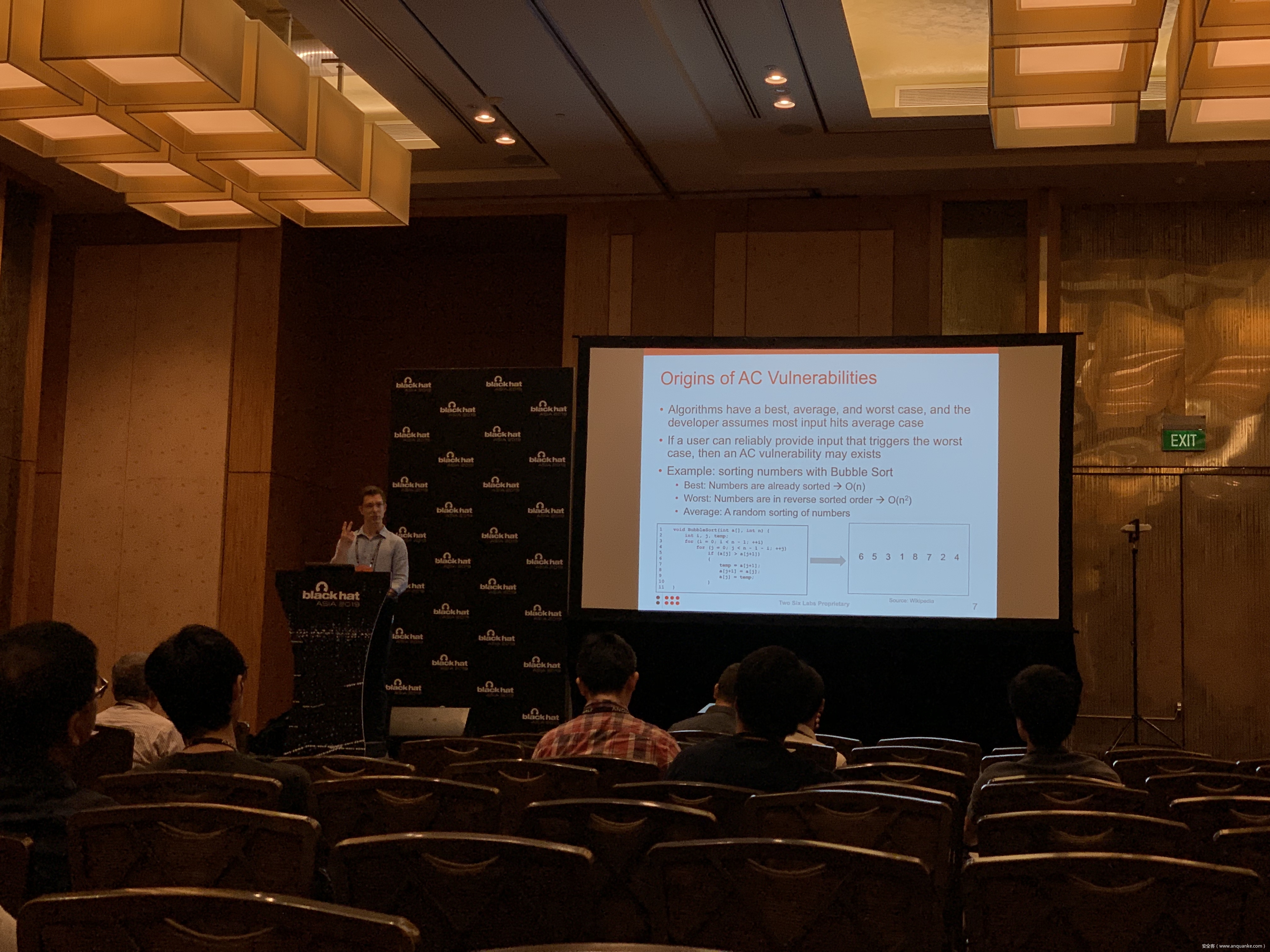

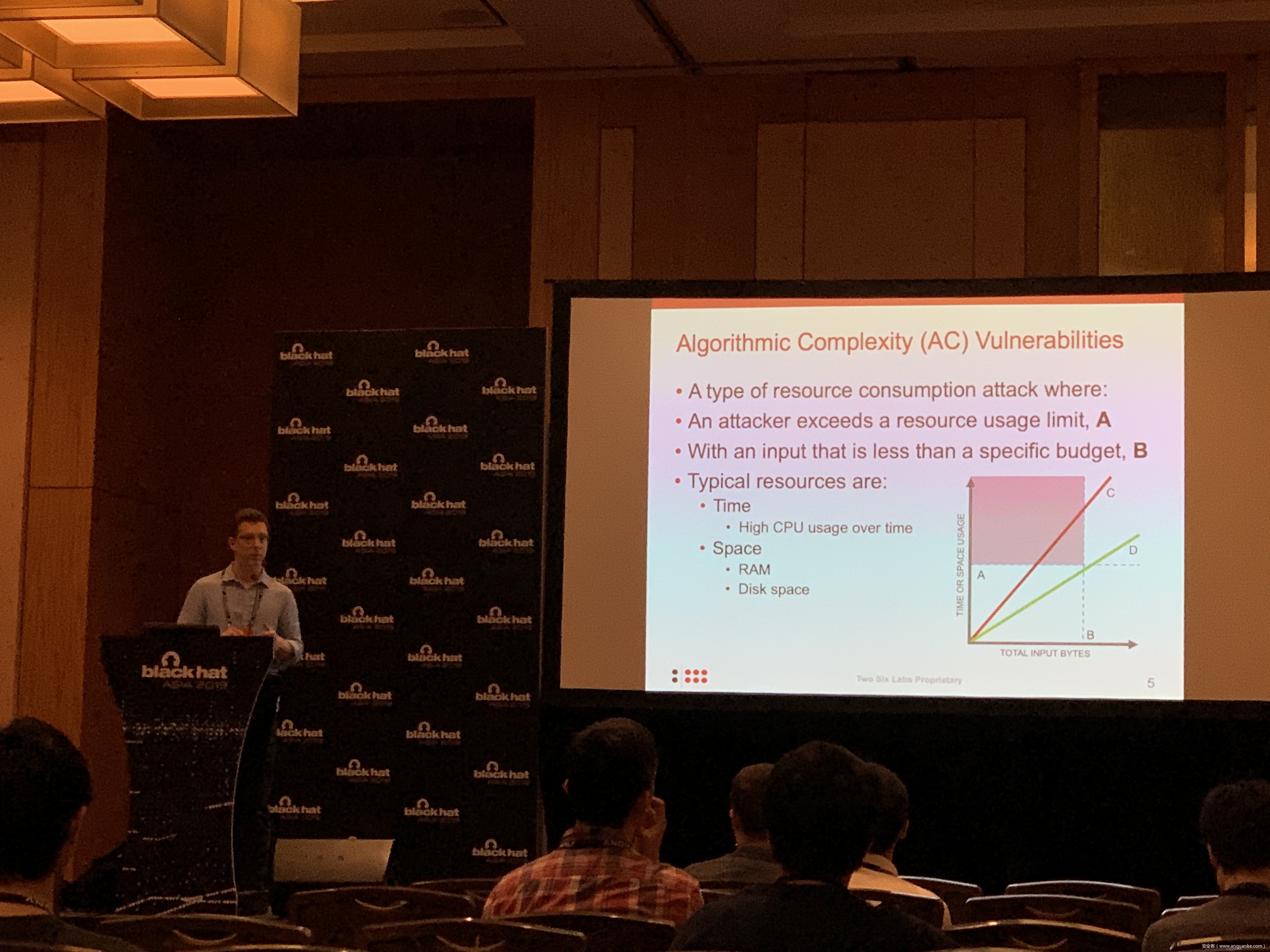

ACSploit:利用算法复杂性漏洞

当程序使用具有特别低效的最坏情况计算复杂度的算法时,会出现算法复杂性(AC)漏洞,并允许用户提供将触发它的输入。确定程序是否易受攻击需要的不仅仅是对程序实现的算法的理解。它还需要了解如何在将用户输入提供给潜在可利用的算法之前对其进行过滤和格式化。一种方法是进行耗时的手动分析,例如逆向工程,静态代码检查或调试。或者,输入格式化的算法输入以触发其最坏的情况,然后测量及时(即CPU利用率)和空间(例如RAM或磁盘使用)的影响更快并且需要更少的技能。

ACsploit是一个命令行实用程序,可以生成常用算法的最坏情况输入,例如排序,散列,字符串操作等。它是模块化的,高度可配置的,支持生成的输出上的各种用户指定约束,允许它适当地符合被测应用的要求。ACsploit还支持同样多种输出格式,以帮助用户将最终的漏洞从ACsploit传递到目标系统。ACsploit通过熟悉的类似Metasploit的界面支持脚本驱动和交互式使用。最初根据DARPA STAC计划开发,以帮助快速分类潜在的AC漏洞,我们现在将ACsploit作为开源工具发布给更广泛的漏洞研究人员社区。

ACsploit为30多种算法提供了算法复杂性漏洞,并且易于扩展。它旨在允许社区成员贡献新的漏洞利用模块,输入约束和输出格式化程序,以扩展其功能的所有方面。ACsploit开发的未来计划包括调试器集成和用于测量目标应用程序的资源使用情况的测试框架。

NetSpectre:真正遥远的幽灵变种

追踪:平台安全

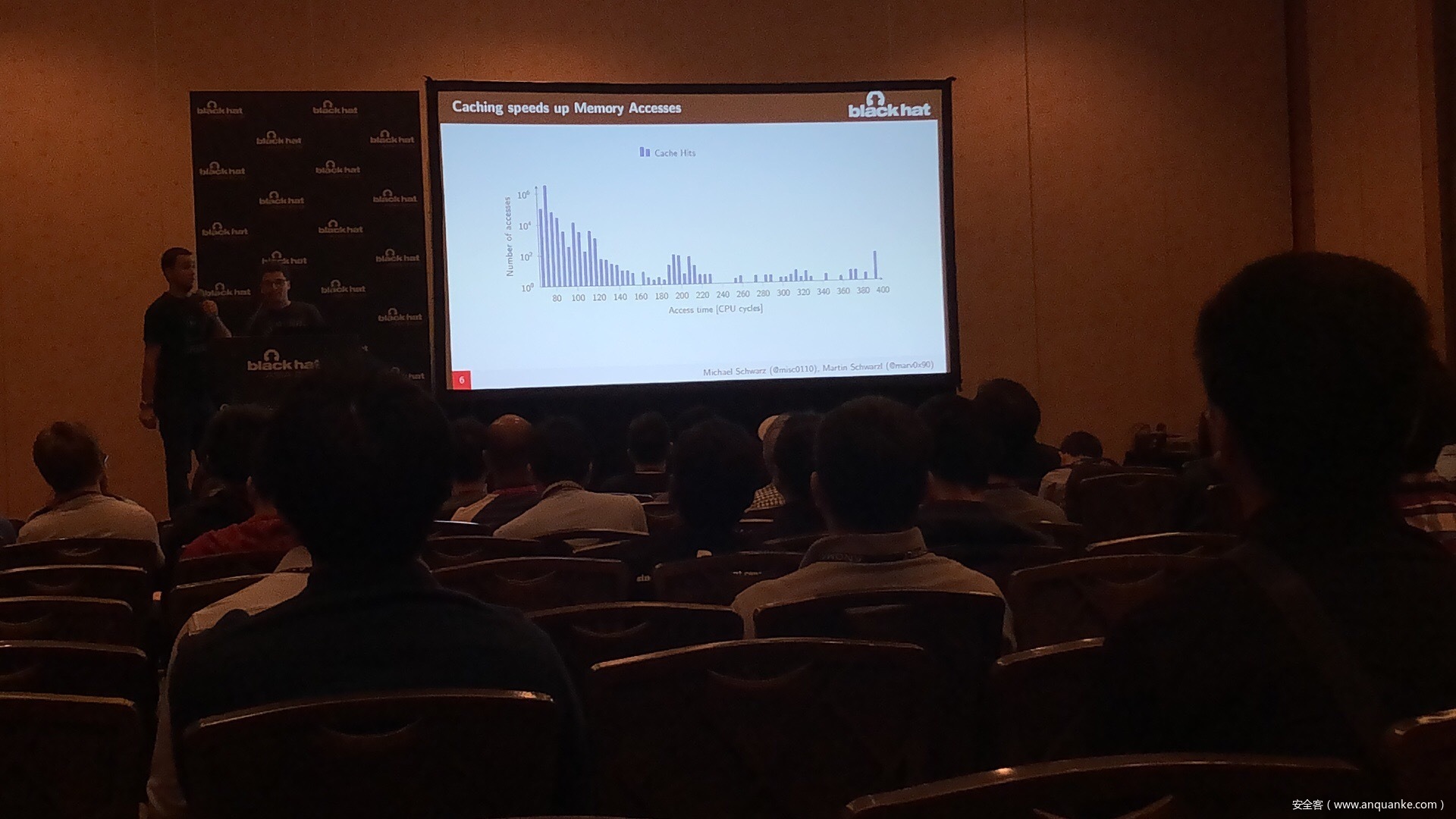

现代处理器使用分支预测和推测执行来提高其性能。自2018年1月以来,随着Spectre攻击的发布,我们已经看到投机性执行可能被滥用来泄露机密信息。通过诱导受害者推测性地执行在正确的程序执行期间不会发生的操作,机密信息可以通过侧通道泄漏给对手。已经提出了许多对策和解决方法,都假设Spectre攻击是本地攻击,需要攻击者在受害机器上执行代码。

仙境办公室

在本次演讲中,我们将探讨一系列滥用Microsoft Office功能以用于攻击目的的新技术。我们将披露有关新Word和Excel漏洞的详细信息,发布Microsoft认为功能的攻击媒介,并展示MS Office套件架构设计的安全影响。在兔子洞的旅途中带着令人反感的惊喜。

在之前的研究中,我们已经证明滥用遗留功能(例如,在VBA之前的宏语言)绕过了许多现有的安全控制。在本次演讲中,我们将进一步分享我们最近的发现和对MS Office套件中未探索的遗留功能的见解,这些功能可能会在攻击的所有阶段被滥用。

除此之外,我们将演示如何滥用Word文档来窃取系统中的敏感信息,如何创建网络钓鱼文档以便在没有宏负载的情况下获取凭据,如何绕过MS Office中的最新安全功能(AMSI for VBA,ASR)和多得多。

PASTA:具有适应性的便携式汽车安全测试平台

Takuya Yoshida | 首席后员,丰田信息技术中心

Hisashi Oguma | 集团负责人,丰田信息技术中心

Tsutomu Matsumoto | 横滨国立大学教授

CQTools:新的终极黑客工具包

Adrian Denkiewicz | 网络安全专家,CQURE Inc.

Mike Jankowski-Lorek | 网络安全和数据库架构师,CQURE Inc.

追踪:应用安全

此工具包允许您在基础架构内提供完整的攻击,从嗅探和欺骗活动开始,经历信息提取,密码提取,自定义shell生成,自定义有效负载生成,隐藏防病毒解决方案代码,各种键盘记录程序以及利用此信息传递攻击。一些工具基于CQURE团队首次向世界发布的发现; 一些工具需要数年才能完成,所有工具都以简单的方式工作。CQTools是提供渗透测试时的终极工具包。这些工具工作简单,我们在网络安全任务中实际使用它们。快来看看我们的CQTools如何提升您的渗透测试体验!

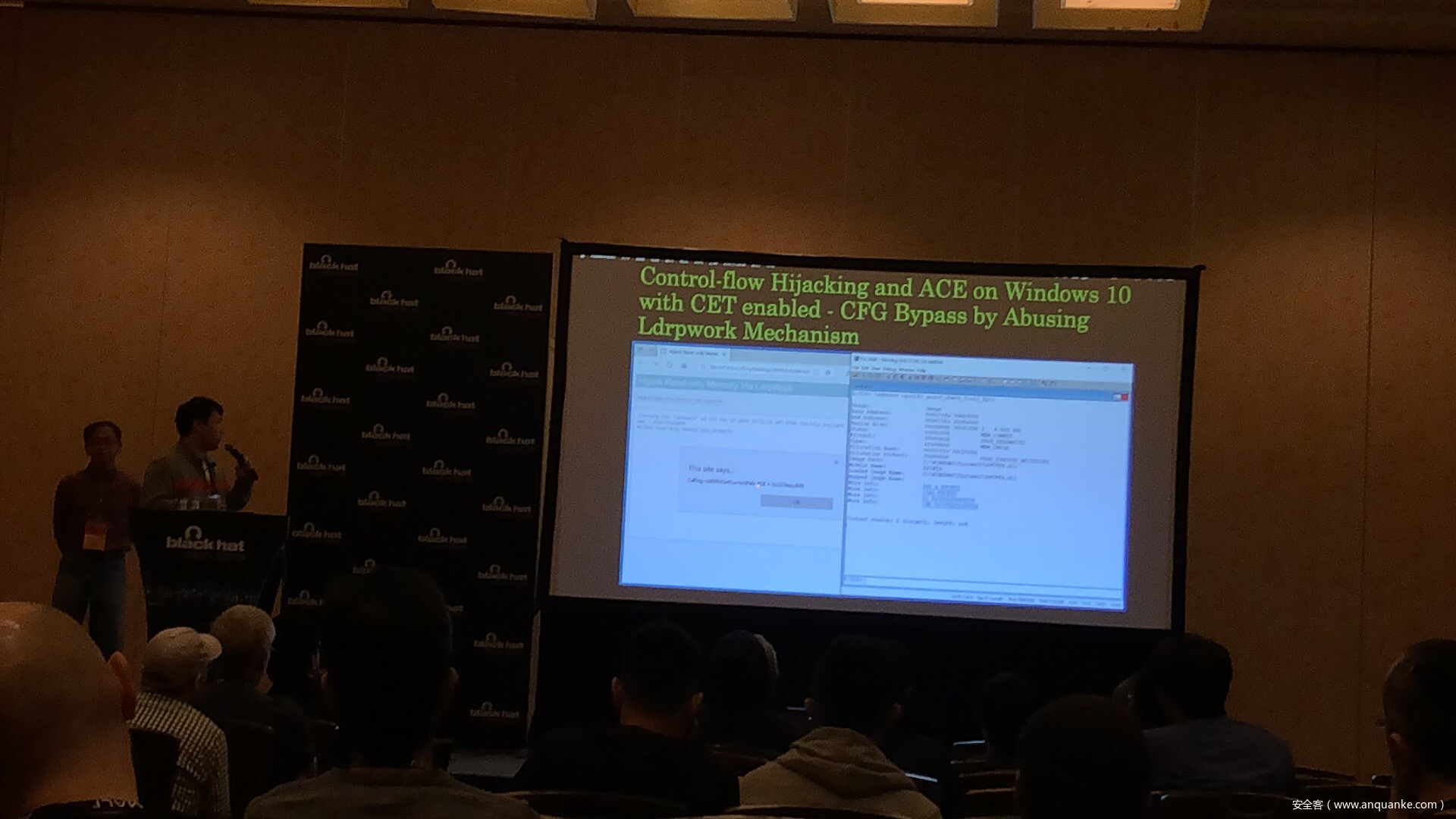

如何生存硬件辅助控制流完整性执行

让每个人保持同步:从开源社区借来的有效方法

作为开源社区的前创建者,我也曾在信息安全社区工作多年,并从开源社区学到了一些有效的方法。

在开源社区运营期间,我们发现老派成员倾向于使用电子邮件,NNTP,RSS等,这些邮件历史悠久但仍然有效。我将简要介绍自1992年以来幸存下来的“电子邮件客户端 – 松树”的故事。是的,Linus Torvalds使用它。我在过去的三年里一直在使用它,并为它提供了一些补丁。

突显物联网僵尸网络的核心:从蜜罐到千兆字节的僵尸网络源代码

最后,我今晚可以睡觉:使用Napper捕捉TPM的睡眠模式漏洞

英特尔签证:通过兔子洞

iOS Dual Booting揭秘

预加载电子设备中的不安全因素

现代浏览器是复杂的系统。它们实施了许多安全机制,以确保站点之间的隔离,促进Web安全保护并防止不受信任的远程内容损害主机的安全性。使用Electron(https://electronjs.org/)时,事情变得更加复杂。

好消息是可以构建安全的基于电子的桌面应用程序。尽管普遍认为,基于电子的平均应用程序比普通的Web应用程序更安全。框架本身正在变得更好,默认安全设置正逐渐成为常态,开发社区正在逐渐学习所有常见的陷阱。

使用记忆取证调查恶意软件 – 一种实用的方法

利用潜在的供应链泄漏逆向工程定制ASIC

SCADA领域的许多行业特定解决方案包括未知的定制芯片,没有公共文档。这些专用集成电路(ASIC)通常是简单的片上系统(SoC)解决方案,具有标准化模块和少量定制功能,如额外的CAN-Bus接口等。

在此演讲中,我们将介绍定制芯片的硬件逆向工程以及如何发现漏洞使用西门子S7-1200(v1和v4)系列作为示例目标。

冬天即将回归:击败最先进的Rowhammer防御以获得根和内核权限

志章 | 博士生,Data61,CSIRO,澳大利亚

Surya尼泊尔 | 澳大利亚CSIRO,Data61教授,

Zhi Wang | 佛罗里达州立大学副教授

Rowhammer攻击可以破坏MMU强制执行的内存保护,以实现权限提升,而不需要任何软件漏洞。为了减轻这种攻击,已经提出了许多仅用于软件的对策。

在本次演讲中,我们将展示一种能够有效打破最先进的反击锤防御的新型攻击。该漏洞允许非特权用户应用程序获得root权限和内核权限。此外,与现有的rowhammer漏洞相比,该漏洞利用更隐蔽,更有效。

DevSecOps:什么,为什么以及如何

看起来像蝙蝠:使用回声分析来检测局域网中的中间人攻击

追踪:网络防御

从最好的学习成本:先验知识如何削弱深度神经网络的安全性

Zhenyu Zhong | 工作人员安全科学家,百度X-Lab

张玉龙 | 百度X-Lab首席研究员

钱锋 | 研究科学家,百度美国有限责任公司

陶伟 | 首席安全科学家,百度X-Lab

Yantao Lu | 锡拉丘兹大学博士生

周五简报

深入了解基于VxWorks的物联网设备:调试Undebugable设备

VxWorks是业界领先的实时操作系统。它已被广泛用于各种行业场景,这些场景需要实时,确定的性能,并且在许多情况下需要安全和安全认证。对基于Linux的路由器和摄像机进行了大量研究,很少见到基于VxWorks的设备的研究。

市场上大多数基于VxWorks的物联网设备都不包含任何内置调试器,如WDB(VxWorks WDB调试代理)或命令行调试器。没有调试器,几乎不可能分析漏洞的根本原因或利用漏洞。

我们的演讲介绍了如何在没有内置调试器的情况下查找带内存模糊测试的漏洞并调试基于VxWorks的物联网设备。

现代安全启动攻击:绕过软件的硬件信任根

许多硬件供应商通过将Root of Trust移动到硬件来装甲现代安全启动。虽然它确实是为攻击者创造更多困难的正确方向,但硬件和固件之间存在许多层代码。此外,硬件供应商总是在争取启动性能,这在实际实现中会产生有趣的安全问题。

在本演示中,我将解释新的安全问题,以绕过最常见的企业供应商之一的英特尔Boot Guard技术的特定实现。实际的漏洞允许攻击者在没有物理访问硬件的情况下绕过操作系统的英特尔Boot Guard安全检查。此外,我将讨论包括嵌入式控制器(EC)在内的主题,重点是UEFI固件协作和认证代码模块(ACM)运行时环境。这是一项全新的研究,并非基于我之前的Boot Guard发现。

语音网络钓鱼遇到恶意Android应用程序时

曲目:数据取证/事件响应,恶意软件

去年我们发现了具有拦截传出呼叫功能的恶意应用程序,但我们没有实时恶意应用程序分发服务器,因为当我们收到受害者报告时服务器已经关闭。几个月后,我们立即收到受害者的报告,最后我们有一个实时的恶意软件分发服务器。我们能够检查服务器上的哪个端口是打开的,我们也能够获取网页源代码。我们根据从第一个分发服务器发现的网页源代码字符串制作了一个实时恶意应用程序自动化集合脚本。我们已经能够找到恶意应用程序分发服务器和变种恶意应用程序。

在我们找到第一个实时分发服务器后,我们从分发服务器收集了大约3,000个应用程序。C&C服务器地址在恶意应用程序内部进行了硬编码,可以轻松提取。C&C服务器是基于Web的。

我们分析了C&C服务器,偶然发现了一个包含访问服务器所需帐户信息的文件。它能够通过帐户信息获取分发服务器的Windows服务器管理员和C&C服务器的数据库管理员的权限。我们通过与服务器的RDP连接获得了大量信息。特别是,我们确认攻击者使用PPPoE连接到Internet,这使我们发现服务器的地理位置位于中国(台湾)。

我们在测试手机上安装了恶意应用程序之后发现了最令人着迷的发现之一,我们打电话给真正的攻击者。这名男子接到电话,他精通韩语。他让我明天早上再打电话,因为他的工作时间结束了。(在韩国银行营业时间是从上午9点到下午4点。当我打电话给他时,它是在下午4点之后。)

在这次谈话中,我们将披露过去几个月中实际语音网络钓鱼犯罪记录的调查结果。以上。

Zombie POODLE,GOLDENDOODLE以及TLSv1.3如何能够拯救我们所有人

曲目:密码学,应用安全

本次会议将重点研究CBC填充神谕的更有效的测试和开发技术。我们将了解对POODLE进行轻微调整后如何在修补后的三年内重新启动主要企业HTTPS实施中的漏洞。该演示文稿还将介绍GOLDENDOODLE,这是一种基于POODLE的特殊案例攻击,承诺在开发POODLE的一小部分时间内披露会话ID。GOLDENDOODLE攻击还表明,以前不知道会影响机密性的Cisco ASA CVE实际上可以向基于网络的攻击者泄露敏感数据,例如会话cookie。

攻击浏览器沙箱:持续繁荣地生活

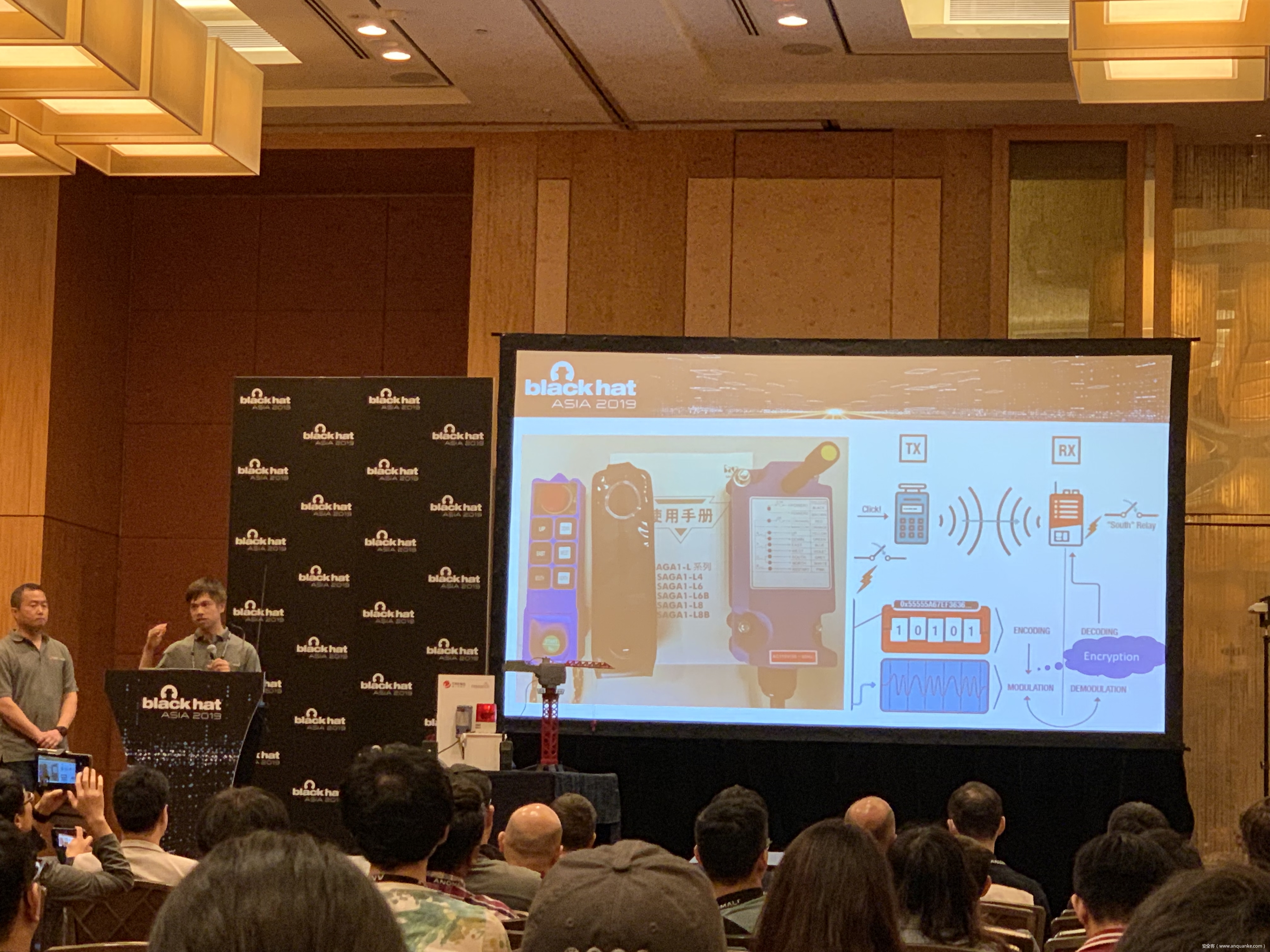

工业遥控器:安全,安全,漏洞

曲目:智能电网/工业安全,硬件/嵌入式

我们的研究表明,RF遥控器分布在全球,数百万易受攻击的单元安装在重型工业机械和环境中。我们对7家受欢迎的供应商进行了广泛的实验室和现场分析,发现缺乏不同层次的安全功能,而不是标准的专有协议。因此,他们很容易受到命令欺骗,因此攻击者可以通过制定任意命令来选择性地改变他们的行为 – 其后果包括破坏,伤害,盗窃或敲诈勒索。

Monocerus:智能合约的动态分析

曲目:逆向工程,应用安全

为了找到智能合约中的错误,我们依赖安全工具。目前,现有工具集依赖于符号执行或静态分析技术。由于缺乏对区块链平台的支持,缺少传统类型的动态分析工具。

这项研究介绍了Monocerus,一个轻量级,多平台的框架,用于动态分析以太坊智能合约。Monocerus提供一些重要功能。

– 模拟智能合约的字节码,不需要源代码。

– Muli-platform:Windows&* nix的原生版本(已确认Mac OSX,Linux和* BSD)。

– 清洁/简单/轻量/直观的区块链中性API。

– 用纯C语言实现,带有Python绑定。

– 允许使用用户定制的回调进行细粒度检测。

– 设计线程安全。

– 具有许可许可的开源。

这项工作旨在为以太坊区块链的动态分析奠定基础。为了展示它的强大功能,我们在Monocerus之上构建了一个新的工具集,从字节码调试器,代码跟踪器/分析器到高级模糊器。在我们的演讲中来看看一些很酷的令人兴奋的演示。

不好了!KPTI被击败,未经授权的数据泄漏仍然可能

赵兆峰 | 工作人员安全科学家,百度美国

张玉龙 | 百度X-Lab首席研究员

余丁 | 工作人员安全科学家,百度美国

陶伟 | 百度X-Lab首席安全科学家

曲目:利用开发,平台安全

然而,在这次谈话中,我们将证明KPTI的强烈孤立已完全打败了Meltdown是错误的错觉。首先,我们建议使用Variant V3r来证明可以改进Meltdown,使其比人们原先想象的更强大和可靠。Variant V3r显着提高了恶意进程在多个平台上读取任何内核数据(在L1-d缓存中不必要)的可靠性。接下来,我们进一步提出了一个更强大的攻击Variant V3z,它允许恶意进程绕过KPTI / KVA / DM并可靠地读取任何内核数据。据我们所知,V3z是第一款能够击败KPTI / KVA / DM的Meltdown变体。

为了证明这两个新变体的可靠性,效率和有效性,我们将展示无特权进程可以可靠地从内核空间中的任何位置泄露秘密的演示,即使在KALSR存在的情况下也是如此。

最后,我们将提供缓解我们提议的威胁的建议,并呼吁越来越多的各方加入这项工作,以提高处理器和操作系统的安全性。

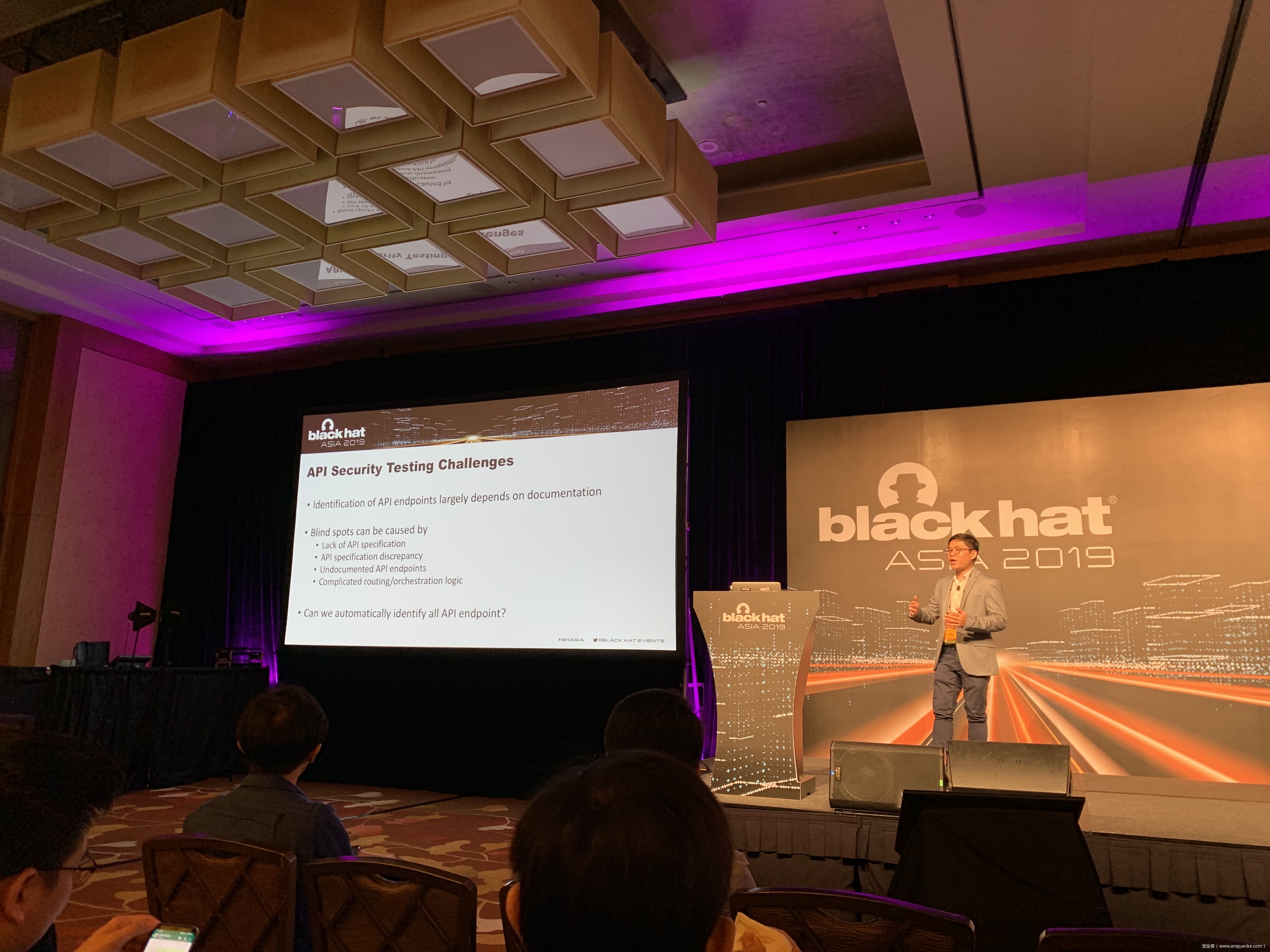

用于大规模安全测试的自动REST API端点识别:机器学习如何加速安全测试

Azzedine Benameur | 安全研究员,埃森哲实验室,安全研发部门

Jeffrey Jacob | 埃森哲实验室学生研究员,安全研发

Jay Chien An Chen Chen | 安全研究员,埃森哲实验室,安全研发

追踪:应用安全

在本次演讲中,我们介绍了通过利用机器学习,模糊匹配和自然语言处理(NLP)技术自动发现和评估API的安全状态的方法。我们将展示如何自动识别攻击者可以利用的未记录或隐藏的API端点及其(隐藏)字段。无论API描述语言的规范如何,我们的方法都显着减少了探测和测试次数。我们的工具可以识别API端点,无需API文档,也无需访问API代理或网关。

我们将演示如何使用机器学习技术来加速API端点识别和漏洞评估。我们的方法能够将网址数量减少90%以上。我们还将演示模块化自动API安全测试工具,以评估常见的API缺陷。为了证明我们的方法是可扩展的,我们将我们的技术应用于Alexa的前100万个站点,并成功提取了所有API端点及其参数,并将它们提供给我们的API安全测试工具。我们还将介绍我们使用的结果和开源机器学习工具。

不要用勺子吃意大利面 – 威胁情报的实践价值分析

曲目:数据取证/事件响应,应用安全

智力被认为是非显而易见的,可操作的增值信息,只有通过某种形式的处理和解释才能获得。然而,事实上,大多数商业产品的基本前提是,如果一个实体被观察到在一个地方恶意行事,那么它也应该在其他地方预期并做好准备。

在此前提下,威胁情报源每年以数十万美元的价格出售。

它有用吗?

本演讲将分析威胁情报预测互联网上恶意活动的能力。

我们的分析涉及在六个月内调查超过一百万的互联网威胁指标。值得注意的是,我们在现实世界网络上使用了各种传感器,用于跟踪Internet上的一系列恶意活动,包括端口扫描,Web应用程序扫描,DoS和DDoS以及漏洞利用。

我们跟踪检测到的恶意IP地址,查看它们随时间变化的行为并映射两个“水平”相关性 – 一个传感器预测不同传感器活动的能力,或一个目标预测另一个目标 – 和“垂直”相关性 – 传感器预测IP指标持久性或重新出现的能力。

通过检查这两组相关性,我们相信我们可以阐明基本威胁情报产品的价值主张,并在此过程中,提高我们对其在我们的安全系统和流程中的地位和价值的理解。

返回不安全的巴西投票机

曲目:硬件/嵌入式,加密

谁打开饼干罐?

曲目:Web AppSec,应用安全

在本演示文稿中,我们详细阐述了我们的研究,我们通过创建一个自动评估强制执行第三方请求的框架来评估这些防御机制的有效性。通过应用我们的框架,它生成了一套涵盖各种Web机制的全面测试用例,我们发现了7个浏览器的策略实现和分析的46个浏览器扩展中的几个缺陷。我们发现,即使是内置的保护机制也可以通过我们发现的多种新技术来规避。此外,我们的结果显示,对于每个反跟踪或广告拦截浏览器扩展,至少存在一种绕过其防御的技术。根据这些结果,我们认为,我们提出的框架是一种非常需要的工具,可以检测旁路并评估暴露泄漏的解决方案。最后,我们分析了已识别的旁路技术的起源,并发现这些是由于各种实现,配置和设计缺陷造成的。

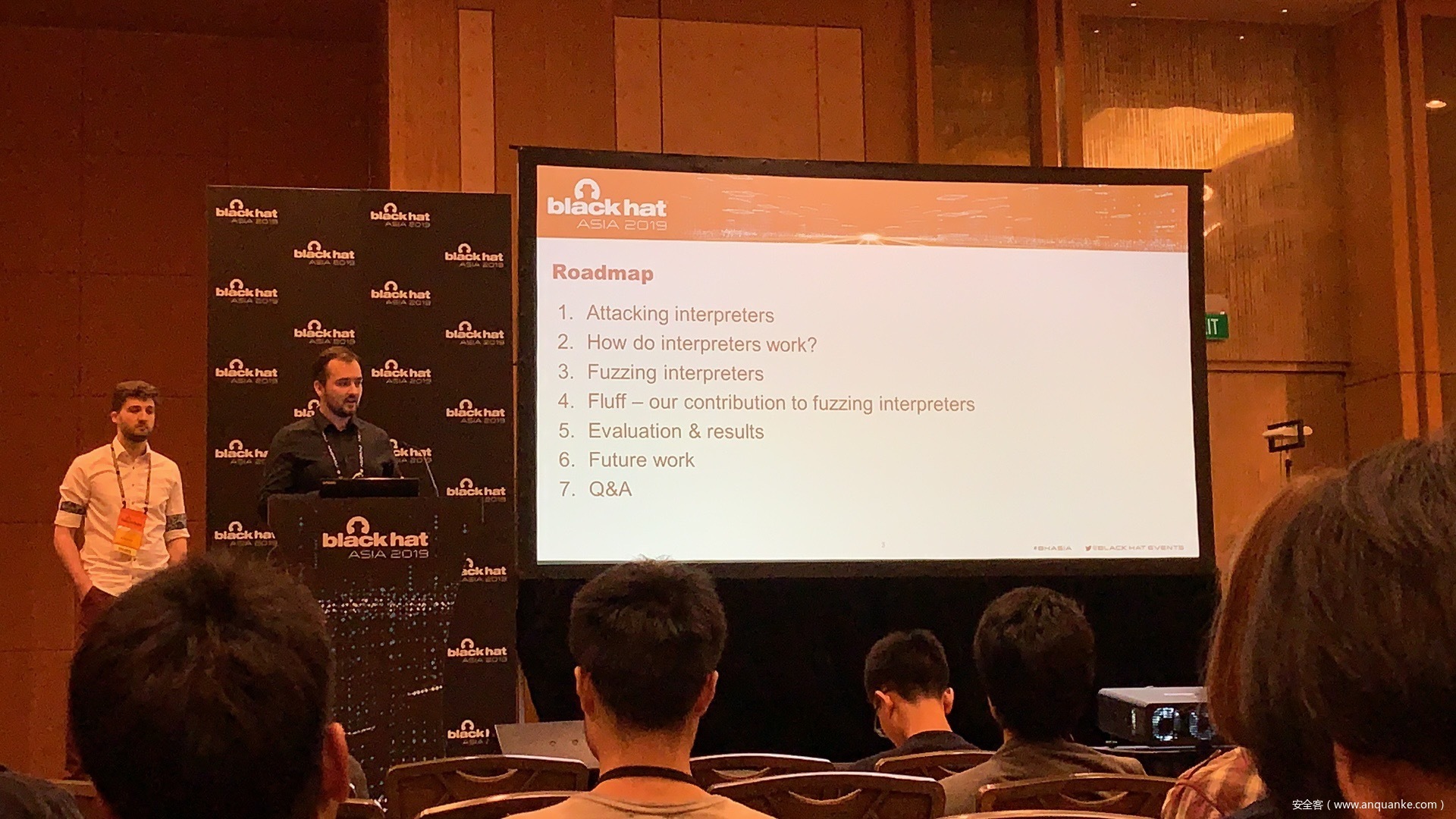

模糊解释器的有效方法

曲目:应用安全,逆向工程

同时,口译员的输入通常是不可信的。这与它们在Web浏览器,服务器端应用程序以及移动或低功耗IoT设备中的广泛使用相结合,使它们成为安全研究的高优先级目标,特别是考虑到它们的大型代码库和高复杂性。

在本研究中,我们评估了在现代解释器中发现漏洞的最新方法,并介绍了在给定任意输入数据的情况下合成代码的概念。为此,我们假设输入是程序代码的抽象语法树的某个序列化,我们以解释器期望的形式反序列化并发送它并将其传递以执行。我们将在一个名为Fluff的项目中讨论我们对这个想法的实现,并描述它与AFL的集成 – 一个开源的模糊器。

虽然Fluff背后的设计是通用的,可以应用于任何编程语言,但我们的研究重点是测试JavaScript解释器。我们将讨论Fluff发现的问题 – 迄今为止,它已经能够在5个不同的执行引擎中识别出超过25个问题(其中5个可能导致执行任意代码,17个导致DoS)。最后,我们将讨论这种方法的局限性和可能的扩展。我们还将提出有关该领域进一步研究的想法。

坚果壳中的幽灵

追踪:平台安全

在2018年初,两个严重的攻击,名为Meltdown和Spectre,已经出版。这些攻击利用CPU懒惰地执行异常或推测分支预测或数据依赖性的结果。虽然这些计算的结果永远不会在架构级别上显现,但秘密数据仍然可以在微体系结构级别上泄漏并被攻击者观察到。

从那以后,世界各地的各种研究团队发现了这些攻击的许多不同版本,例如,Spectre Variant 1,Spectre Variant 2,Variant 4,Meltdown,Foreshadow,Foreshadow-NG,LazyFP。由于令人困惑的命名方案以及发布的大量论文和文章,很快就难以将它们区分开来。此外,研究人员和公司已经提出了各种对策来缓解这些攻击,使得更加困惑和难以清楚地了解当前状态。

许多提议的缓解技术涉及大量开销,基本上降低了现代CPU的处理能力。有了所有这些防御措施,还有一个问题:它们实际上是在工作还是只是降低了CPU的性能?操作系统是否正确实现了它们?现在一切都已修好,还是有更多的变种到目前为止被忽视了?

在本次演讲中,我们将讨论所有现有的变体,并基于攻击利用的微架构元素引入更新,更易于理解的命名方案。我们将讨论到目前为止提出的所有缓解技术,并根据它们如何试图阻止泄漏对其进行分类。我们还将讨论哪些缓解措施在实践中起作用以及哪些缓解措施能够通过我们的实验来规避。我们将介绍迄今尚未发布的Meltdown和Spectre攻击的新变种,由于我们的系统化,我们能够发现这些变种。

使用JIT漏洞Pwn Microsoft Edge

曲目:利用开发,平台安全

为了加速javascript代码,现代浏览器将Just-In-Time(JIT)编译器引入到javascript引擎,它也被Microsoft Edge javascript引擎chakra使用。因为javascript是JIT编译之前的动态,无类型语言,所以当解释器执行字节码时,引擎将收集类型信息(称为配置文件数据)。然后,JIT引擎将在编译期间进行大量优化。实现JIT编译器是一个复杂的项目,使用配置文件数据进一步优化会增加这种复杂性,这可能会导致实现中的漏洞。

本主题包含以下部分:

首先,我们将介绍chakra JIT引擎架构,详细介绍编译器每个阶段的优化。

其次,我们将在JIT编译器中提出攻击面。为了加速代码运行,JIT编译器将在每个阶段进行大量优化。如果未正确实施优化,则可能会导致漏洞。

第三,关注根据攻击面找到的一些有趣的漏洞。我们还将研究微软为chakra引擎引入的缓解措施,以解决特殊类型的JIT漏洞。

第四,我们将提供一个完整的漏洞利用演示(可能是0day漏洞)来描述如何在最新的Windows 10 x64平台中编写漏洞利用到任意代码执行。我们将提供两种方法来绕过Control Flow Guard(CFG),解释如何在Windows 10 x64平台上构建ROP小工具。

AcuTherm:基于声学和热侧通道的密码输入混合攻击

基因Tsudik | 校长的计算机科学教授,加州大学欧文分校

Tyler Kaczmarek | 加州大学欧文分校计算机科学博士生

Paolo Tricomi | 帕多瓦大学计算机科学硕士生

尽管预测他们的死亡并要求他们弃用,但密码仍然是最流行的用户身份验证形式。传统的密码漏洞源于其存储和/或低熵。但是,鉴于内部威胁的增加,对密码输入的攻击变得非常现实。虽然可以解决明显的攻击,例如肩膀冲浪,但更难以减轻基于通道的基于通道的攻击。

最近一类机会密码攻击(称为Thermanator)基于热侧通道,针对商品塑料键盘上的密码输入。成功的攻击要求受害者在密码输入后相对较快地离开键盘,允许攻击者使用便宜的热像仪拍摄键盘的照片。结果表明,一组完整的密码按键可以在进入后最多30秒内恢复,并且其大部分子集可以在一分钟之后恢复。尽管如此,Thermanator攻击不会产生按键排序或暴露重复键。由于潜在的大密码搜索空间,这限制了攻击的实用性。

(联合国)幸运的是,密码输入期间有多个侧通道。特别是,声学侧声道(即键盘声发射)已被广泛研究并且相当有效。但是,它通常需要一个冗长的受害者特定的学习/培训阶段。

在本次演讲中,我们介绍了一种新的混合AcuTherm攻击类型,它结合了热通道和声学侧通道的各自功率(和优点)。据我们所知,AcuTherm是第一个系统调查的混合侧通道攻击。我们的实验包括使用3个常用键盘和许多代表性密码的20多个主题。结果清楚地表明,AcuTherm在确定按键排序和重复按键时大大提高了组合侧通道的准确性。这显着减少了密码搜索空间*,而不需要*受害者打字的声学模型。

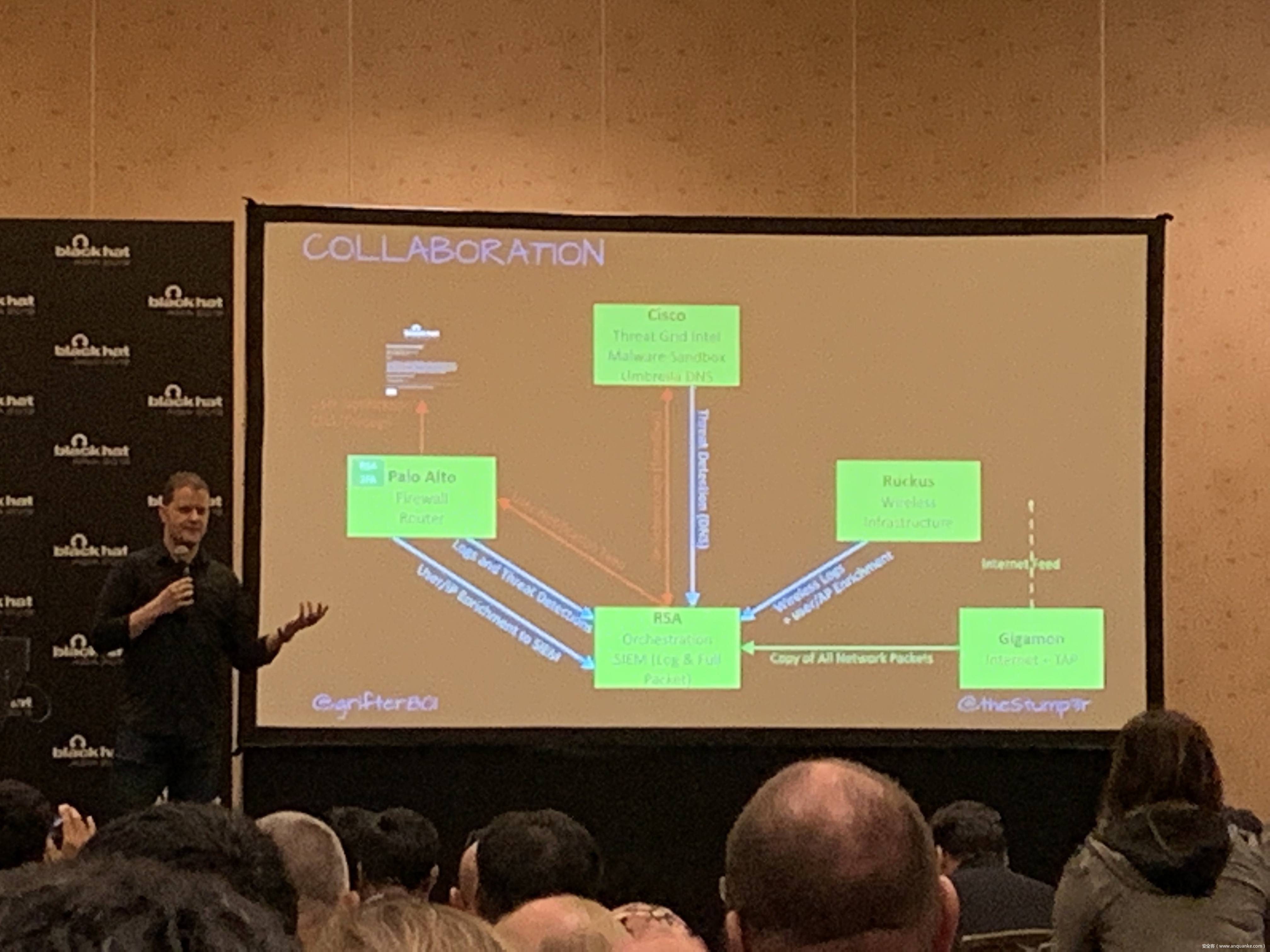

决策和修订 – 黑帽NOC的不断发展的面貌

追踪:应用安全

重定向再次恶化 – OAuth中的URL解析器问题

Wing Cheong Lau | 香港中文大学信息工程系副教授

商城市 | 博士 香港中文大学信息工程系学生

杨荣海 | 安全专家,Sangfor Technologies Inc.

曲目:Web AppSec,移动

在本次演讲中,我们首先追溯安全社区对OAuth重定向威胁的理解历史。还将讨论OAuth规范的最终变化/演变,以及其实施/部署的最佳实践。

然后,我们引入新的OAuth重定向攻击技术,该技术利用URL解析问题与主流浏览器或移动应用程序中的重定向处理的交互。特别是,一些攻击利用我们在主流浏览器或Android平台中新发现的URL解释错误(后者被独立发现并且最近已被修补)。

我们对全球50家OAuth服务提供商进行的实证研究发现,拥有超过10,000个OAuth客户端应用程序和数百万终端用户的众多顶级提供商都容易受到这种严重影响的新攻击。特别是,它使攻击者能够劫持第三方(依赖方)应用程序/基于Web的服务帐户,获取对敏感私人信息/受保护资源的访问权限,甚至代表受害用户执行特权操作。

Locknote:2019年黑帽亚洲的结论和关键要点

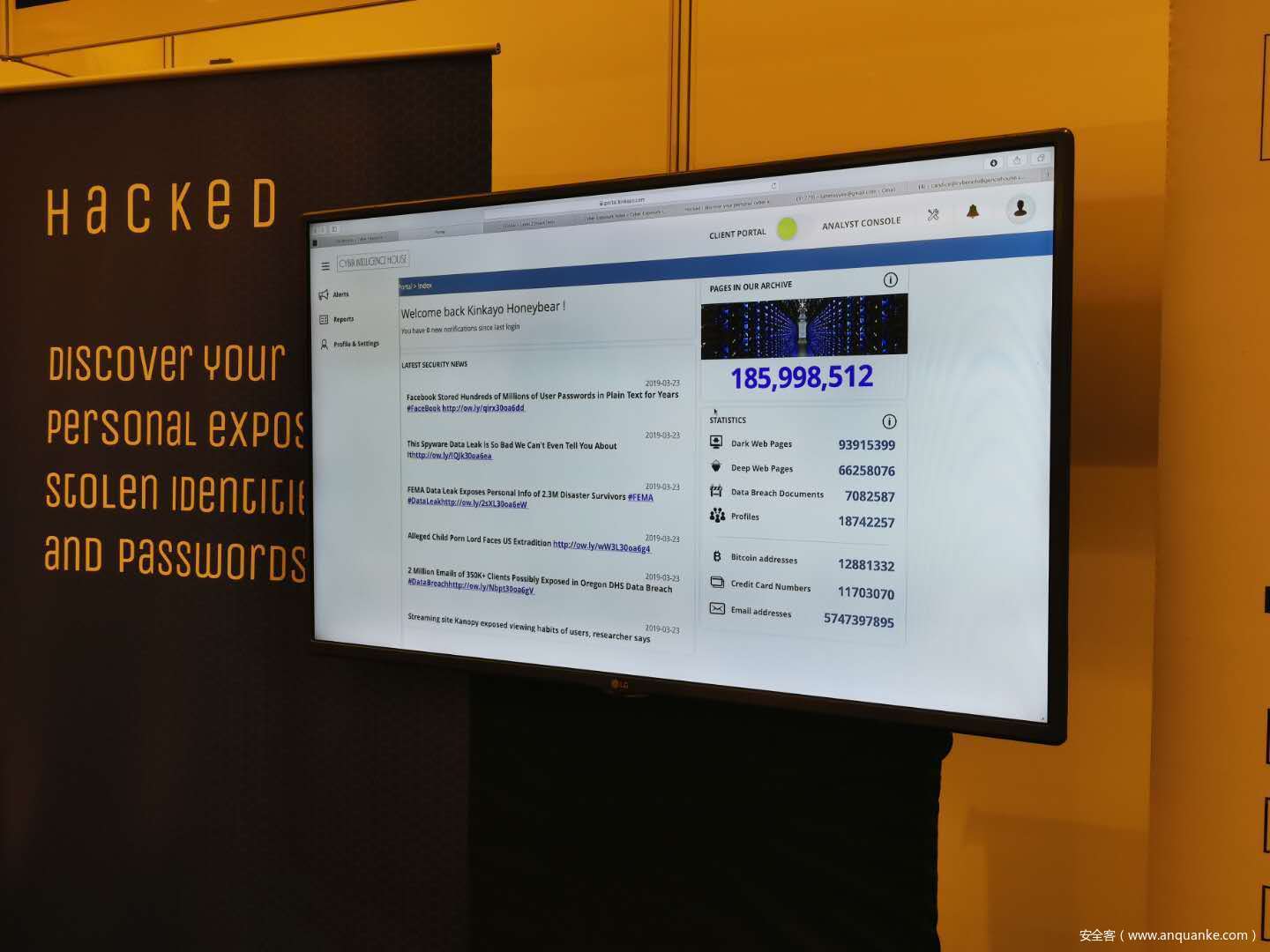

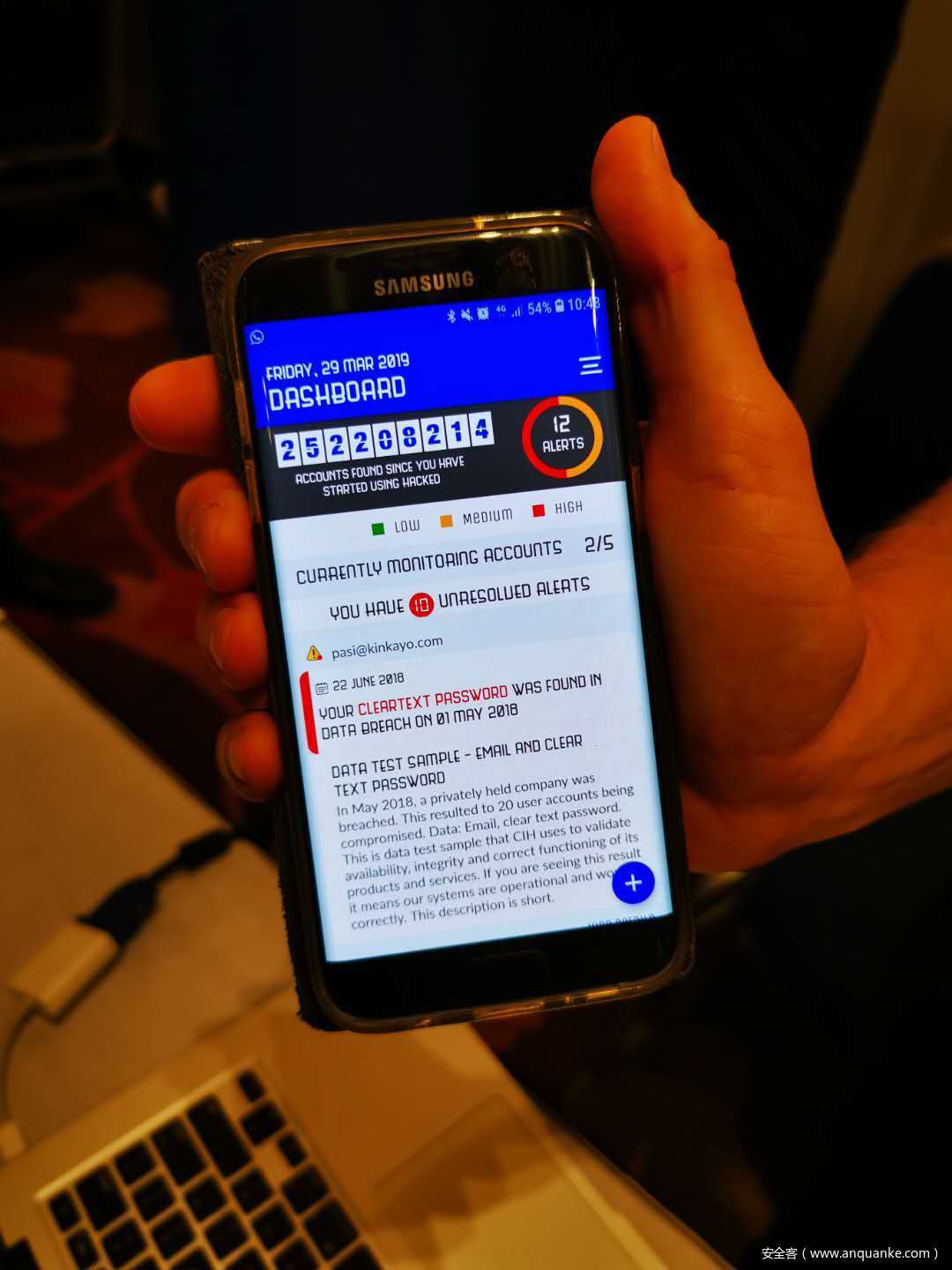

营业厅

与领先的InfoSec专业人士建立联系,评估Black Hat合作伙伴提供的一系列尖端安全产品和解决方案。2019年的商务大厅为学习和联系带来了更多的机会。

Black Hat Asia 2019 Business Hall提供了充分的机会来扩展您的InfoSec知识和网络。在营业厅与专业的安全从业者和尖端的解决方案提供商联系。在阿森纳发现新的开源工具,并向Business Hall Sessions中的专业人士学习。与您的同行会面并在网络休息室放松身心,在商品店购买一些新的黑帽装备等等。

营业厅营业时间:

- 3月28日星期四:10:00-19:00

- 3月28日星期四:欢迎酒会17:30-19:00

- 3月29日星期五:10:00-16:15

发表评论

您还未登录,请先登录。

登录