概述

iSCSI(Internet Small Computer System Interface)Internet小型计算机系统接口,又称为IP-SAN,是一种基于因特网及SCSI-3协议下的存储技术,由IETF提出,并于2003年2月11日成为正式的标准。

2019年4月17日,白帽汇安全研究院(以下简称白帽汇)经过FOFA系统分析,发现存在许多未授权访问的iSCSI面临安全风险,任意的攻击者都可对未授权访问的iSCIS进行访问、修改、删除等操作,对用户造成数据泄露、数据丢失等风险。

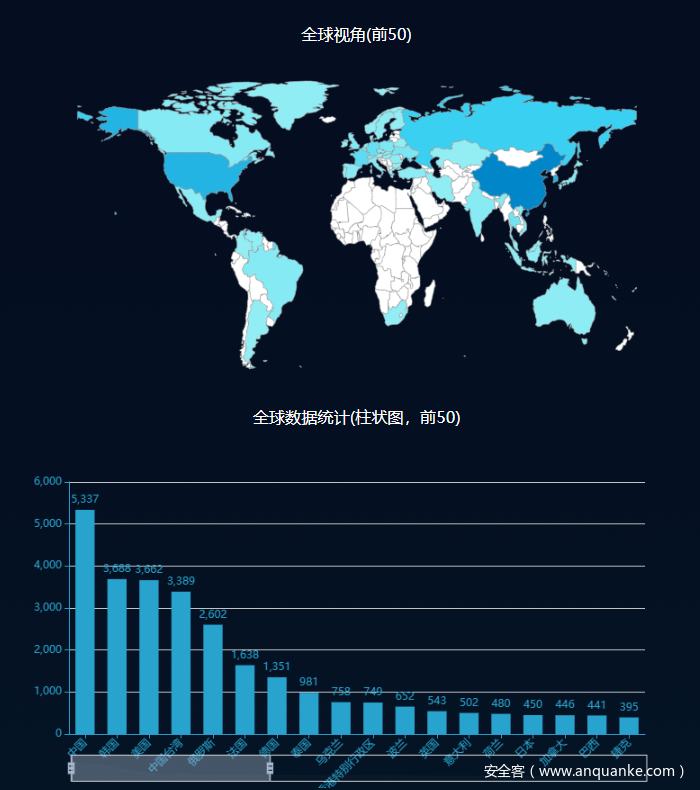

根据FOFA系统近一年统计显示,目前全球共有34564个iSCSI协议对外开放(非漏洞情况)。其中,中国第一,共有8726个对外开放;第二是韩国,共有3688个;第三是美国,共有3662个;第四是俄罗斯,共2602个。

iSCSI 全球分布情况(仅为分布情况,非漏洞影响情况)

中国大陆地区对外开放的共有5337个。其中,广东省第一,共有768个;第二是北京市,共有699个;第三是江苏省,共有511个;第四是浙江省,共有492个;第五是上海市,共有365个。

iSCSI 中国大陆地区分布情况(仅为分布情况,非漏洞影响情况)

漏洞原理与危害

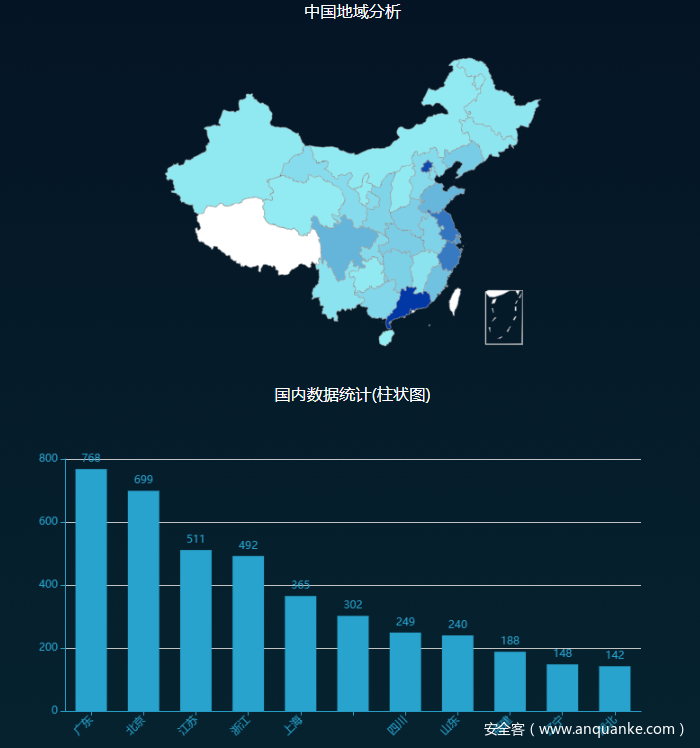

iSCSI利用了TCP/IP的port 860 和 3260 作为沟通的渠道。透过两部计算机之间利用iSCSI的协议来交换SCSI命令,让计算机可以透过高速的局域网集线来把SAN模拟成为本地的储存装置。该漏洞主要由配置不当导致的未授权访问漏洞。任意的攻击者都可以使用linux系统或windows系统(笔者使用的是Windows10和Windows server2012 版本,其他Windows版本可自行查看)的软件进行连接,连接成功后,即可管理远程的磁盘,查看、删除、修改文件等操作。

如果要连接iSCSI,可使用Windows系统自带的iSCSI发起程序进行连接,linux系统则可以安装相应软件(管理软件有多个,可自行搜索。如:iscsi-initiator-utils。)来进行连接。另外需要注意的是,Windows使用iSCSI,需要先启动msiscsi服务。第一次使用iSCSI发起程序会进行提示,点击是可直接启动服务。

通过Windows iSCSI发起程序的快速连接功能进行快速连接或通过iSCSI的发现门户功能添加IP地址,根据列出的门户目标,选择目标名称即可连接,连接成功。连接成功后,即可在计算机管理的磁盘管理中看到磁盘。这里磁盘可能出现为脱机状态或者为初始化状态等情况,在Windows资源管理器中是不会显示磁盘盘符,这时只需将硬盘联机、进行初始化、分配磁盘盘符等来查看磁盘文件。同时Wnidows系统中的iSCSI支持命令行,启动msiscsi服务后可使用iscsicli命令对iSCSI来进行管理。

linux系统下有许多工具,使用搜索引擎可以搜到相关工具和使用说明。由于笔者还未使用,这里不做说明,大家可自行尝试。

Windows Server 2012 的iSCISI连接成功截图

漏洞影响

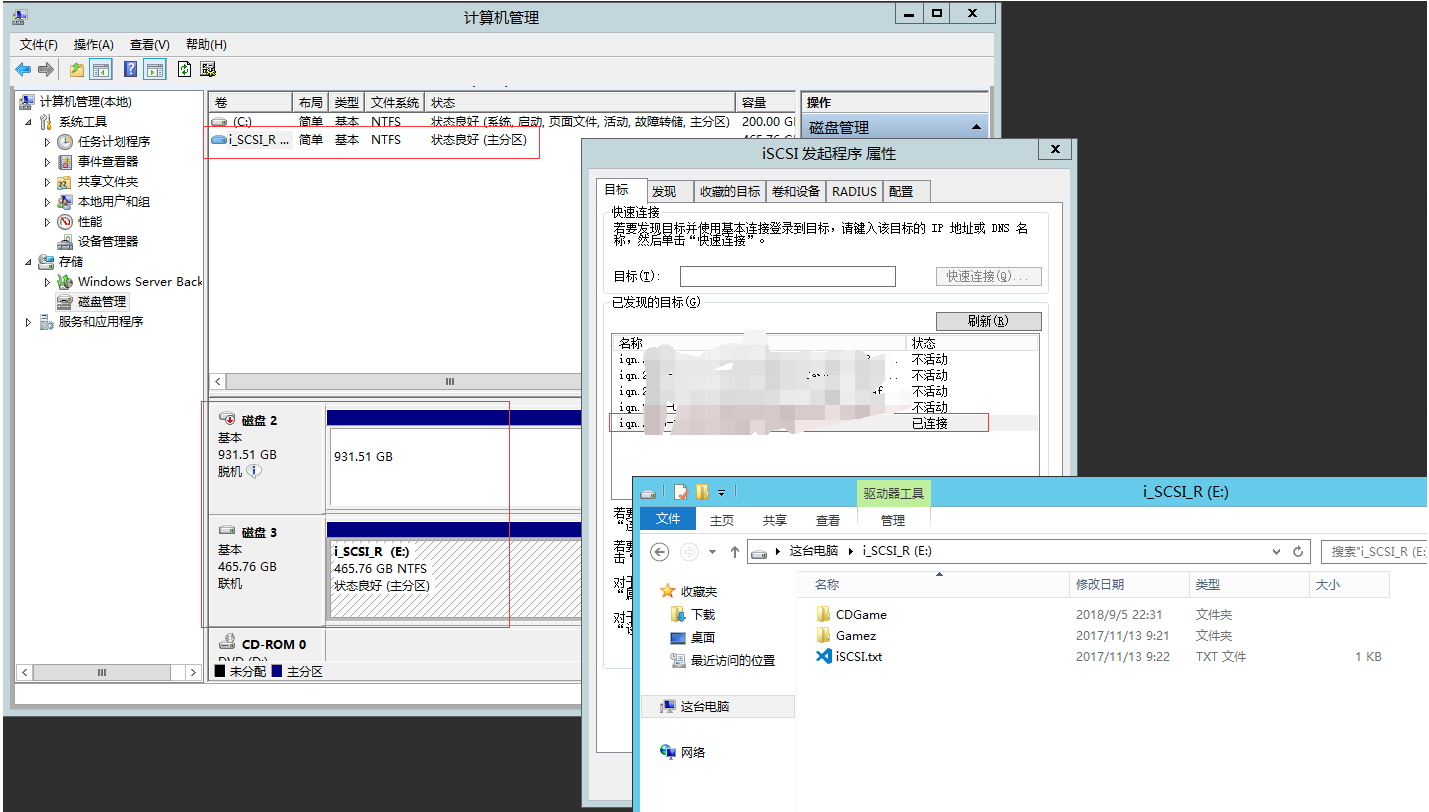

通过通信的协议特征,直接可通过FOFA搜索到存在未授权访问的网络资产。其未授权访问的标志为authmethod=None。目前,FOFA系统近一年数据显示,全球共有17733个存在iSCSI存在未授权访问漏洞,并可能被攻击者利用。其中,中国第一,共有5166个;第二是美国,共有2020个;第三是韩国,共有1514个;第四是俄罗斯,共1026个。

可访问 http://t.cn/EXY0o4w 查看全球受影响情况(如连接有问题,可通过https://fofa.so 网站搜索protocol==”iscsi” && banner=”authmethod=None” 查看)。

iSCSI 全球存在未授权特征分布情况

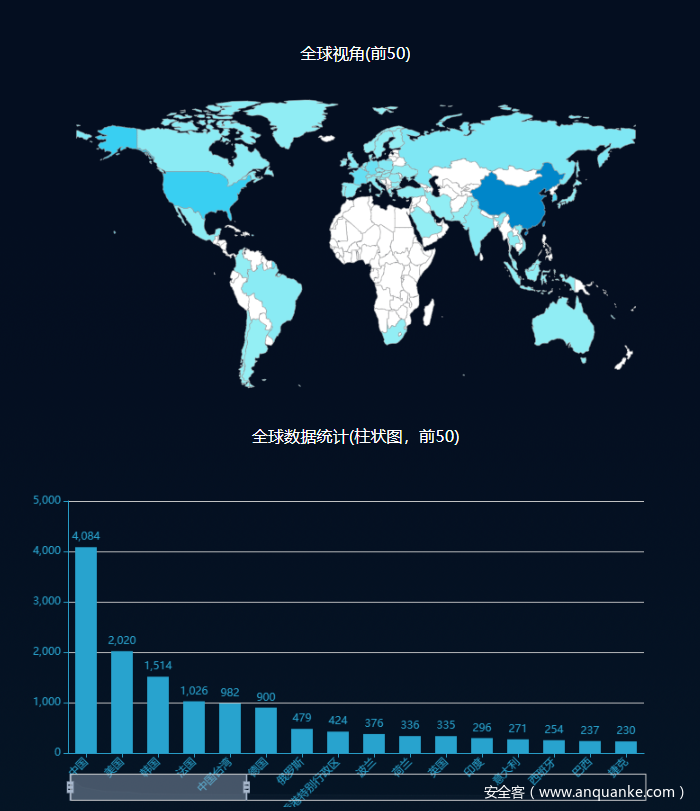

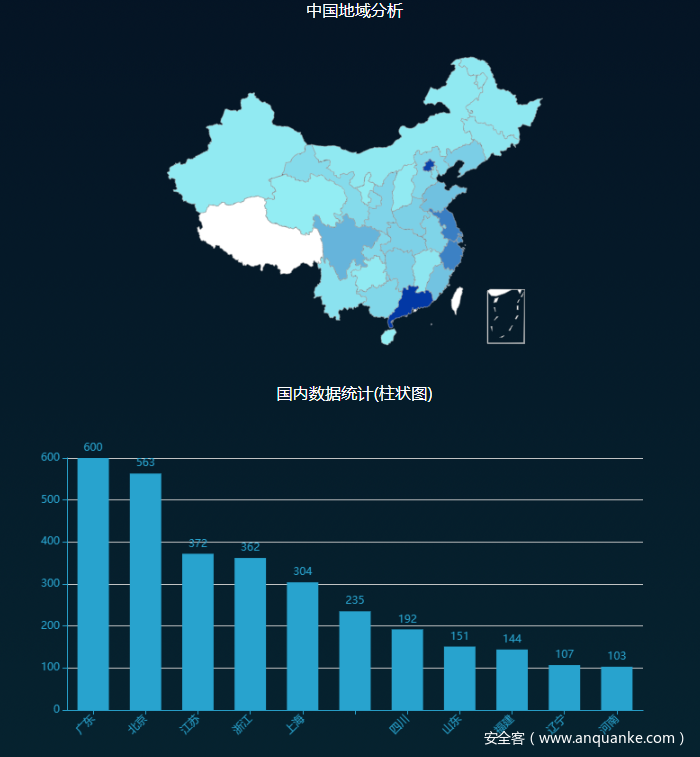

中国大陆地区共有4084个存在iSCSI存在未授权访问漏洞,并可能被攻击者利用。其中,广东省第一,共有600个;第二是北京市,共有563个;第三是江苏省,共有372个;第四是浙江省,共有362个;第五是上海市,共有304个。

iSCSI 中国大陆地区存在未授权特征影响分布情况

漏洞危害等级

高危

CVE编号

无

修复建议

由于相关的ISCSI的软件、硬件环境不同,请根据其实际情况修改配置文件,增加认证用户。

参考来源

[1] https://baike.baidu.com/item/iSCSI/2169135

[2] http://t.cn/EXY0o4w (如连接有问题,可通过https://fofa.so 网站搜索protocol==”iscsi” && banner=”authmethod=None” 查看)

[3] https://www.freebuf.com/column/199914.html

以上为NOSEC原创内容,转载请注明出处并附上本文连接。

白帽汇从事信息安全,专注于安全大数据、企业威胁情报。

发表评论

您还未登录,请先登录。

登录