前言

一、2018年网站攻击统计态势

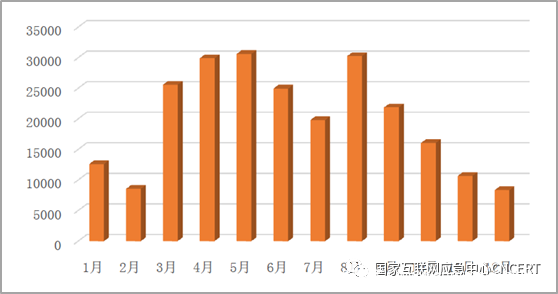

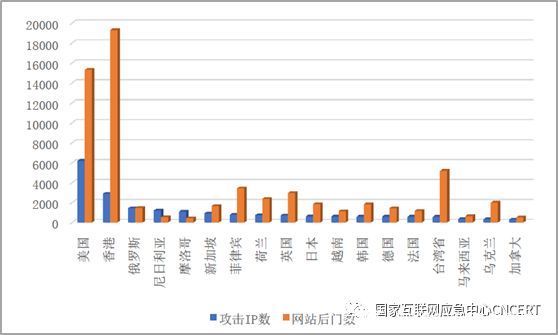

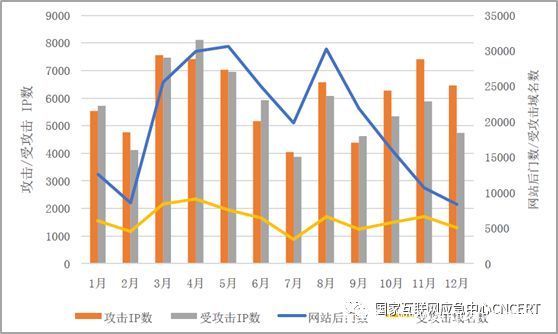

据CNCERT/CC抽样监测,2018年各月抽样监测发现的网站后门链接个数分布情况如下图所示。可以发现,2018年3-8月期间,监测到的网站攻击活动较为活跃。

图1.1 2018年各月监测发现的网站后门链接个数

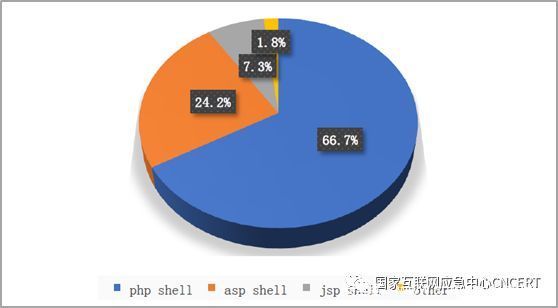

2018年抽样监测到的网站后门脚本类型分布如下图所示,其中PHP类型的网站后门数量最多,占66.7%;其次是ASP和JSP脚本类型的网站后门,分别占24.2%、7.3%。

图1.2 2018年监测发现的网站后门按攻击脚本类型分布

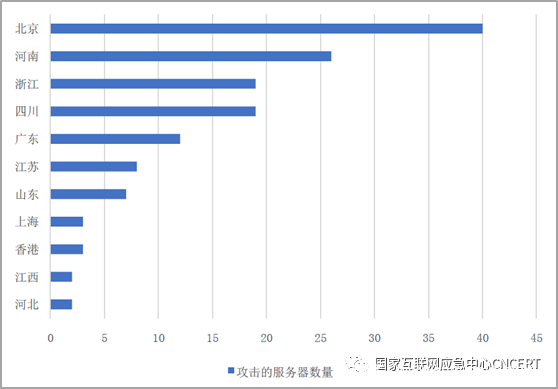

网站后门全年统计态势如下图所示。可以看出,每月发起网站后门攻击的IP与受到网站后门攻击的服务器数量基本相近。每月监测发现的网站后门数量与受攻击域名数量基本与攻击IP数/受攻击IP数呈正相关,且具有受攻击域名数量远小于网站后门数量的特点,说明网站攻击者倾向于对同一个域名植入多个后门,用于保证持续获取网站权限。

图1.3 2018年各月的网站攻击态势

1.1 攻击源分析

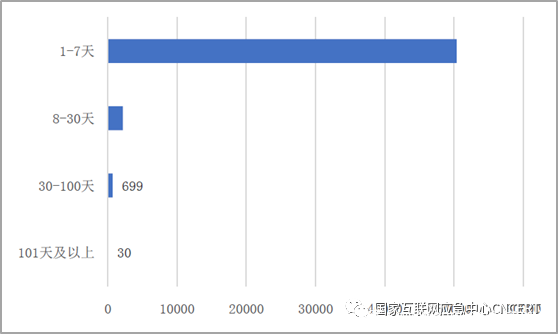

根据CNCERT/CC 2018年全年抽样监测,2018年发起网站后门攻击的IP约有5万多个。分别统计各个攻击IP发起攻击的天数(详见下图)可知,94.5%的攻击IP活跃天数在1-7天内,5.5%的攻击IP发起攻击的天数在100天及以上。这些活跃天数较长的惯犯攻击资源值得高度关注。

图1.4 2018年抽样监测发现攻击IP发起攻击天数分布

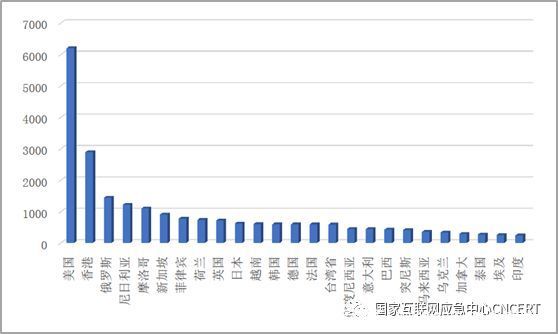

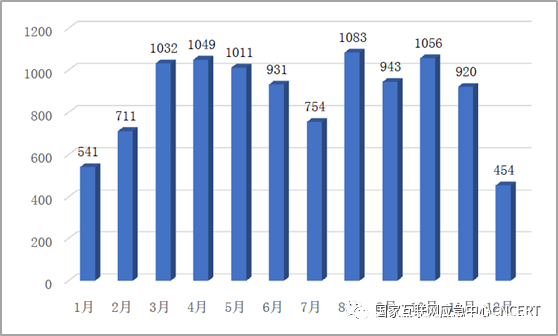

IP归属地为境外的2.7万个攻击IP分别属于133个不同的国家/地区,拥有攻击IP数量最多的国家Top 25如下图所示。可知,攻击IP中美国IP占比最多,约占所有境外攻击IP的23.0%;其次是中国香港、俄罗斯、尼日利亚、摩洛哥等境外国家和地区。

图1.5 发起网站攻击的境外国家/地区的攻击IP个数(TOP 25)

根据2018年发起网站攻击的部分境外国家地区的攻击IP数量及其植入掌握的网站后门数量关系可知,大部分国家/地区均倾向于通过少量攻击资源发起大量攻击(即攻击IP数远小于其植入掌握的网站后门数),俄罗斯和尼日利亚例外。此外,美国和中国香港的攻击IP数和掌握的网站后门数量均远高于其他国家/地区。

图1.6 发起网站后门攻击的部分境外国家/地区的攻击IP数与网站后门数

1.2 被攻击端分析

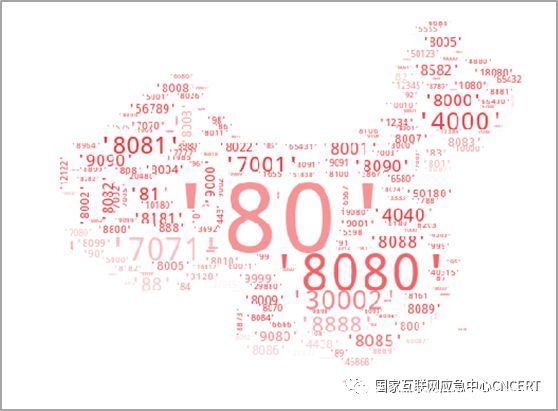

根据CNCERT/CC抽样监测显示,2018年受到网站后门攻击的服务器IP共有4.5万个,涉及的被攻击服务器端口约有750个。被攻击服务器端口按涉及网站后门个数的分布如下图所示。其中80端口的服务器被植入的网站后门个数最多,约占全年总网站后门个数的94.6%;其次是8080端口,约占1.4%。

图1.7 被攻击服务器端口按涉及网站后门个数分布

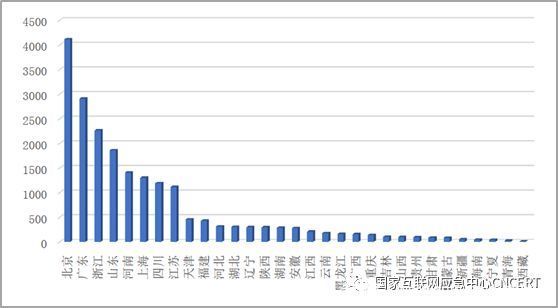

归属地在境内的被攻击服务器IP在我国的31个省市均有分布,按照省份统计受攻击IP数量,北京占比例最大,约20.3%,其次是广东、浙江、山东等地区。

图1.8 境内受到网站攻击的服务器IP数量按省份分布

二、2018年挖掘发现的网站“攻击团伙”全年态势

CNCERT/CC从全年观测视角发现,攻击活跃在10天以上的网站“攻击团伙”有777个,全年活跃的“攻击团伙”13个,“攻击团伙”中使用过的攻击IP大于100的有22个,攻击网站数量超过100的“攻击团伙”有61个。

2.1 全年各月活跃的团伙数量分布

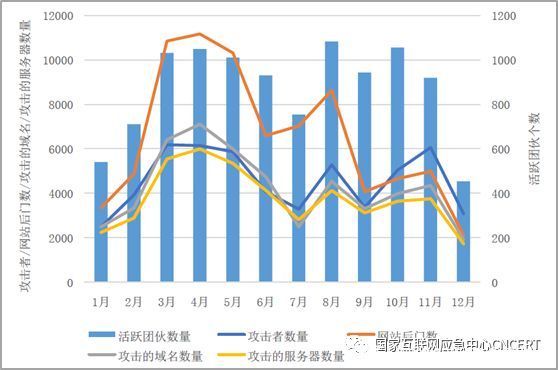

通过分析发现,2018年全年各月的活跃团伙数量最低位在年初(1月与2月)和年底(12月);上半年在4月份达到顶峰,当月活跃团伙数量达到1049个,在全年总团伙数量中占比26%;下半年在8月份达到顶峰,当月活跃团伙数量达到1083个,在全年总团伙数量中占比27%。

图2.1 各月活跃团伙数量

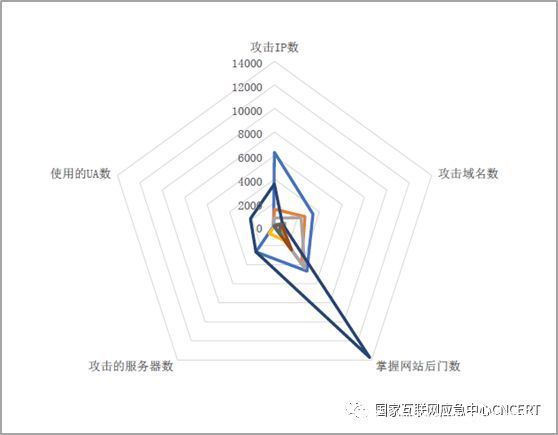

在全年的团伙态势中,每月的活跃团伙数量和该团伙使用过的攻击IP/掌握的网站后门/攻的击域名/攻击的服务器IP个数均呈现正相关性。

图2.2 每月团伙的攻击资源及攻击目标的分布情况

2.2 活跃不同时间的团伙数量分布

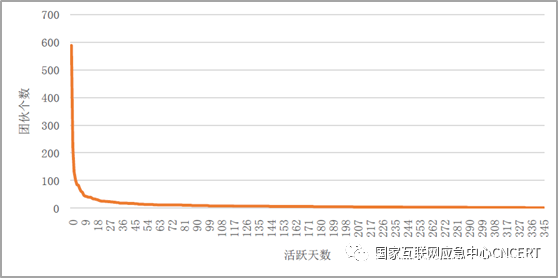

从团伙的攻击活跃天数来看,团伙数量符合幂律分布。多数团伙的活跃天数较短,无法形成对被入侵网站服务器的持久化控制;少量值得关注的团伙具有长时间持续攻击的特点,持续对其入侵的多个网站服务器实现长期控制。

图2.3 团伙个数按活跃天数分布

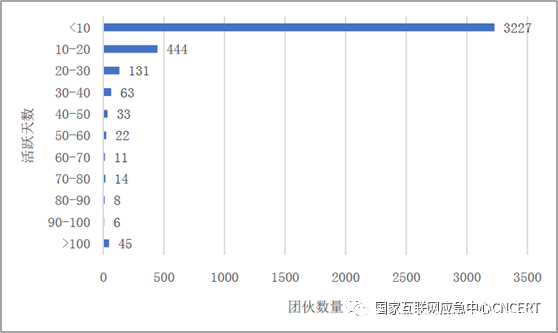

其中,活跃天数小于10天的团伙有3227个,占比80.6%;活跃天数在10-100天的攻击团伙732个,占比18.3%;活跃天数大于100的团伙共有45个,占比1%。具体如下图所示:

图2.4 不同活跃天数的团伙数量

2.3 掌握不同攻击资源规模的团伙数量分布

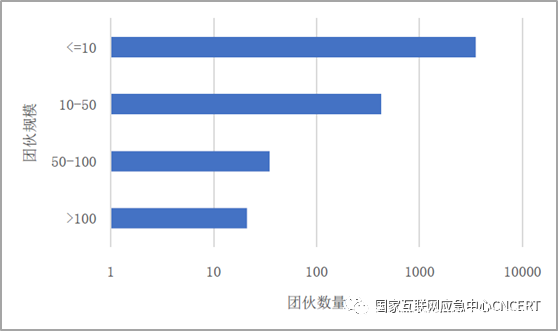

大部分攻击团伙使用过的攻击资源(攻击IP)较少,这些团伙或者攻击资源可能属于偶发性攻击,对网络空间的影响较少,而占用攻击资源较多的少部分攻击团伙则值得高度关注。

图2.5 不同团伙规模下的团伙数量

2.4 进行不同操作的攻击团伙数量分布

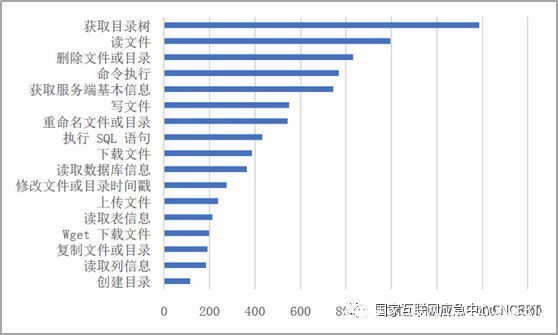

在植入后门并对网站进行控制时,“获取目录树”和“读文件”几乎是必然使用到的操作,所以进行过此操作的团伙数量最多。排名第三的“删除文件或目录”多用来隐藏攻击者的入侵痕迹,排名第四的“命令执行”多用来对服务器进行进一步的提权,从此也可以窥见网站攻击者的常见攻击及隐藏手法。

图2.6 攻击团伙数量按进行过网站后门操作类型分布

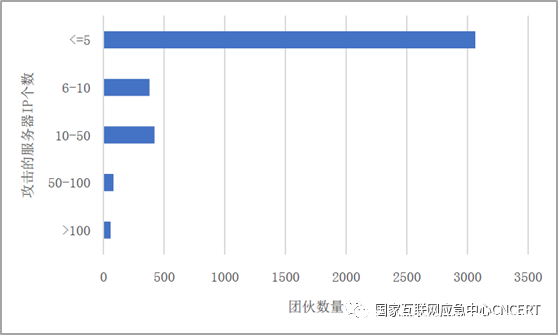

2.5 攻击不同服务器数量的团伙数量分布

下图是攻击不同服务器数量的团伙数量分布,可以看出,大量团伙攻击的服务器数量较少(<=5),但也存在少量值得关注的团伙对大量服务器(>100)进行远程控制。

图2.7 攻击不同服务器IP个数的团伙数量分布

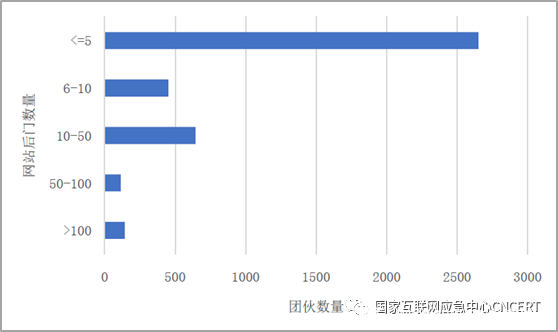

下图是掌握不同网站后门个数的团伙数量分布,可以看出与上图的规律类似,大量团伙掌握的网站后门个数较少,部分值得高度关注的团伙掌握的网站后门数量较多。

图2.8 掌握不同网站后门个数的团伙数量分布

三、典型“攻击团伙”概览

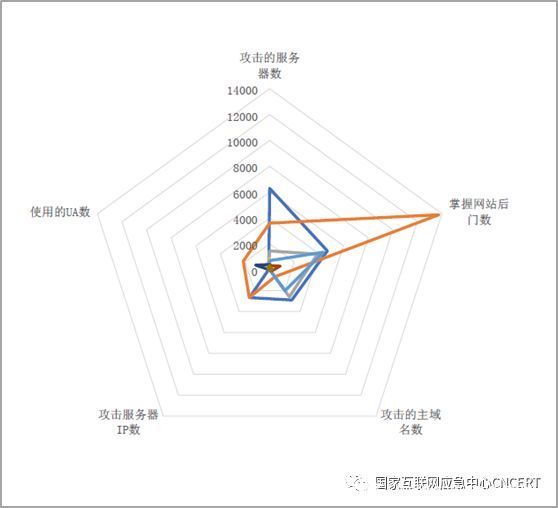

在挖掘出各个“攻击团伙”之后,结合对“团伙”行为的监测和跟踪,可对各个团伙的攻击资源、手法、特点进行刻画分析。以下CNCERT/CC从不同维度挑选了三个典型团伙展开简单概述,更加细致的跟踪分析将在后续陆续对外发布。

在此之前CNCERT/CC从攻击资源以及被攻击目标的角度对攻击团伙进行了排名,具体如以下二图所示。根据两幅团伙攻击特点概要图可知,不同团伙的攻击特点具有较大差异。

图3.1 团伙规模(攻击IP个数)Top 10的团伙攻击特点概要图

图3.2 攻击的域名数量Top 10的团伙攻击特点概要图

3.1 GC_WEBATTACK_001:全年使用攻击资源最多的团伙

团伙总结:团伙GC_WEBATTACK_001全年使用过的攻击IP数量共6283个,为全年发现团伙中攻击资源最多的团伙,并且持续在全年各月活跃。在该团伙总共活跃的260天内,共攻击了2668个服务器,涉及3425个域名以及4688个网站后门。该团伙主要通过自动化工具对网站进行批量的扫描与控制,攻击IP主要来源于境外。

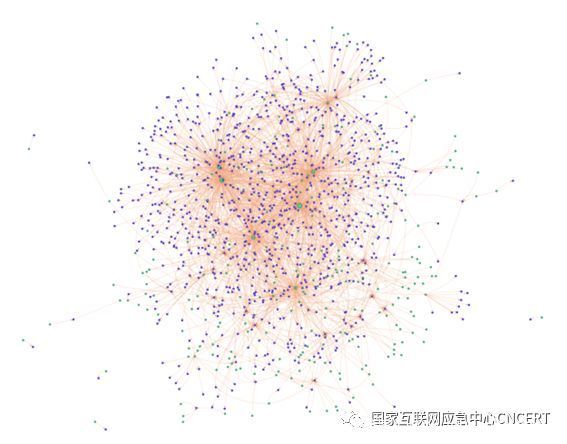

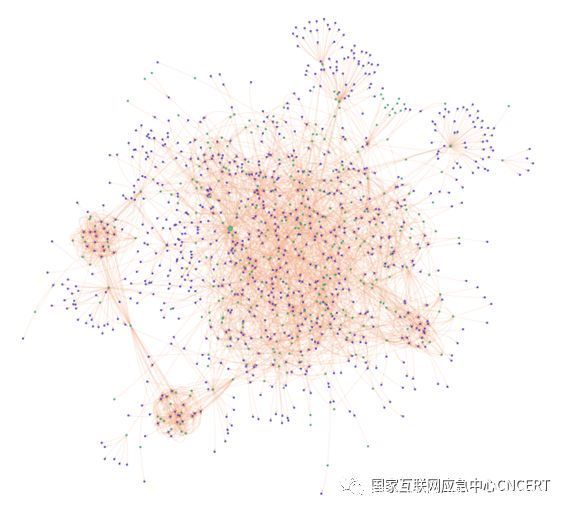

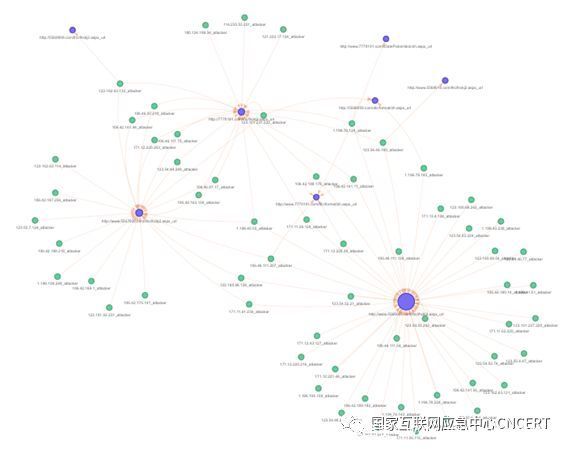

以下是该攻击团伙的攻击资源和攻击目标拓扑结构。可以看出,其中部分攻击IP所控制的网站后门较多,属于较为活跃的攻击资源。

图3.3 该团伙的攻击资源和攻击目标拓扑结构(受图片大小所限,只展示团伙的主要部分,绿色为攻击IP,紫色为所连接的网站后门)

下图是该攻击团伙在2018年度每月的攻击概况。可以看出,2-5月以及10-12月使用的攻击资源较多,并且攻击的网站服务器较多,其攻击行为较为活跃。

图3.4 该团伙每月攻击资源和攻击目标情况

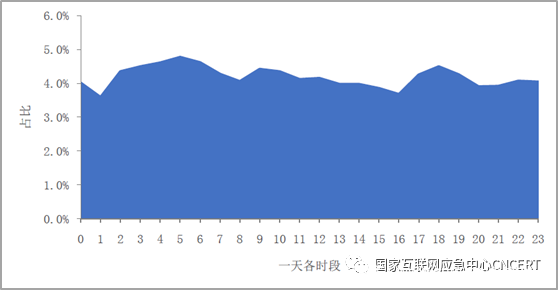

如下图所示,可以看出该团伙全天的活跃度比较平稳,说明该团伙的攻击自动化程度较高,推测是使用特定工具对目标网站自动植入后门并进行持续连接控制。

图3.5 该团伙的活跃时段分布

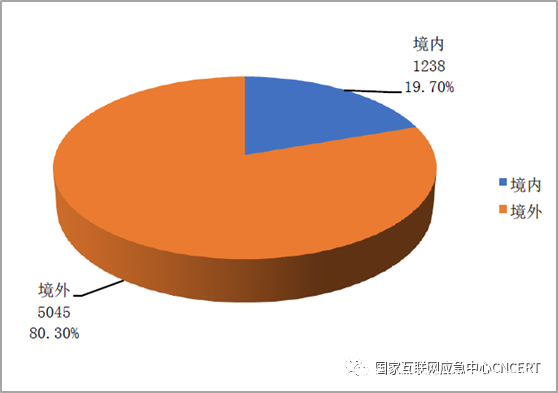

该攻击团伙使用的攻击IP数量按境内外分布情况如下图所示,可以看出,该团伙使用的境外IP为主,占到了6283个攻击IP中的80.3%。

图3.6 该团伙使用攻击IP的境内外分布

在6283个攻击IP中,3359个攻击IP为IDC机房IP,超过了一半以上,资源特点较为明显。

3.2 GC_WEBATTACK_002:攻击资源集中在境外某国的团伙

团伙总结:GC_WEBATTACK_002使用的攻击IP有319个,全年12个月均有活跃,在其间断活跃的102天内,攻击了174个域名,涉及157个服务器IP,植入和掌握网站后门858个,所攻击的网站类型主要集中在政府事业单位、企业网站、网贷和游戏网站等,种类繁多。该团伙的攻击IP绝大多数来自境外某国。

下图是该攻击团伙的攻击资源和攻击目标拓扑结构,可以看出其中的连接控制关系较为复杂。

图3.7 该团伙的攻击资源和攻击目标拓扑结构(受图片大小所限,只展示团伙的主要部分,绿色为攻击IP,紫色为所连接的网站后门)

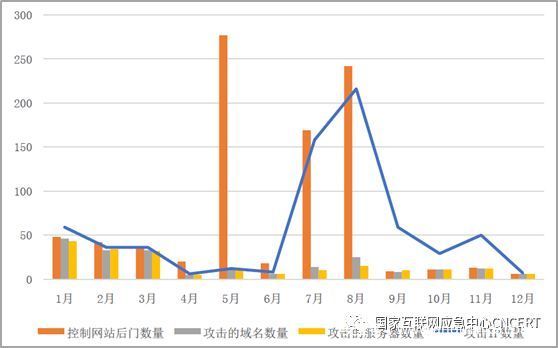

该攻击团伙在2018年全年控制的网站数量较为平均,但在2018年5月,7月以及8月所控制的网站后门数量较多,且其中7月和8月使用过的攻击资源较多,具体如下所示。

图3.8 该团伙每月攻击资源和攻击目标情况

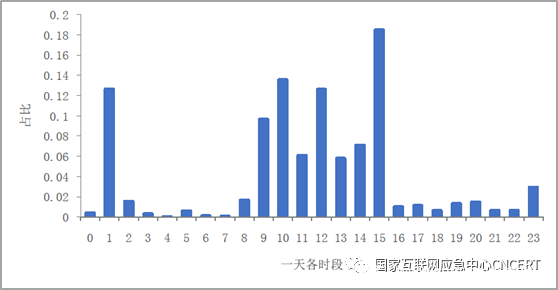

从该团伙的活跃时间段可以看出,在每日的凌晨1点,以及9-15点较为活跃。

图3.9 该团伙的活跃时段分布(以中国时区统计)

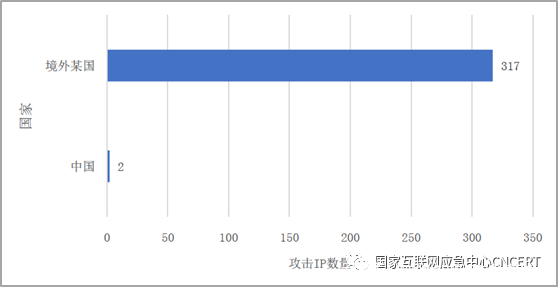

如下图所示,其攻击IP资源主要集中在境外某国。

图3.10 该团伙的攻击IP所属国家分布

其攻击的服务器IP主要集中在我国境内,按照IP的省份分布来看,主要集中在北京、河南等地。所攻击网站主要集中在政府事业单位、企业网站、网贷和游戏网站等类型。

图3.11 攻击境内网站服务器数量按省份TOP10分布

3.3 GC_WEBATTACK_003:某精准针对博彩网站的团伙

团伙总结:GC_WEBATTACK_003的攻击IP数量为61个,通过抽样监测,仅观测到其攻击了6个网站域名。该团伙从2018年1月持续活跃到8月,其中3月份是活跃高峰期。该团伙的主要攻击目标为博彩网站,从其攻击动作来看,其攻击行为主要由窃取用户数据等黑产利益驱动。

图3.12 该团伙的攻击资源和攻击目标拓扑结构(受图片大小所限,只展示团伙的主要部分,绿色为攻击IP,紫色为所连接的网站后门)

从该攻击团伙在1-8月的攻击行为来看,较为平稳。

图3.13 该团伙每月攻击资源和攻击目标情况

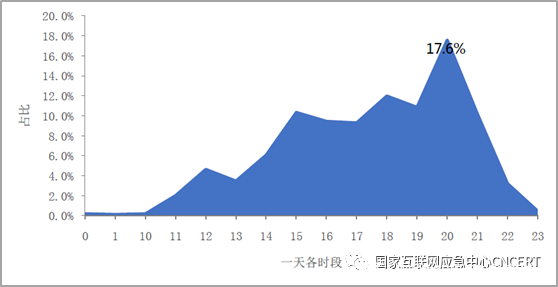

观察该团伙在一天24小时内的攻击行为占比,可以发现该攻击团伙从早上10点持续活跃至晚上23点,15点-21点为攻击团伙发起网站后门攻击的高峰期,占全天攻击的80%。同时,活跃峰值在20点左右。

图3.14 该团伙的活跃时段分布

该团伙攻击的目标服务器IP全部分布在中国香港,且全部为博彩网站。该攻击团伙对被攻击网站的操作属于典型的黑产利益驱动行为。

发表评论

您还未登录,请先登录。

登录