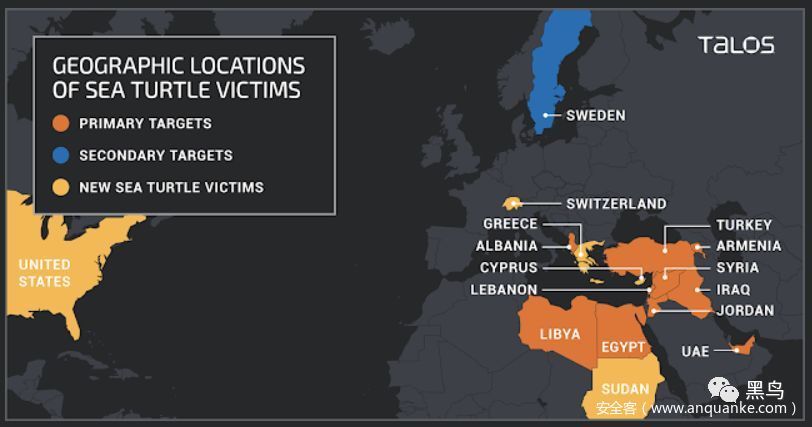

此前疑似来自伊朗的黑客组织开展了一系列DNS劫持活动,目前被命名为海龟活动,具体如下图所示。

而本次,和以往不同,直接和一个国家的顶级域名杠上了。

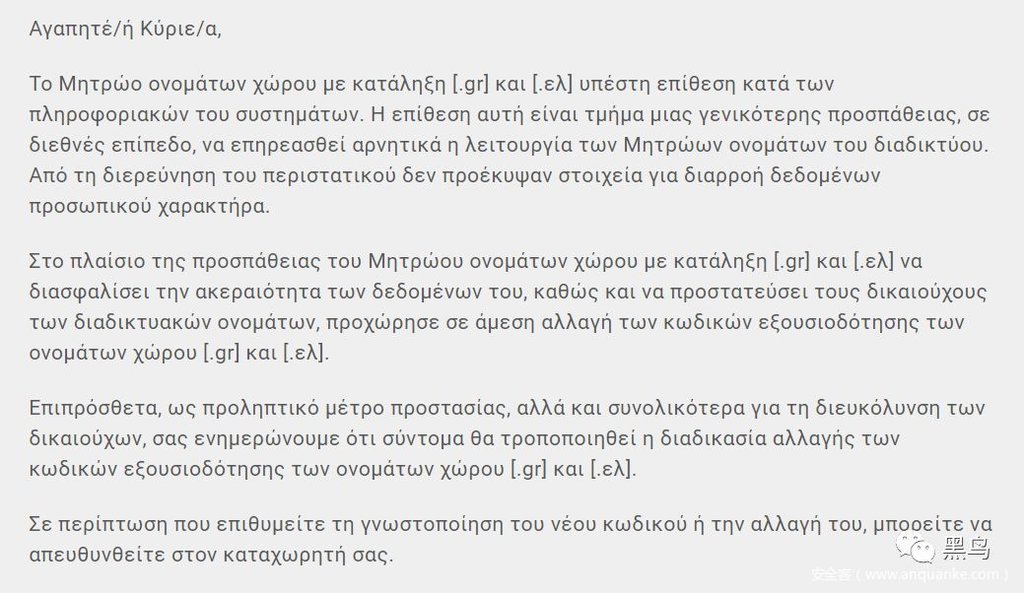

海龟活动的背后攻击团伙这一次攻击了希腊的ICS-Forth,这是一个管理希腊顶级域名国家代码.gr和.el的组织。

ICS-Forth代表研究和技术基金会计算机科学研究所,于4月19日公开承认其被攻击,并且发送电子邮件给所有域名拥有者的报告发生的安全事件。

希腊语看不懂,只能谷歌翻译了。。看得懂的可以看下面这个图

在说这起攻击前,先说说这起攻击的背后的黑客组织所使用的攻击模式。

通常他们会使用一种相对新颖的方法来攻击目标。

他们不会直接定位受害者,而是会破坏或访问域名注册商和托管DNS提供商的帐户,从而会修改公司的DNS设置。

通过修改内部服务器的DNS记录,他们将用于公司合法应用程序或Webmail服务的流量重定向到克隆服务器,在那里他们执行中间人攻击并拦截登录凭据。

攻击是短暂的,持续数小时到数天,由于大多数公司不关注对DNS设置所做的更改,因此难以察觉。

(据我所知。。这个手法以前XX干过)

目前FireEye将这些攻击归咎于伊朗政府。

对于大多数攻击,海龟小组通常会破坏域名注册商和托管DNS提供商的帐户,他们拥有目标的账户并用于管理各种服务器和服务的DNS条目。

然而,海龟并没有回避攻击整个服务提供商以获得它想要的东西: 即修改目标公司的服务器DNS设置。

思科Talos团队在其第一份报告中表示,Sea Turtle团队攻击了NetNod,这是一个位于瑞典的互联网交换节点,除此之外,它还为ccTLD组织提供DNS服务 – 比如 ICS-Forth。

Cisco Talos研究人员表示,使用此访问权限,攻击者能够操纵sa1.dnsnode.net的DNS记录。此重定向允许攻击者获取使用沙特阿拉伯TLD(.sa)管理域名的管理员凭据。

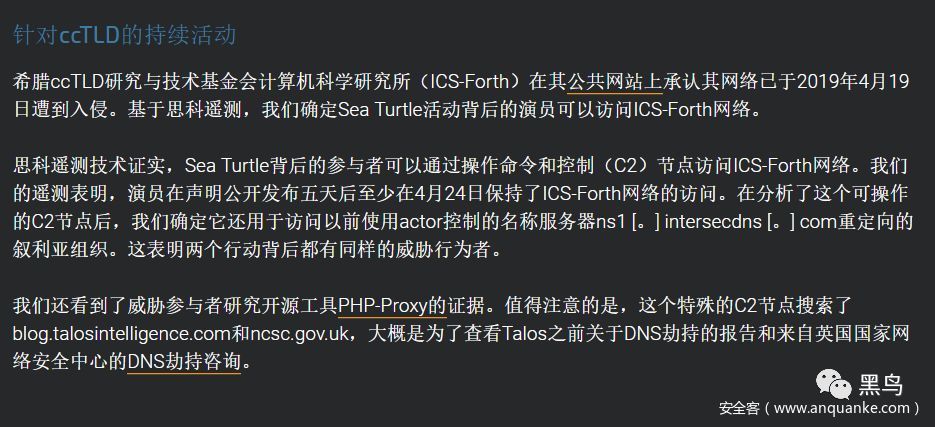

现在,在今天发布的一份新报告中,Talos研究人员表示,海龟黑客这次针对ICS-Forth的攻击并没有采取类似的攻击模式。

下图中最后一句话很有趣,这个特殊的C2节点搜索了blog.talosintelligence.com和ncsc.gov.uk,大概是为了查看Talos之前关于DNS劫持的报告和来自英国国家网络安全中心的DNS劫持资讯。

这一次,Talos团队没有任何关于黑客在获得其系统访问权后在ICS-Forth网络上所做的事情的细节。

目前,黑客改变DNS设置的域名仍然是一个谜,但Talos表示,在ICS-Forth公开披露此事件后,黑客还维持了另外五天的访问权限。

然而,对ICS-Forth的攻击并不是海龟唯一的新行动。自他们上次报告海龟以来,Talos说他们还在苏丹,瑞士和美国等国家发现了新的受害者。

这些目标,其DNS设置被修改,以便黑客可以拦截用户凭据,而受害目标大多为政府组织,能源公司,智库,国际非政府组织,以及至少一个机场。

参考链接和原报告,IOC也在其中:

https://blog.talosintelligence.com/2019/07/sea-turtle-keeps-on-swimming.html

https://www.zdnet.com/article/hackers-breached-greeces-top-level-domain-registrar/

发表评论

您还未登录,请先登录。

登录