站在攻防角度揭秘windows恶意软件技术:“关于游戏反外挂那些不为人知的套路和知识”

直播时间

直播时间:2019年7月24日 20:00

直播地点

直播群号:891838108

主办方

安全客

议题解读

概要:

Windows Pc端攻防技术是windows端安全技术里比较底层的技术,从ring3到ring0都有一套奇技淫巧,本文介绍一些最常见的端攻击技术到防护技术,从宿主进程到线程,从宏观代码到指令,从配置脚本到可执行文件防护,从静态到动态的一套对抗的技术。

解析:

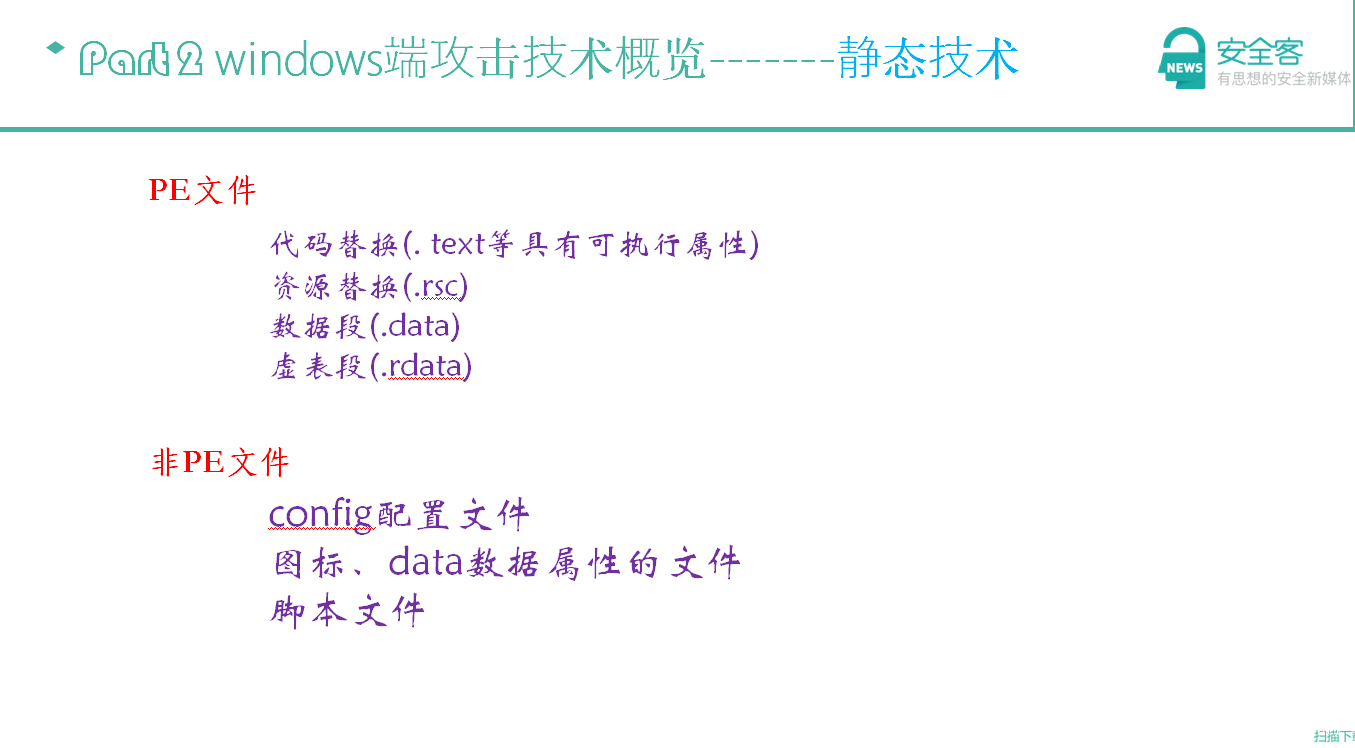

静态攻击技术一般直接修改可执行文件内的代码、数据或者资源或者可执行文件的调用的一些配置文件或者脚本文件,比如有些恶意文件在躲避杀毒软件的免杀时通常会找到一个白名单进程,而替换白名单的配置文件去躲避检测的同时又被白名单进程加载运行真实的恶意代码。

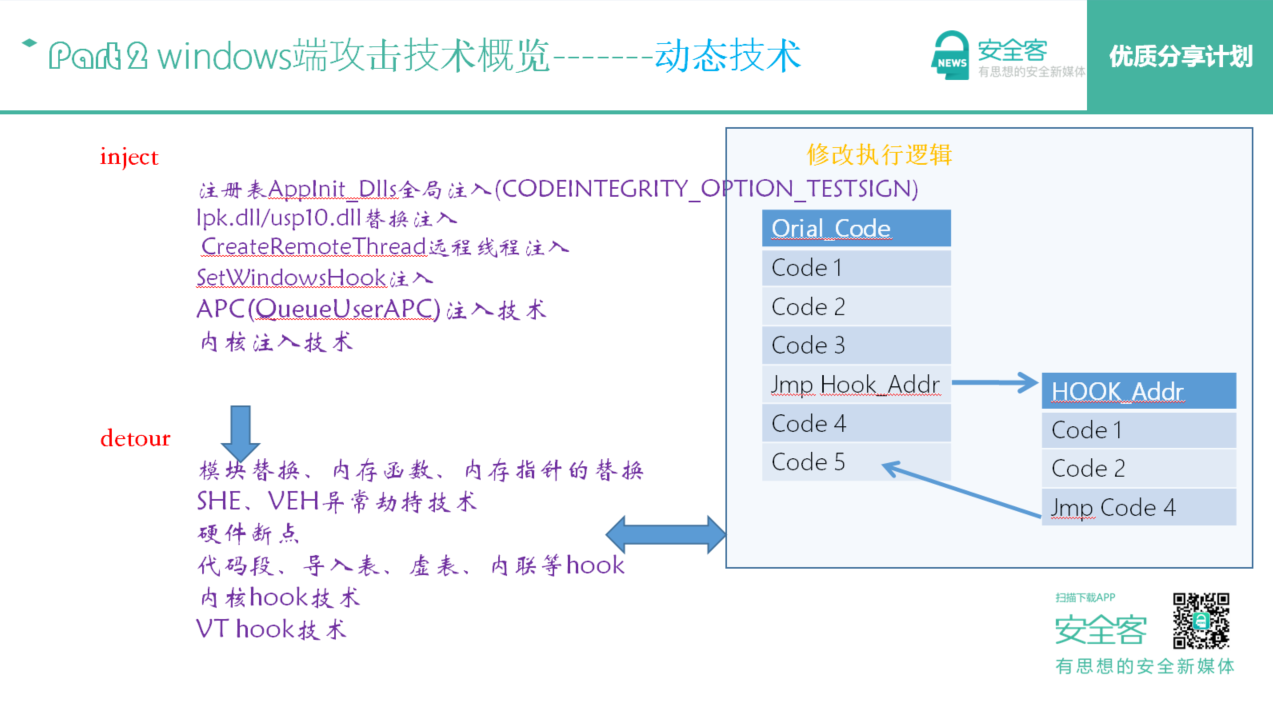

动态攻击技术顾名思义就是动态地去攻击被攻击的程序或者系统,动态的攻击主要就是把自己加载到第三方的进程里,通常这样的技术叫做注入技术,通过注入技术后把恶意文件或者代码加载到被攻击进程,然后去修改相应的代码执行流程去达到欺骗等恶意的目的,这类技术在端技术里通常叫做detour技术。Detour技术不只是通过修改代码去实现,也可以通过修改数据去实现比如c++中的虚表数据,或者new分配的class指针都可以达到相应的目的。

有攻击就有保护,首选是静态保护,对可执行文件的保护通常使用的就是软件加壳,加壳软件会对执行文件的代码、数据以及资源进行加密防止逆向工程人员的静态逆向。

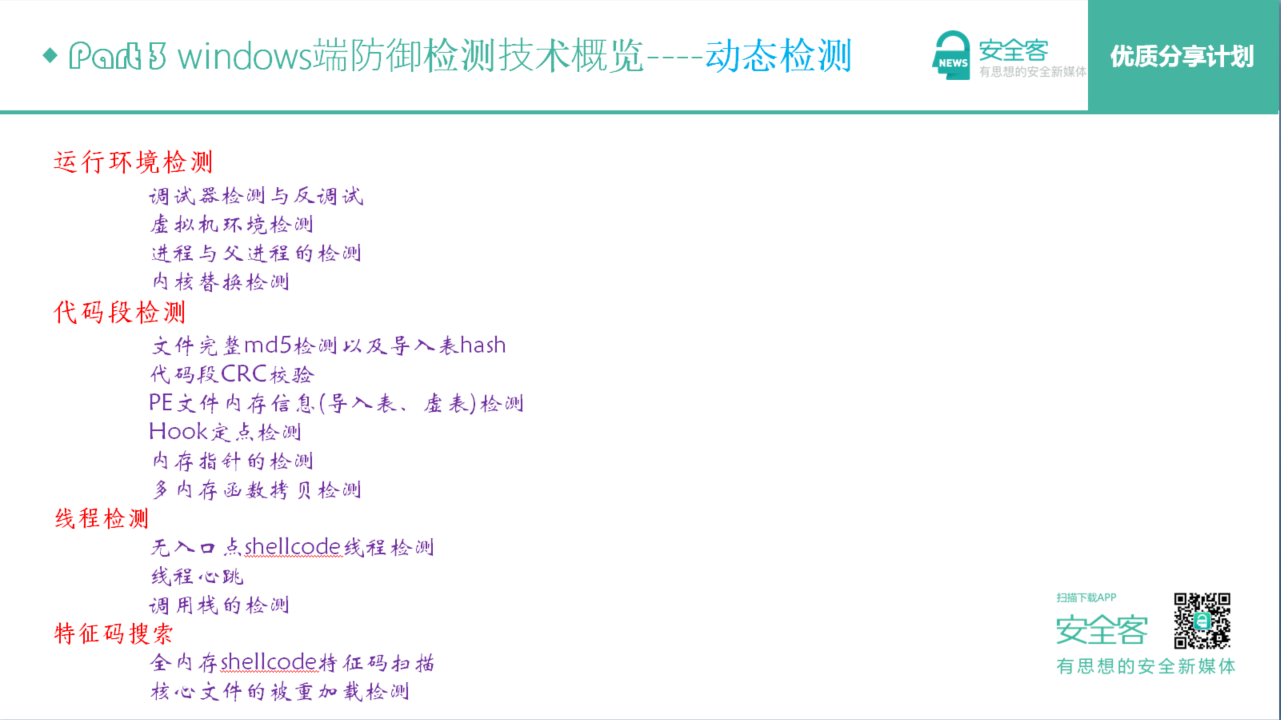

其次是动态保护技术通常使用的技术就是对运行环境的检测(调试器与反调试(见附录)、虚拟机环境、父进程、内核环境检测)、代码段检测、线程检测、特征码的检测。

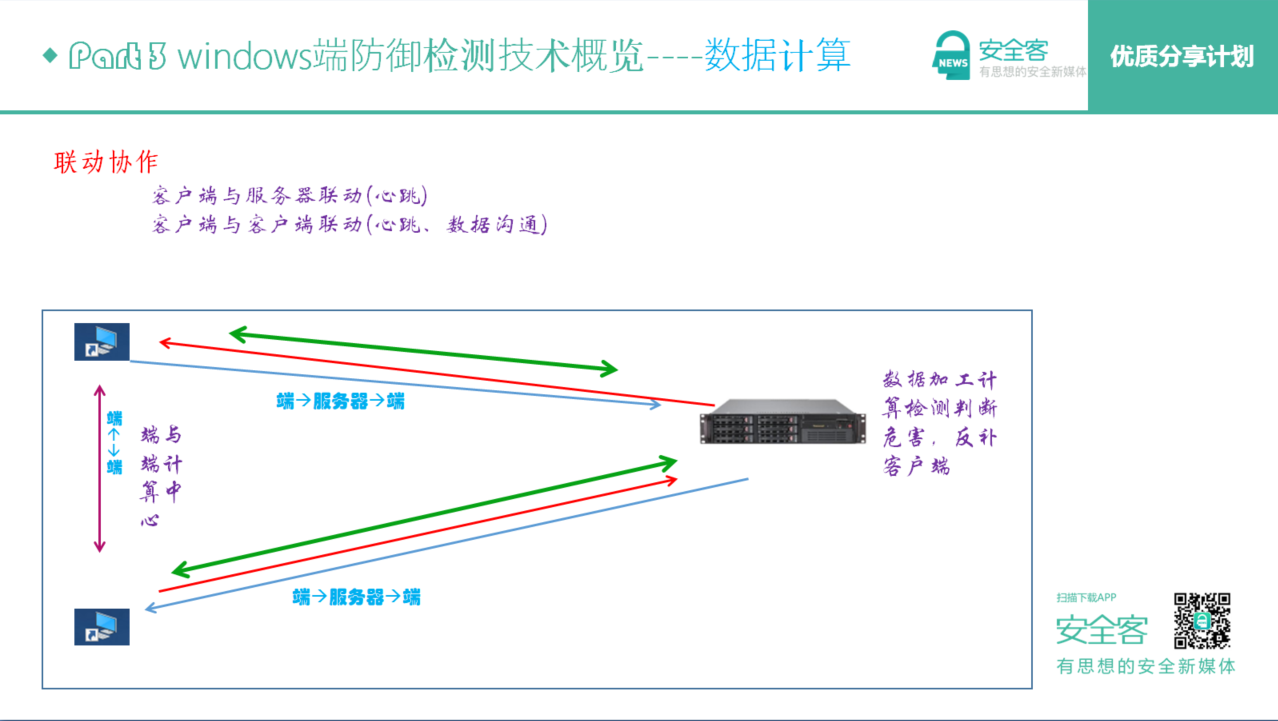

如果客户端的保护技术只是在端的层面,往往很难达到一个完整的防护,防线很容易被攻破,所以要与服务器联动协作才能达到一个完整的防护。

附录:

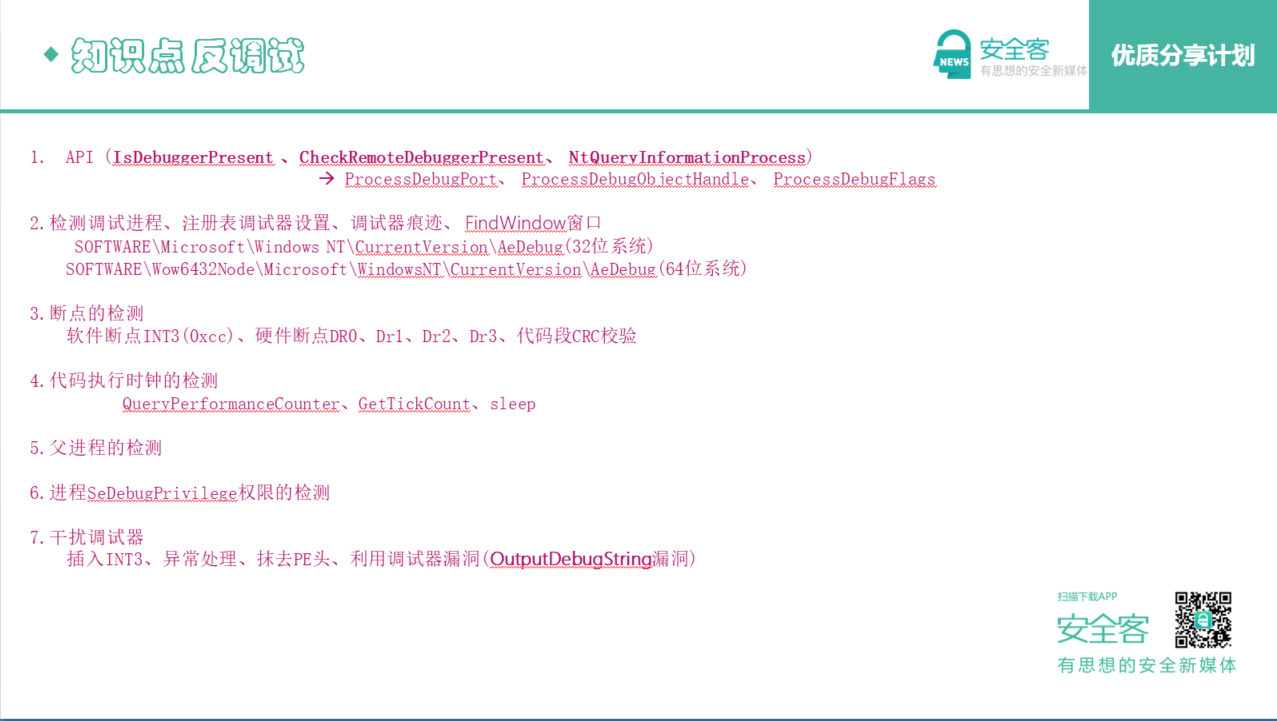

一些常见的反调试技术

分享作者

浪子三少 阿里巴巴安全部成员

PPT公布

浪子三少直播PPT

链接:https://pan.baidu.com/s/1zGFEkrZ___tPIPHbdntskQ

提取码:e8ea

视频公布

链接:https://pan.baidu.com/s/1LPfAh4bHG-ZCvJ3d8WVxCA

提取码:djln

发表评论

您还未登录,请先登录。

登录