1、邮件服务器建立未加密的连接

在程序开发中需要构建邮件和消息应用程序时,保证邮件通讯数据的机密性和数据内容的完整性是不可或缺的。如果在未加密的情况下建立邮件服务连接,则攻击者可能会拦截网络通信数据并进行数据篡改,或者将传输的数据备份,以获取用户网络活动信息,包括账户、密码等敏感信息,而进行通信的双方却毫不知情。本文以JAVA语言源代码为例,分析“邮件服务器建立未加密的连接”缺陷产生的原因以及修复方法。详见CWE ID 200: Information Exposure (http://cwe.mitre.org/data/definitions/200.html)。

2、邮件服务器建立未加密的连接的危害

利用该缺陷,攻击者可能会对网络数据进行截取,通过修改邮件内容,在其中植入钓鱼链接,诱骗用户输入机密数据,如信用卡号、账户名、口令等。

从2018年1月至2019年8月,CVE中共有1条漏洞信息与其相关。部分漏洞如下:

| CVE | 概述 |

|---|---|

| CVE-2018-5482 | Intuit Lacerte 2017 for Windows 在客户端/服务器环境中通过 SMB 以明文形式传输整个客户列表,允许攻击者通过嗅探网络获取敏感信息进行中间人(MITM)通过未指定的载体进行攻击。客户列表包含每个客户的姓名、社会安全号码(SSN)、地址、职位、电话号码、电子邮件地址、配偶电话、电子邮件地址以及其它敏感信息。客户端软件对服务器数据库进行身份验证后,服务器会发送客户列表。所有敏感数据都暴露无需进一步利用。此漏洞已在 Intuit Lacerte 2017上得到验证,但旧版本的 Lacerte 可能容易受到攻击。 |

3、示例代码

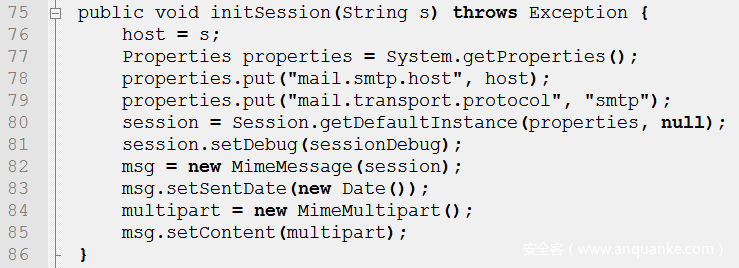

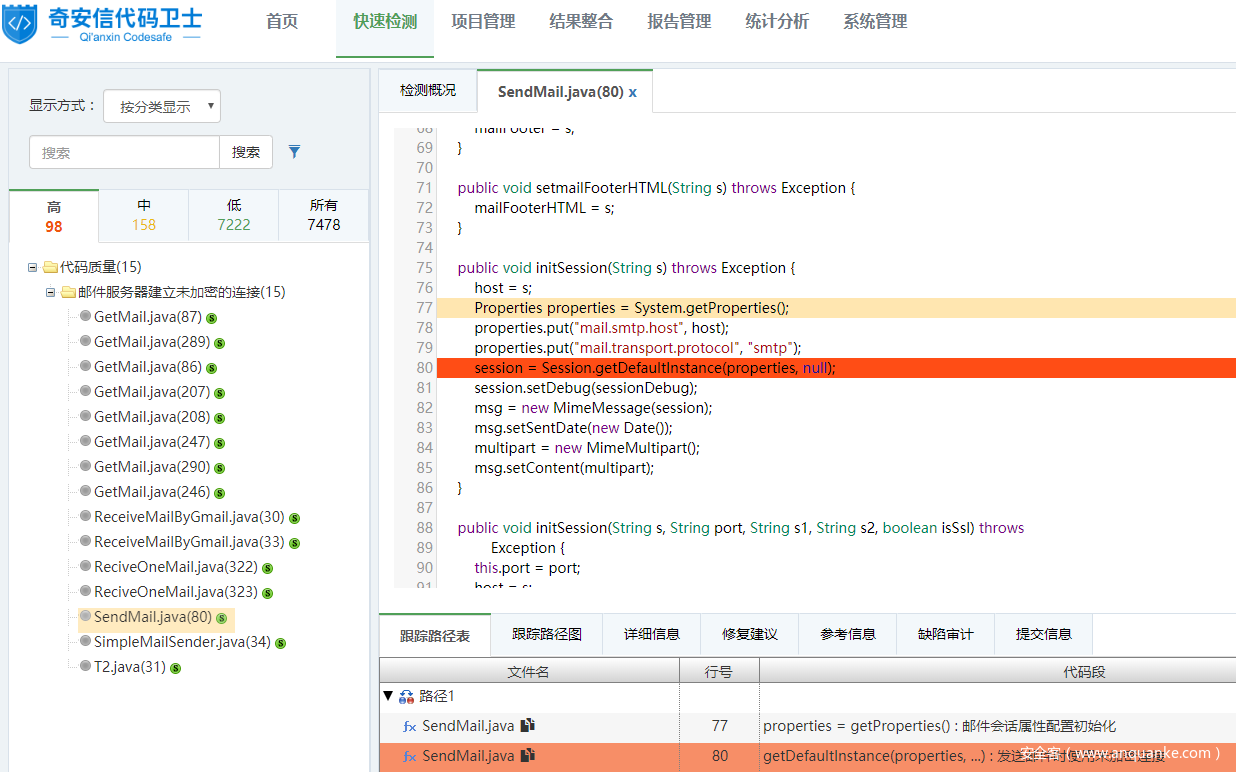

3.1 缺陷代码

图1:“邮件服务器建立未加密的连接”检测示例

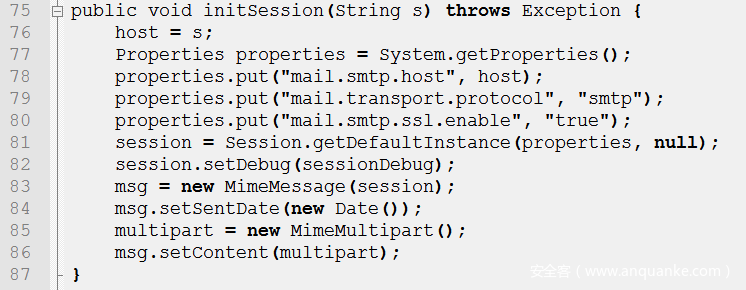

3.2 修复代码

在上述修复代码中,在第80行将SSL的可用性设置为 true,则默认情况下使用 SSL 连接并使用SSL 端口,使用 SSL 连接可以为网络通信提供安全及保证数据完整性。

使用代码卫士对修复后的代码进行检测,可以看到已不存在“邮件服务器建立未加密的连接”缺陷。如图2所示:

图2:修复后检测结果

发表评论

您还未登录,请先登录。

登录