人们耳熟能详的外设巨头罗技(Logitech)创立于1981年,相比于这栋超级大厦“坚如磐石”的硬件生态,它家的软件却显得有些“百密一疏”。近日,360安全大脑监测发现,不法黑客团伙已盯上这家科技巨头,并利用其软件中一个老版本模块的漏洞,精心构造了一个裹挟恶意代码的迷惑圈套,大肆传播远控木马。

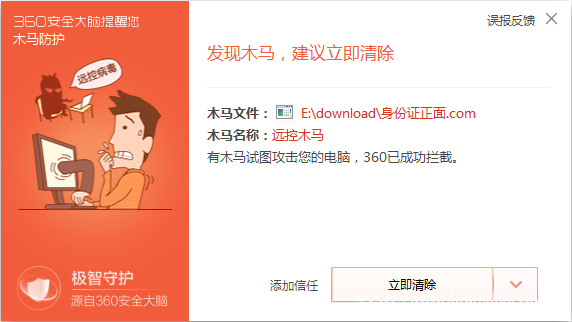

此次利用罗技软件漏洞传播的远控木马,先是伪装成迷惑性文档,再借助QQ、微信等即时通讯软件扩散,并释放木马窃取用户私密信息,严重侵犯人身和财产安全。不过广大用户无需过分担心,360安全大脑已第一时间拦截该木马攻击,为避免遭遇不法黑客入侵,用户可下载安装360安全卫士保护数据和财产安全。

漂在微信QQ中的钓鱼压缩包,远控木马魔盒“一开即启”

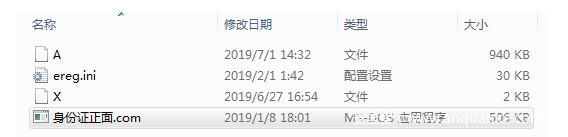

在黑客圈子,远控木马可以说十分常见,怎么这次就扩散全网?关键就在于不法黑客团伙的千层套路。360安全大脑朔源分析发现,居心叵测的黑客团伙,将整个漏洞利用套件打包成极具诱惑性的压缩包,例如白领必看的“客户资料.rar”,再通过微信、QQ等广撒全网。当不明真相的用户解开压缩包后,会看到四份文件(如下图),其中“身份证正面.com” 正是存在着漏洞的罗技软件模块。一旦点开,黑客就能利用该漏洞潜进目标电脑,释放并执行恶意代码。

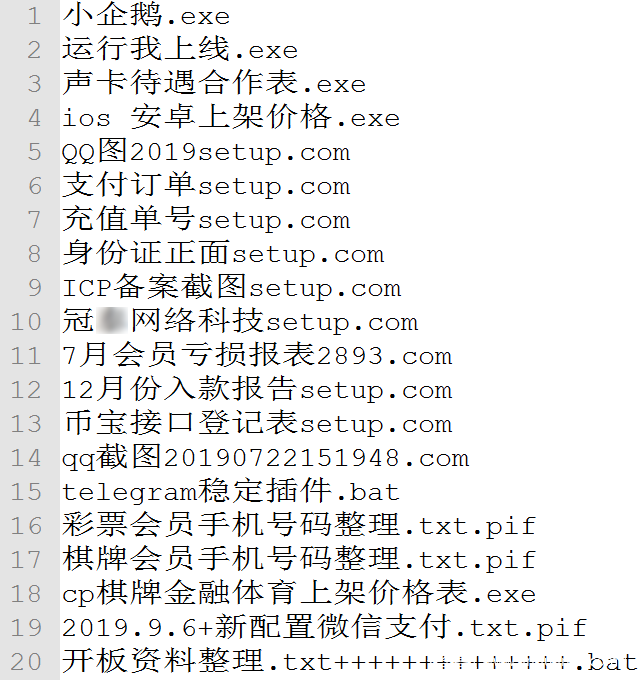

当然,诡诈的黑客团伙为了骗到更多人,还施展了“花式取名”大法。360安全大脑监测显示,包括“小企鹅.exe”、“运行我上线.exe”、“声卡待遇合作表.exe”、“ios安卓上架价格.exe”、“QQ图2019setup.com”、“支付订单setup.com”、“充值单号setup.com”、“ICP备案截图setup.com”在内的数十个“陷阱”文件,实际均为包含漏洞的罗技软件模块。

(部分伪装诱导文件名称)

至于远控木马究竟有何危害?今年3月,厦门警方就破获了一起通过远控木马,实施远程查看,操纵目标电脑,进而盗取钱财的案件;5月,360安全大脑也拦截到伪装成“个人信用申请表格”文件的远控木马,不法分子通过控制目标电脑,挪用受害者巨额游戏币并转卖获利;总的来说,利用远控木马,不法分子可任意窃取个人信息、账号密码、机密文件,盗取钱财、转移数字货币等,进而威胁个人人身及财产安全。

先用罗技“缓冲区溢出”漏洞,再用“数字签名”障眼法

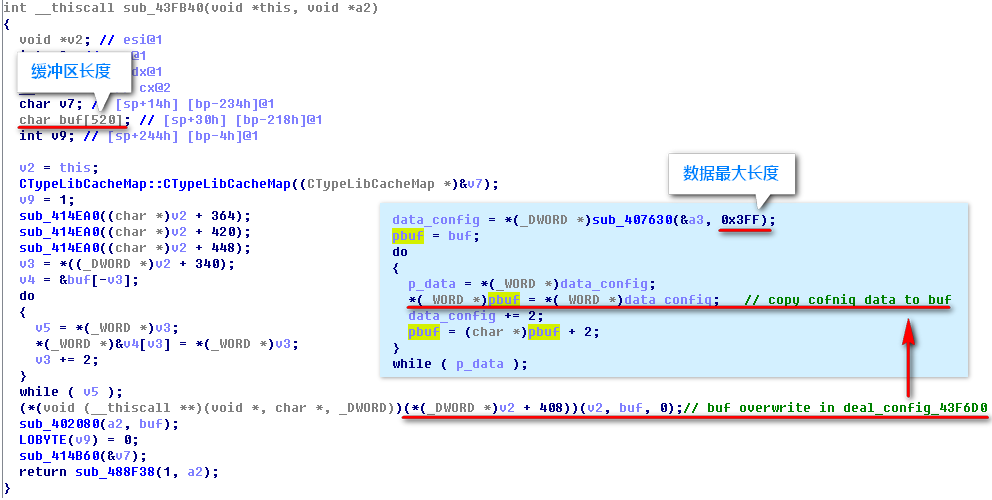

罗技的程序代码,在处理配置数据过程中,存在一个经典“缓冲区溢出漏洞”,而这个漏洞其实是开发者没有严格对待数据临时缓冲区的长度造成的。如下图所示,规定存放配置数据的缓冲区buf数组的长度为520(十六进制为0x208),然而在实际使用时并没有保持一致,拷贝的目标数据最大长度反而增大到0x3ff,导致了越界拷贝情况的发生。

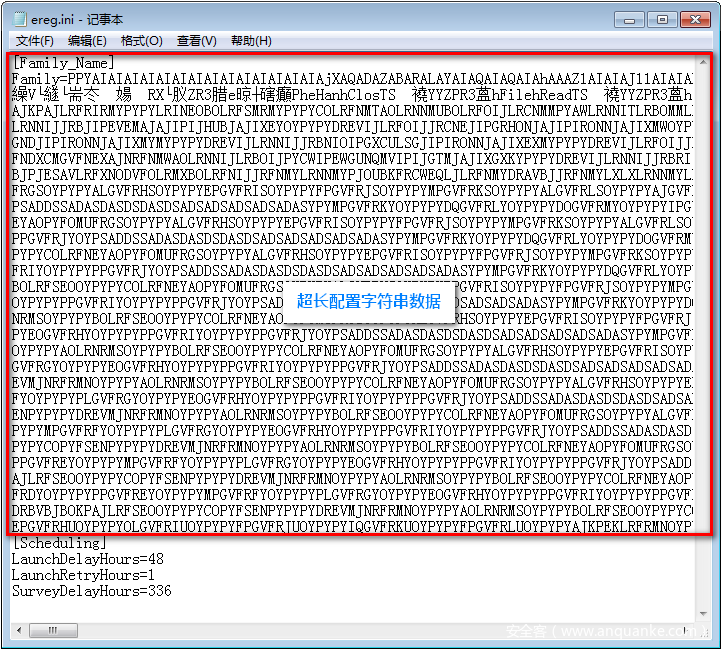

当用户不小心点击并启动漏洞程序LGT2.exe后,会读取同目录下的配置文件ereg.ini。此时,黑客便在该配置文件中构造了一个超长字符串来进行漏洞利用。

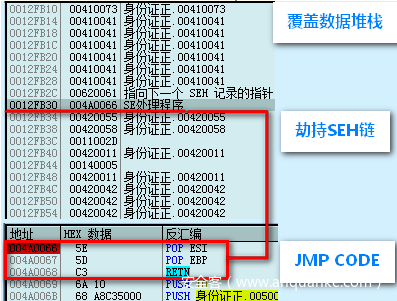

黑客利用此漏洞时,构造超长配置数据覆盖安装在堆栈上的SHE异常处理链,从而劫持该漏洞程序跳转执行shellcode。

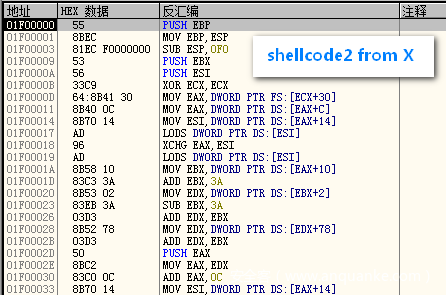

而由于缓冲区大小有限,所以在成功执行shellcode后,会先读取压缩包中的文件“X”,该文件存放下一阶段使用的shellcode,接着由“X”文件中的shellcode2来读取最后一个文件“A”,最终加载运行包含在其中的远程控制程序。

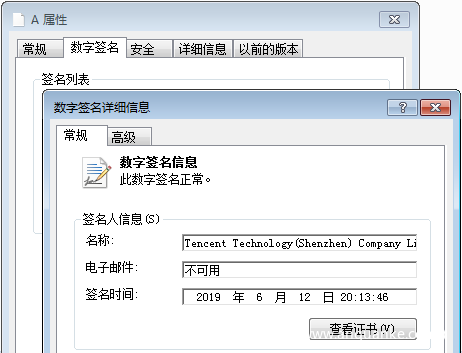

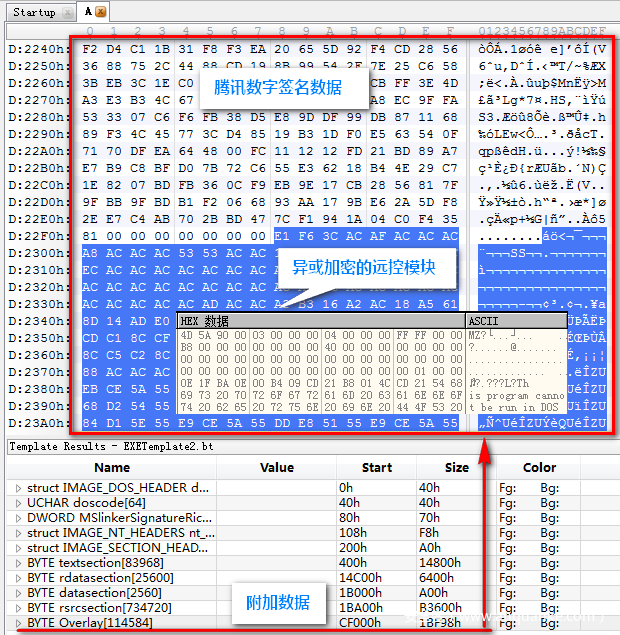

因为带有腾讯官方签名,这个“A”文件神似正规腾讯官方程序,不过仔细分析后会发现这只不过是黑客使用的一个障眼法,真正的恶意代码就被加密存放在该腾讯程序的数字签名后面,恶意代码试图借助腾讯签名的“保护伞”躲避安全软件查杀。

只要将附加在数字签名后面的加密数据进行简单的异或解密(解密key为0xAC),即可在内存中看到恶意的远程控制模块,随即该模块被shellcode2进一步加载执行,达到远程控制目标用户电脑的目的。

鉴于当前远程木马以及各类钓鱼式欺诈感染攻击态势,360安全大脑给出如下建议:

1、尽快前往weishi.360.cn,下载安装360安全卫士,有效拦截各类病毒木马病毒攻击,保护电脑隐私及财产安全。

2、注重企业人员的安全操作培养,提升人员的安全意识,不要轻易打开来路不明的邮件附件、链接以及文档;

3、在收到各类文件信息资料后,先行确认信息来源再做处理;

4、建立内网安全策略,防止攻击发生时危害的进一步扩大。

发表评论

您还未登录,请先登录。

登录