10月初,全球最大的助听器制造商,丹麦Demant遭到勒索病毒入侵,直接损失高达1亿美元;而勒索病毒的猛烈攻势一波紧接一波,到了10月17日,全球航运巨头Pitney Bowes亦遭受勒索软件攻击,90%的财富500强公司受到影响。

尽管两大巨头的攻击并非同一病毒所为,但这恰恰印证了360安全大脑发布的《2019年10月勒索疫情分析》报告:勒索病毒仍是网络安全的重大威胁。报告中,360安全大脑从10月整体感染态势、勒索病毒前十活跃家族、攻击地区分布、感染系统占比等,全面多角度地呈现了本月勒索病毒攻击情况。

顶流家族GlobeImposter重回榜首,FakeParadise赎金冲至万元

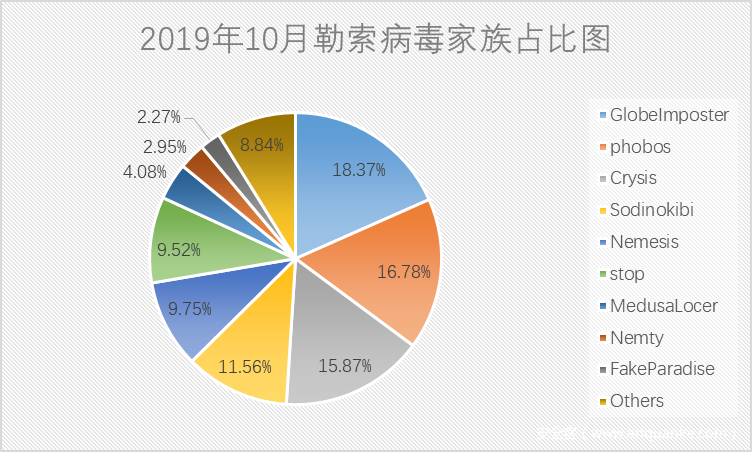

据360安全大脑发布的《2019年10月勒索病毒疫情分析》数据,在刚刚过去的10月份,各大勒索病毒家族之间发起入侵大战,而“顶流家族”GlobeImposter本月占18.37%,再次登顶,“出场率”长期徘徊不下;其次是“新晋网红”phobos家族和Crysis家族分别以16.78%、15.87%的占比位居二、三。

相反,Stop家族则初显颓势,从9月份榜首的22.9%下降到本月的9.52%,但是这不足以成为用户掉以轻心的理由,因为Stop的逐渐“远离”可能正意味着更凶残的家族伺在后头。

2019年10月勒索病毒家族占比图

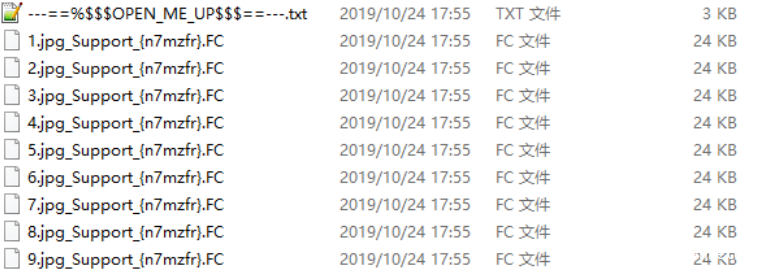

而10月份的十大家族中,值得关注的是FakeParadise病毒。FakeParadise可谓本月才“新手入圈”,但是在利益的驱动下,其勒索要价高至1995美元的比特币,赎金换算人民币超过万元。FakeParadise加密后会将文件后缀修改为_Kim Chin Im_{ID}.sev和Support_{ID}.FC,不过广大用户不必担心,360安全大脑已在第一时间破解了该勒索病毒,国内首家实现对该勒索病毒的解密支持。

被FakeParadise勒索病毒加密后的文件

至于FakeParadise命名的原因,在国外,它被归入到Paradise家族中,但360安全大脑发现,两者使用的编写加密方式显著不同,FakeParadise采用的是C++语言编写,而传统的Paradise采用的则是C#语言编写。

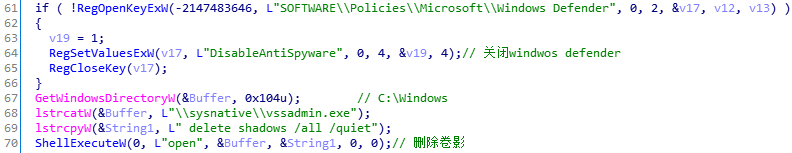

除此以外,FakeParadise为了对抗系统的文件恢复功能,会调用系统命令删除卷影,这一点也与传统的Paradise不同,Paradise家族勒索病毒会删除系统的卷影服务(VSS:Volume Shadow Copy),但并不会删除已存在的卷影(因此可以通过系统的还原点对文件进行恢复)。此外,两家族还存在勒索提示信息风格、加密算法也等诸多不同。

FakeParadise删除卷影

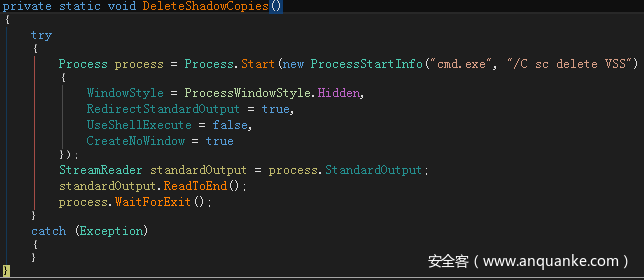

Paradise仅删除卷影服务

Win10系统“逐步失陷”,僵尸网络推高弱口令攻击

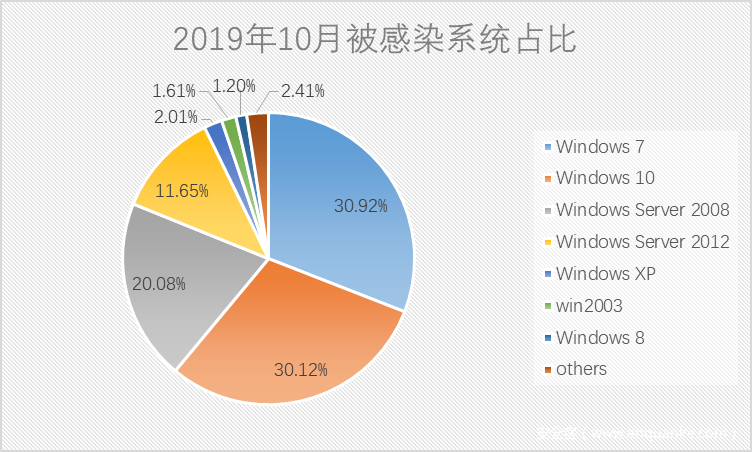

至于系统感染情况,360安全大脑监测发现,本月居前三的系统仍是Windows 7、Windows 10和Windows Server 2008。随着Windows 10逐渐成为主流,其受攻击占比也上涨了5%左右,在可见的将来,渐成“攻击靶心”的Win10用户需要提高警惕。

2019年10月被感染系统占比图

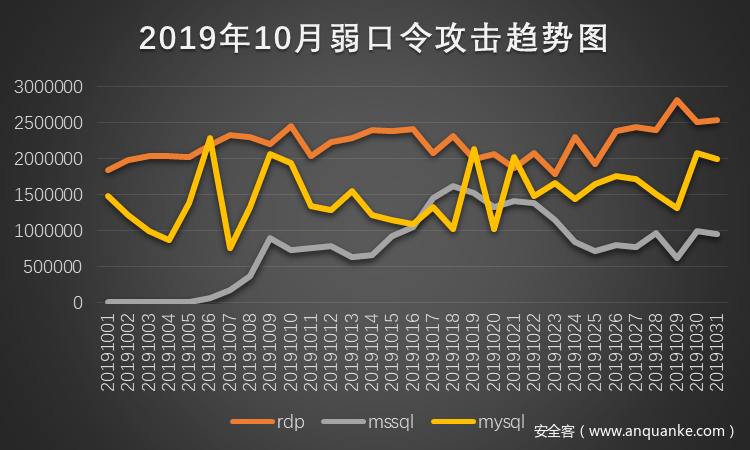

除此以外,360安全大脑通过对10月份弱口令攻击趋势发现, MsSQL的攻击趋势在10月6号和10月8号有两次显著增长,这主要是由于从10月6日起MyKings黑客组织增加其攻击投入,除了频繁更新僵尸程序的通信地址外,还发起新一轮针对MsSQL数据库的暴力破解攻击,意图控制更多的服务器组成更大规模的挖矿僵尸网络。

2019年10月弱口令攻击趋势图

黑客邮箱披露

以下是360安全大脑本月搜集到的黑客邮箱信息:

|

John_Gilbert_2019@protonmail.com |

recoveryqq@protonmail.com |

helpme.parner@yahoo.com |

|

zigger@protonmail.com |

sercurityteacher@cock.li |

gerentosrestore@firemail.cc |

|

DataBack@qbmail.biz |

zzzoruda@cock.li |

getbtc@aol.com |

|

starter@cumallover.me |

sicck@protonmail.com |

emerson.parkerdd@aol.com |

|

btcpay1@protonmail.com |

sosca@foxmail.com |

easydecrypt555@cock.li |

|

proansw@protonmail.com |

mrcrypting@airmail.cc |

DecrypterSupport@cock.li |

|

Folieloi@protonmail.com |

backupyourfiles@420blaze.it |

decoding@qbmail.biz |

|

Ctorsenoria@tutanota.com |

b1tc01n@aol.com |

deadmin@cock.li |

|

sambolero@tutanoa.com |

Blackmax@tutanota.com |

davidharris@nuke.africa |

|

rightcheck@cock.li |

cryptocash@aol.com |

cyb3rcrypt@protonmail.com |

|

crypt2020@outlook.com |

vivaldicrypt@outlook.com |

cobian0ransom@cock.li |

|

cryptt2020@protonmail.com |

newebola@aol.com |

cobian_ransom@protonmail.com |

|

getmyfilesback@airmail.cc |

rsa1024@tutanota.com |

cobain0ransom@cock.li |

|

koreadec@tutanota.com |

mrcrypt@cock.li |

cobain_ransom@protonmail.com |

|

vourrealdecrypt@airmail.cc |

jsmith1974@mail.fr |

cleverhorse@xmpp.jp |

|

filedecryptor@nuke.africa |

decryptbots@cock.li |

butters.felicio@aol.com |

|

mr.brozer@protonmail.com |

dfvdv@tutanota.com |

btcthebtc@aol.com |

|

ticketbit@tutanota.com |

relvirosa1981@aol.com |

betasup@mail.ee |

|

ticketbit@mailfence.com |

stoneland@firemail.cc |

ashleyqz5tfmoore@aol.com |

|

1701222381@qq.com |

raceso@qq.com |

alcorestore@protonmail.com |

|

yourdatahere@tutanota.com |

Hariliuios@tutanota.com |

advancedbackup@protonmail.com |

|

xmedusax@cock.li |

kazkavkovkiz@cock.li |

admin@fentex.net |

|

whitwellparke@aol.com |

patern32@protonmail.com |

supdec@8chan.co |

|

wewillhelp@xmpp.jp |

veracrypt_restore@protonmail.com |

helpdesk_nemty@aol.com |

|

wewillhelp@ctemplar.com |

upeditco@gmail.com |

elzmflqxj@tutanota.de |

|

tirrelllipps@aol.com |

unlock01@protonmail.com |

fullrestore@qq.com |

|

symetrik@protonmail.com |

lockers123@protonmail.com |

steamgamer99@gmail.com |

|

servers70@tutanota.com |

buttersfelicio@aol.com |

corpseworm@protonmail.com |

|

savignythayne@chadfarrcreations.com |

partfile@airmail.cc |

fidelio.bartyn@aol.com |

|

savefiles@cock.li |

hmdjam@protonmail.com |

churiladr@cock.li |

|

restoringbackup@airmail.cc |

husilusi@cock.li |

salesrestoresoftware@firemail.cc |

|

recoverydata54@protonmail.com |

paybuyday@aol.com |

salesrestoresoftware@gmail.com |

|

recoverunknown@aol.com |

amundas@firemail.cc |

admin@slide.best |

|

recover_file13@protonmail.com |

decryptmyfiles@qq.com |

bitlocker@foxmail.com |

|

rdp800@rape.lol |

mrimrssmith@cock.li |

btccrypthelp@cock.li.com |

|

professionalhelp@india.com |

mrimrssmith@protonmail.com |

dataforcoin@aol.com |

|

onlyiwillhelpyou@protonmail.com |

mrimrssmith@cock.lki |

writehere@onlinehelp.host |

|

mrcrypting@protonmail.com |

addison_jimmy@aol.com |

xisdxi@cock.li |

|

merlinstusan@protonmail.com |

bitlock@foxmail.com |

cybercrypt@cock.li |

|

LiberLover@tutanota.com |

btcpayment@airmail.cc |

willyhill1960@protonmail.com |

|

konte@cock.li |

china_@tol.com |

willyhill1960@tutanota.com |

|

keysfordecryption@airmail.cc |

china_helper@aol.com |

Bdataforcoin@aol.com |

|

icanhelpu@cock.li |

china.helper@india.com |

back_me@foxmail.com |

|

securityteacher@cock.li |

china989helper@protonmail.com |

admin@sectex.net |

|

theonlyoption@jabb3r.de |

china989helper@redchan.it |

admin@fentex.world |

|

welcokaj@nuke.africa |

dataforcoin@cock.li |

Killback@protonmail.com |

|

unlock@goldenbay.su |

decrypthelper2020@protonmail.com |

bitlocker@hotmail.com |

|

unlock@graylegion.su |

goretosrestore@firemaill.cc |

gillamlowrance@aol.com |

|

vacandeli1971@protonmail.com |

hibbard_r@ferepot.info |

inspectionguard@cock.ii |

|

nmode@tutanota.com |

ihelpyoudecrypt@protonmail.com |

kickclakus@protomail.com |

|

maximum@onlinehelp.host |

各路黑客组团出击,勒索病毒层出叠现,严重威胁着用户安全。基于360安全大脑的全面赋能,360解密大师在8月新增了对Nemty1.6、FakeParadise、HildaCrypt三个勒索病毒家族的解密支持。作为全球规模最大、最有效的勒索病毒解密工具,360解密大师可支持三百余种勒索病毒解密,强力守护用户数据及财产安全。

安全建议

面对不断升级的勒索病毒疫情态势,360安全大脑建议广大用户提升网络安全意识、加强信息管理,或做好以下防御措施,保护电脑隐私和财产安全:

1、尽快前往weishi.360.cn下载安装360安全卫士,全面拦截各类勒索病毒攻击;

2、企业服务器管理员尽量避免多台机器使用同一账号口令,确保登录口令复杂性,并做到定期更换;

3、重要资料的共享文件夹应设置访问权限控制,并进行定期备份;定期检测系统和软件中的安全漏洞,及时打上补丁;

4、个人用户应从正规渠道下载安装软件,慎用各种激活工具;对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行;

5、遇到陌生人发送的邮件,要谨慎查看,尽量避免下载附件。如需要下载,也要先用安全软件对附件进行检查;

6、中招勒索病毒之后切忌病急乱投医,应立即前往lesuobingdu.360.cn确认所中勒索病毒类型,并在360安全卫士中找到“功能大全”,搜索安装“360解密大师”功能,点击”立即扫描“恢复被加密文件。

7、特别提醒,若所中病毒为新型病毒,用户还可通过“360反勒索服务”向360安全专家寻求帮助。

1)前往360安全卫士的安全防护中心

2)打开其中的“反勒索防护”功能,并点击“申请服务”。按照指导提交必要的资料,并耐心等待工作人员处理。

发表评论

您还未登录,请先登录。

登录