作者:instruder@阿里安全归零实验室

0、ATT&CK 简介

MITRE ATT&CK,全称为:AdversarialTactics, Techniques, and Common Knowledge,对抗性策略、技术和通用知识,是由MITRE提出的一套反应各个攻击生命周期攻击行为的模型和知识库。ATT&CK是在洛克希德-马丁公司提出的KillChain模型的基础上,对更具观测性的后四个阶段中的攻击者行为,构建了一套更细粒度、更易共享的知识模型和框架,并通过不断积累,形成一套由政府、公共服务企业、私营企业和学术机构共同参与和维护的网络攻击者行为知识库,以指导用户采取针对性的检测、防御和响应工作【1】。

这个概念的提出,系统安全攻防领域仿佛看到了新的希望,纷纷跟进针对自身的防御检测体系按照这个模型去设计、改进并且衡量系统防御能力。(言下之意,之前系统安全防御一直无法很好的自证清白,当然也有红蓝对抗体系去佐证,但红蓝对抗样本太少无法具备足够代表性,ATT&CK模型的提出总算有一个可以给老板交代”自证清白”的模型(起码是业界都认可的))。

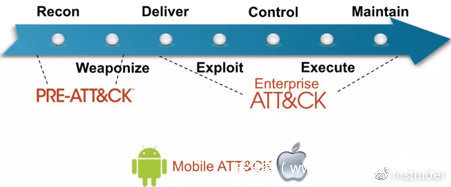

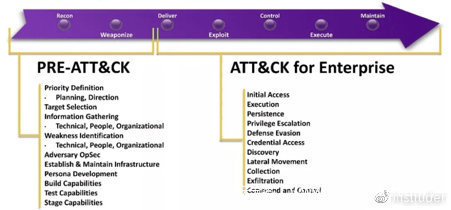

ATT&CK模型分为三部分,分别是PRE-ATT&CK,ATT&CK for Enterprise和ATT&CK for Mobile,其中PRE-ATT&CK覆盖攻击链模型的前两个阶段,ATT&CK for Enterprise覆盖攻击链的后五个阶段。

具体这里面的细节不在描述,很多文章有清晰讲解,如参考【3】 安全村中的一篇文章讲解的。

1、已有的ATT&CK问题

从ATT&CK当前的细节描述可以看到,目前该定义的细节是限定于传统系统攻防领域。但对于公司安全部门来说,除了需要防范系统攻防领域的攻击,还需要持续关注和建设业务安全、数据安全等领域的安全体系。拿业务安全来说,面临着大量的黑灰产有预谋、有组织、有上下游供应链、直奔钱途从而给企业带来资损、营商环境破坏、声誉等损失,严重的可能会遭遇监管处罚(当下互联网企业头顶上的一把生死之剑)。

另一方面当前ATT&CK定义的细节更侧重于ATT&CK for Enterprise部分,前文说到,ATT&CK是构建了一套更细粒度、更易共享的知识模型和框架,网络攻击者的行为知识库,用来指导检测、防御的。 但PRE-ATT&CK的部分(即在未触达企业的边界之前的行为)定义的比较粗,基本都是计划、人员组织、开发测试等逻辑术语,但是这一部分往往是情报能力建设工作中最先需要关注的部分。

而为什么目前业界很多的威胁情报过于强调ATT&CK for Enterprise的部分,有个比较有意思的现象就是大家谈威胁情报谈的非常多的是靠的企业之间数据共享、情报共享、情报联盟,当然共享是一个比较快速互通ATT&CK for Enterprise部分的情报方式,也能快速提供攻击者的攻击成本。但作为情报自身的核心能力不能仅仅去依靠或者奢望企业无私的奉献和共享(数据安全、利益等等纠葛)。在ATT&CK中,PRE-ATT&CK中才是情报建设核心能力的部分,但是这部分的能力建设门槛比较高。

由于目前的ATT&CK针对的领域受限问题,用于黑灰产活动中的情报、防御、决策具体指导意义比较小,但其思想如同KillChain模型一样同样具备很强的宏观指导意义。同样是可以定义出针对黑灰产活动过程中的ATT&CK 。

但另一方面,黑灰产活动中往往是上下游交叉,互相合作,产业链存在强耦合、松耦合情况,这也对定义黑灰产活动的att&ck增加很多困难。情报需要通过ATT&CK指导工作,就必须对这些交叉、上游、下游的产业链也需要进行定义。

同时不同的黑灰产业链复杂情况不一,涉及不同的业务形态,不同的获利形态,风险更加复杂。甚至很多黑灰产活动并不在企业端有任何触达,但影响的是其平台的声誉、客户的损失,如电信诈骗 就属于典型的“离岸”风险【4】(对于企业安全角度来说)。

2、定义黑灰产活动过程中的ATT&CK

不同的黑灰产活动att&ck的细节也有很大差异,先来看几个场景的黑灰产场景

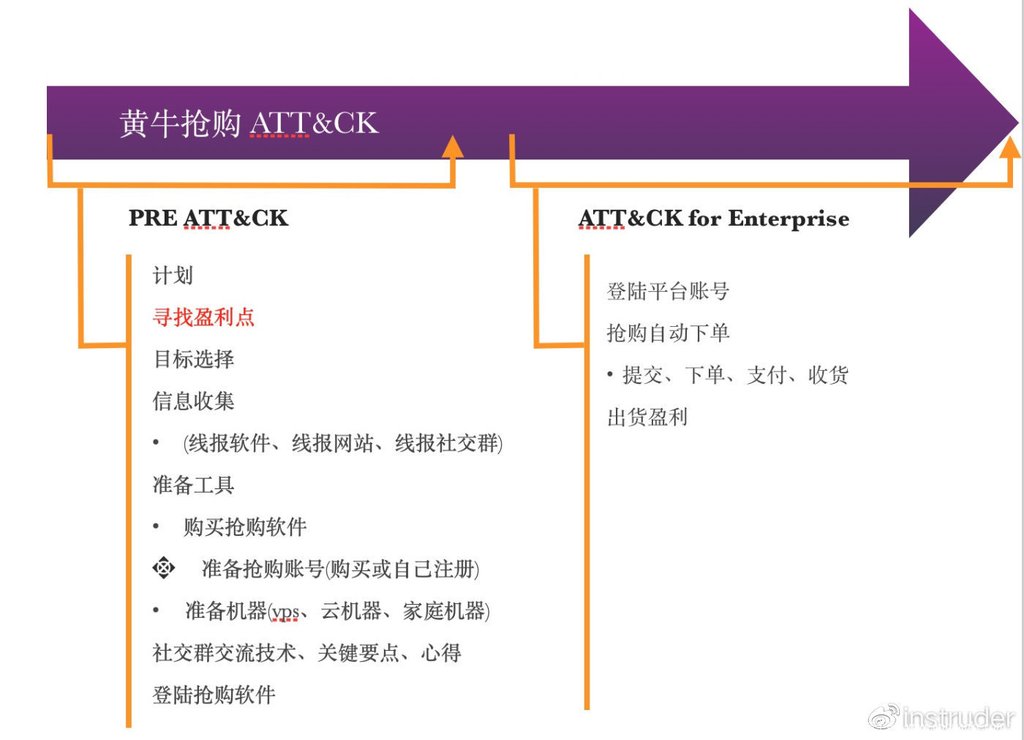

2.1 黑灰产之黄牛抢购的ATT&CK

黄牛抢购黑灰产活动可以分成以下几个阶段:

1、计划阶段

目标选择、信息收集、盈利点,总之就是需要找到什么时间有什么活动可以抢什么 ,抢到如何找到下家出货盈利(黑灰产活动中的核心主线,无利可图黑产不会来搞你的)

2、准备实施阶段

抢购软件、工具,准备抢购账号,准备机器(vps、云机器、家庭机器),部署登陆抢购软件

社交群交流关键技术、要点,如何部署

3、实施阶段

抢购时间之前登陆账号,抢购时间软件自动下单 , 社交群交流成果,出货盈利

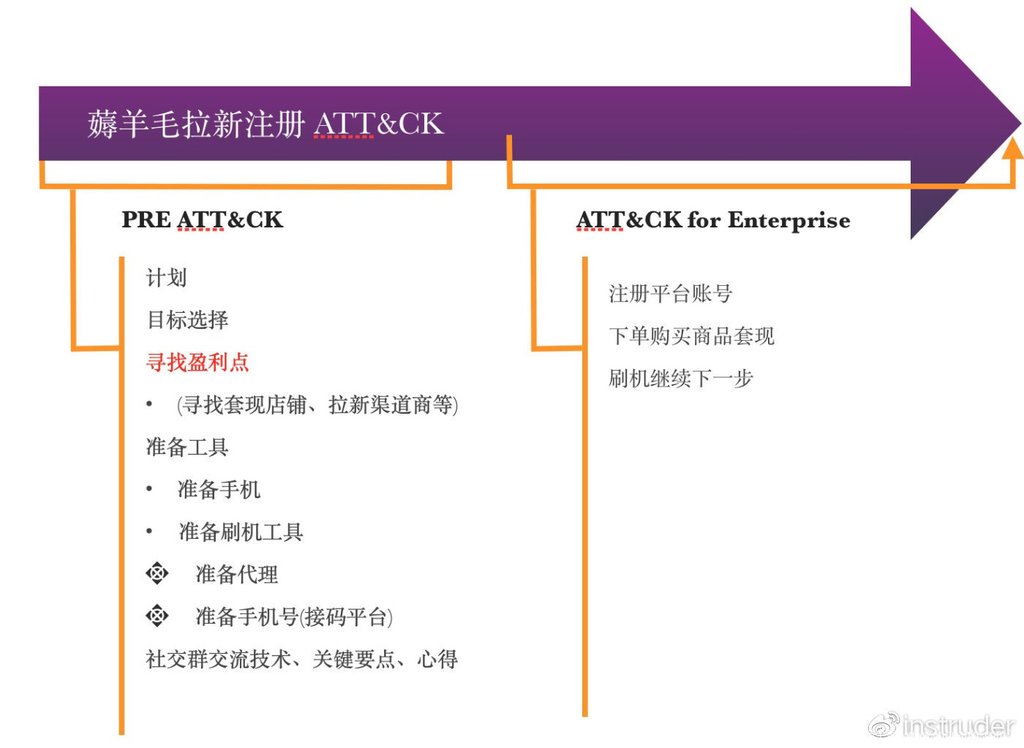

2.2 黑灰产之薅羊毛拉新的ATT&CK

薅羊毛拉新注册活动可以分成以下几个阶段

1、计划阶段

目标选择,线报站,找到哪家平台目前拉新优惠幅度大、活动多、风控弱

找到如何盈利的地方,找到组织、下游能够套现拉新的得到的红包、奖励等;

2、准备阶段

准备手机、二手手机等

准备刷机软件 用于防止硬件指纹类似的风控

准备代理、4g代理 用于切换ip

准备接码平台账号 进行充值获取手机号

3、实施阶段

注册流程注册账号

领取红包、奖励 下单套现

刷机 切换重复下一个流程

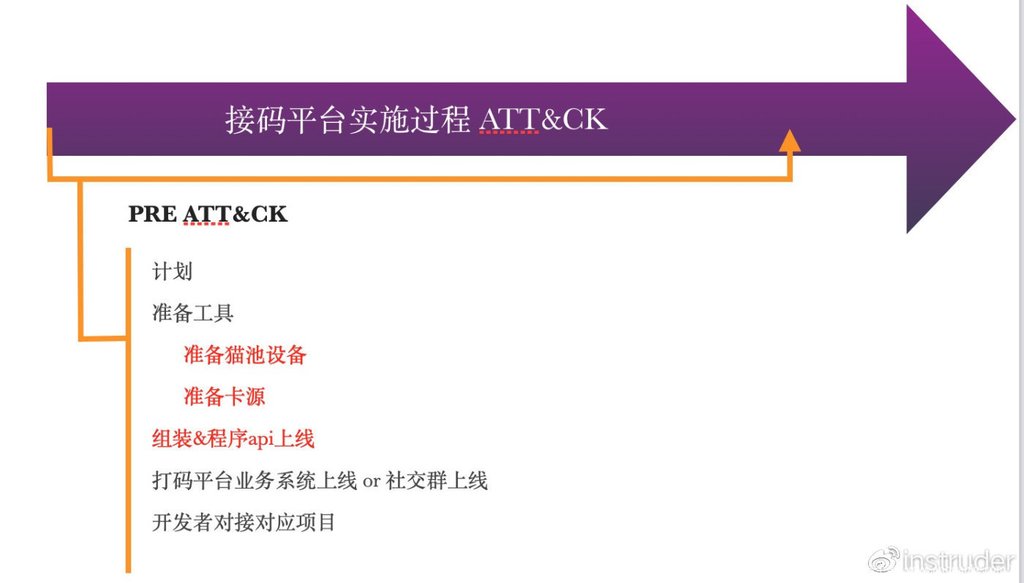

这里面又涉及到2个上游产业,代理和接码平台,考虑到对于Enterprise来说 手机号更具有强特征防控属性,因此重点看一下接码平台的实施过程。对于薅羊毛拉新黑灰产活动来说,接码平台的整个过程都是处于PRE ATT&CK ,Enterprise是无法直接感知的。

这里描述的只是最基本的接码平台实施过程,目前整个接码产业有很多变异新型手法,18年就出现有同运营商内鬼进行合作无需真实卡的手法(见参考空号劫持产业链【5】),有同山寨机厂商、供应链合作预装植入木马来劫持短信手法(见参考 【6】PS:真实是300多万老人机被控制 ,别问为啥我们知道,业界现在就是流行还没干活就开始PR了。。),这几种方式不在需要猫池设备。

同时在上线阶段,也有不同的形式,比较典型的是有接码平台业务web系统,当前还有更加隐蔽的如社交群机器人、自动发卡平台等。

不同领域的黑灰产链路差异性比较大,需要个性化定义,但同类的黑灰产风险域还是有很多共同点。

3、ATT&CK 在情报工作中的价值

3.1 清晰定义黑产活动过程,指导情报工作展开

情报需要能够持续看清风险,从事后走向事中(事前筹划阶段,对于防范黑灰产风险来说ROI相比事中、事后价值低,这个之前有写过一篇文章讲到过 https://weibo.com/ttarticle/p/show?id=2309404313114811219351),同时情报需要和业务防控团队形成职责明确、互相打好配合(对于大型互联网企业来说),从整个ATT&CK过程中,必然要从PRE ATT&CK着手(ATT&CK for Enterprise 更多是业务防控同学的主战场,情报提供更多的PRE 阶段的信息、Enterprise阶段能防控的抓手)。

清晰定义黑灰产活动实施过程,情报才可以针对性部署获取想要的情报,掌握关键链路从而能够看清整个黑灰产活动规模。

情报在具体的实施过程中可以使用的思路和方法非常多,人有多大胆,地有多大产,别成天盯着社交群监控什么的。

3.2 定义和衡量情报能力

情报能力一句话描述就是对需要foucs的域(如黑灰产情报、黑客情报、商业情报等)整个实施过程的全链路掌控能力。

举个例子,针对薅羊毛黑灰产ATT&CK 过程,有的情报能力从源头设备如猫池就进行部署,有的情报能力从接码平台业务系统进行部署, 不同阶段部署的难易程度不同,效果不同、稳定性也不相同。

要想达到去定义衡量情报能力,就需要对PRE ATT&CK 定义清晰(可以实施的部分)。

4、参考

【1】、 Adam Shostack, Threat Modeling in 2019[EB/OL],

https://myslide.cn/slides/13337

【2】、Freddy Dezeure, ATT&CK in Practice: A Primer to Improve Your Cyber-Defense[EB/OL]

https://myslide.cn/slides/13418

【3】、从ATT&CK看威胁情报的发展和应用趋势

【4】、离岸风险

参考自离岸人民币定义,(离岸人民币是指在中国境外经营人民币的存放款业务),离岸风险指从企业角度风险发生在平台之外(或者大部分过程发生在平台之外,只有很少部分触达业务),但确实实在在影响平台业务的风险,比较典型的有电信诈骗、企业生态风险等。

【5】、空号短信劫持案告破:百万“空号卡”成黑产印钞机

https://www.chinanews.com/sh/2018/09-15/8628294.shtml

【6】、30万台杂牌手机被预装木马,组庞大猫池提供黑产服务

发表评论

您还未登录,请先登录。

登录