屋漏偏逢连夜雨,船迟又遇打头风。

【导读】1月14日,微软正式宣告Windows 7系统停止更新。此次停服,引爆全网危机,不仅顺机突发全球首例复合0day漏洞——“双星”漏洞,令国内超六成用户曝光在其阴霾之下;更有别有用心者“趁势追击”,利用“双星”发动猛攻。近期,作为全球首家捕获该漏洞的狙击者——360安全大脑继续对其分析溯源,判定:“双星”漏洞已被活跃近十余年的半岛APT组织Darkhotel(APT-C-06)所利用,并瞄准我国商贸相关的政府机构发动攻击。针对此事,本文,不仅对事件进行了抽丝剥茧、逐层深入的分析,更首次独家揭秘了该APT组织,阴险、刁滑、狡诈的攻击手法。

在开启正文前,先向读者交代下背景:

2020年1月14日,微软正式宣告Windows 7系统停止更新。

在Win 7正式停服关键节点的首日,360安全大脑就在全球范围内捕获首例时利用IE浏览器和火狐浏览器两个0day漏洞的复合攻击,由于是全球首家捕获到此次攻击,360安全大脑将其命名为“双星”0day漏洞攻击,其编号分别是:CVE-2019-17026(火狐)和CVE-2020-0674(IE)。

“双星”漏洞不仅影响了最新版本的火狐浏览器和IE浏览器及使用了相关浏览器内核的应用程序;值得警惕的是,该漏洞可致使用户在毫无防备的情况下,就被植入勒索病毒,甚至被黑客监听监控,执行窃取敏感信息等任意操作,其威胁性可谓是史无前例。

然而,别有用心者仍在“趁势之危”。近期,360安全大脑经分析溯源判定:“双星”漏洞不仅已被活跃十余年的半岛APT组织Darkhotel(APT-C-06)所利用,更是针对我国商贸相关的政府机构发动主要攻击。

又一起针对我国的APT攻击,此次攻击者是“何方妖孽”?

Darkhotel(APT-C-06),中文名为黑店。是一个有着东亚背景,长期针对企业高管、国防工业、电子工业等重要机构实施网络间谍攻击活动的APT组织。其相关攻击行动最早可以追溯到2007年。2014年11月,被卡巴斯基实验室的安全专家首次发现。此后,360高级威胁团队就对该团伙的活动一直保持着持续跟踪。

2018年4月,360安全大脑就曾在全球范围内,率先监测到了该组织使用0day漏洞进行APT攻击。从其溯源分析报告来看,该APT组织瞄准中、俄、日、韩等国政府及组织机构或企业单位,尤其针对中国重点省份外贸企业单位和相关机构展开攻击。

“一个经验老道的惯犯”来形容Darkhotel APT组织一点不为过!长期被国家级APT组织盯上,本就如一颗随时可爆发的炸弹,随时面临一国网络被瘫痪的风险。然而,这一次,Darkhotel APT组织还还携“重磅利器”——“双星”漏洞而来,于它简直是“如虎添翼”;但于我国,简直是恶魔梦魇的降世!

还记得WannaCry勒索病毒吗?2017年5月12日,它利用Windows系统“永恒之蓝”高危漏洞席卷全球,引爆网络世界的“生化危机”。以迅雷不及掩耳,横扫150国家几十万台计算机,不止政府机关、高校、医院的电脑屏幕都被“染”成了红色,能源、通信、交通、制造等诸多关键信息基础设施也在这场风暴中,遭遇到前所未有的重创。

以至于,自那日起,它所带来的恐惧就如不散的“阴魂”盘桓在人们的心中,久久不能散去;然而,与不断加深恐惧相对应的是,其危害影响仍在持续。

2019年5月,也就是在WannaCry 爆发两年之后,堪比“永恒之蓝”的Bluekeep高危远程漏洞高调来袭,一时间,全球400万台主机再次暴露在漏洞的暴风眼下,一旦该漏洞被黑客成功利用,世界将再次陷入不尽的黑暗。

单纯利用Windows系统漏洞,就足以拥有了“毁天灭地”的力量,然而,作为IE浏览器和火狐浏览器两个0day漏洞的“结合体”,“双星”漏洞所蕴含的巨大威胁性、爆发力、破坏力不敢想,不敢想!

继医疗机构、视频监控系统被锁定后,这一次的攻击者瞄准的是谁?

然而,屋漏偏逢连夜雨,船迟又遇打头风。

6天前的热门推文,印度APT组织趁火打劫对我国医疗机构发起定向攻击,还历历在目;

3天前的重磅警告,境外黑客组织又蠢蠢欲动,公然扬言欲对我国视频监控系统痛下毒手,还萦绕在耳;

而今,半岛APT组织Darkhotel又早已携手“双星”漏洞,对我国发动猛烈攻击。在具体攻击目标上,这一次,它再次瞄准与商贸相关的政府机构。

这一点非常好理解。“双星”漏洞本就爆发于Win7停服之际,其攻击之目标早已昭然若揭。而与此同时的关键是,当前我国的情况:

第一,国内超六成用户曝光在“双星”漏洞阴霾之下

直至2019年10月底,国内Windows7系统的市场份额占比仍有近6成。Windows 7的终结,无疑意味着这些庞大的用户失去了微软官方的所有支持,包括软件更新、补丁修复和防火墙保障,将直面各类利用漏洞等威胁进行的攻击。蓄谋而来的“双星”0day漏洞也不在Windows7的修复范围内,所以,攻击者完全可以凭借该漏洞重击所有使用Windows 7系统的计算机,并像野火一样蔓延至整个网络,

第二,升级系统未纳入采购清单,Win7仍是政府企事业单位主力

而另外一端,出于国家安全考量,我国政府至今未将Win 8、Win 10系统纳入政府采购清单,也就是说,目前Win7仍被广泛应用于政府企事业单位中。而随着Win7的正式停服,这些单位的系统无疑在网络世界中裸奔。

所以,此次半岛APT组织Darkhotel携手“双星”漏洞对商贸相关的我国政府机构发动攻击,于它简直是“如虎添翼”;但于我国,简直是毁灭世界的恶魔!

第三,疫情大敌当前,医疗战役与稳定国民经济发展同重要

尤其,在当前我国倾一国之力,对抗疫情的当下,除了要打赢这场医疗疫情之战,还要在这紧要关头稳住国民经济的发展。此时,半岛APT组织Darkhotel对我国商贸领域下手,此举不亚于印度APT组织,它不仅在趁火打劫!更是居心不良!

阴险、刁滑、狡诈六字揭秘,Darkhotel APT组织如何发动攻击?

能利用“双星”、双浏览器0day漏洞,足见Darkhotel(APT-C-06)的攻击技术早已骤然升级,然而,在对其攻击流程和攻击细节分析中,发现Darkhotel APT组织更是阴险、刁滑、狡诈的代名词。

一.阴险!多种攻击方式相组合复合式攻击

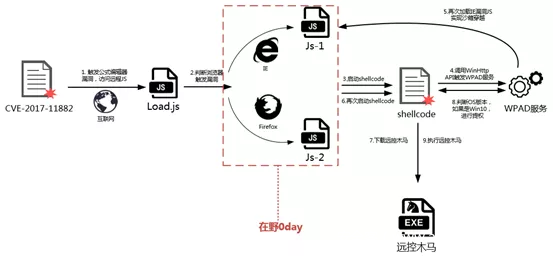

从攻击流程图上来看,“双星”0day漏洞的攻击是:利用office漏洞文档、网页挂马和WPAD本地提权等多种攻击方式,相组合进行的复杂组合攻击。透过此,足见其攻击路数之阴险!

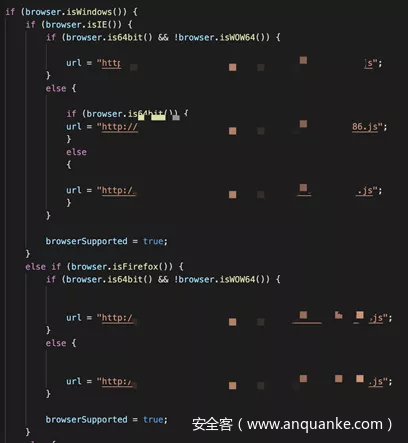

二.刁滑!“自主”识别判断并见机行事迫害

“双星”漏洞是有“嗅觉”的,其网页会判断当前浏览器为IE还是Firefox,操作系统为32位还是64位;“双星”漏洞还是“触觉”的,在完成判定后,它还能根据不同的浏览器、不同操作系统加载相应的exploit攻击代码。其“道行”,可谓是刁滑!

三.杀人于无形,配合office漏洞文档发动攻击

攻击者可以直接利用双星漏洞进行网页挂马攻击,有意思的是我们发现了一例Office漏洞文档触发的双星漏洞,是默认打开IE浏览器进行攻击。

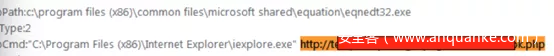

在此案例中,初始攻击使用了office公式编辑器漏洞(CVE-2017-11882),并根据目标精心制作了诱饵文档。

一旦用户“上钩”,运行漏洞文档、触发漏洞,便会启动公式编辑器,并利用公式编辑器进程打开IE浏览器,进而访问恶意网页,最终触发“双星”漏洞。

如何避免被Darkhotel APT组织荼毒?请“对症”领取“锦囊修复建议”

一面是国家级APT利用高危漏洞的攻击,一面是Win7系统停服官方保护体系的缺失,政企用户安全将何去何从?尤其是在这个特殊非常时期里。针对此,智库针对不同的浏览器漏洞、不同的操作系统提出了不同的应对措施:

第一, 针对火狐浏览器使用者:

由于目前,火狐浏览器已经发布了Firefox 72.0.1 and FirefoxESR 68.4.1,所以,火狐浏览器用户及相关使用机构请尽快更新到最新版本。

第二, 针对Windows系统的使用者:

广大政企用户可联系360公司获取360安全大脑Windows 7盾甲企业版。

联系方式如下:

联系人:赵文静;

邮箱:zhaowenjing1@360.cn;

座机 :(010) 5244 7992;

应急 :yingji@360.cn;

360安全大脑Windows7盾甲企业版可一键管理全网终端,支持Windows全平台已知漏洞的补丁修复,结合针对漏洞威胁全新推出的360微补丁功能,在面对“双星”0day漏洞等突发性高危漏洞时,360微补丁可通过先行自动覆盖漏洞,解决防护能力滞后问题,全天候守护PC安全。

正如原公安部第一研究所长严明在“面对Win7停服,我们如何应对”研讨会上所说,对于广大政企用户来说,选择360安全大脑Win7盾甲企业版等第三方服务,无疑是当前有效避免Win7停服安全威胁的策略之一。

第三, 其他应急措施:

限制对JScript.dll的访问,可暂时规避该安全风险,但可能导致网站无法正常浏览。

对于32位系统,在管理命令提示符处输入以下命令:

takeown/f %windir%\\system32\\jscript\.dll

cacls%windir%\\system32\\jscript\.dll /E /P everyone:N

对于64位系统,在管理命令提示符处输入以下命令:

takeown/f %windir%\\syswow64\\jscript\.dll

cacls%windir%\\syswow64\\jscript\.dll /E /P everyone:N

takeown/f %windir%\\system32\\jscript\.dll

cacls%windir%\\system32\\jscript\.dll /E /P everyone:N

实施这些步骤可能会导致依赖jscript.dll的组件功能减少。为了得到完全保护,建议尽快安装此更新。在安装更新之前, 请还原缓解步骤以返回到完整状态。

如何撤消临时措施

对于32位系统,在管理命令提示符处输入以下命令:

cacls%windir%\\system32\\jscript\.dll /E /R everyone

对于64位系统,在管理命令提示符处输入以下命令:

cacls%windir%\\system32\\jscript\.dll /E /R everyone

cacls%windir%\\syswow64\\jscript\.dll /E /R everyone

其他资料补充:

关于360高级威胁应对团队(360 ATA Team):

专注于APT攻击、0day漏洞等高级威胁攻击的应急响应团队,团队主要技术领域包括高级威胁沙盒、0day漏洞探针技术和基于大数据的高级威胁攻击追踪溯源。在全球范围内率先发现捕获了包括双杀、噩梦公式、毒针等在内的数十个在野0day漏洞攻击,独家披露了多个针对中国的APT组织的高级行动,团队多人上榜微软TOP100白帽黑客榜,树立了360在威胁情报、0day漏洞发现、防御和处置领域的核心竞争力。

关于《Darkhotel(APT-C-06)使用“双星”0Day漏洞(CVE-2019-17026、CVE-2020-0674)针对中国发起的APT攻击分析》报告链接:

http://blogs.360.cn/post/apt-c-06_0day.html

本文为国际安全智库作品 (微信公众号:guoji-anquanzhiku)

如需转载,请标注文章来源于:国际安全智库

发表评论

您还未登录,请先登录。

登录