作者:cyg07@360-CERT

在战争中,战机终将会被击落,战舰最后也会被击沉,一场真正的战争,到最后,任何高精尖的武器都会耗尽,战争的根本还是人和人的对抗,人和人的战争。老A和步兵就是在用人的最基本对抗所有残酷和复杂,在这一点上他们没有任何区别,因为他们都是没有最后的兵种,他们都是一群到最后还在坚持的人。

《士兵突击》

对于RSAC-2020,笔者只是看了些视频、材料,走马观花的谈一些感受,整个行业看上去都很混沌,也潜藏柠檬市场下的机遇。

今年是人的因素,所以选了《士兵突击》中的一段话来当引子,这个行业依然还有希望就因为还有战士,不管是高位还是低位的战士。这篇随笔说来有点惭愧,前后跨度较长,从开幕第2天中断至今,跨时1月。

疫情下的盛会

疫情狙击了不少原本计划远渡太平洋亲临现场的同学,引发了一波个人退票、厂家退展。国内退出情有可原,但是大厂如IBM退展,很容易勾起安全人员深思,萌生阴谋论,因为对于医疗行业和北美疾控IBM是有深刻理解的,故而可能保持了对疫情的敬畏之心。

多数安全人员自信自己在行业、专业上的耕耘,少则十数年,多则三十载,自诩见过无数高级攻击,响应无数,上至StuxNET下至WannaCRY,傲娇如救世神者。这种优越感让人很容易就觉得生物安全和信息安全也没冲突,假想在没有专业环境下,比如在你的厨房里,有本指令集让你了解整体的基因序列,有个简单方便的基因调试器能帮你加速调试,有个基础平台能让你对简单的生物编译、烧录、引导、观察、操作,那你也是个ScriptKid级生物黑客,而且最容易的就是改造生物病毒,就像你当年修改29A给的病毒代码一样。

但这都是只是想象,这中间折煞了多少生物科学领域的天才,不然为何埃博拉的特效药不能生效?优秀的安全人员多是想象力和硬核执行力并存的家伙,生物学家也应如此,都不善于妥协。比尔盖茨在最近的TED演讲中表示,对比下核安全的投入和生物病毒的投入,这明显是投入不足的问题,重点环节上的投入需要更加透明。

回到这场Party。近几年RSAC的主题转为Now Matter、Better、Human Element偏人文体系、文化建设的方式,毕竟这样才能包容产品、资本、创新。安全行业在近几年真的出现了大问题,大安全的宏大场景通过一个个大大小小的事件迎面而来,一群老革命遇到了新问题,没落,继续保持故事思维,信息安全就是属于一场人类创造、摧毁的游戏。

单一的故事思维拯救不了商业,应该回到第一性原理,去思考、探索、包装硬核能力才有可能走向胜利,不管是纵深防御的各DR引擎、数据驱动安全、运营的敏捷自动化,找出真正的发动机。如果这是一场数据收集、分析的游戏,拼得是数据量、数据类型、数据质量、性能规模、规模化、分析平台、分析方法、分享协作效率、人员素质。还有预见和跟随市场发生变化才是最可怕的,这点北美从砸盒子的那年就开始严重了吧,北美用户侧的需求发生变化了,F公司的习惯、C公司的崛起、S的风光、M公司的无敌,C公司和M公司的战场一致吗?

诺大的国际会议,还是难免有已中招的人进入,愿平安。

供应链安全

CrowdStrike在2020年度报告中有句话讲得挺好的,“网络犯罪纵使倾向于抵抗力最小的道路,这一点是显而易见的,但是国家活动往往更加无情和复杂,因此对于网络防御者来说更加具有挑战性“。

随着对抗升级,防御者在对抗网络犯罪和国家行动中除了会在正面的战场相逢,“敌后战场”的小众安全市场是需要花点时间想想,比如有人也看过本届RSAC里华为议题上的唇枪舌战,核心也是供应链问题。

笔者翻看了几个视频,1. Mark-Russinovich讲的开源生态安全《Collaborating to Improve Open Source Security: How the Ecosystem Is Stepping Up》;韩国CERT回顾供应链攻击的《Chronicle of the Supply Chain Attack and Two Attack Strategies》;有位前瞻包括车联网在内的供应链安全《Supply Chain Security in the Software Era》;还有篇来自NSA的《Industry Standards to Support Supply Chain Risk Management for Firmware》。

如开头所述,笔者并不想去深入每个议题。毕竟每个议题的作者都花费了巨大精力整理,笔者如此小的篇幅注定贪多嚼不烂,所以只是随便扯扯。

首先,聊下Mark说的开源安全。

目前Windows和Azure都已大量拥抱开源,而且M公司也可能已是全球最大的开源贡献者了,所以是应该谈论这个话题了。扯个题外的,M公司最近几年完成了面向下一代安全的“刷新”,技术上Secured-Core+ATP+Threat-Intelligence项目实现了Chip-To-Cloud Security的大棋,可能未来其Cloud Native SIEM计划也会完成BackStory未成之事。

Mark议题内容不少,开头扯完NodeJS, RubyGEM后门的埂后,进入正题:

- 对于软件生态链,聊了聊软件供应链的上下游,聊了聊开源本身的那些漏洞造成下游应用的会问题,比如HeartBleed之类,还有安全人员相对比较少知道的Electron应用等。其实这里也可提提某虚拟化V厂,采用OpenSLP后也是陷入苦海,还有浏览器上的那些插件供应链安全。

- 随后Mark推荐了一系列从软件生命周期的漏洞检测方式、工具来对抗人为错误或恶意企图;除了常规的内生静态代码检测,其实这些工具里也蕴含了云原生的安全概念,你所开发的项目中所使用的代码也高度依赖这个开源生态,所以检测也需要交互检测上游;

- 开源软件本身的开发就有很高的依赖了,所以你所采用的开源项目它本身的依赖管理也会是个问题;另外这些开源软件本身也是人在参与,对于他们账号的攻击也是需要考虑的,是否采用双因子或其它方式;包括Mark提到的镜像安全,笔者觉得未来也会发生针对性的投毒事件,服务器本身的安全管理也是个巨大的挑战;

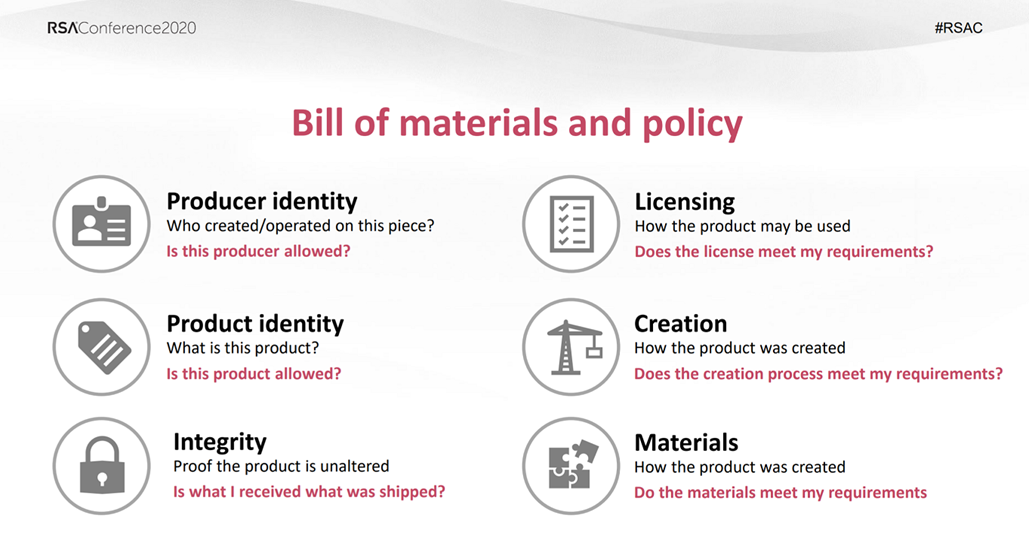

- 所以要做好安全,需要回答好以下问题:

- 最后,Mark对于开源安全给了个态度,“Nobody should compete on open source security”。

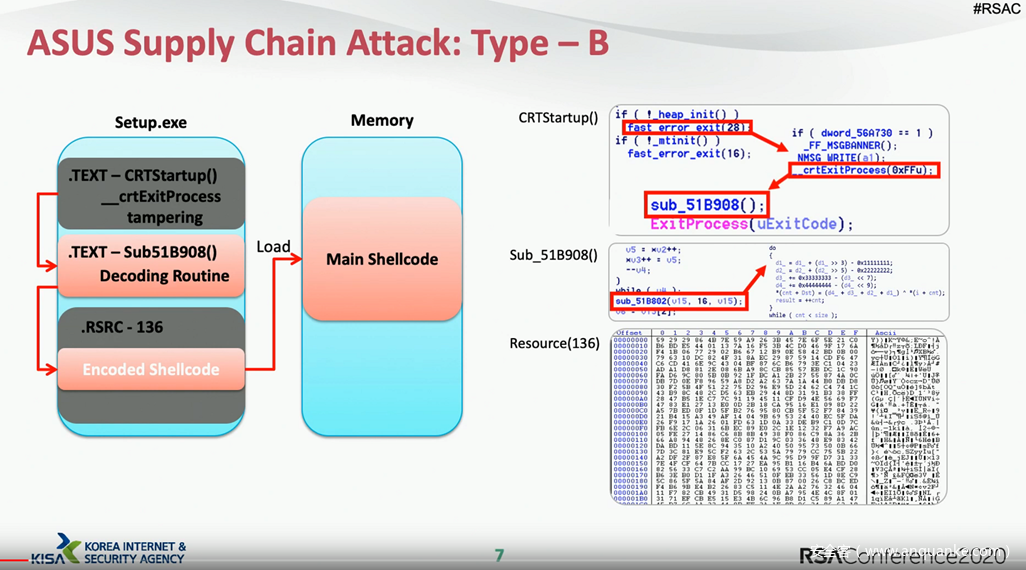

第二个议题,韩国CERT对于供应链攻击的回顾。

议题主要对近年的供应链攻击做具体的战术和恶意代码分析,如华硕 “影锤” 、CClean、XShell事件等,里头对于搜集点、接管方式、PlugX的使用等技术细节剖析是值得再回顾下的。

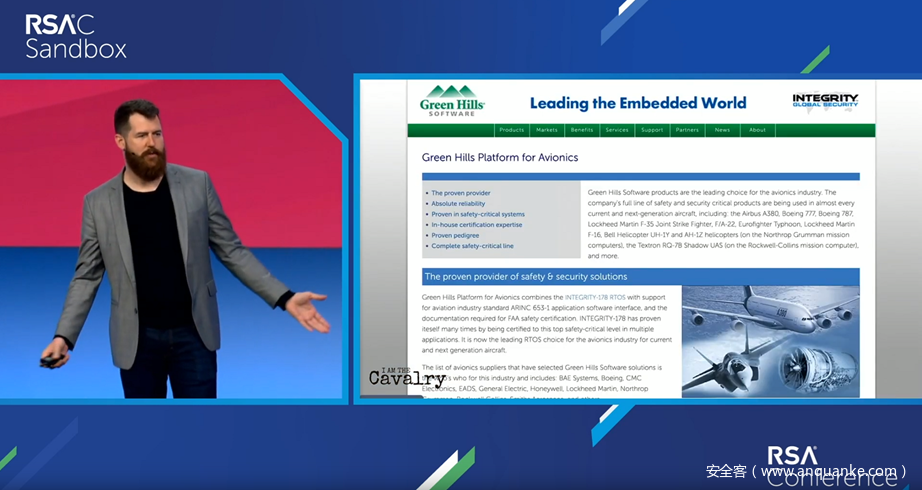

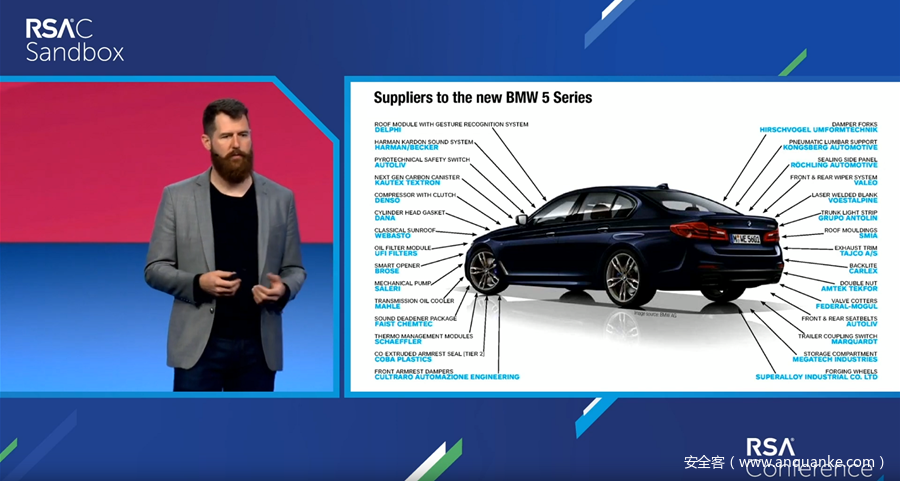

第三个议题,《Supply Chain Security in the Software Era》

显得比较恢宏,故,笔者就截取两张图看看吧:

- 航天供应链软件安全

- 宝马系的软件供应链安全

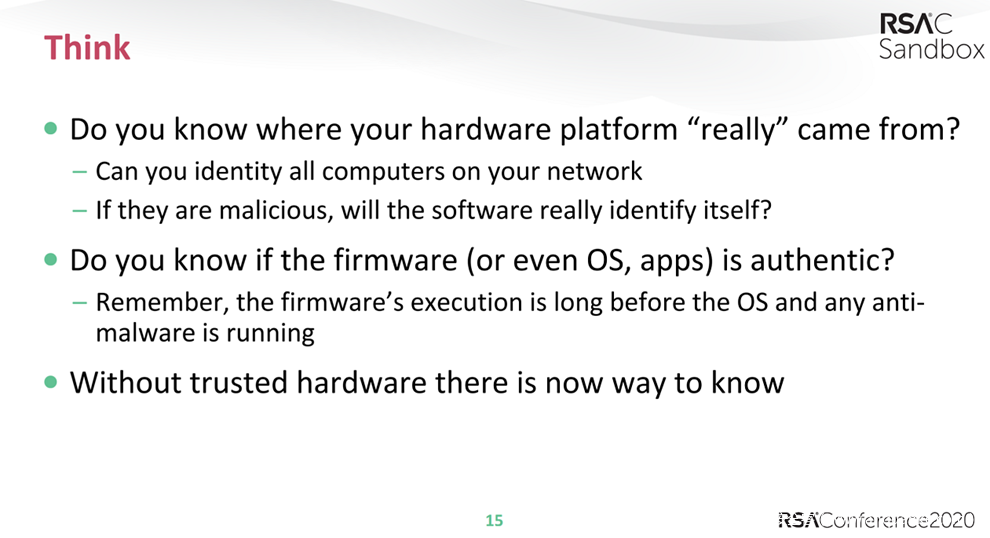

最后有意思的是,这几个议题对于供应链攻击都不约而同的提供一个方案,需要硬件上提供一个可信基础。但是,NSA的同学又会提出这样的一个问题?

Do you know where your hardware platform “really” came from?

参考:

- https://published-prd.lanyonevents.com/published/rsaus20/sessionsFiles/18108/2020_USA20_SBX1-R1_01_Industry-Standards-to-Support-Supply-Chain-Risk-Management-for-Firmware.pdf

- https://www.youtube.com/watch?v=SqgkbCKp8kE

- https://www.youtube.com/watch?v=VOkPMqxY7XE

- https://www.youtube.com/watch?v=SqgkbCKp8kE

https://go.crowdstrike.com/rs/281-OBQ-266/images/Report2020CrowdStrikeGlobalThreatReport.pdf

发表评论

您还未登录,请先登录。

登录