无签名购买:https://u.jd.com/SqlsOJ

定制签名版购买:http://suo.im/5UKIsA

(含文末赠书福利)

活动简介

自信息化的大潮肇始以来,网络攻击日益频繁,也促使网络安全防护日趋完善,现阶段各大厂商、网站已经将外网防护做到极致,目前安全的短板出在内网,而企业内网恰恰又承载了大量的核心资产和机密数据:企业的拓扑架构、运维管理的账号和密码、高层人员的邮件、企业的核心数据等。很多企业一旦外网被突破后,内网就成为任人宰割的“唐僧肉”。内网的安全防护始终是企业的一个痛点所在,近年来APT攻击更成为最火的话题之一。因此,只有熟悉内网渗透攻击的方法和步骤,才能有的放矢地做好防御措施,最大程度地保障内网的安全。

内网安全领域涉及的攻防技术一直都是渗透测试的核心技术,也是渗透测试高手们的“杀手锏”,鲜有示人。今天给大家推荐一本作为内网渗透测试的入门级书籍,值得所有初学者好好阅读。对于具有一定内网渗透测试经验的读者,本书更值得一读,因为内网渗透测试水平的高低就体现在经验丰富与否上,而每个内网渗透测试人员的经验都有值得学习和借鉴的地方。

内容简介

本书将理论讲解和实验操作相结合,讲解了内网渗透测试中的相关技术和防御方法,几乎涵盖了内网安全方面的所有内容。从内网安全的认知理解、攻防对抗、追踪溯源、防御检测等方面建立系统性的认知。

全书共计9章,按照内网渗透测试的步骤﹑从基础到进阶的顺序讲解。

第1章 讲解了内网工作组、域、活动目录、域内权限解读,域环境和渗透环境的搭建以及常用工具。

第2章 介绍了工作组信息收集、域信息收集及域内用户和管理员权限的获取和BloodHound的使用等。

第3章 介绍了ICMP隧道、HTTPS隧道、SSH隧道、DNS隧道等使用方法,以及SOCKS代理工具和内网上传/下载方法的利用。

第4章 分析了系统内核溢出漏洞提权、利用Windows操作系统错误配置提权、利用组策略首选项提权、绕过UAC提权、牌窃取及无凭证条件下的权限获取。

第5章 介绍了域内横向移动的主要方法,复现并剖析了内网域方面最重要、最经典的漏洞(包括:Kerberos协议、NTLM协议;PTT、PTH;利用PsExec、WMI、smbexec;Exchange邮件服务器等。)

第6章 介绍了Kerberos域用户提权和导出ntds.dit中散列值的方法,以及如何防护域控制器攻击。

第7章 分析了利用域信任关系实现跨域攻击的典型方法,并对部署安全的内网生产环境给出了建议。

第8章 分析了常见的针对操作系统后门、Web后门及域后门(白银票据、黄金票据等)的攻击手段。

第9章 介绍了Cobalt Strike的模块功能和常用命令,以及Aggeressor脚本的编写。

本书完整目录查看:

链接:https://www.ms08067.com/cata.pdf

先来看看安全圈的大佬们对这本书是如何评价的?

在网络安全知识体系的众多分支中,内网渗透测试的相关技术与技巧在国内的讨论并不算多。之前见过一些渗透测试书籍,思路也都比较传统。很高兴,这本书为我们带来了内网渗透测试方面的经验总结。对致力于这个领域的读者朋友来说,这本书值得细读。

——余弦 Joinsec联合创始人,慢雾科技联合创始人

本书详细讲述了Windows内网的渗透测试技术、工具、经验与技巧,贴近实际渗透测试工作中经常遇到的内网环境,对读者深入理解和掌握内网渗透测试技能有很大的帮助,非常值得渗透测试工程师和技术爱好者学习。

——诸葛建伟 清华大学网络研究院副研究员,蓝莲花战队联合创始人、领队

目标信息收集的广度,决定了渗透测试的复杂程度;目标信息收集的深度,决定了后渗透测试的权限把控程度。持续渗透测试的本质是线索关联,而线索关联为后续的攻击链寻找提供了方向;后渗透测试的本质是权限把控,而权限把控为后渗透测试提供了以时间换取空间的基础。本书以实战技巧为主,将内网渗透测试的方法和规律一一道来。要感谢所有像作者一样愿意分享的小伙伴。

——侯亮 Micro8作者,前奇安信高级攻防部技术总监

再来看看这本书的作者是何人?

徐焱,北京交通大学安全研究员,MS08067安全实验室创始人。从2002年开始接触网络安全,有丰富的渗透测试经验,主要研究方向为内网渗透测试和APT攻击。已出版图书《网络攻防实战研究:漏洞利用与提权》、《Web安全攻防:渗透测试实战指南》,在《黑客防线》、《黑客X档案》、《黑客手册》、FreeBuf、360安全客、阿里云盾先知、嘶吼等媒体发表过多篇技术文章。

贾晓璐,曾任国内某知名安全公司安全研究员,现为自由职业者。MS08067安全实验室、破晓安全团队核心成员,目前主要研究方向为内网渗透测试。从2012年开始接触网络安全,擅长渗透测试。

这本书的结构如何?

本书在编排过程中,力求章节之间相互独立,读者可以逐章阅读,也可以按需阅读,比如在内网获得了立足点之后,如何获得域管理员账户?为了实现这个目标,如何进行内网拓扑资产的收集?如何利用隐藏隧道来实现与内网机器的通信?如何通过查找系统错误的配置或者本地主机漏洞,来实现提权?在提升权限后,如何进一步获得域管理权限?在登录域控服务器后,如何获取域散列值?最后是如何实现持续控制?内网存在多域的情况时,如何实现跨域攻击?如何利用CobaltStrike进行实战?所以无论您是系统的研究内网渗透防御还是在实际的渗透中碰到了困难,您都可以立即翻看本书,来解决你的燃眉之急。

本书配套网站:www.ms08067.com

新书福利

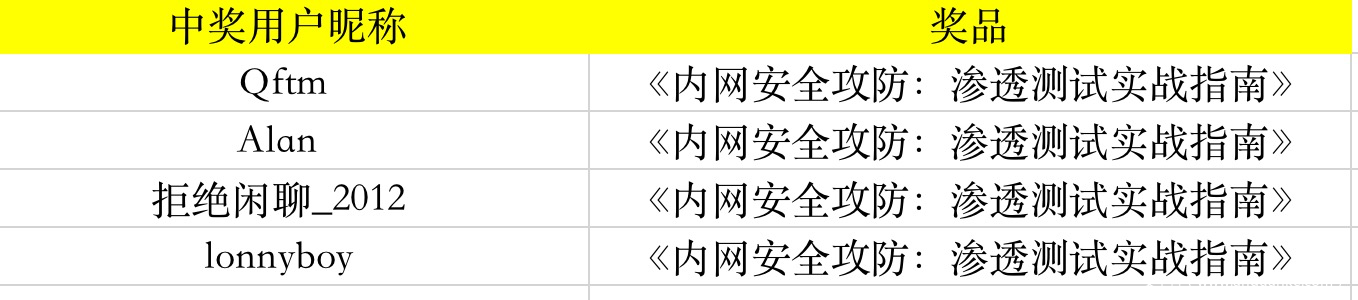

直接在本文评论区写出“你为什么走上信息安全这条‘不归路’?” ,小编会在参与评论的同学中抽出4名幸运同学,免费赠送作者亲笔签名的《内网安全攻防:渗透测试实战指南》。

中奖公布时间:2020年4月3日18:00

注意:请务必登陆之后评论,不然视为无效

中奖名单公布

恭喜以上小伙伴获得免费赠送作者亲笔签名的《内网安全攻防:渗透测试实战指南》, 请在4月10日18:00前,加入安全客活动3群:830462644,联系管理员@安全客发送邮寄地址吧~

发表评论

您还未登录,请先登录。

登录