大家好,我是零日情报局。

WannaCry爆发三周年之际,美国政府一次性集中披露了三种新型朝鲜恶意软件家族,成了安全圈热议的话题。

殊不知,结合三年前WannaCry推动美国政府,2017年5月12日开始披露朝鲜恶意软件、黑客活动的特殊时间节点,这显然是一场有计划的“美式献礼”,甚至还可能掺了水。

话从何来?先从披露恶意软件事件本身来看。

首先,这是一次集齐国土安全部网络安全和基础设施安全局(DHS CISA)、联邦调查局(FBI)、国防部(DoD)以及网络司令部(USCYBERCOM)四大机构的联合行动,阵势十足自然少不了计划。

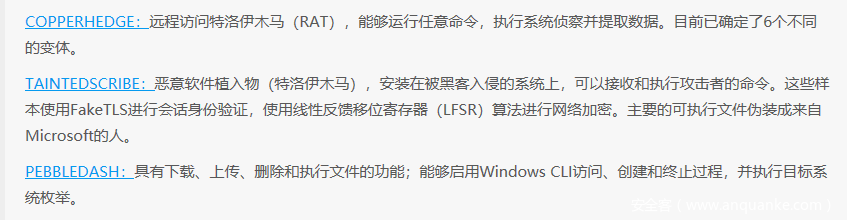

(三种新型朝鲜恶意软件家族信息)

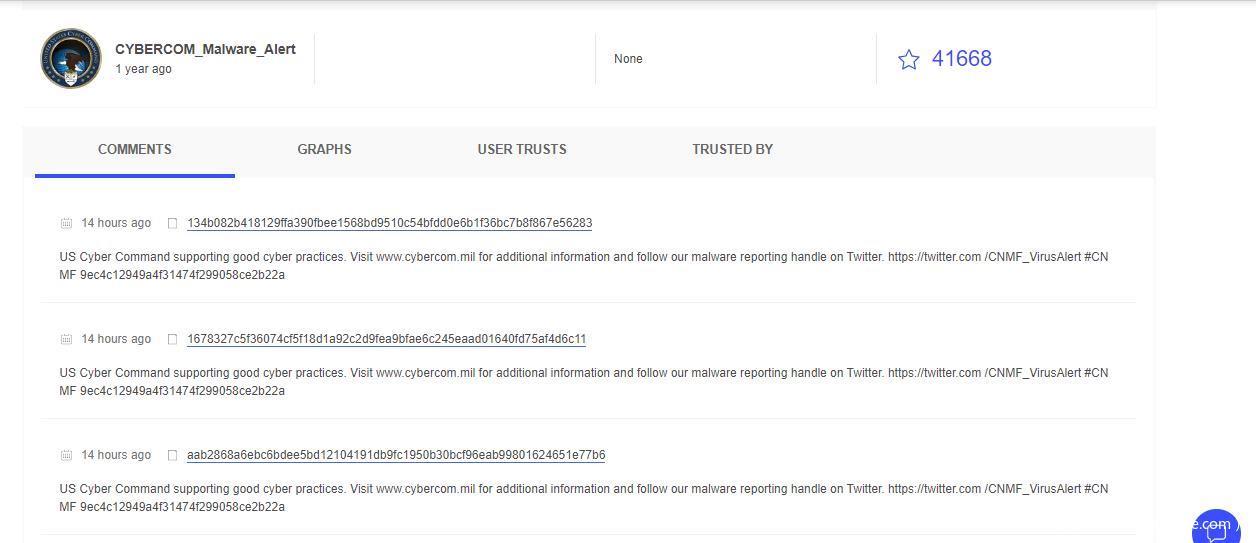

其次,从美国网络司令部VirusTotal帐户披露样本来看,远控木马COPPERHEDGE、恶意软件植入物TAINTEDSCRIBE和PEBBLEDASH虽是三种恶意软件家族,实际却涉及五个具体样本。

(美国网络司令部披露五个恶意软件样本)

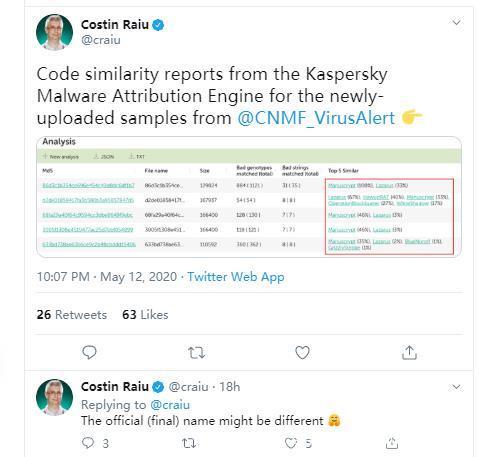

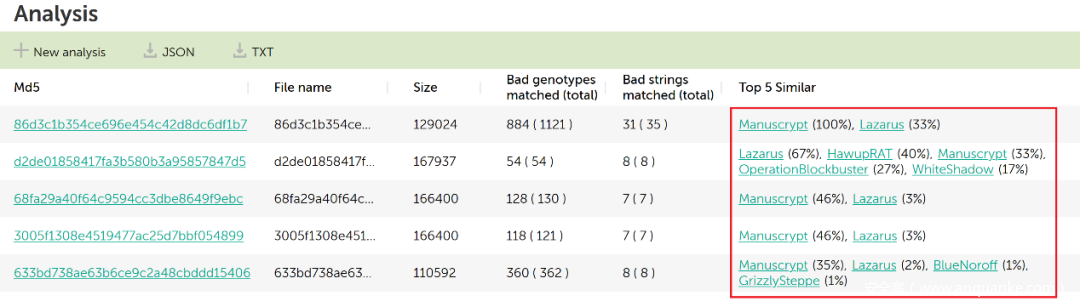

大部分媒体都说是三种新型恶意软件,但从零日找到了资料来看,有一种并不能完全称之为新样本。因为从代码相似性比对数据来看,美国政府命名为COPPERHEDGE的远控木马,极可能是部分安全公司追踪的Manuscrypt恶意软件家族。

(恶意软件样本归因分析数据)

从归因引擎比对恶意软件代码,COPPERHEDGE与Manuscrypt重合度高达100%,也证实了这一点。 美国政府的“新”,多少可能还是掺了点水。当然,你要说没准是官方(最终)名称不同,也不排除这种可能。

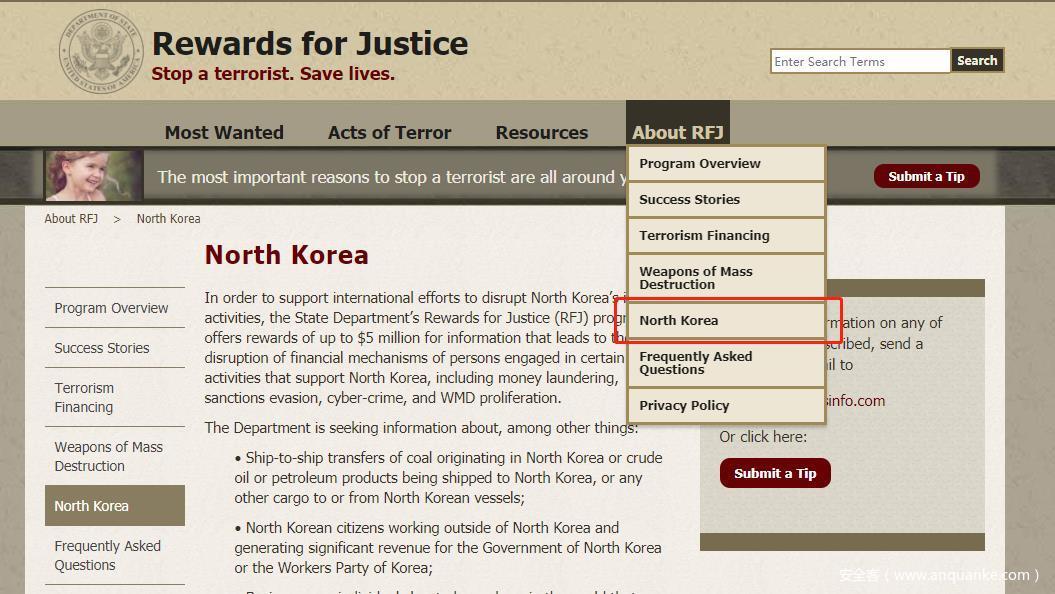

除了高相似性的COPPERHEDGE,TAINTEDSCRIBE和PEBBLEDASH两个样本的识别率也比较高。从VirusTotal测试71个防病毒引擎,超过35个有效识别的数据来看,安全威胁尚在可控范围。 至于美国政府为什么能在这个时间节点披露一波朝鲜恶意软件,可能就不单是有计划,还是下了血本的。留意4月新闻,应该对美国政府500万美元重金悬赏朝鲜非法网络活动消息,有些印象。

当时,也是美国国务院、财政部、国土安全部和司法部四大机构联合发布公告。公告中,先是洋洋洒洒地大篇幅介绍了朝鲜背景黑客的全球威胁性,紧接着就说出500万美元,公开悬赏朝鲜网络空间非法活动信息,不管是已发生的还是正在实施,只要提供可用信息就能拿到赏金。

(悬赏网站)

4月不计成本的广撒大网,也就有了5月的收获。不能说悬赏的百分百效应,但美国政府能顺利在WannaCry三周年之际,一次性披露5个恶意软件样本,必然和悬赏有关系。

有些人会好奇,为什么三年时间,美国政府在WannaCry这件事上依然揪着朝鲜不放,除去政治矛盾,最大的原因就是当初WannaCry利用NSA武器库漏洞横扫全球时,狠狠跌了某人的面子。

当然,不管背后纠葛如何,美国公布新型恶意软件样本,都是一件好事。最后,对WannaCry三周年,美国披露新型朝鲜恶意软件,你怎么看?

参考资料:

[1] ZDNet《WannaCry三周年之际,美国披露了新的朝鲜恶意软件》

发表评论

您还未登录,请先登录。

登录