在上一篇文章中,展示了流行的IM应用程序如何将其客户端的敏感信息泄漏给仅监视加密流量的攻击者。具体来说设计了流量分析攻击,使攻击者可以识别具有较高准确性的目标IM频道的管理员和成员。

本文通过在现实世界中的IM系统上进行广泛的实验证明了攻击的可行性,表明标准的对策技术(例如增加掩护流量)可能会降低在本文中介绍的攻击的有效性。希望研究将鼓励IM提供商将有效的流量混淆对策集成到他们的软件中。同时,设计并部署了一个名为IMProxy的开源,公开可用的对策系统,该系统可以由IM客户端使用,而无需IM提供商的任何支持,已经通过实验证明了IMProxy的有效性。

0x01 Details of Attack Algorithms

设计了两种算法来执行攻击(即,将受监视的IM用户映射到他们的频道),场景实际上与流相关攻击的场景最接近。因此,攻击设计受到流相关性现有工作的启发。先前的流量相关技术使用标准统计度量,例如共同信息(mutual information)[1],[2],Pearson相关[3],[4],余弦相似度[5],[6]和Spearman相关[7],链路网络流通过关联它们的数据包时间和大小向量来实现。使用假设检验以针对IM通信的特定设置设计最佳流量分析算法,与使用网络数据包功能的流量相关研究相反,使用IM消息的特征(时间和大小)进行检测。

注意,DeepCorr [8]的最新工作使用深度学习分类器对Tor进行流相关攻击。他们证明了他们的深度学习分类器在链接Tor连接方面优于统计相关技术。在上一篇文章中,将统计分类器与针对IM流量量身定制的基于DeepCorr的分类器进行了比较。正如显示的,统计分类器优于基于深度学习的分类器,尤其是对于较短的流量观察。直观地讲,这是由于典型的IM通信中事件的稀疏性以及与Tor情形相比IM通信中噪声的平稳性所致。注意,这完全符合Nasr等人的观点[8]的观察结果是,DeepCorr仅在统计流量模型变得不准确的非平稳嘈杂条件下胜过统计分类器。

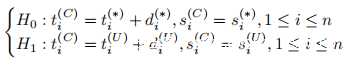

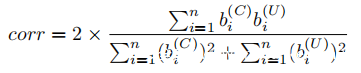

假设检验:将C设为目标SIM频道(例如,涉及政治敏感话题的公共团体)。对于每个IM用户U,攻击者旨在确定以下哪个假设是正确的:

•H0:用户U与目标频道C没有关联,即她既不是频道C的成员也不是管理员。

•H1:用户U与目标频道C相关联,即她以管理员身份向该频道发布消息,或者是该频道的成员,因此接收了该频道的消息。

如上一篇文章的威胁模型中所述,攻击者只能观察到用户和SIM服务器之间的加密SIM通信。因此,设计了使用流量特征(即IMD和消息大小)的检测器。

A.基于事件的检测器

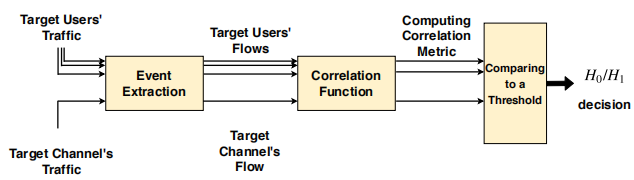

第一个检测器,即基于事件的检测器,旨在将目标用户流量中的SIM事件与目标频道C的事件进行匹配。事件e =(t,s)是使用小于阈值te的IMD发送的单个SIM消息或一批SIM消息(如前所述)。每条SIM卡消息可以是图像,视频,文件,文本或音频的五种类型之一。 t是e在SIM卡通信中出现(例如,发送到公共信道)的时间,而s是e的大小。

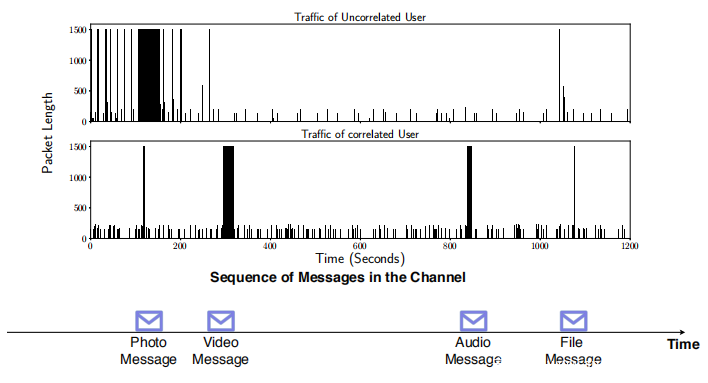

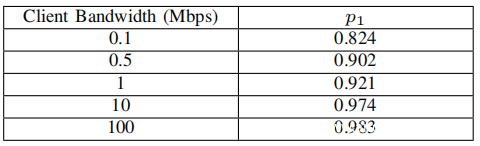

注意,SIM通信也可以包括SIM协议消息(握手,通知,更新等);然而,如下图所示,此类消息相对较小,因此检测器在相关过程中将其忽略。回想一下,由于加密,攻击者无法在用户流量中看到纯文本事件。因此,基于事件的检测器的第一阶段是根据用户的加密SIM流量形状提取事件。上图描绘了基于事件的检测器的组件。

事件提取:每个SIM事件(例如,发送的图像)都会在加密流量中产生MTU大小的数据包突发,即数据包间延迟非常小的数据包。如上图所示:SIM事件(例如图像)显示为流量突发,而散乱的小数据包则是SIM协议消息,例如通知,握手,更新等。因此,攻击者可以通过查找MTU突发来提取SIM事件。大小的数据包,即使她由于加密而看不到数据包内容。使用IPD阈值te来识别突发。距离小于te的任何两个数据包被视为同一突发的一部分。

注意,te是模型的超参数,将在本文后面讨论它的选择。攻击者针对每个突发提取SIM事件,突发中最后一个数据包的到达时间给出事件的到达时间,突发中所有数据包大小的总和给出事件的大小。提取两个IMD小于te的SIM消息作为一个事件。同样,当从目标渠道捕获事件时,攻击者会将事件组合到比te更近的位置。

考虑用户U和目标频道C。假设攻击者提取了用户U(通过窃听)的流量f(U), 对于目标频道C得到流量f(C)。该检测器旨在确定用户U是该频道的管理员还是成员。可以按以下方式重新陈述攻击者的假设:

•H0:用户U不是管理员或目标频道的成员;因此,f(C)和f(U)是独立的。

•H1:用户U是目标频道C的管理员或成员;因此,用户流f(U)是信道流f(C)的嘈杂版本。

因此有:

检测算法:攻击者计算用户流f(U)和频道流f(C)之间的事件匹配数。如果满足以下条件,则第i个频道事件与f(U)中的某些事件相匹配:

其中∆和d为阈值。请注意,即使SIM消息的大小在传输过程中没有改变,但较早引入的事件提取算法可能会进行大小修改,因为网络抖动能够划分/合并事件突发(即,由于以下原因,突发可以分为两个突发):由于用户带宽较小,网络抖动或两个突发可以合并在一起。

最终,攻击者计算匹配事件的比率为r = k / n,其中k是匹配事件的数量,n是目标频道中事件的总数。检测器通过与阈值进行比较来确定假设:

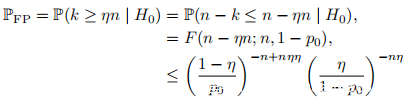

分析界限:首先得出假阳性概率(PFP)的上限,即当H0为真(I类错误)时检测到H1的概率。当H0为真时,f(C)中少于n-η·n个事件与f(U)不匹配。所以,

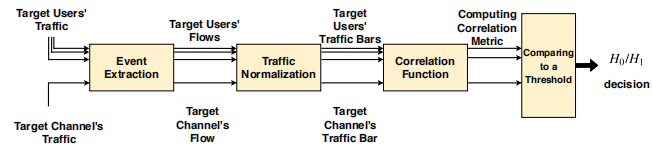

其中F(r; m,p)= P(X≤r)是具有参数m,p的二项式分布的累积密度函数,最后一步来自以下不等式,当p接近于零时,该不等式是紧密的:

假阴性的概率(PFN)上限,即当H1为真时检测到H0的概率上限,当少于k个f(C)消息与f(U)匹配时出现。假设p1是当H1为真(类型II错误)时f(C)事件与f(U)匹配的情况的概率。

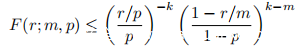

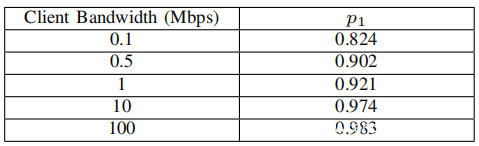

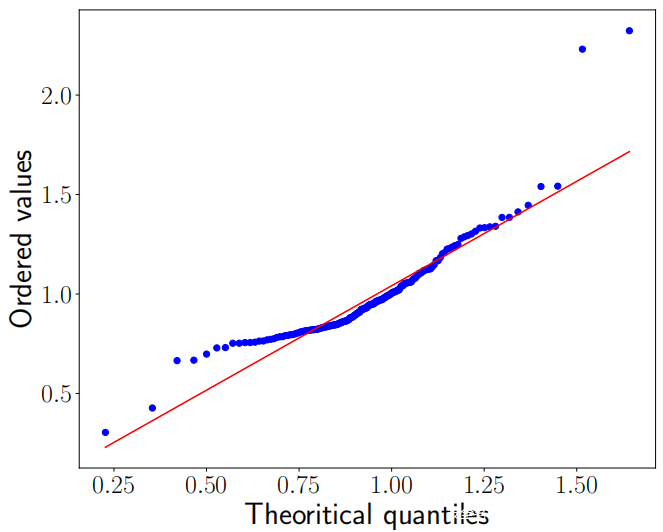

当H1为真时,f(U)的每个事件的延迟版本也会出现在f(C)中,目标用户的带宽会影响突发提取过程。如本节前面所述,为IMD小于te的消息合并数据包突发。因此,假设用户发送消息所花费的时间足够长,以使当前消息和下一条消息之间的IMD小于te。因此,这两个连续的消息被组合在一个突发中。下表显示了从数据中观察到的不同带宽下的p1值。由于实验的带宽为1Mbps,因此p1 = 0.921。

B.基于形状的检测器

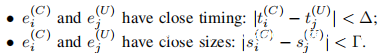

设计了第二个检测器,称为基于形状的检测器。该检测器通过关联其网络流量的形状将用户链接到SIM卡通信,其中流量形状是指随时间变化的数据包长度向量。下图说明了基于形状的检测器的四个阶段。

事件提取:基于形状的检测器的第一阶段是从网络流量中提取SIM事件,其执行过程与之前针对基于事件的检测器所描述的类似。如下所述,以考虑相关用户的不同带宽的方式来执行此操作。

标准化流量形状:基于形状的检测器通过将每个事件替换为流量栏,将提取的事件转换为标准化的流量形状。这样做的原因是IM事件的形状(例如,相应的数据包突发)是用户网络带宽的函数;流量归一化消除了用户带宽的影响,因此,攻击者可以在不了解底层用户带宽的情况下将流量形状关联起来。

为了执行此归一化,将每个事件(即每个突发)替换为宽度为2×te的流量栏,其中te是在事件提取期间使用的阈值,选择此值以减少连续条形之间重叠的机会。为了在流量标准化中捕获事件的大小,请选择每个栏的高度,以使栏下的面积等于事件的大小。形状归一化还通过删除不属于任何SIM事件的小流量数据包来降低相关噪声.

为了形成新的标准化流量形状,将每个条形划分为宽度为ts的较小条形,高度等于相应条形的高度。因此,每个条形图均由多个宽度和高度相等的栏组成。此外,在这些条之间放置了具有相同宽度ts和高度0的栏。这样,在流量标准化之后,新的流量形状将成为栏高度随时间变化的向量。

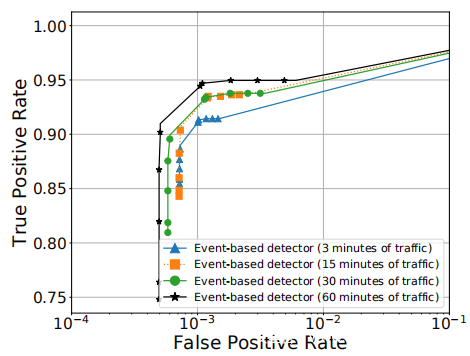

关联归一化流量形状:基于形状的检测器将目标频道C和用户U的两个流量流的归一化形状关联起来,以确定它们是否相关。假设b(C)和b(U)是与目标频道和被测试用户相关联的bin高度的相应向量,其中nC和nU分别是目标频道和用户流中的事件数。使用以下归一化相关度量:

其中n = min(nC,nU)。请注意,corr返回0到1之间的值,该值表示两个流量形状的相似度(1表示最高相似度)。最后,检测器通过将corr与阈值corr H1≷H0η相比较来做出决定,其中η是检测阈值。

0x02 Atteck Experiments

A.常规设置

根据威胁模型设计实验装置,以在上图的环境中执行攻击。使用图中的第一类事实(攻击者将目标频道作为只读成员加入),与第二类事实相比,攻击者更具挑战性。具体来说,使用两个使用不同SIM卡帐户(例如Telegram)的SIM卡客户端,它们在两台不同的计算机上运行IM软件。

这些IM客户端中的一个由攻击者运行,而另一个则代表目标客户端。攻击者客户加入目标频道C(例如,公共政治Telegram频道),并记录C的所有SIM卡通信的元数据,即在该频道上发送的所有消息的时间和大小。

目标客户端可能是目标频道C的成员,也可能不是该目标频道的管理员。攻击者无法看到目标客户端通信的内容(由于加密),但是她可以捕获目标客户端的加密流量。然后,对攻击者使用检测算法来确定目标用户是否与目标频道C相关联。

在实际环境中,攻击者可能会拥有多个目标频道,并将监视大量可疑客户。对于Telegram和Signal实验,攻击者控制客户端使用其API记录目标频道的SIM卡通信,而对于WhatsApp,通过其桌面版本(因为它没有API)手动发送消息。

参数选择:根据网络抖动的经验分布,选择突发检测阈值为te = 0.5s。另外,将基于形状的检测器的ts设置为0.01s,因为它在两个连续的IM消息之间留有足够的间隔。将基于事件的算法的Δ设置为3秒。还将基于事件的检测器的参数设置为10Kb。

仅在公共IM频道上进行了推理攻击;因此,没有捕获任何私人IM通信。此外,仅对自己的IM客户端进行了攻击,而没有对实际的IM客户端进行攻击。因此实验并未损害任何现实世界中IM成员或管理员的隐私。

B.对Telegram的在野攻击

SIM服务限制了客户端可以加入的频道数量,实验中加入了500个受伊朗用户欢迎的频道,并以不同的每日消息速率发送。在实验中每次自己的客户连接到这500个频道之一时,攻击者的目标就是使客户与她加入的频道匹配。

同步由于攻击者的时钟可能会越过其有利位置,攻击者使用了一个简单的滑动窗口来缓解这种情况:在流量的前10秒中,攻击者将两个正在比较的流以0.5秒的步长滑动,并使用最大相关性值。

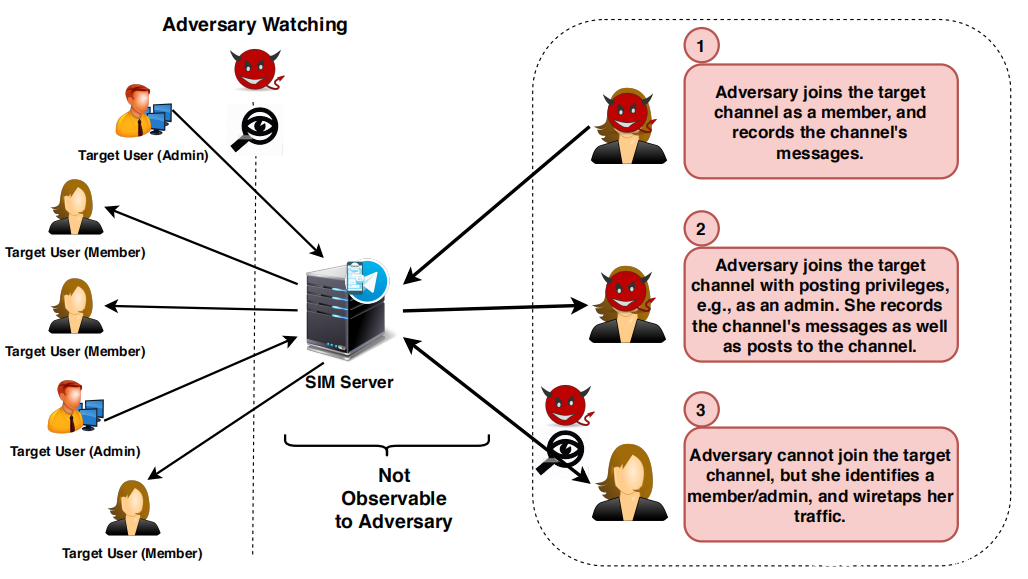

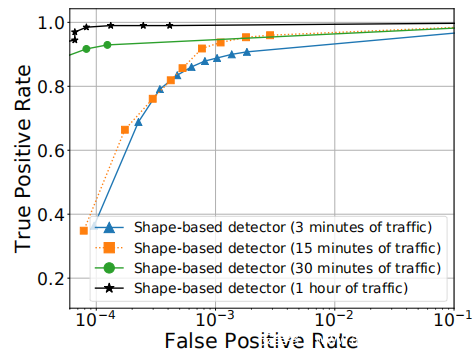

选择阈值上图显示了针对不同的检测阈值η和不同的流量长度(流量长度排除了相关连接之间较长的不活动时间)的实验的TP和FP速率。图表中的每个点都显示了所有实验中相关指标的平均值,条形图显示了标准偏差。检测器对于TP和FP条之间的较大间隙表现良好,从图中可以看到流量长度对检测性能的影响:更长的观察时间可以改善攻击的检测性能。攻击者可以根据其目标TP和FP值检测正确的阈值和正确的流量长度。

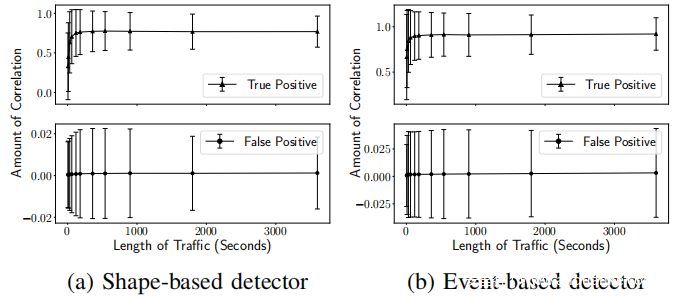

比较两次攻击:上图分别显示了基于事件的检测器和基于形状的检测器在使用ROC曲线(针对4种不同的观察长度)的不同检测阈值下的性能。可以看到,正如预期的那样,更长的流量观察可以提高两个检测器的准确性。例如,基于形状的检测器提供TP = .94且FP = 10^(-3),观察时间为15分钟,而一个小时的观察将FP减小到接近FP = 5×10^(-5)。

在实践中,攻击者可以按分层观察间隔部署攻击,以优化准确性和计算能力。例如攻击者可以监视15分钟的即时消息用户数量;然后,攻击者将仅监视15分钟观察到的客户的较长时间段(例如一个小时),以提高整体FP性能,同时保持较低的计算量。

此外可以看出,对于较小的误报率值,基于形状的检测器优于基于事件的检测器。例如,对于0.9的目标真实阳性率,与基于事件的检测器的8×10^(-4)(观察15分钟)相比,基于形状的检测器提供5×10^(4)的假阳性。对于较高的假阳性率,性能差距会减小。这种性能差距的原因是事件提取噪声对基于事件的检测器的影响。这样的噪声对基于形状的检测器影响较小,因为它与交通流的形状相关。

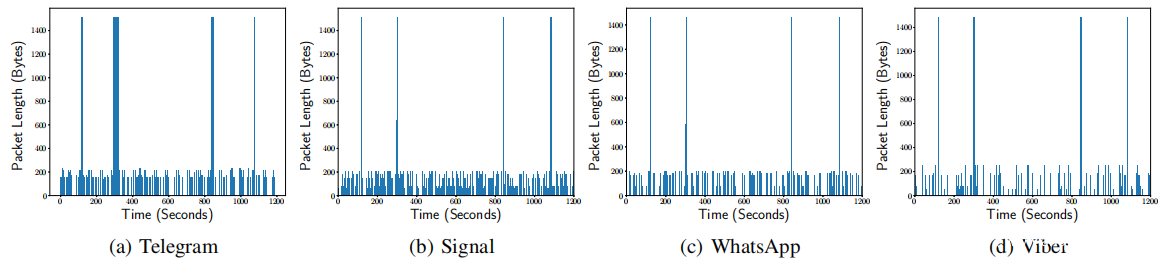

另一方面,基于事件的检测器比基于形状的检测器快两个数量级。上表比较了两个检测器的相关时间(超过100个实验的平均值)。造成这种差异的主要原因是,基于事件的相关器将事件元数据的离散时间序列用于其相关性,而基于形状的检测器随时间使用流量直方图。

请注意基于事件的检测器,对于短暂的流量观察(例如15分钟),无法在ROC曲线中观察到小的FP。这是因为基于事件的相关性使用了匹配事件的数量,由于在短时间间隔(例如15分钟)内事件数量有限,因此非常粗粒度。使用分析上限来估计较小假阳性值的性能趋势。

C.对WhatsApp和Signal的在野攻击

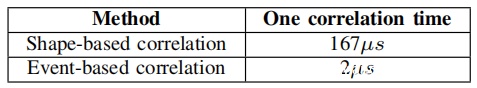

正如之前所讨论的,由于Telegram的公共频道数量众多在Telegram上进行了大量的数据收集和实验(使实验具有现实性,因为不需要进行私人通信实验)。但是,如上图所示,不同SIM卡服务之间的流量形状相似,因此,当攻击者将其应用到其他SIM卡应用程序上时,希望攻击算法具有相似的性能。通过在Signal和WhatsApp Messenger上进行的实验来验证这一点。

Signal和WhatsApp仅提供专用(封闭)频道。出于道德原因,在这些服务上建立了自己的(封闭式)频道来进行实验。具体来说,在Signal和WhatsApp的每一个上创建一个专用频道。通过模仿随机选择的公共Telegram频道的模式(即消息间时间和消息大小)在这些频道上发送消息。用户和攻击者VM都加入了这些频道,以与Telegram实验相同的设置来进行攻击。

上图显示了使用15分钟流量的Signal和WhatsApp应用程序中基于事件和基于形状的检测器的性能,展示了与Telegram相当的检测性能。特别是,类似于Telegram,对于较小的误报率,基于形状的检测器具有更好的性能,而对于较大的误报率,基于事件的检测器可实现更高的准确性。结果表明,由于流量模式的相似性,攻击普遍适用于Telegram以外的SIM卡,这是由于这些服务未使用任何混淆机制。

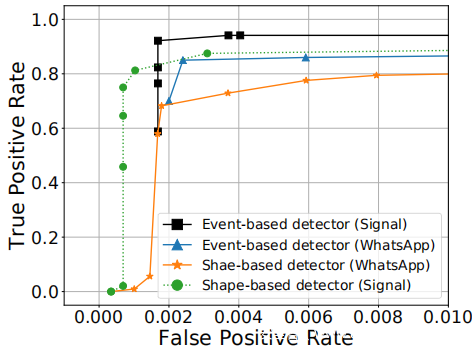

D.与深度学习技术比较

DeepCorr的最新工作使用深度学习分类器对Tor进行流相关攻击。他们证明深度学习分类器在关联Tor连接方面优于统计相关技术,就像本文工作中使用的分类技术一样。在本节中,将IM分类器与深度学习分类器进行比较。如下所示,统计分类器优于基于深度学习的分类器,尤其适用于较短的流量观测。直观地讲,这是由于典型的IM通信中事件的稀疏性以及与Tor情形相比IM通信中噪声的平稳性所致。注意,这完全符合Nasr等人的观点。

为了公平比较,获得了DeepCorr的原始代码,并将其调整为IM流量的特定设置。具体来说,将每个流的时间划分为长度为1秒的相等周期,并在每个周期中为该周期分配{0,1}的值。如果在该时间段中有数据包突发,则将周期的值设置为1,如果没有数据包中突发,则将值设置为0。例如,如果使用15分钟的流量进行关联,则特征维就是一个900长度的矢量,其值为0、1。使用500个关联流对和2,000个非关联流对来训练分类器,使用200个关联流对和4,000个非关联流的非重叠集来测试(基于DeepCorr的和统计的)分类器。

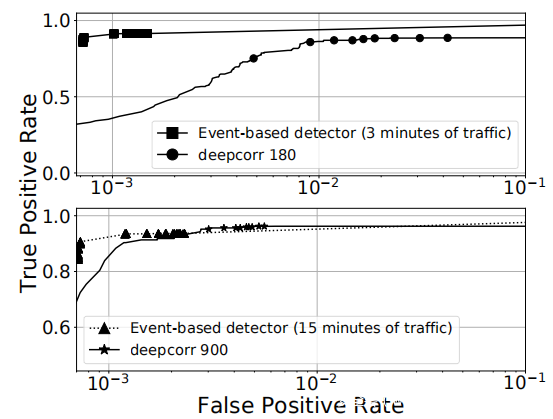

上图显示了基于事件的检测器与基于深度学习的检测器在3分钟和15分钟的流量下的ROC曲线。的基于事件的技术在误报率较小的情况下优于基于深度学习的分类器,例如,对于误报率为10^(-3)并使用15分钟的流量,基于事件的检测器可达到93%的准确度,而基于DeepCorr的技术则为88%对于较短的流量观察,基于事件的检测器的性能优势显着提高,例如,当使用3分钟的流量进行检测时,分类器可提供92%的准确性,而基于DeepCorr的分类器可提供45%的准确性(对于误报率为10^(-3))。

E.使用合成流量模拟

上面介绍的在野实验是在有限数量的SIM频道上完成的,这是因为主要的SIM服务限制了客户可以加入的频道数量。为了确保结果的可靠性,生成了大量合成SIM卡频道,并评估了对这些频道的攻击性能。使用10,000个合成IM频道进行的评估与在野实验中获得的结果相符。

F.讨论

1)其他频道的影响:在实验中,目标用户只是单个目标频道的成员/管理员,而在实践中,用户可能是多个频道的成员/管理员。因此,一个有效的问题是其他频道的业务模式是否会与目标频道的模式交织,从而降低检测器的可靠性。认为只要在用户访问/发布到目标频道的时间间隔内执行检测就不会有问题。这是因为当用户访问目标频道时,他将不会收到发送到其他频道的消息(他只会收到一些小通知)。

另外,如果管理员用户同时将消息发送到多个频道,则其上游流量(到IM服务器)将仅包含一条消息。因此,为了确定给定用户是否是目标频道的成员/管理员,攻击者需要连续监视该用户,直到该用户访问或发布到目标频道为止。

2)网络条件的影响:尽管已经在特定的网络条件下进行了实验,但认为探测器在其他网络条件下的性能也相同。这是因为在提出的威胁模型中,攻击者了解每个目标用户的网络状况(例如,攻击者可以是目标用户的ISP),因此她可以为各种用户调整检测器,如上表所示。另外,请注意,用户的网络状况的自然变化不会影响检测器,因为IM流量模式可以抵抗自然的网络干扰。

0x03 Countermeasures

针对所提出的攻击部署并评估可能的对策。直观上攻击之所以起作用,是因为在野的SIM服务未部署任何机制来混淆流量模式。因此研究了各种流量混淆机制,作为针对基于流量分析的攻击的对策。

现有对策中使用了几个关键思想:

(1)通过扰动其模式的覆盖系统来隧道传输流量,例如Tor,

(2)添加与混合的背景流量(也称为诱饵)目标流量,

(3)填充流量事件(例如,数据包),

(4)延迟流量事件。

A.通过有/无后台流量的规避系统进行隧道

作为第一个对策,通过标准的规避系统(特别是VPN和Tor可插拔传输)来引导SIM通信。使用与以前相同的实验设置,并连接到300个Telegram频道。对于每个规避系统,都会在有和没有背景流量的情况下进行实验。在有后台流量的实验中,运行SIM软件的VM也使用Selenium建立HTTP连接。

后台HTTP网页是从前50,000个Alexa网站中随机抽取的。为了放大背景流量的影响,每两个连续的HTTP GET之间的时间取自Telegram IMD的经验分布,因此产生类似于实际SIM频道的噪声模式。

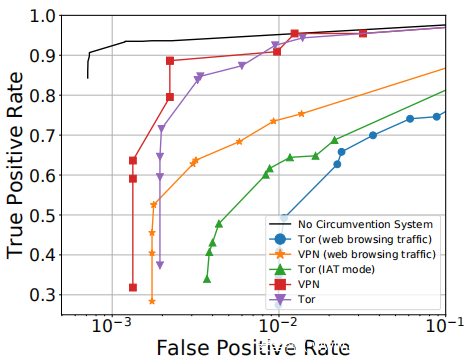

观察到,基于事件的攻击在对抗对策方面表现更强。因此,仅介绍针对基于事件的检测器的对策结果。下图显示了使用各种规避系统和不同设置的基于事件的检测器的ROC曲线。Tor实验是使用常规Tor进行的,一次是使用IAT模式为1的obfs4传输进行的,这会混淆流量模式。

使用常规的Tor(无附加混淆)以及使用VPN都无法显着抵抗攻击,例如,通过这些服务进行隧道传输时,获得的TP为85%,FP为5×10(-3)(使用15分钟的流量)。但是,在通过Tor和VPN进行隧道传输时增加后台流量会降低攻击的准确性,但是使用Tor的obfs4模糊处理工具,可以获得最佳的对策性能。请注意,由于此类系统的较差的连接性能,通过诸如Tor的通用规避系统进行隧道并不是最吸引用户的对策。

B. IMProxy:专为IM服务设计的混淆代理

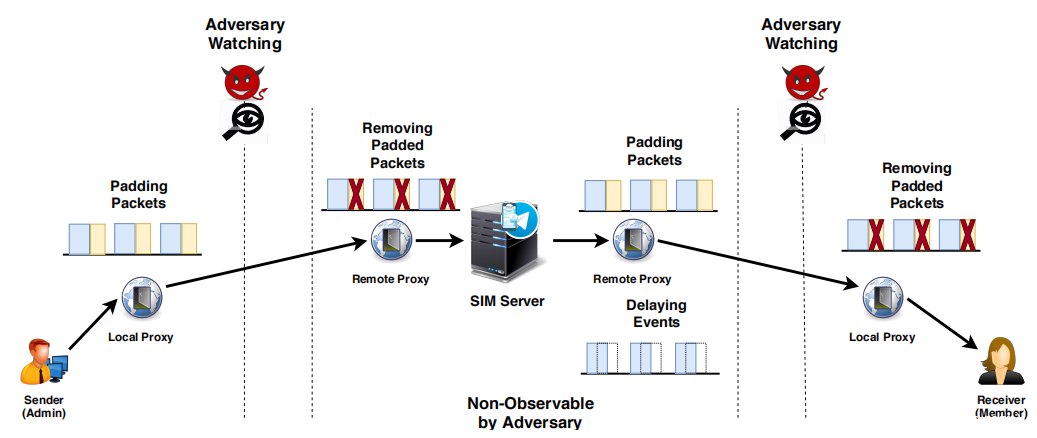

设计并实现了一个专门为IM通信而构建的基于代理的混淆系统,称为IMProxy。IMProxy结合了两种混淆技术:更改事件的时间(通过添加延迟),以及通过添加虚拟流量来更改事件的大小。 IM客户端能够启用这些对策中的每一个,并指定混淆的幅度,以使其在性能和弹性之间进行所需的权衡。 IMProxy不需要IM提供商的任何合作,可用于混淆任何IM服务。

IMProxy的组件:上图显示了IMProxy的设计。为了使客户端使用IMProxy,她需要安装LocalIMProxy软件。 LocalIMProxy运行在本地端口上侦听的SOCKS5代理。客户端需要更改其IM软件(例如Telegram软件)的设置,才能使用此本地端口进行代理

IMProxy的第二个组件是RemoteIMProxy,它是位于监视区域之外的SOCKS5代理。客户端需要在其LocalIMProxy软件的设置中输入此远程代理的(IP,端口)信息。请注意,实际上,RemoteIMProxy可以由客户端自己运行(例如,作为AWS实例),也可以由IM提供程序或受信任实体运行(类似于为Telegram用户运行的MTProto代理)。

IMProxy的工作方式:IM客户端如上所述设置其系统以使用IMProxy时,其往返IM服务器的IM流量将由IMProxy的代理进行代理,如上图所示。由LocalIMProxy和RemoteIMProxy处理,它们通过填充和延迟来混淆流量。

如图所示,IMProxy对上游和下游IM流量的作用不同。对于上游SIM卡通信(例如,管理员发送的消息),LocalIMProxy通过在某些位置注入虚拟数据包和事件来向流量中添加填充。首先,在事件附近注入一些伪数据包,以更改其大小。遵循[0,rpadding]中的均匀分布,随机选择每个事件的填充大小,其中rpadding是每个用户调整的参数。其次,在静默时间间隔内注入了一些虚拟事件(数据包突发)。

这是随机完成的,在每个1秒钟的静默间隔内,事件会以概率ppadding注入,其中ppadding也由每个用户调整。如前所述,虚拟事件的大小是根据图像消息大小的经验分布得出的。最后,在转发到IM服务器之前,由RemoteIMProxy删除虚拟数据包。请注意,LocalIMProxy和RemoteIMProxy之间的所有通信都经过加密,因此攻击者无法识别虚拟数据包。

对于下游SIM通信(例如,成员接收的消息),RemoteIMProxy会如上所述添加虚拟数据包,这些虚拟数据包在被发布到客户端的IM软件之前由LocalIMProxy丢弃。除了填充之外,RemoteIMProxy还会延迟下游流量中的数据包。在实现中,RemoteIMProxy使用速率为λ的指数分布来生成随机延迟(基于上图中的延迟模型)。

请注意,没有延迟应用于上游流量,因为该延迟将转换为相应的下游流量。请注意,每个客户端都可以通过调整ppadding和rpadding参数来控制填充的强度,并可以通过调整λ来控制延迟的幅度。

实现:已经使用socketserver模块在Python中实现了IMProxy,使用线程化TCP服务器和流请求处理程序在python中实现SOCKS5代理,已将软件作为开源发布(https://github.com/SPIN-UMass/IMProxy)。

针对攻击者的评估:首先针对不了解IMProxy的工作原理(或其存在)的攻击者评估IMProxy实现。为此,针对基于事件的检测器评估IMProxy。

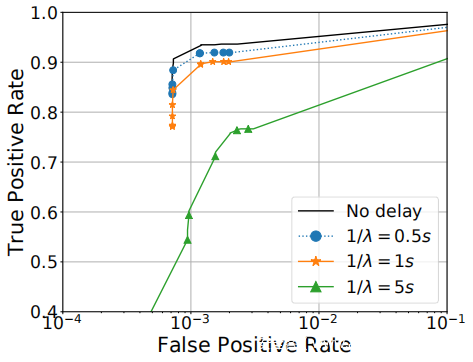

下图显示了针对不同λ值的基于事件的检测器的ROC曲线。注意λ定义了添加到数据包的平均延迟量。增加增加的延迟(通过减小λ)会降低攻击的性能,因为它会导致在受监视的流中使事件未对齐。例如,1λ= 1s将攻击者的TP从93%降低到86%(对于恒定的10 ^(-3)误报)。

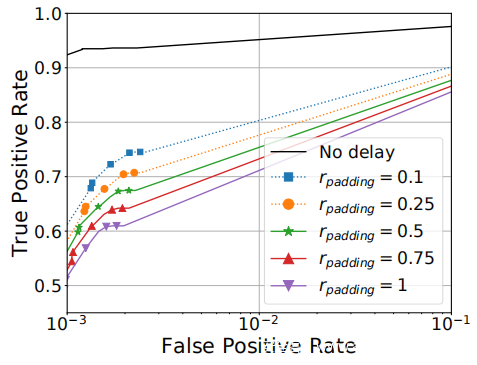

下图显示了具有不同rpadding和ppadding = 10^(-4)的基于事件的检测器的ROC曲线。请注意,ppadding = 10^(-4)导致平均流量开销为7%。不出所料,增加rpadding会降低攻击的性能;即使仅减少10%和7%的虚拟事件,也可以显着影响流量分析攻击,即,对于10^(-3)的误报率,检测精度从93%降低到62%。将rpadd增加到50%会将检测精度进一步降低到56%。

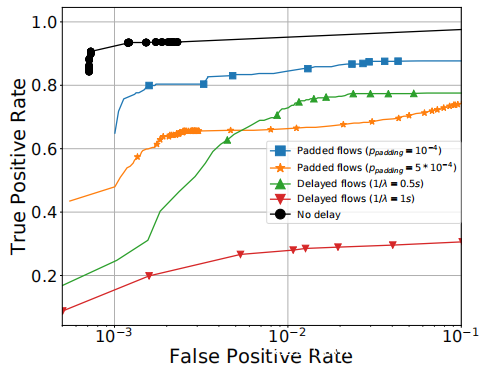

针对了解IMProxy的攻击者的评估:接下来,针对了解目标用户正在部署IMProxy并且还知道IMProxy详细信息的攻击者评估IMProxy。攻击者对使用IMProxy进行混淆的IM流量进行了基于DeepCorr的分类器训练(请注意,由于IMProxy混淆的随机性,统计检测器将遭受这种攻击者的伤害)。

上图显示了此基于DeepCorr的分类器针对IMProxy混淆的连接的性能(每个流程为15分钟)。使用rpadding = 0.1并评估不同ppadding值的性能。可以看出,即使对识别IMProxy的分类器而言,IMProxy也非常有效,证明了IMProxy在处理IM流量模式方面的效率。

例如,对于10^(-3)的误报率,可识别IMProxy的分类器提供25%和15%的正确率(对于平均混淆延迟为0.5和1),相比于93%的误报率,该值要弱得多。未部署IMProxy时基于事件的检测器。延迟比填充提供了更好的保护;但是,由于IM通信的延迟敏感特性,希望大多数用户更喜欢填充而不是延迟。

请注意,每个用户都可以通过调整对策参数来在隐私保护和开销之间进行权衡取舍。理想情况下,对策软件可以向用户询问她可容忍的填充/延迟开销(或攻击者的目标FP / FN),然后为用户选择最佳对策参数。例如,根据上图,假设现实世界中的攻击者可以承受FP为10^(-3),如果用户声明她打算将攻击者的TP保持在0.3以下,则对策软件将平均延迟1秒。

0x04 Conclusion

在本文中表明,尽管使用了高级加密,但流行的IM应用程序会将其客户端的敏感信息泄漏给仅监视其加密IM流量的攻击者,而无需利用IM应用程序的任何软件漏洞。具体而言,设计了流量分析攻击,使攻击者能够以较高的准确性识别管理员以及目标IM频道(例如论坛)的成员。研究表明,此类服务的用户面临着巨大的现实威胁。

还研究了针对攻击的标准流量分析对策,特别是研究了通过VPN传输SIM卡流量,将其与后台流量混合,添加掩盖IM流量以及延迟IM数据包的过程。如预期的那样,实验表明,这种对策会降低攻击的有效性,但会增加通信开销,并增加SIM卡通信的延迟。

例如,发现通过VPN隧道传输SIM流量并将其与后台Web浏览流量混合会将攻击的准确性从93%降低到70%,而以17%的开销添加掩盖流量会使准确性降低到62%。认为由于可用性原因,许多SIM用户没有部署此类第三方对策,因此SIM提供程序应将标准流量混淆技术集成到其软件中,以保护其用户免受引入的流量分析攻击。

同时,已经设计并部署了一个名为IMProxy的开源,公共可用的对策系统,该系统可以由IM客户端使用,而无需IM提供商的任何支持,已经通过实验证明了IMProxy的有效性。

Reference

[1]S. Chen, R. Wang, X. Wang, and K. Zhang, “Side-channel leaks in web applications: A reality today, a challenge tomorrow,” in IEEE S&P, 2010

[2]Y. Zhu, X. Fu, B. Graham, R. Bettati, and W. Zhao, “On flow correlation attacks and countermeasures in mix networks,” in PETS,2004.

[3]B. N. Levine, M. K. Reiter, C. Wang, and M. Wright, “Timing attacks in low-latency mix systems,” in FC, 2004.

[4]V. Shmatikov and M.-H. Wang, “Timing analysis in low-latency mix networks: Attacks and defenses,” in ESORICS, 2006.

[5]—, “Non-blind watermarking of network flows,” IEEE TON, 2014.

[6]M. Nasr, A. Houmansadr, and A. Mazumdar, “Compressive Traffic Analysis: A New Paradigm for Scalable Traffic Analysis,” in CCS,2017.

[7]Y. Sun, A. Edmundson, L. Vanbever, O. Li, J. Rexford, M. Chiang, and P. Mittal, “RAPTOR: routing attacks on privacy in tor,” in USENIX Security, 2015.

[8]M. Nasr, A. Bahramali, and A. Houmansadr, “DeepCorr: Strong Flow Correlation Attacks on Tor Using Deep Learning,” in CCS, 2018.

发表评论

您还未登录,请先登录。

登录