活动简介

MOSEC移动安全技术峰会始办于2015年,由盘古团队和POC主办。会议立足于高质量的安全技术,覆盖iOS、Android、Windows三大移动平台,致力于分享移动安全领域前沿性的技术议题及发展趋势,曾创造了15天售空所有入场券的佳绩。峰会高质量的安全技术信息分享,赢得了与会者及业内的一致好评。

第六届MOSEC移动安全技术峰会时间于2020年7月24日(周五)在上海万达瑞华酒店举行。酒店坐落在外滩金融中心,与陆家嘴隔江相望。承袭前五届的传统,本次峰会将有更多神秘重量级演讲嘉宾等待你的到来,来自全球的优秀互联网安全专家将再次聚首上海,向世界分享最新安全研究成果。

活动时间

2020年7月24日

活动地点

上海

主办方

盘古实验室

盘古实验室 是由多名资深安全研究人员组成的专业安全研究团队。团队成员兼具高水平学术理论研究和丰富的工业研发能力,在主流操作系统和重要应用程序中曾发现过数百个0day安全漏洞,研究成果多次发表在极具影响力的工业安全峰会 (Black hat, CanSecWest, Syscan, RUXCON, HITCon, PoC, XCon)和顶级学术会议 (IEEE S&P, USENIX Security, ACM CCS, NDSS) 上。团队研究范围覆盖iOS、Android、Windows三大移动平台,团队因多次发布iOS完美越狱工具而闻名,是国内首个自主实现苹果iOS完美越狱的团队,也是全球范围内第一个实现针对iOS 8和iOS 9系统完美越狱的团队。在Android研究领域也多有建树,在研究基础上,开发了包括Android安全评估检测平台、恶意检测检测平台、和移动威胁情报挖掘平台。

POC

POC是韩国最大的安全技术峰会, 2019年已经是POC的第十四届大会,2006年一群韩国黑客与安全研究专家决定以“交流技术、分享知识”为目的举办会议,并将其命名为POC(Power of Community,社区力量),它是目前互联网安全界举办历史最悠久的大会之一,时至今日,POC已经成为了国际知名的安全技术交流峰会。

精彩回顾

7月24日,MOSEC移动安全技术峰会正式在上海召开啦~本次活动在上海万达瑞华酒店举办,承袭前五届的传统,本次峰会将有更多神秘重量级演讲嘉宾等待你的到来,来自全球的优秀互联网安全专家将再次聚首上海,向世界分享最新安全研究成果。 本届峰会将分享五个重量议题,更有即兴BaiJiuCon环节,现场报名就有机会上台演讲。

小伙伴们纷纷进场签到合影,有许多小伙伴还是疫情之后第一次参加线下的会议呢,激动激动~现场的展台活动也是十分精彩。

由于疫情的原因,本次会议的开幕致辞是通过视频的方式,连线了来自韩国的POC会议的创始人Vangelis。也希望各位参会的小伙伴们在参会的同时,也做好防护措施,勤洗手并且戴好口罩,保持安全距离哦。

深入理解苹果操作系统IO80211Family网络组件

早上第一个议题是由来自滴滴出行美研的王宇王教授带来的关于苹果80211 Wi-Fi子系统中的研究工作。首先,王教授详细的分析了该子系统的架构及攻击面。接下来,介绍了在自己Kmon开源项目的基础上编写了一个Wi-Fi子系统的本机sniffer及fuzzer程序。整个fuzzer系统通过Kmon项目提供的内核inline hook的功能实现了代码覆盖率的分析及基于Wi-Fi sniffer实现的被动fuzzing功能。通过该系统,王教授成功发现了多个苹果Wi-Fi子系统中的内存安全问题,并且分析了其中几个能够被利用的漏洞及其利用的方法,最后还给我们演示了一个0day的DEMO。

DroidCorn: 无源码Android Binary Fuzzing新实践

上午的第二个议题是来自某知名电商的安全负责人,前科恩实验室安全研究员,多次Pwn2Own获奖者@flanker_017 带来的Android二进制fuzzing的新实践。众所周知,高效率的无源代码fuzzing的代码覆盖分析一直是一个挑战。首先,Flanker比较了当前主流的二进制代码覆盖率分析工具的利弊,选择了emu平台作为了他的底层框来架编写了DroidCorn的分析平台。DroidCorn是一个能够把任意的ARM/AARCH64的二进制程序转成一个X64的二进制目标程序进行fuzzing平台。最后,Flanker分享了他的实践结果,通过DroidCorn对三星手机上的图片处理库进行fuzzing,并且分享了一些能够利用的漏洞及其DEMO。

丰盛的茶歇~

深入浅出JSC优化措施

上午最后一个议题是连续MOSEC三届的演讲者,来自360Vulcan team的带来的针对JSC浏览器优化措施的研究分享,大宝首先详细介绍了JSC DFGAI代码的结构及代码的控制流分析,常量折叠等优化措施的实现,而本次的分享是着重在InPlaceAbstractState中的状态转换的分析过程中的一些代码优化措施。

接下来,大宝比较了JSC及Chakra在CFAPhase的实现的不同,这也就是Chakra中的回调导致的slideEffect的问题在JSC中并没有的原因,而一个比较好的代码审计思路则是详细的审计一些关键的检查类型的opcode,例如CheckArray,alreadyChecked。

随后,大宝详细的介绍了他在审计CheckArray opcode中存在的一个安全问题的形成原因,而这个问题可以导致ArrayStorage和SlowPutArrayStorage的一个混淆的问题。但是想要利用这个漏洞是有一些非常苛刻的条件,大宝详细的分析了JSC OSRexit的机制,并且成功的找到了一条路径成功的绕过了CheckArray并且通过回调来触发类型混淆。最后,大宝总结了他自己漏洞挖掘的一些心得体会,并且给我们指出了一些未来能够挖到可利用0day的一些方向。

暗涌2020

下午的第一个议题是来自盘古实验室的研究员,多个CTF赛事获奖者slipper 带来的关于小米澎湃s1手机芯片的安全研究,区别于目前市场上主流的华为及联发科等芯片,澎湃s1是小米松果自主研发的一款手机芯片。通过对该芯片上的固件进行提取和分析,了解整个系统的启动方式(romboot,firstboot及secondboot)的机制及代码逆向,找到了在firstboot/secondboot中的一个在EL1级别的持久化代码执行的漏洞,但是该漏洞需要手机root权限才能触发。

那么如何获取手机的root权限呢?slipper又逆向了该芯片中trustzone的代码,并且在其中mlipay ta中找到了多个溢出漏洞,通过用户态的普通用户权限可以直接攻击trustzone获得相应的权限来达到物理地址任意读写的目的,例如patch内核获得系统的root权限。最后,由于小米5C手机内置的chrome版本较低,slipper在这里用到了一个1day,通过连接到Wi-Fi热点,自动打开页面的方式来触发该漏洞来完成整个full chain的攻击。

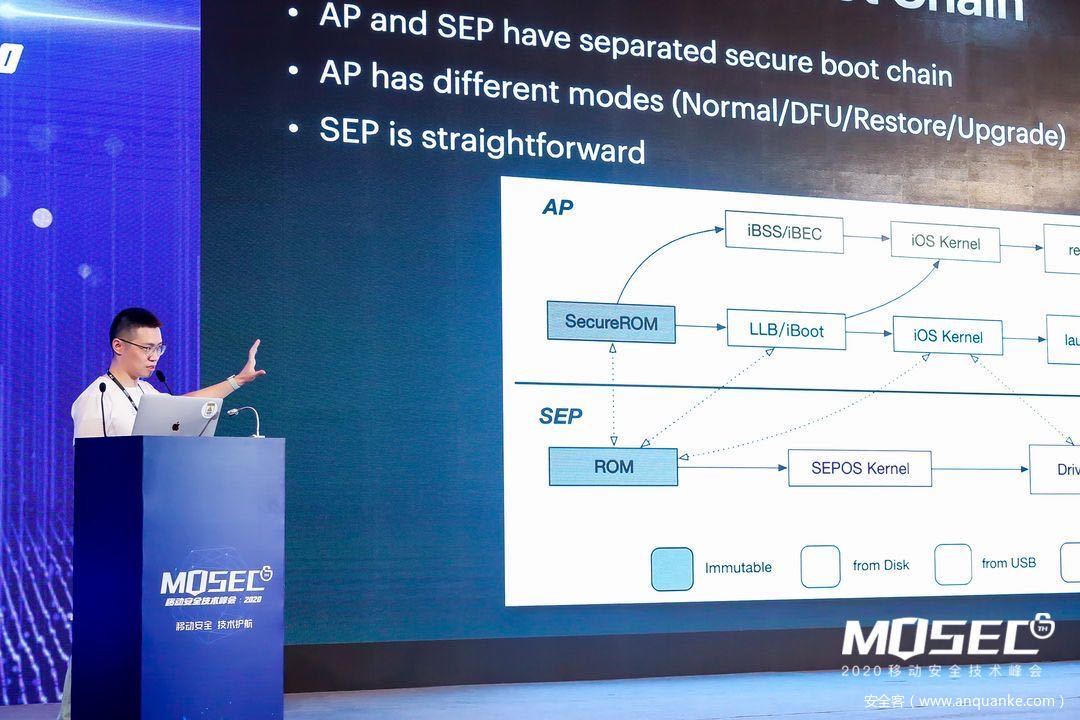

攻击SEP的安全启动

今天会议压轴的一个议题是来自盘古团队的@windknown 带来的关于iOS SEP芯片的安全研究,也是全球首个公开iOS SEP芯片中安全漏洞的议题。一直以来,苹果为了保证手机加密能力的安全性,把很多密钥加解密和安全存储的功能放在独立的协处理器(SEP)之中。

和BOOTROM一样,SEP芯片也有独立的SEPROM用于加载SEPOS及运行在SEPOS之上的APP。而由于ROM的特殊性,ROM是芯片内置的系统并且是只读的,所以相应的漏洞苹果也无法通过软件更新的方式进行升级修补,因此,我们也称这些漏洞为硬件漏洞。windknown首先介绍苹果SEP硬件及系统的架构,其中主处理器和协处理之间是隔离的,需要通过共享内存的机制进行通讯。随后,又详细的讲解了SEPROM初始化的过程包括内存隔离机制的实现,而其中的内存隔离机制是由TZ0机制进行实现的,其中TZ0寄存器描述了SEP内存使用的范围,而AMCC是用于禁止主处理器访问TZ0的内存空间。

这次公布的史诗级漏洞是存在于SEPROM之中,通过结合checkm8的BOOTROM exploit,可以修改IO映射寄存器来绕过内存隔离保护。之后配合主处理器的race来达到修改任意SEPOS及SEP APP的目的,例如通过patch sks中密码输入的限制,来无限制尝试锁屏密码。

BaijiuCon环节

BaijiuCon第一个环节,是上午滴滴出行的王宇老师@keenjoy95 返场讲解了也是关于他自己的关于苹果SEP的研究。和盘古团队徐教授@windknown 的研究的区别,王宇老师着重于SEP mailbox msg的研究,这个研究也是基于Kmon的sniffer功能用于dump 主处理器和SEPOS/APP之间的mailbox通讯的内容,并且可以做一些SEPOS/APP的被动fuzzing功能来挖掘漏洞。

BaijiuCon第二个环节,是来自Alibaba Security的王勇小哥带来的关于内核安全方面的研究(Arch-flip),比如ARM 32位和64位的切换。通过该技术可以达成例提升逆向工程的难度,绕过三星手机的RKP保护以及在chrome浏览器中沙盒逃逸时变得更加优雅一些。并且再最后还演示了Android手机上Chrome沙盒逃逸的利用DEMO。

BaijiuCon第三个环节,是来自华为终端的Rancho带来的关于Windows 打印驱动安全的研究,由于驱动架构的设计,在打印文档的时候,GDI渲染引擎需要去回调打印的图形DLL(RING0回调至RING3),在UMPD回调中存在很大的攻击面用于内核的攻击,而这一块就留给读者去慢慢探索了。

著名的互联网资讯博主@redrain_QAQ 带来关于软件供应链的一些攻击技巧技巧。针对开源代码的投毒来诱使一些特定用户安装并且植入一些”有意思”的代码,比如修改编译器去读取缓冲区的逻辑来插入一些隐藏的后门代码,那么所有使用该编译器的所有开源软件都会自动植入后门代码。最后,也提出了针对这种攻击的检测手段。

BaijiuCon第四个环节,是来自360 Sky-Go Team的Minrui Yan带来的关于Benz轿车的安全研究,该研究员首先例举了汽车的一些攻击面,而他本次分享的方向是针对汽车互联网模块的一些研究。Benz的汽车联网模块采用的是高通和海思的解决方法,之上运行的操作系统是一个嵌入式的Linux。他通过拆解芯片可以dump芯片之上的文件系统,而该文件系统上存储了一些敏感的联网信息用于连入Benz的汽车控制网络。

而通过修改文件也可以直接获取该嵌入式系统的root权限。而另外一个研究方向则是通过获取汽车的eSIM卡来连接到汽车的后端服务器,并且很多服务接口是没有认证的,通过后端服务器可以给任意的Benz轿车(有VIN编号)发送控制指令。

BaijiuCon第五个环节,是来自盘古安全实验室的陈良@陈良_Liang 带来的关于iOS 在2020年之后的一些安全改进。

1. 早期漏洞利用时候用到的zone_require的技巧,在13.6之后被完全限制;

2. kalloc zone在12.4之后则会有一些内存隔离,比如内存metadata和存储的数据被隔离存储在两个不同的区域;

3. 在iOS 14 beta之中正式加入了Data PAC的保护机制。 尽管有上述保护机制的改进,陈良还是演示了针对最新系统iOS 14 beta3的提权DEMO,并且成功开启了SSH rootshell。

至此MOSEC移动安全技术峰会 2020到这里就结束啦~

本次大会不仅向我们分享了高质量技术干货满满的议题和研究成果,今年MOSEC所有门票收入还将捐赠中国社会福利基金会,用于支持“战疫天使守护计划项目”。为抗击疫情一线的医护人员提供生活保障金,以及为工作过程中染病的医护人员提供家庭关怀。疫情终将过去,期待明年的MOSEC更加精彩纷呈!我们明年再见~

赞助及媒体支持

发表评论

您还未登录,请先登录。

登录