前言:最近看到好友采用FOFA+Xray组合实现自动挖洞的思路,身为考研选手的我,急了,手中的高等数学瞬间不香了!我寻思着:用Goby联动漏扫他不香吗?不香吗?不香吗?Goby是啥?有了FOFA还用Goby干嘛?Goby可以联动漏扫实现自动挖洞吗?emmm看到好友的疑问三连,我不经陷入沉思,然后百度了下,发现网上介绍Goby的文章也很少,想着马上也要hvv了,于是想写一篇文章来介绍一下我眼中的既能hvv又能联动漏扫挖src的Goby。

0x001 我心目中的Goby

毫无疑问当然是:网络空间测绘。

我认为FOFA更多是利用白帽汇的服务器资源帮我们进行一个资产的测绘,从互联网上进行爬取(当然Zwell最近发博好像是苦于爬取到某司后台管理系统所造成的的纠纷,看到这条微博,心里喊着:FOFA牛逼,这都能爬到,放开那管理系统,让我xxxx!)

而相比较FOFA,我认为Goby更多的是利用使用者自己的电脑资源进行一个爬取,与之带来的好处是企业、蓝方也可以对内网的空间进行测绘(如我在学校内网扫学校的B段,扫部分未对公网开放的端口)。但是仅仅只是空间测绘,我了解一下企业网络资产就够了?

0x002 食用部分

由于本人在信管处兼职,合法合规的扫描!请大家不要做未授权测试行为!请大家不要做未授权测试行为!请大家不要做未授权测试行为!

2.1 资产测绘-信息收集

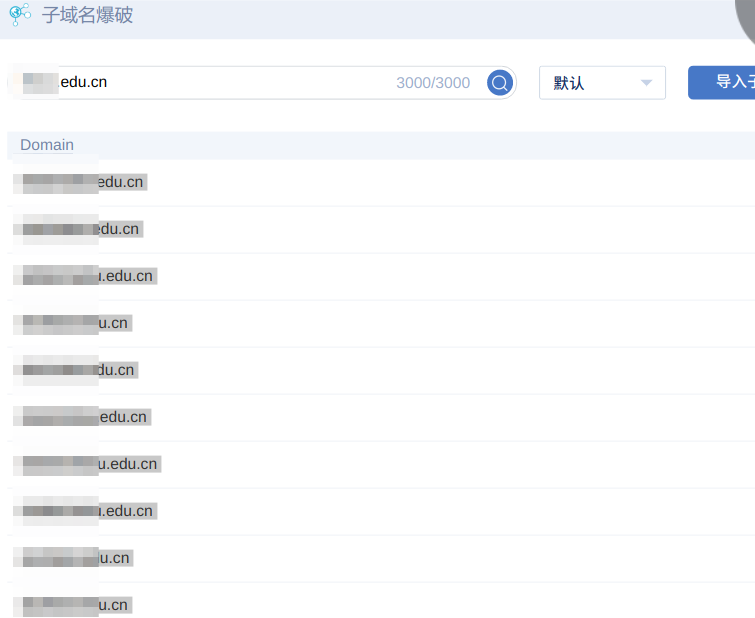

无论是hvv还是src,厂商一般都会给域名,一般也有B段和C段,而Goby对于这部分的信息收集应有尽有:子域名爆破插件+FOFA插件+C段扫描(妈妈再也不用担心我用L工具爆破子域名,再用N工具扫C段了,再用D工具….)

我的思路:先子域名爆破一波,然后FOFA收集一波,得到的域名和IP,在自己添加B段和C段,直接开整。Goby默认3K的子域名爆破字典,且支持自定义。在线骗一波字典,爽!

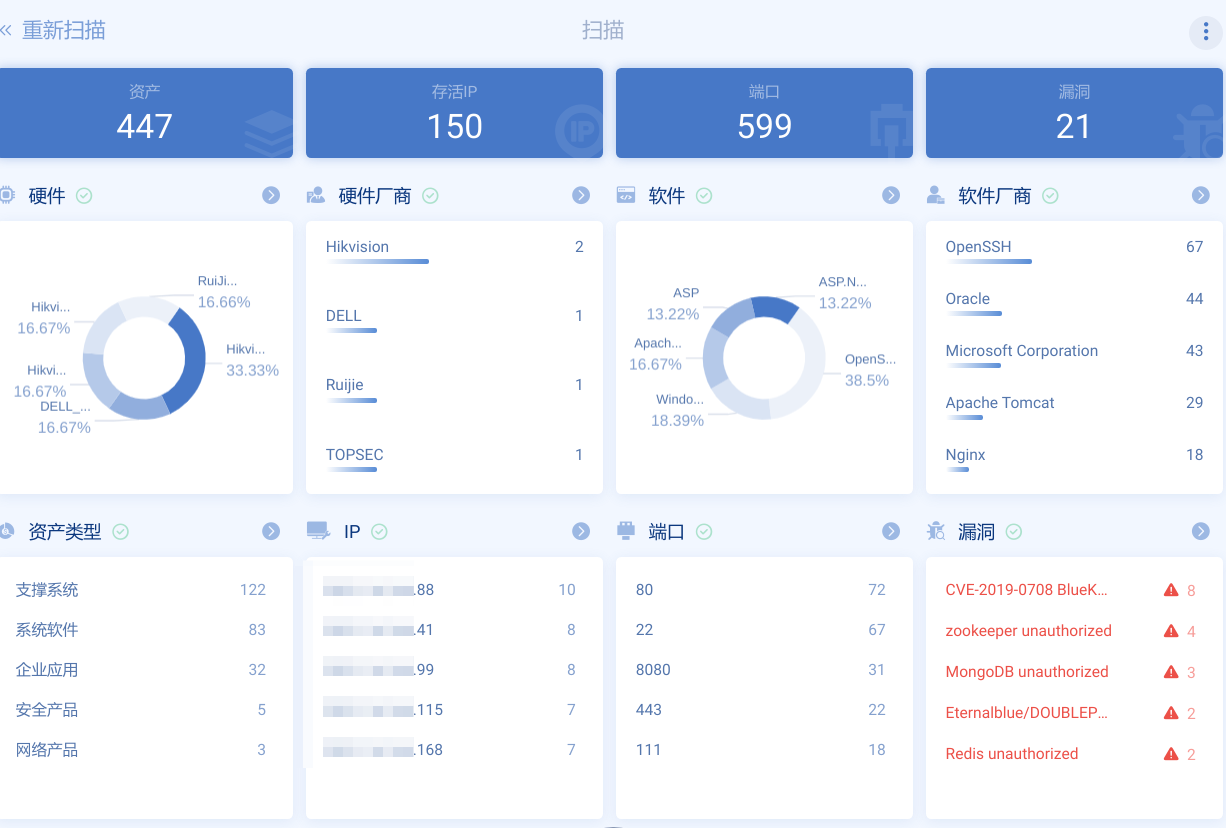

注:这是去年底在内网扫学校的B段结果。由于是内网,存活也挺多!这里主要是想展示下goby所扫到的:未授权,0708等漏洞。

2.2 Web视图-手动挡

由于刚刚资产测绘的同时,基本上把主机漏洞及一些通用漏洞撸顺了一遍。(同时Goby支持自定义POC,基本上那些该有的漏洞都会过了一遍了。

我的思路:直接切入web视图,web视图的话(手中的“小米范”瞬间不香了):首选先看网站title,看着好x的先x一下,如管理系统、后台登录系统等。再看下组件,如java struct 的试试struct 2,也可以看看java组件的请求包里有没有rememberMe(这个可以开发插件解决)。

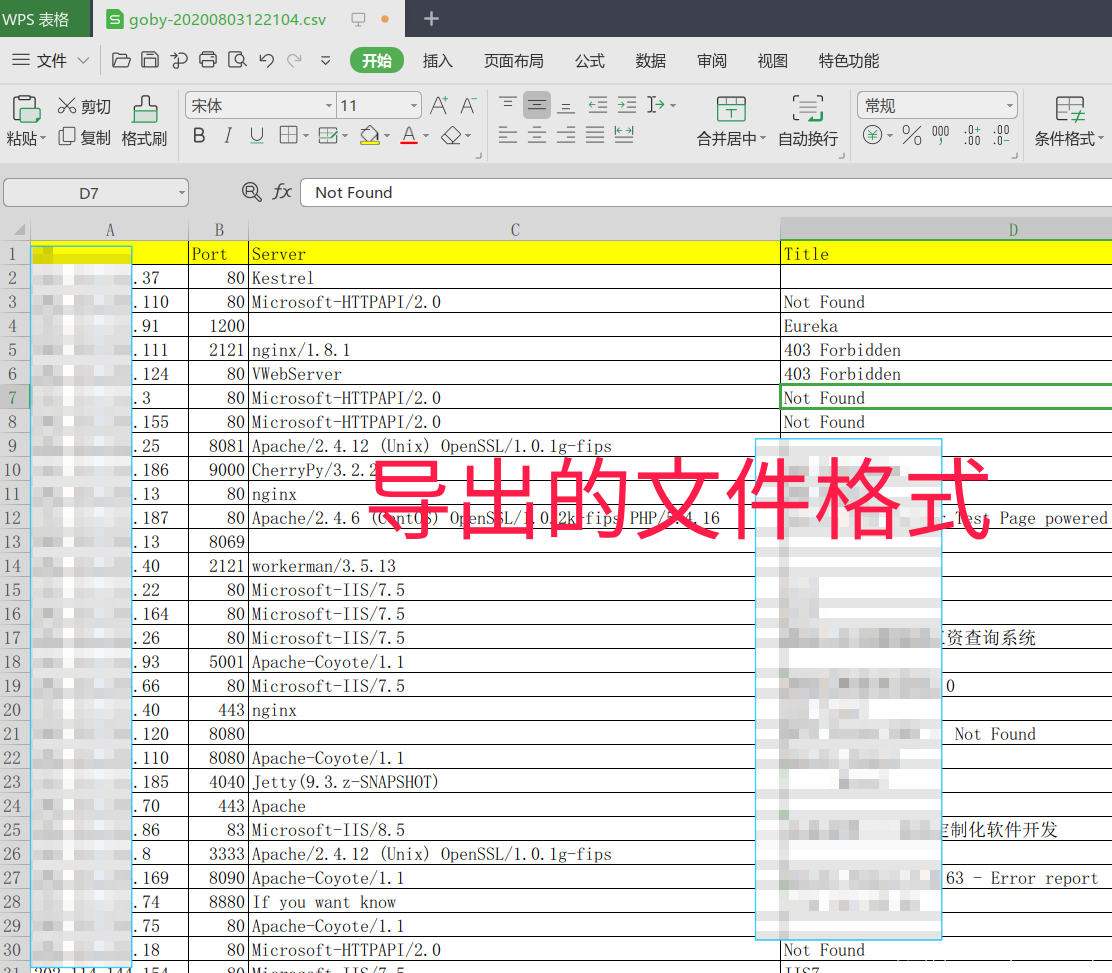

最后就是把IP端口导出,交给漏扫自动化。当然也可以先导出IP到漏扫里面,然后一边漏扫自动化,一边xxxx!双线程,牛的!

2.3 配合漏扫工具实现自动化

我的思路:利用上面导出的结果与漏洞扫描器联动。

- Xray高级版自动扫!因为如文章开头所说,我同学是FOFA+Xray!

- Awvs+Xray,或者360的Craw爬虫等!

- Webhook输出和方糖server酱联动实现微信提醒:“漏洞已到账”很香!

还有很多漏扫的思路,具体网上文章也很多,欢迎大佬们补充。

0x003 高级技巧

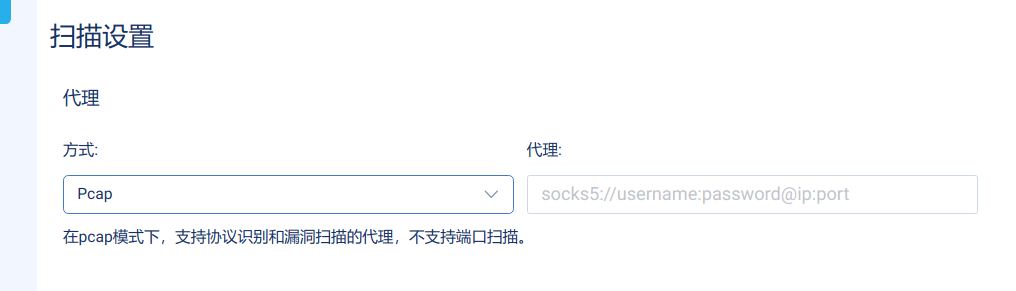

3.1 内网横向移动-代理功能

当红队拿到入口点,内网横向移动的时候,看到网上有的思路是采取msf挂代理扫,其实Goby也可以挂代理扫(自带POC,MS17-010等内网大杀器,以及网站title截图信息手机)。Goby用来做内网横向移动,香!

3.2 自定义武器库

Goby支持自定义POC,可以自定义属于自己的武器库,增强攻击力。随着社区人数的增多,多多贡献插件,一键X卫星再也不是梦!(在线等一个一键X卫星的插件,急!)

3.3 团队协作

扫描完成之后,扫的结果支持导出导入,避免团队的重复扫描浪费时间。同时可以生成分析报告,并支持PDF、Excel导出,方便本地分析及呈报传阅。

0x004 小结

4.1 红蓝方

蓝方在前期和红方是一致的,即模拟攻击预演一次。诚然,红方在公网上用Goby扫描到的IP存活远不如蓝方多,但是Goby能够更加清楚全面的对资产进行展示,同时其扫描的数据可以导出,避免团队的重复劳动,又何尝不是个很值得尝试的工具呢!

分享一下6月初的思路:一个队友负责用Goby扫资产,扫出的结果导出给团队,然后其他人负责分析目标资产,看看网站Title先挑看着软的柿子捏一捏,同时把导出的IP结果导入漏扫碰碰运气(真·碰运气,毕竟公司一般用的商业化的漏扫扫过几轮了)。

4.2 SRC

Hvv一般都是给域名、对应的C段和B段,而各大SRC也差不多。信息收集的部分,网上思路千千万万,用Goby试一下如何?

回到最初的那个点:FOFA+Xray挖洞思路→通过语法从FOFA上面爬取IP,然后交给Xray进行自动化处理。

我的想法:①Goby里面集成了FOFA插件,不仅可以拿到FOFA数据,还可以对目标资产有更清晰的了解,用了什么架构之类的,通过网站截图和Title看看有哪些站点开放,更可以挑几个软柿子手动档试一试②支持子域名爆破插件,同时可自定义域名、IP段扫描③Fofa都是定期扫描,部分是旧数据,非高级会员能通过API爬取的数据也很少(流下穷人家孩子的眼泪),而Goby是作为我自己主动发起的扫描,是实时的,能爬多少数据就有多少数据。④上述操作一键式,都不需要写脚本。

上述操作一顿硬怼,Goby+Xray联动好像比FOFA+Xray更香呢?也许你也在眼红看到Xray Team各大src上榜,你为什么不能呢?为什么同样别人能Xray自动化扫到漏洞,你却扫不到呢?那是因为别人收集的资产信息比你多比你全。但是为什么别人能收集到很多信息,你却收集不到呢?Goby,一款你值得尝试并且死忠的信息收集工具!

上述是我作为蓝方使用Goby的一点小经验,其实也不全是。但相信无论是蓝方还是红方,或者各大挖洞的表哥,Goby对大家而言是一款很实用的网(信)络(息)空(收)间(集)测绘工具。

写了一手《安全经》送给大家:

“

国家安全,企业安全,人民安全

湖北安全,北京安全,大连安全

你安全,他安全,我安全

”

- 文章来自Goby社区成员:Corp0ra1,转载请注明出处。

- 下载Goby内测版,请关注公众号:Gobysec

发表评论

您还未登录,请先登录。

登录