数字签名是网络世界信息文档的“身份证”,可当“身份证”被不法分子冒用,万千用户所面临的危险可想而知。

近日,360安全大脑独家发现冒用数字签名的网络攻击再度活跃,且继此前360安全大脑披露过的Go Daddy、Starfield Secure、赛门铁克、Verisign和DigiCert等国际知名CA证书颁发机构,Sectigo RSA Code Signing CA纷纷沦陷,成为不法攻击者冒用的新目标。

与以往披露信息略显不同的是,此次发现的数字签名冒用活动,均为Disc soft 盘软、SRS labs inc音频技术等境外公司,且签名程序袖里藏刀。释放白利用文件,藏身正常程序,博彩网站诱导钓鱼三管齐下,上演了又一场大型信任危机。

冒用数字签名以假乱真 “乱世木马”或卷土重来

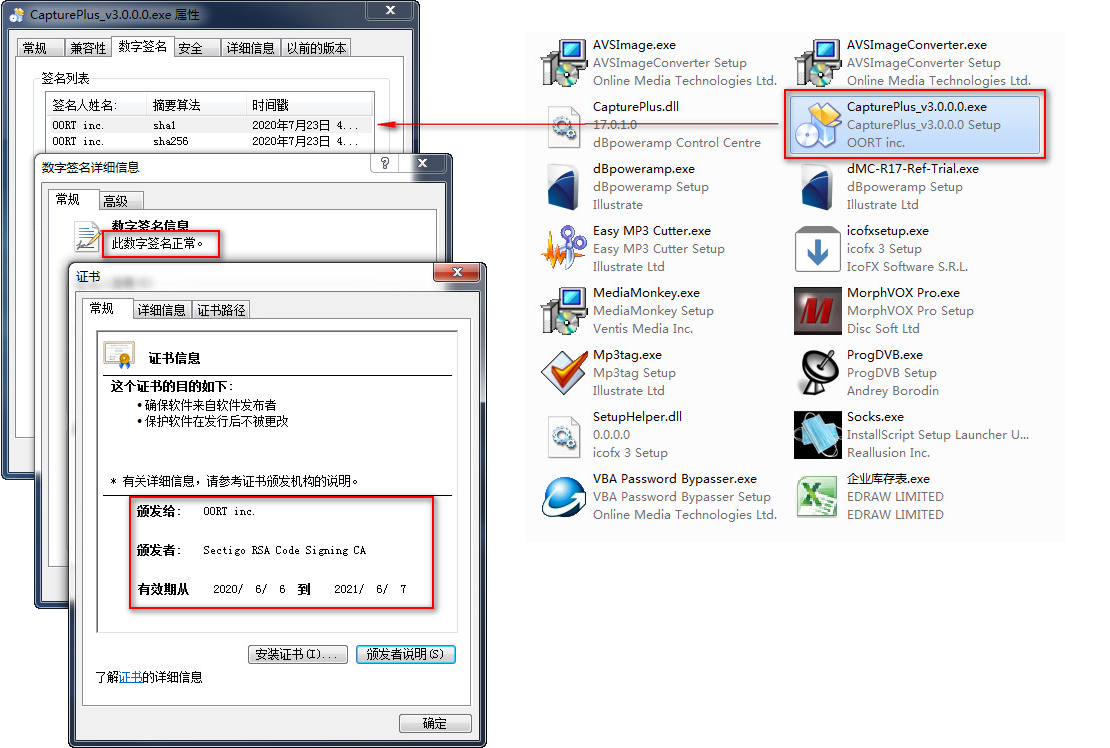

从360安全大脑近期捕获的冒用数字签名样本来看,冒用的数字签名多是公司官方注册的数字签名串。在冒用方式上,木马作者主要通过伪造公司资料向签发机构申请数字证书,而这也就导致验证签发证书样本时,虽显示为正常签名信息,实际却为木马程序的情况。

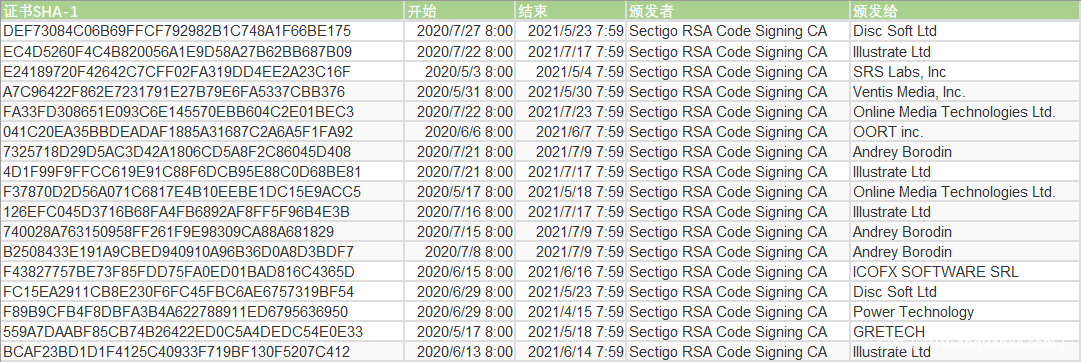

在梳理捕获的冒用数字签名样本后,360安全大脑发现多以国外知名公司为主,且数字签名均由“Sectigo RSA Code Signing CA”签发机构颁发。

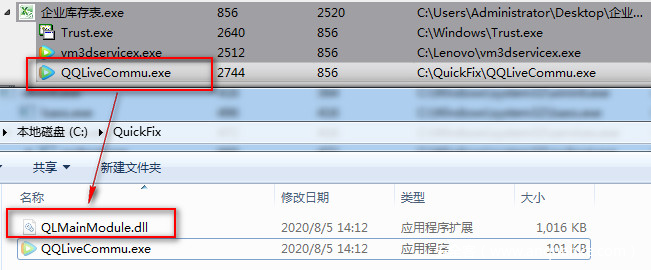

需要注意的是,360安全大脑在捕获样本中发现,部分冒用数字签名会释放一组白加黑程序,其中dll文件就是木马,具体示例如下图中QLMainModule.dll文件。

在释放白加黑程序的数字签名冒用样本外,还有部分会在正常软件中加入或替换一劫持的DLL模块,从而在捆绑木马后,进行二次打包并打上数字签名,最终将木马安装包伪装成正常软件。

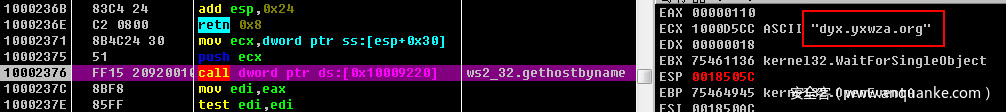

对上述两种打包方式的木马进行分析后,360安全大脑确认,此次冒用数字签名扩散的木马系“乱世”木马家族。在具体感染路径上,本次的木马会在释放文件后,调用白文件加载木马dll,并创建C:\\Windows\\System32\\wextract.exe进程,向该进程注入远控客户端执行。接下来,就会连接远程控制服务器“dyx.yxwza.org”,并根据接收的控制码执行相应操作。至此,不法分子可在服务端远程随意操控受害者电脑。

聊天群精准投“毒” 溯源揭穿木马作恶老底

综合来看,不法分子冒用数字签名,一方面是用于签发诱导性木马程序,另一方面则是签发捆绑木马程序。360安全大脑对木马进行溯源后发现,诱导钓鱼类程序主要在IM 即时聊天工具上传播,捆绑木马类程序则主要在博彩网站上传播。

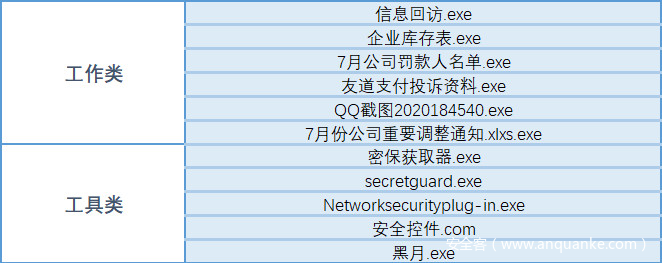

利用IM 即时聊天工具出扩散木马时,木马作者会将伪装程序定向投放到个人用户或各类聊天群,以工作资料和工具文件为名,诱导特定人群点击运行。

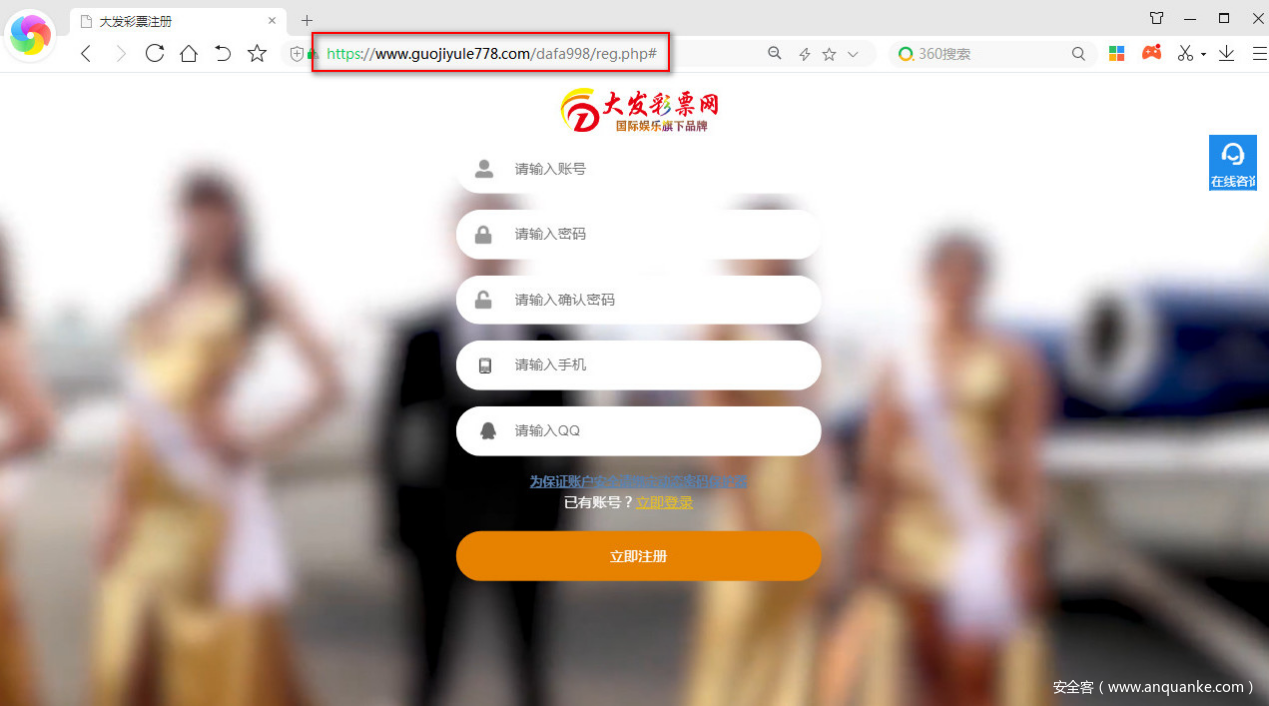

至于通过博彩网站进行传播的捆绑木马类程序,则是以钓鱼的形式进行扩散,当用户登陆后会诱导用户下载安装木马程序。

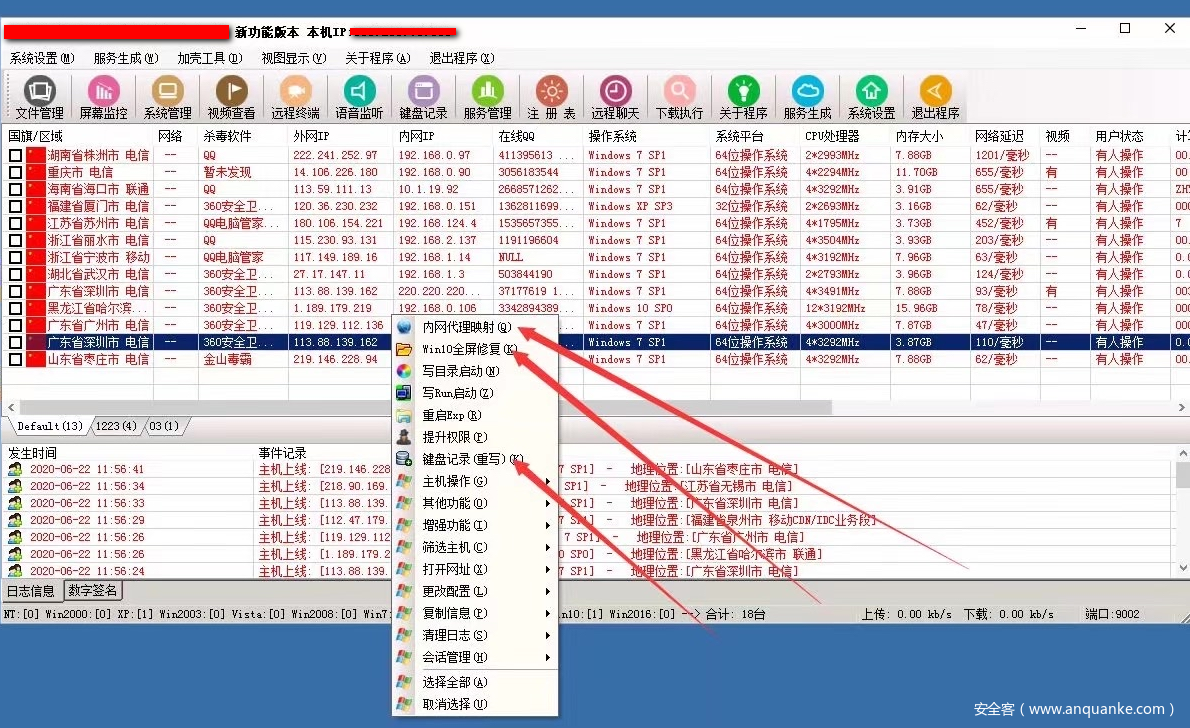

需要注意的是,360安全大脑溯源发现,该木马作者会在网络售卖远控木马,且持续更新exe、chm等免杀木马和控制端功能。下图是木马作者发布在个人空间,部分控制受害用户电脑的效果图。

签名冒用层出不穷 360安全大脑强势出击

近年来,签名冒用攻击层出不穷,不法分子不断更换新的数字签名和颁发机构作恶的背后,给数字签名带来了极大的信任危机。从2016年冒用“暴风影音”等签名签发木马,到现如今冒充国外知名企业数字签名,并利用签名、图标等双重伪装隐蔽作乱,亟需广大用户提高安全意识。

目前,360安全卫士已对此类木马进行拦截查杀。同时,针对此类数字签名冒用威胁,360安全大脑给出如下安全建议:

1、及时前往weishi.360.cn,下载安装360安全卫士,强力拦截查杀各类病毒木马;

2、软件拥有数字签名并不代表绝对安全,提高安全意识,建议从360软件管家等正规渠道下载软件;

3、对于杀毒软件报毒的程序,不要轻易添加信任或退出杀软运行。

发表评论

您还未登录,请先登录。

登录