相比于广撒网式的盲目攻击,针对政府、企业等高价值目标进行精准打击,成为当下网络攻击演变的新趋势。在此其中,“横向渗透”这种攻击方式因为可以在渗透目标内网之后,通过各种攻击手段以点破面,最大限度获取目标资产的控制权,成为被众多网络黑客广泛使用的“杀手锏”。

近期,360安全大脑监测发现,因窃取银行登录凭据而臭名昭著的Emotet木马,现在开始通过创建远程服务的手法进行横向渗透,成为了分发Qakbot、TrickBot等其他恶意软件的Loader。

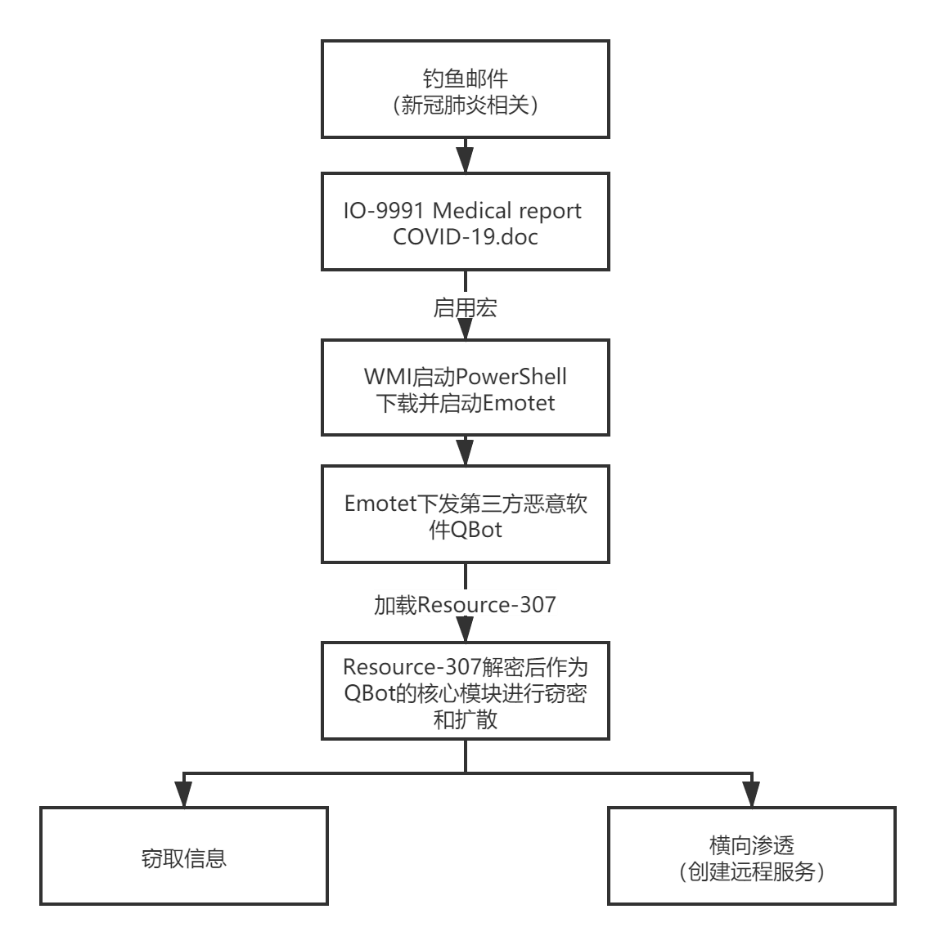

对该木马进行溯源并深入分析后,360安全大脑发现该木马作者正在利用以“新型冠状病毒”疫情为话题的钓鱼邮件进行传播,当木马程序被启动后,最新的Emotet变种通过下发Qbot进行横向渗透。

目前,360安全大脑已针对此类木马进行了全方位的查杀和拦截,建议广大用户尽快下载安装最新beta版360安全卫士,打开【我的电脑 — 安全防护中心】,可有效抵御各种横向渗透攻击。

借疫情热度钓鱼邮件泛滥 多代码混淆隐藏病毒母体

360安全大脑在溯源分析后发现,该木马攻击者会通过推送与新冠肺炎相关的钓鱼邮件,并将邮件内容包装为当地政府关于新型管状病毒肺炎疫情的相关通报信息,诱导用户打开携带恶意宏病毒的木马附件。

附件文档包含一个高度混淆的宏病毒,当用户点击启用宏之后,会调用WMI启动PowerShell并下载银行木马Emotet,早期版本的Emotet木马具有银行盗号模块,主要针对银行进行攻击。最新版本的Emotet木马则不再加载其自己的银行木马模块,而是加载第三方恶意软件。

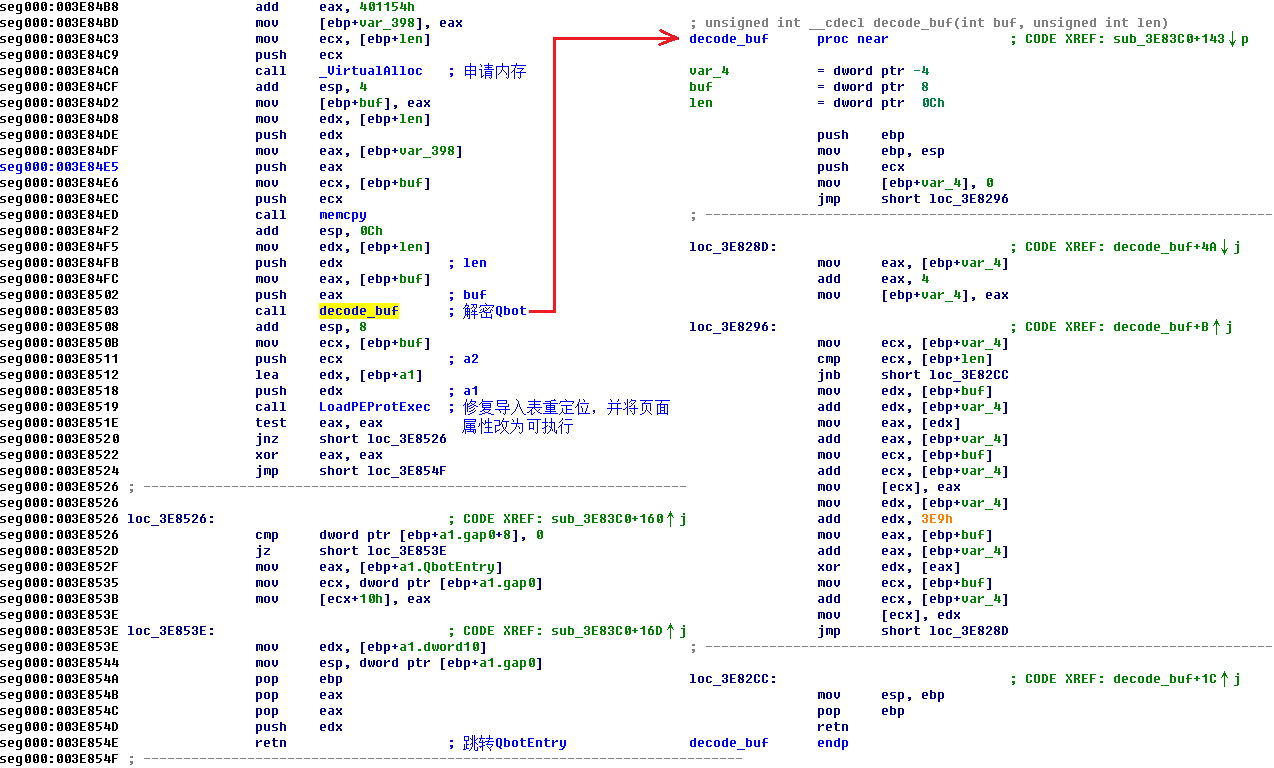

此次Emotet木马主要下发QBot木马去窃取信息并进行横向渗透,QBot使用了多种代码混淆技术隐藏真正的病毒母体,其解密并加载被混淆的恶意载荷相关代码逻辑如下:

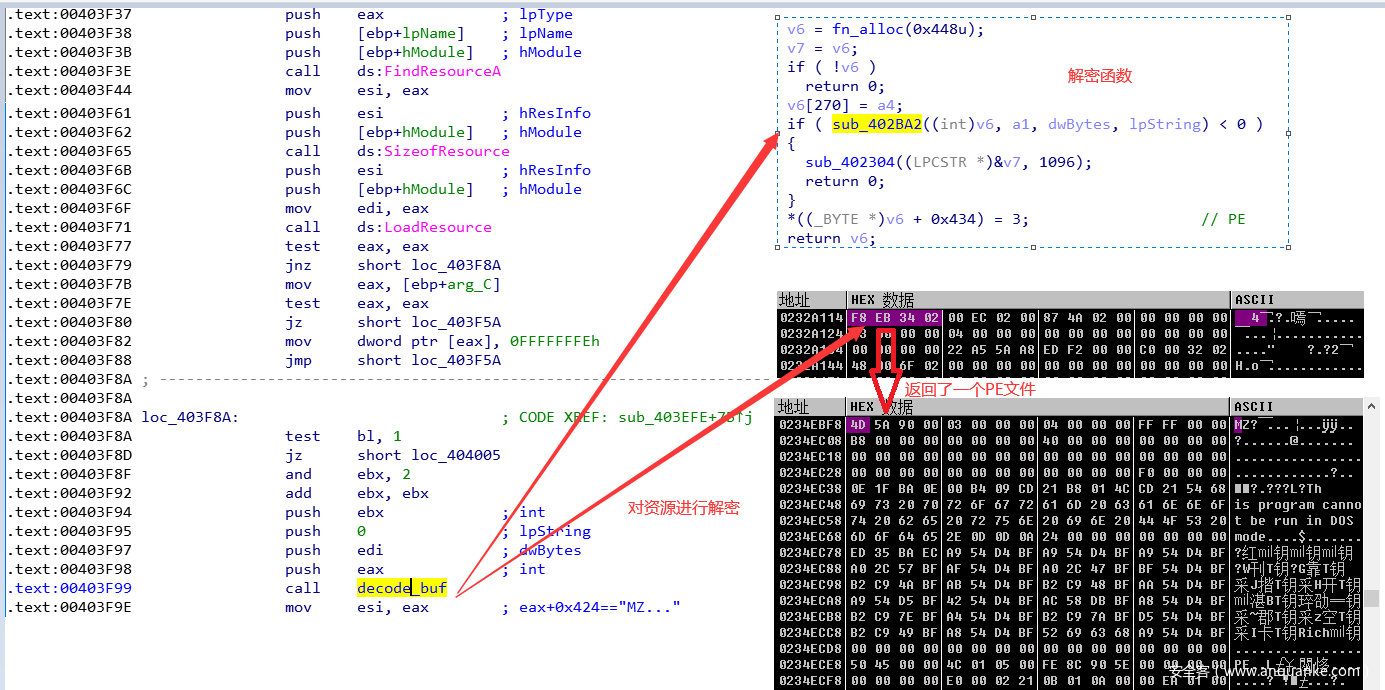

解密后的恶意载荷是一个PE文件,即QBot母体。QBot在窃密功能之外新增横向渗透功能以此来感染局域网内的其他计算机。QBot加载并解密资源‘307’,解密后得到一个动态库,该动态库即为QBot进行横向渗透的核心模块。

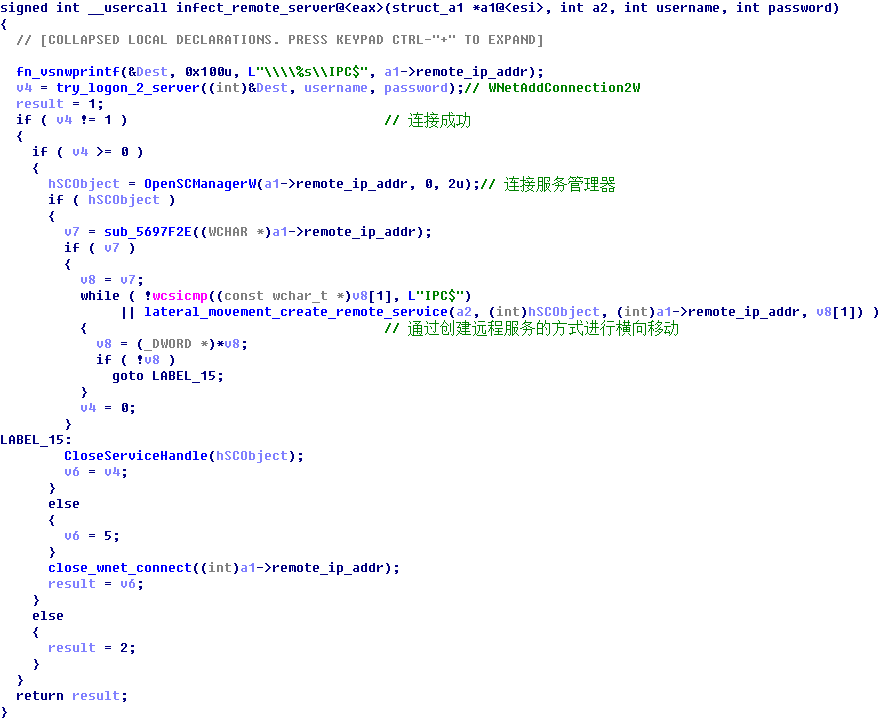

Qbot通过枚举域控服务器上的用户账户,得到一个用户名列表,配合弱口令字典对当前计算机连接的远程机器进行爆破,如果连接成功则调用OpenSCManagerW与远程计算机的服务控制管理器建立连接,并通过创建远程服务的方式横向移动到远程机器。

受到感染的远程机器也会进一步去感染网段内的其他机器,扩大该病毒的传播范围。

Emotet木马多年作恶加速演进 360安全卫士主防7.0打造“铜墙铁壁”

值得一提的是,Emotet木马是一款于2014年就被发现,且一直处于活跃状态的恶意木马家族。历时多年,Emotet也已经从简单的银行木马,逐渐演变成下发各种恶意软件的木马分销商,并且以基础设施即服务的模式出售Emotet僵尸网络的访问权限。

为扩大其僵尸网络的覆盖面及影响力,Emotet木马也在不断进化其传播方式,从最初垃圾邮件到近期的横向渗透,Emotet木马持续严重威胁到企业数字资产安全。而在未来,Emotet背后团伙绝不会止步于此,而是将会不断研发和融合其他新的传播手法,进一步巩固其僵尸网络帝国的统治力。

面对升维的网络威胁挑战,在360安全大脑的极智赋能下,360安全卫士主防7.0震撼上线,利用网络侧、终端侧多维分析模型,通过网络流量、终端日志、机器学习,以及现有安全基础设施等手段,为用户打造集”高级攻击发现、横向渗透防护、无文件攻击防护、软件劫持防护”于一体的全方位高级威胁防护壁垒。

另外,为全面保障政企机构内网安全,360安全大脑给出如下建议:

1、前往weishi.360.cn,下载安装最新beta版360安全卫士,打开【我的电脑 — 安全防护中心】,即可有效对此类木马进行拦截查杀;

2、不要打开来历不明的邮件,应将此类邮件交由安全部门进行排查,确认安全后再打开。

3、对未知安全性文件,切勿点击“启用宏”按钮,以防止宏病毒入侵。

发表评论

您还未登录,请先登录。

登录