0x00前言

前段时间报名了车联网赛事,但之前对车联网安全接触甚少,在比赛前准备过程中突击学习了一下车联网安全相关知识,内容比较浅,本文意为科普文章,敬请各位大佬斧正。

0x01车联网常见部件简介

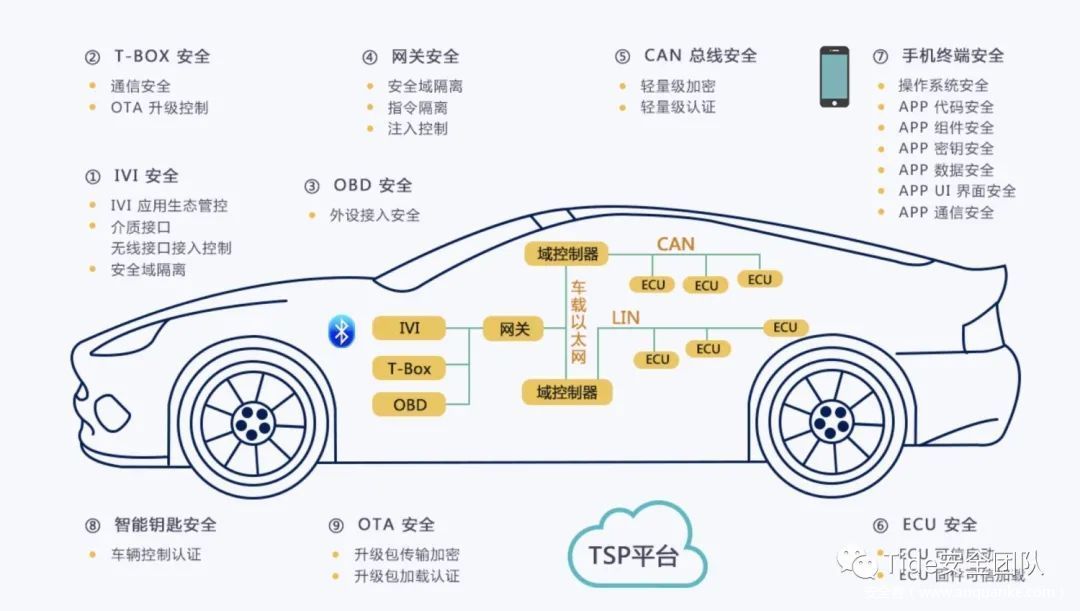

1、T-BOX系统

Telematics BOX,简称汽车T-BOX,,即远程信息处理器,主要用于车与车联网服务平台之间通信,集成了OBD、MCU/CPU、FLASH、SENSOR、GPS、3G/4G、WiFi/蓝牙等模块。对内与车载 CAN 总线相连,实现指令和信息的传递;对外通过云平台与手机/PC 端实现互联,车内外信息交互的纽带其主要功能是为汽车提供网络连接,下图为某T-BOX厂家产品。

T-B0X可实现车辆远程控制、远程查询、安防服务等功能,如远程控制车门、车窗、空调等开启;远程车辆定位、查询车况信息;车辆异动报警紧急救援求助等。T-B0X 为人们生活提供了越来越多的便利和安全保障,同时也为汽车带来了更多的信息安全隐患。

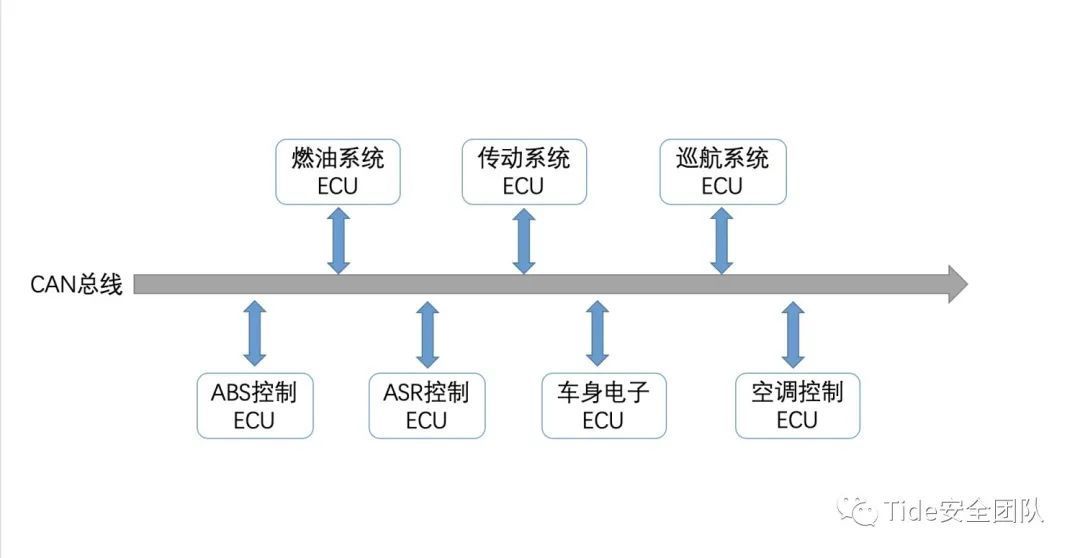

2、CAN&CANBus

CAN(Controller Area Network)即控制器局域网,是一种能够实现分布式实时控制的串行通信网络。CAN有很多优秀的特点,使得它能够被广泛的应用。比如:传输速度最高到1Mbps,通信距离最远到10km,无损位仲裁机制,多主结构。

CANBus就是ControLLer Area Net-work Bus是由以研发和生产汽车电子产品著称的德国BOSCH公司开发的,并最终成为国际标准(ISO 11898),是国际上应用广泛的现场总线之一。是制造厂中连接现场设备(传感器、执行器、控制器等)、面向广播的串行总线系统,最初开发用于汽车工业,后来也应用于工业自动化。

3、OTA

OTA(over the air),是一项基于短消息机制的远程更新技术,即终端通过无线或蜂窝网络的接口与服务器连接来实现对本地设备数据的更新,具体是指通过服务器、移动通信网络和终端等的网络连接,最终实现终端内存储数据的更新,进而改善终端的功能和服务作用。

一般来说,汽车 OTA 又分为 SOTA 和 FOTA 两种升级方式:

FOTA(Firmware-over-the-air,固件在线升级),指的是给一个设备、ECU 闪存下载完整的固件镜像,或者修补现有固件、更新闪存,用户也可以通过特定的刷新程序进行 FOTA 升级,影响的是动力系统、电池管理系统等。

SOTA(Software-over-the-air,软件在线升级)。那些看上去离使用者更近的应用程序和地图 OTA,都属于 SOTA 的范畴,如应用程序(App)、车载地图、人机交互界面等功能。

4、IVI

IVI的全称为(In-Vehicle Infotainment),即“车载信息娱乐系统”。该部分是车主可以直观接触到的部分,车内中控屏,音响,空调,甚至仪表盘都可以连接到IVI中。

第一代的IVI提供控制空调,查看里程/燃油,提示手刹/车门于车辆本身直接相关的功能,其实现方式是通过IVI中的CAN芯片向CAN总线或LIN总线发送特定指令实现。

第二代IVI中在功能上更加内聚,其主要负责处理与用户的直接交互(通过触摸屏或车载中控台)和WIFI,FM,GPS等信号的处理。

第二代IVI中自身只实现UI,多媒体等功能,而运营商网络上网功能及与下发控车指令(这里的控车指令是指用户在车内控制空调,车座等)的功能则已交到Tbox处理,这使IVI功能更集中。

5、ECU

ECU(Electronic Control Unit)电子控制器单元,又称为汽车的“行车电脑”,它们的用途就是控制汽车的行驶状态以及实现其各种功能。主要是利用各种传感器、总线的数据采集与交换,来判断车辆状态以及司机的意图并通过执行器来操控汽车。

ECU根据不同的功能,区分为不同的类型,此处仅简介常见的ECU:

传统燃油车上电控单元主要存在于汽车的三大件上。

1)发动机管理系统(EMS):通过控制进气、喷油、点火实现发动机动力性、经济性、排放等性能的均衡,整车的扭矩解析功能集成在于EMS。

2)变速箱控制单元(TCU):通过电磁阀控制油压,实现离合器自动接合或者分离,在合适的时机完成档位切换,提高车辆的动力性、经济性、平顺性。

3)电动助力转向(EPS):通过电机辅助驾驶员进行转向,降低驾驶难度。

车身稳定控制(ESC):集合了TCS、ABS、ESC等功能,通过控制轮端制动力实现车辆的稳定行驶。

主动悬挂系统(MRC):控制电磁阀调节悬挂系统高度或阻尼,提高车辆行驶稳定性、舒适性。

新能源车由于动力系统的变化,电控单元有所变化和增加(这里以混动车为例)。

1)整车控制器(VCU):吸收了传统车上的扭矩解析功能,在加上混动车特有的能量管理、高压管理等等功能,形成一个整车控制的枢纽,协调各控制单元配合工作。

2)混动变速箱(TCU):混动变速箱相比于传统变速箱,结构有所变化,往往会集成1个或2个电机,实现串联、并联或功率分流模式,主要通过电机、离合器的配合工作,实现模式的切换。

3)电池管理系统(BMS):主要包括状态监控、高低压控制、充放电控制、SOC估算、电池均衡等功能,实现电池安全高效运行。

4)电机控制器(DCU):通过控制逆变器的输出电流,实现电机扭矩的精确稳定控制。

5)交流充电机(OBC):将220V交流电经过整流变成直流,再经过DCDC变换后给电池充电。

6)电动助力制动(Ibooster):新能源汽车为了尽可能多的实现能量回收,开发了电动助力制动系统,辅助驾驶员进行制动助力,也能在小范围内实现制动解耦,提高能量回收效率。

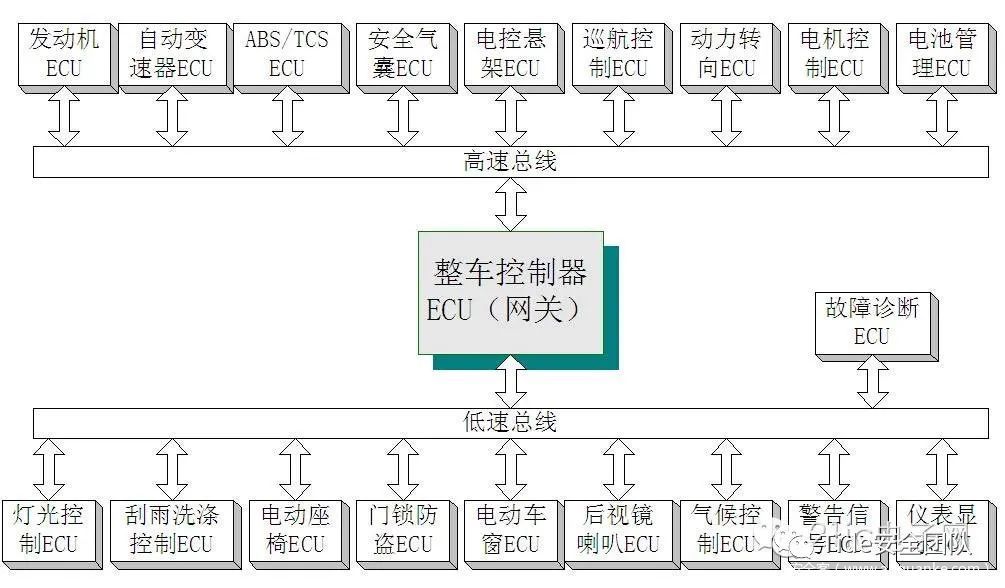

6、车载网关

车载网关为各网段ECU提供报文路由转发服务,与车内所有ECU均有数据交互,有些网关还承担OTA升级的主刷控制器功能,车载网关通过不同网络间的物理隔离和不同通信协议间的转换,在各个共享通信数据的功能域,如动力总成域、底盘和安全域、车身控制域、信息娱乐域、远程信息处理域、高级驾驶辅助系统(Advanced Driving Assistance System,ADAS)域之间进行信息交互。

汽车网关是整车电子电器架构的核心部件,可通过控制器局域网络(Controller Area Network,CAN) 协议与车内其它ECU进行交互,是车内网络的数据交互枢纽。

0X02车联网漏洞攻击面

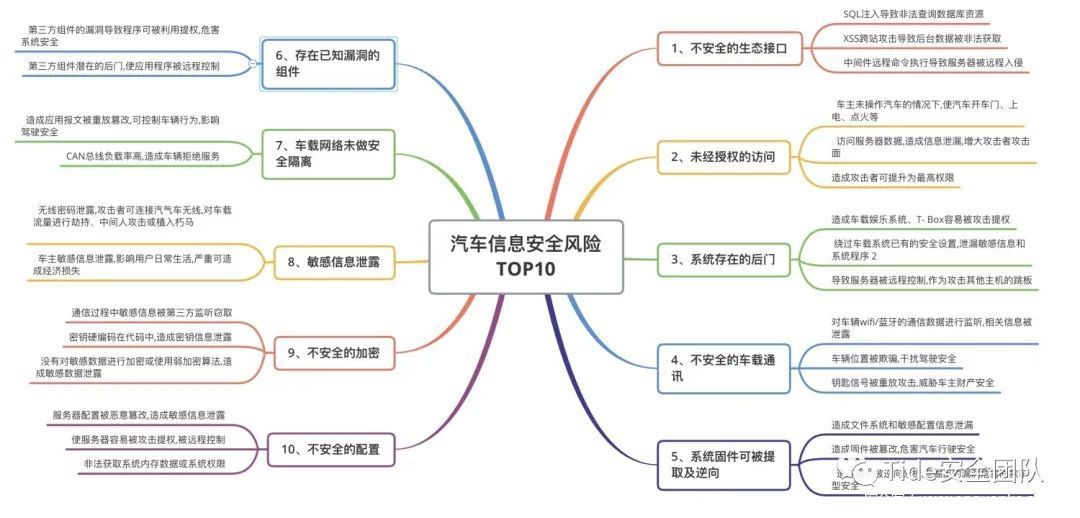

2020车联网信息安全十大风险

参考中汽数据梳理总结的2020车联网信息安全十大风险如下图所示:

相较于2019车联网安全风险TOP来说,不安全的生态接口问题仍然占据第一位置,总占比约25%,系统固件可被提取及逆向问题由2019年年的第六名,提升到了今年的第五名,总占比约10%,已知漏洞的组件问题 在排名由第七名上升到第六名,总占比约9%,车载网络未做安全隔离问题由第五名下降到第七名,总占比约7%。

智能网联汽车(ICV,intelligent connected vehicle)安全已经引起了大量研究人员的关注,他们已在相关方面取得了显著成果。

如Enev利用机器学习算法,对汽车控制器局域网络(CAN, controller area network)总线数据进行特征提取,实现对汽车驾驶员的身份识别,证明了用户隐私存在被泄露的风险。

腾讯科恩安全实验室研究员远程入侵了特斯拉汽车的网关、车身控制模块(BCM)和自动驾驶控制单元,证明了汽车中存在很多安全隐患。

Zeng等使用便携式GPS欺骗器实现了非法篡改车辆的GPS路线,严重威胁了车载GPS安全。

Miller等在DEFCON会议中指出,ICV中存在大量可被利用的攻击面,如远程无钥匙进入(RKE,remote keyless entry)、蓝牙、Wi-Fi、车载资讯系统、互联网、APP等,都有可能使用户隐私泄露,甚至导致车辆被远程控制。

汽车的攻击面

APP和云平台风险方面可以归为常规性安全风险,目前测试体系较为完善,不再一一赘述,仅对部分零部件作为简单介绍。

T-BOX

1、固件逆向,攻击者通过逆向分析 T-BOX 固件,获取加密算法和密钥,解密通信协议,重放篡改指令

2、利用调试口访问无身份校验漏洞,通过焊接的方式连接调试线,车载T-BOX可深度读取汽车Can总线数据和私有协议,从硬件层获取shell,导致信息泄露问题。

3、固件后门:TBox的固件刷写功能是由IVI提供,在TBox刷入固件首先要在整体升级包中分离出TBox的固件包,并将后门文件写入到固件包中。

4、网络劫持:TBox通常会支持2G/3G/4G,所以基于GSM或LTE的伪基站都可以劫持TBox的网络连接,劫持T-BOX会话,通过伪造

协议实施对车身控制域、汽车动力总成域等的远程控制。

IVI

1、硬件调试接口:观察主板的MCU型号及引脚信息,可以通过焊接连接调试线,从硬件层获取shell。

2、通过内置浏览器访问恶意页面,安装任意应用程序。

3、拒绝服务攻击:利用恶意程序大量耗费系统内存,使其无法正常提供服务。

4、刷入后门:如果获取了刷写系统固件的权限,可以直接将后门程序通过刷写固件的方式写入系统中,如开机启动脚本、dropbear、msf后门等。

OTA风险

1、升级包中间人攻击:OTA升级功能,测试过程中可以通过拦截或者抓取流量包,修改后重新发送。

2、欺骗攻击,同第一个类似,类似于伪造升级包发送给车端。

无线电测试风险

这个类似于常规的无线电测试,指对汽车智能无线钥匙、蓝牙、WIFI、GPS和胎压监测单元等车载无线电组件进行的渗透包括但不限于干扰测试,一般包括信号屏蔽、信号篡改、中间人攻击、蓝牙劫持、蓝牙嗅探、信号截取、重放攻击等技术手段。

CAN风险

1、CAN报文重放

利用录制的CAN报文进行重放,在未接触并操作车辆实际物理操作界面的情况下,实现对车辆的相关控制与操作。

2、CAN 模糊测试

利用CAN报文模糊测试并暴力破解数据位控制指令,通过得到的数据位控制指令进行车辆控制及操作。

(1)报文过滤绕过:CAN总线会针对TBox发送的报文进行过滤操作,通常是基于CAN ID及CAN Data的头部字节,测试时可以针对相关字段进行模糊测试。

(2)绕过状态检查:CAN总线中的ECU在执行指令之前会进行状态检查,如车辆是否在行驶中档位设置等,绕过检查并执行恶意报文会产生更大的破坏,漏洞也更严重。

(3)拒绝服务:测试工具通过随机生成大量数据,将数据发送给车辆,可以通过发送大量伪造报文来进行拒绝服务攻击。

小结

总体来说,本文虽然查阅了很多资料,但本身对智能网联汽车安全方面的积累太少,很多地方精彩的地方只能粗略的一笔带过,同时可能部分地方知识点存在错误,烦请大佬斧正。

参考致谢

https://zhuanlan.zhihu.com/p/48700348

https://mp.weixin.qq.com/s/Z8MHFHu-tgN6rIepEjm3tg

http://www.infocomm-journal.com/wlw/article/2019/2096-3750/2096-3750-3-4-00072.shtml

https://mp.weixin.qq.com/s/Pbru2pe-KeptQ909w4pk9w

https://zhuanlan.zhihu.com/p/24217391

https://mp.weixin.qq.com/s/BYsJaGNtJTLMBsNmciOxTA

http://m.elecfans.com/article/1137205.html

https://www.sohu.com/a/331837371_476857

http://www.infocomm-journal.com/wlw/article/2019/2096-3750/2096-3750-3-4-00072.shtml

https://mp.weixin.qq.com/s/IjZ4HmCDMjnj2z5zcVBxWg

关于我们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,团队致力于分享高质量原创文章、开源安全工具、交流安全技术,研究方向覆盖网络攻防、系统安全、Web安全、移动终端、安全开发、物联网/工控安全/AI安全等多个领域。

团队作为“省级等保关键技术实验室”先后与哈工大、齐鲁银行、聊城大学、交通学院等多个高校名企建立联合技术实验室,近三年来在网络安全技术方面开展研发项目60余项,获得各类自主知识产权30余项,省市级科技项目立项20余项,研究成果应用于产品核心技术研究、国家重点科技项目攻关、专业安全服务等。对安全感兴趣的小伙伴可以加入或关注我们。

发表评论

您还未登录,请先登录。

登录