作者:L.A.M@Duncan Secteam

0x00:前言

道家云:“妙言至径,大道至简”。其实,在网络安全领域尤其是在“黑客圈”这句话甚为有用,正如文章标题所引用的“持之以恒”就是黑客圈的不二法宝。设想一下,把一个简单至极的事情重复一万遍,会有什么效果?你看看科比,梅西,C罗就知道了。回顾电信网络发展初期,个人计算机对于平民大众而言是一个极其“玄幻”的事物,大家通过新闻,广播和报纸知道有这么个东西,但是不知道长啥样,适时互联网的前身“ARPANET”也只是美国高校和军方组建的一个实验性网络。随着“ARPANET”不断发展壮大并为日后的Internet奠定了坚实的基础。而后,了不起的比尔.盖茨和不可一世的史蒂夫.乔布斯将电脑平民化,让PC机从神坛走向大众,最初的网络黑客逐步诞生了。对于黑客的先驱者而言,他们hacking的手法在现如今看来是机器粗糙,甚至可以说毫无技术含量,比如反复尝试不同的电话拨号序列从而可以免费拨打长途电话(在我儿时,这样的事情也是发生过的),或者用买麦片送的口哨来免费打电话,不厌其烦的尝试1000个可能的弱口令从而在线“人肉”爆破root口令等等。其实,最精妙的黑客攻击背后往往是持之以恒的坚守。

0x01:背景

Location:广元@四川

Place:当地某院校

Target:切入院校内部的校园网络,并在尽可能短的时间内,掌握学校内部网络情况,甚至横向扩展

Details:由于该校在五一假期前举办了一系列的比赛,作为其中某项比赛的参赛人员,利用比赛间隙了解该校内部网络。

整个校园实现了全面的Wi-Fi覆盖,采用的是WPA/WPA2+RADIUS的部署方式。初步猜测,校园网登陆账号为学生学号和教师的教职工工号。后来通过社工手段印证了学号的确是学生接入这个付费校园网的唯一方式。至于教师如何接入,尚未确认。

教学楼的各个教室都有自己的局域网(至少有一座教学楼如此,由于时间紧,任务重,没有跑遍该每一座教学楼并逐一测试),这类局域网可能是教师演示以及学生实验需要用到的。

江边月夜@广元

0x02:网络接入

由于要参加比赛,只能利用午间休息时间来做些有意思的事情。通过扫描发现了周遭以教室编号命名的Wi-Fi,本以为午间休息就这么愉快的开始了,没想到一切来得这么不可理喻和难以理解。通过密码猜解和“xx钥匙”尝试获取各个可以访问的Wi-Fi路由器密码,令人遗憾的是所有Wi-Fi都不能提供到校园网的接入,就连一个名为“Tp-Linkxxxx”的无线路由器,这种一看就知道是在给内网搭“飞线”的路由器,都无法访问校园网。

此法无门,我就把注意力放到了他们学校的校园无线网络上。通常情况下,学校的无线网络都是用学生的学号和教职工的工号作为账号进行登陆的。为此,我通过搜索引擎从他们学校网站上扒拉了一堆学号信息。

在这里,要打个小广告,感谢Duncan SecTeam,让我对物联网hacking如此着迷,以至于我近乎偏执的认为这个技术见长的学校里面一定存在着某个设备,它可以为我提供网络接入的可能。于是,我开始顶着烈日在这个偌大的校园里面暴走。

第一个被我选中的地方是这个学校的图书馆。从我们team总结的经验来看,图书馆作为信息的载体不只有书籍,还有电子书籍以及对这些信息进行管理的各种图书管理系统。尤为重要的一点是,图书馆一般都是提供在线订阅服务的,也就是说它必然会接入校园网。刚进到图书馆,就发现他们有自己无线局域网,然而遗憾的是这个无线网络也必须要先进行校园无线网络认证。四下张望,发现图书馆内部一些检索书籍的电脑插有网线。于是,将电脑与网线连接,发现这些网线并不能接入任何网络,彻底凉凉了。

在图书馆楼底下,有一个电信营业厅。看到营业厅我就立马明白了,整个学校的校园网是电信负责组建和运维的,因此出于企业盈利的要求,校园网必须要付费使用,也就是说必须先开通,再储值,然后才能访问互联网和学校内部网络。其实,很多学校是允许学生通过无线校园网访问学校内部资源,仅当访问外网的时候才收取费用。关于校园网必须先到电信营业厅开通这事儿,我通过社工方式从营业厅工作人员那里核实过了,属实!这也印证了之前无法通过该校学生账号接入校园网,毕竟没有多少学生愿意为局域网内部资源付费。

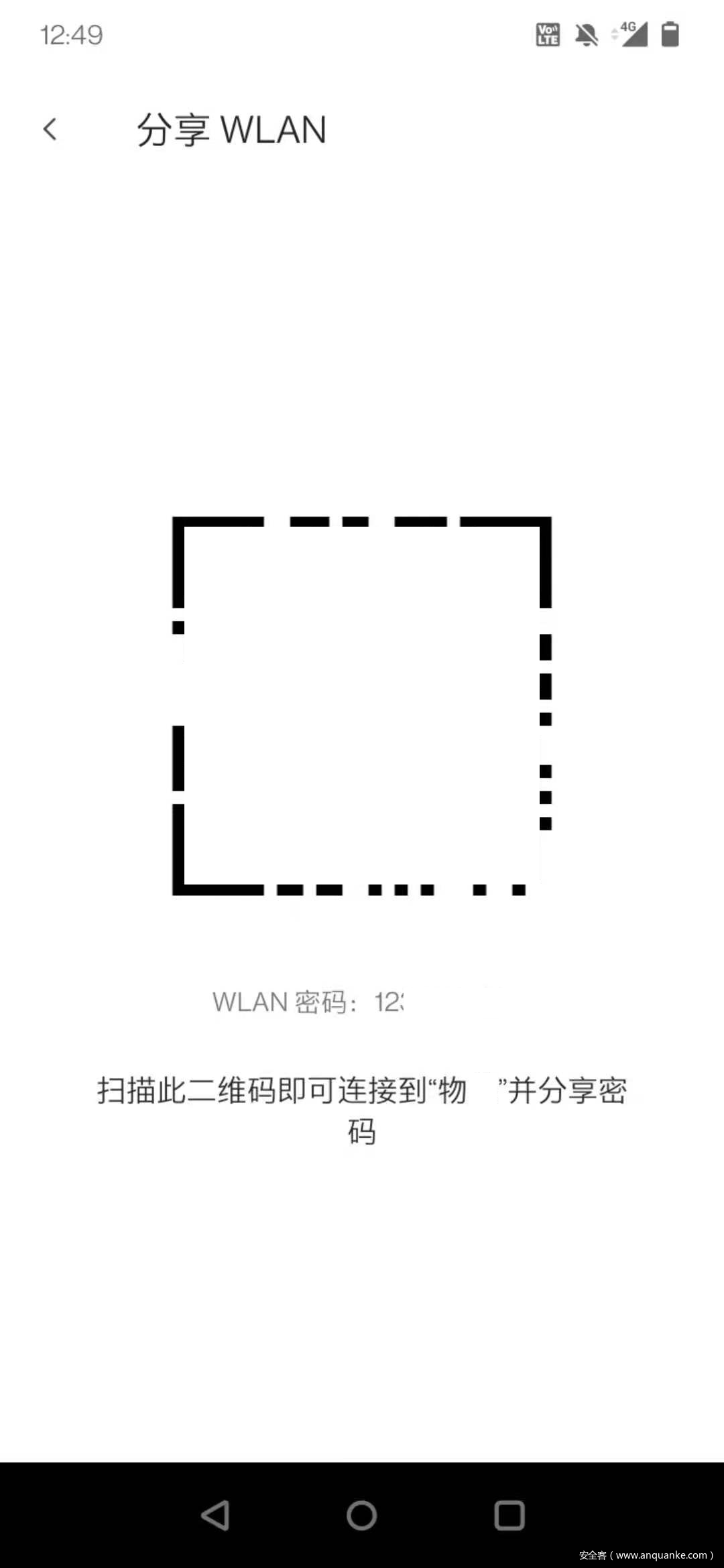

跑了几个教学楼和图书馆之后,依然一无所获,说实话,有些气馁,但并未想过放弃,我坚信偌大个网络,不可能没有一个Bug。从图书馆出来,我溜达到了学校内部的校园超市,发现了一个叫做“物*”的Wi-Fi,尝试猜解密码,发现其密码的确是一个弱口令。

非常遗憾的是,校园超市的Wi-Fi无法上网,推测应该是为监控摄像头部署的无线网络。

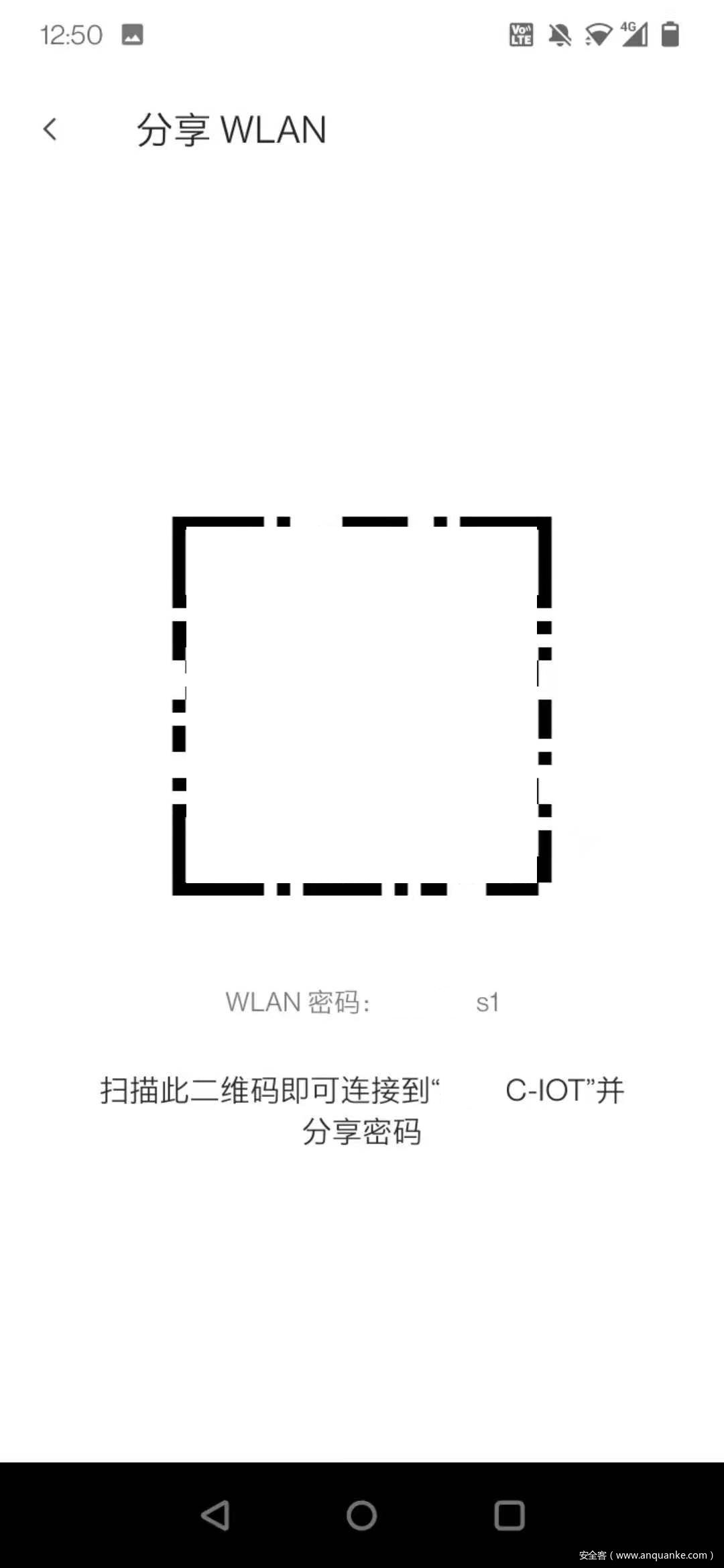

又白干了,还是没能进入到校园网内部。出了超市,顺着走廊一直走,发现某某共享Wi-Fi软件中找到一个新的Wi-Fi,可以直接连接的那种,而且名字还挺亲切的。更让人嗨心的是,这个Wi-Fi可以上外网。一个学校会为了某一个部门,专门拉一根电信光纤,而不使用内部校园网吗?我个人觉得应该不会,何况这个学校校园网本就是电信运营的。其实,一般情况下,高校内部是不允许师生安装运营商的宽带的,毕竟每年可以从学生身上捞一笔。

就这样,在跑了差不多整个校园以后,总算找到了这么一个内网中的Bug。很嗨心,很兴混,有木有?

0x03:内网发现与横向渗透

接入“*C_IOT”网络之后,在nethunter上执行了traceroute命令追踪路由,发现内部还有172.xx.0.0/16网段。另外,还有一个10.xx.0.0/8内网网段,初步判断是该学校内部网络,因为电信运营商不会给一个固定的网络出口(校园网出口)分配一个同在移动终端网络(10.xx.0.0/8)的IP地址。

【友情提示】andrax一直没有把traceroute命令集成到系统之中,而且也不允许用户自行安装软件,因此只要麻烦一点,用nethunter来执行traceroute命令追踪路由。

在这个学校的xx物联网大楼大厅中有一个休息区,有桌子和椅子,身为肥宅的我选择坐下慢慢玩耍。打开电脑,连接部署在一加手机上的Andrax,这样就可以避免在电脑上跑Kali或者Andrax(PC版本),对于IoT环境下的hacking而言,控制电能损耗格外重要。

第一步,在andrax上执行nmap扫描:

nmap -sS -p21,22,23,53,80,139,445,1433,3306,3389,8080 -oX scitc_iot.nmap —min-hostgroup 32 192.168.10.85/24

为了加快扫描速度,我使用了—min-hostgroup选项,并设置了一个特别高的数值,可能还会有误报,但是快啊。

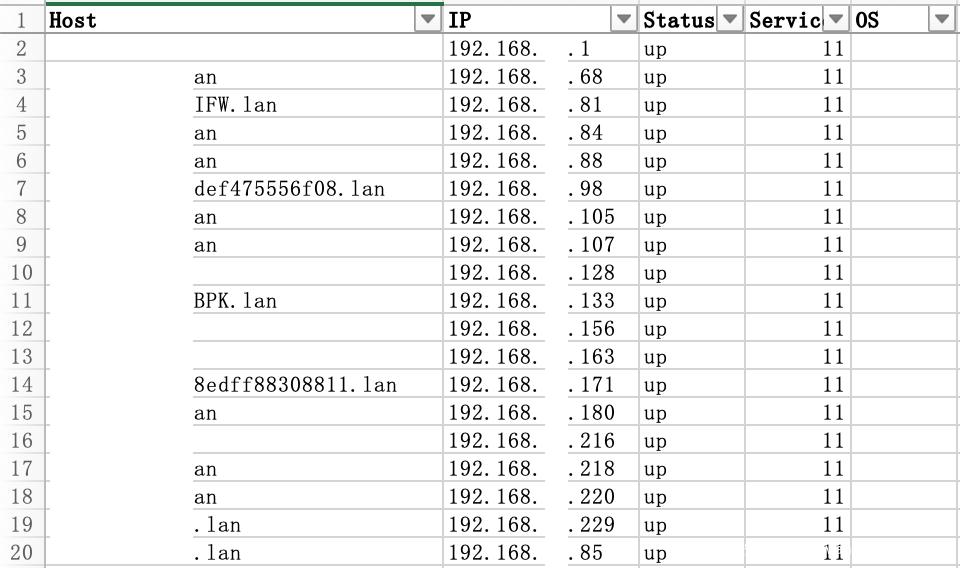

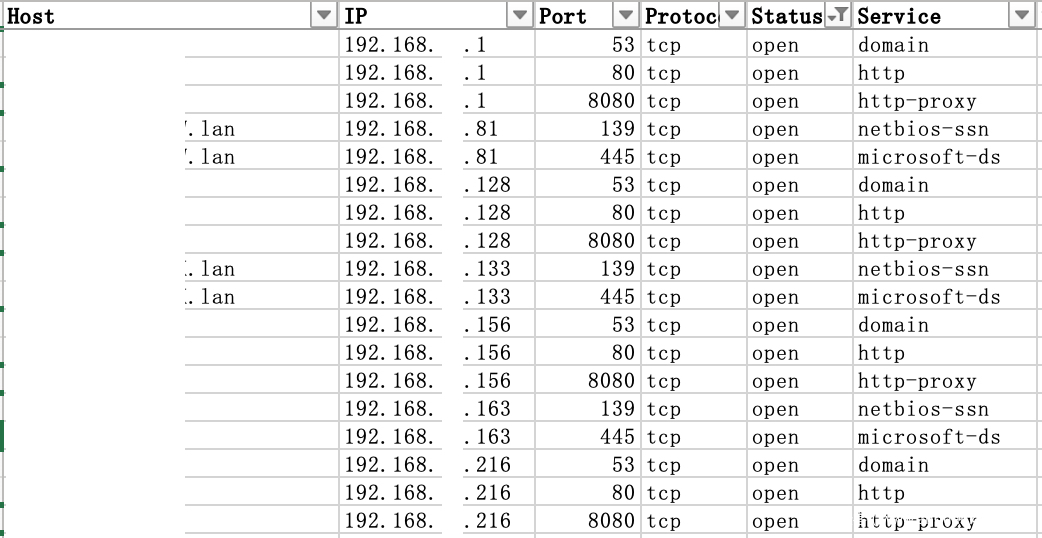

192.168网段端口开放情况如下:

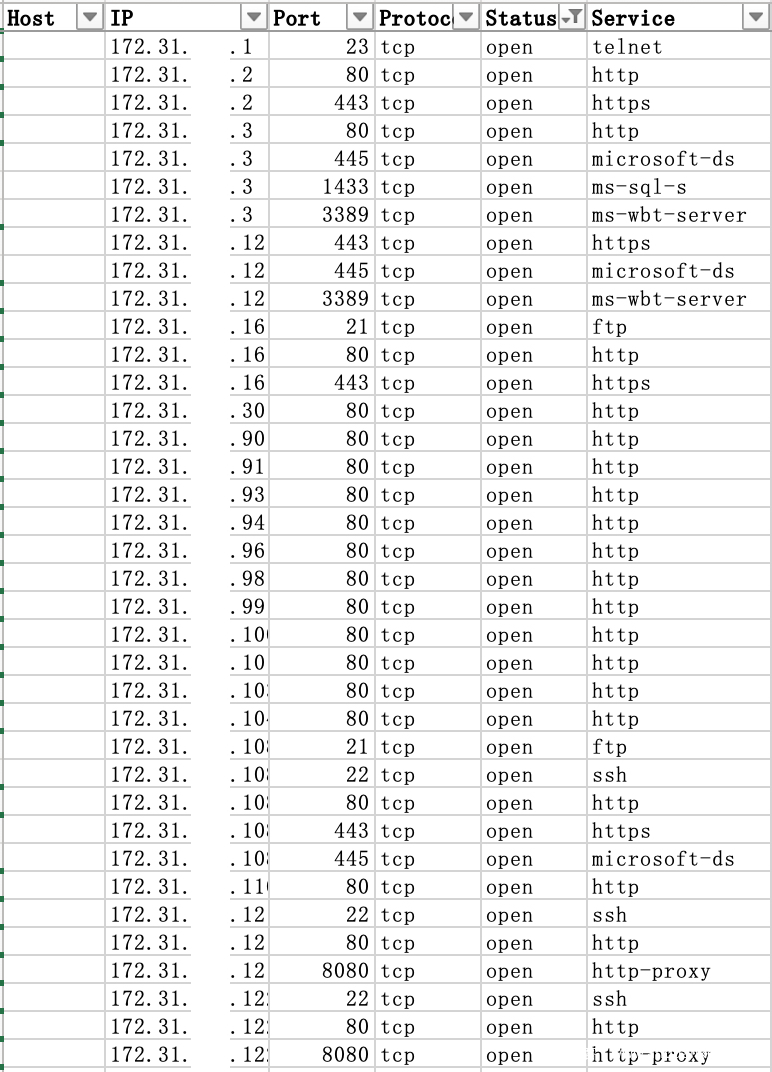

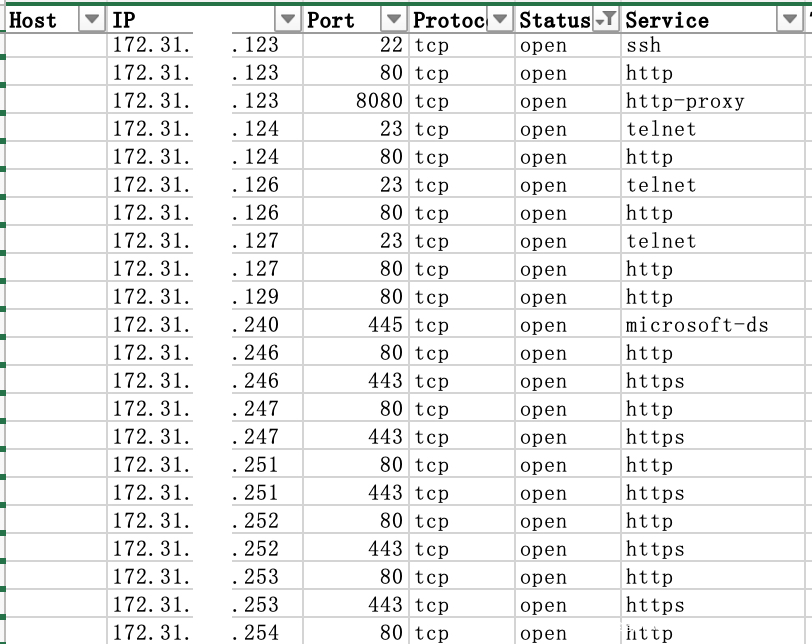

因为发现了172.31网段,自己的心思就没放到192.168网段上。通过nmap扫描,得到了172.31段的主机及端口信息,这个段果挺有意思的,设备丰富,内容多彩。

与此同时,我通过以下命令对发现的10.10网段进行了扫描:

nmap -Pn -p21,22,23,25,80,139,443,445,1433,3389,8080 -oX *c_iot_10.10.nmap —min-hostgroup 256 10.10.0.0/16

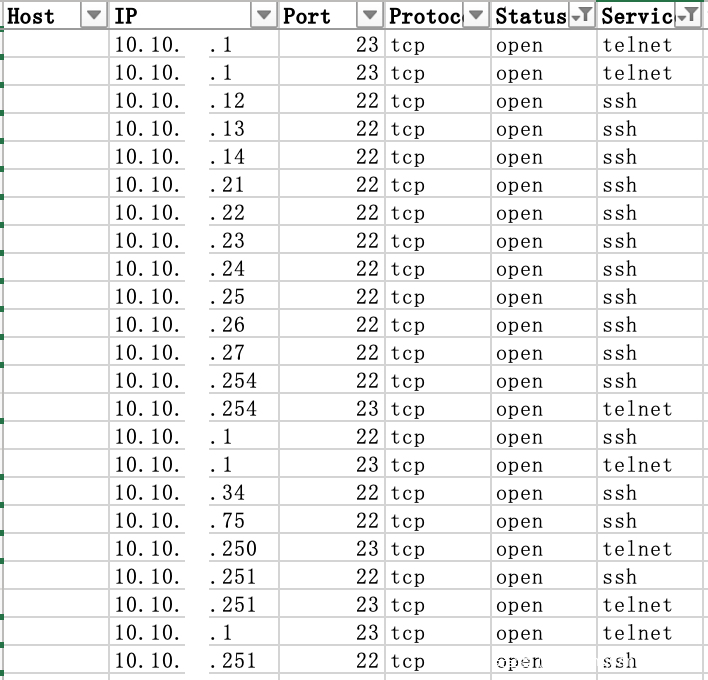

虽然我已经把—min-hostgroup调到了256,但是直到下午比赛快开始的时候,才刚刚扫完,因此对于这个网段没有进行任何的横向扩展操作,仅仅是nmap扫描。下面给出的是开放了ssh或者telnet服务的主机。内网中一般只有网关设备会打开telnet或者ssh服务,再加之对这些主机IP的地址分析,很容易辨别出哪些是网关设备。

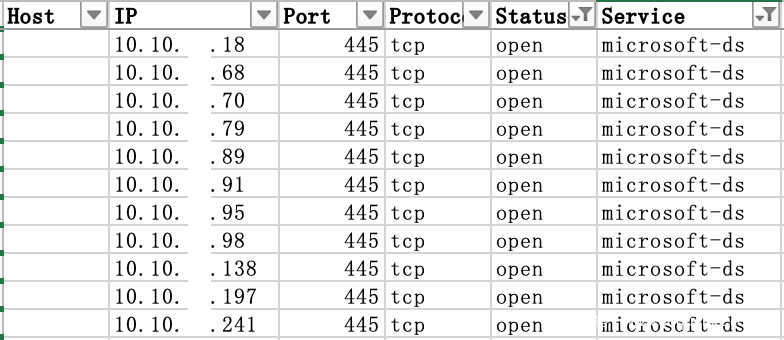

另外,从10.10网段的扫描结果中,我们发现了445端口。由于电信运营商封锁了445端口,因此从这个扫描结果我们可以进一步证实10.10网段不是电信的大内网,而是这个学校自己的校园网。

0x04:一个Wi-Fi密码引发的“血案”

因为扫描操作十分耗时,因此如前所述,我没有机会触碰到10.10的校园网。然而,在这个172.31网段中,却有一些意外之喜。

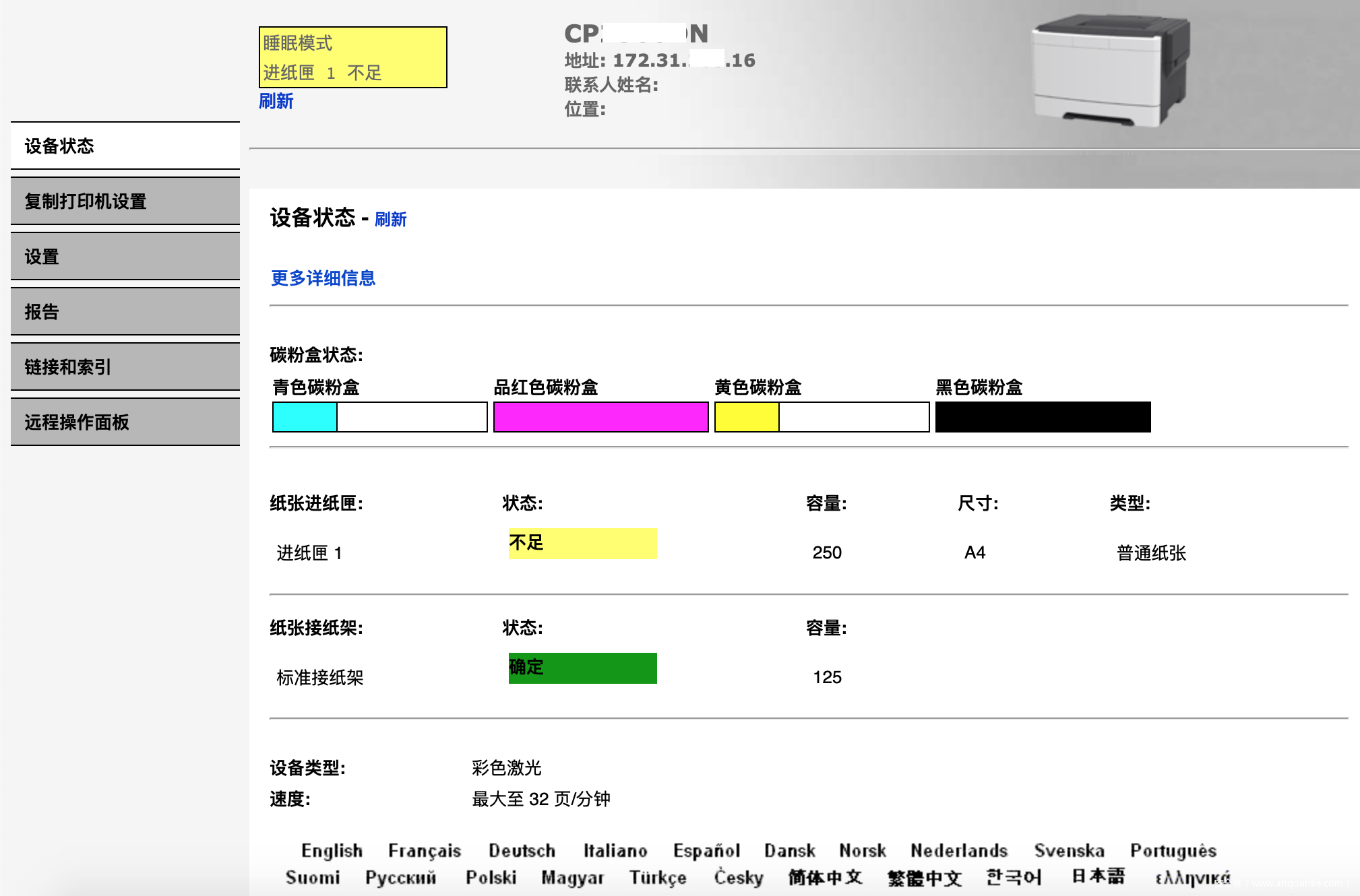

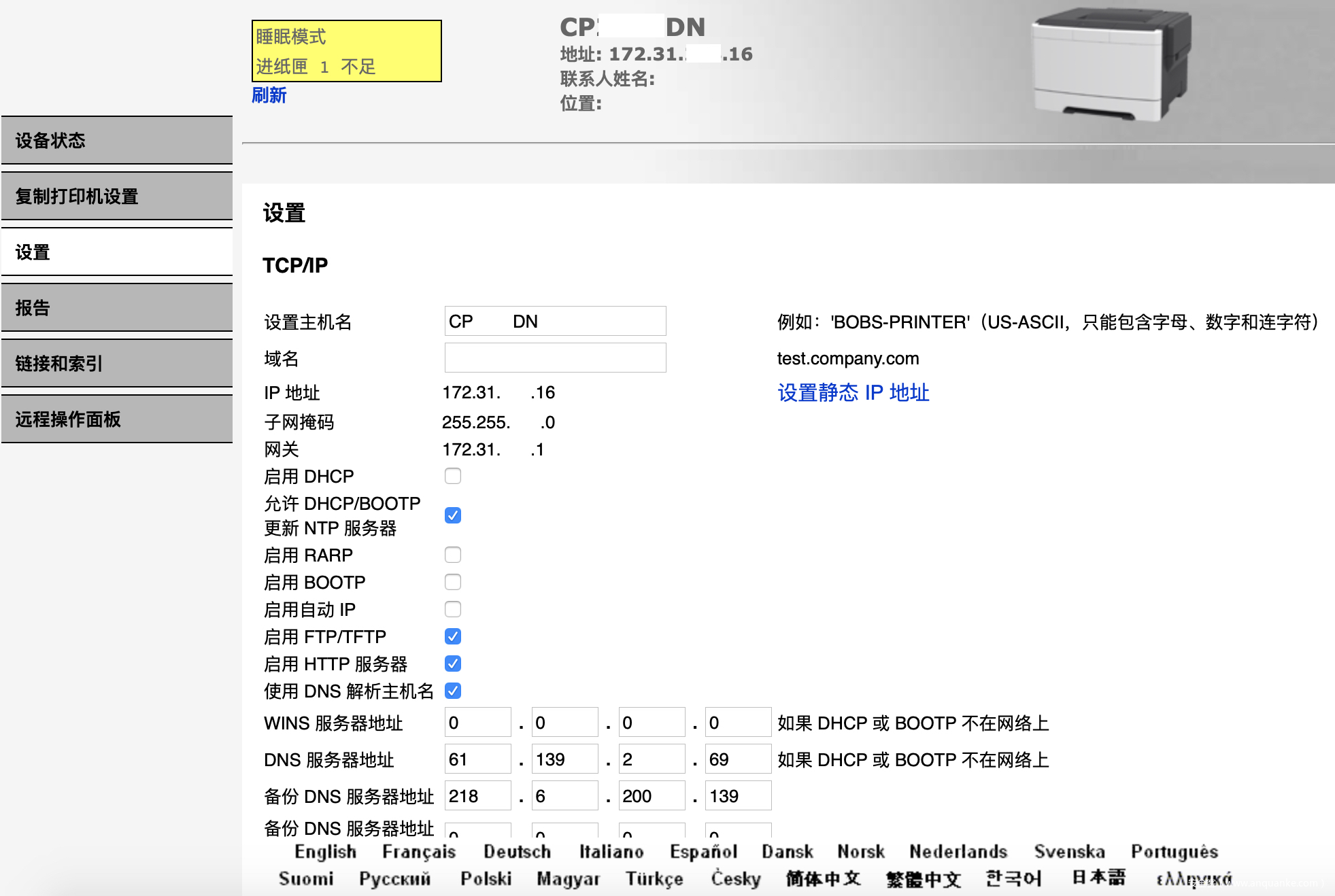

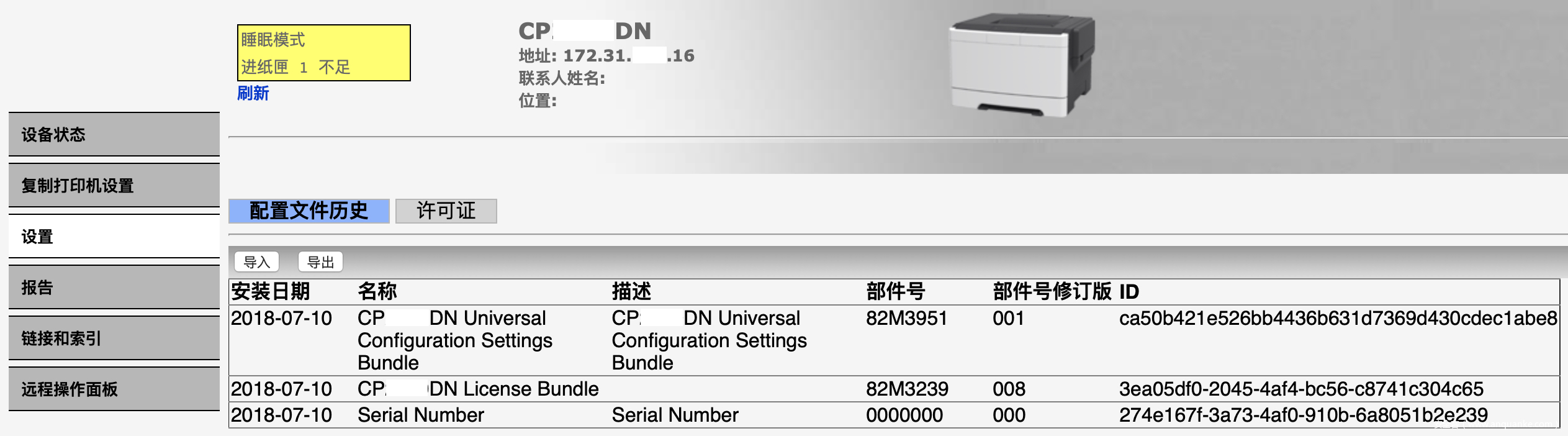

在这个网络中,我们发现了一台网络打印机。与其他部署于企业内部网络的打印机一样,这个打印机连最基本的权限管理都没有设置,通过默认密码即可登录管理员界面,查看设备状态,查看系统日志(包括留有文件名称的文件打印日志)以及证书(厂商预置的,应该没什么用)。

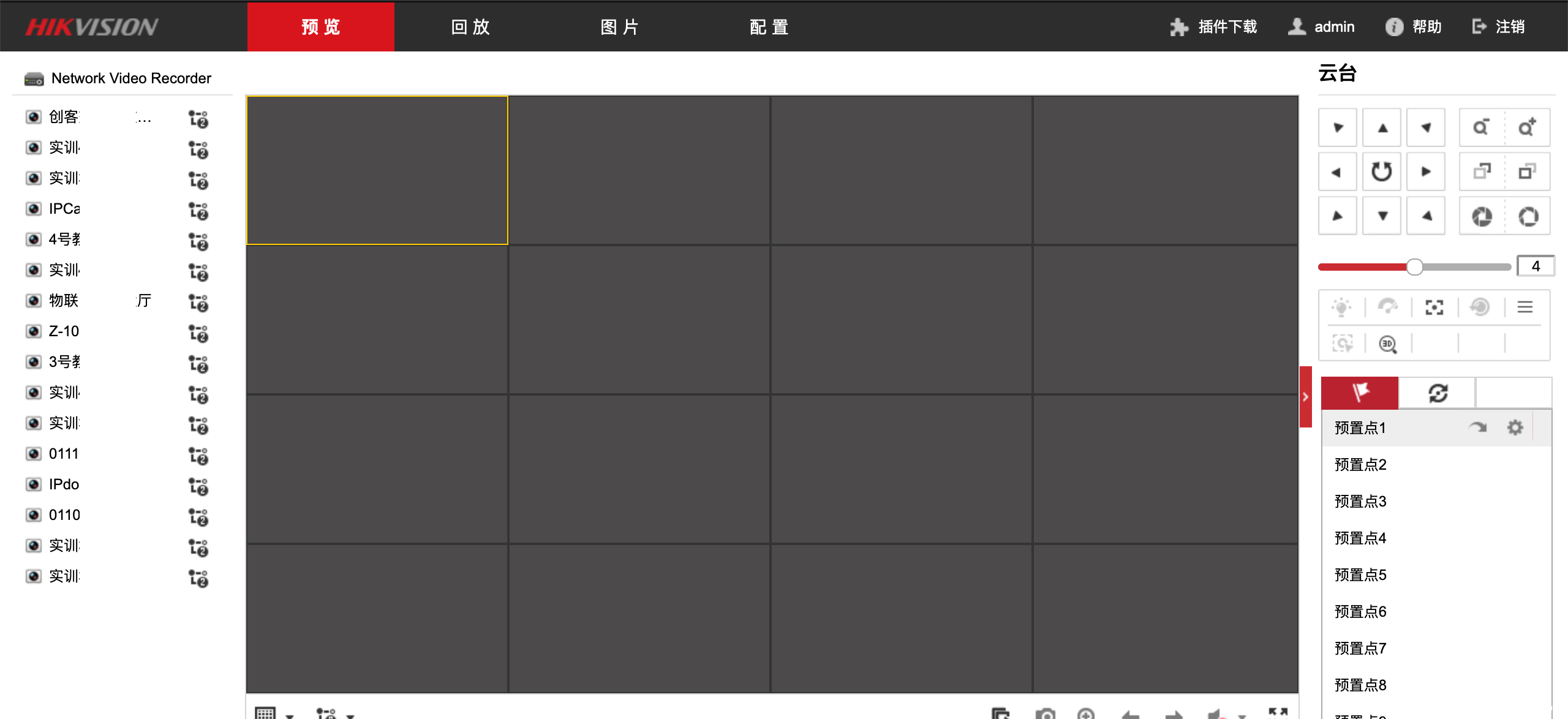

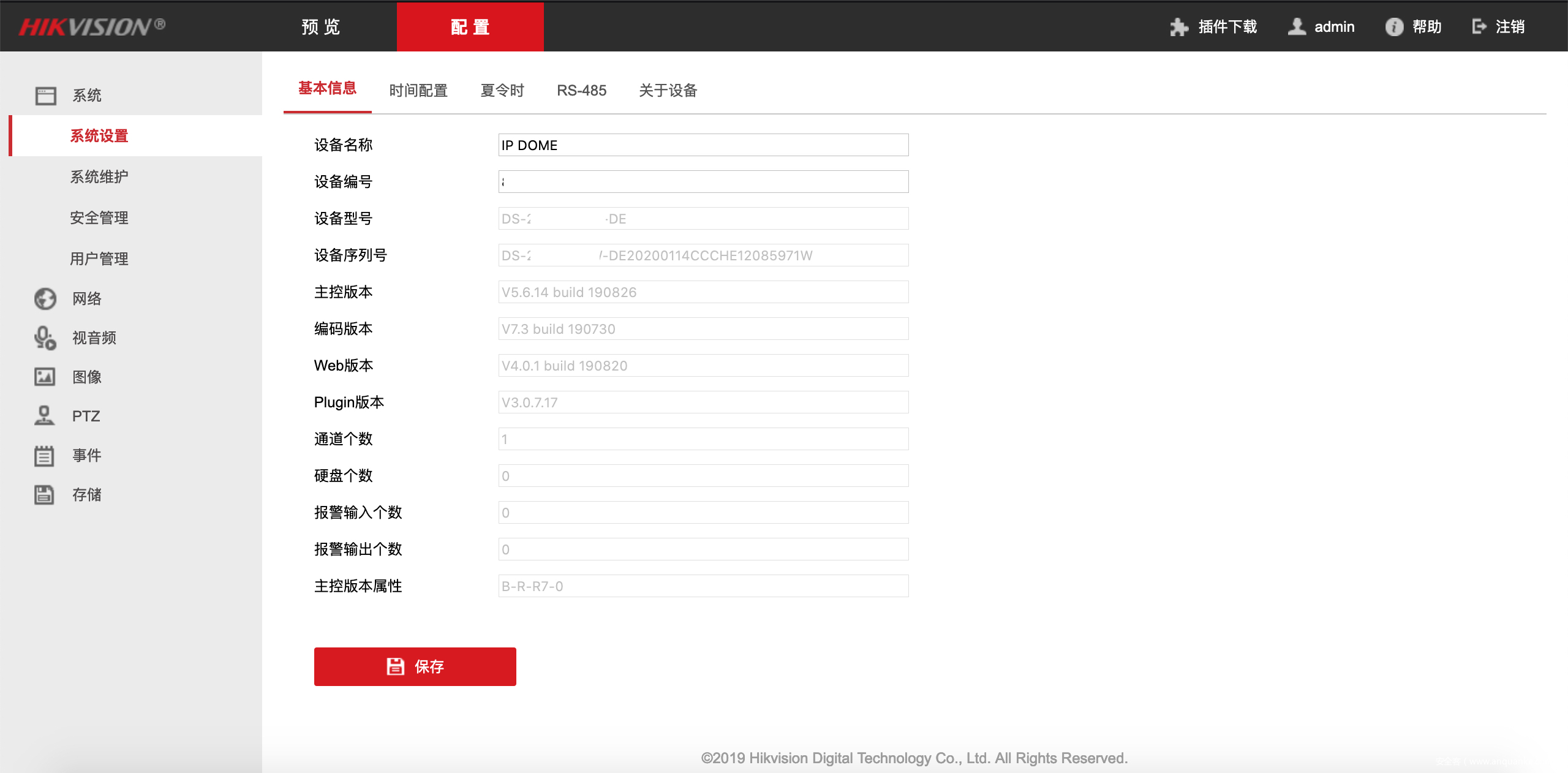

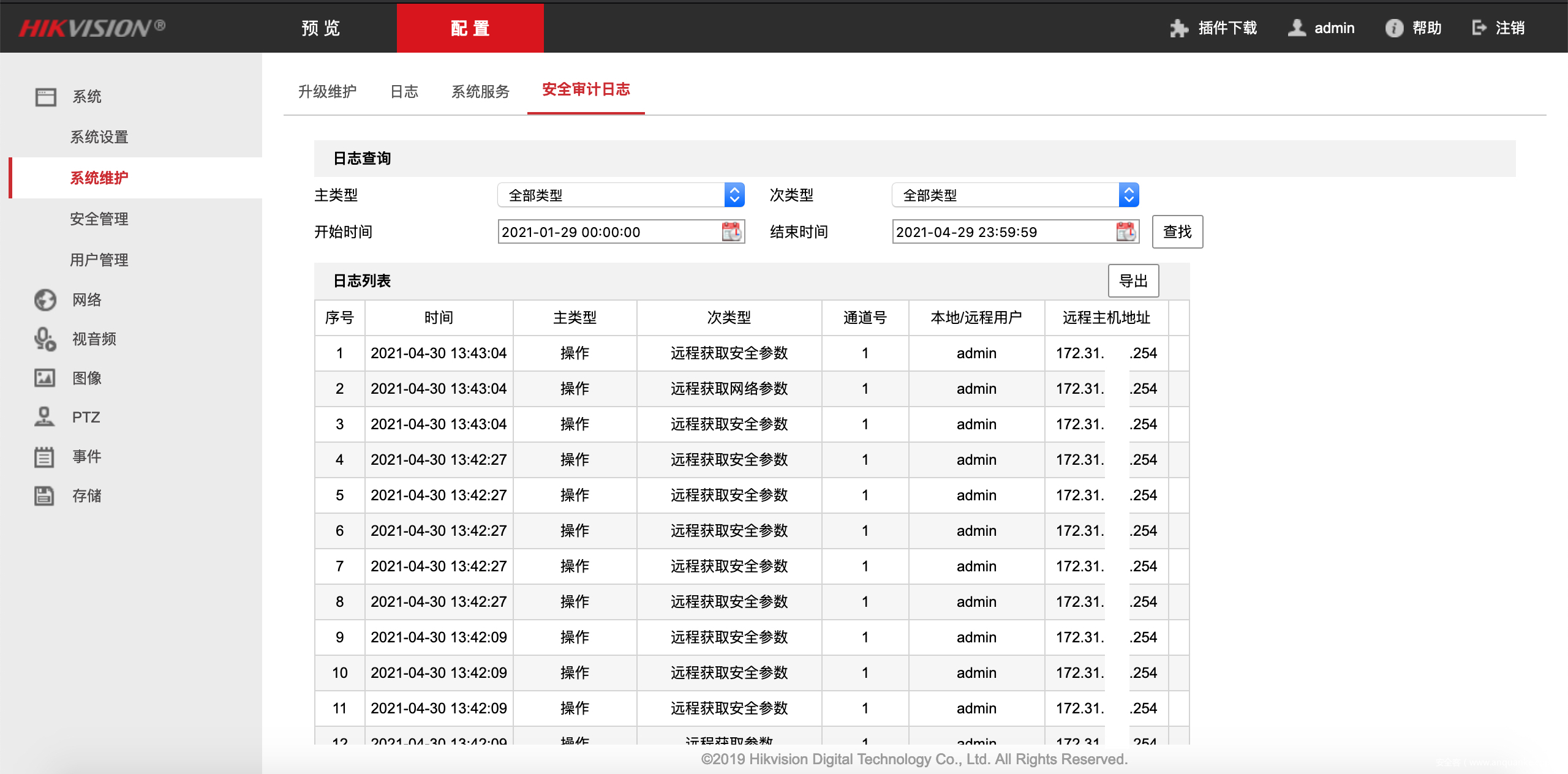

另外,在这个172.31网段中发现了至少3种IP摄像头,其中包括下面这个海康威视的设备。这台设备的admin账户登录是需要密码的,而且并不是厂商预设的默认密码,并且开启了登录尝试限制。尝试了admn,admin123,123456之后,已经完全没有抱任何幻想了,于是尝试了最后一把,即Wi-Fi密码,“*1”。搞定,浏览器很痛快的给出了admin界面。

之前,还从来没碰过海康威视的IP摄像头,只是听说功能强大,能够支持网络存储。这次算是开了眼啦(当然,如果厂商愿意资助我们team做研究的话,不胜感激)。

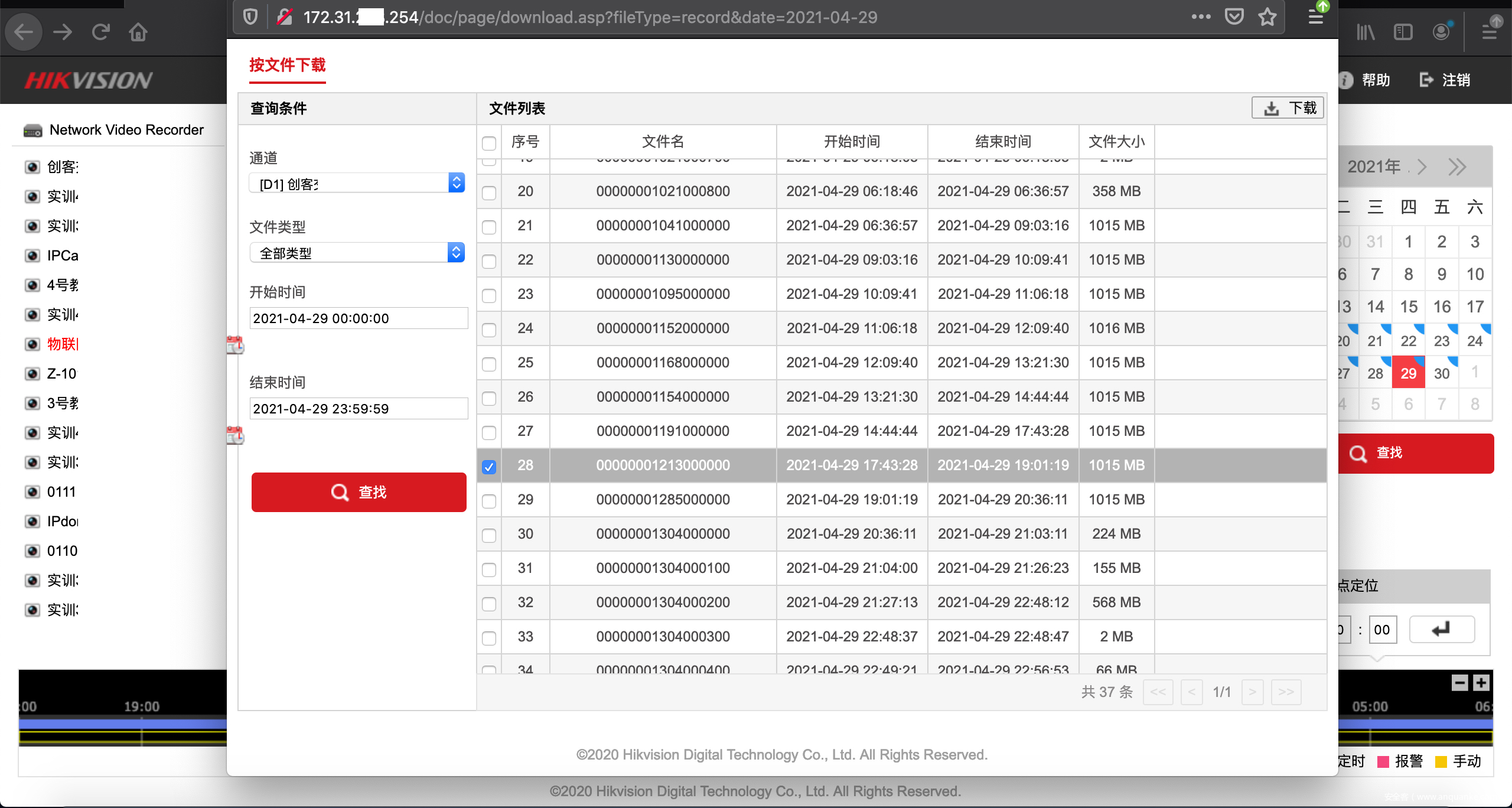

从海康威视的Web管理界面来看,这些监控视频是可以下载的,不过都挺大的。

因为时间原因,整个hacking过程持续了接近3个小时。其实,有一半多的时间耗费在了寻找校园网接入的阶段,不仅要到处瞎逛,还得蹲在那儿测试。

0x05:案例总结

这个基于安卓手机的近源渗透案例其实没有什么技术含量,主要是利用了这个学校在校园网建设过程中存在的网络接入管理不严格等问题。

再者,网络管理员对于内网设备的管理是存在明显漏洞的,且不说那台默认密码的网络打印机(毕竟,几乎所有内网都是这个鬼模样,也不能过多强求)。但是,摄像头的登录密码无论如何不应该与Wi-Fi密码一致,里面存的可都是监控视频啊,指不定什么时候还可能作为呈堂证供。要是哪个黑客给一锅全删除了,那网管可就真凉凉了哦。。。

最后,这次近源渗透给我最大的启发或者说自己的些许感受,那应该是master说的那句:不要轻言轻易,坚持一下,哪怕再坚持一下,一切就有转机了。

0x06:参考

1、 andrax官方网站. https://andrax.thecrackertechnology.com

2、 Kali Nethunter官方文档. https://www.kali.org/docs/nethunter/

3、 海康威视网络摄像机默认密码. https://www.hikvision.com/uploadfile/image/20140717105352680.PDF

4、 海康威视硬盘硬盘录像机系列. https://www.hikvision.com/uploadfile/image/20150304054013491.PDF

发表评论

您还未登录,请先登录。

登录