如今,大多数移动设备和在线应用程序都很容易受到黑客攻击,几乎任何人都可能成为黑客的攻击目标。手机银行传输业务数据时,会使用一种“端到端”(用户端—服务端)加密的方式,来确保它传输的数据安全。这种为了保障安全的方式,却带来了新的安全问题。

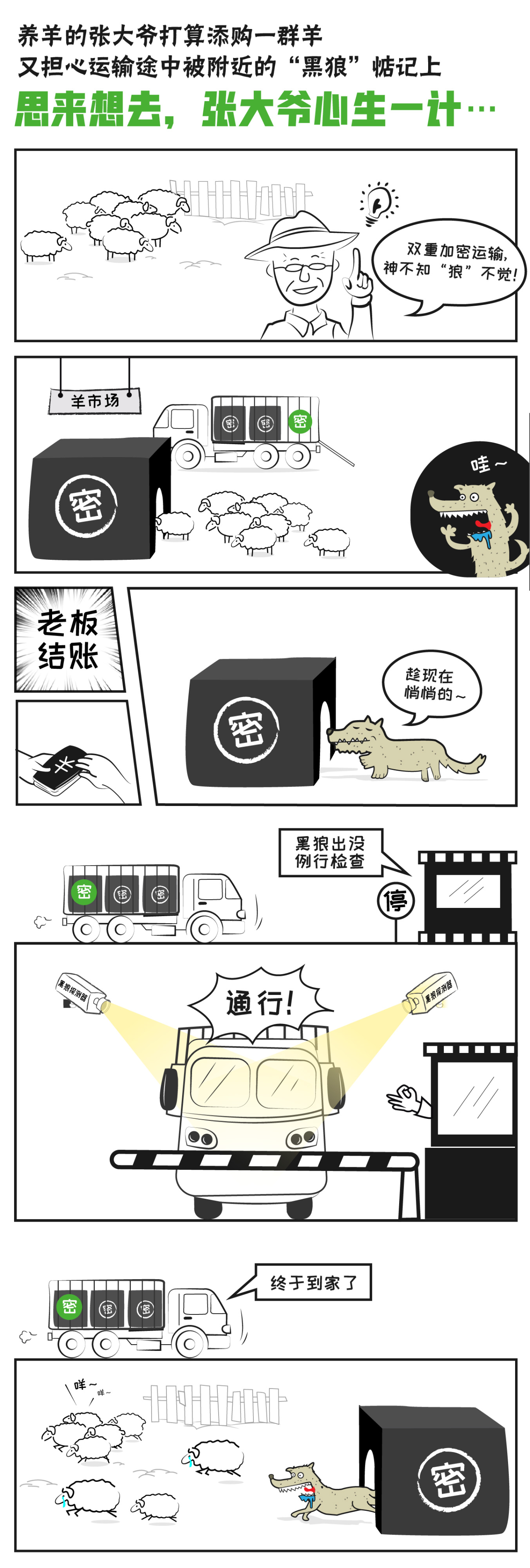

有位名人曾说:“狼”不可怕,可怕的是引“狼”入室

张大爷千防万防最终还是被狼摆了一道

教训是惨痛的

历史往往也是惊人的相似

……

划重点

从手机银行业务场景的视角来解释这个漫画,就是手机银行业务在标准SSL加密的基础上,会采用这种“端到端”的形式进行双重加密,这种加密机制多为机构自研或采购第三方定制开发完成,采用自主选择或研制的加解密算法模块,内嵌到移动端及业务服务器端,完成加解密动作。此种“端到端”的加密方式,使数据在传输到应用服务器之前的过程里一直为密态。

WAF表示:这个密态数据检测的大题,我不会做

不过,这个真的不怪WAF

它天生对密态数据无能为力

经过“张大爷买羊”的生活案,我们同理可知,应用层数据在没有WAF保护的情况下直接部署生产使用,将成为巨大的安全隐患。

“端到端”加密,WAF串联防护无效

因为定制加密为“端到端”方式,传输链路中无明文传输,应用层数据无法得到专业应用安全设备的检测与防护。

易发生入侵风险,安全响应滞后

没有应用层防护产品作为屏障,极易导致在遭受攻击之后才感知到安全风险,造成先损失、后补救的被动局面。

应用安全数据缺失,无法掌握全局态势

缺少移动业务端应用安全检测与分析数据,无法进行完整的应用层安全风险态势分析。

手机银行加密数据安全检测方案

如何破冰

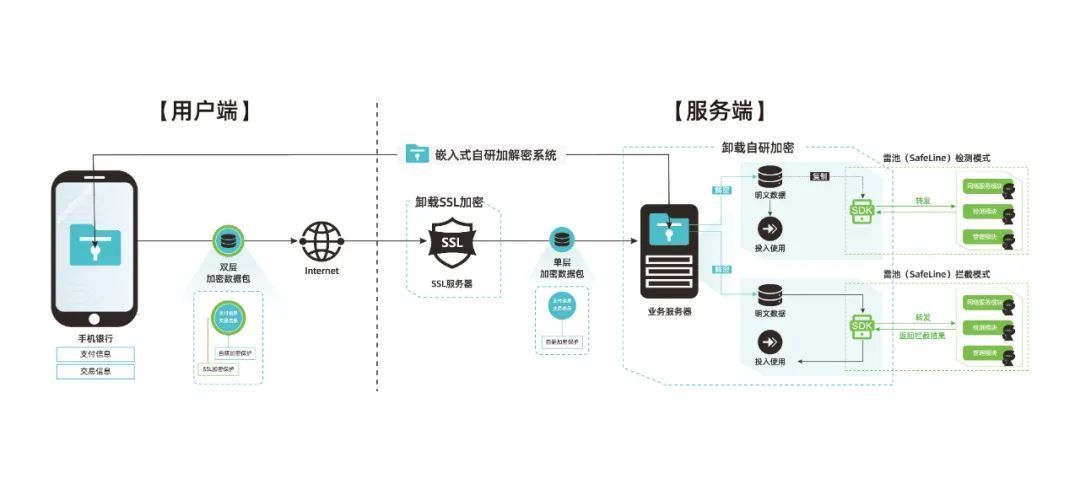

众所周知,基于HTTPS的加密,WAF只需要企业上传对应的SSL证书即可进行数据解密,进而实现检测。但是在这种“端到端”的特别加密方式下,WAF无法接收到任何明文数据,所以我们只要找到业务服务器解密后的数据流量,并将其在进入业务应用之前导入WAF,就能够让WAF正常地对应用层数据进行检测,有效拦截恶意流量。这样一来,WAF对于加密数据失效的问题迎刃而解,数据加密带来的安全隐患也随之消除。

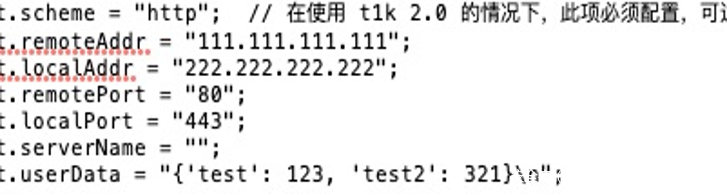

我们从手机银行业务流转逻辑出发,在客户服务器内的加密数据完成解密但还未投入应用的间隙,利用嵌入式的SDK将完成解密的流量引流到雷池(SafeLine)下一代Web应用防火墙集群中,对数据进行攻击检测,并通过SDK返回检测结果,完成对应的放行/阻断动作。

价值优势

嵌入的SDK仅有少量的对应接口配置代码,由于基于SDK的软件是客户自己开发的,相较于内嵌Agent式的RASP产品而言,企业可以自主控制软件的资源消耗和权限范围;另一方面,我们的SDK仅包含发送数据到雷池(SafeLine)和接收返回的检测结果,所以对资源的消耗和占用极小。此外,简单的开发过程不会为企业带来高昂、繁琐的部署成本。

可支持Kafka的java/python自带对应的库文件和自研程序调用SDK创建简单实例收发,完成数据的引流检测。

整体方案依托于长亭雷池(SafeLine)下一代Web应用防火墙实现,引擎的更新、升级均在业务服务器外进行,不会对SDK或服务器内部其他应用带来任何影响。

支持自定义备注标识,轻松定位、灵活归类、自由反馈每条攻击日志,允许多线程、多节点高并发处理大流量数据。

发表评论

您还未登录,请先登录。

登录