上周,REvil勒索软件团伙对MSPs(管理服务提供商)及其客户开展了看似成功的大规模勒索软件攻击,但他们索要赎金的策略和程序上出现了问题,导致他们获得很少的支付赎金,攻击收效甚微。

通常,当一个勒索软件团伙实施攻击时,他们会进行网络入侵,窃取数据并删除相应数据备份,最后对受害者的设备进行加密。

当受害者看到数据被窃取,备份被删除,设备被加密时,他们几乎走投无路,只能选择支付赎金。

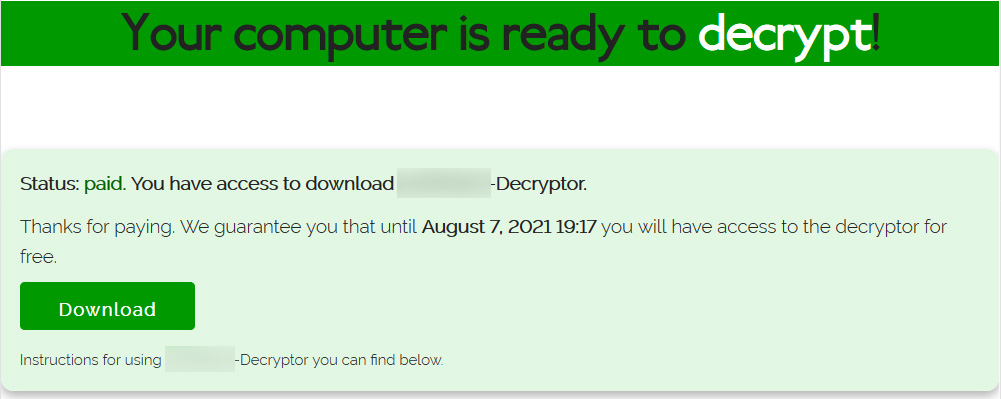

然而,负责这次攻击的REvil下属团队,选择放弃典型的策略和程序。他们利用Kaseya内部的VSA服务器中的一个0day,在没有访问受害者网络的情况下实施了大规模、广泛的攻击。这一攻击策略导致了历史上最严重的勒索软件攻击,在一次攻击中,大约1500家企业的数据被加密。然而,这次攻击只有两家公司支付了赎金解密被加密的数据。

原因很简单,本次攻击中,勒索团队没有删除相应数据备份,也没有窃取数据,因此他们的操作对受害者的影响很小,受害者可以通过备份数据恢复服务。

一些网络安全研究员告诉我们,本次事件的受害者是幸运的,因为该团队没有办法自由访问相应网络,只拥有自动删除备份的权限,因此无法对受害者公司造成严重威胁。

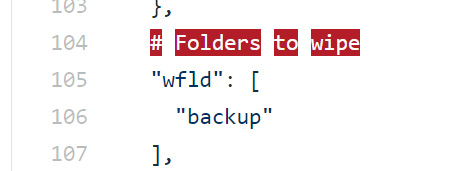

例如,Emsisoft的首席技术官Fabian Wosar提取了在攻击中使用的一个REvil勒索软件样本的配置,它显示REvil做了一个初步的尝试,删除了包含“backup”字符串的文件夹中的文件。

然而,这种方法似乎没有成功,本次事件的一个受害者告诉我们,他们的数据备份没有受到影响,所以他们选择恢复数据而不是支付赎金。

在本次Kaseya攻击中,攻击者选择通过针对软件而不是直接进入MSP的网络来尝试影响每一个Kaseya客户端。为了获得较大的攻击范围,他们牺牲了在MSP控制级别上加密/清除备份的操作,导致本次攻击事件的影响极小。

虽然这一漏洞被成功利用确实令人印象深刻,但本次攻击没有达到一次MSP攻击通常会造成的破坏程度,即备份被故意删除或加密,而且不支付赎金就没有其他办法能恢复数据的程度。

受影响的MSPs将在一段时间内恢复他们的服务,但到目前为止,几乎没有需要支付赎金的客户,那些最终支付赎金的受害者很可能只是因为他们没有足够的备份来恢复数据。

发表评论

您还未登录,请先登录。

登录